4 - Environnement WEB

L'utilisation de ce simulateur ainsi que l'exploitation des

résultats qu'il fournit requiert des connaissances d'ordre technique.

C'est pourquoi le simulateur a été intégré dans une

page HTML que j'ai conçue, celle-ci contient un rappel du

procédé offset, des définitions, des schémas du

modèle (avec les références/numéros des contacts),

un manuel d'utilisation et des liens vers les sites Internet de l'UFRIMA, de

l'EFPG et de l'UJF).

Figure 22: Captures d'écran de la page

HTML

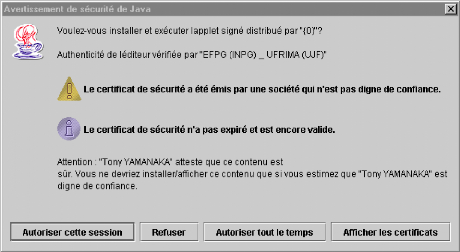

5 - Certificat & Sécurité

Le modèle de sécurité original fourni par

la plate-forme Java est connu sous le nom de << sandbox ».

Il a été conçu dans le but de mettre à

disposition de l'utilisateur un environnement qui contrôle l'accès

aux ressources du client. Le principe de la << sandbox >> est de

considérer que le code local (application) a un accès total

(trusted) aux ressources vitales du système (tel que le système

de fichiers) alors que le code téléchargé sur le Web

(applet) ne peut accéder qu'à des ressources limitées

(untrusted).

Par défaut, une applet est untrusted, pour que l'applet

puisse avoir accès aux ressources du système, il est

nécessaire de << signer >> et << certifier >>

l'applet. L'utilisateur se verra alors proposer, au démarrage de

l'applet, d'autoriser ou non cette applet à avoir tous les droits

(figure 23). C'est à ce moment que sera affichée la signature du

concepteur.

Figure 23 : Fenêtre de demande d'acceptation du

certificat

Il existe plusieurs méthodes pour signer et certifier

une applet. Soit on passe par un organisme qui entamera alors une

procédure de vérification de l'entreprise, soit on utilise les

outils fournis par les développeurs. La première est payante et

plutôt destinée aux sites professionnels ou commerciaux. J'ai donc

opté pour la méthode << manuelle >>. Il faut alors

utiliser les outils du JDK fourni par SUN, keytool et jarsigner.

(cf. annexes, Sécurité et certificat)

Une fois signée et certifiée, l'applet peut

écrire sur le disque si l'utilisateur accepte le certificat. C'est le

cas pour la version signée du simulateur. Il en devient plus performant

car des données stockées dans une fenêtre utilisent la

mémoire vive (RAM) de l'ordinateur, c'est le cas de la version standard

du simulateur, alors que des données écrites directement dans un

fichier ne monopolisent pas d'espace mémoire (vive). On peut ainsi

réduire la longueur du pas et augmenter le nombre de feuilles de

façon considérable, et ce dans les limites de la machine.

|