7.3 Conception de la solution

____

Afin d'arriver à la phase de l'implémentation de

notre solution, il est nécessaire d'abord de passer par l'étape

de conception, .Nous allons utiliser la méthode UML (Unified Modeling

Language) pour la modélisation des données et des traitements par

des diagrammes nécessaires.

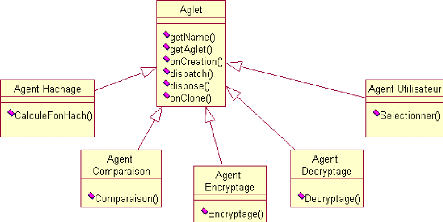

7.3.1 Diagramme de classes

Le diagramme de classe offre une vue statique du système,

en représentant les classes et les relations entre les classes.

La classe aglet possède beaucoup de méthodes tel

que onArrival(), onCreation(), etc. Et tout autre agent hérite toutes

ces méthodes comme il est indiqué dans la figure 6.4

Figure 6.4 Diagramme de classes

7.3.2 Diagramme de cas d'utilisation

Le diagramme de cas d'utilisation donne une vision globale du

comportement fonctionnel de notre solution ce qui est indiqué dans la

figure 6.5.

Figure 6.5 Diagramme de cas d'utlisation

Appel Encryptage : le cas d'utilisation Appel Encryptage est

déclenché par l'Agent Utilisateur après avoir choisir la

tâche à réaliser : Cryptage ou bien Hachage.

Appel Hachage : Ce cas d'utilisation est déclenché

par l'Agent Utilisateur si jamais ce dernier a choisit de réaliser la

tâche contrôle de l'intégrité du document.

Lancer Encryptage : déclenché par l'Agent Cryptage

suite à un appel par le cas d'utilisation Appel Cryptage.

Lancer Hachage : déclenché par l'Agent Hachage

après réalisation de la tâche Appel Hachage. Lancer

Décryptage : l'agent Décryptage déclenche le cas

d'utilisation Lancer Décryptage pour décrypter le document.

Lancer Comparaison : ce cas d'utilisation est

déclenché par l'Agent Comparaison, ce dernier compare les deux

hashs générées pour pouvoir déterminer si le

message a été altéré ou non.

7.3.3 Diagramme de séquence

Le diagramme de séquence permet de représenter des

collaborations entre agents selon un point de vue temporel, on y met l'accent

sur la chronologie des envois de messages.

La figure 6.6 pressente le diagramme de séquence de notre

solution :

Figure 6.6 Diagramme de séquence

|