I.4. REPRESENTATION

LOGIQUE ET ADMINISTRATIVE DU DOMAINE

Afin de savoir organiser notre environnement pour des

obligations administratives ; les objets de la base d'annuaire

appelés Unités d'Organisation nous accompagne dans ce voyage de

la mise en place de ce bénéfice Microsoft.

Cet organigramme est la figure représentative de

l'ordre d'appartenance à partir du mode BandalAdmin.

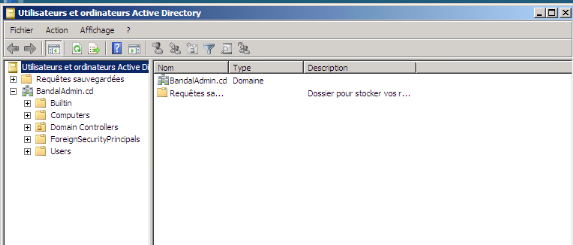

Au début, la filaire se présente sans objet

comme dans cette image :

Nous ne trouvons là que les Unités

d'Organisation par défaut que nous appellerons autrement conteneur.Apres

avoir observé et analysé la structure fonctionnelle de

l'Institution, nous avons donc conclu, comme le témoigne bien

l'organigramme administratif, que la décision finale ainsi que ses

proches seront dans une même Unité d'Organisation.

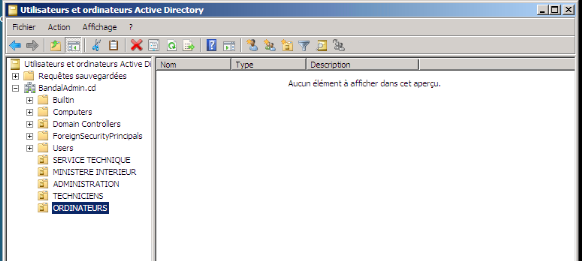

C'est-à-dire, le Bourgmestre et les trois autres services seront

logés dans

« Administration » ; mis à

part, il existe deux autres Unités d'Organisation, Service Technique

et Ministère Intérieur.

Ces deux hébergeront les groupes représentant

les services en question.

Du fait que l'Annuaire Active Directory nous permet de

représenter tous ce qui existe dans l'entreprise pour des biens de

gestion, nous avons aussi songé de proposer l'engagement d'une

équipe informatique afin d'assurer la continuité de service

après la mise en oeuvre de ce projet.

Sur cela, une autre Unité d'Organisation appelé

Technicien sera créée pour donner une case à

l'équipe informatique. Et, pour représenter les machines, une

cinquième Unité d'organisation sera créée et

nommée « Ordinateur, ici sera placé tous les

comptes d'ordinateurs».

A ce point, comme le montre l'ordre dans le Domaine

BandalAdmin.cd, nous allons donc remplir aussi chaque unité

d'organisation et en justifier l'importance.

Bien que nous nous sommes servis de la subdivision du premier

degré pour nos Unités d'Organisations, du moins au back end, il

existe un critère rendant cette organisation en Administration,

Ministère Intérieur et Services Technique ; celui-ci c'est

le service que perfectionne chaque agent.

S'y référant, un coup d'oeil back à

notre problématique nous dira que ce projet est mise en exécution

suite aux diverses plaintes que soulèvent les agents. Parmi, nous

pouvons citer, l'accès à n'importe quel fichier par n'importe

quel Agent.

Cadrant avec la sécurité sur les Accès,

Microsoft ; propose l'usage d'objets appelés groupes. Les groupes

sont réputés ainsi grâce à leur participation

pendant l'assignation des permissions aux partages de la base de données

(Annuaire).

En dehors de cela, les groupes ne sont pas les seuls objets de

sécurité participant à cette assignation des permissions.

Nous signalerons ainsi la présence des comptes d'utilisateurs que nous

créerons pour représenter les personnels physiques dans la base

Active Directory et sans oublier les comptes d'ordinateurs pour les machines

que se serviront les agents afin d'expérimenter les

bénéfices de la Technologie Microsoft sous Windows 2008 server.

Quantitativement, ici seront insérées les

précisions sur les groupes, les comptes d'ordinateurs ainsi que les

comptes d'ordinateurs.

Dans chaque Unité d'organisation nous aurons

donc :

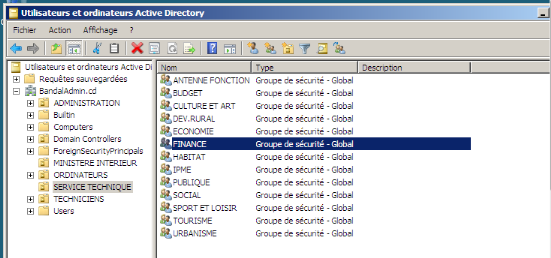

SERVICE TECHNIQUE :

§ Economie

§ Tourisme

§ Urbanisme

§ Habitat

§ IPME

§ Finance

§ Budget

§ Développement Rural

§ Social

§ Culture et Art

§ Sport et Loisir

§ Antenne Fonction

§ Publique

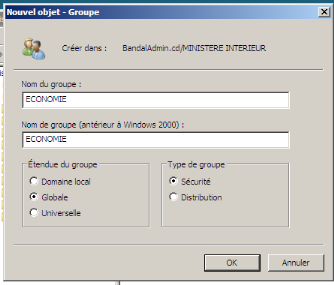

Disons donc, le type de groupe à créer pour ces

services sera le Groupe Global du fait la vision existentielle de ce dit groupe

est la collecte d'objet (Ordinateurs, utilisateurs ainsi que d'autre

groupes).

Sur cette image, nous présenterons donc en passant les

divers étendue des groupe et leurs types ; dans lesquels, notre

choix reste le Groupe Global vu selon le besoin sur la table et le type

sécurité se justifie grâce à l'aspect

sécurité qui influencera le plus au cours du développement

de notre projet.

Nous voulons ainsi dire que, plus tard, nous finirons par

réaliser l'établissement des permissions aux utilisateurs par

rapport aux ressources disponibles dans la base.

Du fait que tous les groupes seront du type « de

sécurité » et pour étendue

« Global » ; présentons donc la constitution de

chaque groupe de sécurité en fonction des services que regorge

notre administration.

Pour le Service Technique, nous avons

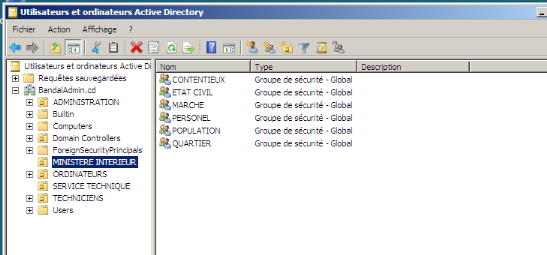

Pour le Ministère de l'Intérieur nous avons

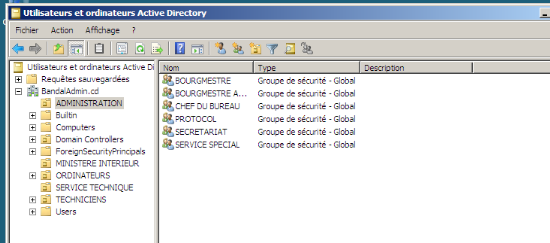

Pour l'administration

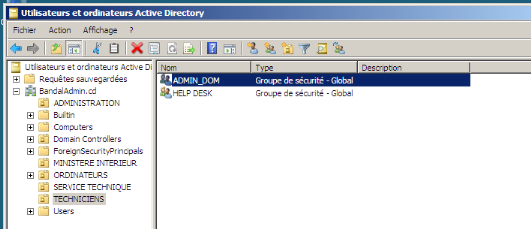

Pour le Technicien

Pour les Ordinateurs, classifions lès selon les

critères que nous nous servirons pour rendre notre environnement encore

sécurisé en interne mais procurant la solution à notre

problématique.

Selon notre manière d'organiser les choses, le

résultat de l'étude sur la façon dont les choses sont

gérées en interne, toutes les machines trouvées dans

chaque bureau ne seront donc pas considérées au même pied

d'égalité ; ce qui veut dire, les critères comme

capacité du Disque Dur, la taille de la mémoire RAM ainsi que la

Fréquence du processeur nous serviront pour établir cette

différence.

Techniquement, la répartition est faite de la

manière suivante :

Les services comme Etat civil, Secrétariat, Habitat,

Population, Quartier, Culture et Art ainsi que Sport et Loisir sont donc ceux

qui nécessitent les machines avec comme caractéristiques

« 3 GHZ de processeur enveloppé d'une carte core duo, 2 Giga

Byte de la mémoire RAM ainsi que 500 Giga Byte d'espace Disque

Dur ».

Et les autres ; 2 Ghz de processeur, 1 Gb de RAM et 250

Gb d'espace Disque Dur.

Se référant donc de ces conditions, la

création des groupes de sécurité globaux pour les

ordinateurs en sera influencée. Mais si l'on précisait à

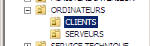

l'intérieur de l'Unité d'organisation Ordinateur qu'il doit

encore s'y trouver deux autres Unités d'organisations

« Clients et Serveurs » , pour saluer la venue des dit

groupes de sécurité. Voyons donc :

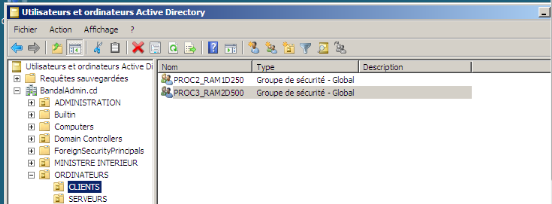

Ayant donc entre les mains les deux Unités

organisations, toutes les chances de création des nos groupes de

sécurité dans chacune d'elles sont ouvertes ; sur ce, nous

allons selon la convention nominale que nous avons voté,

caractérisant la capacité de la fréquence du processeur,

la quantité de la mémoire RAM ainsi que l'espace du Disque Dur de

chaque poste client nommer les groupes comme ceci :

PROC1_RAM2D500. Se qui veut dire, celui-ci est le groupe des

machines clientes dont le Processeur a comme frréquence 1 Ghz, la RAM de

2 Gb et l'espace Disque de 500 Gb.

Pour les clients, nous avons :

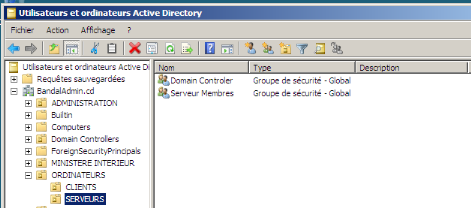

Pour les Serveurs nous avons :

C'est donc à ce point que nous plaçons notre

bémol concernant l'organisation structurelle dans le Domaine

BandalAdmin.cd en tenant compte des services et postes mis en place dans la

Maison Communale de Bandalungwa.

Après que nous ayons formaté notre Domaine, tous

les points sont donc en place pour pouvoir implémenter et

déployer nos mesures de sécurités matérialisant

l'aspect sécurité qu'explique notre projet.

Pour cela, restant donc dans la famille Microsoft, nous avons

bien jugé utiliser les Stratégies de Groupes fournies par le

produit en précisant toute notre grande estime que nous avouons à

cette technologie.

|