1.2. Reconnaissance

du contenu d'un canal RACH

1.2.1. Constitution d'un canal RACH

Les méthodes que nous appliquons pour l'extraction du

service renseigné dans un canal RACH dépendent dans une

très large mesure de sa constitution logique. Fondamentalement, le canal

RACH est le seul moyen par lequel le mobile en veille peut communiquer avec le

réseau [11]. La figure 35 montre l'occupation

temporelle minimale du RACH (marqué R sur la figure ci-dessous) d'un TS0

montant sur une multitrame 51.

Figure 35 :

configuration minimale d'un TS0[11]

En tant que canal d'accès, il est de loin le plus

court d'un point de vue consistance des informations véhiculées.

Cette situation permet aux mobiles dont les timing advance n'ont pas

encore été calculés, de se connecter également au

réseau sans ambigüité. On compte entre autres

propriétés de ce canal les éléments

suivants:

Ø Pas d'entrelacement sur plusieurs bursts.

Ø Plusieurs configurations envisageables suivant la

configuration PCH/AGCH

Ø Un seul message transporté : demande de

canal (Channel Request).

C'est à partir de cette dernière

propriété que nous saurons prédire le service exigé

par le mobile ayant occupé ce canal, laquelle prédiction

permettra de brouiller l'octroi de la ressource de trafic en cas de demande

d'un service interdit d'usage.

Un canal RACH est formé de 8 bits utiles

regroupés en deux groupes [12] :

Ø 3 bits indiquant le service souhaité ; la

table 9 indique les combinaisons réservées

à quelques services vulgairement sollicités (causes valides) par

les abonnés.

|

Combinaison binaire

|

Service sollicité

|

|

000

|

Location Update (mise à jour de localisation)

|

|

100

|

Appel entrant

|

|

101

|

Appel d'urgence

|

|

110

|

Retentative d'appel

|

|

111

|

Appel sortant (pas d'urgence)

|

|

110

|

Si le GPRS est implémenté sur la cellule

|

Table 9 : quelques

services rendus par un canal RACH [12]

Le respect des normes de brouillage tient essentiellement sur

ce détail. En effet, il pourrait être nécessaire

d'effectuer un appel d'urgence dans la salle de spectacle couverte par le

brouilleur, pour une raison d'incendie ou d'évacuation sanitaire

pressante par exemple. Dès lors, le brouilleur pour ne pas

empêcher la diffusion de ce type alerte, est bien tenue de s'approprier

le service demandé par l'appelant, identifiable par ces trois bits. Ceci

pour autant, justifie le choix des combinaisons marquées en rouge dans

le tableau ci-dessus comme clés d'une éventuelle activation du

brouillage. La reconnaissance de l'un quelconque de ces triplets par le

microcontrôleur du brouilleur est donc prioritairement attendue.

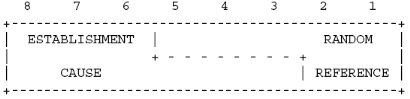

Ø 5 bits correspondant à un nombre

aléatoire attribué aux mobiles, afin de gérer les

contentieux d'accession au réseau en cas d'utilisation de la même

fréquence par plusieurs mobiles.

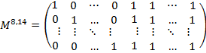

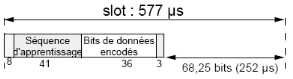

Figure 36 : structure

d'un canal RACH [12]

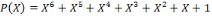

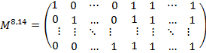

Les 8 bits ainsi constitués subissent un codage bloc

systématique C(14,8) généré par le

polynôme

(3.6) auquel on associe la matrice ci-dessous, de déduction

des symboles:

(3.6) auquel on associe la matrice ci-dessous, de déduction

des symboles:

Le message obtenu en sortie du codeur est constitué de

14 bits dont les 8 premiers sont les bits utiles et les 6 autres, la redondance

de protection des données utiles. Au nouvel ensemble ainsi formé,

est ajoutée la séquence `0000' qui permet d'initialiser le codeur

convolutif. Ce codeur, de rendement ½, rend davantage le message moins

vulnérable aux perturbations externes et il en ressort une

séquence binaire de 36 bits dits encodés. La trame RACH est donc

entièrement construite après adjonction d'une longue

séquence d'apprentissage de 41 bits pour la synchronisation, et 8 bits

de garde aux 36 bits précédemment encodés. Il en

résulte une architecture à l'image de celle

représentée à la figure 37.

Figure 37 : structure

d'une trame RACH [11]

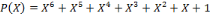

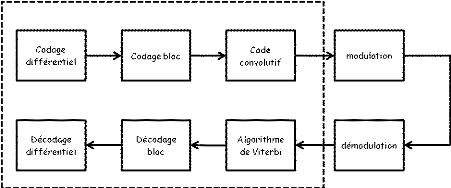

Suivant le modèle d'une transmission numérique

quelconque (figure 38) qui déroule les phases sus

décrites, nous irons rechercher dans une trame RACH reçu, les 3

bits définissant le service sollicité.

Figure 38 :

décodage et reconnaissance des services sollicités

|