Bibliographie

[B1] B. Costales, G. Jansen et C. Assmann, "Sendmail ",

O'Reilly, Etats Unis d'Amérique , 2007.

[B2] Jim Conallen, "Concevoir des applications Web avec

UML", Eyrolles, Septembre 2000.

[B3] Julie Denouël-Granjon, "Les interactions

médiatisées en messagerie instantanée", s.n, 2008.

[B4] Meredith G. Farkas, "Social software in libraries

: building collaboration, communication, and community Online", Information

Today, Inc., 2007.

[B5] Knut Andreas Ruud, "User experience design

patterns for Web 2.0 applications", K.A. Ruud, 2009.

[B6] Brice-Arnaud Guérin, "PHP 5, MySQL 5, AJAX:

entraînez-vous à créer des applications professionnelles",

2007.

[B7] Nicholas C. Zakas, Jeremy McPeak, Joe Fawcett,

"Professional Ajax", John Wiley and Sons, 2007.

[B8] Jean-Noël Anderruthy, "Web 2.0 :

révolutions et nouveaux services d'Internet", Editions ENI, 2007.

Netographie

[N1]

www.journaldunet.com/solutions/0601/060105-tribune-sqli-web-20.shtml

(consulté le 03/02/2010).

[N2]

www.arobase.org/gratuit/webmails-2.0.htm

(consulté le 03/07/2010).

[N3]

www.commentcamarche.net/contents/courrier-electronique/mime.php3

(consulté le 03/02/2010).

[N4]

www.arobase.org/ecole/smtp.htm

(consulté le 10/02/2010).

[N5]

www.msdn.microsoft.com/fr-fr/embedded/bb404133.aspx

(consulté le 25/04/2010).

[N6]

www.astove.com/dossiers/applications-mobiles.pdf

(consulté le 8/03/2010).

[N7] //

webilus.com/wp-content/uploads/2007/10/mvc

consulté le 01/06/2010).

[N8]

www.lafabrick.com/labz/reflex/images/MVCReflex

(consulté le 17/03/2010).

[N9]

www.grappa.univ-lille3.fr/polys/frime/sortie002.html

(consulté le 07/04/2010).

[N10]

http://www.php.net (consulté le

15/04/2010).

Annexes

|

ANNEXEA

|

|

|

Le protocole LDAP

|

A.1 Introduction à LDAP

LDAP (Lightweight Directory Access

Protocol), est un protocole standard permettant de gérer des

annuaires, c'est-à-dire d'accéder à des bases

d'informations sur les utilisateurs d'un réseau par

l'intermédiaire de protocoles TCP/IP.

Les bases d'informations sont généralement

relatives à des utilisateurs, mais elles sont parfois utilisées

à d'autres fins comme pour gérer du matériel dans une

entreprise.

Le protocole LDAP, développé en 1993 par

l'université du Michigan, avait pour but de supplanter le protocole DAP

(servant à accéder au service d'annuaire X.500 de l'OSI), en

l'intégrant à la suite TCP/IP. A partir de 1995, LDAP est devenu

un annuaire natif (standalone LDAP), afin de ne plus servir uniquement à

accéder à des annuaires de type X500. LDAP est ainsi une version

allégée du protocole DAP, d'où son nom de Lightweight

Directory Access Protocol.

A.2 Présentation de LDAP

Le protocole LDAP définit la méthode d'accès

aux données sur le serveur au niveau du client, et non la manière

de laquelle les informations sont stockées.

Le protocole LDAP en est actuellement à la version 3 et

a été normalisé par l'IETF (Internet Engineering Task

Force). Ainsi, il existe une RFC pour chaque version de LDAP, constituant un

document de référence :

· RFC 1777 pour LDAP v.2 standard

· RFC 2251 pour LDAP v.3 standard

Ainsi LDAP fournit à l'utilisateur des méthodes

lui permettant de :

· se connecter

· se déconnecter

· rechercher des informations

· comparer des informations

· insérer des entrées

· modifier des entrées

· supprimer des entrées

D'autre part le protocole LDAP (dans sa version 3) propose

des mécanismes de chiffrement (SSL) et d'authentification (SASL)

permettant de sécuriser l'accès aux informations stockées

dans la base.

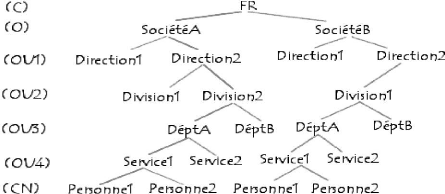

A.3 L'arborescence d'informations (DIT)

LDAP présente les informations sous forme d'une

arborescence d'informations hiérarchique appelée DIT (Directory

Information Tree), dans laquelle les informations, appelées

entrées (ou encore DSE, Directory Service Entry), sont

représentées sous forme de branches. Une branche située

à la racine d'une ramification est appelée racine ou suffixe (en

anglais root entry).

Chaque entrée de l'annuaire LDAP correspond à un

objet abstrait ou réel (par exemple une personne, un objet

matériel, des paramètres, etc).

Chaque entrée est constituée d'un ensemble de

paires clés/valeurs appelées attributs.

|