|

EPIGRAPHE

L'homme et la sécurité doivent constituer la

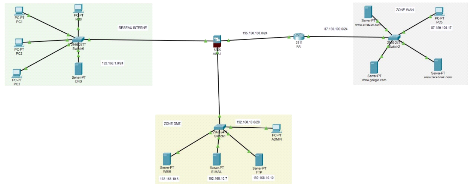

première préoccupation de toute aventure technologique

Christophe MBUYAMBA

IN

MEMORIAM

A mon très cher Grand père Stanley KABUYA que le

seigneur a rappelé avant ce jour de grâce.

Les morts ne sont pas morts dit-on je suis convaincue que

même à la circonstance du hasard le vent vous apportera ce

précieux message « votre Petit Fils a terminé son

deuxième cycle de Licence » tel été votre

objectif pour moi.

Que ton âme repose en paix.

Christophe MBUYAMBA

DEDICACE

A Vous mon tuteur Norbert BIKUPA MIKIYA, Vous avez

été pour moi un support indéfectible pendant ses cinq

années de mes études universitaires, je vous dédie ce

travail en signe de gratitude en votre personne.

A vous ma très chère mère MBIYA NTUMBA

Thérèse, je Dédie ce travail, il vient couronner vos

multiples efforts et sacrifices.

Christophe MBUYAMBA

REMERCIEMENTS

Le travail que nous venons de

présenter est le fruit de multiple sacrifices consentis, nous l'avons

élaboré avec l'appui et orientations de certaines à

personnes à qui nous présentons notre gratitude.

Nous tenons à exprimer nos vifs

remerciements à tous ceux, qui de près ou de loin ont

contribué à la réalisation de cette oeuvre

scientifique.

Ainsi, nous remercions de prime à

bord l'Eternel Dieu tout puissant pour le souffle de vie qu'il n'a cessé

de mettre en nous durant tout notre parcourt estudiantin.

Nous manifestons notre gratitude

à l'endroit du Professeur ILUNGA Elisée qui, en dépit de

ses multiples occupations, à accepter la direction de ce travail et

l'Assistant Désiré ILUNGA à accepter la Codirection de ce

travail.

Nos remerciements s'adressent à

toutes les autorités académiques de l'Université de

Kananga (UNIKAN en sigle) pour leur encadrement et leur formation

adéquate.

A mes grands-mères

Thérèse MBIYA, Mado KUPA.

A mes tantes et oncles paternels et

maternels Joël NTUMBA, Divine MAKULU, Lyly LIBALI.

A mes amis et connaissancesAdolph CITENGE, Fortunat NGHOY,

Tonton BENYI, Cédric MPESAYABO,Bishop Edmond MPESAYABO, CT Jean-Pierre

KASONGA,Dr Robert DITUKUDIMUE, Belmondo MUKENGE, Ir Emery MPUTU,

Révérende Soeur Supérieure Thérèse

NGALULA.

A vous mes compagnies de lutte Georges

KANDALA, Merveille KAPUKU, Djuma LWAMBA, Nesta KABIKU, Angel BIAKATONEKA,

Clément KALOMBO, Philippe KATANGA, David BADIKENGELE, Joseph MUINDILE,

Edo MULAMBA, William MUTEBA, Odra NGALAMULUME,Brigitte KALANGA, Nestor

LOSHANGA,Freddy KALALA, Augustin KAPAJIKA et Joseph NTUMBA.

Que tous ceux dont leurs noms ne figurent

pas dans cette liste mais qui ont contribué d'une manière ou

d'une autre à la réussite de cette oeuvre nous disons merci.

Christophe MBUYAMBA

LISTE DE FIGURE

Fig. I-1: Architecture Peer to Peer

Fig. I-2 : Architecture C/S

Fig. I-3 : Présentation d'un réseau

avec la topologie en bus.

Fig. I-4 : Topologie en étoile

Fig. I-5 : Présentation d'un réseau

avec la topologie en anneau.

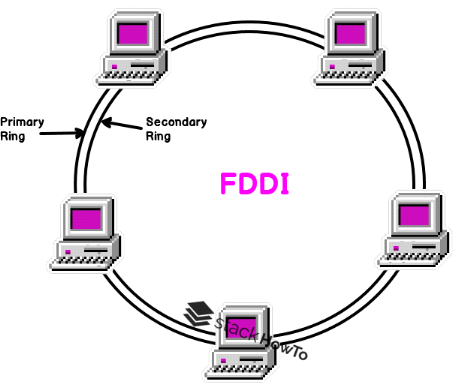

Fig. I-6 : Présentation d'un réseau

avec la topologie en hybride.

Fig. I-7 : Présentation d'un réseau

avec la topologie en fddi.

Fig. I- 8 : le système client/serveur

Fig. I- 9 : L'architecture à deux

niveaux

Fig. I-10 : L'architecture à trois

niveaux

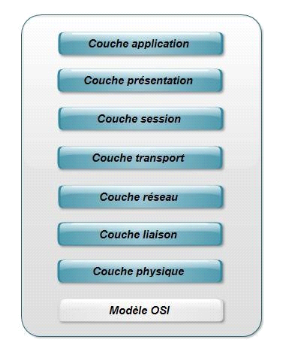

Fig. I-11 : Modèle OSI

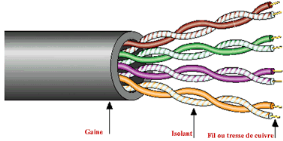

Fig.I-12 : Paires torsadées.

Fig. I- 13 : Fibre optique

Fig. I-14 : Antenne parabolique

Fig.I-15 : Lasers

Fig. I-16 : Carte réseau

Fig. I -17: Transceiver

Fig. I-18 : Prise

Fig. I-19 : Paire torsadée

Fig. I-20 : Répéteur

Fig. I-21: Hubs

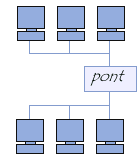

Fig.I-22: Ponts

Fig. I -23: Commutateur

Fig. I -24 : Passerelle

Fig. I- 25 : Routeur

Fig. I- 26 : Représentation du réseau

sans fil

Fig. I-27: Architectures wifi infrastructure

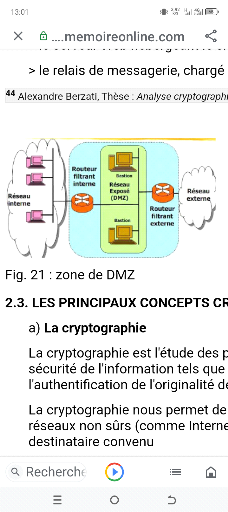

Fig.II-1 : zone de DMZ

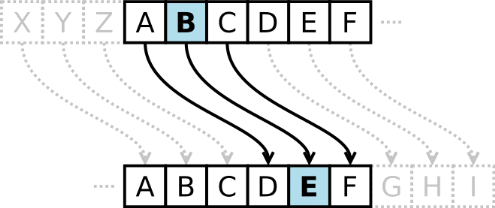

Fig.II-2: code césar

Fig. III-1 : Organigramme fonctionnel de la

marie/Kananga

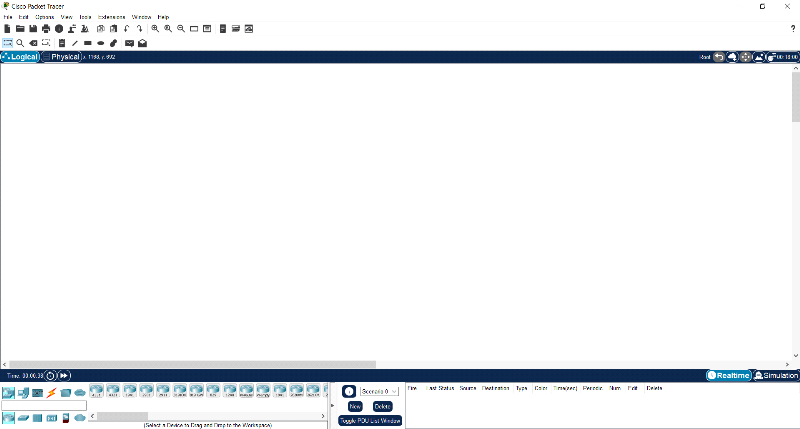

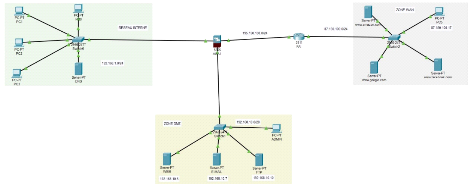

Figure 9 : Interface du logiciel Packet Tracer

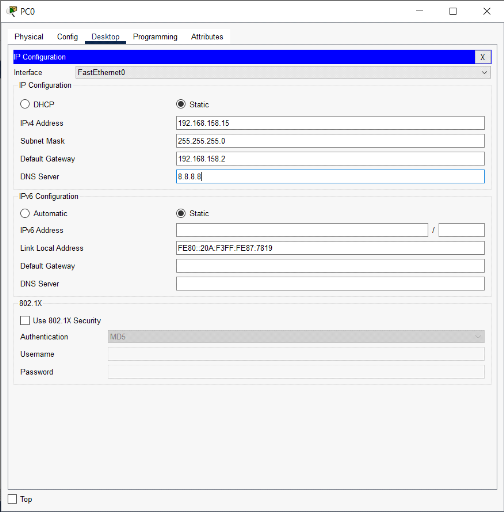

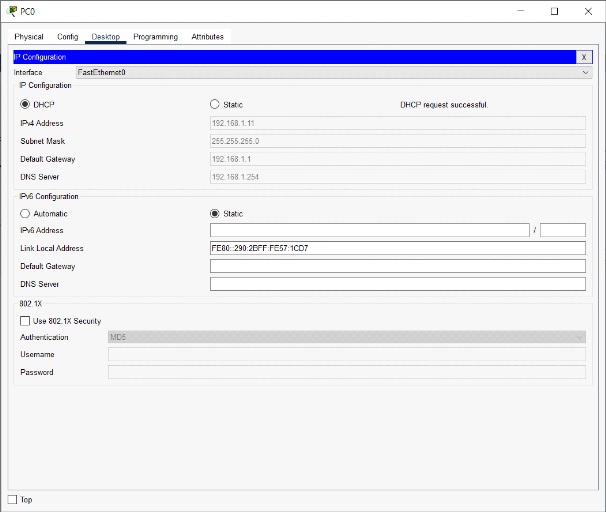

Figure 10 : Configuration IP statique d'un PC

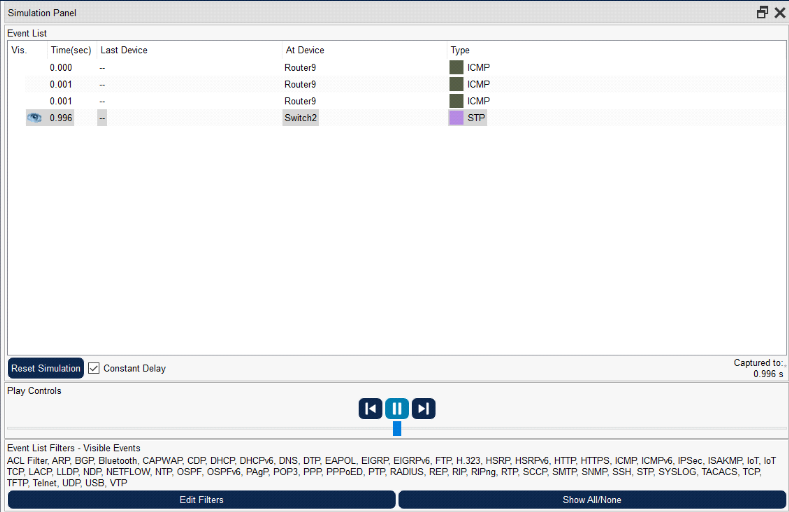

Figure 11 : Interface de simulation sous Cisco Packet

Tracer

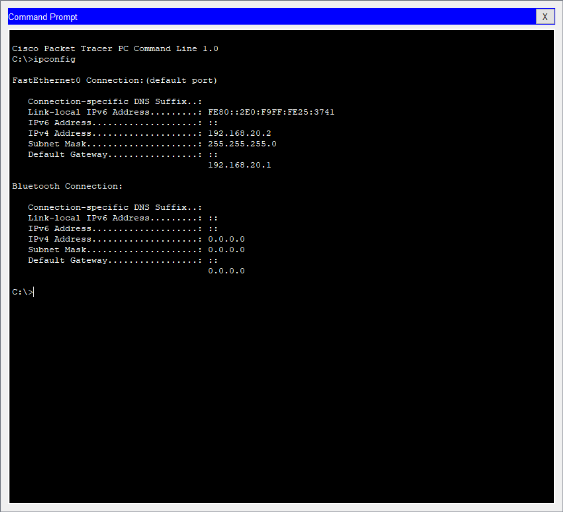

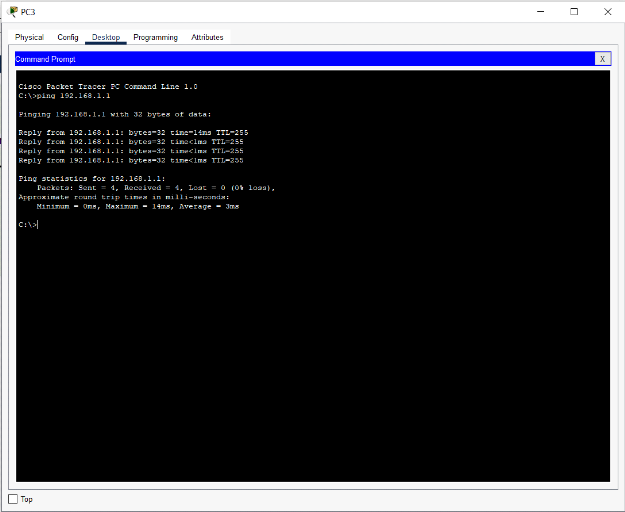

Figure 12 : Interface prompt ou CMD sous Cisco Packet

Tracer

LISTE DE TABLEAU

Tableau 1 : Tableau d'exigence

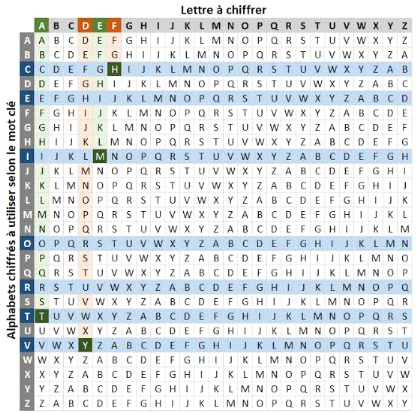

Tableau 2 : chiffrement par Vigenère

Tableau 3 : Tableau de Vigenere

Tableau 4 : chiffrement par transposition

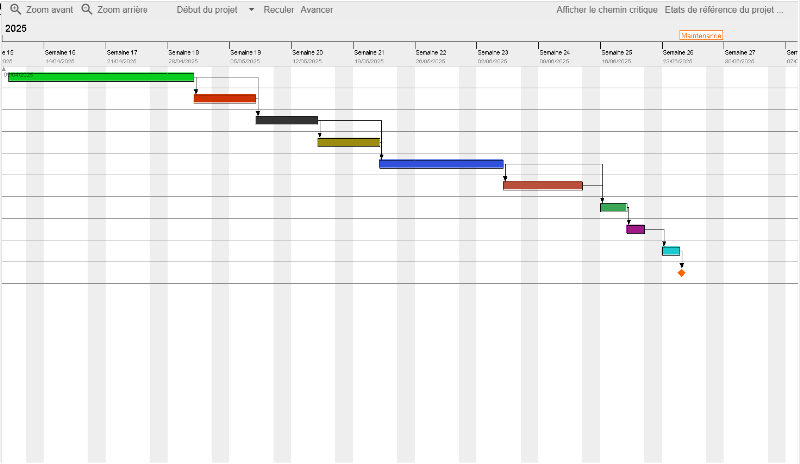

Tableau 5: Chronogramme de taches du projet

Tableau 6 : Estimation du budget du projet

SIGLES ET ABREVIATIONS

ACL : Access Control List

AH : Authentification Header

CPL : Courant Porteur en Ligne

DHCP: Dynamic Host Configuration Protocol

DNS: Domain Name Server

ESP: Encapsulation Security Payload

EAP: Extended authentication Protocol

FDDI: fiber distributed data interface

IHM: Interface Homme Machine

IIS: Internet Information Server

IPSEC: Internet Protocol Security

ISO: International Standard Organisation

IKE: Internet Key Exchange

LAN: Local Area Network

NAT: Network Address Translation

OSI: Open System Interconnexion

PPP: Point to Point Protocol

SSL: Secure Sockets Layers

SPD: Security Policy Database

SA: Security Association

UDP: User Datagram Protocol

VLAN: Virtual Local Network

WEP: Wired Equivalent Privacy

WAP: Wi-Fi Protected Acces

Chapitre 1 0.INTRODUCTION GENERALE

Les réseaux informatiques sont en train de bouleverser

la carte du développement, ils élargissent les horizons des

individus et créent les conditions qui permettent de réaliser en

l'espace d'une décennie des progrès qui, par le passé,

posaient des difficultés.

Aujourd'hui, les réseaux paressent un moyen

satisfaisant aux entreprises qui, jadis présentées beaucoup de

problèmes de transfert des données, le partage des ressources et

tant d'autres services par manque d'infrastructures de communication bien

adaptées à cette fin, il a donc fallu mettre au point des

liaisons physiques en0.tre les ordinateurs pour que l'information puisse

circuler facilement.

C'est dans cette optique que nous avons voulu aborder le cadre

de notre étude en apportant un éclaircissement pouvant susciter

la curiosité, la créativité afin de vulgariser les

nouvelles technologies de transmission des données dans nos entreprises

tant publiques que privées.

Ainsi, cet éclaircissement est envisagé à

trois niveaux :

1. il s'agira pour nous d'essayer de dégager un

aperçu sur les réseaux informatiques par l'approche notionnelle

c'est-à-dire élucider quelques différents types de

réseau et équipements utilisé dans cet environnement.

2. présenter le mécanisme de cryptographie des

données dans la transmission et chuter par la mise en oeuvre d'une bonne

politique de sécurité des données à la mairie.

3. Présenter enfin la mairie Kananga le bien

fondé de notre projet informatique avec des technologies bien nouvelles

soient-elles en permettant aux utilisateurs (personnels) de transférer,

d'encoder et d'échanger les données en temps réel.

L'objectif principal envisagé est de permettre aux lecteurs d'avoir une

idée globale sur les réseaux informatiques en tenant compte de

matériels et logiciels utilisés dans cet environnement qui,

actuellement en plein essor.

0.1 ETAT DE LA QUESTION

Présenter l'état de la question d'une recherche

scientifique revient à présenter d'une façon critique les

études qui ont précédé celle que l'on veut

entreprendre. Tout chercheur digne de ce nom connaît l'importance de la

lecture, celle-ci lui permettra de s'informer sur son sujet pour bien se situer

par rapport aux travaux des autres.

Dans cette rubrique, le chercheur doit donner la liste des

travaux faits dans son domaine de recherche. Il doit dire, en quelques mots, en

quoi son travail scientifique sera différent de ceux de ses

prédécesseurs.

En effet, nous n'estimons pas être le premier à

pouvoir traiter de ce sujet car plusieurs de nos prédécesseurs

l'ont déjà abordé mais chacun selon son angle, c'est le

cas notamment de :

1.

CHABANE CHAOUCHE, NADJET

TAMOURT,

YACINEétudiantsde l'Université akli mohand oulhadj-bouira au

Mali Dans leurs mémoire du projet Tutoré ils ont parlé de

la « Conception Et Déploiement D'un Réseau

Informatique Pour La Transmission Des Données » en 2021

dans leur mémoire l'auteur à évoquer la

sécurité et la cryptographie des données en faisant une

implémentation d'un algorithme de chiffrement par bloc

« blowfish » dans une architecture client/serveur pour but

d'assurer son efficacité, rapidité et fiabilité dans la

transmission des données.

2. Pamphile KAZADI étudiant de l'Université

Notre Dame du Kasaïlui a son tour à parler« la Conception

et déploiement d'un Réseau informatique pour la transmission de

données, Cas :de la Zone de santé de Katende»en 2015

Dans son mémoire l'auteur a mené une étude qui a

consisté à concevoir et déployer un réseau pour la

transmission de données dans la Zone de la zone de santé et le

partenaire de la DPS à Kananga , il a utilisé le serveur Windows

2008 pour la mise en place de son réseaux.

Ce travail est tout à fait différent des

autressur le fait que, nous nous abordons le cas de transfert de données

sécurisée dans tout le couche de modèle OSI en utilisant

le pare-feu ASA dans le protocole de communication.

Et par rapport aux outils utilisés pour la mise en

place de notre Réseau nous nous aurons à utiliser le cmd.

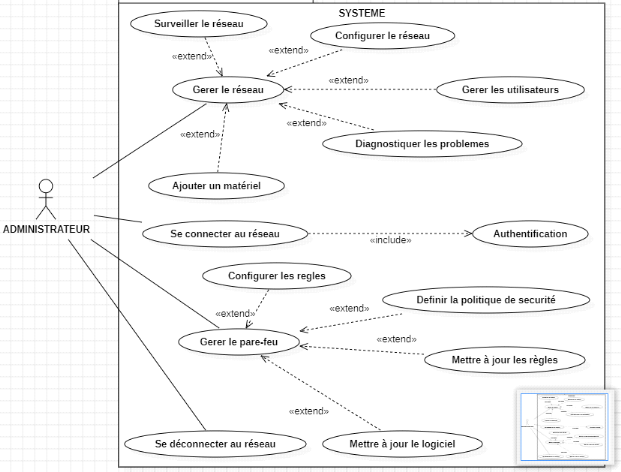

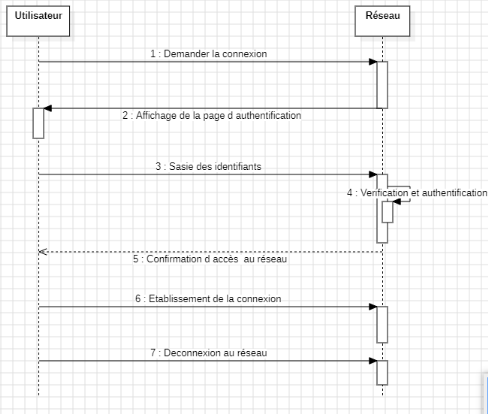

La simulation sur Cisco paket et en utilisant quelques

diagrammes du model UML entre autre le diagramme de cas d'utilisation,

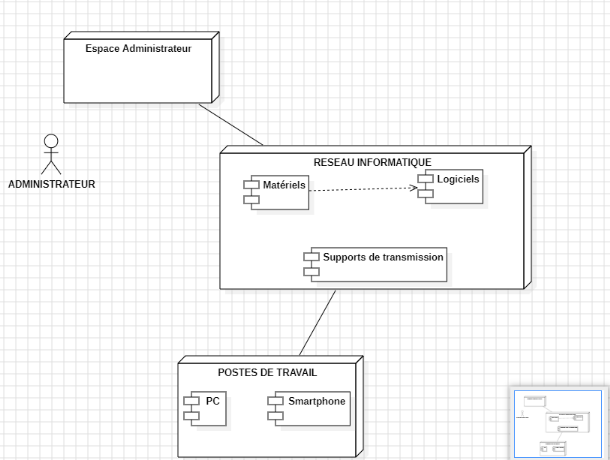

diagramme de séquence et le diagramme de déploiement et de GANTT

pour l'illustration de taches et planification dans le projet pour la mise en

place de notre Réseau.

0.2. PROBLEMATIQUE

Il sied de dire que les réseaux informatiques,

constituent une nouvelle manière de communiquer qui encouragent les

utilisateurs à imaginer les multiples services auxquels ils pourront

accéder en dehors du transfert, d'encodage de données. Toutefois,

le déploiement d'un réseau opérationnel à la mairie

permettra à ladite mairie d'avoir une interaction avec les communes de

Kananga.

A la lumière de ce qui précède, les

questions suivantes peuvent résumer la préoccupation de notre

réflexion scientifique au cours de la rédaction de ce projet :

1. Que faut-il faire pour minimiser le risque de cyberattaque

au sein du réseau Local ?

2. Quel mécanisme faut-il mettre en place pour assurer

l'intégralité des données à la mairie ?

0.3. HYPOTHESES

A ces questions, un certain nombre de réponses

anticipées s'est constitué dans notre entendement. Nous retenons

celle qui nous a semblé capitale pour la soumettre à l'analyse et

à l'expérimentation.

Ladite réponse, nous la formulons de la manière

suivante : le déploiement d'un réseau sécurisé,

comme moyen efficace pour optimiser la transactionde donnée dans les

différents sites afin de minimiser les risques de cyberattaque. Cette

solution sera basée sur l'utilisation des algorithmes cryptographique,

le Pare feu ASA, C'est un projet qui s'étend sur la mairie de Kananga en

tenant compte de la distance des bureaux communaux.

0.4. OBJECTIF POURSUIVI

Notre projet vise à instaurer une technologie

permettant aux agents de récolter de données, de pouvoir

communiquer à distance avec les bureaux communaux afin d'exécuter

les actions telles que : encoder, transférer les données et

informer le maire de la ville de la situation éventuelle des

activités lies dans chaquecommune sans se déplacer mais

simplement en utilisant le réseau informatique mis à sa

disposition.

La réussite de ces actions serait possible grâce

à une technique de pointe qui servira à interconnecter les

différentes des bureaux communaux qui se constitueront de la

manière suivante : les plus rapprochées forment un site d'une

part et, celles qui sont éloignées constituent un autre site

d'autre part. Tout cela se réalise à l'aide de la distance

parcours par les agents de terrains.

0.5. CHOIX ET INTERET DU

SUJET

Le choix de ce sujet est motivé par les raisons

suivantes :

Le souci d'aider la mairie d'assurer la liaison en temps

réel entre le maire de la ville et les bourgmestres responsables des

autres communes, en vue de la transmission mensuelle de la synthèse des

activités effectuées au sein de la ville.

Le souci de faciliter la communication et la planification des

réunions entre le maire de la ville et les bourgmestres de chaque

commune.

A cet effet, dans le but d'assurer une liaison permanente

entre la mairie, les bureaux communaux malgré la distance qui les

sépare, l'étude sur la conception et le déploiement d'un

réseau sécurisé pour la transaction des données

à la commune, nous permettra de déployer une structure

informatique qui pourra aider les agents de terrains de la mairie et des

bourgmestres communaux de rester en interaction avec la maire/Kananga pour le

bon fonctionnement et le suivi des activités dans cette ville.

0.6. TECHNIQUES ET

METHODES

Nous avons effectué notre recherche au niveau de la

Mairie, Ainsi pour vérifier nos hypothèses de la solution retenue

et atteindre nos objectifs spécifiques, nous avons recouru aux

techniques et méthodes suivantes :

La technique étant l'ensemble des

procédés d'un art, nous avons utilisé les techniques

suivantes :

ü Interview : celle-ci nous a permis de

dialoguer avec les personnels du bureauCommune pour avoir plus d'amples

informations fiables sur le fonctionnement des communes.

ü Documentaire : elle nous a permis

d'élaborer notre approche théorique en consultant des ouvrages,

les mémoires, les travaux de fin de cycle et les notes de cours qui

cadrent avec notre sujet.

Nous avons utilisé les méthodes

suivantes :

ü Méthode historique : elle nous

a permis d'étudier le passé de la mairie pour mieux cerner la

situation actuelle afin de mieux préparer son évolution future

ü Méthode descriptive : elle nous

a servi pour la description rigoureuse et objective de la mairie pour parvenir

à disposer des éléments nécessaires à

l'approfondissement du sujet de notre mémoire et à la

présentation des faits récoltés.

ü Méthode UML (Unified

Modeling Language) :Il faut noter ici qu'UML

n'est pas une méthode de recherche scientifique mais Plutôt une

méthode de conception. Cette méthode nous a permis de

modéliser le système existant, ce qui nous a conduit au

déploiement du nouveau système.

0.7 DELIMITATION DU

SUJET

Tout travail scientifique doit

être conçu et précis, De ce fait, il doit être

délimité dans le temps et dans l'espace.

· DELIMITATION TEMPORELE

Dans le temps, notre travail est

fait pour l'exercice 2024-2025 avec l'intention de connaitre si la Mairie

à les réaliser les objectifs ou pas, néanmoins les

gestionnaires doivent savoir quelle politique optimale faudra-t-il pour

déployer le réseau.

D'où l'élaboration de ce travail a

été conçu en période du 01 Mars au 31 Juillet

2025.

0.8. SUBDIVISION DU

TRAVAIL

Notre mémoire se subdivisera en trois principaux

chapitres repartis en deux grands volets, notamment l'approche théorique

et pratique.

La première approche contient le premier et le

deuxième chapitre, et la dernière approche contiendra le

troisième chapitre.

Approche théorique :

Le premier chapitre, intitulé

Généralité sur les réseaux informatiques,

présente les concepts de base sur les réseaux informatiques, les

équipements et la topologie. La dernière section de ce chapitre

présente quelques matériels utilisés en

télécommunication.

Le deuxième chapitre qui a pour titre la cryptographie

et sécurité des données, présente la cryptographie,

quelques-uns de ses algorithmes et la politique de sécurité des

données.

Approche pratique :

Le troisième chapitre, intitulé configuration et

déploiement du réseau, analyse le plan global de la configuration

et déploiement du réseau. Enfin, une conclusion clôt ce

travail.

0.9 DIFFICULTES

RENCONTREES

Il n'existe pas une rose sans épine dit un proverbe

ordinaire, l'élaboration d'un travail scientifique connait toujours des

difficultés et nous en avons éprouvées plus, entre

autres :

ü Les conditions d'études ne nous permettant pas

de bien mener nos recherches, (l'institution n'a pas prévue un temps

pour la recherche ou pour consulter la bibliothèque) ; il fallait

être absent dans l'auditoire pour mener des recherches.

ü L'accès aux données plus difficile

à la récolter au sein de l'entreprise

ü En plus, les données au sein de la mairie qui

nous ont permis de faire cette analyse n'ont pas été faciles

à trouver.

Que cela ne tienne, nous avons considéré ce qui

est à notre disposition pour présenter un qui peut contribuer

à l'épanouissement de la science.

Chapitre 2 CHAPITRE 1 : GENERALITE SUR LES

RESEAUX INFORMATIQUES

1.0.

INTRODUCTION

A l'heure actuel, l'informatique constitue une infrastructure

essentielle et incontournable dans le monde d'où l'époque

où nous somme il est au coeur de tout le domaine, dans ce chapitre nous

allons nous soumettre à la présentation des notions de base

utilisées en réseaux informatiques, d'une façon plus

claire nous parlerons de différentes topologies que prendre un

réseau, le principe de fonctionnement et les matériels

utilisés pour assurer l'interconnexion dans cet environnement.

1.1. LES RESEAUX

G. PUJOLLE définit le Réseau comme un ensemble

d'entités (objet, personnes, etc.) Interconnectées les unes avec

les autres. Un réseau qui permet de faire circuler des

éléments matériels ou immatériels entre chacune de

ces entités. Le terme réseau peut être considère

selon les différentes types d'entités qu'il

interconnecté :

Ü Réseau téléphonique: ensemble

d'infrastructures permettant de faire circuler la Voix entre plusieurs postes

téléphoniques.

Ü Réseau de transport: ensemble d'infrastructures

et de disposition permettant de Transporter des personnes et leurs biens entre

plusieurs zones géographiques.

Ü Réseau Informatique : ensemble d'ordinateurs

reliés entre eux grâce à des lignes Physiques et

échangeant des informations sous forme de Données

numériques1(*)

Ø Les objectifs d'un réseau

informatique

Les objectifs d'un réseau informatique sont les

suivants :

ü Partage de ressources

Cet objectif vise à rendre accessible à chaque

membre de réseaux les programmes, données, équipements

indépendamment de leur localisation physique :

· De partager les fichiers ;

· Le transfert de fichier ;

· Le partage d'application : compilateur, système

de gestion de base de donnée (SGBD) ;

· Partage d'imprimante.

ü Grande fiabilité

Cet objectif vise à dupliquer les données sur

plusieurs sites, ainsi si l'une est inutilisable (panne matérielle de la

machine), on peut utiliser une des copies. Aussi la présence de

plusieurs unités centrales fait que si l'une est en panne les autres

peuvent prendre en charge son travail.

1.1.1. Classification des

Réseaux Informatiques2(*)

Selon Caze et Joëlle Delacroix (2006 :26) ; il

n'existe pas une manière de classer les réseaux, mais

généralement on retient deux critères pour les

caractériser : la taille et le mode de transmission.3(*) Pierre Samuel

(2003 :64) ; dit que le trafic est un facteur déterminant de

la planification des réseaux qu'ils sont fixes ou mobile

Les réseaux se classent de la manière suivante :

Ø Les réseaux poste à poste (Peer to Peer

/ égal à égal / architecture distribuée)

Ø Réseaux organisés autour de serveurs

(Client-Serveur / architecture centralisée)3(*)

Suivant leur Portée, on distingue :

v Le réseau personnel (PAN) relie des appareils

électroniques personnels ;

v Le réseau local (LAN) relie les ordinateurs ou postes

téléphoniques situés dans la même pièce ou

dans le même bâtiment. LAN signifie Local Area Network (en

français Réseau Local). Il s'agit d'un ensemble d'ordinateurs

appartenant à une même organisation et reliés entre eux

dans une petite aire géographique par un réseau, souvent à

l'aide d'une même technologie (la plus répandue étant

Ethernet). Un réseau local est donc un réseau sous sa forme la

plus simple. La vitesse de transfert de données d'un réseau local

peut s'échelonner entre 10 Mbps (pour un réseau Ethernet par

exemple) et 1 Gbps (en FDDI ou Gigabit Ethernet par exemple). La taille d'un

réseau local peut atteindre jusqu'à 100 voire 1000

utilisateurs.

En élargissant le contexte de la définition aux

services qu'apporte le réseau local, il est possible de distinguer deux

modes de fonctionnement :

ü Dans un environnement d'"égal à

égal" (en anglais peer to peer), dans lequel il n'y a pas

d'ordinateur central et chaque ordinateur a un rôle similaire

ü Dans un environnement "client/serveur", dans lequel un

ordinateur central fournit des services réseau aux utilisateurs

v Le réseau local (WLAN) qui est un réseau LAN

utilisant la technologie WIFI. C'est un réseau d'ordinateurs et de

matériels sans fil qui offre les fonctionnalités des

réseaux locaux LAN traditionnels (Ethernet), mais en utilisant une

technologie sans fil. Dans la pratique Un WLAN permet de relier des

ordinateurs portables, des machines de bureau, des assistants personnels (PDA)

ou même des périphériques à une liaison haut

débit (de 11 Mbit/s en 802.11b à 54 Mbit/s en 802.11a/g) sur un

rayon de plusieurs dizaines de mètres en intérieur

(généralement entre une vingtaine et une cinquantaine de

mètres) et de centaines de mètres en extérieur (500m).

v Le réseau métropolitain (MAN) qui est un

réseau à l'échelle d'une ville ; les MAN

(Métropolitain Area Network) interconnectent plusieurs LAN

géographiquement proches (au maximum quelques dizaines de km) à

des débits importants. Ainsi, un MAN permet à deux noeuds

distants de communiquer comme s'ils faisaient partie d'un même

réseau local. Un MAN est formé de commutateurs ou de routeurs

interconnectés par des liens hauts débits (en

général en fibre optique).

v Le réseau étendu (WAN) qui est un

réseau à grande échelle qui relie plusieurs sites ou des

ordinateurs du monde entier. Un WAN (Wide Area Network ou réseau

étendu) interconnecte plusieurs LANs à travers de grandes

distances géographiques. Les débits disponibles sur un WAN

résultent d'un arbitrage avec le coût des liaisons (qui augmente

avec la distance) et peuvent être faibles. Les WAN fonctionnent

grâce à des routeurs qui permettent de "choisir" le trajet le plus

approprié pour atteindre un noeud du réseau. Le plus connu des

WAN est l'internet.

· L'intranet :

Un intranet est ensemble de services internet (par exemple un

serveur web) interne à un réseau local, c'est-à-dire

accessible uniquement à partir des postes d'un réseau local, ou

bien d'un ensemble de réseaux bien définis, et invisible de

l'extérieur. Il consiste à utiliser les standards clients -

serveur de l'internet (en utilisant les protocoles TCP / IP), comme par exemple

l'utilisation de navigateurs internet (client basé sur les protocoles

HTTP) et des serveurs web (protocole http), pour réaliser un

système d'information interne à une organisation ou une

entreprise.

· L'extranet :

Un extranet : est une extension du système

d'information de l'entreprise à des partenaires situes au de la du

réseau. L'accès à l'extranet ses fait via internet, par

une connexion sécurisée avec mot de passe dans la mesure

où cela offre un accès au système d'information à

des personnes situées en dehors de l'entreprise. L'extranet est donc en

général un site à accès sécurisé qui

permet à l'entreprise de n'autorisé la consultation d'information

confidentielles qu'à certains intervenant externes comme à ses

fournisseurs, ses clients, au cadres situés à l'extérieur

de l'entreprise, au commerciaux, etc.

Un extranet n'est ni un intranet, ni un site internet. Il

s'agit d'un système supplémentaire offrant par exemple aux

clients d'une entreprise, à ses partenaires ou à des filiales. Un

accès privilégié à certainement ressource

informatiques de l'entreprise. L'extranet peut avoir plusieurs utilités

et peut être source d'un gain de temps pour les entreprises.

· L'internet

3(*)C'est

un système d'interconnexion qui constitue un réseau informatique

mondial, utilisant un ensemble standardisé de protocoles de transfert de

données (routage). C'est donc un réseau de réseaux, sans

centre névralgique, composé de millions de réseaux aussi

bien publics que privés, universitaires, commerciaux et gouvernementaux.

Internet transporte un large spectre d'informations et permet

l'élaboration d'applications et de services variés comme le

courrier électronique,

L'interconnexion progressive de tous les ordinateurs de la

planète fonctionne donc comme un gigantesque réseau. Le mot

anglais pour réseau est "network".

Or dans la pratique, ces ordinateurs ne sont pas directement

interconnectés entre eux. Les ordinateurs sont d'abord

interconnectés au sein d'un institut ou d'un bâtiment formant

ainsi une multitude de petits sous-réseaux.

Enfin progressivement la planète entière est

interconnectée avec à chaque étape du maillage une machine

désignée pour se connecter au niveau supérieur. On a ainsi

une interconnexion de toutes les machines par interconnexion de réseaux

successifs. D'où le terme Internet pour "INTER-NETworks".

1.2.

Protocole

Les protocoles de communication définissent de

façon formelle et interopérable la manière dont les

informations sont échangées entre les équipements du

réseau. Des logiciels dédiés à la gestion de ces

protocoles sont installés sur les équipements d'interconnexion

qui sont par exemple les commutateurs réseau, les routeurs, les

commutateurs téléphoniques, les antennes GSM, etc.

Un protocole est une méthode standard qui permet la

communication entre deux machines. Ensemble de règles et de

procédures à respecter pour émettre et recevoir des

données sur le réseau.

TCP/IP : Transmission Control Protocol /

Internet Protocol défini la norme de communication, (en fait un ensemble

de protocoles) des ordinateurs reliés à Internet. Va contenir les

protocoles HTTP, FTP, SMTP ...

v Selon leur mode de

transmission

Les réseaux informatiques peuvent aussi être

catégorisés par relation fonctionnelle entre les composants :

- Client-serveur, -architecture multi-tiers, - Peer-to-Peer

4(*).

1.3. Intérêt d'un réseau informatique

La nécessité de communiquer et partager des

informations en temps réel, impose aujourd'hui aux entreprises la mise

en place d'un réseau et leurs équipements informatiques en vue

d'améliorer leurs rendements.

Voici un certain nombre des raisons par les quelles un

réseau informatique est utile.

· La communication entre personnes (grâce au

courrier électronique, la discussion en direct...)

· La communication entre processus (entre des machines

industrielles)

· La garantie de l'unicité de l'information (base

des données)

· Accès aux données, applications et des

ressources ;

· Accès aux données en temps

utiles ;

· Etc.

De plus, le réseau permet de standardiser les

applications ; on parle généralement de groupage. A titre

exemplatif, nous citons la messagerie instantanée.

1.4. Types de réseaux informatiques

Nous distinguons plusieurs types des réseaux

définis d'après :

· Leurs champs d'action ;

· Leurs étendus géographiques ;

· Leur fonctionnement.

1.4.1. D'après leurs champs d'action

Par champs d'action nous entendons l'ensemble des personnes

autorisées à utiliser ce réseau. IL existe deux types:

v Le réseau fermé : un

réseau fermé est un réseau non ouvert au public. C'est le

cas d'un réseau d'entreprise.

v Le réseau ouvert : un

réseau ouvert est un réseau dont tout le monde peut avoir

accès, c'est-à-dire un réseau ouvert au public. C'est le

cas de l'internet.

1.4.2. D'après leurs étendues géographiques

Par étendues géographiques nous nous entendons

l'espace sur lequel sont repartis les ordinateurs en connexion. Il existe trois

types :

· Lan :(local area network, en

français réseau local) : c'est un ensemble d'ordinateurs

appartenant à une organisation et reliés entre eux dans une

petite aire géographique par un réseau.

ü Le LAN est caractérisé par :

ü Vitesse de transfert de données : 10mbps

à 1 Gbps

ü Le trafic se fait par câblage interne ;

ü La taille de réseau peut atteindre 100 voir

encore 1000 utilisateurs.

· Man :( métropolitain area

network) : c'est un réseau étendu interconnectant plusieurs

Lan à travers de grandes distances géographique.

· Wan :(Wide

area network) : c'est un réseau étendu interconnectant

plusieurs Lan à travers de grandes distances géographiques. Le

wan fonctionne grâce aux routeurs et permet la communication à

l'échelle mondiale. Le plus connu est l'internet.

1.4.3. D'après leur fonctionnement

Par fonctionnement nous nous entendons la manière dont

les ordinateurs communiquent entre eux où se considèrent les uns

aux autres. Il existe deux types :

v Les réseaux poste à poste (Peer to

Peer/égala égal) : un réseau dans lequel chaque

machine est en même temps serveur et cliente pour les autres.5(*) Ce type de réseau est

parfaitement adapté aux petits groupes de travail et aux professions

libérales en raison de son cout réduit et la simplicité de

son utilisation. Par contre l'administration n'est pas centralisée. Ce

type d réseau au maximum compte dix ordinateurs.

Fig. I-1: Architecture Peer to

Peer

v Le réseau client/serveur : c'est un

réseau où toutes les applications réseaux sont

centralisées sur une machine appelé serveur, dans ce type de

réseau l'administration est beaucoup mieux du fait qu'elle peut

être centralisée.

Architecture client/ serveur

Fig. I-2 : Architecture C/S

1.5. Topologie de réseau

Les dispositifs matériels mis en oeuvre ne sont pas

suffisants à l'utilisation du réseau local. En effet, il est

nécessaire de définir une méthode d'accès standard

entre les ordinateurs, afin que ceux-ci connaissent la manière de

laquelle les ordinateurs échangent les informations, notamment dans le

cas où plus de deux ordinateurs se partagent le support physique. Cette

méthode d'accès est appelée topologie logique. La

topologie logique est réalisée par un protocole d'accès.

Les protocoles d'accès les plus utilisés sont :

Ethernet et Token ring. La façon dont les ordinateurs

sont interconnectés physiquement est appelée topologie physique.

6(*)

La topologie, autrement appelée structure de

réseau, indique comment un réseau est conçu ou

présenté. On distingue deux familles de topologie à

savoir :

v La famille de topologie physique

v La famille de topologie logique

1.5.1. Topologie physique

C'est l'arrangement physique des équipements en

connexion (ordinateurs, imprimante, scanneur, routeur, Switch, câbles

rj45 etc..) Il existe 4 topologies physiques qui sont :

1.5.1.1. Topologie en bus.

La topologie en bus est caractérisée par un

câble central sur lequel tous les membres du réseau sont

connectés. Dans ce type d'architecture l'information est envoyée

dans les deux sens donc le serveur est au centre. L'émission des

données sur les bus se fait après écoute et absence du

signale sur le bus.

Fig. I-3 : Présentation d'un

réseau avec la topologie en bus.

Les machines sont reliées par un câble coaxial

(le bus) et chaque ordinateur est connecté en série sur le bus,

on dit encore qu'il forme un noeud. Le câble coaxial relie les

ordinateurs du réseau de manière linéaire : Il est

raccordé aux cartes réseaux par l'intermédiaire de

connecteurs BNC (Bayonet Neill-Concelman). Chaque ordinateur doit être

muni d'un T et chaque extrémité de la chaîne doit

être munie d'un bouchon de terminaison de 50 Ù supprimant la

réverbération des signaux transmis (renvoi en sens inverse). Les

informations envoyées à partir d'une station sont transmises sur

l'ensemble du bus à toutes les stations.

L'information circulant sur le réseau (la trame)

contient son adresse de destination et c'est aux stations de reconnaître

les informations qui leur sont destinées. Les stations ne peuvent

dialoguer qu'à tour de rôle. Quand deux stations émettent

ensemble, il y a collision, et il faut que chaque station recommence. Cette

méthode de communication est la principale caractéristique des

réseaux Ethernet.

Comme le signal est transmis à tout le réseau,

d'une extrémité à l'autre du câble, il ne doit pas

"rebondir" en bout de bus. Pour empêcher cela, on place un composant

appelé bouchon de terminaison (terminator), afin d'absorber les signaux

qui se sont perdus, ce qui permet à d'autres ordinateurs d'envoyer des

données après libération du câble.

Dans cette architecture, le débit est limité

à 10 Mbits/s et comme la possibilité de collision des paquets

d'informations qui transitent sur les câbles est nombreuse, on ne pourra

pas installer sur le câble plus de 30 machines.

Cette topologie en bus a été très

répandue car son coût d'installation est faible. Il est

très facile de relier plusieurs postes d'une même salle, de relier

chez soi deux ou trois ordinateurs. Aujourd'hui cette topologie n'est plus

adaptée aux réseaux d'établissements scolaires qui

rassemblent des postes de plus en plus nombreux. Son principal

inconvénient, c'est la limitation du débit à 10 Mbits/s

alors que les données à partager sont de plus en plus importantes

(images, sons, vidéo). D'autre part en cas de rupture du câble

commun, le réseau sera hors service car il y aura alors rebond du signal

qui va provoquer la saturation.

Dans cette topologie, une station (ordinateur) en panne ne

perturbe pas le reste du réseau. Par contre, en cas de rupture du

câble, le réseau est inutilisable, c'est l'ensemble du

réseau qui ne fonctionne plus. La figure ci-dessous est une figure de la

topologie en bus.

v Avantages : facile à mettre en oeuvre

et fonctionne facilement

v Inconvénients : en cas de panne d'une

machine les autres ne savent pas fonctionnée.

1.5.1.2. Topologie en Etoile

La topologie en Etoile est caractérisée par un

point (hub ou Switch) sur lequel tous les membres du réseau sont

connectés. Le hub permet le transport à 10mbps alors que le

Switch permet le transport à 100mbps, il utilise au moins dans un

réseau de 50postes.

Fig. I-4 : Topologie en

étoile

Notamment utilisée par les réseaux Ethernet

actuels en RJ45, elle concerne maintenant la majorité des

réseaux. Lorsque toutes les stations sont connectées à un

commutateur, on parle de topologie en étoile. Les noeuds du

réseau sont tous reliés à un noeud central. Dans cette

topologie tous les hôtes sont interconnectés grâce à

un SWITCH (il y a encore quelques années c'était par un HUB =

concentrateur) : sorte de multiprise pour les câbles réseaux

placés au centre de l'étoile. Les stations émettent vers

ce concentrateur qui renvoie les données vers tous les autres ports

réseaux (hub) ou uniquement au destinataire (switch).

Le câble entre les différents noeuds est

désigné sous le nom de « paires torsadées » car

ce câble qui relie les machines au switch comporte en

général 4 paires de fils torsadées et se termine par des

connecteurs nommés RJ45 (10 et 100 base T, Giga 1000T, ...). Si les

informations qui circulent sur le câblage se font de la même

manière que dans le réseau en bus, les câbles en paires

torsadées supportent un débit de 100 Mbits/s, et les switch (les

commutateurs) peuvent diriger la trame directement à son destinataire.

Cette topologie facilite une évolution hiérarchisée du

matériel. On peut facilement déplacer un appareil sur le

réseau. La panne d'une station (ordinateur) ne perturbe pas le

fonctionnement global du réseau. La figure ci-dessous est une figure de

la topologie en étoile.

a) Avantage:

- Permet l'ajout facile des équipements ;

- La gestion du réseau est très facile, car les

équipements sont contrôlés par le serveur,

c'est-à-dire, la gestion peut facilement être

centralisée.

- La panne d'une machine ne met pas en cause le bon

fonctionnement du réseau.

b) Inconvénients :

en cas de panne du concentrateur tout le reste du réseau est

paralysé.

1.5.2. Topologies logiques

1.5.2.1. Topologie en ring (anneau)

La topologie en anneau est celle en forme d'anneau, tous les

ordinateurs sont reliés à deux voisins, sans exceptions, elle est

équivalente à une topologie linéaire dont on aurait

relié entre eux les deux bouts.

Fig. I-5 : Présentation d'un

réseau avec la topologie en anneau.

a) Avantage:

- Elle offre deux chemins pour aller d'un point à un

autre ;

- En cas de rupture de câble, les informations continues

à circuler.

b) Inconvénients :une

panne sur le serveur bloque le réseau.

1.7.3. Topologie en hybride

La topologie en hybride est la combinaison de deux ou

plusieurs topologies physiques, comme étoile, bus et également

anneau.

Fig. I-6 : Présentation d'un

réseau avec la topologie en hybride.

1.5.4. Topologie token ring

Développé par ibm et standardisé par

l'eee, la topologie token ring repose sur les caractéristiques

suivantes : méthodes d'accès aux réseaux basés

sur les principes de la communication tours à tours c'est-à-dire

chaque ordinateur a la possibilité de parler à son tour d'un

ordinateur à l'autre. Lorsqu'un autre ordinateur est en possession du

jeton, il peut émettre pendant un temps déterminé

après lequel il remet le jeton à l'ordinateur suivant.

1.5.5. Topologie fddi (fiberdistributeddata interface)

Fddi est une technologie d'accès au réseau sur

des lignes de types fibres optiques, il s'agit d'une paire d'anneau, l'un dite

primaire pour l'envoie des données, l'autres secondaire pour

détecter les erreurs au primaire.

Fig. I-7 : Présentation d'un

réseau avec la topologie en fddi.

1.6.

Architecture client-serveur7(*)

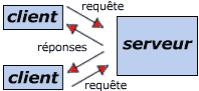

L'environnement client/serveur désigne un mode de

communication à travers un réseau entre plusieurs programmes ou

logiciels : l'un, qualifié de client, envoie des requêtes ;

l'autre ou les autres, qualifiés de serveurs, attendent les

requêtes des clients et y répondent. Par extension, le client

désigne également l'ordinateur sur lequel est

exécuté le logiciel client et le serveur, l'ordinateur sur lequel

est exécuté le logiciel serveur.

De manière générale, les serveurs sont

des ordinateurs dédiés aux logiciels serveurs qu'ils abritent, et

dotés de capacités supérieures à celles des

ordinateurs personnels en termes de puissance de calcul,

d'entrées-sorties et de connexions réseau. Les clients sont

souvent des ordinateurs personnels ou des appareils individuels

(téléphones, tablettes), mais pas systématiquement. Un

serveur peut répondre aux requêtes d'un grand nombre de

clients.8(*)

Un système client/serveur fonctionne selon le

schéma suivant:9(*)

Fig. I- 8 : le

système client/serveur

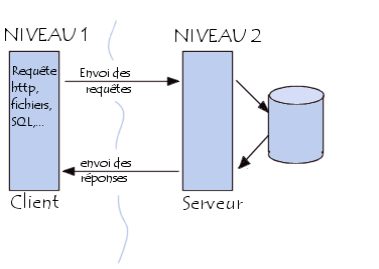

1.6.1. L'architecture à

deux niveaux

L'architecture à deux niveaux (aussi appelée

architecture 2- tier, tier signifiant rangée en anglais)

caractérise les systèmes clients/serveurs pour lesquels le client

demande une ressource et le serveur la lui fournit directement, en utilisant

ses propres ressources.

Cela signifie que le serveur ne fait pas appel à une

autre application afin de fournir une partie du service. La figure ci-dessous

est une figure l'architecture à deux niveaux.10(*)

Fig. I- 9 : L'architecture à deux

niveaux

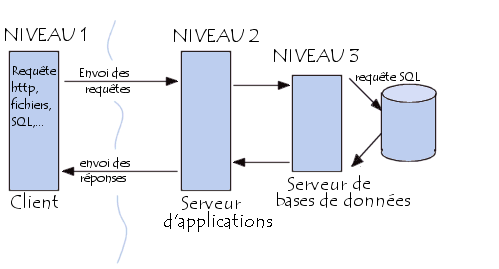

1.6.2. L'architecture à 3

niveaux (appelée architecture 3-tier)

Il existe un niveau intermédiaire, c'est-à-dire

que l'on a généralement une architecture partagée entre :

Un client (l'ordinateur demandeur de ressources), le serveur d'application

(appelé également middleware), chargé de fournir la

ressource mais faisant appel à un autre serveur: le serveur de

données, fournissant au serveur d'application les données dont il

a besoin.Il peut y avoir plusieurs serveurs de données. La figure

ci-dessous est une figure l'architecture à trois niveaux.11(*)

Fig. I-10 : L'architecture à trois

niveaux

Les différences entre les divers modèles

d'architectures sont liées essentiellement aux services qui sont

assurées par le serveur. D'où, on distingue couramment:12(*)

· Le Client-serveur de

données

Dans ce cas, le serveur assure des taches de gestion, stockage

et de traitement de données.

· Le Client-serveur de

Présentation

Dans ce cas, la présentation des pages affichées

par le client est intégralement prise en charge par le serveur.

· Le client-serveur de

traitement

Pour ce cas, le serveur effectue des traitements à la

demande du client. Il peut s'agir de traitement particulier sur des

données, de vérification de formulaire de saisie, de traitements

d'alarmes et autres.

· Le client-serveur

Distribué

L'architecture d'un environnement informatique ou d'un

réseau est dite distribuée quand toutes les ressources ne se

trouvent pas au même endroit ou sur la même machine. On parle

également d'informatique distribuée. Ce concept s'oppose à

celui d'architecture centralisée dont une version est l'architecture

client-serveur.13(*)

1.7.

ISO et TCP/IP

TCP/IP ne suit pas scrupuleusement les préconisations

de l'ISO. Les différentes couches de TCP/IP sont les suivantes :

· Niveau 1 : Couche Physique

La couche physique s'occupe des signaux électriques,

lumineux, le format des connecteurs

· Niveau 2 : Couche Liaison

On échange des trames de bits entre deux

émetteurs en liaison directe. Par exemple : Ethernet, Fast Ethernet.

· Niveau 3 : Couche

Réseau

On fait du routage dans les machines du réseau et du

démultiplexage dans les extrémités. Par exemple: IP

(Internet Protocole).

· Niveau 4 : Couche

Transport

On s'occupe du contrôle de flux, de la reprise sur

erreur, de la remise dans l'ordre des paquets. Nous étudierons TCP (le

transport INTERNET) qui est un bon exemple bien que développé

indépendamment de la normalisation ISO.

· Niveau 5 : Couche Session

Cette couche gère l'organisation du dialogue entre

processus : l'initialisation, la synchronisation et la terminaison du dialogue.

En n'étant pas très précis, on peut dire que la couche

NetBIOS se situe au niveau 5 du modèle.

· Niveau 6 : Couche

Présentation

Elle prend en charge la représentation des informations

que les entités d'application s'échangent.

· Niveau 7 : Couche

application

Toutes les applications réseau, messageries, transfert

de fichier, etc. Les équipements de routage n'implémentent que

les trois premières couches. Seuls les ordinatrices sources et

destination implémentent les 7 couches. L'utilisateur ne se sert que de

cette couche-là.

Il existe, dans le modèle OSI, deux autres couches, qui

ne sont pas originellement présentes dans l'architecture TCP/IP.

.

Fig. I-11 : Modèle

OSI

1.8 Mode de transmission

Pour une transmission donnée sur une voie de

communication entre deux machines, la communication peut s'effectuer de

différentes manières. La transmission est

caractérisée par : Le sens des échanges, Le mode de

transmission: il s'agit du nombre de bits envoyés simultanément

et la synchronisation: il s'agit de la synchronisation entre émetteur et

récepteur. Ainsi, selon le sens des échanges, on distingue 3

modes de transmission :14(*)

1. La liaison simplex : caractérise

une liaison dans laquelle les données circulent dans un seul sens,

c'est-à-dire de l'émetteur vers le récepteur. Ce genre de

liaison est utile lorsque les données n'ont pas besoin de circuler dans

les deux sens (par exemple de votre ordinateur vers l'imprimante ou de la

souris vers l'ordinateur...).

2. La liaison half-duplex : (parfois

appelée liaison à l'alternat ou semi-duplex) caractérise

une liaison dans laquelle les données circulent dans un sens ou dans

l'autre, mais pas les deux simultanément. Ainsi, avec ce genre de

liaison chaque extrémité de la liaison émet à son

tour. Ce type de liaison permet d'avoir une liaison bidirectionnelle utilisant

la capacité totale de la ligne.15(*)

3. La liaison full-duplex : (appelée

aussi duplex intégral) caractérise une liaison dans laquelle les

données circulent de façon bidirectionnelle et

simultanément. Ainsi, chaque extrémité de la ligne peut

émettre et recevoir en même temps, ce qui signifie que la bande

passante est divisée par deux pour chaque sens d'émission des

données si un même support de transmission est utilisé pour

les deux transmissions.

1.9.

Les supports de transmission

Les supports physiques de transmission peuvent être

très hétérogènes, aussi bien au niveau du transfert

de données (circulation de données sous forme d'impulsions

électriques, sous forme de lumière ou bien sous forme d'ondes

électromagnétiques) qu'au niveau du type de support (paires

torsadées, câble coaxial, fibre optique, ondes radio, ...). Les

câbles (cuivre, or.), la figure ci-dessous est une figure de la paire

torsadée.

Fig.I-12 : Paires

torsadées.

La fibre optique, la figure ci-dessous est une figure de la

fibre optique.

Fig. I- 13 : Fibre optique

Les signaux Hertziens (paraboles) la figure ci-dessous est une

figure de la parabole.

Fig. I-14 : Antenne

parabolique

Les lasers (sans fibre) la figure ci-dessous est une figure

des lasers.

Fig.I-15 :Lasers

1.10.

Adressage IP

L'adresse IP est constituée de 32 bits, soit 4 octets

notés de façon décimale de 0 à 255 (par exemple

193.50.125.2). Une adresse est affectée non pas à une machine

mais à une interface d'une machine. Celle-ci peut donc avoir plusieurs

adresses. L'adresse se décompose en 2 parties, une partie réseau

et une partie machine.

Cet adressage n'est pas hiérarchisé dans le

sens que 193.50.126.0 pourrait être un réseau japonais, alors que

193.50.125.0 serait un réseau français.

Pour des raisons administratives et de routage, on regroupe

ces adresses sous forme de classes. On pourra ensuite utiliser ces adresses

à sa guise pour gérer son réseau. Ces adresses sont

demandées auprès du NIC (Network Information Center). Le NIC

France (l'INRIA) délègue la fourniture des adresses aux grands

fournisseurs d'accès au réseau. Dans le cas de nos

universités, toute nouvelle adresse doit être demandée

à RENATER, organisme quis'occupe du réseau de la recherche.

En principe l'adressage comprend donc 256**4 adresses c'est

à dire 4.294.967.296 adresses (plus de 4 milliards !). En fait, on va

voir qu'il y a beaucoup de pertes et que cet adressage est au bord de la

saturation. Les adresses sont regroupées en différentes classes

pour des raisons d'administration et de routage. La partie machine est

réservée à l'usage du gestionnaire du réseau qui

peut redécouper cette partie, c'est à dire "subnetter".

1.11.

Les constituants d'un réseau local

Un réseau local est constitué d'ordinateurs

reliés par un ensemble d'éléments matériels et

logiciels. Les éléments matériels permettant

d'interconnecter les ordinateurs sont les suivants :

· La carte réseau:il

s'agit d'une carte connectée sur la carte-mère de l'ordinateur et

permettant de l'interfacer au support physique, c'est-à-dire aux lignes

physiques permettant de transmettre l'information. La figure ci-dessous est une

figure de la carte réseau.

Fig. I-16 : Carte

réseau

· Le transceiver: il permet

d'assurer la transformation des signaux circulant sur le support physique, en

signaux logiques manipulables par la carte réseau, aussi bien à

l'émission qu'à la réception la figure ci-dessous est une

figure du transceiver.

Fig. I -17: Transceiver

· La prise: il s'agit de

l'élément permettant de réaliser la jonction

mécanique entre la carte réseau et le support physique (exemple

prise RJ45) la figure ci-dessous est une figure da la prise.

Fig. I-18 : Prise

· Le support d'interconnexion:

c'est le support (généralement filaire, c'est-à-dire sous

forme de câble) permettant de relier les ordinateurs entre eux. Les

principaux supports utilisés dans les réseaux locaux sont les

suivants : supports filaires (le câble coaxial, la paire torsadée,

la fibre optique), les supports sans fil (Wi-Fi, Bluetooth, ...), la figure

ci-dessous est une figure de la paire torsadée.

Fig. I-19 : Paire

torsadée

1.12.

Les équipements d'interconnections

Au départ, l'ordinateur n'est qu'un gros jouet aux

mains de scientifiques, celui-ci a créé une véritable

révolution technologique qui devient le support de base de la

communication entre les humains. L'informatique est entré partout, dans

le téléphone, dans les disques compacts, la voiture, l'avion.

Partout, l'ordinateur a remplacé la machine à

écrire.

Un réseau informatique est composé

d'ordinateurs, de routeurs, de liaisons et de réseaux locaux.

Les réseaux locaux permettent aux ordinateurs de

communiquer entre eux sur un site (un bâtiment, une agence, un bureau).

On utilise pour ces communications des technologies permettant aux ordinateurs

de communiquer rapidement mais sur de courtes distances (100 mètres par

exemple).

Ces réseaux locaux sont connectés entre eux par

des liaisons spécialisées ou d'autres liaisons permettant de

transporter l'information sur de longues distances (plusieurs

kilomètres). Pour gérer ces liaisons et pour interconnecter des

réseaux, on utilise des ordinateurs spécialisés : des

routeurs.

Les principaux équipements matériels mis en

place dans les réseaux locaux sont :

· Les répéteurs, permettant de

régénérer un signal.

Fig. I-20 :

Répéteur

· Les concentrateurs (hubs), permettant de

connecter entre eux plusieurs hôtes.

Fig. I-21 : Hubs

· Les ponts (bridges), permettant de relier

des réseaux locaux de même type.

Fig.I-22: Ponts

· Les commutateurs (switches) permettant de

relier divers éléments tout en segmentant le

réseau.

Fig. I -23: Commutateur

· Les passerelles (gateways), permettant de

relier des réseaux locaux de types différents

Fig. I -24 : Passerelle

· Les routeurs, permettant de relier de

nombreux réseaux locaux de telle façon à permettre la

circulation de données d'un réseau à un autre de la

façon optimale

Fig. I- 25 :

Routeur

Lorsque nous réalisons une liaison point à point

ou une liaison point à multipoints, une radio fonctionnera typiquement

en mode maître, alors que l'autre (ou les autres) fonctionnera en mode

réseau. Dans un réseau maillé multipoints à

multipoints, toutes les radios fonctionnent en mode ad hoc de sorte qu'elles

puissent communiquer les unes avec les autres directement.

1.13.

Adresse IP

Dans un réseau IPv4, l'adresse est un nombre de 32

bits, normalement présenté comme quatre nombres de 8-bit

exprimés sous forme décimale et séparés par des

points. 10.0.17.1, 192.168.1.1, ou 172.16.5.23 sont des exemples d'adresses

IP.

Une fois que tous les noeuds réseau ont une adresse IP,

ils peuvent envoyer des paquets de données aux adresses IP de n'importe

quel autre noeud. Par l'utilisation du routage et de l'acheminement, ces

paquets peuvent accéder à des noeuds sur des réseaux qui

ne sont pas physiquement connectés au noeud d'origine. Ce processus

décrit bien ce qui se passe sur l'Internet.

Ce qui donne en termes d'adresses :

· Classe A : de 1.0.0.0

à 126.255.255.254

· Classe B : de

128.0.0.0 à 191.255.255.254

· Classe C: de

192.0.0.0 à 223.255.255.254

· Adresses spéciales

Il existe dans les réseaux trois types d'adresses, les

adresses locales, les adresses de broadcast, et les adresses multicast. Pour

résumer :

1. unicast

2. broadcast

3. multicast

1.14.

Le réseau sans fil

1.14.1. Définition

Un réseau sans fil est un réseau de machines qui

n'utilisent pas de câbles. C'est une technique qui permet aux

particuliers, aux réseaux de télécommunications et aux

entreprises de limiter l'utilisation des câbles entre diverses

localisations.

1.14.2. Applications

Nomadisme (accéder à internet via un ordinateur

portable, en mobilité)

- Les réseaux sans fils prennent une grande importance

durant les déplacements. Beaucoup d'utilisateurs ont des machines

(ordinateurs, imprimantes et d'autres appareils) connectés à un

Réseau Local [LAN] ou un Réseaux étendus [Wan], puisqu'il

est impossible d'avoir une connexion filaire dans un avion, un bateau ou une

voiture donc les réseaux sans fil sont du plus grand

intérêt.

- Les réseaux locaux sans fil sont en plein

développement du fait de la flexibilité de leur interface, qui

permet à un utilisateur de changer de place dans l'entreprise tout en

restant connecté. Plusieurs produits sont actuellement

commercialisés, mais ils sont souvent incompatibles entre eux en raison

d'une normalisation relativement récente. Ces réseaux atteignent

des débits de plusieurs mégabits par seconde, voire de plusieurs

dizaines de mégabits par seconde.16(*)

1.14.3. Classification

Chaque solution correspond à un usage différent,

en fonction de ses caractéristiques (vitesse de transmission,

débit maximum, coût de l'infrastructure, coût de

l'équipement connecté, sécurité, souplesse

d'installation et d'usage, consommation électrique et autonomie...).

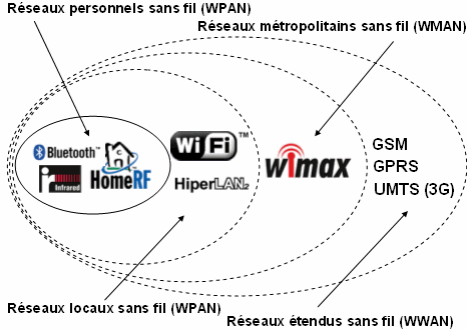

1.14.4. Différents types des réseaux sans fils

ü WPAN

ü WLAN

ü Wireless mesh network

ü WMAN

ü Wireless WAN

ü Mobile devices networks

Fig. I- 26 : Représentation du

réseau sans fil

1.14.5. Le réseau WLAN

a) Définition

Un réseau d'ordinateurs et de matériels sans fil

qui offre les fonctionnalités des réseaux locaux LAN

traditionnels (Ethernet), mais en utilisant une technologie sans fil.

Dans la pratique, un WLAN permet de relier des ordinateurs

portables, des machines de bureau, des assistants personnels (PDA) ou

même des périphériques à une liaison haut

débit (de 11 Mbit/s en 802.11b à 54 Mbit/s en 802.11a/g) sur un

rayon de plusieurs dizaines de mètres en intérieur

(généralement entre une vingtaine et une cinquantaine de

mètres) et de centaines de mètres en extérieur (500m)

b) Normes IEEE 802.11 (WiFi)

· IEEE = Institute of Electrical and Electronics

Engineers

· La norme initiale 802.11 a connu de nombreuses

révisions notées 802.11a, 802.11b, 802.11g pour les

principales.

Ces révisions visent essentiellement une

amélioration du débit et/ou une amélioration de la

sécurité.

c) Wi-Fi (Wireless Fidelity)

Un « label » commercial décerné par un

groupement de constructeurs (« Wireless Ethernet Compatibility Alliance

», WECA) depuis 1999, renommé « Wi-Fi Alliance » en

2003. Valide le respect du standard et l'interopérabilité entre

matériels souvent en avance sur la normalisation IEEE.

Dans la pratique, les 2 sont confondus

Ü Support de transmission WIFI

· Infra-rouge

· Signal facilement bloqué, nécessite un

espace dégagé, de faible portée, débit de seulement

4 Mbps

· Adapté aux transmissions de données entre

ordinateurs et imprimante

· Fréquences radio

· Passe à travers la plupart des obstacles dans un

bureau

· Bande des 2.4Gz organisée en 14 canaux de 22Mhz

de large

1.14.6. Les normes WIFI

Première norme WiFi 802.11a 54 Mb/s 5 GHz 199917(*). Date Description 802.11 1

à 2 Mb/s 2,4 Ghz, 1997 :

Ä Haut-débit sur 8 canaux

Ä De 50mbs jusqu'à 10m à 6mbps

jusqu'à 70m 802.11b 11 mb/s 2,4 ghz 1999

Ä Fixe un débit moyen maximum à 11 mb/s

théorique

Ä Portée de 50m en intérieur à 300

mètres en extérieur

Ä Spécifie 3 canaux radio (1, 6 et 11) 802.11g 54

mb/s 2,4 ghz 2001

Ä Fixe un débit moyen maximum à 54 mbits/s

théorique une

Ä Portée de 25m en intérieur à 75

mètres en extérieur

Ä Spécifie 3 canaux radio (1, 6 et 11) 802.11i

2004

Ä Améliore la sécurité

(authentification, cryptage et distribution des clés) en s'appuyant sur

la norme advanced encryption standard. 802.11n 270 mb/s 2,4 ghz ou 5 ghz2009

Ä Regroupement des canaux

Ä Agrégation des paquets de données 802.11s

1 g/s 5 ghz 2012 - en cours de normalisation

Ä Améliore 802.11n

1.14.7. Les composants d'un réseau sans fil

ü Points d'accès

ü Routeurs WiFi et ponts Ethernet/802.1118(*)

ü Prise en charge de la norme 802.11 avec un aspect

sécuritaire (authentification et cryptage)

ü Logiciel de configuration (ex : serveur web

intégré)

ü Serveur DHCP

ü Interface client

ü WNIC (Wireless Controller) à insérer dans

un slot PCI de la carte mère

ü Adaptateurs Wifi USB

ü Plus facile à installer

ü Plus petite antenne que les WNIC donc moins fiable

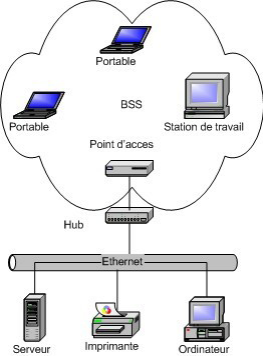

1.14.8. Architecture WIFI infrastructure

ü Client WIFI

ü Possède un matériel avec une interface

sans fil

ü Point d'accès WIFI (AP)

ü Gère les liaisons sans fil suivant la norme

WIFI

ü Le plus souvent connecté à Internet via

un réseau filaire

ü BSS (Basic Service Set)

ü L'ensemble des stations radio à portée

d'un point d'accès.

ü Chaque BSS a un identifiant (BSSID), qui est l'adresse

MAC du point d'accès.

Fig. I-27: Architectures wifi

infrastructure

1.15. QUELQUES NOTIONS SUR LA

TÉLÉCOMMUNICATION19(*)

Etymologiquement, la télécommunication

(abrév. fam. télécoms) est une communication à

distance, elle n'est pas considérée comme une science, mais comme

une technologie et technique appliquée.

Du point de vue informatique, On entend par

télécommunications toute transmission, émission et

réception à distance, de signes, de signaux, d'écrits,

d'images, de sons ou de renseignements de toutes natures, par fil,

radioélectricité, optique ou autres systèmes

électromagnétiques.

1.15.1. Bande passante20(*)

La bande passante (en anglais bandwidth) d'une voie de

transmission est l'intervalle de fréquence sur lequel le signal ne subit

pas un affaiblissement supérieur à une certaine valeur

(généralement 3 dB, car 3 décibels correspondent à

un affaiblissement du signal de 50%), on a donc :30

Plusieurs types de service de communications sont

définis dans la réglementation de la bande passante et donne lieu

à la catégorie suivante :

Ä La bande KU31

Elle est peu sensible aux parasites urbains et est donc

préconisée pour l'utilisation des VSAT en offrant une

fréquence large de 1000MGHZ, son inconvénient qu'elle est trop

sensible aux orages, l'eau de pluie.

Ä La bande KA

Permet l'utilisation d'antennes encore plus petites, les VSAT.

Cette bande est surtout utilisée par les terminaux mobiles de type GSM

en offrant une fréquence large de 2500MGHZ.

Ä La bande L

Est principalement destinée aux satellites en orbite

basse. Les bandes de fréquences de la bande L ont été

définies par la conférence mondiale (CAMR) de 1992 pour le

service mobile par satellite.

Chapitre 3 CONCLUSION PARTIELLE

Dans ce chapitre, nous avons eu à parler en long et en

large sur les notions essentielles sur les réseaux informatiques, entre

autre l'adressage IP, le modèle de référence

utilisé dans une architecture les plus utilisé dans un

déploiement, les types de support de transmission qui permettent une

bonne circulation des informations dans un réseau informatique. Ainsi,

le prochain chapitre parlera de la cryptographie et sécurité des

données.

Chapitre 4 CHAPITRE 2 : SECURITE ET CRYPTOGRAPHIE DES

DONNEES

2.0.

INTRODUCTION

A l'heure actuel, l'informatique constitue une infrastructure

essentielle et incontournable dans le monde d'où l'époque

où nous somme il est au coeur de tout le domaine Dans ce chapitre nous

présentons d'une manière détaillée les

mécanismes de la sécurité de données en

commençant par le formalisme mathématique et afin nous chuterons

par la sécurisation des données avec des protocoles et logiciels

de sécurité, cependant il convient de distinguer deux approches

de la sécurité :

1. la sûreté de fonctionnement (safety), qui

concerne l'ensemble des mesures prises et des moyens utilisés pour se

prémunir contre les dysfonctionnements du système ;

2. la sécurité (security), proprement dite, qui

regroupe tous les moyens et les mesures pris pour mettre le système

d'information à l'abri de toute agression.

2.1. LA SURETE DE

FONCTIONNEMENT21(*)23

2.1.1. Généralité

L'indisponibilité d'un système peut

résulter de la défaillance des équipements de

traitement(panne), de la perte d'information par dysfonctionnement des

mémoires de masse, d'un défaut des équipements

réseau, d'une défaillance involontaire (panne) ou volontaire

(grève) de la fourniture d'énergie mais aussi d'agressions

physiques comme l'incendie et les inondations.

2.1.2. Système de

tolérance de panne

La fiabilité matérielle est obtenue par

sélection des composants mais surtout par le doublement des

éléments principaux, ces derniers systèmes sont dits

à tolérance de panne (fault tolerant).

La redondance peut être interne à

l'équipement (alimentation...) ou externe. Les systèmes à

redondance utilisent les techniques de mirroring et/ou de duplexing.

Le mirroring : est une technique dans

laquelle le système de secours est maintenu en permanence dans le

même état que le système actif (miroir). Le mirroring

disques consiste à écrire simultanément les données

sur deux disques distincts. En cas de défaillance de l'un, l'autre

continue d'assurer les services disques.

Le duplexing : est une technique dans

laquelle chaque disque miroir est relié à un contrôleur

disque différent. Le duplexing consiste à avoir un

équipement disponible qui prend automatiquement le relais du

système défaillant.

2.1.3. Sûreté

environnementale

L'indisponibilité des équipements peut

résulter de leur défaillance interne mais aussi des

événements d'origine externe. Le réseau électrique

est la principale source de perturbation (coupures, microcoupures, parasites,

foudre...). Des équipements spécifiques peuvent prendre

Le relais en cas de défaillance du réseau

(onduleur off-line) ou constituer la source d'alimentation électrique

permanente du système (onduleur on-line). Ces équipements

fournissent, à partir de batteries, le courant électrique

d'alimentation du système.

2.1.4. Quantification

C'est un mécanisme qui fait appel à la notion de

la fiabilité et la maintenance du système informatique.

Fiabilité d'un système est la probabilité

pour que le système fonctionne correctement pendant une durée

donnée dans des conditions définies.

La maintenance d'un système est la probabilité

de retourner à un bon fonctionnement dans une période

donnée car les différentes pannes peuvent être

aléatoires.

2.2. LA SECURITE

2.2.1. Principes généraux21(*)24

L'ouverture des réseaux de l'entreprise au monde

extérieur, la décentralisation des traitements et des

données ainsi que la multiplication des postes de travail accroissent

les risques de dénaturation des systèmes et d'altérations

des données. Les menaces peuvent se regrouper en cinq catégories,

celles qui visent à :

1. Confidentialité

Protéger les informations contre tout accès non

autorisé. Cela implique des contrôles d'accès, le

chiffrement des données, et des politiques de gestion des informations

sensibles.

2. Intégrité

Garantir que les informations sont exactes et non

modifiées sans autorisation. Cela peut inclure des mécanismes de

vérification, des sauvegardes régulières et des audits.

3. Disponibilité

S'assurer que les informations et les systèmes sont

accessibles aux utilisateurs autorisés quand cela est nécessaire.

Cela nécessite une planification pour la continuité des

activités et la gestion des incidents.

4. Authentification

Vérifier l'identité des utilisateurs et des

systèmes. Cela peut être réalisé via des mots de

passe, des cartes d'identité, ou des systèmes

biométriques.

5. Contrôle d'accès

Limiter l'accès aux ressources uniquement aux personnes

autorisées en fonction de leur rôle ou de leur besoin

d'accès.

6. Sécurité des

systèmes

Protéger les systèmes d'information contre les

malwares, les attaques et les intrusions via des mises à jour

régulières, des pare-feu, et des antivirus.

7. Sensibilisation et formation

Former le personnel aux pratiques de sécurité

pour réduire les risques d'erreurs humaines. Cela inclut des formations

régulières sur la sécurité et la sensibilisation

aux menaces.

8. Planification et gestion des incidents

Établir des procédures pour identifier,

répondre et récupérer des incidents de

sécurité. Cela inclut des simulations d'incidents et des plans

d'urgence.

9. Évaluation des risques

- Identifier et évaluer les risques potentiels pour

les actifs. Cela permet de prioriser les mesures de sécurité en

fonction des menaces et des vulnérabilités.

10. Compliance et réglementation

Respecter les lois et les réglementations en

matière de sécurité qui s'appliquent à

l'organisation, ce qui peut inclure des audits et des rapports

réguliers.

2.2.2. Sécurité Informatique21(*)25

La connaissance des failles potentielles et la

nécessité de protection de son réseau sont des atouts

indispensables. Cette prise de conscience est récente. Beaucoup des

protocoles utilisés, par exemple, n'ont pas été

conçus à l'origine pour être sécurisés. On

peut citer, parmi eux, la plupart de ceux de la suite TCP/IP.

Les interconnexions entre les systèmes se sont

multipliées, particulièrement à travers le réseau

public Internet. Là encore, de nombreuses failles sont apparues.

Nous ne pouvons penser éliminer tout risque, mais il

peut être réduit en le connaissant et en adoptant des solutions

adéquates.

Ø Sniffing

Les sniffers sont des programmes qui capturent les paquets qui

circulent sur un réseau. Leur objectif principal est d'analyser les

données qui circulent dans le réseau et d'identifier les zones

les moins sécurisées. En effet ils mettent

généralement la carte réseau en mode transparent

(promiscous mode) qui permet de capturer tous les paquets qui transitent par le

réseau même s'ils ne sont pas destinés à la machine

sur laquelle le sniffer tourne. Les paquets ainsi capturés, le Hacker

n'a plus qu'à les décoder et à les lire (par exemple :

numéro de CB (carte bancaire), mot de passe avec destination, e-mail,

etc..)

Ø Spoofing ARP

Le spoofing ARP est une technique qui modifie le cache ARP. Le

cache ARP contient une association entre les adresses matérielles des

machines et les adresses IP. L'objectif du pirate est de conserver son adresse

matérielle, mais d'utiliser l'adresse IP d'un hôte approuvé

[ANO99]. Ces informations sont simultanément envoyées vers la

cible et vers le cache. A partir de cet instant, les paquets de la cible sont

routés vers l'adresse matérielle du pirate.

Ø Les bombes e-mail :

Une bombe e-mail consiste par l'envoie d'un grand nombre de

messages vers une boite aux lettres. Le but est de remplir la boite le

plutôt possible. Ce genre d'attaque peut mener au refus de service.

Ø Spoofing DNS

Dans ce cas le pirate cherche à compromettre le serveur

de noms et modifie les tables de correspondances noms d'hôte - adresses

IP. Ces modifications sont reportées dans les bases de données de

traduction du serveur DNS. Ainsi lorsqu'un client émet une

requête, il reçoit une adresse IP fictive, celle d'une machine

totalement sous le contrôle du pirate.

2.2.2.1. La sécurité logique21(*)26

La sécurité logique de

réseau consiste à définir les périmètres

suivants :

Ø L'identification des ressources en vue d'une

segmentation en fonction des données (sensibles, publiques,

privées) des groupes de personnes qui doivent avoir accès, de

leur situation géographique et des équipements mis à votre

disposition

Ø Conception de ses périmètres (pensez

à utiliser les zones physiques : bâtiment, étages...)

a) Sécurité en couche21(*)27

Ce point aborde des notions générales et

fondamentales sur la protection des réseaux de données et sur les

couches dites basses du modèle OSI. Les couches sont

interdépendantes logiquement par leurs interfaces communes

respectives.

1) couche physique

Il s'agit de l'accès le plus largement répandu

au réseau par connecteur de type mural RJ45 et de la technologie Wi-Fi

ainsi, les premières mesures de protection seront abordées sans

pour l'instant toucher la configuration proprement dite d'un

équipement.

Dans le cas d'un réseau câblé, il suffit

simplement de ne pas connecter la prise murale à l'équipement

réseau. Cette méthode fort simple n'est que rarement

utilisée et nombreux sont les réseaux accessibles à partir

d'une prise murale à partir des endroits les plus anodins. Une autre

méthode consiste sur l'équipement réseau à fermer

administrativement les ports qui ne sont pas reliés à un

ordinateur.

Les accès sans fil sont par nature plus difficiles

à protéger contre les tentatives physiques de connexion par le

réseau radio. Ils sont vulnérables à des attaques sur les

ports câblés qui sont, rappelons-le, quasi directement

connectés au reste du réseau. Les ondes radios quant à

elles ne connaissent pas les frontières. Une approche de protection

consiste à positionner les points d'accès sans fil au plus loin

des zones publiques.

La nécessité est d'encourager dans le plan de

sécurité d'isoler les zones publiques des zones privées

faisant partie du réseau dit interne. Les zones publiques mettent

à disposition des visiteurs un accès à Internet faiblement

contrôlé grâce à une borne WiFi au rayonnement

réduit ainsi le passage d'une zone à l'autre nécessite une

authentification.

2) couche liaison

C'est à partir de la couche liaison de données

qu'apparaît la notion d'adresse réseau. Cette couche est

responsable de la communication d'entités par le biais d'un média

commun.

Ses fonctions comprennent entre autres la

génération des trames et la détection d'erreurs. Parmi les

protocoles de niveau deux les plus connus nous trouvons Ethernet et PPP.

Enfin, en regard de chaque exigence, l'équipement

renseigne une case avec ses commentaires et le degré de

priorité.

|

Exigence de sécurité de

l'équipement réseau pour la couche

|

|

Exigences

|

Degrés de priorité

|

|

Limiter l'accès au port à une liste

d'adresses Mac.

|

Obligatoire

|

|

Création de VLAN.

|

Obligatoire

|

|

Implémentation de la norme 802.1X.

|

Souhaité

|

|

Création de VLAN privés.

|

Optimal

|

Tableau 1 : Tableau d'exigence

En déduisant ce tableau nous sommes conduits à

brosser quelques attaques qui surviennent sur cette couche par exemple :

ü Les attaques par mac flooding

Un commutateur Ethernet est communément

désigné par l'appellation de switch. Si un concentrateur Ethernet

ou hub est un équipement sans intelligence (parfois comparé

à une multiprise) le switch quant à lui possède une table

CAM (Content Adressable Memory) dans laquelle sont inscrits des couples port

adresse MAC. Les ponts possédaient déjà une table de ce

type mais en revanche n'avaient qu'un nombre de ports très

limités.

Pour contrer une telle attaque, Cisco propose une commande

switchport port-security dont les options permettent :de limiter le nombre

d'adresses MAC associées à un port du switch ; de réagir

en cas de dépassement de ce nombre ; de fixer une adresse MAC sur un

port et de ne retenir que la première adresse MAC qui se

présente.

ü Les changements de VLAN

Les attaques virales qui ont ébranlé les

réseaux d'entreprises ces dernières années ont

prouvé la nécessité de posséder un niveau

d'isolation supplémentaire au sein des VLAN. Les vers ayant causé

le plus de dégâts embarquaient un dispositif permettant

l'expansion rapide de l'attaque aux machines les plus proches. Ainsi, les

réseaux directement connectés une fois connus par le vers, furent

inondés de messages jusqu'à l'effondrement.

Pour prévenir à une telle attaque, il faut

constituer un réseau commuté pouvant héberger de nombreux

VLAN (VLAN ACL, Private VLAN)

3) couche réseau

Au niveau de la couche 3 du modèle OSI, les

équipements terminaux reçoivent en plus de leur adresse physique

(propre à la couche 2) une adresse dite logique.

Les machines qui sont connectées à un

réseau et qui doivent échanger des données ne sont pas

toutes obligatoirement sur le même segment physique et n'ont donc pas une

vue directe les unes des autres. Il est en effet aisé d'aborder les

concepts d'adressage et de segmentation en les comparant avec la manière

dont les numéros de téléphone sont organisés par

pays, par région, par central téléphonique urbain et par