X. LA CONDUITE DU PROJET

Bien au-delà de la simple installation d'un

réseau Wireless, nous avons également beaucoup appris sur le

management de projet. En effet, au départ, chacun d'entre nous

était convaincu qu'il allait apprendre énormément au

niveau de la sécurisation des réseaux sans-fil, mais bien peu

pensaient apprendre une méthodologie de projet.

Au cours de l'année nous avions eu à faire des

études sur le Wi-Fi. C'est pourquoi lorsque ce thème nous a

été remis nous nous sommes immédiatement rendu compte de

l'importance du projet, et à ce titre, avec l'aide de nos encadreurs il

nous a semblé important de fixer des deadlines pour les phases

successives de la partie technique:

1. Etude fonctionnelle des besoins et rédaction d'un

document présenté au maître de stage pour validation :

1 semaine ;

2. Etude des différentes solutions techniques et choix

de la solution : 4 semaines ;

3. Réflexion sur l'architecture et le fonctionnement du

réseau : 3 semaines ;

4. Installation effective du réseau : 1

semaine ;

5. Mise en route du réseau : 1

semaine.

Dès la première réunion avec M. BINIGA,

celui-ci nous a rappelé l'importance du planning et de la sauvegarde.

Sous ses recommandations, nous sommes passés en action et avons

sollicité MS Project pour la gestion du planning. Pour les sauvegardes,

nous avons pensé une solution quelque originale. Cette solution consiste

à s'envoyer par mail nos rapports en cours de rédaction afin de

les tenir en sécurité sur Internet et éviter ainsi toute

gaucherie après une perte de données locale. Afin de garder une

trace de l'évolution de la rédaction, nous renommons chaque

version avec un nom différent daté sous la forme :

rapport-fotso-04-08-08 pour dire rapport de FOTSO du

04 août 2008.

Finalement, nous avons pu respecter ce planning jusqu'à

la mi-août. En effet, c'est à ce moment qu'est apparu un

sérieux obstacle au projet : l'absence de fonds pour la

réalisation effective des travaux. Heureusement la situation a

été améliorée avec l'acquisition d'un point

d'accès par un camarade ce qui nous a permis de faire des installations

et de configurations en attendant l'acquisition du matériel par la

société CaWaD.

CONCLUSION

Ainsi, nous avons tout au long de ce stage mis en place une

infrastructure Wi-Fi la plus sécurisée possible tout en restant

compatible avec les différentes technologies existantes.

Notons cependant que si le réseau Wi-Fi

présente des avantages en confort et en utilisation qui sont

considérables, il n'est pas adapté à de lourdes charges,

et il faut savoir que les coûts économisés en

évitant un câblage Ethernet pour les postes des utilisateurs

peuvent être dépassés par d'autres coûts auxquels on

n'a pas forcément pensé à l'origine.

En pratique, les réseaux Wi-Fi sont performants en mode

client-serveur avec des échanges courts (navigation Internet par

exemple), ce qui explique leur succès auprès des particuliers.

Enfin, avec la solution des cybercafés virtuels, nous

pensons pouvoir produire des devises à CaWaD et par la même

occasion participer au mieux à la réduction du fossé

numérique qui existe entre le Nord et le Sud.

BIBLIOGRAPHIE

Authentification réseau avec Radius 802.1x -

EAP - FreeRadius Auteur : Serge

Bordères Édition :

Eyrolles Collection : Blanche.

WEBOGRAPHIE

http://www.cisco.com : configuration, point

d'accès, bases du WI-FI.

http://www.dlink.fr : configuration, point

d'accès, bases du WI-FI.

http://www.foundrynet.com : standard 802.1X,

protocole EAP.

http://www.freeradius.org : protocole

RADIUS.

http://www.guill.net : authentification

générale.

http://www.highsecu.net : protocoles

d'authentification.

http://www.ieee.org : protocole 802.1x.

http://www.linux-france.org :

généralités sur le Wi-Fi.

http://www.microsoft.com : clients 802.1x.

http://www.rfc-editor.org/ : RFC.

http://www.bccanet.com : cybercafé

virtuel.

ANNEXES

Annexe1

Généralités sur le Wi-Fi

1. Historique

La première norme des réseaux locaux sans fils

est validée en 1997 sous la norme 802.11 et connu du grand public sous

le nom de WLAN (Wireless Local Area Network) ou RLAN (Radio

LAN).

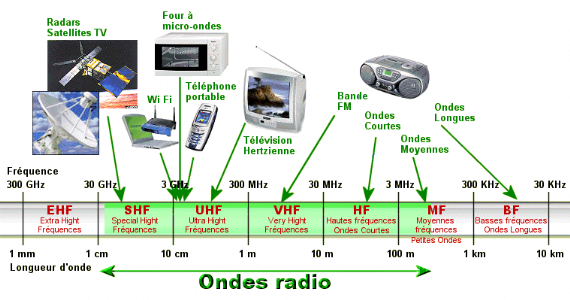

Figure 13 : Bande de

fréquences utilisées par le Wi-Fi

A ce jour, plusieurs variantes de la norme 802.11 ont

été définies pour apporter des améliorations aux

performances et à la sécurité. En voici quelques

unes :

F 802.11a : WLAN haut débit (54 Mbits/s) dans la

bande 5 GHz ;

F 802.11b : Wi-Fi à 11 Mbits/s dans la bande des

2.4 GHz ;

F 802.11d : adaptation du WLAN aux aspects

réglementaires de chaque pays ;

F 802.11e : amélioration de la couche MAC du

802.11 pour supporter la qualité de service (QoS) ;

F 802.11f : amélioration de

l'interopérabilité des systèmes ;

compatibilité des Access Point ou IAPP (Inter Access Point

Protocol) ;

F 802.11g : extension du 802.11b (Wi-Fi) pour

gérer le haut débit identique à celui du 802.11a tout en

utilisant la bande ISM de 2.4 GHz (54 Mbits/s) ;

F 802.11h: amélioration du 802.11a pour la gestion et

le contrôle du spectre (Spectrum managed) ;

F 802.11i : Amélioration du mécanisme de la

sécurité (WPA2) sur le Wi-Fi ;

F 802.11j : version japonaise de la norme 802.11.

Comme on peut le constater à partir du 802.11b le WECA

qui est le groupe de travail en charge des réseaux locaux sans fils au

sein de l'IEEE a définit le Label Wi-Fi (Wireless

Fidelity).

On utilise le terme Wi-Fi5 pour designer le

802.11a ou encore le Wi-Fi dans la bande des 5 GHz.

Ainsi le Wi-Fi est utilisé dans le langage courant pour

désigner les réseaux de données (réseaux locaux)

sans fils, devenant ainsi le symbole de l'informatique et de l'Internet

nomades.

2. Quelle utilisation pour le Wi-Fi ?

F Couverture d'une salle difficile d'accès par

câble.

F Interconnexion de bâtiments.

F Mise en place de réseau urbain de type

communautaire.

F Point d'accès public à Internet de type

« Hots Spot ».

F Extension des réseaux filaires de bureau pour les

utilisateurs nomades.

3. Avantages du Wi-Fi

F Internet haut débit avec mobilité garantie au

bureau à domicile ou dans les espaces publics ;

F Possibilité de déplacer les postes de travail

n'importe où dans le bâtiment sans perdre la connectivité

au (sans contrainte de recâblage) ;

F Redéploiement facile du réseau en cas de

déménagement ;

F Intégration facile au réseau existant pour

offrir de la mobilité aux utilisateurs ;

F Flexibilité d'aménagement des locaux.

4. Inconvénients du Wi-Fi

F Solution quelque un peu plus onéreuse que le

câblé ;

F Bande passante partagé ce qui est conséquence

des débits encore réduits ;

F Sécurisation complexe.

5. La sécurité sur le Wi-Fi

Différents mécanismes sont mis en oeuvre pour

garantir un minimum de sécurité sur le réseau

Wi-Fi de base:

F Le cryptage WEP dont la philosophie de base est d'offrir

sur le réseau Wi-Fi une sécurité équivalente

à celle du réseau filaire. Mais trop des failles ont

été trouvées sur ce mécanisme.

F Le filtrage par adresse MAC permettant de définir

une liste d'équipements autorisés à se connecter au

réseau ou une liste interdite sur le réseau.

F Des mécanismes d'authentifications (RADIUS ...) sont

aussi mis en oeuvre sur certains équipements ou dans une partie du

réseau.

Pour palier aux failles du WEP, et renforcer la

sécurité d'une manière générale d'autres

normes sont adoptés ou en cours d'adoption : WPA, 802.11i, ...

6. Les performances d'un réseau

Wi-Fi

Les performances théoriques sont :

F Portée : jusqu'à 300m de

rayon de couverture sans obstacle (à la propagation des ondes).

F Débits : variable de 1 à

108 Mbit/s (jusqu'à 11 Mbit/s pour le 802.11b, 22 Mbit/s pour le

802.11b+, 54 Mbit/s pour le 802.11g et 108 Mbit/s pour le 802.11g+).

Mais dans la pratique ces données sont

fonction :

§ de la qualité des équipements ;

§ de l'environnement dans lequel les équipements

sont déployés ;

§ du nombre de clients Wi-Fi connectés à la

fois au réseau.

7. Les différentes architectures d'un

réseau WI-FI

D'abord, de base, il existe deux modes d'architectures d'un

réseau Wi-Fi :

F Le mode ad hoc : tous les clients

(terminaux ou postes) des réseaux Wi-Fi communiquent entre eux sans

passer par un équipement central.

F Le mode Infrastructure : dans ce mode

un équipement central appelé Access Point est indispensable pour

gérer la communication entre les différents clients Wi-Fi.

Il est possible de construire son réseau Wi-Fi avec une

architecture plus complexe combinant des AP (avec des fonctions

différentes) et des équipements de réseaux filaires pour

des raisons de couverture ou de sécurité.

8. Les équipements Wi-Fi : L'Access

Point

Le Point d'Accès ou Access Point (AP) : c'est

l'équipement central qui gère l'aspect radio du réseau

sans fil. Il joue souvent le rôle de routeur, modem et gère la

connexion avec le réseau filaire (Internet). Certains peuvent aussi

assurer les fonctions de pont et de répéteur. Les interfaces

disponibles su un AP sont :

F RJ45 : utilisé généralement pour

interconnecter le réseau sans fil à un autre réseau

(filaire...) ou un terminal ne disposant pas de carte Wi-Fi ;

F RJ11 : sert pour les accès ADSL ;

F RJ14 : utilisé pour l'accès console

(administration) ;

F Port USB : pour connecter d'autres

périphériques en USB.

9. Les équipements Wi-Fi : Les

accessoires pour les postes clients du Wi-Fi

Pour qu'un poste soit connecté à un

réseau Wi-Fi il est indispensable qu'il soit équipé de

l'un des éléments suivants :

1. Matériels

F Carte PCMCIA Wi-Fi généralement utilisé

pour les PC Portable

F Carte PCI Wi-Fi pour les PC ou autres

F Une clé USB Wi-Fi pour tout

périphérique équipé d'un port USB

F Un adaptateur Wi-Fi quelconque : Ethernet/Wi-Fi ou Port

parallèle/Wi-Fi ou Port série/Wi-Fi

2. Logiciels

Les interfaces clients sont généralement vendues

avec des pilotes/utilitaires (sur CD) pour leur configuration sous

différents OS (WINDOWS98/2000/Me/XP ou MAC OS). Par ailleurs, d'autres

terminaux peuvent être pré-équipés Wi-Fi ce qui

dispense l'usager d'acquisition de matériel

supplémentaire :

Exemples : Caméra Wi-Fi,

PC Portable Centrino, Imprimante Wi-Fi, Agenda Electronique Wi-Fi.

10. Principe de fonctionnement du Wi-Fi

Une fois l'Access Point convenablement installé,

certains mécanismes sont indispensables avant qu'un poste client Wi-Fi

se trouvant dans la zone de couverture de l'Access Point puisse

échanger les informations sur le réseau :

F d'abord ces postes clients et l'Access Point doivent

utiliser un canal radio identique choisie une liste allant de 1 à

14) ;

F ensuite se déroule l'authentification et

l'association afin que le poste client Wi-Fi soit logiquement connecté

au réseau. Pendant cette phase d'association et d'authentification,

l'Access Point et les postes clients échangent un identifiant «le

nom du réseau (SSID)» sur lequel ils se trouvent ainsi que la

nature du cryptage utilisé ;

F c'est après l'échange de ces informations

indispensables que les postes clients seront connectés au réseau

Wi-Fi.

11. Quelques outils d'analyses des réseaux

Wi-Fi

F AirMagnet Handheld ou AirMagnet Duo a/b

F AirSnort Fluke Networks Waverunner

F NAI Sniffer Wireless

F NetStumbler

12. Quelques constructeurs

3 com, Bewan, Inventel, LinkSys, Olitec, Netgear, SMC, Apple,

Asus, Cometlabs, D-Link, Sonicwall, Symbol, Cisco, Belkin, Zyxel-West Modem,

Siemens, Sagem, Netopia, Thomsom, US-Robotics...

13. Aspects réglementaires :

Le cadre réglementaire de déploiement et

d'utilisation d'un réseau Wi-Fi varie d'un pays à l'autre. Avant

de mettre en oeuvre son réseau Wi-Fi, il faut se renseigner sur les

aspects réglementaires : les canaux autorisés, les

procédures de déclaration obligatoire. Pour le faire, il faut

s'adresser à l'ART (Agence de Régulation des

Télécommunications). D'après nos renseignements, la

réglementation camerounaise autorise le déploiement du Wi-Fi en

intérieur ou en extérieur. Seulement, pour un déploiement

en extérieur une lettre d'information devra être adressée

à l'ART pour « information ».

Annexe2

Généralités sur les attaques dans un réseau sans

fil

On peut classifier les attaques dans un réseau sans fil

Wi-Fi en deux groupes principaux : les attaques passives et les attaques

actives, qui sont bien évidemment plus dangereuses.

A. Attaques

passives

Dans un réseau sans fil, l'écoute passive est

d'autant plus facile que le média air est difficilement

maîtrisable. Bien souvent, la zone de couverture radio d'un point

d'accès déborde du domaine privé d'une entreprise ou d'un

particulier. L'attaque passive la plus répandue est la recherche de

point d'accès. Cette attaque (appelée Wardriving) est devenu le "

jeu " favori de nombreux pirates informatique, les points d'accès sont

facilement détectables grâce à un scanner (portable

équipé d'une carte WI-FI et d'un logiciel spécifique de

recherche de PA.) Ces cartes Wi-Fi sont équipées d'antennes

directives permettant d'écouter le trafic radio à distance hors

de la zone de couverture du point d'accès. Il existe deux types de

scanners, les passifs (Kismet, Wi-Fiscanner, Prismstumbler...) ne laissant pas

de traces (signatures), quasiment indétectables et les

actifs(Netstumbler, Dstumbler) détectables en cas d'écoute, ils

envoient des " probe request ". Seul Netstumbler fonctionne sous Windows, les

autres fonctionnent sous Linux. Les sites détectés sont ensuite

indiqués par un marquage extérieur (à la craie) suivant un

code (warchalking) :

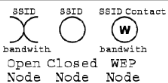

Figure 14 : Le Wardriving

Une première analyse du trafic permet de trouver le

SSID (nom du réseau), l'adresse MAC du point d'accès, le

débit, le type de cryptage utilisé et la qualité du

signal. Associé à un GPS, ces logiciels permettent de localiser

(latitude, longitude) ces points d'accès.

A un niveau supérieur, des logiciels (Aisnort ou

Wepcrack) permettent en quelques heures (suivant le trafic), de

déchiffrer les clés WEP et ainsi avec des outils d'analyse de

réseaux conventionnels la recherche d'informations peut aller plus loin.

Le pirate peut alors passer à une attaque dite active.

|