|

Les entreprises évoluent dans un monde

compétitif et concurrentiel. Les ressources humaines restent importantes

mais il ne faut non plus négliger les informations qu'elles produisent

dans le système d'information de toute entreprise. Cependant les

données, élément majeur du Système d'Information,

se doivent d'être protégées. Et leur protection se

résume en trois (3) éléments que sont : la

confidentialité, l'intégrité et la

disponibilité.

Dans le contexte actuel avec l'explosion d'Internet on assiste

au développement des codes malveillants d'où la

nécessité de mettre en place des mesures de

sécurité pour protéger tout système d'information.

Alors La gestion des correctifs de sécurité, ou patch management

n'est plus seulement nécessaire que sur un sous-ensemble du

système informatique mais a l'ensemble des ordinateurs du système

informatique. Cette gestion semble évidente au premier abord car il

suffit d'installer régulièrement les patches diffusés par

les éditeurs pour corriger les vulnérabilités de leurs

systèmes d'exploitation, produits et applications. Cependant, dans la

pratique, les entreprises se heurtent rapidement à de nombreuses

difficultés, et celles-ci croissent de manière proportionnelle

à la taille et à la complexité des Systèmes

d'Information de l'entreprise : temps de réaction trop longs,

multiplication des types de systèmes et des vulnérabilités

associées, manque d'expertise technique, problèmes de

régression, coûts de déploiement, gestion des

matériels nomades. Il est donc nécessaire de centraliser le

processus de gestion des correctifs de sécurité pour une

meilleure performance du système. Et c'est en cela qu'il nous a

été demandé comme projet professionnel :

« IMPLEMENTATION D'UN GESTIONNAIRE DE CORRECTIF DANS

UN ENVIRONNEMENT MICROSOFT (CAS DU SERVEUR WSUS) ».

Quel pourrait donc être l'apport d'un gestionnaire de

correctif dans une plate-forme Microsoft?

Dans la recherche de cette influence, nous étudierons

d'abord

l'environnement et le contexte d'exécution en mettant en

relief les règles et les

processus de gestions des correctifs, ensuite les techniques de

déploiement quiprésenteront les différentes

architectures possibles en environnement de

production. En fin, parviendrons à déployer la

solution par la configuration des serveurs et des postes clients.

ENVIRONNEMENT ET

CONTEXTE D'EXECUTION

CHAPITRE 1:

DEFINITION DE CONCEPTS

I- NOTION DE CORRECTIF

Un correctif est un logiciel destiné à rectifier

ou pallier certains défauts d'un produit logiciel. Ainsi les correctifs

ont pour but de combler un bug ou une faille de sécurité dans un

code, afin de maintenir les versions logicielles intermédiaires dans les

environnements de production.

II- GESTION REUSSIE DES CORRECTIFS

Qu'est ce qu'une gestion réussie des

correctifs ?

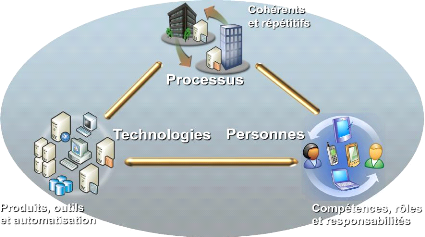

Rappel : la sécurité se résume

en trois (3) choses : Confidentialité - Intégrité -

Disponibilité. Il en ait de même pour la gestion des correctifs :

Personnes - Processus - Technologies

Figure1

> Les personnes :

Qui vont être formés aux

implémentés les choix de l'entreprise en terme de

gestion de correctifs

> les processus :

On doit avoir définit la politique de notre entreprise en

terme de gestion de correctifs. Quels sont les correctif

déploies et comment ?

> les technologies :

Les outils, tous ce qui est automatisation, qui va ê

l'entreprise pour pouvoir déployer sereinement ces correctifs

Présenté par : SILUE Idrissa ICI

silueidriss@hotmail.com

1- LE PROCESSUS DE GESTION DES

CORRECTIFS

Est ce qu'on peut se permettre de déployer

n'importe quel correctif sur n'importe quelle machine?

Il ne faudrait pas que la gestion des correctifs se traduisent

par une non disponibilité du service, en quel cas on aurait finalement

réussie a attaqué un système puisqu'on l'aurait rendu

indisponible. On se rappel que la disponibilité est l'une des

composantes de la sécurité.

Alors lorsqu'on veut implémenter une gestion de

correctifs, on se doit d'implémenter un processus.

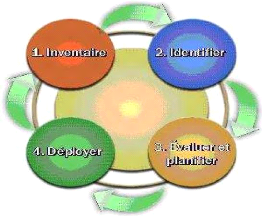

Le processus de gestion des mises à jour tel que

recommandé par Microsoft est une approche en quatre phases.

Figure2 : Processus de

gestion des correctifs Phase 1 : inventaire

On doit connaitre nos machines, savoir quels sont les

applications et les systèmes installés afin de ne déployer

que les correctifs qui ont lieu d'être.

Phase 2 : identifier

On doit identifier également quels sont les correctifs

qu'on doit déployer, déterminer leur pertinence pour notre

environnement de production et d'établir si une mise à jour

représente un changement normal ou urgent.

Phase 3 : évaluer et planifier

On doit pouvoir évaluer et planifier. Tester dans un

environnement de type production afin de nous assurer qu'elle ne compromet pas

les systèmes et applications stratégiques puis ensuite planifier

notre déploiement sur l'ensemble de notre entreprise.

Phase 4 : déployer

Déployer avec succès la mise à jour du

logiciel approuvée dans notre environnement de production afin de

satisfaire l'ensemble des exigences des contrats de niveau de service sur les

déploiements en place.

Quand on a terminé un déploiement, on se retrouve a

faire une revu de

déploiement. Qu'est ce qui a été bien ou mal

fait, et voir ce qu'on peut améliorer ?

2- LES TECHNOLOGIES

Les technologies qui étaient multiple

précédemment ou on se retrouvait sur le site Microsoft avec

différents référentiels, tel que : Office Update, Windows

Update, Download Center et VS Update, avec différents outils :

- Windows Update sur le poste de travail qui était

à mesure d'aller chercher ces correctifs sur le site Microsoft Office

Update.

- SUS qui était à mesure d'aller chercher que les

mises a jour Windows sur le site Microsoft Windows Update

- SMS qui disposait a la fois d'un certain nombre d'outils

d'inventaire pour les correctifs a la fois système Windows et a la fois

office.

A ce jour Microsoft dispose d'un unique

référentiel (MICROSOFT UPDATE). Il regroupe les mises à

jour Windows, SQL, Exchange, Office, ISA Serveur. D'où la plupart des

produits Microsoft sont aujourd'hui disponible sur Microsoft Update. On va

pouvoir de notre entreprise ou à la maison installé les

correctifs en s'appuyé sur Microsoft Update au travers des outils de

déploiements.

3- TERMINOLOGIE DE

SÉCURITÉ

Vulnérabilité :

Logiciel, matériel, procédure, fonction ou

configuration pouvant constituer un point faible exploitable durant une

attaque, constitue une exposition.

Attaque :

Agent de menace tentant de profiter de certaines

vulnérabilités à des fins illégitimes.

Contre-mesure :

Configurations logicielles, matériel ou procédures

réduisant les risques dans un environnement informatique est

également appelée une sauvegarde ou une atténuation.

Menace :

Source de danger.

Agent de menace :

Personne ou processus attaquant un système via une

vulnérabilité afin d'enfreindre la stratégie de

sécurité.

4- AGENCE DE MENACE

Virus :

Programme intrusif qui infecte des fichiers informatiques par

insertion de copies de code auto répliquant et qui supprime des fichiers

essentiels, effectue des modifications système ou réalise

d'autres actions dans le but de corrompre les données résidant

sur l'ordinateur ou l'ordinateur lui-même. Un virus se fixe à un

programme hôte.

Ver :

Programme auto répliquant, souvent aussi malveillant qu'un

virus, pouvant se propager d'un ordinateur à l'autre sans infecter des

fichiers au préalable.

Cheval de Troie :

Logiciel ou e-mail en apparence utile et inoffensif, mais qui a

en fait un but destructeur ou permet à un pirate de s'introduire.

Bombe e-mail :

E-mail malveillant envoyé à un destinataire sans

défiance. Lorsque le destinataire ouvre l'e-mail ou exécute le

programme, la bombe e-mail déclenche une action malveillante sur son

ordinateur.

Piratage :

Personne ou entreprise qui mène une attaque.

|