III.2.1.5 LE DENI DE SERVICE (DOS : Denial Of

Service)

C'est d'une manière générale, l'attaque

qui vise à rendre une application informatique ou un équipement

informatique incapable de répondre aux requêtes de ses

utilisateurs et donc le mettre hors d'usage.

Une machine serveur offrant des services à ses clients

(par exemple un serveur web) doit traiter des requêtes provenant de

plusieurs clients. Lorsque ces derniers ne peuvent en bénéficier,

pour des raisons délibérément provoquées par un

tiers, il y a déni de service. Dans une attaque de type DoS flood

attack, les ressources d'un serveur ou d'un réseau sont

épuisées par un flot de paquets. Un seul attaquant visant

à envoyer un flot de paquets peut être identifié et

isolé assez facilement. Cependant, l'approche de choix pour les

attaquants a évolué vers un déni de service

distribué (DDoS). Une attaque DDoS repose sur une distribution

d'attaques DoS, simultanément menées par plusieurs

systèmes contre un seul. Cela réduit le temps nécessaire

à l'attaque et amplifie ses effets. Dans ce type d'attaque, les pirates

se dissimulent parfois grâce à des machines-rebonds (ou machines

zombies), utilisées à l'insu de leurs propriétaires. Un

ensemble de machines-rebonds, est contrôlable par un pirate après

infection de chacune d'elles par un programme de type porte

dérobée (backdoor).

Une attaque de type DoS peut s'effectuer à plusieurs

niveaux, soit : A la couche réseau :

? IP Flooding : Le but de l'IP Flooding est d'envoyer une

multitude de paquets IP vers une même destination, de telle sorte que le

traitement de ces paquets empêche une entité du réseau (un

routeur ou la station destinatrice) de traiter les paquets IP légitimes.

Si l'IP Flooding est combiné à l'IP Spoofing, il est impossible

pour le destinataire de connaître l'adresse source exacte des paquets IP.

De ce fait, à moins que le destinataire ne limite ses échanges

avec certaines stations, il lui est impossible de contrer ce type

d'attaques.

? Fragmentation des paquets IP : Par la fragmentation des

paquets, il est possible de rendre hors service de nombreux systèmes

d'exploitation et dispositif VoIP par le biais de la consommation des

ressources. Il existe de nombreuses variantes d'attaques par fragmentation,

parmi les plus populaires, on a : tear drop, open tear, nestea, jolt, boink, et

Ping of death.

A la couche transport :

? L'UDP Flooding Attacks : Le principe de cette attaque est

qu'un attaquant envoie un grand nombre de requêtes UDP vers une machine.

Le trafic UDP étant prioritaire sur le trafic TCP, ce type d'attaque

peut vite troubler et saturer le trafic transitant sur le réseau et donc

de perturber le plus la bande passante. Presque tous les dispositifs utilisant

le protocole SIP fonctionnent au-dessus du protocole UDP, ce qui en fait

d'elles des cibles. De nombreux dispositifs de VoIP et de systèmes

d'exploitation peuvent être paralysés grâce à des

paquets UDP Flooding visant l'écoute du port SIP (5060) ou d'autres

ports.

74

? TCP SYN floods est une attaque visant le protocole TCP et

plus exactement la phase d'établissement de connexion. Celle-ci se fait

en trois sous étapes :

1' Le client envoie un paquet SYN au serveur ;

1' Le serveur répond avec un paquet SYN-ACK ; 1' Le client

envoie un paquet ACK au serveur.

L'attaque consiste en l'envoie d'un grand nombre de paquets

SYN. La victime va alors répondre par un message SYN-ACK d'acquittement.

Pour terminer la connexion TCP, la victime ensuite va attendre pendant une

période de temps la réponse par le biais d'un paquet ACK. C'est

là le coeur de l'attaque parce que les ACK final ne sont jamais

envoyés, et par la suite, la mémoire système se remplit

rapidement et consomme toutes les ressources disponibles à ces demandes

non valides. Le résultat final est que le serveur, le

téléphone, ou le routeur ne sera pas en mesure de faire la

distinction entre les faux SYN et les SYN légitimes d'une réelle

connexion VoIP.

A la couche applications :

? SIP Flooding : Dans le cas de SIP, une attaque DoS peut

être directement dirigée contre les utilisateurs finaux ou les

dispositifs tels que les téléphones IP, les routeurs et les

proxys SIP, ou contre les serveurs concernés par le processus, en

utilisant le mécanisme du protocole SIP ou d'autres techniques

traditionnelles de DoS.

75

Les différentes formes d'attaque DoS sont :

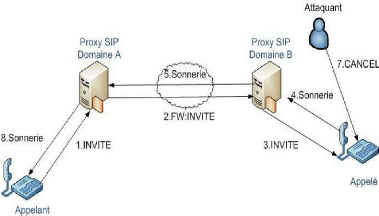

a) ATTAQUE PAR LA METHODE DU CANCEL

C'est un type de déni de service lancé contre

l'utilisateur, l'attaquant surveille l'activité du proxy SIP et attend

qu'un appel arrive pour un utilisateur spécifique. Une fois que le

dispositif de l'utilisateur reçoit la requête INVITE, l'attaquant

envoie immédiatement une requête CANCEL. Cette requête

produit une erreur sur le dispositif de l'appelé et annule l'appel. Ce

type d'attaque est employé pour interrompre la communication. La figure

III.1 représente une attaque DoS via une requête CANCEL.

Figure III.1: Attaque DoS via une requête CANCEL

La figure suivante montre un scénario d'attaque DoS

CANCEL, l'utilisateur toto initie l'appel, envoie une invitation (1) au proxy

auquel il est rattaché. Le proxy du domaine A achemine la requête

(2) au proxy qui est responsable de l'utilisateur titi. Ensuite c'est le proxy

du domaine B qui prend le relais et achemine la requête INVITE (3) qui

arrive enfin à destination. Le dispositif de titi, quand il

reçoit l'invitation, sonne (4). Cette information est

réacheminée jusqu'au dispositif de toto. L'attaquant qui

surveille l'activité du proxy SIP du domaine B envoie une requête

CANCEL (7) avant que titi n'ait pu envoyer la réponse OK, qui accepte

l'appel.

Cette requête annulera la requête en attente

(l'INVITE), l'appel n'a pas lieu.

76

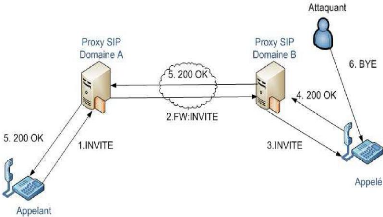

b) ATTAQUE PAR LA METHODE DU BYE

L'attaque par la méthode du BYE est dirigée

contre les usagers. L'attaquant génère un BYE et interrompt une

conversation. Pour réaliser cette attaque, le pirate écoute le

trafic et prend les informations nécessaires (comme par exemple le

Call-Id, le From ou encore le To) pour générer un BYE frauduleux

correspondant à la session qui est injecté sur le réseau.

Le BYE n'étant pas authentifié, celui qui reçoit

l'information l'exécute. La figure III.2 représente une attaque

DoS via une requête BYE.

Figure III.2 : Attaque DoS via une requête BYE

c) REGISTER

Le serveur d'enregistrement lui-même est une source

potentielle de déni de service pour les utilisateurs. En effet, ce

serveur peut accepter des enregistrements de tous les dispositifs. Un nouvel

enregistrement avec une «*» dans l'entête remplacera tous les

précédents enregistrements pour ce dispositif. Les attaquants, de

cette façon, peuvent supprimer l'enregistrement de quelques-uns des

utilisateurs, ou tous, dans un domaine, empêchant ainsi ces utilisateurs

d'être invités à de nouvelles sessions.

Notez que cette fonction de suppression d'enregistrement d'un

dispositif, au profit d'un autre, est un comportement voulu en SIP afin de

permettre le transfert d'appel. Le dispositif de l'utilisateur doit pouvoir

devenir le dispositif principal quand il vient en ligne. C'est un

mécanisme très pratique pour les utilisateurs mais

également pour les pirates.

Figure III.3 : Mécanisme de l'attaque MIM

77

|