3.5.2 Le blocage conditionnel

Employé Le

blocage conditionnel est un peu plus complexe que le blocage de ports. Il peut

y en avoir de plusieurs sortes. Tout comme le blocage de ports, les blocages

conditionnels nous permettent de bloquer l'accès à des sites web,

des réseaux internes d'entreprises, etc. Nous parlerons des quatre

méthodes de blocages conditionnels les plus fréquents.

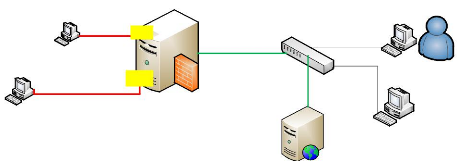

a) Les IF sources

Pour refuser l'accès à un serveur, nous pouvons

nous baser sur les IP sources. C'est à dire refuser par exemple

l'accès d'un site web selon l'adresse IP de l'utilisateur qui tente de

s'y connecter.

Ainsi, un fournisseur d'accès internet peut n'accepter

que les connexions venant de chez ses propres clients pour accéder

à certaines pages (comme la gestion de l'abonnement, le

paramétrage des comptes de courrier électronique).

Mémoire présenté et soutenu par Bertrand

MOHOTE TADZONG Page 61

Sécurisation d'un réseau intranet : cas de

CAMTEL

OK

NON!

Firewall IPCop

"étrangère"

INTERNET Intranet CAMTEL

est autorisé à

rentrer!

CAMTEL

Adresse Privée

Adresse IF

d'un Client CAMTEL

Serveur Web

Port 80

Adresse IF

Le trafic sur le port 80

Employé

b) Par authentification

Avant que le firewall IPCop ne laisse passer un client, il

faut que celui-ci s'authentifie. Il peut le faire grâce à un login

et un mot de passe, ou bien par un code généré.

Le plus souvent, lorsque l'on parle de code

généré, on parle de « Secure ID ». Ces codes

sont valables pendant une minute et sont fait de six chiffres. Prenons un

exemple concret ; nous avons deux personnes qui veulent accéder à

un compte bancaire. Entre les clients et le serveur sécurisé, il

y a le firewall et le serveur Secure ID. La première demande pour se

connecter au serveur sécurisé en donnant la Secure ID, qu'il a

générée, au firewall IPCop. Le firewall IPCop va alors

envoyer cette clé au serveur Secure ID pour savoir si la clé est

bonne ou non (1). Pour notre premier client, elle est bonne. Le serveur Secure

ID renvoie alors une confirmation au firewall IPCop disant que la clé

envoyée est bonne (2). Le firewall IPCop va donc laisser le client

accéder à son compte.

C'est la même chose pour le deuxième jusqu'au

moment où le firewall IPCop a envoyé la clé au serveur

Secure ID. Ici, la clé est incorrecte. Le serveur Secure ID envoie donc

l'information au firewall IPCop comme quoi la clé est incorrecte (2). Le

firewall IPCop ne laissera donc pas passer le client.

Mémoire présenté et soutenu par Bertrand

MOHOTE TADZONG Page 62

Sécurisation d'un réseau intranet : cas de

CAMTEL

INTERNET Intranet CAMTEL

c)

1

2 OK

Https

Port 443

1

Correct Secure ID

1

3

Client CAMTEL

"Intru"

Serveur Secure ID

2 NON!

Client CAMTEL

avec Secure ID

1

Firewall IPCop

Le nombre de

connexion

Un firewall IPCop peut vérifier le nombre de

connexion simultanée chez une personne pour qu'elle ne se connecte pas

plus de 2, ou 3 fois simultanément à un même site.

Incorrect Secure ID

d) La gestion du

matériel

Cette méthode de protection est

généralement utilisée sur les réseaux ethernet.

Ici, on vérifie physiquement où se trouve la connexion internet

grâce aux « Mac Address ». Cette Mac Address est un code

spécifique à chaque carte réseau.

|