VI. MISE EN PLACE D'UN FIREWALL (NAT)

Dernière phase, étape 3 : mise

en place du Firewall (NAT) pour la Passerelle Internet. L'outil utilisé

ici est FIREWALL BUILDER, c'est un programme Graphique qui permet de configurer

et de compiler les règles IPTABLES (firewall), afin de sécuriser

la connexion et faire de la translation de port pour notre partage de connexion

internet (NAT).

FIREWALL BUILDER Release 1:

fwbuilder-1.1.2-1.rh9.i386.rpm

fwbuilder-ipf-1.1.2-1.rh9.i386.rpm fwbuilder-ipfw-1.1.2-1.rh9.i386.rpm

fwbuilder-ipt-1.1.2-1.rh9.i386.rpm fwbuilder-pf-1.1.2-1.rh9.i386.rpm

libfwbuilder-1.0.2-2.rh9.i386.rpm gtkmm-1.2.10-fr3.i386.rpm

libsigc++10-1.0.4-fr3.i386.rpm

FIREWALL BUILDER Release 2:

fwbuilder-2.0.3-1.rh90.i386.rpm

fwbuilder-ipfw-2.0.3-1.rh90.i386.rpm fwbuilder-ipf-2.0.3-1.rh90.i386.rpm

fwbuilder-ipt-2.0.3-1.rh90.i386.rpm fwbuilder-pf-2.0.3-1.rh90.i386.rpm

gtkmm-1.2.10-fr3.i386.rpm

libfwbuilder-2.0.3-1.rh90.i386.rpm

libsigc++10-1.0.4-fr3.i386.rpm

Une fois téléchargée, nous installons les

RPM par la commande :

rpm -Uvh mon_package1.rpm mon_package2.rpm

mon_package3.rpm Une fois le tout installé, deux solutions

s'offrent à nous:

télécharger le fichier fwb (firewall builder) ou

l'installer manuellement.

a. TELECHARGER ET DECOMPRESSER LE

FICHIER fwbuilder dotclear.fwb.tar

Pour décompresser le TAR (fichier compresser), nous

ouvrons un terminal sous root puis nous tapons la commande

tar -xvf fwbuilder_dotclear.fwb.tar ls -la

Pour vérifier si le fichier est exécutable, sinon

nous lui donnons des droits en faisant

chmod 775 fwbuilder_dotclear.fwb chown root:root

fwbuilder_dotclear.fwb (à faire pour des raisons de

sécurité).

Nous ouvrons un terminal sous root et nous

tapons la commande fwbuilder er l'interface graphique

se lance, puis nous ouvrons le fichier et l'adaptons en fonction de notre

système et de notre configuration : Red (hostname de notre linux), eth0,

eth1, nous changeons ou ajoutons les hosts des machines

clientes, plus nos services TCP ou autres.

Puis nous faisons un clic sur le bouton

compiler (ou clic droit sur icône firewall

Red compiler) pour installer les règles, nous ouvrons

un terminal et utilisons les commandes suivantes :

cd /root

ls -la /root/*.fw (liste les fichiers contenant

l'extension fw)

./mon_fichier.fw (ici ./fwbuilder_dotclear.fw) .

Ça y est, le firewall est actif et les règles NAT

sont appliquées, les clients DHCP peuvent surfer en toute

tranquillité. Faire juste, pour les clients DHCP sous Windows dans une

fenêtre DOS, un 'ipconfig /release' puis ipconfig /renew ou pour

un client Linux service network restart

b. INSTALLATION MANUELLE

Nous ouvrons un terminal et tapons la commande fwbuilder

l'interface graphique se lance.

Nous sélectionnons le Firewall, un clic-droit

nouveau Firewall, puis nous indiquons le hostname de notre

serveur et choix du type de firewall logiciel IPTABLES, et

l'OS, puis Next.

Nous ajoutons notre carte eth0.

Nous ajoutons notre carte eth1.

Nous ajoutons notre carte lo.

Nous ajoutons notre interface ppp0 (modem), et

sélectionnons Adresse dynamique, puis nous faisons un

clic sur Finish.

Nous faisons édition ==>

Préférences et indiquer le répertoire de travail

(bien mettre sous root pour raison de sécurité).

Pour vérifier la configuration du firewall, nous faisons

un double-clic sur l'icône firewall Red.

Et configuration firewall. Pour

vérifier et ajouter les options puis nous faisons un clic sur

OK.

Maintenant nous allons configurer, les domaines (WorkGroup

DMZ), nos Hosts clients (Pour des liaisons NAT spécifique: Remote XP,

P2P, etc....), nos services TCP et UDP, la politique générale du

firewall, les règles pour l'interface PPP0, eth0 (reliée au

réseau interne), eth1 (reliée au modem), lo (broadcast) et la

fameuse partie NAT (Network Address Translation : Translation De Ports).

Pour configurer notre domaine : nous faisons un clic droit sur

Network, et nous sélectionnons nouveau réseau.

Ou nous cliquons sur la petite flèche à droite de l'icone suivant

et nous faisons nouveau service TCP :

Nous indiquons de surcroit la classe réseau

(Classe C).

Puis nous rééditons l'opération pour ce que

nous appellerons la DMZ, mini réseau entre notre interface (PPP0) et

notre carte eth0 (reliée à notre modem).

Pour configurer les Hosts, nous faisons pour cela un clic

droit sur hosts, sélectionner nouveau Hosts. Ou nous

faisons un clic sur la petite flèche à droite de l'icone suivant

et faire nouveau service TCP :

Nous indiquons le host de notre machine

client, nous cliquons sur Next, puis nous

sélectionnons configuration manuelle et un clic sur

Next et nous ajoutons les cartes réseaux :

eth0=192.168.0.4 masque 255.255.255.0 et lo=127.0.0.1 masque idem et

valider.

Pour le service TCP, nous faisons un clic sur

SERVICE et clic droit sur service TCP pour ajouter nouveau

service TCP.Ou une autre possibilité nous cliquons sur

la petite flèche à droite de l'icone suivant et faire nouveau

service TCP:

Ajouter les ports de destinations désirés.

Cliquer sur la partie marquer USER et

sélectionner Standard.

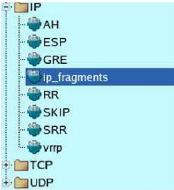

Trouver les services, puis la zone

IP, copier l'icône IP_FRAGMENTS par un

clic droit et retourner dans USER.

Nous cliquons sur l'onglet politique puis

dans le menu, Règle ==> Insérer une règle

et nous collons l'icone IP_FRAGMENTS dans

service, action en

DENY et Source,

Destination, Horaires en

Any.

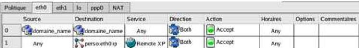

Nous cliquons sur l'onglet eth0 et dans le menu,

Règle ==> Insérer une règle ensuite

nous glissons nos icones crées (domaine, host, service TCP) dans les

zones adéquates afin de construire nos règles.

Nous cliquons sur l'onglet eth1 et dans le

menu Règle ==> Insérer une règle puis

nous glissons nos icones crées (domaine, host, service TCP) dans les

zones adéquates afin de construire nos règles.

Nous cliquons sur l'onglet lo puis nous

faisons dans le menu, Règle ==> Insérer une

règle et nous glissons nos icones crées (domaine, host,

service TCP) dans les zones adéquates afin de construire nos

règles.

Et aussi nous faisons un clic sur l'onglet

PPP0, nous faisons dans le menu Règle ==>

Insérer une règle et nous faisons glisser nos icones

crées (domaine, host, service TCP) dans les zones adéquates afin

de construire nos règles.

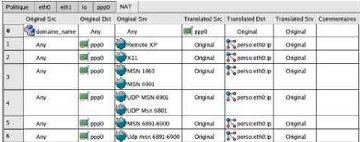

Nous cliquons sur l'onglet NAT dans le menu,

Règle ==> Insérer une

règle et glisser nos icônes crées (domaine, host,

service TCP, UDP ou autre) dans les zones adéquates afin de construire

nos règles.

Pour sauvegarder nous faisons Fichier ==>

Enregistrer. Puis nous faisons un clic sur le bouton

compiler (ou clic droit sur icône firewall

Red compiler). Apres avoir

Installées les règles, nous faisons un clic sur

le bouton Installer (ou clic droit sur icône firewall

Red Installer) soit en ouvrant un terminal sous

root et utiliser les commandes suivantes :

cd /root ls -la /root/*.fw (liste les fichiers

contenant l'extention fw, extension de notre règle firewall). Si le

fichier n'est pas exécutable, nous lui donnons les droits en faisant

chmod 755 mon_fichier.fw./mon_fichier.fw (ici

./fwbuilder_dotclear.fw) ou directement par root/mon_fichier.fw . Nous

pouvons visualiser alors l'application des Règles

Iptables.

Le Firewall et la Passerelle

Internet de notre serveur Red Hat Linux sont activés. Les

clients DHCP peuvent surfer en toute tranquillité pour l'instant avant

de fixer les adresses pour permettre la Messagerie.

|