Epigraphe

Mais voici ce que dit l'Eternel: Dès que

soixante-dix ans seront écoulés pour Babylone, je me souviendrai

de vous, et j'accomplirai à votre égard ma bonne parole, en

vous ramenant dans ce lieu. Car je connais les projets que j'ai formés

sur vous, dit l'Eternel, projets de paix et non de malheur, afin de vous donner

un avenir et de l'espérance.

« Jérémie

29 :10-11 »

Dédicace

A mon Dieu pour le souffle de vie, l'intelligence et la

sagesse ;

A ma maman chérie que j'aime beaucoup Tuzolana

Makwiza Marie ;

A mon papa bien aimé Jean Rolly

Matota ;

A mes oncles et tantes particulièrement à

Nsimba mumposa ;

A mes frères et soeurs Nancy Nsansi et Joslin

Ngetadidi ;

A mes cousines et cousins Sandrine, irene, Indrick,

Teji, Shekinah, Ester, Naguel, Deo, Anifa, Vanessa, Gopphin, Guy, Angeline,

Jean Robert, Guyguy, Tresor, Nene, Lydie ; etc.

A mes nièces et neveux Magnificence, Eclat ,

Yver, Soraya, Daniela, Davina, Chris ;

A tous mes amis et grands frères Dr Furher, Dr

Goëthe, Dr Richard, Dr Bumba, Ir Ben, Ir Bill Wanet, Ya Blaise

Bokea ;

A celle qui sera la mère de mes

enfants ;

A mes prochains enfants Faveurdi, Fleurdi, Favoridi et

Fabegrace ;

A mon Pasteur ;

A tout ce monde qui ne cesse de prier pour

moi ;

Je vous dédie tous ce travail en guise de

reconnaissance.

Remerciement

Nous tenons à remercier en premier lieu Dieu le tout

puissant pour qui tout ce travail lui revient entièrement, à nos

parents pour tous les sacrifices et efforts consentis pour notre encadrement et

formation.

Nous remercions notre Directeur Prof Jeampy MBIKAYI qui

malgré ses multiples occupations a bien voulu nous encadrer.

Nous remercions tous les corps professoraux de l'ISS-Kin

notamment Ass. Willy MPWATE, Ass. Charmant SOTO, Ass. KALOMBO, CT Eric KATANGA,

CT Jeannot FATAKI, CT ZINGA, CT OKITO, Prof KASORO, Prof DJUNGU, Prof MABELA,

Prof Pierre KASENGEDIA notre maître.

Nous tenons à remercier tous les collègues avec

qui nous avons combattus ensemble Ir Olivier TUSAMBA, Ir Christian MAYALA, Ir

Hénoch BETU, Ir MIMIE, Ir NAOMIE, Ir Moutard MBENGA, Ir Jadis MALAMBA,

Ir Ben NYAMABO, Ir Mick LOLEKA, Ir Sacha, Ir Tonton MBUIDI, Ir John MONGONDA,

Ir Arnold FUKIAU, Séraphin HUALA et tous les autres dont les noms ne se

figurent pas ici qu'ils trouvent ici l'expression de mes remerciements.

Nous tenons à remercier tous les amis qui nous ont

toujours soutenu particulièrement à Berdo NGYEKI reçoit

l'expression de mes remerciements mon frère, Rosette SHAKO ma

chérie, Yanick TSHABOLA, Fa BASUNGA, Couple KALONJI Tous, Nelly MBOMBO,

Guelda LANDU, Carol.

Nous remercions également Bénédicte

MBIMBA, Merveille ETALE, Eder KABUIKU, Hervé MAYAMBU, Chico SUNGU, Julio

SADI, Nida KINZUNGA, Chico DIMBUMBA, Max LUWAU, Blathy TUNGU pour leurs apports

qui nous avaient été très bénéfiques, et

autres.

AVANT PROPOS

Nous voici au terme de notre périple pour

décrocher le diplôme de licence en ingénierie réseau

informatique pour lequel nous avons consenti beaucoup d'efforts ; pour

construire une maison, il faut certes poser la fondation et ce travail a

bénéficié de l'apport de plusieurs personnes de

près ou de loin que nous tenons à rendre hommage

mérité, nous ne pouvons terminer sans dire un mot à notre

Père céleste Dieu des armées. Nous tenons à dire

merci à nos enseignants depuis primaire, secondaire et

université qui ont contribué chacun à niveau à

une étape de notre formation ; il nous sera ingrat de ne pas dire un mot

à nos parents pour les efforts consentis et à notre Directeur qui

a bien voulu nous encadrer.

Dans ce monde en constante mutation, l'informatique n'est pas

restée en marge, elle prend même en grande vitesse encore ce monde

des défis immenses, comme les hommes cohabitent les

matériels ont aussi la possibilité de cohabiter entre eux.

D'où, le réseau informatique qui permet à mettre ensemble

les ressources matérielles informatiques en vue de partager certaines

ressources tant matérielles que logicielles.

Notre mémoire, nous abordons sur la mise en place et la

sécurisation d'un système de messagerie électronique,

c'est pour cela il fallait d'abord proposer la mise en place d'un réseau

local et l'interconnexion de différents réseaux locaux,

l'installation d'un système d'exploitation réseau, l'installation

d'un serveur de messagerie et un client de messagerie lourd ou léger.

INTRODUCTION GENERALE

Le service de messagerie électronique dans un intranet

même à l'internet représente près de 90% des

échanges d'informations entre les humains, les entreprises ou

organisations, entre les nations d'où, la nécessité de sa

compréhension, sa mise en place et sa sécurisation.

C'est le service le plus populaire et le plus utilisé

dans un réseau informatique ; d'une vérité

indubitable, nous vivons dans un monde en constante évolution et l'un de

nos désirs primaires est d'améliorer nos conditions de vie.

D'où, il faut chercher de nouvelles informations dans n'importe quel

domaine enfin de rendre cette vie encore mieux. « Un pays ne peut se

développer s'il n'est pas riche en information » dit-on.

Dans ce siècle de l'information et de la communication,

des progrès immenses ont été réalisés dans

plusieurs domaines pour la prise de décisions rapide et efficace.

D'où, on ne peut plus faire de longues distantes pour passer une

information à quelqu'un ou encore passer dans une Agence de transfert

des courriers pour envoyer un courrier. A l'heure actuelle, on peut être

dans sa maison ou dans son bureau et transférer tout ce qu'on veut en

moindre coût et en temps réel. Le courrier électronique ou

courriel par concaténation est un service de transmission des messages

électroniques via un réseau informatique existant dans la

boîte aux lettres électroniques d'un destinataire choisi par

l'émetteur ; il prend de plus en plus une place

prépondérante par rapport aux autres moyens de communication

traditionnels, bien qu'il puisse incorporer des graphiques, des fichiers

sonores et visuels, il sert principalement à l'envoi de textes avec ou

sans documents annexés.1(*)

Ex. : avec les réseaux sociaux comme Facebook,

Twitter, ...

Ce service nous offre plusieurs avantages, mais est

confronté aussi à plusieurs menaces notamment :

- Des virus ;

- Des spams ;

- Des hackers

- Des usurpations des adresses ;

- Des attaques de déni de service,...

D'où, sa mise en place doit exiger certains niveaux de

sécurité et certaines connaissances sur :

- Des antivirus ;

- Des protocoles d'envoi, de réception et de

sécurisation de la messagerie électronique ;

- Des serveurs sécurisés de messagerie

électronique ;

- Des clients de messagerie électronique ;

- Des autres moyens de sécurité et le

réseau informatique sécurisé.

1. L'intérêt du sujet

La messagerie électronique appelée aussi

« Electronic-mail » ou « E-mail » ou

« courrier électronique » ou encore

« courriel » est l'outil le plus populaire et le plus

répandu sur l'internet pour les entreprises ou les particuliers ;

c'est un service gratuit et de base pour la communication sur le net entre les

personnes ou les entreprises distantes ; quoi qu'il paraisse pratique et

efficace, le service de messagerie électronique n'est forcément

pas aussi simple et anodin qu'il peut y paraître au premier regard.

En effet, l'intérêt de ce mémoire est de

proposer la solution sur la messagerie électronique à la

Société Nationale d'Electricité SNEL en sigle dans son

Département de régions de Distribution de Kinshasa DDK en sigle

en vue, de lui doter d'un système autonome d'échange des mails en

intranet ou même à partir de l'Internet. Cette solution

résoudra beaucoup de problèmes liés aux échanges

des messages et des documents car le nouveau pourra faire toutes ces

tâches avec des mails simples et des mails dotés de pièces

jointes.

Aussi, le principe est similaire à celui du courrier

postal traditionnel où pour envoyer un courrier on doit se rendre dans

l'entreprise chargée à expédier de courriers (serveur

d'expédition) et si le destinataire a une boîte postale ou une

adresse physique (compte dans le serveur 2 ex : compte Yahoo) et

delà l'entreprise chargée d'envoi, l'envoie à son

homologue correspondante (serveur de destination) et dans la boîte

postale de destination, c'est maintenant à la personne destinataire

d'aller récupérer dans sa boîte ou encore l'entreprise de

destination d'aller le lui déposer à partir de son adresse

physique.

Avec la messagerie, il suffit de disposer d'une adresse

électronique auprès d'un serveur de messagerie, on peut

déjà s'échanger des mails avec d'autres correspondants

possédant aussi des adresses électroniques.

2. Problématique et hypothèse

2.1 Problématique

2.1.1 Définition de la problématique

Vu le problème de l'évolution d'informations

simples en multimédias qui préoccupe nos entreprises, avec la

démocratisation d'Internet, le boom de l'ADSL (Asymetric Digital

Subscriver Line ou Ligne Asymétrique Numérique c'est une

technologie qui permet de faire transiter à haut débit de

très importantes quantités de données numériques

sur le réseau téléphonique classique en louant une ligne

spéciale), le nomadisme, la messagerie électronique est devenue

le frontal de communication « standard » le plus couramment

utilisé dans les échanges d'informations et intègre un

contenu très divers donc multimédia. La tâche des

responsables des systèmes informatiques et de

télécommunications et surtout du système de messagerie en

devient de plus en plus compliquée. L'E-mail est aujourd'hui une

solution universelle utilisée par tous. Chacun peut insérer

quasiment n'importe quel contenu numérique (la seule limite est

aujourd'hui la taille) et l'envoyer à n'importe quel destinataire, qui

peut décider de le supprimer, le conserver, y répondre en

ajoutant/retranchant des destinataires, le faire suivre. Son

développement est donc anarchique et incontrôlable. Pourtant, il

est de plus en plus un élément d'infrastructure essentiel des

systèmes d'informations. Dans les entreprises, les bases de

données prenant en charge les applications critiques des systèmes

de messagerie (courrier électronique, planification et gestion des

calendriers) augmentent en taille et prennent une importance croissante. Or,

l'indisponibilité des fonctions de messagerie peut interrompre ou

ralentir l'activité des entreprises qui sont confrontées à

plusieurs défis ; On peut dire que la gestion des E-mails demeure

donc une problématique très importante et un défi pour les

années à venir alors que les échanges électroniques

vont continuer à augmenter, sous cette forme ou sous la forme nouvelle

de messagerie instantanée avec tous ces réseaux sociaux qui

naissent en occurrence Facebook, Twitter ainsi que d'autres.

Pour notre travail, nous voulons proposer ce projet à

l'entreprise SNEL qui est confrontée à ce problème, elle

veut mettre en place son propre système de messagerie entre ses

différentes succursales, ses différents services et même

ses agents, pour éviter certaines dépenses relatives à la

télécommunication, au transport, aux dépenses de

carburant, à certaines impressions sur papier et à certaines

missions pour les agents d'aller déposer un document ou une circulaire

c'est pour cela, elle s'est décidée de mettre ce service en

place. D'où, ce projet devait commencer expérimentalement dans

son Département de Régions de Distribution de Kinshasa et ses

différentes représentations au niveau des districts de Kinshasa

avant d'être déployer dans toute l'entreprise.

2.2. Hypothèse

2.2.1 Définition de l'hypothèse

Cette étape nous permet de proposer des solutions aux

questions posées dans la problématique ; Par rapport

à la question de la messagerie électronique, Quelles

hypothèses pouvons-nous formuler ?

· La mise en place et la sécurisation d'un

système de messagerie électronique doivent améliorer

considérablement le travail ;

· Du point de vue technique, la messagerie

électronique présentera les caractéristiques les mieux

adaptées à la bonne utilisation des services Internet ou

même Intranet ;

· Du point de vue scientifique cela constituera un

document de référence pour tout étudiant qui voudra

emprunter encore ce chemin.

3. Délimitation du sujet

Notre mémoire se limite en espace sur le bâtiment

régional de la SNEL donc le DDK avant d'être proposé pour

ces différentes succursales éparpillées à travers

tous les districts de Kinshasa où il y a des Directions et des CVS. Et

par rapport à la période notre étude couvre une

période allant de 2010 à nos jours, en plus la période de

réalisation du projet part du mois d'Octobre jusqu'au mois de Janvier.

4. Méthodes et techniques utilisées

4.1 Méthodes

Un travail scientifique est une étude approfondie d'une

question soulevée qui nécessite une explication ou une solution

au moyen d'apport personnel ou originaire. D'où, les qualités

sont exigées au chercheur, la rigueur et la précision, l'esprit

scientifique, la largeur de vue, etc. et aussi le chercheur doit avoir des

méthodes et techniques pour bien analyser et apporter un meilleur

remède aux problèmes qui se posent. Une méthode est un

ensemble d'opérations intellectuelles pour lesquelles une discipline

cherche à atteindre les vérités qu'elle poursuit les

démontre et les vérifie.2(*)

Dans ce travail, nous avons utilisé plusieurs

méthodes pour mettre en place ce projet notamment :

- Méthode PERT : qui est une méthode

d'optimisation de temps de la mise en place d'un projet, elle se déroule

en plusieurs étapes ;

- Méthode historique : permet d'analyser le

passé d'une entreprise en vue de bien aborder et bien comprendre le

présent en vue d'améliorer l'avenir ;

- Méthode structuro fonctionnelle : permet

à étudier la structure ou l'organigramme de l'entreprise et la

fonction de chaque poste.

4.2. Techniques

Une technique est un ensemble des procédés

exploités par un chercheur dans la phase de collecte des données

pour réaliser un travail(2) ; parmi les techniques

utilisées il y a :

a. Interview

C'est la technique qui permet le dialogue entre

l'enquêteur (chercheur) et les enquêtés (les agents de

l'entreprise en question) ; Enfin, des séries d'entretiens avec des

Administrateurs Web (Webmaster) et Administrateurs système dans des

entreprises ont achevé notre interview.

b. Analyse documentaire

La recherche documentaire va nous spécifier

l'état des connaissances relatives à notre thème. Dans le

cadre de cette étude, nous avons eu recours, à des

mémoires de fin d'études des anciens étudiants, des

publications de certains auteurs, des syllabus, des notes de cours.

c. Consultation web

Aussi, faut-il ajouter le concours de l'Internet avec son

service web, qui nous a fourni beaucoup d'informations car aujourd'hui c'est la

bibliothèque ouverte pour tout le monde.

5. Difficultés rencontrées

Pendant la réalisation de ce mémoire, nous avons

rencontré beaucoup de problèmes de nature même de nous

obliger à changer le sujet mais nous avons tenu bon pour arriver

jusqu'au bout ; parmi les difficultés rencontrées, nous

pouvons citer :

· Le problème lié au transport, car on

devait se déplacer chaque jour pour aller récolter les

informations et ces déplacements nous ont coûté

énormément chers ;

· Le problème lié à la

récolte des informations car ces agents n'étaient pas

toujours disposés pour recevoir les étudiants et surtout non

coopératifs ;

· Le problème lié à la

compréhension de notre demande chez certains agents n'était aussi

aisé d'où, la perte de temps ;

· Le problème lié à la documentation

même sur le net, il n'était pas toujours aisé d'avoir des

informations précises par rapport à celles que nous cherchons.

I ère PARTIE : ETUDE D'OPPORTUNITE

CHAPITRE I. PRESENTATION GENERALE DE L'ENTREPRISE

I.1. Historique de l'entreprise

La Société Nationale d'Electricité

« SNEL » en sigle, est un consortium de droit public

à caractère industriel et commercial créé par

l'ordonnance n° 73/033 du 16 mai 1970. A l'origine, l'entreprise avait

reçu de l'Etat, en tant que maître d'ouvrage, le mandat de

maître d'oeuvre pour les travaux de première étape de

l'aménagement du site hydroélectrique d'Inga.

En effet, dans le souci de répondre aux besoins

énergétiques du pays, les pouvoirs publics, par ordonnance

présidentielle n° 67-391 du 23 septembre 1967, instituaient le

comité de contrôle Technique et Financier pour les travaux d'Inga

qui sera remplacé, en 1970 par la SNEL.

A la suite de la mise en service de la centrale d'Inga I le 24

novembre 1972, la SNEL devenait effectivement productrice, transporteuse et

distributrice d'énergie électrique à l'instar d'une autre

société d'Etat, la Régie de Distribution d'Eau, REGIDESO,

et des six sociétés commerciales privées existantes, ayant

le même objet social.3(*)

Il s'agit de :

1. COMECTRICK

2. FORCES DE L'EST

3. FORCES DU BAS CONGO

4. SOGEFOR

5. SOGELEC

6. COGELIN

Au cours de la même année, le Gouvernement mit en

marche le processus d'absorption progressive de ces sociétés

privées par la SNEL. A l'issue de ce processus se traduira par

l'instauration d'une situation de monopole au profit de la SNEL soutenue par la

suite par la loi n°74-012 du 14 juillet 1974 portant reprise, par la SNEL,

des droits, obligations et activités des anciennes

sociétés privées d'électricité.

Toutefois, la reprise totale, par la SNEL, des

activités électriques de la REGIDESO ainsi que ses centrales

n'interviendra qu'en 1979. A travers cette loi, l'Etat avait traduit sa

volonté de s'assurer le contrôle direct de la production, du

transport et de la distribution de l'énergie électrique,

ressource stratégique en matière de développement

économique et social du pays.

Dès lors, la SNEL contrôle en

réalité toutes les grandes centrales hydroélectriques et

thermiques du pays. Seuls quelques micros et minis centraux

hydroélectriques du secteur minier et petites centrales thermiques

intégrées aux installations d'entreprises isolées

continuent à révéler du secteur privé.

En 1994, le sous-secteur de l'électricité a

été ouvert aux privées pour la construction et

l'exploitation des centrales hydroélectriques et des réseaux

associés à des fins commerciales. L'année 2003 est

marquée par le début du processus de reforme institutionnelle

dans tous les secteurs d'activités publiques dont celui de

l'énergie.

A ce jour, le service public de l'électricité

est confié à la SNEL érigée sous forme de la

société d'Etat, régie par la loi-cadre sur les entreprises

publiques et l'ordonnance n°78/196 du 5 mai 1978 approuvant ses statuts,

sous la tutelle technique du Ministère ayant l'énergie dans ses

attributions : la tutelle administrative et financière étant

assurée par le Ministère du Portefeuille.

I.2. Présentation géographique de

l'entreprise

La SNEL est située sur le coin du croisement des

avenues de justice et de batetela, mais en ce qui nous concerne, c'est le

Département de Régions de Distribution de Kinshasa DDK en sigle

qui est situé sur l'avenue du commerce vers l'Institut National des Arts

« INA » en sigle dans la commune de la Gombe, au centre

ville de Kinshasa la capitale de la République Démocratique du

Congo.

I.3. Objets et vision de l'entreprise

Après sa création au plan administratif et la

définition de ses statuts par les pouvoirs publics, il incombait

à la nouvelle société de s'assumer en matérialisant

ses structures fonctionnelles et ses activités sur le terrain. Pour ce

faire, partant des anciennes sociétés productrices et

distributrices d'énergie électrique ayant des structures et des

cultures différentes, il a fallu :

· Traduire dans les faits une véritable

société d'électricité à l'échelon

national et international ;

· Définir son développement à court,

moyen et long terme en rapport avec les objectifs généraux lui

assignés par l'Etat : produire, transporter et distribuer

l'électricité au moindre coût. Accomplissement au mieux ces

deux objectifs, la SNEL poursuivit sa mission de maître d'oeuvre pour les

travaux d'aménagement du site d'Inga dont la première phase, Inga

I (351 MW), officiellement démarrée le 1 er janvier 1968, fut

inaugurée le 24 novembre 1972. La deuxième phase, Inga II (1424

MW), a vu ses installations entrées en service en 1982. Cette

période des grands travaux a été couronnée par la

construction de la ligne plus ou moins de 500 KV CC Inga-Kolwezi (1774 Km), la

plus longue du monde. Entrée en service industriel en 1983, cette ligne

était initialement destinée à l'approvisionnement en

énergie électrique des mines et usines du Katanga, au sud du

pays. Aujourd'hui, elle permet la desserte de quelques pays d'Afrique Australe

(Zambie, Zimbabwe et Afrique du Sud).

En 1980, la SNEL a amorcé une étude de

développement de la société. Dans l'entre-temps, la

nécessité de mener parallèlement des actions de sauvegarde

a conduit à la mise en place du programme intérimaire 1981-1983,

suivi aussitôt après du programme 1984-1986.

A l'issue du second programme intérimaire,

parallèlement aux actions, se poursuivit l'élaboration de

l'étude d'un plan de développement qui devait prendre en compte

tous les problèmes de l'entreprise et ceux des acquits qui concourent

aux mêmes objectifs. Ainsi, est né le « Plan Directeur

national de développement du secteur de l'électricité

à l'horizon 2005 » dont la publication date de 1988.

Aujourd'hui, ce plan est actualisé jusqu'à l'horizon 2015.

Le plan Directeur s'articulait autour des objectifs

stratégiques suivants :

Ø Rentabilisation des infrastructures de production et

de transport existantes ;

Ø Satisfaction de la demande à moindre

coût ;

Ø Amélioration de la

productivité ;

Ø Recherche de l'équilibre financier.

Ce plan a permis d'arrêter deux programmes

d'investissement prioritaires (PIP 1988-1990 et 1991-1993), premières

tranches d'exécution du Plan Directeur.

Le Plan Directeur à l'horizon 2015 met, quant à

lui, l'accent sur la nécessité de mettre l'énergie

électrique à la portée de tous les congolais pour leur

épanouissement, singulièrement ceux habitant les milieux

ruraux.

I.4. Organisation et structure de la SNEL

La SNEL est organisée structurellement de la

manière suivante :

I.4.1. Tutelle

La société d'Etat SNEL est sous la tutelle du

Ministère de l'énergie d'une part, en tant qu'entreprise

technique, et du Ministère du Portefeuille d'autre part, en tant

qu'entreprise du porte feuille de l'Etat Congolais, suivant l'ordonnance

n° 78/196 du 1978.

I.4.2. Le conseil d'Administration

Ce conseil est composé de neuf membres, à sa

tête, se trouve un Président. Le Conseil d'Administration prend

toutes les décisions relatives à la gestion de l'entreprise.

I.4.3. Le comité de Gestion

Le comité de Gestion est composé de

l'Administrateur Délégué Général, de

l'Administrateur Délégué Général Adjoint, de

l'Administrateur Directeur Technique, de l'Administrateur Directeur Financier

et du Président de la Délégation Syndicale nationale pour

la bonne marche et l'application complète des décisions technico

économico financières de l'entreprise.

La Direction Générale de la SNEL est

composée de neuf Départements, à savoir :

1. Département de l'Organisation et Contrôle

(DOC) ;

2. Département des Ressources Humaines (DRH) ;

3. Département de Production et Transport

(DPT) ;

4. Département de Distribution (DDI) ;

5. Département Financier (DFI) ;

6. Département de Développement et Recherche

(DDV) ;

7. Département des Approvisionnements et Marchés

(DAM) ;

8. Département du secrétariat

Général (DSG) ;

9. Département de Régions de Distribution de

Kinshasa (DDK) dont il est question pour notre travail.

Le Département de régions de Distribution de

Kinshasa fait l'objet de notre travail, est dirigé par un Chef de

Département suivi par des Directeurs pour chaque Direction. La structure

est décrite dans l'organigramme ci-dessous.

I.5. Organigramme de DDK/SNEL

I.6. Description des postes de l'organigramme

I.6.1. DDK = Département de Distribution de

Kinshasa, dirigé par un chef de Département ;

· Direction des Etudes Opérationnelles et

Travaux : Direction attachée au DDK, dirigé par un

Directeur ;

· Division Inspection Commerciale : c'est une

division qui aide dans l'inspection commerciale le DDK ;

· Service Juridique : c'est l'organe juridique du

DDK

· Secrétariat : c'est l'organe

rattaché au DDK gérant tout ce qui a trait à

l'administration ;

I.6.1.1. DCK = Direction Commerciale de Kinshasa :

c'est la Direction qui gère la commercialisation de l'énergie

à Kinshasa, elle gère la moyenne et la basse tensions ;

- Moyenne Tension de Kinshasa : c'est l'organe

chargé à la gestion de la moyenne tension ;

- Basse Tension de Kinshasa : c'est l'organe

chargé à la gestion de la basse tension ;

- Coordination Commerciale : c'est l'organe qui coordonne

la commercialisation de l'énergie à Kinshasa ;

- Informatique de Kinshasa (IKX) : c'est l'organe qui

s'occupe de l'informatique dans l'installation, la maintenance et la gestion du

parc informatique de DDK.

I.6.1.2. DAF = Direction Administrative et

Financière : c'est la Direction qui s'occupe de l'administration et

des finances du Département de Kinshasa ;

· Division Administrative : c'est la Division qui

`occupe des dossiers administratifs du personnel ;

· Division Financière : c'est la Division qui

s'occupe de la gestion financière du Département ;

I.6.1.3. DEM = Direction d'Exploitation et

Maintenance : c`est la Direction qui s'occupe de l'exploitation et la

maintenance des matériels de transport de l'énergie ;

- Gestion Matériels : c'est l'organe qui se charge

de la gestion des matériels ;

- Maintenance et Travaux : c'est l'organe qui se charge

de la maintenance et des travaux des lignes de transport de

l'énergie ;

- Inspection Technique : c'est l'organe qui se charge

d'inspecter les matériels et lignes de transport de

l'énergie ;

- Comptage, Mes et Protect : c'est l'organe s'occupant de

la gestion des flux électriques sur des lignes et de sa

protection ;

- Exploitation moyenne tension : c'est l'organe qui

s'occupe de l'exploitation de la ligne de la moyenne tension.

En plus de tout ça, il y a les différentes

Directions au niveau de chaque district stratégique où sont

attachés des CVS

DKE = Direction Régionale de Kinshasa Est DKN =

Direction Régionale de Kinshasa Nord

DKO = Direction Régionale de Kinshasa Ouest DKS =

Direction Régionale de Kinshasa Sud

DKC = Direction Régionale de Kinshasa Centre

Et puis, dans chaque Direction il y a :

- Division Gestion Réseaux

- Gestion Clientèle

- Secrétariat Administratif

- Centre de Vente et Service

CHAPITRE II. ANALYSE DE L'EXISTANT

II.1. Etude des moyens

II.1.1. Moyens humains

La SNEL dans son Département de Régions de

Distribution de Kinshasa, a un personnel qualifié dans tous ses services

et particulièrement dans son service informatique surtout avec la

nouvelle vague des jeunes diplômés qu'elle vient de recruter. Le

DDK a son propre réseau autonome reliant son quartier

général avec quelques unes de ses différentes succursales

éparpillées sur Kinshasa, qui ne dépend pas de la

Direction Générale et puis elle a sa propre connexion Internet.

Le personnel technique du service informatique de Kinshasa est composé

de :

· Ingénieurs Informaticiens (Concepteurs,

Système, Réseau)

· Techniciens Supérieurs en Maintenance

Informatique

· Simples utilisateurs de la bureautique

Il est à signaler que le DDK travaille avec quelques

partenaires informatiques, qui lui viennent en aide chaque fois qu'il est dans

le besoin.

II.1.2. Moyens matériels

La SNEL dispose de grands moyens matériels surtout

informatiques, le DDK particulièrement dispose d'un petit service

informatique de Kinshasa qui s'occupe de la mise en place des applications de

gestion pour ses activités, de la maintenance et entretien du

réseau et des matériels, et aussi pour l'édition des

factures.

Parmi les matériels et logiciels du parc informatique,

nous pouvons citer :

· Les ordinateurs fixes complets Pentium 4 et Pentium M

avec de bonnes caractéristiques ;

· Les ordinateurs portables Pentium M ;

· Les équipements réseaux comme le Switch,

le Modem, le Hub, les connecteurs RJ 45, le routeur ;

· Les imprimantes même réseaux ;

· Les serveurs (Web) ;

· Les systèmes d'exploitation comme XP, Vista,

Seven, ... ;

· Les matériels de transmission comme le VSAT,

Téléphones et autres.

II.1.3. Moyens financiers

Eu égard, aux donations et aux subventions de l'Etat,

ses principales recettes proviennent de ses abonnés qui sont

catégorisés en deux dont ceux de la basse tension concernant les

ménages et ceux de la moyenne tension concernant les entreprises,

organisations et autres.

Malgré tout ce qu'on a cité ci-haut, une

amélioration est importante pour un meilleur rendement, on doit

améliorer le niveau du personnel, ajouter les autres matériels

par rapport aux nouvelles réalités comme la messagerie

électronique, en vue de réaliser encore de grands

bénéfices.

III. Critique des moyens et Proposition de solution

III.1. Critique des moyens

En effet, les moyens que possède la SNEL dans son

Département de Kinshasa sont déjà bons mais qu'il faudra

améliorer, ajouter et mettre à jour. Pour ajouter c'est surtout

avec les équipements d'interconnexion pour permettre de relier le

siège du Département de Kinshasa avec les différentes

Directions au niveau de chaque district et les Centres de Vente et Service CVS

en sigle éparpillés dans toutes les communes de Kinshasa, car

dans ce projet nous voulons permettre les échanges des mails entre tous

les agents de toutes les Directions et tous les CVS. Et puis il faut recycler

les agents par rapport au nouveau système.

III.2. Proposition de solution

Dans ce projet, nous proposons comme solution « la

mise en place et la sécurisation d'un système de messagerie

électronique » d'où, il faut le respect de certain

préalable pour la société en occurrence :

- Acquisition des matériels adaptés au nouveau

système ;

- Acquisition des logiciels adaptés ;

- Formation des agents par rapport à ce nouveau

système ;

- Mise en place d'un réseau informatique

intégré ;

- Interconnexion de ses différents réseaux

locaux.

Conclusion partielle :

Dans cette partie, nous avons développé sur la

présentation de l'entreprise en question dans son historique, sa

localisation géographique, son objectif, sa vision, son organisation et

sa structure.

En plus, de la présentation de l'entreprise nous avons

procédé par l'analyse et la critique des moyens et aussi proposer

des solutions pour l'amélioration.

II ème PARTIE : CONCEPTION THEORIQUE DU

RESEAU, CADRAGE PREVISIONNEL DE REALISATION DU PROJET ET PRESENTATION DU CAHIER

DE CHARGE

CHAPITRE I. PRESENTATION DU PROJET

Un projet c'est ce qu'on a l'intention de faire, pour notre

cas, c'est la mise en place d'un serveur de messagerie et sa

sécurisation. D'où, on doit tenir compte du triangle pour la

réalisation d'un projet, nous aurons besoin de :

- Objectifs

- Moyens (humains, financiers et matériels)

- Objectifs

Durée (délai)

Durée

Moyens

I.1. Objectifs

L'objectif primordial de ce projet est la mise en place d'un

système de messagerie et sa sécurisation pour faciliter aux

agents l'échange d'informations à l'intranet d'abord et

même à l'extranet ou à l'internet en tenant compte des

moyens que l'entreprise dispose.

I.2. Durée (délai)

Ce projet s'étend sur une durée bien

précise pour sa réalisation qui est estimée en jour, la

durée s'évalue à 100 jours ouvrables en excluant les jours

fériés et les dimanches.

I.3. Moyens

La réalisation dudit projet exige des moyens

conséquents d'où on doit partir d'abord aux moyens qui existent

dans l'entreprise et puis proposer une amélioration s'il y a lieu, par

le recyclage, la formation, l'ajout, le financement et autre afin d'atteindre

les objectifs poursuivis car il faut ajouter les matériels, les

logiciels, faire la formation et le recyclage des agents, l'aménagement

des locaux, solliciter une main d'oeuvre extérieure et avoir la

connexion auprès d'un provider.

La gestion rapide et sécurisée de l'information

est un facteur très important pour mener à bien les

activités d'une entreprise.

A cet effet, la SNEL dans son Département de

Régions de Distribution de Kinshasa veut se doter d'un système de

transmission ou d'échange des mails (messages) avec un parc informatique

composé du serveur de messagerie, d'ordinateurs clients complets,

d'ordinateurs portables, de cartes réseaux, de modems, de routeurs, etc.

Un réseau informatique couvrant tous les bureaux et

annexes. Avec l'avènement de la technologie et surtout la vulgarisation

de l'Internet, il devient donc urgent à l'entreprise de se doter d'un

système de communication robuste, moderne et basé sur les

Nouvelles Technologies de l'Information et de la Communication (NTIC), dont la

messagerie est une pièce essentielle.

L'envoi des courriers est devenu une fonction importante pour

beaucoup de sites Web ainsi que pour les utilisateurs de PC personnels. Qu'il

informe les clients des nouveaux produits ou qu'il envoie simplement un message

à un groupe d'amis, l'envoi du courrier offre un moyen facile et rapide

de communiquer.

En fait, le fonctionnement de l'envoi repose sur l'existence

d'ordinateurs spécialisés qui recueillent le courrier, le

distribuent et le tiennent à la disposition des utilisateurs de

logiciels de messagerie ou du courrier électronique.

Il existe des systèmes d'envoi d'e-mails simples,

flexibles et souples destinés à envoyer un ou quelques e-mails et

il existe aussi d'autres systèmes destinés à l'envoi

d'e-mail en masse. Les nouveaux systèmes d'envoi d'e-mail font partie

des besoins actuels des entreprises. Plusieurs systèmes sont en cours de

développement et d'amélioration.

Dans le cadre du projet de fin d'étude, une application

d'envoi du courrier a été développée et

adaptée aux nouveaux besoins des entreprises. Les infrastructures et les

normes qui permettent d'échanger aussi facilement et rapidement des

messages à travers le monde sont nombreuses.

On distingue le serveur Web, le serveur de messagerie et les

protocoles de communication. On tend, de nos jours, vers une solution Web,

c'est-à-dire, une solution qui permet à partir d'un logiciel

d'envoyer un courrier électronique en temps réel et quelque soit

l'endroit où ce logiciel se trouverait.

CHAPITRE II. CONCEPTION THEORIQUE DU RESEAU

La communication entre ordinateurs ne peut pas être

distinguée de celle des humains, si au départ l'ordinateur n'est

qu'un gros jouet aux mains de scientifiques, celui-ci a créé une

véritable révolution technologique qui devient le support de base

de la communication entre les humains. L'informatique est entrée

partout, dans la téléphonie, dans l'industrie, dans le commerce,

dans les échanges commerciaux, dans la médecine, dans

l'économie, etc.

Le réseau informatique est composé des

ordinateurs, des Routeurs, des Switches, des câbles de liaison, des

réseaux locaux qui permettent aux ordinateurs de se communiquer

rapidement sur de courtes distances entre eux sur un site donné (un

bâtiment, une agence, un bureau bref dans une organisation).4(*)

II.1. Définition de quelques concepts

Ø Réseau informatique : c'est la mise

ensemble des ressources informatiques tant matérielles que logicielles

en vue d'un partage ;

Ø Internet : c'est la concaténation de deux

mots INTERconnected NETworks ou INTERconnection of NETworks donc réseaux

interconnectés, c'est donc un immense réseau reliant une

multitude d'ordinateurs entre eux via des câbles, des liaisons

satellitaires ou hertziennes offrant des services et des informations

très variés ;

Ø Protocole : ensemble des conventions

nécessaires pour faire coopérer des entités

généralement distantes, en particulier pour établir et

entretenir des échanges d'informations entre ces entités qui

peuvent être des éléments réels ou virtuels,

matériels ou logiciels, d'un réseau de

télécommunication ou d'un ensemble de traitement de

l'information.5(*)

II.2. Analogie entre Modèle OSI et TCP/IP

Un modèle est une norme adoptée par plusieurs

constructeurs en vue de se communiquer avec les protocoles adoptés dans

l'ensemble ; Modèle OSI est fondé sur une recommandation

d'ISO (International Standards Organisation ou Modèle de

référence pour l'interconnexion de systèmes ouverts), un

système ouvert est un système qui permet l'interconnexion avec

d'autres systèmes ouverts afin de faciliter la communication et

l'interopérabilité, son architecture en couches permet de bien

gérer la complexité.6(*)

Modèle OSI(Open Systems Interconnection) est un

modèle à 7 couches conçu comme modèle

référence avec le principe de « diviser pour mieux

gérer » notamment couche physique, couche de liaison,

couche réseau, couche de transport, couche session, couche de

présentation et couche d'application où chacune joue son

rôle à son niveau ; c'est la nécessité

d'identifier des fonctions élémentaires distinctes, mais

participant au processus de communication, a conduit à étudier un

modèle structuré en couches. La définition des

différentes couches descriptives du modèle respecte les principes

suivants :

- Ne pas créer plus de couches que nécessaire,

pour que le travail de description et d'intégration reste simple, ce qui

conduit à regrouper les fonctions similaires dans une même

couche ;

- Créer une couche chaque fois qu'une nouvelle fonction

peut être identifiée par un traitement ou une technologie

particulière mise en jeu ;

- Créer une couche là où un besoin

d'abstraction de manipulation de données doit être

distingué.

Il existe une frontière entre chaque couche, et puis

chaque couche (N) fournit les services (N) aux entités (N+1) de la

couche (N+1) en plus chaque couche échange des unités de

données avec la couche correspondante sur l'entité distante ou

homologue à l'aide d'un ensemble de règles appelé

Protocole en utilisant pour cela les services de la couche

inférieure.(3)

Suite aux nombreux problèmes notamment : la

lenteur des travaux de normalisation, la complexité des solutions

adoptées et la non-conformité aux exigences de nouvelles

applications,...

Ce modèle de référence n'a jamais fait

l'objet de véritables implémentations complètes.

Cependant, il décrit tous les concepts et les mécanismes

nécessaires au développement d'une architecture de communication

car il a structuré les fonctions. D'où, on est arrivé

à un modèle fédéral TCP/IP qui combine deux

protocoles TCP et IP.7(*)

II.2.1. Description des couches du modèle OSI

Parmi les couches nous avons :

a. Couche physique

C'est la première couche du modèle OSI qui

permet la transmission des signaux sous forme électrique, lumineuse,

d'onde et s'occupe de :

- La transmission de bits sur un canal de

communication ;

- L'initialisation de la connexion et relâchement

à la fin de la communication entre émetteur et le

récepteur ;

- L'interface mécanique, électrique et

fonctionnel comme support physique de transmission de

données ;

- Résolution de possibilité de transmission

physique dans les deux sens (Half et Full duplex)

b. Couche de liaison de données

C'est une couche qui s'occupe principalement pour la liaison

de données et de :

- Constituer des trames à partir de bits soit en

tant que émetteur ou récepteur ;

- De corriger des erreurs de contrôle de flux.

En plus, elle est constituée de deux sous couches LLC

(Link Layer Control) et MAC (Media Access Control), au niveau de cette couche

transmet les trames.

c. Couche réseau

La couche réseau permet de gérer le

sous-réseau, la façon dont les paquets sont acheminés de

la source à la destination. Elle s'occupe de routage,

c'est-à-dire la route que prendront les paquets pour arriver à

destination à un temps relativement bref.

d. Couche transport

Elle s'occupe de la communication fiable de bout en bout,

entre l'émetteur et le récepteur qui agissent comme des machines

d'extrémité, elle s'occupe de la gestion de la connexion,

multiplexage, démultiplexage des connexions réseaux, elle

transfère les segments.

e. Couche session

Elle permet aux utilisateurs travaillant sur

différentes machines, d'établir entre eux un type de connexion

appelé « session » et de la gestion du dialogue.

f. Couche présentation

A la différence des couches inférieures, qui

sont seulement concernées par la transmission fiable des bits d'un point

à un autre, cette couche s'intéresse à la syntaxe et la

sémantique de l'information transmise.

g. Couche application

Cette couche comporte de nombreux protocoles utilisés

tels que : terminal virtuel (ex : Telnet) ; courrier

électronique ; exécution des travaux à

distance ; consultation base de données. On peut ajouter encore

plusieurs autres protocoles comme : HTTP, SNMP, FTP, DNS, TFTP, DHCP et

autres.

Tandis que le Modèle TCP/IP qui est le modèle

fédérateur est un modèle à quatre couches

notamment :

v Couche physique ou d'accès

réseau (Network access ou interface réseau) joue le

même rôle que la couche physique du modèle OSI ;

v Couche Internet Protocol qui joue le

même rôle que la couche de liaison ;

v Couche transport (qui a deux sous

protocoles TCP et UDP) fonctionne comme la couche réseau soit en mode

connecté avec TCP ou en mode non connecté avec UDP ;

v Couche application ; cette couche

regroupe certaines couches du modèle OSI en une seule couche, suite

à ces qualités telles que : la capacité de

fonctionnement sur toutes les tailles de réseau, son efficacité

et son évolution ont séduit les entreprises pour interconnecter

leurs réseaux à l'internet avec surtout des applications comme

messagerie et web.8(*)

II.2.2. Protocoles de messagerie

Chaque utilisateur de messagerie doit posséder une

boîte aux lettres identifiée par une adresse électronique

de format

« identifiantpersonnel@sous-domaine.domaine » ;

l'acheminement des mails passe par plusieurs étapes de l'émission

jusqu'à la réception, facilité par les protocoles au

niveau des couches réseaux et de transport (TCP/IP)

évoqués ci haut.

a. SMTP (Simple Mail Transfert Protocol)

: est un protocole qui permet de transmettre les messages envoyés par

les postes clients. C'est un protocole standard qui permet de transmettre soit

d'un client à un serveur ou d'un serveur à un autre en connexion

point à point. Il fonctionne en mode commuté, encapsulé

dans les trames TCP/IP, grâce à des commandes textuelles

(chaîne des caractères ASCII terminée par des

caractères gestion d'erreurs). Il existe une version

améliorée de SMTP qui est le ESMTP, c'est un protocole simple de

transfert des mails ou courriers électroniques vers le serveur, il

utilise le port 25.

b. POP (Post Office Protocol) :

c'est un protocole de récupération des messages dans un serveur

de messagerie électronique, nécessite une connexion à un

réseau, utilise le port 110, se présente sous plusieurs versions

par rapport à la sécurité et aux

générations. D'où, il existe POP3, POP3S, POP4 ainsi de

suite, permet le dialogue à partir de postes clients afin d'assurer

l'interrogation des BAL et le rapatriement des messages du serveur au poste

client. Ce protocole permet aussi de récupérer des mails dans des

serveurs pour des postes clients, ne fonctionne qu'en mode connecté. Son

avantage est qu'il permet à enregistrer les mails dans un poste client

pour les consulter partout où on peut se retrouver mais dans le

même poste même hors connexion.

c. IMAP (Internet Message Access

Protocol) : c'est aussi un protocole de récupération de mail

dans le serveur pour le mettre à la disposition d'un utilisateur au

niveau de MUA de destination, il présente plus d'avantages que POP car

il permet la conservation ou l'archivage des messages au poste clients pour

qu'ils soient utilisés en local. Il utile le port 143, pour la

sécurité on combine IMAP avec SSL pour donner IMAPS enfin de

permettre un accès sécurisé au serveur. Joue le même

rôle que le protocole POP, il fonctionne aussi en mode connecté,

il présente les avantages par rapport au

précédent.9(*)

Parmi lesquels il y a :

§ Possibilités de stocker les mails sur le serveur

de manière structurée qu'on peut lire partout où on peut

se retrouver ;

§ Gestion de plusieurs BAL ;

§ Permet l'accès direct à des parties de

messages ;

§ Supporte des accès concurrents et des BAL

partagées ;

§ Les utilisateurs peuvent accéder à leurs

messages à partir de plusieurs machines.

Un service IMAP est un système de fichiers, dont les

répertoires sont des classeurs. Chaque classeur contient des messages et

éventuellement d'autres classeurs. A chaque message sont

associées des informations (en plus du corps et de l'en-tête des

messages) telles que :

§ Un numéro unique ;

§ Un numéro de séquence dans son

classeur ;

§ Une série de drapeaux (message lu,

réponse envoyée, message à effacer,

brouillon,...) ;

§ Une date de réception des messages.

II.2.3. Les différents services ou

éléments de la messagerie

La messagerie est un système d'échange de

mails dans un réseau soit à l'intra ou à

l'extranet(Internet) avec des protocoles et/ou services bien précis.

Elle comporte un ou plusieurs serveurs de messagerie et des postes clients qui

sont utilisateurs ;

Ø E-mail : en français

courrier électronique « courriel » : c'est

l'un des outils d'internet les plus utilisés, est un service à

connexion différée qui permet l'échange d'informations

entre les personnes en possédant une BAL ou boîte e-mail dans un

domaine ou serveur bien déterminé,

Son format est :

nom-utilisateur@nom-du-serveur(sous-domaine).domaine

Par exemple :

lfmumposa@yahoo.fr

§ nom utilisateur : lfmumposa qui est

généralement le pseudonyme de l'utilisateur ;

§ @ (arobase) : qui sépare l'utilisateur avec

sous domaine et domaine ;

§ sous domaine : c'est le serveur où est

logée la BAL `Yahoo' ;

§ domaine : c'est le type de domaine utilisé

`fr'.

Ø MTA : signifie Mail Transfer

Agent ou Agent de Transfert de Courriers `ATC' est un serveur

ou programme qui sert à transférer des messages

électroniques à un autre serveur « MTA »

ou entre les ordinateurs qui utilisent le protocole SMTP. Il est composé

de deux agents :

· Un agent de routage des messages ;

· Un agent de transport des messages.

Donc, c'est un agent de transfert des mails dans un

réseau informatique qui travaille avec le protocole SMTP ;

Ø MDA : signifie Mail Delivery

Agent ou Agent de Distribution de Courriers `ADC' C'est un

programme utilisé par l'Agent de Transfert de Courriers ATC pour

acheminer le courrier vers la boite aux lettres du destinataire

spécifié. Il distribue le courrier dans les boîtes aux

lettres des utilisateurs spécifiés ;

Ø MUA : signifie Mail User Agent

ou Agent de Gestion du Courrier `AGC' est un programme qui

permet à un client de LIRE, ECRIRE un message électronique et de

l'envoyer à l'Agent de routage qui va l'injecter dans le système

de messagerie via les protocoles et les agents de transfert et de

distribution jusqu'à atteindre l'autre destination

spécifiée.10(*)

II.2.4. Fonctionnement du système de messagerie

électronique

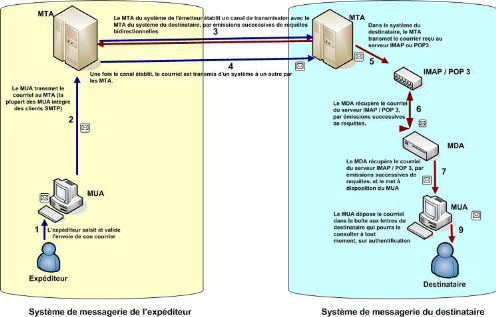

Fig n°1 Fonctionnement du système de messagerie

électronique

Fig n°2 Fonctionnement du système de messagerie

électronique

Ce système pour son administration et coordination, il

faut un administrateur qui aura pour rôle de :

· Créer, détruire des comptes utilisateurs

(boîtes aux lettres) ;

· Créer, modifier des listes de diffusion

(ensembles de destinataires réunis sous une même

dénomination) ;

· Démarrer / Stopper un Service (Service SMTP ou

POP) ;

· Créer un annuaire regroupant tous les

utilisateurs de ce système.

Tandis que l'utilisateur aura pour rôle de :

· Permettre à l'utilisateur de rédiger,

expédier et consulter les messages ;

· Classer les messages dans des dossiers ;

· Répondre à un message sans avoir à

retaper l'entête ;

· Utiliser des fonctions de recherche (retrouver les

messages répondant à des critères spécifiques, tel

que : la date, le nom de l'expéditeur, le sujet).11(*)

II.3. Le service Internet

L'Internet, c'est le nouveau monde avec son plus

célèbre service qui est le web (WWW), il permet l'interconnexion

de plusieurs ordinateurs pour un éventuel partage des ressources mises

en réseau. Mais, il est important de signaler une différence

capitale existant entre internet et Internet, les deux sont acronymes

signifiant inter = interconnexion et net = network = réseau donc, c'est

l'interconnexion des réseaux.

internet : c'est un réseau privé

d'organisation exploitant ou non les technologies, services et/ou applications

Internet ;

Internet : c'est un réseau intercontinental qui

met ensemble plus de centaines de milliers de réseaux

interconnectés entre eux, appartenant aux cinq continents, utilisant les

technologies TCP/IP et auquel peuvent accéder des centaines des millions

d'utilisateurs pour exploiter des services divers tels que :

- La messagerie ;

- La navigation web ;

- Le transfert des fichiers, etc.12(*)

III. Mise en place d'un réseau LAN

L'évolution générale des systèmes

d'information et des moyens d'y accéder ont engendré une

modification significative des méthodes de travail. Aujourd'hui, le

travail est devenu collectif car les besoins d'information et de communication

dans le groupe de travail ont été décuplés. On ne

peut parler du réseau informatique sans partage des ressources tant

matérielles que logicielles.

Un réseau informatique est composé :

- D'un serveur qui a pour rôle de servir les autres

postes, il met ses ressources en leur faveur, il peut être

matériel ou logiciel ;

- Des postes appelés clients qui sont des

matériels bénéficiaires des ressources ou des services du

serveur ;

- Des autres équipements du réseau comme

Routeur, Switch, câble, connecteurs RJ 45, Modem,

Répéteur, etc.

Il existe deux types de réseaux poste à poste ou

peer to peer et client-serveur :

1. Réseau poste à poste ou peer to

peer

C'est un réseau sans serveur dédicacé,

chaque poste est autonome par rapport à lui-même, il n'a pas une

administration centralisée donc pas d'administrateur, il est moins

coûteux car ne nécessitant d'un poste puissant ni encore d'un

mécanisme de sécurité avancé,

généralement c'est un petit réseau de plus ou moins 10

postes.

2. Réseau à serveur

dédicacé ou client-serveur

Un serveur est une machine qui met ses ressources au service

des autres machines, il peut être matériel ou logiciel. Il est

plus coûteux car il faut un poste puissant qui offre ses services

à d'autres postes, optimisé pour répondre aux besoins des

postes clients, il faut de grandes mesures de sécurité des

différentes ressources. Ce réseau c'est lorsqu'il y a plus de 10

postes ; plus un réseau croît en taille plus il est important

de mettre en place un ou plusieurs serveurs.13(*)

Tels que :

- Serveur de messagerie ;

- Serveur de fichiers ;

- Serveur d'impression ;

- Serveur web ;

- Serveur de fax ;

- Serveur de bases de données, etc.

Fig n°3 Exemple d'un serveur

Avantages

- Administration et sécurité

centralisées ;

- Procédure de back up centralisée ;

- Tolérance à la faute ou panne ;

- Accès d'un nombre élevé d'utilisateurs

au serveur.

Fig. n° 4 Déploiement d'un réseau local

3. Connexion des médias de

transmission

3.1. Présentation de connexion des

médias de transmission

Eu égard, à l'installation physique des

médias de connexion, il est nécessaire de connecter des

ordinateurs entre eux c'est pour cela on doit utiliser des interfaces et des

périphériques appelés Matériels de connexion qui

représentent deux groupes :

- Réseau ;

- Inter réseau.

3.1.1. Matériels de connexion d'un

réseau LAN

Pour mettre en place un réseau informatique, on doit

disposer d'un certain nombre des périphériques matériels

afin de connecter chaque ordinateur à un segment de média parmi

lesquels il y a :

- Connecteurs de média de transmission ;

251648000

Fig n°5 Connecteur RJ 45

- Interface réseau ou carte réseau ;

251642880

Fig n°6 Interface réseau

- Modem.

251646976

Fig n°7 MODEM

En plus, pour avoir un grand réseau ayant un nombre

important des ordinateurs, il faut certains matériels qui doivent

élargir la connexion parmi lesquels :

- Répéteur ou Repeater ;

251644928

Fig n°8 Répéteur

- Pont ou Bridge ;

- Hub ou concentrateur ;

251641856

Fig n°9 Hub ou concentrateur

- Switch ou Commutateur.

251645952

Fig n°10 Switch ou Commutateur

3.1.2. Matériels d'interconnexion

Contrairement à tout ce qui est évoqué ci

haut, pour connecter plusieurs ordinateurs appartenant dans des réseaux

différents, il faut des équipements appropriés pour faire

l'interconnexion parmi lesquels :

- Routeur ;

251643904

Fig n°11 Routeur

- Pont-routeur.

3.2. Topologie des réseaux locaux

Par rapport à la topologie, il y a deux points à

développer :

3.2.1. Topologie logique

C'est la manière dont les informations ou les signaux

circulent dans un réseau local appelée aussi méthode

d'accès au canal ou au réseau ;

3.2.2. Topologie physique

C'est la manière dont les équipements sont

disposés ou interconnectées dans un réseau local

d'où on parlera de :

- Topologie ou architecture de réseau en

bus : utilisée dans le réseau Ethernet ;

251649024

Fig n°12 Topologie ou architecture de réseau en

bus

- Topologie ou architecture de réseau en

étoile :

251650048

Fig n°13 Topologie ou architecture de réseau en

étoile

- Topologie ou architecture de réseau en anneau

ou en boucle : utilisée dans un réseau Token

ring ;

251651072

Fig n°14 Topologie ou architecture de réseau en

anneau ou boucle

- Topologie ou architecture

maillée : c'est la combinaison de plusieurs topologies.

Dans un réseau local, il y a des ordinateurs, des

câbles plus de connecteurs, des hubs, des Switches, des Routeurs,

etc.14(*)

CHAPITRE III. PLANNING PREVISIONNEL POUR LA REALISATION

DU PROJET

La réalisation d'un projet nécessite une

succession des tâches auxquelles s'attachent certaines contraintes

notamment :

- De temps : c'est le délai à respecter

pour l'exécution des tâches ;

- D'antériorité : certaines tâches

doivent être exécutées avant d'autres ;

- De simultanéité : certaines tâches

se réalisent ou s'exécutent au même moment ;

- De production : temps d'occupation des matériels

ou des hommes qui les utilisent.

Pour mettre un ordre dans la succession de ces tâches,

il faut faire « l'ordonnancement ». On utilise plusieurs

méthodes entre autre P.E.R.T (Program Evolution Reseach Task) qui

consiste à mettre en ordre sous forme d'un graphe plusieurs

tâches. Cette méthode a été conçue vers 1957

par US Navy pour le développement de programme de lancement des

fusées Polaris et permet de calculer le meilleur temps de

réalisation en établissant le planning correspondant.15(*)

III.1. Identification des tâches du projet

Consiste à :

- Donner la liste exhaustive des tâches à

exécuter ;

- Evaluer le temps ou durée pour chaque tâche

à s'exécuter en déterminant les ressources

nécessaires à utiliser ;

- Codifier les tâches pour faciliter la construction du

réseau (A, B, C, D, etc.).

Pendant cette opération, on a recensé plusieurs

tâches à exécuter comme Etude et Analyse de l'existant,

Aménagement des locaux, acquisition des matériels et logiciels,

Critique de l'existant, Proposition de solution, Appel d'offre, Test,

Elaboration des manuels, Conception du cahier de charge, Formation des agents

d'exécution et de coordination, etc.16(*)

III.2. Ordonnancement

Parmi les tâches retenues, nous avons :

- Recueillir de l'existant (Analyse et Etude) ;

- Critique de l'existant ;

- Proposition de solution ;

- Conception du réseau ;

- Appel d'offre (collecte des factures pro format) ;

- Conception du cahier de charge ;

- Aménagement des locaux ;

- Passation de commande ;

- Acquisition des matériels et logiciels ;

- Installation et configuration ;

- Test ;

- Elaboration des manuels ;

- Formation des agents (utilisateurs et

administrateurs) ;

- Lancement du projet.

III.3. Calcul des niveaux de graphe

|

Tâches

|

Activités

|

Activités antérieures

|

Durées

|

|

d.

|

Début

|

-

|

0

|

|

A

|

Recueillir l'existant (Analyse et étude)

|

d

|

20

|

|

B

|

Critique de l'existant

|

A

|

5

|

|

C

|

Proposition de solution

|

B

|

2

|

|

D

|

Conception du réseau

|

C

|

5

|

|

E

|

Appel d'offre (collecte des factures pro format)

|

C, D

|

5

|

|

F

|

Conception du cahier de charge

|

E

|

10

|

|

G

|

Aménagement des locaux

|

F

|

20

|

|

H

|

Passation de commande

|

F

|

3

|

|

I

|

Acquisition des matériels et logiciels

|

G,H

|

5

|

|

J

|

Installation et configuration

|

I

|

5

|

|

K

|

Test

|

J

|

2

|

|

L

|

Elaboration des manuels

|

K

|

7

|

|

M

|

Formation des agents (User et Administrateur)

|

K

|

10

|

|

N

|

Lancement du projet

|

L,M

|

1

|

|

F

|

Fin du projet

|

N

|

0

|

N1=d ; N2=A ;

N3=B ; N4=C ; N5=C,D ;

N6=E ; N7=F; N8=F; N9=G,H;

N10=I; N11=J; N12=K; N13=K;

N14=K; N15=L,M; N16=f

III. 4. Cadrage du projet avec Méthode PERT

III.5. Chemin critique

Le chemin critique passe par d, A, B, C, D, E, F, G, I, J, K, M,

N et f

III.6. Marge libre

ML = minDTAx - DTOx - d(i)

MlA = 20 - 0 - 20 = 0

MlB = 25 - 20 - 5 = 0

MlC = 27 - 25 - 2 = 0

MlD = 32 - 32 - 0 = 0 et 32 - 27 - 0 = 5

MlE = 37 - 32 - 5 = 0

MlF = 47 - 37 - 10 = 0

MlG = 67 - 47 - 20 = 0

MlH = 67 - 47 - 3 = 17 et 67 - 67 - 0 = 0

MlI = 72 - 67 - 5 = 0

MlJ = 77 - 72 - 5 = 0

MlK = 79 - 77 - 2 = 0

MlL = 89 - 79 - 7 = 3 et 89 - 89 - 0 = 0

MlM = 89 - 79 - 10 = 0

MlN = 90 - 89 - 1 = 0

III.7. Marge totale des tâches

C'est la plage de temps maximum dans laquelle peut se

déplacer la tâche sans modifier la date de terminaison du

projet.

MT = DTA(x) - DTO(x)

|

Tâches

|

Durées

|

Prédécesseurs

|

Successeurs

|

T'(x)

|

T''(x)

|

T''(x)-T'(x)

|

|

d.

|

0

|

-

|

A

|

0

|

0

|

0

|

|

A

|

20

|

d.

|

B

|

20

|

20

|

0

|

|

B

|

5

|

A

|

C

|

25

|

25

|

0

|

|

C

|

2

|

B

|

D

|

27

|

27

|

0

|

|

C

|

2

|

B

|

E

|

27

|

27

|

0

|

|

D

|

5

|

C

|

F

|

32

|

32

|

0

|

|

E

|

5

|

C

|

F

|

32

|

32

|

0

|

|

F

|

10

|

D

|

G

|

42

|

42

|

0

|

|

F

|

10

|

E

|

H

|

42

|

42

|

0

|

|

G

|

20

|

F

|

I

|

62

|

62

|

0

|

|

H

|

3

|

F

|

I

|

62

|

62

|

0

|

|

I

|

5

|

G

|

J

|

67

|

67

|

0

|

|

I

|

5

|

H

|

J

|

67

|

67

|

0

|

|

J

|

5

|

I

|

K

|

72

|

72

|

0

|

|

K

|

2

|

J

|

L

|

74

|

74

|

0

|

|

K

|

2

|

J

|

M

|

74

|

74

|

0

|

|

L

|

7

|

K

|

N

|

81

|

84

|

3

|

|

M

|

10

|

K

|

N

|

84

|

84

|

0

|

|

N

|

1

|

L

|

f.

|

85

|

85

|

0

|

|

N

|

1

|

M

|

f.

|

85

|

85

|

0

|

III.8. Elaboration du calendrier

Nous voulons démarrer le projet en date du 10

septembre 2012 en sachant qu'il y a des jours fériés et des

dimanches.

|

Période

|

Tâches à réaliser

|

|

Du 10 Septembre au 02 Octobre 2012

|

Recueillir l'existant (Analyse et étude)

|

|

Du 03 Octobre au 08 Octobre 2012

|

Critique de l'existant

|

|

Du 09 Octobre au 10 Octobre 2012

|

Proposition de solution

|

|

Du 11 Octobre au 16 Octobre 2012

|

Conception du réseau

|

|

Du 17 Octobre au 22 Octobre 2012

|

Appel d'offre (collecte des factures pro format)

|

|

Du 23 Octobre au 02 Novembre 2012

|

Conception du cahier de charge

|

|

Du 03 Nov au 26 Novembre 2012

|

Aménagement des locaux

|

|

Du 27 Nov au 29 Novembre 2012

|

Passation de commande

|

|

Du 30 Nov au 05 Décembre 2012

|

Acquisition des matériels et logiciels

|

|

Du 06 Déc au 11 Décembre 2012

|

Installation et configuration

|

|

Du 12 Déc au 13 Décembre 2012

|

Test

|

|

Du 14 Déc au 21 Décembre 2012

|

Elaboration des manuels

|

|

Du 22 Déc au 03 Janvier 2013

|

Formation des agents (User et administrateur)

|

|

05 Janvier 2013

|

Lancement du projet

|

Conclusion partie

Dans cette partie, nous présentons le projet qui va

nous aider à définir les objectifs, la durée et les moyens

à utiliser pour atteindre cet objectif. La conception théorique

du réseau en définissant quelques concepts de base, faire

l'analogie entre Modèle OSI et TCP/IP en définissant les

différentes couches pour chaque Modèle, les différents

protocoles de messagerie électronique et les différents services

de la messagerie, du fonctionnement du système de messagerie

électronique, le service Internet et surtout la mise en place d'un

réseau LAN.

Aussi, nous avons abordé sur les médias de

transmission dans un réseau LAN même ceux d'interconnexion.

En plus, pour finir ce projet, nous avons défini les

différentes topologies des réseaux locaux, et enfin le planning

prévisionnel pour la réalisation du projet en invoquant les

différentes méthodes utilisées et élaboration du

calendrier.

IIIème PARTIE : MISE EN PLACE DE LA

SOLUTION « MISE EN PLACE ET SECURISATION D'UN SYSTEME DE MESSAGERIE

ELECTRONIQUE »

CHAPITRE I. PHASE PROBATOIRE

Cette phase consiste à déterminer

l'environnement et toutes les mesures de sécurité de locaux

où seront placés les matériels informatiques car ces

derniers exigent les conditions climatiques et les normes d'architecture

spécifiques.

I.1. Choix des locaux

La conception des salles et centres informatiques où

seront placés les matériels et équipements informatiques

exige beaucoup de rigueur et de savoir faire car ces salles ou centres sont des

environnements multi techniques où il faut réserver des endroits

pour l'électricité, la climatisation, les matériels

d'anti-incendie, les services de contrôle d'accès en mettant des

badges pour les travailleurs qui devraient avoir accès, les gardes de

sécurité ou les portes de sécurité avec le lecteur

des cartes à puce, report d'alarmes, asservissement et

procédures) c'est pour cela un soin très particulier doit

être réservé ou porté dans sa mise en place

(cohérence et homogénéité) et sa synthèse

(inter asservissement, remontée des informations). Les locaux doivent

respecter les conditions d'aération et doivent avoir des

possibilités pour placer des prises murales et des câbles

réseaux.

I.2. Condition de l'environnement

Eu égard, de tous ceux qu'on a

énumérés ci haut, il faut faire en sorte que les

conditions de l'environnement soient rassurantes tant au niveau interne

qu'externe.

- Electricité : il faut prévoir au

préalable les voies par lesquelles passeront les câbles

électriques pour éviter l'improvisation et d'abîmer

l'esthétique du bâtiment ou des salles en cassant le mur et puis

se rassurer de la tension, de l'ampérage et de l'intensité du

courant qui doit être mis pour prendre en charge tous les

matériels qui seront utilisés ;

- Climatisation : il faut prévoir des endroits

où seront placés les climatiseurs car les salles de

matériels informatiques exigent une certaine échelle de

températures qui va de 10 à 30°C ;

- Anti-incendie : il faut prévoir dans ces

différents locaux des mesures d'anti-incendie en mettant en place des

systèmes d'alarmes qui doivent signaler tout risque qui survient et des

extincteurs17(*) ;

- Service de contrôle d'accès : le flux

d'accès dans la salle informatique doit rigoureusement être

très réglementé ou contrôlé en mettant des

portes à carte à puce ou avec code d'accès, des gardiens

de surveillance ou port obligatoire des badges et des caméras de

surveillance ;

- Procédure : il faut mettre une procédure

à suivre en cas d'un danger (incendie, fumée, feu, inondation),

ce document SLA (Service Layer Agreement) décrit de manière

très claire des actions à mener.

C'est pour cela, vu l'importance de cette partie, les

entreprises recourent aux sous-traitants spécialisés en la

matière en vue d'une meilleure expertise car cette matière est

tellement cruciale qu'aucun bricolage ne peut être

accepté.18(*)

CHAPITRE II. EVALUATION DE LA SOLUTION

II.1. Coût de réalisation du projet

Un projet a un coût, d'où sa mise en oeuvre demande

une étude minutieuse enfin de donner à l'entreprise ce qu'elle a

réellement besoin pour éviter une dépense inutile, en

respectant aussi la suite d'exécution des tâches décrites

par le graphe de P.E.R.T par son chemin critique où on a pu

bénéficier de 10 jours donc au lieu de 100 jours on ne doit que

faire 90 jours.

- Acquisition du serveur non rackable

Serveur DELL (non rackable)

Processeur: 1X Xeon E5630 (1,53 GHz)

Disque : 2X 150 Gb

Mémoire RAM : 10 Gb (6X4)

Système d'exploitation : Windows serveur 2003

Standard Edition (PREINSTALLE)

Coût : 4520 $ US avec un service pré -

vente

- Acquisition du logiciel serveur de messagerie 1200 $ US

Coût total de réalisation : 5720 $

US

CHAPITRE III. INSTALLATION ET CONFIGURATION DU SERVEUR

DE MESSAGERIE

Ce serveur de messagerie doit se trouver dans un environnement

système. D'où, il faut au préalable avoir un

système d'exploitation installé dans une machine, il y en a

plusieurs qui existent aujourd'hui dans les deux grandes familles des

systèmes :

- IBM et Compatible : où nous avons les

systèmes comme Dos dans toutes ses versions, Windows dans toutes ses

versions, etc.

- Apple : où il ya Macintosh avec Unix qui a

quatre familles Linux dans toutes ses distributions, BSD, Posix et System V.

Nous avons porté notre choix sur l'environnement

Windows 2003 Server parce qu'il est très convivial, facile et

présente encore beaucoup plus d'avantages par rapport à nos

réalités, nous permet à créer un annuaire ou

répertoire des utilisateurs avec Active Directory, un nom de domaine

(DNS) avec une adresse IP lors de l'installation, ainsi que les autres services

comme DHCP, SMTP, POP ou IMAP et en plus permet de faire un déploiement

automatique ou dynamique.19(*)

Et pour les serveurs de messagerie, ils sont aussi nombreux

sur le marché des logiciels tant pour ceux qui tournent sur

l'environnement Unix que pour ceux qui tournent sur l'environnement Windows.

Parmi les quels on peut citer : MS Exchange, Hmail,

Postfix, Sendmail, etc.

En plus, des systèmes d'exploitation et des serveurs de

messagerie, il existe encore des clients de messagerie qui sont des interfaces

entre les utilisateurs et les serveurs, ils permettent aux utilisateurs de

lire, d'écrire, d'expédier, de supprimer des mails

électroniques. Il existe des clients lourds et légers parmi

lesquels : Thunderbird, Outlook, Web mail, Zimbra, etc. Et notre choix

pour le client de messagerie s'est fait sur Outlook car on est dans un

environnement Windows.

Enfin, pour accéder dans cette application, il faut un

navigateur web car Les fonctions de messagerie, de gestion des contacts, de

calendrier partagé, d'informations composites et de création de

documents sont accessibles à partir d'un navigateur Web standard comme

Internet explorer et Mozilla de Microsoft ou même Netscape.

III.1. Dialogue entre client/serveur de messagerie

Le dialogue qui s'installe entre les machines pour acheminer

des pages hypertexte n'est pas le même dans le cas de la transmission de

courriers électroniques. Dans le premier cas, il est nécessaire

d'avoir une réponse immédiate, un vrai dialogue, le plus possible

en temps réel. Dans le second, c'est une communication asynchrone entre

deux individus. Le destinataire du message le lira quand il en aura envie. Le

protocole mis en jeu dans l'échange des courriers tient bien sûr

compte de ce principe.

III.2. Comparaison de quelques serveurs de

messagerie

III.2.1. Sendmail

C'est un serveur de messagerie dont le code source est

ouvert. Il se charge de la livraison des messages électroniques et

possède les atouts suivants :

III.2.1.1. Avantages

Sendmail est très puissant et résiste beaucoup

à la grande charge donc il peut supporter beaucoup d'utilisateurs.

§ Une très bonne sécurité ;

§ Code source libre ;

§ Il tourne sur la plate forme UNIX dans plusieurs de ces

familles (MAC OS, GNU/LINUX).

III.2.1.2. Inconvénients

Sendmail est très difficile à configurer car son

architecture est vieille, en plus il est :

§ Très lent ;

§ Très complexe avec une maintenance difficile.

III.2.2. Postfix

III.2.2.1. Avantages

§ Il est adapté pour des gros besoins ;

§ Facile à installer et à

configurer ;

§ Maintenance aisée ;

§ Sécurisé avec anti Spam ;

§ Codes sources libres et gratuits;

§ Il tourne sur la plate forme UNIX dans plusieurs de ses

familles (MAC OS, GNU/LINUX) ;

§ Accessible en mobilité.

III.2.2.2. Inconvénients

Il n'a pas d'inconvénients majeurs.

III.2.3. Microsoft Exchange

Microsoft Exchange est un logiciel serveur de messagerie qui

permet de gérer les mails, les calendriers et les contacts ; il est

de la gamme Windows Server System. En plus d'être un serveur de

messagerie puissant, vienne se greffer à Exchange 2003 une multitude de