1.3. NIVEAUX D'UNE POLITIQUE DE

SÉCURITÉ RÉSEAU

La déclinaison d'une politique de

sécurité en sous niveaux n'est pas chose facile. Cela demande

notamment une parfaite connaissance du domaine visé. Seule

l'expérience de l'entreprise et de son historique permet d'éviter

les pièges et surtout de ne retenir que les éléments

principaux et critiques.

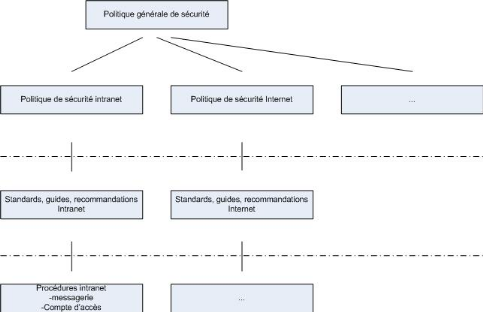

La figure suivante illustre une classification en

niveaux :

1.4. LES DIFFÉRENTS

TYPES DE POLITIQUES DE SÉCURITÉ

Une politique de sécurité peut être trop

permissive ou au contraire trop restrictive. Dans le premier cas, elle risque

de présenter une faiblesse de sécurité par son coté

laxiste. Dans le second, elle peut devenir inapplicable du fait de

règles trop strictes.

Comme dans de nombreux domaines, seule l'expérience

guide l'écriture d'une politique de sécurité ainsi que ces

règles. Dans tous les cas, plus les ressources sont critiques, plus les

règles doivent être strictes.

Quelle que soit la politique de sécurité

définie, il faut savoir gérer les exceptions ou entorses aux

règles de sécurité. Ces exceptions sont connues,

limitées, documentées et sous contrôle.

Toutes déviation de la politique de

sécurité fait l'objet d'une revue spécifique afin de

corriger la faiblesse de sécurité engendrée et les

exceptions associées.

Une politique de sécurité réseau couvre

les éléments suivants :

§ Sécurité de l'infrastructure :

couvre la sécurité logique et physique des équipements et

des connexions réseau, aussi bien internes que celles fournies par des

fournisseurs réseau.

§ Sécurité des accès : couvre

la sécurité logique des accès locaux et distants aux

ressources de l'entreprise, ainsi que la gestion des utilisateurs et de leurs

droits d'accès au système d'informations de l'entreprise.

§ Sécurité du réseau intranet face

à Internet ou aux autres parties : couvre la sécurité

logique des accès aux ressources de l'entreprise (Intranet) et

l'accès aux ressources extérieures (Extranet).

Pour résumer, la définition d'une politique de

sécurité réseau vise tout à la fois à

définir les besoins de sécurité de l'entreprise, à

élaborer des stratégies de sécurité afin de

protéger les biens les plus critiques et à définir le

référentiel des contrôles de sécurité.

|