|

![]()

![]()

![]()

![]()

![]()

![]()

![]()

![]() INSTITUT SUPERIEUR

D'ELECTRONIQUE DE PARIS INSTITUT SUPERIEUR

D'ELECTRONIQUE DE PARIS

Mastère gestion et protection des données

personnelles

Florence BONNET

Faisabilité d'un schéma de certification

de protection des données personnelles et de la vie

privée

Feasibility of a scheme of certification of data

protection and privacy

Thèse dirigée par Alain ESTERLE,

Soutenue le 06 décembre 2010

Membres du jury :

Denis Beautier, responsable du Mastère gestion et

protection des données à caractère personnel de

l'ISEP ;

Alain Esterle, Consultant indépendant en

sécurité des systèmes d'information et en protection des

données à caractère personnel.

La diffusion et la reproduction de ce document sont soumises

à l'accord de l'auteur

Remerciements

En premier lieu et tout particulièrement, je tiens

à remercier mon tuteur de thèse Alain Esterle en tant qu'expert

européen en cyber-sécurité et en protection des

données personnelles, pour ses conseils avisés, pour ses contacts

qu'il m'a aimablement fait partager et pour sa très grande

disponibilité.

Conjointement, je remercie Gwendal Legrand et Mathieu Gral

(CNIL) pour les entretiens et l'attention qu'ils m'ont accordés;

Alain Ducass, directeur international à

l'économie numérique de l'ADETEF qui m'a accueillie dans le cadre

de mon stage professionnel portant sur le développement des

échanges euro-méditerranéens dans le domaine des

TIC ;

Armelle Trottin (LSTI), Pascal Chour (responsable du centre

de certification de l'ANSSI) et Philippe Montigny (Ethic Intelligence) pour

leurs précieuses observations en tant que professionnels de la

certification.

L'ensemble des personnes interrogées dans le cadre de

l'enquête de terrain mais qui pour des raisons de confidentialité

ne seront pas citées,

Enfin, les professionnels avec lesquels j'ai eu le plaisir de

correspondre et d'échanger des informations via Linkedin.

Sommaire

Titre I.Acronymes 4

Titre II.Définitions 4

Titre III.Executive summary 6

Titre IV.Résumé 7

Titre V.Introduction 8

Titre VI.Contexte général des

schémas de certification de protection des DP et de la vie privée

9

Section 1.Environnement juridique et culturel

9

(I)Contexte règlementaire 9

(1)Au sein de l'Union Européenne

10

(2)Hors de l'Union Européenne

11

(II)Influence culturelle 12

Section 1.Recensement des schémas de

certification 15

(I)L'accréditation 16

(II)Certification de personnes 16

(III)Certification de produits et services

16

(IV)Certification de procédure

17

Titre VIII.Eléments de comparaison des

schémas existants 17

Section 1.Critères de comparaison

17

(I)Règles et principes objet du

référentiel 17

(II)Contrôles effectifs, réguliers

impartiaux et résolution des litiges 18

(III)Indépendance et compétence des

évaluateurs et de l'organisme délivrant le label ou le certificat

18

(IV)Accessibilité, information et

transparence 18

(V)Reconnaissance géographique, loi

applicable et juridiction compétente 19

(VI)Valeur ajoutée de la certification

19

Section 2.Recensement des schémas de

protection de la vie privée et des DP 19

(I)Les labels de sites Web 19

(1)Exemples de labels de sites de commerce

électronique traitant accessoirement de la protection de la vie

privée ou des DP 19

(2)La protection de la vie privée, un des

critères des labels de pratiques éthiques des affaires

24

a)Webassured 24

b)BBBOnline 25

c)WebTrust 25

(3)TRUSTe 26

a)Objectifs de TRUSTe 26

b)Une démarche commerciale et marketing

27

c)Evolution de TRUSTe 27

d)Les limites du modèle TRUSTe

28

(II)Schémas de certification de

procédure ou de système de gestion 29

(1)L'audit de système de management

29

a)Caractéristiques de l'audit de

système de management 29

i)Le schéma de certification Suisse et

l'exemple GoodPriv@cy 32

ii)Le schéma japonais et l'exemple de

PrivacyMark 35

(2)L'audit, un outil d'amélioration de la

protection de la vie privée proposé par les DPA

37

a)L'Australie 37

Titre IX.(3)Risques liés à la

conformité de l'audit (CAR) : Il s'agit du fait que les

procédures de confirmation d'audit puissent échouer dans la

détection de non-conformité en raison des risques dus à la

procédure tels que le temps limité de l'audit ou bien la

méthode d'échantillon. 38

a)Pays Bas 38

b)Royaume Uni 39

c)L'Allemagne 39

(II)Les standards de protection de la vie

privée 39

(1)BSI 10012 Protection des données en ligne

40

(2)Iso 29100 et 29101 41

(3)Les normes du Comité de Standard

Européen (CEN) 44

(4)AICPA/CICA (Canada) : les principes

généraux de la vie privée (GAPP) et la

référence au modèle de maturité 46

(5)Exemple de formations certifiées

47

a)Le « certified Information Privacy

Professional » ou CIPP de l'IAPP 48

b)Les auditeurs certifiés de l'AICPA

(American Institute Certified Accountants) 48

Section 2.Certification des produits de protection

de la vie privé et des DP 48

(I)Parallèle avec les problèmes

rencontrés par les standards de signature électronique

48

(II)La certification des produits et services dans

la règlementation suisse 50

(I) Europrise, un schéma de certification de

produits et services IT 52

(1)Origine et fondements d'Europrise

52

(2)Le référentiel d'Europrise

53

(1)La procédure d'évaluation et de

certification 53

(1)Evolution du schéma Europrise

55

Section 2.Etude du cas français

56

(I)La certification dans les TIC en France

56

La certification dite tierce partie basée

sur les Critères Communs (CC) 57

Titre XIII.C'est la certification de plus haut

niveau ; l'Agence délivre un label appelé

« certificat » qui atteste de la qualité de

l'évaluation, de la compétence, de l'impartialité et de

l'indépendance de l'évaluateur. 57

(I)L'article 11 de la loi informatique et

libertés du 06/01/1978 57

(II)Le pouvoir de labellisation de la CNIL

58

Titre XIV.Etat de maturité du marché

et affirmation de nouvelles tendances 59

Section 1.Freins et barrières liés

à la difficile appréhension des DP dans les théories

économiques (coûts estimés, espérances de gains)

59

(I)Approche juridique versus approche

économique 59

(II)Les limites des modèles

économiques 60

(III)La prise en charge du coût d `une

atteinte aux données 62

a)Est que indépendamment des failles de

sécurité la violation de DP ont un coût ?

62

a)La protection de la vie privée et des DP a

valeur d'enjeu de société 63

Section 2.Défis technologiques et

politiques, la nouvelle donne 63

(I)Défis technologiques 63

(II)Défis politiques 64

Section 3.Protection des DP : vers une

approche globale 65

(I)Encouragements pour une démarche

holistique et proactive de protection 65

(II)Emergence de nouveaux concepts et de nouveaux

outils 66

(1)Privacy by Design (PbD) 66

a)Le concept de PbD 66

b)Les Ambassadeurs du PbD (Golden Standard)

67

(2)Principe de

« Accountability » 68

a)Principe fondateur d'un schéma de

certification de protection des DP 68

Titre XVI.On entend par

« Accountability » une obligation de rendre compte ;

ce principe met l'accent sur la manière dont la responsabilité

est assumée et sur la manière de le vérifier. Le terme

anglo-saxon n'ayant pas de traduction précise, il a

délibérément été choisi d'utiliser le terme

anglais dans les commentaires ci-après. 68

Titre XVII.Le principe de

« Accountability », principe de gouvernance éthique,

n'est pas nouveau. On le trouve dès 1980 dans les lignes directrices de

l'OCDE. 68

Titre XVIII.Le principe de

« Accountability » se focalise sur la capacité d'une

entreprise à démontrer son aptitude à atteindre des

objectifs de protection de la vie privée. Il peut se résumer

ainsi : 68

a)Le projet de Paris : Accountability

69

b)Mesurabilité du principe

d' « Accountability » 70

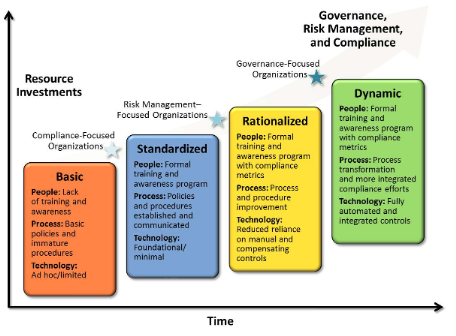

i)Modèle de gouvernance 70

ii)Système de notation 71

(II)Obligation de sécurité

renforcée : la protection des DP étendue à la

sécurité des réseaux 72

(1)Le « paquet

Télécom » 72

(2)La directive 95/46 73

(3)La directive vie privée et communication

électronique 73

Section 2.Résultats de l'enquête de

terrain 74

Titre XIX.Recommandations et suggestions

77

Section 1.Eléments de faisabilité

d'un schéma de certification 77

(I)Définition de l'objectif et de la cible

77

(1)L'organisation 78

(2)Le consommateur ou le client 78

(3)L'organisme certificateur 79

(II)Définition des caractéristiques

du schéma de certification 79

(1)Portée du schéma

79

(2)Détermination du périmètre

du référentiel 80

a)Définition des référentiels

80

b)Périmètre géographique du

schéma 81

(3)Déterminer la qualité de

l'organisme certificateur 83

(4)Conforter l'efficacité du

schéma : responsabilité, contrôle, système de

résolution des litiges 83

(5)Envisager d'autres bénéfices

potentiels à une démarche de certification 84

a)Une assurance pour couvrir le coût d'une

violation de données 84

b)Services annexes proposés par le

certificateur 84

Section 2.Esquisse d'une politique d'accompagnement

d'une démarche de certification 86

(I)Motivation et participation de l'ensemble des

acteurs 86

(1)La faisabilité d'un schéma de

certification dépend de l'engagement des pouvoirs publics dans un

« projet de société » 86

(2)Encourager la participation des organisations

professionnelles et des associations de consommateurs 87

(II)Définir une nouvelle façon de

communiquer 87

(1)Veiller au langage clair et incitatif

87

(2)Motiver les décideurs et les individus au

moyen d'un nouveau discours 88

Titre XX.Conclusion 89

Titre XXI.Annexes 92

Titre XXII.Bibliographie 92

Titre I. Acronymes

CNIL : commission informatique et

libertés

CEPD : commissaire européen à

la protection des données

DP : Donnée à

caractère personnel

DPA : autorités de protection des

données

RFID : Radio Frequency Identification

(identification par radiofréquence)

UE : union européenne

ULD : Centre de Protection de la vie

privée du Schleswig-Holstein

Titre II. Définitions

Accréditation : Attestation

délivrée par une tierce partie, ayant rapport à un

organisme d'évaluation de la conformité, constituant une

reconnaissance formelle de l'impartialité et de la compétence de

ce dernier à réaliser des activités spécifiques

d'évaluation de la conformité ».

Bien que normalement la démarche soit volontaire, elle

tend de plus en plus fréquemment à se développer dans le

domaine règlementaire. Elle peut être exigée par les

Pouvoirs Publics comme un préalable à un futur agrément

(dans la plupart des cas) pour l'application d'une réglementation

nationale ou en vue d'une notification dans le cadre d'une directive

européenne.

L'accréditation porte sur des organismes de

contrôle et vise à vérifier qu'ils exercent leur

activité selon une déontologie et des règles de l'art

internationalement acceptées. Peuvent faire l'objet

d'accréditation :

-les laboratoires

-les corps d'inspection

-les corps de certification :

· Systèmes de management

· Produits et services

· Personnes

Auto régulation :

Régulation

d'

un

système,

d'un

produit,

d'

un

processus

par

lui-même.

Certification : La certification consiste

en la délivrance d'une assurance écrite (le certificat)

réalisée par une tierce partie relative à des produits,

des processus, des systèmes ou des personnes grâce à des

audits, des essais, des examens et toute autre activité de

surveillance.

Les certifications garantissent la conformité de

produits/services, de systèmes de management ou de personnels (par

exemple : auditeurs, diagnostiqueurs immobiliers...) par rapport à des

exigences spécifiées.

La certification recouvre un large spectre de démarches

dont l'objet peut être le suivant :

-les systèmes de management : ex. les systèmes

d'information.

-la certification de qualification technique ex. certification

pour la qualification de prestataires de services de certification

électronique

-les produits et services

-Les personnes : ex. certification d'auditeurs de

système de management de SI (ISO 27001)

La certification est notamment régie par l'application de

standards internationaux

ISO CEI 17021 pour la certification de systèmes

de management d'entreprise,

ISO CEI 17024 pour la certification de

personnes,

EN 45011 (équivalent du guide ISO/CEI 65) pour la

certification de produits et services.

Corégulation : mécanisme par

lequel un acte législatif communautaire confère la

réalisation des objectifs définis par l'autorité

législative aux parties concernées reconnues dans le domaine

(notamment les opérateurs économiques, les partenaires sociaux,

les organisations non gouvernementales ou les associations).

Données à caractère personnel

(DP): toute information concernant une personne physique

identifiée ou identifiable (personne concernée); est

réputée identifiable une personne qui peut être

identifiée, directement ou indirectement, notamment par

référence à un numéro d'identification ou à

un ou plusieurs éléments spécifiques, propres à son

identité physique, physiologique, psychique, économique,

culturelle ou social (directive 95/46)

Information personnellement identifiante (PII):

toute information pouvant assurer la traçabilité vis à vis

d'un individu

Information personnelle: toute information qui

1) se rapport à un individu et 2) identifie ou peut être

utilisée pour identifier un individu (adresse e-mail, numéro de

téléphone, numéro de Sécurité Sociale, ou

autre identifiant unique).

Label : Le terme

« label » est très souvent utilisé et peut

prêter à confusion : il n'a pas la même signification

en France où son utilisation est réglementée (dans le

secteur agroalimentaire) et dans les autres pays de l'Union européenne

notamment où il est employé dans son acception anglo-saxonne

auquel cas il est le corollaire logique de la certification.

Un label (ou une marque de confiance ou un sceau),

se matérialise par des signes distinctifs (nom, logo,..). Un

label est un engagement de qualité conforme à un cahier

des charges mais il n'offre aucune garantie de qualité. Il

peut soit résulter d'un processus d'auto-régulation soit

être délivré par un tiers indépendant.

Privacy : Pour des raisons pratiques et

conformément à la démarche adoptée par la

commission européenne, ce terme sera traduit par « protection

de la vie privée ».

En 1967, A.Westin, évoquait « le droit de

déterminer quand, comment, et dans quelle mesure des informations sur la

personne sont communiquées à d'autres. »

Ce mot recouvre plusieurs aspects et peut être

lié à/aux :

-informations personnelles;

-la personne;

-comportement;

- les communications personnelles

Selon The American Institute of Certified Public Accountants

(AICPA)/CICA il s'agit des « droits et obligations des individus et

des organisations relativement à la collecte, l'usage, la divulgation et

la conservation d'informations personnelles ».

Régulation : Imposition de

règles par un gouvernement dont l'application est garantie par des

pénalités et l'autorité de l'état.

Schéma de certification : en raison

des différences de sémantique portant notamment sur le terme de

« label », mais aussi parce qu'en pratique, on observe une

certaine confusion entre les différents schémas, l'expression

« schéma de certification »sera utilisée

lorsque les propos concerneront tant des schémas de certification que de

labellisation ou de marques de confiance

Standard : Un standard est un document

technique servant de ligne directrice, règle ou définition,

élaboré au sein d'un consortium regroupant des industriels, des

régulateurs, des consommateurs.

La standardisation implique non seulement une norme commune

mais aussi une procédure d'évaluation de conformité.

Titre III. Executive

summary

In the context of the globalization and progress of information

technologies without common measurement, the legislative and regulatory

instruments for data protection and privacy are facing new challenges to which

it is urgent to bring answers.

The European regulation is regarded as most protective of the

privacy in the world but in practice its application within the European Union

is far from being satisfactory: lack of harmonization, conflicts of applicable

law, disparity of controls and sanctions, principles inapplicability...

Although article 27 of directive 95/46 encourages self-regulation

and Co-regulation, these means were regarded as complementary tools in order to

make the regulation more effective.

In the majority of countries where there are no general law of

privacy or data protection, but sectoral laws or provisions, self-regulation

and in particular certification seeks to meet and to answer the demand of the

market.

Recently, between the pure market model and the pure enforcement

model, one notes a triple tendency:

The countries fervent supporters of the self regulation express

the need to resort to a general law of privacy for the harmonization of the

practices (see the USA).

In addition, although in Europe it was generally considered that

this subject concerned the law, more and more voices rise to encourage the

sensitizing of the organizations and to improve data protection thanks to

actions of Co-regulation. Certification may then be considered as the best way

to implement and to supplement legislation.

Finally certification is blossoming in the wake of political,

legal and economic transformation in countries where rules of law did not

become ripe yet (cf South America, Asia), under the influence of alliances and

agreements of mutual recognition between certification schemes (see the

APEC).

It is in this context that appeared new tools and concepts both

in Europe and on the American continent, in Asia, or at the international level

(ISO, CEN) aiming at improving the data protection. The majority of these tools

are based on voluntary steps of self-regulation or Co-regulation and aim at

encouraging a total and continuous data management throughout their life

cycle.

Certification seems one of the means being able to guarantee the

good application and the effectiveness of these tools, by attesting conformity

of the products or procedures to a reference framework.

The very concept of certification covers a great disparity of

diagrams of unequal quality.

This study undertaken within the framework of a thesis and a

professional project wants to be at the same time practical, exhaustive and

comparative as well as systemic concerning the geographical distribution.

In order to determine the feasibility of a diagram of

certification concerning the DP protection, the analysis relates to the census

of the schemes, of their characteristics and of their legal and cultural

context of development.

We approach then the state of maturity of the market, in

particular the gaps or barriers of psychological, political, technological or

economic nature related to the concept of protection of the personal data which

could prevent the success of a scheme of certification in this field.

Complementary to this study, we conducted a ground investigation

of amongst professionals of certification and companies potentially candidate

to a label of data protection.

We believe firmly that if we aim at delivering certifications to

organizations, their needs and their expectations must be taken into

account.

On the base of these analyses and of all the comparative data, we

make some recommendations and suggestions which could increase the chances of

success of a certification schemes.

Success will depend to some extent on the characteristics

suitable for the diagram:

Quality of the reference framework; certification by stage;

Statutes of the certification body and implication of DPA; European character

of the certificate; independence and competence of the evaluators; effective

controls and sanction; harmonization of the evaluations and implementations.

At the same time, the framework of the scheme should be embedded

into a holistic approach of data protection and privacy (PbD, accountability,

responsibility) and thus make it possible to improve its effectiveness. At

least, undertaken certification should be an easy and fast step.

But the feasibility and the viability of such a scheme will be

dependent on the involvement of all private and public actors in a "society

project" and of capacity of the political institutions to support a European

design of the data protection and privacy. One might take the

«precautionary principle «which has been defined at the conference of

Rio for the environmental protection as an example.

The various methods of compromising data cost evaluation and the

return-on-investment related to DP protection showed their limits.

It is not enough to convince the organizations who seek to profit

from an immediate gratification.

Also, a scheme of certification should be accompanied by economic

incentives or even regulatory provisions when feasible.

Lastly, its success will be very closely related to that of the

revision of the directive and more generally to the evolution of the European

texts, depending of their enforcement and of their effective and harmonious

application in the whole of the Member States.

Titre IV. Résumé

Dans le cadre de la globalisation et du progrès des

technologies de l'information sans mesure commune, les instruments

législatifs et de normalisation pour la protection des données et

de la vie privée font face à de nouveaux défis auxquels il

est urgent d'apporter des réponses.

Dans le cadre de la globalisation et du progrès des

technologies de l'information sans mesure commune, les instruments

législatifs et de normalisation pour la protection des données et

de la vie privée font face à de nouveaux défis auxquels il

est urgent d'apporter des réponses.

La règlementation européenne est

considérée comme la plus protectrice de la vie privée dans

le monde mais en pratique son application dans l'Union européenne est

loin d'être satisfaisante : manque d'harmonisation, conflits de loi

applicable, disparité des mises en oeuvre et sanctions,

inapplicabilité de principes...

Bien que l'article 27 de la directive 95/46 encourage

l'autorégulation et la Co-régulation, ces moyens ont

été considérés comme des outils

complémentaires afin de rendre la règlementation plus

efficace.

Dans la majorité des pays où il n'y a aucune loi

générale de protection des DP ou de la vie privée, mais

où on trouve des lois ou des dispositions sectorielles,

l'autorégulation et en particulier la certification cherche à

combler un manque pour répondre à la demande du marché.

Récemment, entre le modèle pur du marché et

le modèle pur de règlementation par la loi, on note une triple

tendance :

Les pays ardents défenseurs de l'autorégulation

expriment la nécessité de recourir à une loi

générale de protection de la vie privée pour

l'harmonisation des pratiques (voir les Etats-Unis).

De plus, bien qu'en Europe on ait généralement

considéré que ce sujet dépendait de la seule loi, de plus

en plus de voix s'élèvent pour encourager la sensibilisation des

organisations et pour améliorer la protection des données

grâce aux actions de Co-régulation. La certification peut alors

être considérée comme la meilleure manière de mettre

en application et de compléter la législation.

Enfin la certification se développe dans les pays en cours

de transformation politique, légale et économique où

l'état de droit n'est pas encore arrivé à maturité

(Cf Amérique du Sud, Asie), sous l'influence d'alliances et d'accords de

reconnaissance mutuelle entre les systèmes de certification (voir

l'APEC).

Dans ce contexte sont apparus de nouveaux outils et concepts

à la fois en Europe et sur les continents américain, asiatique,

ou au niveau international (OIN, CEN) visant à améliorer la

protection des données. La majorité de ces outils sont

basés sur des étapes volontaires d'autorégulation ou de

Co-régulation et ont pour objectif d'encourager une gestion globale et

en continu des données tout au long du cycle de vie.

La certification semble l'un des moyens pouvant garantir la bonne

application et l'efficacité de ces outils, en certifiant la

conformité des produits ou des procédures à un cadre de

référence.

Le concept même de certification couvre une grande

disparité de schémas de qualité inégale.

Cette étude entreprise dans le cadre d'une thèse et

d'un projet professionnels se veut à la fois pratique, approfondie et

comparative tant des les systèmes qu'au sujet de la répartition

géographique.

Afin de déterminer la faisabilité d'un

schéma de certification au sujet de la protection des DP, l'analyse se

base sur le recensement des schémas, de leurs caractéristiques

et sur l'analyse du contexte légal et culturel de leur

développement.

Nous abordons ensuite l'état de maturité du

marché, en particulier les lacunes ou les barrières de nature

psychologique, politique, technologique ou économique liées au

concept de protection des DP qui pourraient empêcher le succès

d'un schéma de certification dans ce domaine.

En complément à cette étude, nous avons

effectué une enquête de terrain parmi des professionnels de la

certification en France et auprès d'organisations potentiels candidats

à un label de protection des données.

Nous croyons fermement que si nous souhaitons délivrer des

certifications aux organisations, leurs besoins et leurs attentes doivent

être prises en compte.

Sur la base de ces analyses et de toutes les données

comparatives, nous faisons quelques recommandations et suggestions qui

pourraient augmenter les chances de succès d'un schéma de

certification.

Le succès dépendra dans une certaine mesure des

caractéristiques propres au schéma :

Qualité du cadre de référence ; possible

certification par étape ; statuts du corps de certification;

'implication des DPA ; Caractère européen ou international du

certificat ; indépendance et compétence des experts ;

contrôles et sanctions efficaces ; harmonisation des évaluations

et des mises en oeuvre.

De même, le cadre de référence du

schéma devrait être conçu selon une approche holistique de

la protection des données et de la vie privée (PbD,

"Accountability", responsabilité) et permettre ainsi d'en

améliorer son efficacité. Enfin, la démarche de

certification devrait être une étape facile et rapide.

Mais la faisabilité et la viabilité d'un tel

schéma dépendront de la participation de tous les acteurs

privés et publics dans un « projet de

société » et de la capacité des institutions

politiques à soutenir une conception européenne de la protection

des données et de la vie privée, à l'image notamment du

« principe de précaution » défini à la

conférence de Rio pour la protection de l'environnement.

Les diverses méthodes d'évaluation des coûts

liés aux DP et du retour-sur-investissement lié aux mesures de

protection ont montré leurs limites.

Ces méthodes ne suffisent pas à convaincre les

décideurs de l'intérêt d'investir dans la protection des DP

qui sont plutôt tournés vers la recherche d'une satisfaction

immédiate.

En outre, un schéma de certification devrait être

accompagné d'incitations économiques ou même de

dispositions de normalisation quand cela est possible.

Pour finir, le succès sera très étroitement

lié à celui de la révision de la directive et plus

généralement à l'évolution des textes

européens, à leur application efficace et harmonieuse dans la

totalité des Etats membres.

Titre V. Introduction

« La règle, c'est que le

Général qui triomphe est celui qui est le mieux

informé » Sun-Tzu

La protection des DP et de la vie privée est un sujet

d'actualité et universel quels qu'en soient d'ailleurs les fondements

philosophiques ou plus pragmatiques qui en sont à l'origine.

La protection des DP et de la vie privée est

étroitement liée à l'usage d'internet et des nouvelles

technologies. A l'heure de la globalisation des échanges, alors que de

nouveaux risques liés à l'usage des TIC voient le jour et que les

systèmes de protection juridique des DP montrent leurs limites, l'heure

est au questionnement et à la remise en cause des outils et principes

existants.

Bien qu'ils expriment un manque de confiance dans l'usage

d'internet et trahissent une méconnaissance des enjeux et des risques

liés aux données personnelles, paradoxalement, les individus

livrent quotidiennement et sans aucun contrôle un grand nombre de DP.

Nous évoluons dans un univers d'informations asymétriques qui ne

nous permet plus d'assurer la confidentialité et la

sécurité des DP.

Le manque de confiance dans l'environnement numérique nuit

sérieusement au développement de l'économie en ligne en

Europe. Les principales raisons des personnes qui n'ont fait aucun achat en

ligne en 2009 avaient trois causes: problèmes de sécurité

des paiements, problèmes de respect de la vie privée et

problèmes de confiance. (*)REF _Ref278271812 \r \h \* MERGEFORMAT

Plus qu'un droit individuel, la protection des DP est l'affaire

de tous, acteurs publics et privé ; c'est un enjeu philosophique,

économique et politique qui mérite une approche globale et

sociétale.

Face à ces problèmes cruciaux, diverses pistes

émises au fil du temps se sont multipliées très

récemment. L'une d'elle consiste à améliorer la protection

des DP et de la vie privée en s'appuyant sur des schémas de

labellisation ou de certification.

Aussi, le sujet sera délibérément

traité de façon large afin de donner du marché une vue

d'ensemble de tous les types de schéma de certification, de label ou

autre marque de confiance. Cette façon d'aborder le sujet est

également due au manque de clarté, de règlementation

uniforme et de transparence du marché de la qualification.

Le sujet a été choisi dans le cadre d'un projet

professionnel portant sur le développement et la viabilité

économique d'un schéma de certification, avant même que la

CNIL ne déclare au printemps 2010 son intention de faire usage de son

pouvoir de labellisation. Aussi est-ce la raison pour laquelle ce travail est

à la fois détaillé et plus conséquent que le

travail requis dans le cadre de cette thèse professionnelle.

L'étude revêt un caractère pratique et se veut

comparative tant sur un plan sectoriel que géographique et

systémique. La culture est comme nous le verrons un des

éléments clefs à considérer dans la

faisabilité d'un schéma de certification.

Le pouvoir de labellisation de la DPA française sera un

des points de comparaison évoqués mais il ne constituera pas le

fil directeur de cette étude.

Afin de faire le lien avec un stage professionnel suivi au

pôle numérique d'ADETEF (*)REF _Ref278271812 \r \h \* MERGEFORMAT sur un avant

projet de plateforme de signature électronique dans la zone

Méditerranéenne, il sera fait un parallèle entre les

schémas de certification de produits et les standards de signature

électronique.

Sans chercher à « réinventer la

roue », nous essayerons de tirer les enseignements pertinents de

diverses expériences.

La faisabilité d'un projet s'entend dans un sens plus

large que celui de la recherche d'un modèle économique. L'objet

de cette étude n'est pas d'élaborer un modèle

économique ce qui d'une part demanderait des compétences

mathématiques que l'auteur n'a pas, d'autre part a déjà

fait l'objet de quelques analyses.

La faisabilité est ici définie comme

l'évaluation et l'analyse de l'impact d'un projet sur le plan technique,

juridique, économique, culturelle et opérationnel (en quoi la

certification permettra-t-elle d'atteindre les objectifs fixés). Il

s'agit de vérifier l'opportunité commerciale d'une telle

démarche, de réfléchir à sa viabilité

à long terme, de déterminer la maturité, les besoins et la

capacité du marché européen dont le marché

français

Il n'allait pas de soi d'envisager une certification dans le

domaine de la protection des DP alors même que la certification des

systèmes de management ou des produits et services du domaine des TIC

connait un succès très mitigé dans notre pays en dehors de

certification des systèmes sécurisés de transaction.

De plus nous manquons de recul sur les certifications dans ce

domaine. Il existe plusieurs exemples de part le monde mais d'une part les

schémas purement commerciaux les plus répandus forment un type

particulier de certification, d'autre part nous manquons de recul

vis-à-vis des autres schémas relativement peu nombreux.

Les schémas relèvent parfois de systèmes

d'autorégulation ou de co-régulation voir enfin

d'accréditation.

Ces systèmes ont pour objectif d'évaluer un

service, un produit, une procédure ou des personnes, soit de

manière autonome, soit avec l'intervention d'un tiers plus ou moins

indépendant selon le schéma.

La distinction entre les schémas est en pratique moins

marquée qu'il n'y parait, non seulement en raison de similitudes entre

eux mais aussi parce que les systèmes d'autorégulation ont

été forcés d'évoluer en réponse aux

critiques sur leur manque d'indépendance et l'absence de contrôle

et de sanctions. Les schémas de certification (par un tiers externe)

recouvrent quant à eux des situations variables.

Ainsi qu'il a été précisé plus haut,

l'expression « schéma de certification » sera

utilisée pour tous les systèmes visant à exprimer un

niveau de qualité pour les organisations s'engageant dans une

démarche de labellisation, d'octroi de marque de confiance et de

certification.

Après une analyse descriptive des divers types de

schémas de certification, de leurs caractéristiques et de leur

contexte de développement, seront évoqués les challenges

que devrait relever un schéma de certification de protection des DP.

Enfin, nous proposerons une série de recommandations et de

suggestions souhaitables en vue d'augmenter les chances de succès d'un

certificat de protection des DP et de la vie privée.

Le présent document a été

réalisé en fonction de la méthodologie

suivante:

-Analyse bibliographique de nombreux textes cités en

référence ;

-Recensement en ligne des différents schémas de

certification de part le monde et étude détaillée de

certains d'entre eux ;

-Quelques entretiens avec des professionnels de la

certification : ANSSI, LSTI, Ethic Intelligence

-Echanges en ligne via linkedin avec Ann Cavoukian (Ambassadeurs

du PrivacybyDesign), Kato Takeshi (PrivacyMark), Rudolf Schmid (GoodPriv@cy),

Gail Magnuson (Nymity), Alessandro Acquisti et Allan Friedman ...

-Entretiens avec des représentants de la CNIL en charge de

la labellisation ;

-Enquête de terrain auprès de 21

organisations ;

-participations au groupe de travail de l'AFCDP sur la

labellisation.

Titre VI. Contexte général

des schémas de certification de protection des DP et de la vie

privée

Section 1.

Environnement juridique et culturel

Le schéma de certification peut soit relever d'un

régime d'autorégulation, soit de co-régulation ou enfin

plus rarement du seul système règlementaire. L'environnement

juridique et culturel d'un pays, est un des éléments essentiels

à la bonne compréhension des facteurs de réussite ou

d'échec d'un schéma de certification et par la même

à sa faisabilité.

(I) Contexte règlementaire

Il se dessine deux grandes tendances parmi les schémas de

certification.

Les démarches qualifiées de

« sérieuses »:

Ce peut être soit une certification officielle telle

qu'elle existe en France, par un organisme accrédité selon la

norme ISO 17024 .C'est l'exemple du COFRAC;

Soit une

démarche reposant sur des chartes/codes contrôlés par des

auditeurs indépendants et compétents.

La clarté

est indispensable. En tout état de cause, le respect de la

réglementation est un préalable et il doit exister des

« plus » qualitatifs allant au-delà

de la réglementation qui constitue le corps de règles. Par

ailleurs, le contrôle régulier des engagements par un tiers

indépendant et compétent doit être assuré.

Les démarches jugées

« obscures » : elles contribuent à

rendre floue la perception du consommateur des marques de confiance sur

internet. Elles relèvent souvent d'auto proclamation et font plus ou

moins l'objet de contrôles réguliers pour vérifier le

contenu des allégations présentées au consommateur et

sanctionner tout manquement.

Les visées des intervenants sont variables:

-Ce peuvent être des nouveaux prestataires: il s'agit

clairement de l'apparition d'un métier lié à de nouvelles

formes d'intermédiation (tiers de confiance),

-L'objectif est souvent de gagner la confiance des consommateurs

mais dans un but purement commercial, rassurer pour vendre mieux et plus

(c'est le cas de la plupart des labels de sites web) ;

-Ce sont aussi parfois des associations de protection des

consommateurs qui agissent en faveur d'une démarche de

co-régulation de l'Internet (participation des différents acteurs

de l'Internet à son bon fonctionnement).

Les démarches plus sérieuses visent à

instaurer une relation de confiance par la conformité à un

référentiel fondée sur des exigences,

l'indépendance, la transparence et le contrôle de la

démarche (propos recueillis auprès de P.Chour, ANSSI).

Ajoutons que le schéma peut viser à avoir des

vertus plus pédagogiques de sensibilisation, comme ce pourrait

être le cas d'un schéma initié ou encadré par une

autorité administrative nationale ou européenne.

Sur le terrain des démarches

« sérieuses », il reste encore à arbitrer

entre le choix d'un label officiel et celui d'une certification

d'organismes :

-On peut laisser au seul secteur privé

(en particulier aux organismes de certification) le rôle de créer

des certificats que des organismes seront autorisés à utiliser,

en règle générale contre paiement d'une redevance.

La règlementation ne règle alors que les exigences

concernant l'accréditation d'organismes et le processus de

certification. Il peut être prévu par les textes qu'aucun

label ne pourra être utilisé sans que les exigences propres au

processus de certification ne soient remplies. Il s'agit de l'exemple

Suisse.

-L'option peut se porter sur l'instauration d'un

certificat de qualité officiel, qui peut être

utilisé par les organismes certifiés sans autre condition. Les

certifications peuvent être opérées par un

organisme étatique ou par l'autorité indépendante de

protection des DP. Il peut aussi s'agir d'une sorte de prestation de

base qui pourrait coexister avec d'éventuels labels de qualité

privés.

La première solution présente l'avantage de

limiter l'intervention de l'état à la reconnaissance de

professionnels dans un domaine qui relève aujourd'hui en grande partie

du secteur privé.

Elle suppose néanmoins que les textes de loi

prévoient les conditions d'accréditation (dans l'hypothèse

où on envisage l'accréditation d'organismes professionnels).

L'accréditation est sensée assurer un niveau de

compétence et de professionnalisme qui pourrait également

être garantis par une procédure ad hoc mise en place par la DPA

par exemple.

La démarche de certification pouvant aboutir à

la délivrance du certificat, doit être suffisamment

détaillée dans la loi et/ou par l'autorité

indépendante pour s'assurer d'une uniformité des démarches

de certification.

(1) Au sein de l'Union

Européenne

Plusieurs textes se réfèrent au sujet de la

protection de la vie privée et des DP.

Au sein de l'Union Européenne, la directive 95/46 traite

de « la protection des personnes physiques à l'égard du

traitement des données à caractère personnel et à

la libre circulation de ces données », tandis que les

directives 2002/58 et 2006/24 en font état dans les communications

électroniques.

La directive 95/46 est le premier texte abordant

« la protection des données personnelles » à

un niveau européen. Elle reprend et développe les principes de la

convention 108 pour la protection des personnes à l'égard du

traitement automatisé des données à caractère

personnel. La Charte des droits fondamentaux de l'Union européenne du

18/12/2000 consacre le droit à la protection des données

personnelles dans son article 8 ; sa valeur constitutionnelle a depuis

été renforcée par le traité de Lisbonne

entré en vigueur en décembre 2009.

La Directive 2002/58/EC fait partie des cinq

textes qui doivent être mis à jour et modifiés dans le

paquet télécom, par le biais des deux directives 2009/136/CE et

2009/140/CE, dites du nouveau

« paquet télécom », votées par la

Parlement européen le 18 décembre et dont la transposition dans

les états européens doit se faire avant le 25 mai 2011.

Ces directives concernent les fournisseurs de réseaux de

communications publics ou des services publics de communications

électroniques accessibles au public (tels les FAI).

Le « Paquet Télécom » vise

notamment à assurer le renforcement de la sécurisation

des réseaux et des services de communication

électronique.

Il existe enfin des règles spéciales applicables

à la protection des données à caractère personnel

dans

les domaines de la coopération policière et de la

coopération judiciaire en matière pénale (décision

cadre 2008/977/JHA).

Dans de nombreux pays de l'UE, les DPA ne sont pas en mesure

d'accomplir la totalité de leurs missions, en raison des ressources

économiques et humaines limitées dont elles disposent. Quand bien

même les textes prévoient des mesures de réparation pour

les individus victimes d'un dommage, ceci est loin d'être le cas en

pratique. (*)REF _Ref278271812 \r

\h \* MERGEFORMAT

Dans le secteur des communications électroniques le

principe de subsidiarité de la loi communautaire signifie notamment

que :

La commission doit éviter de légiférer

quand d'autres moyens permettent d'atteindre les objectifs publics

fixés, laissant au secteur privé le choix de la voie

à emprunter pour y parvenir. On parle de co-régulation,

mais elle doit apporter une valeur ajoutée pour

l'intérêt général (cela repose sur le fait

que les mécanismes sont plus adaptés, plus rapides, plus

efficaces dans l'application cf. labels, accréditations,

standardisation, mécanismes alternatifs de résolution de

litiges).

En France le traitement des données est

généralement règlementé par la loi, les

décrets et autorisations de façon assez détaillée.

Bien que la loi lui donne l'opportunité d'approuver des codes

sectoriels, les seuls que la CNIL ait adoptés sont relatifs au secteur

du marketing. (*)REF

_Ref278271812 \r \h \* MERGEFORMAT

La loi française est détaillée et a

inspiré la directive européenne sur bien des points mais

paradoxalement quelques sujets pourtant cruciaux sont traités de

manière trop vague pour trouver à s'appliquer efficacement en

pratique. Aussi, qu'elle que puisse être la bonne volonté des

organisations, la « mise en conformité avec la loi

informatique et libertés » recouvre un certain nombre

d'inconnues auxquelles ni la loi ni le décret d'application ne sont en

mesure d'apporter de réponse précise (ex. art. 34 de la loi sur

la sécurité).

D'autre part, malgré la révision législative

de 2004, la mise en oeuvre de certains principes tels qu'édictés

par la loi s'avère tout simplement impossible face aux nouveaux

défis technologiques et au contexte globalisé de

l'économie.

La règlementation européenne est

considérée comme la plus protectrice de la vie privée et

des données personnelles dans le monde mais son application

relève plus de la bonne volonté que de la loi car jusqu'à

présent les sanctions sont trop faibles et trop rares pour être

dissuasives et les dispositions de la directive trop vagues sur certains

sujets.

Les sujets de protection des DP et de la vie privée ont

été règlementés par la loi (tout

particulièrement en France) et ceci a généralement

été considéré comme suffisant. Mais en pratique on

constate que la loi ne s'auto-exécute pas seule sans mesures incitatives

et procédures internes de mise en conformité qui relèvent

de choix stratégiques de l'organisation.

Sur le vieux continent, les textes considèrent

l'autorégulation et la co-régulation comme un encouragement

plutôt que comme un substitut à la loi (Article 27 de la Directive

95/46) ; c'est un moyen de rendre les exigences de la

règlementation plus efficaces et légitimes.

Mais malgré l'attitude positive des autorités

européennes les schémas de certification sont rares.

(2) Hors de l'Union

Européenne

USA :

La protection de la vie privée est une notion très

large qui inclut notamment la protection des informations personnelles.

Bien qu'il n'existe pas de loi générale au niveau

fédéral, la règlementation US est riche de dispositions

protectrices de la vie privée dans les divers états et selon les

secteurs d'activité.

Qu'il s'agisse de la loi Payment Card Industry (PCI) Data

Security Standard, de l'acte Health Insurance Portability and Accountability

Act (HIPPA), ou du Gramm-Leach-Bliley Act (GLBA), tous ces textes ont

été créés avec un même objectif de protection

des données sensibles, mais en se focalisant sur leur seul domaine.

Il existe environ 120 lois soit au niveau des états soit

au niveau fédéral qui requièrent une notification

des failles de sécurité aux personnes concernées.

La dernière en date étant intervenue dans le secteur des soins de

santé.

En octobre 2003, l'État de la Californie

a adopté le Online Privacy Protection Act.

Une prochaine loi fédérale, actuellement en

discussion (DATA pour Data Accountability and Trust Act),

devrait obliger toute entité privée ou publique manipulant

des données personnelles sensibles à mettre en place des mesures

de gestion de risques, de traçabilité aux données, de

sécurisation et de notification des violation de données

personnelles.

La certification est un des moyens

d'autorégulation permettant de pallier à l'absence de

règlementation et/ou aux lacunes dans l'application de la loi.

Les organisations sont libres de choisir entre de

nombreux schémas d'autorégulation et de

co-régulation pour lesquels elles déterminent elles

mêmes les moyens d'atteindre les objectifs fixés.

A titre d'exemple, l'accord SAFE HARBOR consiste pour les

organisations américaines à s'auto-certifier auprès du

Département du Commerce en s'engageant à respecter et à

mettre en pratique les principes de base posés par la directive 95/46

vis-à-vis des DP transférées par des entreprises

situées sur le territoire européen.

Il est difficile de connaitre l'efficacité des

schémas d'autorégulation. Selon certains la peur de poursuites

par le gouvernement ou par le privé a un effet

préventif mais rien ne permet de l'affirmer avec certitude car en

pratique les poursuites sont rares et les amendes minimes tandis que les

actions engagées au niveau privé sont onéreuses.

Au Canada, l'auto régulation s'est

fortement développée sous la forme de codes de conduite

sectoriels (banque, santé, assurance ...) inspirés des lignes

directrices de l'OCDE, notamment avant l'adoption de la loi de protection des

informations personnelles (PIPEDA) en 2000. Cette loi a elle-même

intégré les codes de conduites déjà en vigueur.

Sous l'égide du Canadian Standards Association (CSA), fut

adopté en 1996 le « Standard National Canadien » qui

bien qu'utilisant les termes distinctifs de « devrait » et

« doit » fut considéré comme une

démarche volontaire.

En Australie, c'est le Commissaire à la

protection de la vie privée qui en 1998 a défini une

série de principes, semblables à ceux du CSA au Canada. Bien

qu'il n'y ait pas de schéma explicite de certification, l'objectif

affiché était d'amener les organisations à suivre une

démarche formalisée et harmonisée.

La Nouvelle Zélande s'est servi des

« guidelines » comme support

« éclairant » en soutien à l'acte de

protection des données.

En Asie, il n'existe pas de définition de

la « protection de la vie privée » mais c'est

probablement la région où l'influence des principes directeurs de

l'OCDE a été la plus forte.

Dans ce pays la loi se résume à une série

d'exigences minimum que les ministres complètent par des lignes

directrices. Les plaintes relatives aux informations personnelles sont

traitées par quatre entités :

Les organisations de protection des informations personnelles

autorisées (APIPO), les représentants locaux du gouvernement, les

organisations professionnelles et le conseil de la consommation (NCACJ).

Cependant nous n'avons pas de preuve de l'efficacité du système

de résolution des plaintes par les APIPO.

Quelque soit la région du monde, il se

dégage un consensus favorable au développement de modes de

co-régulation, parmi lesquels s'inscrit la certification.

(II) Influence culturelle

Titre VII. La culture d'un pays

détermine la conception

« philosophique » de protection de la vie privée et

des DP qui influence par ailleurs le choix des systèmes juridiques de

régulation.

La volonté et la capacité de l'industrie à

s'engager dans une démarche de protection des DP et de la vie

privée dépend à la fois du degré de

conscience et de sensibilisation de sa population et des

ressources disponibles.

Dans la plupart des anciens états de l'UE, le niveau

d'intérêt a baissé ou est resté stable entre 2003 et

2008, à l'exception d'une progression notable en Espagne et au

Portugal.

Une majorité de citoyens européens se sentent en

insécurité quand ils transmettent des données via internet

et très peu connaissent les droits et obligations énoncés

par les textes de protection des DP.

« L'exception culturelle

française » :

Seules 39% des personnes interrogées en 2009 connaissent

l'existence de la CNIL en France sans toutefois toujours connaitre son

rôle et ses pouvoirs. (*)REF

_Ref278271812 \r \h \* MERGEFORMAT

De récentes études pointent le fait que les

décideurs français ont une des perceptions des risques la

moins alarmiste ; notre pays occupe également la dernière

place en ce qui concerne les démarches proactives (60% du temps

passé à essayer de réparer les dégâts

plutôt que de les prévenir). (*)REF _Ref278271812 \r \h \* MERGEFORMAT

Ces chiffres ne sont d'ailleurs pas démentis par les

résultats de l'enquête de terrain menée au cours de cette

étude

Les français font part d'une certaine

réticence vis-à-vis des schémas de certification

entièrement privés ne bénéficiant pas d'une

accréditation ou d'une reconnaissance d'une autorité

administrative.

Les certifications ISO 27001 connaissent une légère

augmentation. Au 30/05/2009 on comptait 5314 certificats ISO 27001

délivrés dans le monde dont à titre d'exemples :

- 2999 certificats au Japon

-441 en Inde

-395 au R.U.

-248 à Taïwan

-191 en Chine

-124 en Allemagne

-12 en France

Jusqu'à présent en France, la certification n'est

pas apparue comme un élément indispensable alors qu'elle l'est

devenue dans certains pays plus enclins à satisfaire les attentes de

leurs partenaires et de leurs clients.

Le formidable essor des schémas de certification

en Asie nous a poussés à essayer de

comprendre quelles pouvaient en être les raisons culturelles.

Dans la culture japonaise, la notion de protection de la

vie privée est une idée importée. Le groupe

occupe une place primordiale au contraire de la faible valeur attribuée

à la sphère individuelle distincte du groupe. Autrui

bénéficie d'une présomption de bonne foi, ce qui

explique que le droit de contrôler la circulation de ses propres

informations personnelles serait vécu comme un excès de

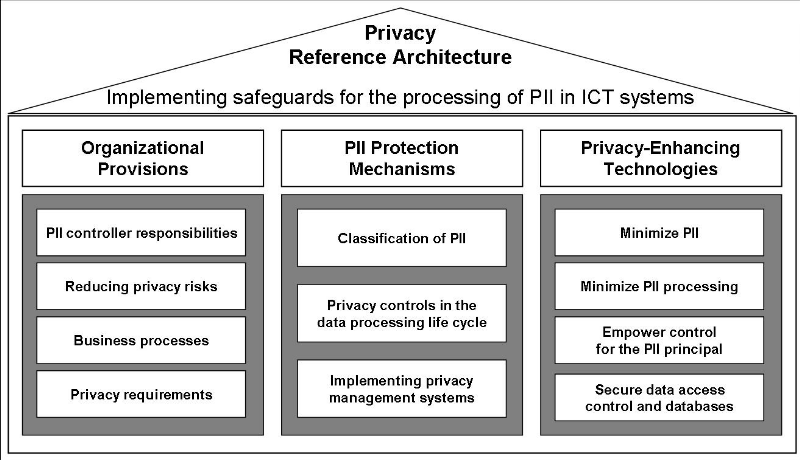

défiance.

Le Japon a été fortement influencé

par les lignes directrices de l'OCDE de 1980 mais aussi par les

lois allemandes et françaises.

Le JAPON n'a pas de loi générale sur la

protection de la vie privée mais il existe des lois de

protection des informations personnelles dans le privé et le

public comprenant des principes pour lesquels les ministères et

tout particulièrement le METI (Ministère du commerce et de

l'industrie) dispensent des guidelines. Environ 40 guidelines et pas

moins de 24 mesures sectorielles ont été émis

depuis 1989 par les ministères des divers secteurs d'activité.

Le concept de « données

personnelles » doit son succès à l'extraordinaire

développement des TIC qui a donné l'occasion aux

entreprises de collecter, conserver et partager de grandes quantités de

DP.

Le Japon se caractérise aussi par un lien

très étroit entre le Ministère du Commerce et de

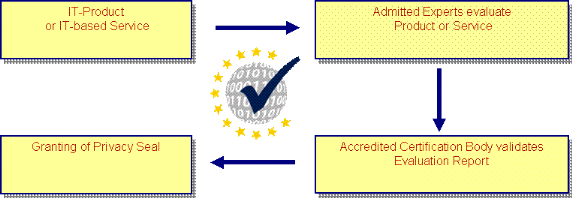

l'Industrie (METI) et les associations professionnelles

Les autorités publiques ont

considéré la protection de la vie privée et des DP comme

une valeur sociétale indispensable à la reprise de

l'économie. C'est désormais un courant politique

à part entière comparé à celui de la protection de

l'environnement.

Une majorité de dirigeants japonais considèrent la

législation de protection des DP comme un simple risque à

prendre en compte tant vis-à-vis du marché national que

dans un environnement international.

Les exigences des clients, la conquête de

marchés internationaux et la valeur patrimoniale des données sont

au coeur des préoccupations des organisations asiatiques.

De manière générale, l'Asie fait preuve d'un

haut niveau de maturité.

Les dépenses de sécurité y sont une

priorité. (*)REF

_Ref278271812 \r \h \* MERGEFORMAT

Les asiatiques pensent avoir une meilleure compréhension

de l'influence des incidents de sécurité sur leurs capitaux. Cet

avantage de connaissances leur permet de cibler de manière optimale les

actions préventives et correctives dans leur gestion du risque

sécurité donc d'espérer un ROI plus rapide.

75% des personnes asiatiques interrogées

considèrent que le renforcement des capacités de gouvernance, de

risque et de conformité sont une priorité « top ,

très importante ou importante », alors qu'elles sont

70% en Amérique du Sud ( tout en indiquant une baisse ou un

différé des dépenses de sécurité) , 66% en

Amérique du Nord et seulement 56% en Europe. En Europe il

persiste une faible visibilité sur les évènements à

incidents de sécurité ce qui ne permet pas de connaitre le

véritable impact sur l'activité.

Tableau Différences

régionales dans les pratiques de sécurité de

l'information

|

ASIE

|

AMERIQUE

DU NORD

|

AMERIQUE

DU SUD

|

EUROPE

|

|

Les raisons de vos dépenses : conditions

économiques

|

53

|

55

|

51

|

41

|

|

Les raisons de vos dépenses :

continuité de l'activité

|

50

|

42

|

35

|

29

|

|

Les raisons de vos dépenses :

réputation de l'organisation

|

41

|

33

|

37

|

28

|

|

|

|

|

|

|

Une des justifications déterminantes de la

sécurité : exigences légales ou

règlementaires

|

45

|

55

|

35

|

35

|

|

Une des justifications déterminantes de la

sécurité : responsabilité ou exposition

potentielle

|

45

|

50

|

32

|

25

|

|

Une des justifications déterminantes de la

sécurité : Exigences des clients

|

52

|

37

|

39

|

29

|

|

|

|

|

|

|

Ont un inventaire pertinent du lieu où sont

stockées les données sensibles

|

42

|

40

|

33

|

24

|

|

|

|

|

|

|

Nombre d'incidents de sécurité inconnus au

cours des 12 derniers mois

|

14

|

37

|

19

|

29

|

|

Sources inconnues des incidents de sécurité

des 12 derniers mois

|

26

|

44

|

31

|

41

|

|

|

|

|

|

|

Conduite d'une évaluation de risques au cours des

2 dernières années

|

41

|

28

|

42

|

33

|

A l'image des asiatiques, les personnes d'Amérique

du Sud pensent avoir une meilleure connaissance du nombre, du type et

de la source des attaques. Ils mettent également en avant

« les exigences client » comme facteur

décisif de leurs dépenses de sécurité

alors que les européens sont guidés par les exigences

légales et règlementaires.

-On note tout de même de manière

générale, une légère évolution des

consciences :

A la question : comment justifiez-vous les dépenses

de sécurité dans votre organisation ? 41 % des

répondants (soit +21% en 3 ans) ont répondu

« la satisfaction des clients ». Plus que jamais

semble-t-il, la fonction sécurité est orientée vers le

client, vers la construction d'une stratégie de valeur ; un

élément de maturité à prendre en compte dans un

schéma de certification.

Sur un plan régional, le cadre de l'APEC pour la

protection de la vie privée comprend l'application de plans

d'actions par 14 pays, et la création d'un groupe d'étude dans le

sous groupe de protection de la vie privée (DPS) pour analyser et

identifier les meilleures pratiques et le rôle des labels dans la

promotion des flux transfrontières d'informations personnelles (tableau

des certifications dans les pays de l'APEC annexe 1).

Aux U.S.A, la protection de la vie privée

est traitée au travers du prisme de l'économie de marché.

La protection de la vie privée est un droit inhérent à

chaque individu qui est libre d'en faire le commerce et d'en tirer profit.

La culture juridique est basée sur le

« déclaratif » qui en principe implique

pour les entreprises de respecter leurs engagements dans un système

largement dominé par l'auto régulation.

Les industriels et les professionnels sont fortement

impliqués dans les schémas d'autorégulation.

L'avantage en termes de ressources est considérable, puisque le secteur

privé est la principale source de financement des schémas

étudiés mais l'indépendance des évaluateurs et

des auditeurs peut prêter à discussion.

En Asie et en Amérique du sud dans une moindre

mesure, les organisations ont eu recours à la certification pour assurer

et par la même rassurer leurs partenaires et leurs clients sur un certain

niveau d'exigence de sécurité et de protection des

DP.

En Europe et tout spécialement en France,

on constate la conviction bien ancrée que la protection des DP

et de la vie privée relève de la compétence et des devoirs

de l'Etat envers ses citoyens

Les modèles d'autorégulation et de

co-régulation se sont essentiellement développés dans les

pays :

- où il n'existait pas encore de loi règlementant

la protection de la vie privée de manière générale

(fonction supplétive)

-ou pour compléter l'adoption de nouvelles lois

(rôle complétif)

-ou en voie de transformation économique et politique

(fonction supplétive et complétive).

Pourraient s'y ajouter demain, les pays où les

législations ne suffisent plus à répondre aux besoins

soulevés par les évolutions technologiques et

économiques.

Section 1. Recensement des

schémas de certification

La certification peut parfois être liée à une

accréditation, sans que cela soit toujours le cas.

L'obtention d'une certification n'est pas forcément un

gage de la qualité des produits ou des services offerts par l'entreprise

puisqu'elle constate la conformité à des «exigences

spécifiées» qui peuvent être fixées à un

niveau différent de celui attendu par les consommateurs ou

utilisateurs.

Les organismes de certification par tierce partie utilisent soit

leurs propres auditeurs (qu'ils qualifient), soit des

auditeurs certifiés (dont les compétences sont reconnues

par un certificat).

On trouve plusieurs normes ISO relatives à la

certification mais l'ISO n'effectue pas elle-même de certification selon

ses normes, elle ne délivre pas de certificats et ne contrôle pas

la certification réalisée indépendamment de l'ISO par

d'autres organismes accrédités ou pas.

L'ISO/CASCO,

Comité pour l'évaluation de la conformité, élabore

des normes d'application volontaire et des guides pour encourager les bonnes

pratiques et la cohérence dans le monde en matière

d'accréditation, de certification et d'activités connexes.

(I) L'accréditation

L'accréditation est l'attestation de la compétence,

de l'impartialité et de l'indépendance d'un organisme

certificateur, d'un laboratoire ou d'un organisme d'inspection au regard des

normes en vigueur (par exemple, la norme NF EN 45011 pour les organismes

certificateurs de produits ; ex. ISO 17024.

L'accréditation implique le recours non seulement

à des évaluateurs qualiticiens mais aussi à des experts

techniques. Outre la reconnaissance de la conformité elle assure la

compétence des évaluateurs.

Une des conséquences non négligeable est

d'augmenter le coût de l'évaluation et du niveau d'exigence du

certificat.

Il existe des organisations mondiales et des organisations

régionales d'accréditation ; pour des raisons

d'efficacité et pour limiter le coût de la confiance,

l'objectif est d'être « certifié une seule fois

et reconnu partout ».

L'utilisation par le plus grand nombre de

référentiels identiques et internationalement reconnus permet une

harmonisation des pratiques et la mise en place de contrôles entre

accréditeurs portant sur l'effectivité de l'utilisation des

référentiels.

Les organismes d'accréditation détiennent

un mandat du gouvernement qui garantit leur indépendance

vis-à-vis d'un marché concurrentiel et permet à

l'utilisateur d'un produit ou service certifié d'avoir confiance dans la

qualité de l'évaluation.

Un organisme national d'accréditation est

organisé de manière à être impartial et

indépendant des organismes d'évaluation de la conformité

qu'il évalue.

Le règlement établit les règles concernant

l'organisation et le fonctionnement de l'accréditation des organismes

d'évaluation chargés d'accomplir des tâches

d'évaluation de la conformité.

Au plan européen, les organismes nationaux

d'accréditation ont mis en place un système d'audits

« croisés » afin d'assurer la reconnaissance

mutuelle de leurs prestations. Sa mise en oeuvre est assurée par l'

European cooperation for Accreditation (EA) (*)REF _Ref278271812 \r \h \* MERGEFORMAT

, organisme qui regroupe tous les organismes d'accréditation

européens.

En France, c'est le comité français

d'accréditation (COFRAC) qui est désigné par le

décret n° 2008-1401 du 19 décembre 2008 relatif à

l'accréditation et à l'évaluation de conformité

Le groupe de travail «article 29» note que la

législation en vigueur en matière d'accréditation des

produits peut s'appliquer aux services de certification dans le domaine de la

protection des données. L'accréditation concerne les organismes

en charge de l'évaluation de la conformité qui revient à

démontrer que « des exigences spécifiées

relatives à un produit, processus, service, système, personne ou

organisme ont été respectées ».

Le règlement (CE) n° 765/2008 du Parlement

européen et du Conseil du 9 juillet 2008 (*)REF _Ref278271812 \r \h \* MERGEFORMAT

prévoit, au plus, un organisme

d'accréditation par Etat membre, sans concurrence entre les organismes

européens qui ne pourront exercer que sur leur propre territoire, sauf

exceptions dument cadrées en accord avec l'organisme de l'autre Etat

membre.

Pour un exemple d'organisation mondiale voir IAF

(International Accreditation Forum)

http://www.iaf.nu/

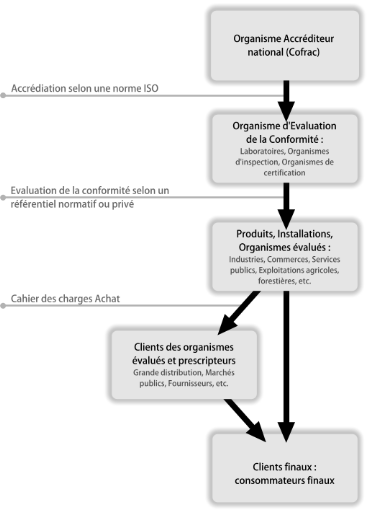

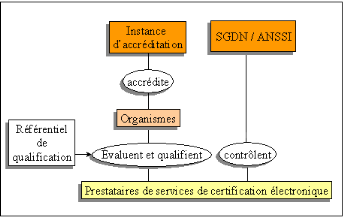

![]()

Figure schéma

d'accréditation COFRAC

(II) Certification de personnes

Elle donne le moyen à un professionnel de faire

attester par une tierce partie (organisme certificateur)

l'aptitude de son personnel à réaliser des tâches

normalisées. Elle a pour objectif de garantir aux clients la

capacité de la personne à assurer la mission qui lui est

confiée.

Souvent, l'organisme certificateur est lui-même

accrédité et doit suivre un programme de certification ce qui

permet de d'assurer un niveau d'assurance et de définir des exigences de

compétence.

(III) Certification

de produits et services

Elle permet à un client de s'assurer par l'intervention

d'un professionnel indépendant, compétent et

contrôlé, appelé organisme certificateur, de la

conformité d'un produit à un cahier des charges ou à une

spécification technique.

En France, l'Agence nationale des Systèmes de

Sécurité de l'Information (ANSSI) est chargée de la

certification de produits de sécurité des systèmes

d'information.

L'agence gouvernementale assure la mission d'autorité

nationale en matière de sécurité des systèmes

d'information ; elle est notamment chargée de délivrer

des labels aux produits de sécurité.

Elle accrédite des laboratoires, les CESTI, seuls

qualifiés pour faire les évaluations suivant le schéma

arrêté. Chaque CESTI est une tierce partie indépendante des

développeurs de produits et des commanditaires. L'ANSSI contrôle

régulièrement les CESTI.

Par exemple les CESTI sont chargés de l'évaluation

des dispositifs sécurisés de création de signature

électronique.

(IV) Certification de

procédure

Fondées sur une évaluation continue des processus,

les plus fréquentes portent soit sur le management de la qualité,

de l'environnement, de la sécurité de la santé ou de la

sécurité des systèmes d'information (SMSI) et plus

rarement sur le système de management de la protection de la vie

privée (PIMS).

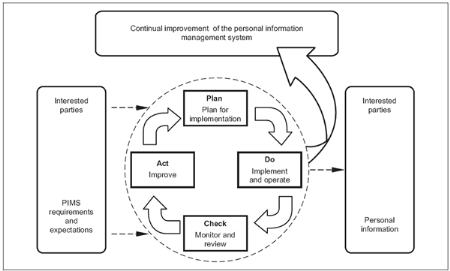

Figure Modèle de PDCA

appliqué à un PIMS

![]()

Il existe de nombreux standards internationaux portant sur les

systèmes de management dont ISO (9001, 14001, 27001) ou OHSAS 18001 par

exemple.

Les exigences de certification peuvent aussi être

décrites dans la loi avec le support d'un cahier des charges comme c'est

le cas en Suisse. (cf.annexe 3).

La certification valide la mise en oeuvre des exigences

générales d'une norme (standard, règlementation, cahier

des charges) et son amélioration continue selon le modèle PDCA de

la roue de Deming (fig. 2). Elle atteste d'une gestion efficace et efficiente

du Système de Management au travers de sa politique et de l'atteinte des

objectifs qu'elle fixe.

Titre VIII.

Eléments de comparaison des schémas existants

Section 1. Critères de

comparaison

Certains auteurs ont défini les critères propres

à un label de qualité. (*)REF _Ref278271812 \r \h \* MERGEFORMAT

Face au risque de prolifération de labels et marques de

confiances et constatant qu'il y avait une confusion chez les consommateurs sur

le contenu, la valeur et la fiabilité des labels, la commission

européenne a décidé en 2001 de mener une réflexion

avec les professionnels (UNICE) et les organisations de consommateurs (BEUC)

pour mettre en place le projet

« e-confidence ». Une liste de

critères (European Trustmark Requirements) a été

dressée par ces deux parties car il ne s'agissait pas pour la commission

de produire « un label » de plus au niveau européen

mais d'avoir un système qui permettrait de comparer les labels

existants ou à créer à une liste comparative de

critères de fiabilité (ETR). (*)REF _Ref278271812 \r \h \*

MERGEFORMAT

Les ETR visent à définir un haut standard de

protection du consommateur dans le commerce électronique et à

encourager les ventes sur internet pouvant servir de benchmark aux

schémas de certification dans le B2C.

Les labels de sites web ne sont qu'un type de

schéma de certification parmi d'autres.

Pour la présente étude il a été

choisi de regrouper les critères de comparaison de l'ensemble des

schémas, qu'il s'agisse de labels de sites web, de certification de

produits, services ou procédures, sous formes d'objectifs fondamentaux

visant à améliorer la protection des DP et de la vie

privée.

(I) Règles et principes objet du

référentiel

Le référentiel est un document dans

lequel sont décrites les exigences d'un produit, d'un service ou d'une

procédure et les modalités du contrôle de la

conformité à ces exigences.

Il peut se référer :

- aux lois et règlementations nationales, à la

jurisprudence et/ou

- aux textes internationaux et/ou

- aux lignes directrices et/ou

-aux normes et/ou

-aux codes sectoriels et/ou

- aux recommandations et avis d'organisations politiques ou

administratives.

Pour assurer la crédibilité du schéma, le

référentiel doit s'appuyer sur des principes de protection de la

vie privée et des DP suffisants mais non dissuasifs.

Le référentiel constitue le noeud gordien d'un

schéma ; en effet, selon les systèmes et cultures

juridiques, les critères diffèrent tant dans leur contenu que

dans leur interprétation.

(II) Contrôles effectifs,

réguliers impartiaux et résolution des litiges

La vérification porte sur la présence de :

ï un mécanisme de vérification de la

conformité des adhérents aux critères du schéma de

certification (périmètre du contrôle);

ï un suivi de la mise en oeuvre des engagements;

ï contrôles effectifs,

réguliers et impartiaux (recours à une tierce partie et

mesurabilité) ;

Selon la culture juridique, une obligation de rendre compte

« accountability » ou ce qui s'apparente au

« Feedback » ;

ï une procédure efficace et gratuite de gestion des

litiges (suivi des plaintes, facilité d'accès au système

de résolution des litiges, degré d'exigence et de

précision du cahier des charges et l'impartialité du

contrôle).

ï Un système d'exécution prévoyant des

sanctions dont un possible retrait du label

Concernant le commerce électronique, les

contrôles devraient non seulement porter sur le site

internet mais également sur l'(les) entreprise(s)

responsable(s) du site marchand. (*)REF _Ref278271812 \r \h \*

MERGEFORMAT

(III)

Indépendance et compétence des évaluateurs et de

l'organisme délivrant le label ou le certificat

Pour la délivrance, le renouvellement et le retrait du

label, on observera l'éventuelle mise en place

d'une instance spécifique présentant des garanties

d'indépendance et de compétence suffisantes (par exemple par le

biais de la représentation d'associations de consommateurs

agréées ou de la société civile,

indépendance de l'instance d'évaluation).

Derrière ces critères se cachent de grandes

disparités fonction des motivations purement commerciales ou pas du

schéma et du statut des organismes de délivrance et

d'évaluation.

(IV) Accessibilité, information

et transparence

Le schéma (les principes, le code de conduite, les

règles de fonctionnement...) doit être facile d'accès,

compréhensible, sans barrière de langue (multilinguisme), sans

barrière de coût.

-Les règles de transparence portent

sur :

- l'identité du

gestionnaire du schéma et sa

domiciliation ;

-la nature de la

démarche (certification, habilitation,

...) ;

-les modalités

d'attribution, notamment sur la qualité de l'auditeur (auditeur

accrédité ou non, et si oui, par quel

organisme) ;

-la nature du label ou

de la certification : B to C, sécurisation des

paiements, organisation, processus, produit

etc. ;

- les modalités de

contrôle et la date de celui-ci ;

-la procédure de

gestion des litiges et des réclamations internes.

(V) Reconnaissance géographique, loi applicable et

juridiction compétente

La reconnaissance se définit comme l'acte par lequel on

admet l'existence d'une obligation.

En dehors des frontières, la reconnaissance du certificat

ou du label tant entre les parties que vis-à-vis des juridictions pose

problème.

Comme le rappelle la CNIL dans son avis du 22 octobre 2003, les

obligations de la loi de protection des DP s'appliquent aux sites dont

« le responsable du site est établi en France ou