|

1

CHAPITRE I : INTRODUCTION

I.1. Mise en contexte

L'homme cherche constamment à améliorer ses

conditions de travail en maintenant un niveau élevé de production

et réduisant les efforts physiques, ce qui l'a conduit à la

création d'une nouvelle science appelé « informatique

».

La requisite de l'élite intellectuelle et son

épanouissement dans la société actuelle Dépend des

multiples facteurs qui se caractérisent par la recherche des solutions

pour l'amélioration des conditions de vie dans tous les domaines.

L'informatique est considéré comme outil

efficace de la gestion parce qu'elle se place au centre de résolution

des multiples problèmes complexes de gestion d'entreprise, grâce

à son système de traitement automatique, rapide et rationnel

d'une masse d'information par ordinateur en vue de produire des bons

résultats répondant aux besoins des utilisateurs.

Celle-ci se trouve actuellement au carrefour des autres

sciences, permet le traitement de l'information d'une manière

automatique et rationnelle, grâce à son outil appelé «

l'ordinateur ». Celui-ci devient, à ce jour, le moyen le plus

adapté pour le traitement des informations et de la communication.

Selon Roger TOMLIN, l'informatique est une science qui offre

des fonctionnements qui permettant de traiter en entrées et en sorties,

de le conserver et de les diffuser sur base de l'outil qui est l'ordinateur. En

effet devant une masse importante d'informations à traiter se traduit le

manque de contrôle, de planification et d'administration avec

efficacité.1

Au sein des entreprises, beaucoup de tâches complexes de

gestion qui jadis étaient réalisées manuellement, sont en

ce jour informatisées pour produire des résultats fiables

répondant aux objectifs assignés. La gestion d'informations

relatives à la gestion scolaire connaît des difficultés

pour le traitement de l'information2.

Cependant, l'administration de la Complexe Scolaire la

CONFIANCE en général et celle de la gestion scolaire ne font pas

l'exception en besoin technologique de traitement de l'informatique. Notre

effort sera de mettre au point une application orienté web qui permettra

de stocker les informations utiles au système et de poser des jalons

d'une application taillée sur mesure susceptible de résoudre les

problèmes liés à la gestion de cette institution.

Au regard de ces avantages incontestables tels que la

rapidité dans la prise de

1 ROGER TOMLIN, la mise en place de l'information

dans une entreprise, Paris, Ed, d'organisation, 1972.

2 MPIA Cours MRSI (Méthode de recherche

scientifique en informatique) L1 isp Gombe 2022

3 MPIA D. ; Notes de cours de méthode de

recherche scientifique en informatique, L1 ISPG, 2020-2021. Inédites

2

décision, facilité l'accès à

l'information, la sécurité des informations ; la non

redondance; traitement des informations en temps réel,

tenant compte de la masse très élevée des informations

à traiter, la nécessité d'une base de données dans

la gestion scolaires s'avère indispensable, notre attention est

porté la mise en place d'un système d'information

informatisé qui sera conçue et réalisée en suivant

la démarche du Processus Unifié (UP, pour Unified Process) est un

processus de développement logiciel « itératif et

incrémental, centré sur l'architecture, conduit par les cas

d'utilisation et piloté par les risques

Partant de la réalité d'évolution et de

la modernité et au regard de volume des informations à traiter,

la nécessité d'un système d'information informatisé

pour la gestion des activités scolaire s'avère indispensable pour

permettre la bonne améliorer du système d'information

existant.

Ainsi, notre choix est focalisé sur « Mise en

place d'un Système d'information informatisé pour la gestion

scolaires » processus inscription des élèves, paiement de

frais afin de trouver des solutions aux difficultés

présentées.

I.2. Problématique

La problématique est un ensemble de problèmes

qu'un chercheur rencontre sur le terrain lors de ses investigations. On peut

définir une problématique comme un ensemble de

préoccupations qui expriment le but de la recherche3. Ainsi

que la problématique d'un sujet revient à soulever les

préoccupations majeures dans un sujet afin de pouvoir mieux

l'aborder.

D'après les investigations que nous avons menées

dans le cadre de notre travail, nous sommes rendu compte que le Complexe

Scolaire la CONFIANCE utilise une gestion manuelle pour gérer les

activités d'une école alors que le gain de temps est l'une des

caractéristiques d'une bonne gestion. Nous avons identifiés

quelques problèmes pose par la gestion manuelle :

· L'enregistrement manuel des informations dans des

registres qui ne sont que des papiers ;

· Mauvaise conservation des informations ;

· Travail fastidieux de recherche d'information dans les

registres en cas de besoins ;

· Difficulté de consulter la base des

données manuelle parce qu'ils en n'ont pas ;

· Les résultats de traitements sont parfois

erronés ;

· Manque d'un système d'information

informatisé pour rendre efficace cette gestion ;

· Insécurité des données

traitées au niveau de l'enregistrement ;

· La lenteur et Lourdeur dans le traitement des

informations ;

· Eventualité permanente de perte des documents

;

3

· Utilisation de méthode de gestion inefficace ;

· Le risque de rendre les mauvais services aux

élèves ;

· La perte des documents ;

· Une inscription qui exige la présence physique.

I.2.1. Objectif de la recherche

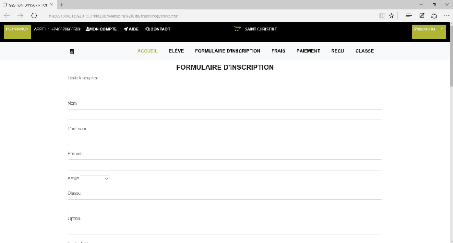

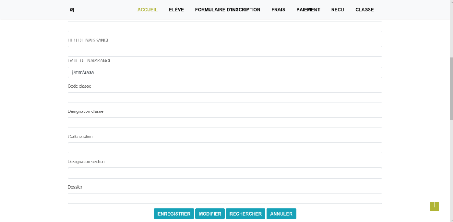

Dans le cadre de notre travail, nous voudrions concevoir un

logiciel pour la gestion scolaires qui répondra effectivement aux

besoins des utilisateurs ; en prévoyant d'avance ses

fonctionnalités (l'insertion, la mise à jour, l'édition

des états de sorties) principales ; en vérifiant qu'elle fait

bien ce qui avait été prévu ; qui présente

certaines qualités: la fiabilité, la sécurité, qui

offrira la possibilité de rechercher facilement des informations

relatives aux activités scolaires ; fournir les états de sortie

des différentes opérations en rapport au processus de gestion

scolaires ; afficher et imprimer la situation d'enregistrement scolaires ;

donner la possibilité d'insérer des informations relatives

à la gestion des immeubles dans la base de données; permettre

d'imprimer les différents rapports d'activités .

L'idéal principal de ce travail de recherche est

d'informatiser le service qui s'occupe la gestion des activités scolaire

au Complexe Scolaire la CONFIANCE

I.2.2. Question de la recherche

Tenant compte de ses faiblesses, la problématique se

résume en quelque question suivante :

· Que serait l'apport de l'outil informatique dans ladite

gestion ?

· Quelles sont les méthodes et techniques à

prendre en considération pour y arriver ?

· Comment procéder pour développer un

système information informatisé adapté à la gestion

scolaire ?

I.2.3. Hypothèse

Uns hypothèse de recherche étant une proposition

de réponse aux questions posées à la problématique

en rapport avec la recherche est formulée de sorte que l'observation et

l'analyse fournissent réponse.

C'est l'ensemble de pistes de solutions proposés aux

problèmes rencontrés au niveau de la problématique. Se

rapportant à notre sujet, nous souhaitons remplacer le système

existant par un nouveau système informatisé en vue

d'améliorer la qualité de gestion des frais scolaire et

remédier aux lacunes constatées4

Le système informatique présente les avantages

ci-après :

4 MPIA N cours MRSI (Méthode de recherche

scientifique en informatique) L1 isp Gombe 2022

4

? La fiabilité et la rapidité dans le traitement

des informations ; ? Une très bonne conservation des données.

I.3. Choix et intérêt du sujet

Le choix porté sur ce sujet dans le cadre de ce

travail, n'est pas un fait du hasard, il est motivé par l'observation de

la lourdeur, occasionnée par le traitement manuel des informations, dans

la gestion des activités scolaire.

Son intérêt a deux dimensions, qui sont :

? Pour nous, en tant qu'étudiante, ce travail de lier

la théorie à la pratique.

? Pour le Complexe Scolaire la CONFIANCE : « cette

étude peut la doter d'un logiciel capable de gérer ses

différents services et la prise en charge des activités scolaires

et de résoudre les failles trouvées sur terrain. »

I.4. Délimitation du sujet

Pour répondre aux normes scientifiques, tout travail

doit être délimité. Nous avons focalisé notre

étude dans l'espace au Complexe Scolaire la CONFIANCE plus

précisément aux processus paiement de frais et

Inscription des élèves.

I.5. Méthode et technique I.5.1.

Méthodologie

Dans le domaine scientifique ou technique une méthode

est un système où ensemble de procédés

utilisés dans le but d'obtenir un certain résulta5.

Elle est l'ensemble de procédés, des moyens organisés

rationnellement pour arriver à un résultat.

Les méthodes définissent également une

représentation, souvent de graphique qui permet d'une part de manipuler

aisément les modelés, et d'autre part de communiqués et

échanger l'information entre les différents intervenants, une

bonne représentation recherche l'équilibre entre la

densité d'information et la lisibilité6.

Pour réaliser ce travail, nous nous sommes servis des

méthodes ci-après :

? Méthode historique : elle

désigne l'ensemble de réflexion qui porte sur les

procédés, les moyens, les règles suivie et les contextes

des travaux historiques.

? Méthode structure-fonctionnelle

(structuro-fonctionnalis) : elle nous a permis de comprendre et de connaitre la

structure du Complexe Scolaire la CONFIANCE partant de son organigramme et le

fonctionnement des différents composants étudiés ;

5 Microsoft Encarta 2009.

6 MUSANGU LUKA, Méthode d'analyse

informatique 1, Kinshasa, Ed Emmanuel, 2017, p9

5

· Méthode analytique : elle nous

a permis d'analyser les faits par la décomposions de divers

éléments du système dans le but de les définir et

d'en dégager les spécificités ;

· Méthode PERT : En

français Technique d'évaluation et d'examen de projet, cette

méthode consiste à créer un réseau qui prend en

compte la chronologie des taches et leurs dépendances afin de parvenir

à l'étape finale, c'est - à dire au produit

fini7

· Méthode UP (Processus

Unifié) : Une méthode de développement pour les logiciels

orientés objets vient pour compléter la systémique des

modèles UML. Un processus définit une séquence

d'étapes, en partie ordonnées, qui concourent à

l'obtention d'un système logiciel ou à l'évolution d'un

système existant. L'objet d'un processus de développement est de

produire des logiciels de qualité qui répondent aux besoins de

leurs utilisateurs dans des temps et des coûts prévisibles ;

I.5.2. Techniques

Ce sont des moyens dont la recherche se dispose pour

récolter les informations relatives à son sujet.

Pour réaliser ce travail nous nous sommes servi les

techniques ci-après :

· Technique interview : Cette technique

nous à permit d'avoir les données de ce présent travail

à partir de jeu de question-réponse auprès de

différents utilisateurs du système étudié.

· Technique de l'observation : Elle

nous a permis de nous rendre compte du fonctionnement et du comportement du

système existant par la simple vue. Elle nous a permis de descendre sur

le terrain pour observer les procédures de gestion utilisées et

différents moyens de traitement des informations utilisés par le

service concerné par l'étude.

· Technique de documentaire : Cette

technique consiste à exploiter et consulter les ouvrages et surtout

préalablement élaborés dans le domaine mis à la

disposition du chercheur afin de récolter les données où

informations recherchées.

I.6. Subdivision du travail

Hormis la conclusion, notre travail comporte 5 chapitres

à savoir :

CHAPITRE 1 : INTRODUCTION

CHAPITRE 2 : CADRE CONCEPTUEL

CHAPITRE 3 : DEMARCHE DU PROJET

CHAPITRE 4 : ANALYSE ET CONCEPTION

CHAPITRE 5 : DEVELOPPEMENT DE L'APPLICATION

7 MAPHANA cours (Recherche Opérationnelle) L1

isp Gombe 2022

6

CHAPITRE II : CADRE CONCEPTUEL

Section 1. Notions sur le système 1.1

Définition

Un système peut être défini comme un

« ensemble d'éléments en interaction dynamique,

organisé en fonction d'un but (Joël De Rosnay in « Le

Macroscope », éditions du Seuil) ».

Un système est aussi défini comme un assemblage

d'éléments reliés entre eux compris dans un ensemble plus

grand. En latin et en grec, le mot « système » veut dire

combiner, établir, rassembler.

Ensemble d'éléments structurés et

coordonnés afin de constituer un tout scientifique, l'interaction entre

les différents éléments pouvant être, ou non,

aléatoire8.

1.2 Sortes des systèmes

Il existe plusieurs sortes des systèmes. Mais dans le

cadre de notre travail, nous pouvons citer : le système d'exploitation

qui est un Ensemble de logiciels qui tournent en permanence sur un ordinateur

et le contrôlent à partir de son démarrage (boot) et tant

que celui-ci est allumé. Ainsi que le système d'information qui

sera développé dans le point qui suit9.

1.2.1 Le système d'informatique

Le système d'informatique peut être

défini comme étant l'ensemble des moyens humains,

matérielles permettant le traitement automatique des informations, au

moyen de l'ordinateur qui en constitue l'élément central.

Le Système informatique est l'ensemble des actifs

matériels et logiciels de l'entreprise ayant pour vocation à

automatiser le traitement de l'information. C'est la partie visible à

laquelle tout le monde pense quand on parle de projets et d'infrastructures

informatiques10.

1.2.2 Qualité d'un système

d'informatique

Dans la pratique, un système d'informatique

possède les qualités suivantes :

? Rapidité ; ?

Fiabilité ;

8

https://www.e-marketing.fr/Definitions-Glossaire/Systeme-243287.htm,

consulté Dimanche 24/05/2022.

9 MIRIAN HALFELD-FERRARI : System exploitation,

(Operating Systems) Introduction, p2

10 Jacques Lonchamp : Introduction aux

systèmes informatiques (Architectures, composants, mise en oeuvre),

éd. Dunod, 2011, p1-10.

7

· Pertinence ;

· Sécurité.

1.2.3 Typologie des systèmes d'informatiques

a. Selon le degré organisation On distingue

:

· Système indépendant ;

· Système intégré.

b. Selon le degré d'automatisation On distingue

:

· Système à traitement manuel ;

· Système à traitement mécanique ou

utilisé les auxiliaires mécaniques ;

· Système à traitement automatique ou tout

travail est réalisé à l'aide d'une machine

électronique programmable (EX : Ordinateur...).

c. Selon l'architecture de traitement On distingue

:

· Système d'information centralisé ;

· Système d'information décentralisé

ou reparti ;

· Système d'information mixte (distribué)

1.2.4 Le système d'information

Un système d'information est un système

organisé de ressources, de personnes et de structures qui

évoluent dans une organisation et dont le comportement coordonné

vise à atteindre un but commun. Les systèmes d'information sont

censés aider les utilisateurs dans leurs activités : stocker et

restaurer l'information, faire des calculs, permettre une communication

efficace, ordonnancer et contrôler des tâches, etc.11

Un système d'Information (noté SI)

représente l'ensemble des éléments participant à la

gestion, au traitement, au transport et à la diffusion de l'information

au sein de l'organisation12.

11 BOUBKER SBIHI ET REDOUANE EL YAAGOUBI :

analyse et conception d'un système, d'information avec la

méthode merise : cas d'une bibliothèque universitaire,

école des sciences de l'information, Ed Paris, 18 Sep 2005, p2

12 NGANG BILOUNGA Jean Jacques : Méthode de

Conception des Systèmes d'Information, éd Eyrolles, 2000,

p4

13 Antoine Zimmermann :

Conception de Systèmes d'Information, École Nationale

Supérieure des Mines de Saint-Étienne, Pôle informatique

2013/2014, p1-6

8

Nous pouvons définir un système d'information

(SI) comme l'ensemble des ressources de l'entreprise qui permettent la gestion

de l'information. Le SI est généralement associé aux

technologies (matériel, logiciel et communication), aux processus qui

les accompagnent, et aux hommes qui les supportent. D'abord simplement

appelé informatique, cet ensemble a pris le nom de SI avec

l'arrivée des nouvelles technologies qui ont élargi son

domaine13.

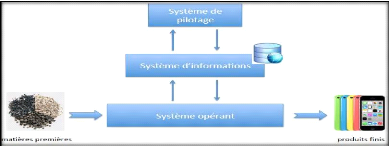

1.2.5 Type des systèmes d'information

Les éléments du système sont

eux-mêmes des systèmes (ou sous-systèmes). L'entreprise

peut se décomposer en 3 sous-systèmes :

· Le système de décision ou de pilotage (SP)

;

· Le système d'information (SI) ;

· Le système opérant ou les exécutants

(SO).

Chaque système apporte des services à l'autre.

a. Le système de pilotage : (appelé

également système de décision), il a comme

activités

· Exploiter les informations qui circulent ;

· Organiser le fonctionnement du système ;

· Décider des actions à conduire sur le

système opérant ;

· Raisonner en fonction des objectifs et des politiques de

l'entreprise.

b. Système d'information qui a comme

activité :

· Générer des informations ;

· Mémoriser ;

· Diffuser ;

· Traiter.

c. Système opérant qui a pour mission

:

· Reçoit les informations émises par le

système de pilotage ;

· Se charge de réaliser les tâches qui lui

sont confiées ;

· Génère à son tour des informations

en direction du système de pilotage ;

9

? Qui peut ainsi contrôler les écarts et agir en

conséquence. Il englobe toutes les fonctions liées à

l'activité propre de l'entreprise : (Facturer les clients, régler

les salaires, gérer les stocks, etc...)14

1.2.6 Rôle d'un système d'information

Pour organiser son fonctionnement, le système a besoin de

mémoriser des informations, Pour comparer, prévoir, ...Ce

rôle est joué par le Système d'Information. Ce

système a aussi la charge de :

? Diffuser l'information ;

? Réaliser tous les traitements nécessaires au

fonctionnement du système15.

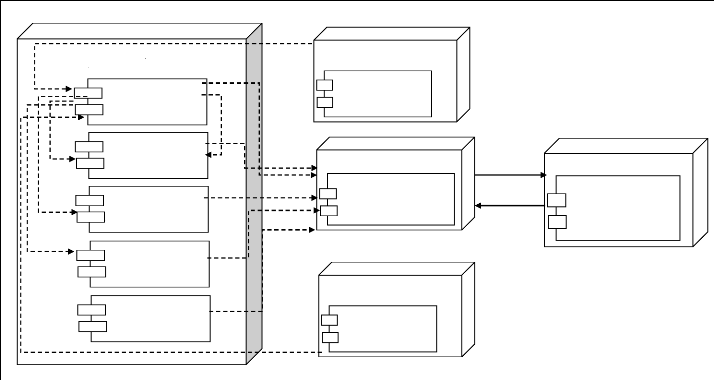

Figure 1 : Structure d'un système

a. Objectif d'un système

d'information

Les objectifs spécifiques majeurs d'un système

d'information cibles sont les suivants : améliorer le système de

collection des données économiques, financières et

sociales ; assurer l'harmonisation, la cohérence et la coordination des

systèmes et diffusion des résultats.

b. Qualité d'un système

d'information

Les qualités spécifiques d'un système

d'information sont les suivants :

? La fiabilité des données ;

? La sécurité des données

et un traitement rapide des données.

14 GUILLAUME RIVIERE : Informatisation du

Système d'Information, éd. - ESTIA 2è année -,

Dernière révision : Janvier 2017, p13

15 Idem, p17

10

Section 2. Notions sur les données a.

Définition

Une donnée c'est une information

représentée sous une forme conventionnelle, afin de pouvoir

être traitée automatiquement16.

2.1 Bases de données

a. Définition d'une base de données

(BDD)

Une base de données est un ensemble structuré et

organisé de données qui représente un système

d'informations sélectionnées de telle sorte qu'elles puissent

être consultées par des utilisateurs ou par des programmes. Ainsi,

dans une grande institution comme la Bibliothèque nationale, il s'agit

de l'ensemble formé par les références des ouvrages, des

auteurs, des éditeurs, etc. Dans une entreprise, la base de

données contient l'ensemble des données concernant les clients,

les fournisseurs, les employés, les références des

produits fabriqués... et permet d'établir des relations entre ces

différentes entités17.

Une base de données (BD ou BDD) est un ensemble

structuré de données homogènes, stocké sur un

support informatique, et permettant un accès simplifié et

sécurisé à ces données via un logiciel.

? Ensemble structuré : Les données sont

réparties dans des tables, comparables à des fichiers de

données ;

? Données homogènes : On ne "mélange" pas

par exemple des données provenant de domaines différents ;

? Stocké sur un support informatique : Une base de

données se présente comme un simple et unique fichier, même

si sa taille peut être gigantesque ;

? Accès simplifié : Les logiciels envoient des

requêtes à la base données, qui elle, renvoie les

données demandées18.

2.2 Sortes des bases de données

Depuis leur apparition, les bases de données ont connu

4 évolutions majeures. Aujourd'hui, les bases de données

relationnelle (la 3ème évolution) est le type de base

qui est le plus répandu.

16 Microsoft® Encarta® 2022.

17 Odile PAPINI : Bases de données,

éd. POLYTECH Université d'Aix-Marseille, p3-11

18

www.google.fr: Notions des Bases de

données PDF, téléchargement le 21/03/2022.

Une base de données est un ensemble d'informations

connexes stockées dans un dispositif informatique. Dans une base de

données à objets les informations sont

11

I.2.2.1. Les bases de données

hiérarchiques

Une base de données hiérarchique est une base

de données dont le système de gestion lie les

enregistrements dans une structure arborescente où chaque

enregistrement n'a qu'un seul possesseur.

Figure 2 : BDD hiérarchique

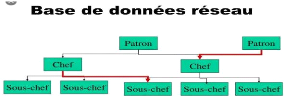

I.2.2.2. Les bases de données réseaux

Là où les bases de données

hiérarchiques déclarent forfait, les bases de données

réseau prennent le relais de façon très satisfaisante. En

permettant les relations n-n (plusieurs parents / plusieurs enfants), les bases

de données font un vrai bond en avant et permettent de mimer plus

fidèlement le monde réel. D'une structure en arbre, les bases de

données deviennent des graphes.

Figure 3 : BDD réseau

I.2.2.3. Les bases de données relationnelles

C'est le type de bases que l'on connaît et que l'on

pratique aujourd'hui. Basé sur l'algèbre relationnel, il permet

de modéliser facilement et sans grosse contraintes les systèmes

du monde réel et de créer des bases de données simples

à maintenir, à faire évoluer et indépendantes de

leur support. Dans ce type de bases de données, les données sont

organisées en tables. C'est la technologie majeure en bases de

données depuis les années 1980.

I.2.2.4. Les bases de données objet

12

regroupées sous forme d'objets : un conteneur logique

qui englobe des informations et des traitements relatifs à une chose du

monde réel. Les bases de données à objets sont mises en

oeuvre par un système de gestion de base de données objet

logiciel qui manipule le contenu de la base de données et un programme

écrit dans un langage de programmation orientée objet. Les

premiers systèmes de gestion de bases de données à objets

sont apparus dans les années 1990, en même temps que se sont

répandus les langages de programmation orientés objet.

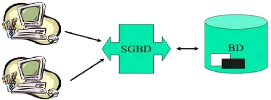

2.3 Système de gestion de bases de données

(SGBD)

a. Définition

Un système de gestion de base de données (SGBD)

est un ensemble de programmes qui permet la gestion et l'accès à

une base de données. Il héberge généralement

plusieurs bases de données, qui sont destinées à des

logiciels ou des thématiques différentes.

Le Système de gestion de base de données (SGBD)

est un logiciel permettant de couvrir les besoins : définir une

représentation des informations apte à stocker, interroger et

manipuler (insérer, supprimer, mettre à jour) de grandes

quantités de données (plus que la mémoire vive) dont il

faut garantir la longévité et l'accessibilité de

manière concurrente (plusieurs utilisateurs simultanés) et

sûre19.

Figure 4 : SGBD

b. Les SGBD les plus utilisés

Voici ci-dessous un tableau présentant le classement

des SGBD les plus populaires pour l'année 2014. Ce classement a

été produit par Solid IT une firme qui a fait de du classement

des SGBD son domaine d'expertise20.

Tableau 1 : Les SGBD les plus

utilisés

|

Rang

|

SGBD

|

Modèle de BDD

|

Cotation

|

Changes

|

|

1

|

Oracle

|

SGBD relationnel

|

1467,79

|

-0,26

|

|

2

|

MySQL

|

SGBD relationnel

|

1296,91

|

-12,38

|

|

3

|

Microsoft SQL Server

|

SGBD relationnel

|

1226,02

|

20,14

|

19

www.google.fr: Introduction aux

bases de données PDF, télécharger le 29/01/2022, p12

20

www.wikipedia.org: Liste des

SGBD les plus utilisés le 21/03/2022.

13

|

4

|

PostgreSQL

|

SGBD relationnel

|

228,25

|

-2,71

|

|

5

|

DB2

|

SGBD relationnel

|

188,31

|

-2,3

|

|

6

|

MongoDB

|

Document store

|

178,23

|

-4,84

|

|

7

|

Microsoft Access

|

SGBD relationnel

|

174,99

|

3,32

|

|

8

|

SQLite

|

SGBD relationnel

|

97,3

|

-2,2

|

|

9

|

Sybase

|

SGBD relationnel

|

94,51

|

-0,77

|

|

10

|

Cassandra

|

Wide column store

|

81,18

|

0,67

|

2.4 Objectif d'un système de gestion de bases de

données (SGBD)

Les principaux objectifs fixés aux SGBD afin de

résoudre les problèmes causés par une gestion sous forme

de fichiers à plat sont les suivants :

· Indépendance physique : La façon dont

les données sont définies doit être indépendante des

structures de stockage utilisées ;

· Indépendance logique : Un même ensemble

de données peut être vu différemment par des utilisateurs

différents. Toutes ces visions personnelles des données doivent

être intégrées dans une vision globale ;

· Accès aux données : L'accès aux

données se fait par l'intermédiaire d'un Langage de programmation

;

· Manipulation de Données (LMD). Il est crucial

que ce langage permette d'obtenir des réponses aux requêtes en un

temps « raisonnable ». Le LMD doit donc être optimisé,

minimiser le nombre d'accès disques, et tout cela de façon

totalement transparente pour l'utilisateur ;

· Administration centralisée des données

(intégration) : Toutes les données doivent être

centralisées dans un réservoir unique commun à toutes les

applications. En effet, des visions différentes des données

(entre autres) se résolvent plus facilement si les données sont

administrées de façon centralisée ;

· Non redondance des données : Afin

d'éviter les problèmes lors des mises à jour, chaque

donnée ne doit être présente qu'une seule fois dans la base

;

· Cohérence des données : Les

données sont soumises à un certain nombre de contraintes

d'intégrité qui définissent un état cohérent

de la base. Elles doivent pouvoir être exprimées simplement et

vérifiées automatiquement à chaque insertion, modification

ou suppression des données. Les contraintes d'intégrité

sont décrites dans le Langage de Description de Données (LDD)

;

· Partage des données : Il s'agit de permettre

à plusieurs utilisateurs d'accéder aux mêmes données

au même moment de manière transparente ;

· Sécurité des données : Les

données doivent pouvoir être protégées contre les

accès non autorisés. Pour cela, il faut pouvoir associer à

chaque utilisateur des droits d'accès aux données.

14

CHAPITRE III. DEMARCHE DU PROJET

Section 1 : Cadre d'étude

La présentation de notre cadre d'investigation va porter

essentiellement sur :

1. Situation Géographique Complexe Scolaire LA CONFIANCE

;

2. Présentation de l'école

3. Brève historique du Complexe Scolaire LA CONFIANCE

;

4. Structure et fonctionnement du complexe LA CONFIANCE et ;

5. L'Organigramme du Complexe Scolaire LA CONFIANCE.

1.1. Structure Géographique du Complexe Scolaire LA

CONFIANCE

Le Complexe Scolaire LA CONFIANCE se trouve au croisement des

avenues victoires et centrale N°28/30, dans le quartier Kauka de la

commune de Kalamu.

Kauka est l'un de 8 quartiers qui composent la commune de

kalamu.il est situé à

côté du quartier Matonge » et séparé par la

rivière Kalamu. Le quartier est séparé par limite par

l'avenue université.

Donc, le complexe scolaire LA CONFIANCE est à deux cents

mètres au rondpoint victoire.

1.2. Présentation de l'école

Complexe scolaire la Confiance est une Ecole privée

conventionnée Catholique, elle a les maternelles, primaire, secondaire

générale fonctionne les avant-midis, et les humanités

générale les après-midi. L'Ecole a plusieurs option telle

que :

? Option Commerciale et gestion ;

? Option Chimie biologie ;

? Option Pédagogie générale ;

? Option la coupe et couture ;

? Et l'électricité générale.

1.3. Brève historique du Complexe Scolaire la

CONFIANCE

L'initiative de la création du complexe scolaire la

confiance revient à l'abbé SHANGA MAPANGU Julien, curé de

la mission catholique de KABUANGA au Kasaï occidentale et

représentant de GMPV don de Luciano d'Italie en RDC.

L'idée de la création de cette école remonte

à l'an 2017, une structure devant perpétuer l'esprit

perfectionniste (souci du travail bien fait), élitiste (souci d'exceller

à tous égards) et humaniste (l'humilité, l'amour du

prochain, le partage...).

15

Abbé MAPANGU Julien aimait beaucoup les enfants et

surtout les enfantant abandonnés, délaissés à leur

triste sort, cette idée fut matérialisée par la conception

et rédaction des statuts et règlements d'ordre intérieur

de l'école.

De ce fait, l'école fut agréée par le

ministère de l'enseignement primaire, secondaire et professionnelle sous

le n°MINEPSP /CABMIN/2545/2018 du 21/O8/2018 autorisant l'organisation et

le fonctionnement des sections maternelle, primaire, secondaire

général et les humanités : littéraire

chimie-biologie, pédagogie générale commerciale gestion,

coupe et couture, électricité, mécanique...

Monsieur l'abbé est promoteur et président du

conseil d'administration :

Au cours de la première année, le CS la

CONFIANCE est composé d'une équipe dirigeante dont :

> Monsieur JEAN-PIERRE BOYEKE : préfet des

études

> Mr THEOPHILE B ISIMA : directeur des études

> Mr JEAN-PIERRE PIMPA MFUDI : conseiller

pédagogique

> Mademoiselle LA B LONDE B OYEKE : secrétaire

> Mademoiselle LOURDES LOFOSO : chargée de finances

> Mr OWUNDO MUNONGO : chargé de discipline

> KILOLA MAYEME : intendante

Identification de Complexe Scolaire LA

CONFIANCE

Dénomination : Complexe Scolaire LA CONFIANCE

N° d'agrément : MINEPSP/CABMIN/2545/2018 AU

21/08/2018

N° matricule : 4/11.306/5202

Identité SECOPE : 101030478

Niveau : Secondaire

Options : Littéraire, chimie-biologie, Pédagogie

générale,

Commerciale gestion, Coupe et couture, Electricité,

Mécanique...

Régime de Gestion : Convention Catholique

Adresse : 28/30 Centrale C/ Kalamu District / FUNA

Province/ KINSHASA Adresse Postale : B.P. 5643 Kinshasa

16

1.4. Structure et fonctionnement du Complexe Scolaire LA

CONFIANCE

1.4.1. Préfecture

La préfecture est dirigée par le préfet des

études et chef d'Etablissement Mr Jean Marie MUNZOBE pratiquement en

fonction depuis 2015.

Les Attributions du Préfet

Le préfet est chargé de la gestion courante de

l'école. A ce titre, il a pour mission de :

· Coordonné toutes les activités tant

pédagogiques qu'administrative de l'école ;

· Veiller à l'application des directives du

ministère de la tutelle ;

· Arrêter toutes les mesures nécessaires au

bon fonctionnement de l'école ;

· Gérer les personnels enseignants et administratifs

;

· Contrôler et superviser toutes les activités

et faire rapport à la hiérarchie.

1.4.2. La Direction des Etudes

Elle est dirigée par le directeur des Etudes qui est

Mr Jean Marie MUNZOBE, il est le 15 adjoint du préfet, il le remplace en

cas d'absence ou d'empêchement. Il a pour empressement de :

· Gérer le personnel enseignant ;

· Visiter les professeurs et contrôler leurs

documents pédagogiques ;

· Elaborer les horaires des cours et d'examens ;

· Distribuer et carder les fournitures scolaires et les

matériels didactiques de l'école.

1.4.3. La Direction de Discipline

Elle est dirigée par un Directeur de discipline, qui

est le collaborateur du préfet en matière de Discipline, il a

comme attribution :

Elle s'occupe de l'ordre au niveau des élèves ;

Il assure la propriété de la cour de

l'école et des salles des classes ;

· Il statut et renvoi temporairement les

élèves indisciplinés après avertissements des

parents.

1.4.4. Le secrétariat

Le secrétaire est le collaborateur du préfet, il

s'occupe de :

· La tenue des dossiers administratifs ;

· La correspondance ;

17

? La réception de visiteurs ;

? L'organisation et la supervision des activités des

membres du secrétariat :

? Elle s'occupe également de la tenue du registre

matricule et des dossiers des enseignent et élèves ;

1.4.5. Intendance

L'intendant est responsable des activités des membres

du patrimoine matériel et financier de l'Etablissement. Elle est

financière de l'école, elle collecte des frais scolaires et

exécute toutes les dépenses relatives aux bons fonctionnements de

l'école, suivants les ordres du chef d'établissements.

1.4.6. Corps professoral

C'est l'ensemble de tout ce qui assure l'enseignement

auprès des élèves dans les salles de classes. Chacun selon

sa discipline de formation, ils organisent les cours, les devoirs et les

interrogations, ils proposent des questions pour les différentes

sessions de l'examen, ils calculent les côtes des

élèves.

1.4.7. Les travailleurs

Ils tiennent la propriété de l'école et

exécute d'autre taches selon les besoins de l'école.

18

1.5. Organigramme générale du COMPLEXE

SCOLAIRE LA CONFIANCE

PROMOTEUR

PREFET DES ETUDES

DIRECTION DES ETUDES

SECRETARIAT

DIRECTION DES ETUDES

ELEVES

Figure 5 : La représentation du réseau

PERT Source : Secrétariat

PROFESSEURS

PROFESSEURS

CONSEILLER PEDAGOGIQUE

|

CONSEILLER PEDAGOGIQUE

|

|

|

|

|

|

|

19

Section 2 : Méthode conceptuel projet

Ce chapitre constitue l'étape importante du projet. Il

s'agit en effet de s'interroger sur les possibilités de

réalisation du projet, en termes de produits, rendement, ressources,

compétences, capacité de financement et risques induits. La phase

d'étude de faisabilité vise à apporter les

éléments pertinents qui devront convaincre les décideurs

à approuver le projet et ordonner sa mise en oeuvre. La

faisabilité opérationnelle s'occupe de cadrage de projet

d'information, il est question ici de s'appuyer sur le cours de Recherche

Opérationnelle (R.O) pour faire un planning prévisionnel de

réalisation de projet, identifier le chemin critique et

déterminer les dates la plus tard et plutôt pour la finalisation

de projet.

Il est défini comme un groupement d'acteur des

ressources en vue de réaliser des objectifs dans un détail par

moyens prévenus en faisant appel ou nom à des moyens

extérieurs, un projet est désigné à être

planifié dans le but de pouvoir le maitriser et de réaliser dans

les conditions des coûts et de détails de imposes, en

vérifiant inlassablement si le plan établi (aspects

économiques et administratifs) a pour but le suivi et la rationalisation

des offerts de développement en maitrisant les coût et

détail, l'organisation et la visualisation des taches et ressources du

projet, l'affichage des écarts aux provisions21.

2.1. Faisabilité

opérationnelle

Dans l'étude de faisabilité

opérationnelle, il sera question de définir la manière

dont le projet sera développé en tenant compte des contraintes de

temps et financières. Pour ce faire un recours aux notions de recherches

opérationnelles nous ai indispensable.

2.1.1. Planning prévisionnelle

La planification du projet est initialisée au

début d'un projet et mise à jour pendant toute une durée

de la vie. Un même projet peut faire l'objet de plusieurs plannings. Par

définition un projet est un ensemble d'opérations

présentant une certaine unicité qui doivent permettre à

atteindre un objectif clairement exprimable22.

L'ensemble de ces plannings permet de gérer les

principales tâches et jalons du projet. Un projet comporte toujours un

nombre de tâches plus ou moins grand à réaliser dans les

détails impartis et selon un agencement bien déterminé. Le

diagramme de GANTT, PERT et MPM sont des outils permettant de planifier le

projet et de rendre plus simple le suivi de son avancement. Pour que l'objectif

fixé dans un projet soit atteint, il faut qu'un certain nombre des

opérations soient effectués. Nous parlons ici

21 MAPHANA ma NGUMA, Notes de cours de recherche

opérationnel, ISS, année 2011-2012, inédites

22 MUSANGU LUKA Marcel, Notes de cours inédits

de la Conception des Systèmes d'Information, L2, ISC, 2021,

inédites

20

des tâches ou activités.

Aussi, l'accomplissement d'un projet demande un certain

nombre des conditions :

· Une parfaite connaissance d'articulation des tâches

du projet ;

· L'établissement d'un plan complet d'action

permettant de réaliser les conditions de coût et le délai

imposé ;

· Pendant son déroulement, vérifier

constamment si le plan établi est respecté en cause

d'écart observé, ou cherché à le réduire.

2.1.2. Choix de la méthode d'ordonnancement

L'ordonnancement permet d'organiser un planning optimal des

taches, mais également d'indiquer celles des tâches qui peuvent

souffrir de retard sans compromettre la durée totale du projet. Ses

tâches doivent respecter certaines contraintes qui peuvent être

soit :

· Soit des contraintes d'antériorité : une

tâche B ne peut commencer que lorsque la tâche A est

terminée (contrainte de succession) ;

· Soit des contraintes de date : une tâche ne peut

commencer avant une certaine date.

· L'objectif est de minimiser la durée totale de

réalisation de chacune des opérations et des contraintes qu'elles

doivent respecter.

· Il existe plusieurs méthodes d'ordonnancement.

Pour la planification et la réalisation de notre travail nous avons

choisis :

· La méthode à diagramme (Le Diagramme de

GANTT) ;

· Les méthodes à chemin critique (PERT,

MPM, CPM).

La méthode que nous utilisons pour

l'élaboration de ce planning est la méthode PERT, et la

construction d'un graphe PERT début par la définition des

tâches nécessaires pour réaliser le projet la valeur arc

sera durée dj de la tâche i. Le début et la fin d'une

étape sont les étapes fines du projet. On définit une

étape début du projet, une étape et un certain nombre

d'étapes intermédiaires. Si une tâche j succède

à une tâche i, il faudra que l'extrémité de l'arc

uj l'extrémité final et l'arc ui

correspondant à la tâche i.

La méthode PERT se décompose selon les

étapes suivantes :

· Lister des tâches d'une manière exhaustive

;

· Estimer la durée de chaque tâche ;

· Tracer le réseau PERT ;

· Déterminer les dates au plut tôt ;

· Déterminer les dates au plus tard,

21

? En déduire le chemin critique ; ? Calculer les marges

libres ; ? Calculer les marges totales ; ? Diagramme de GANTT.

2.1.3. Identification et dénombrement des

tâches

Ce point consistera à présenter un tableau en

suivant l'ordre chronique de différentes tâches du projet et faire

l'estimation de durée en temps du dite projet.

Tableau 2 : Identification et dénombrement des

tâches

Code

|

Désignation

|

Durée

|

A

|

Contact préliminaire & Visite de l'entreprise

|

---

|

B

|

Récolte de données

|

A

|

C

|

Analyse & Capture de besoin

|

B

|

D

|

Présentation de l'architecture

|

C

|

E

|

Elaboration de système

|

D

|

F

|

Construction de système

|

E

|

G

|

Achat & Acquisition des matériels

|

F

|

H

|

Installation

|

G

|

I

|

Configuration et sécurisation des matériels

|

H

|

J

|

Test

|

I

|

K

|

Transition

|

J

|

L

|

Elaboration (rédaction) de manuel des

procédures

|

K

|

M

|

Formation des utilisateurs

|

L

|

N

|

Observation du réseau mise en place

|

M

|

|

2.1.4. Planning d'exécution des taches et

estimation des durés

Tableau 3 : Planning d'exécution des

tâches.

N°

|

TACHES

|

LIBELLE

|

TACHES

ANTERIEUR

|

DURE/

JOUR

|

1

|

A

|

Contact préliminaire & Visite de

l'entreprise

|

---

|

3

|

2

|

B

|

Récolte de données

|

A

|

10

|

3

|

C

|

Analyse & Capture de besoin

|

B

|

14

|

4

|

D

|

Présentation de l'architecture

|

C

|

9

|

5

|

E

|

Elaboration de système

|

D

|

21

|

6

|

F

|

Construction de système

|

E

|

14

|

7

|

G

|

Achat & Acquisition des matériels

|

F

|

3

|

8

|

H

|

Installation

|

G

|

3

|

9

|

I

|

Configuration et sécurisation des matériels

|

H

|

4

|

|

22

10

|

J

|

Test

|

I

|

6

|

11

|

K

|

Transition

|

J

|

9

|

12

|

J

|

Elaboration (rédaction) de manuel des

procédures

|

K

|

9

|

13

|

M

|

Formation des utilisateurs

|

L

|

14

|

14

|

N

|

Observation du réseau mise en place

|

M

|

1

|

|

|

Total

|

|

120

|

|

2.1.5. Cucul des ranges

Rn est le nombre d'étape maximal

Rn -1[15]=R14

Rn -2[14]=R13

Rn -3[13]=R12

Rn -4[12]=R11

Rn -5[11]=R10

Rn -6[10]=R9

Rn -7[9]=R8

Rn -8[8]=R7

Rn -9[7]=R6

Rn -10[6]=R5

Rn -11[5]=R4

Rn -12[4]=R3

Rn -13[3]=R2

Rn -14[2]=R1

Rn -15[1]=R15

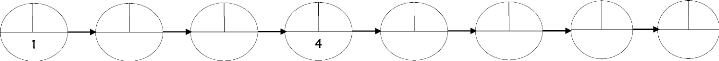

R0 R1 R2 R3 R4 R5 R6 R7 R8 R9 R10 R11 R12 R13 R14 15

2.1.6. Calcul des dates a. Date au plus tôt

(Dto)

La date au plus tôt (Dto) est la date la plus

rapprochée à laquelle il est possible de réaliser une

étape. Elle se calcule par la formule suivante : Dto(x)=Max

{Dto(y)+d(i)}. Dto(x) est considéré comme 2è étape.

Dto(y) est considéré comme 1ère étape et i comme

une tâche.

Calcul :

Dto (1)=0

Dto (2)=Dto(1)+d(A)=0+3=3 Dto (3)=Dto(2)+d(B)=3+10=13 Dto

(4)=Dto(3)+d(C)=13+14=27

23

Dto (5)=Dto(4)+d(D)=27+9=36

Dto (6)=Dto(5)+d(E)=36+21=57

Dto (7)=Dto(6)+d(H)=57+14=71

Dto (8)=Dto(7)+d(G)=71+3=74

Dto (9)=Dto(8)+d(H)=73+3=77

Dto (10)=Dto(9)+d(I)=77+4=81

Dto (11)=Dto(10)+d(J)=81+6=87

Dto (12)=Dto(11)+d(K)=87+9=96

Dto (13)=Dto(12)+d(L)=96+9=105

Dto (14)=Dto(13)+d(M)=105+14=199

Dto (15)=Dto(14)+d(N)=119+1=120

b. Date au plus tard (Dta)

C'est la date à laquelle il faut impérativement

démarrer la tâche X si on veut terminer absolument le projet dans

sa durée minimale. Sa formule est : Dta(y)=Min

Dta(x)-d(i).

Calcul :

Dta (10) =120

Dta (14)=dta(1)-d(N)=120-1=119

Dta (13)=dta(14)-d(M)=119-14=105

Dta (12)=dta(13)-d(L)=105-9=96

Dta (11)=dta(12)-d(K)=96-9=87

Dta (10)=dta(11)-d(J)=87-6=81

Dta (9)=dta(10)-d(I)=81-4=77

Dta (8)=dta(9)-d(H)=77-3=74

Dta (7)=dta(8)-d(G)=74-3=71

Dta (6)=dta(7)-d(F)=71-14=57

Dta (5)=dta(6)-d(E)=57-21=36

Dta (4)=dta(5)-d(D)=36-9=27

Dta (3)=dta(4)-d(C)=27-14=13

Dta (2)=dta(3)-d(B)=13-10=3

Dta (1)=dta(2)-d(A)=3-3=0

2.1.7. Détermination des marges

Il y a deux types des marges qui sont la marge totale et la

marge libre.

? Marge libre : Elle est le délai de

la mise en route de la tâche (i) sans compromettre la Dto de

l'étape (y). Elle se calcule par la formule : ML(i)=Dto(y)-d(i).

Sur base de cette formule que nous allons chercher les marges libres

de nos tâches.

La tâche x sera une tâche critique si et

seulement si Txt=Tx c'est-à-dire qu'une tâche critique est une

tâche dont la date de début au plus tôt correspond à

la date de

24

Calcul :

ML(A)=Dto(2)-Dto(1)-d(A)=3-0-3=0 tâche critique

ML(B)=Dto(3)-Dto(2)-d(B)=13-3-10=0 tâche critique

ML(C)=Dto(4)-Dto(3)-d(C)=27-13-14=0 tâche critique

ML(D)=Dto(5)-Dto(4)-d(D)=36-27-9=0 tâche critique

ML(E)=Dto(6)-Dto(5)-d(E)=57-36-21=0 tâche critique

ML(F)=Dto(7)-Dto(6)-d(F)=71-57-14=0 tâche critique

ML(G)=Dto(8)-Dto(7)-d(G)=74-71-3=0 tâche critique

ML(H)=Dto(9)-Dto(8)-d(H)=77-74-3=0 tâche critique

ML(I)=Dto(10)-Dto(9)-d(I)=81-77-4=0 tâche critique

ML(J)=Dto(11)-Dto(10)-d(J)=87-81-6=0 tâche critique

ML(K)=Dto(12)-Dto(11)-d(K)=96-87-9=0 tâche critique

ML(L)=Dto(13)-Dto(12)-d(L)=105-96-9=0 tâche critique

ML(M)=Dto(14)-Dto(13)-d(M)=119-105-14=0 tâche critique

ML(N)=Dto(15)-Dto(14)-d(N)=120-119-1=0 tâche critique

? Marge totale : On appelle mage totale,

notée MT(i) le délai que nous avons disposé pour la mise

en route de la tâche (i) sans modifier la Dta de l'étape (y) (x)

étant le sommet initial de la tâche (i) et y son sommet terminal.

Sa formule est : MT(i)=dta(y)-dto(x)-d(i).dta(y) est le sommet

terminal, dto(x) est le sommet initial.

Calcul :

MT(A)=Dto(2)-Dto(1)-d(A)=3-0-3=0 tâche critique

MT(B)=Dto(3)-Dto(2)-d(B)=13-3-10=0 tâche critique

MT(C)=Dto(4)-Dto(3)-d(C)=27-13-14=0 tâche critique

MT(D)=Dto(5)-Dto(4)-d(D)=36-27-9=0 tâche critique

MT(E)=Dto(6)-Dto(5)-d(E)=57-36-21=0 tâche critique

MT(F)=Dto(7)-Dto(6)-d(F)=71-57-14=0 tâche critique

MT(G)=Dto(8)-Dto(7)-d(G)=74-71-3=0 tâche critique

MT(H)=Dto(9)-Dto(8)-d(H)=77-74-3=0 tâche critique

MT(I)=Dto(10)-Dto(9)-d(I)=81-77-4=0 tâche critique

MT(J)=Dto(11)-Dto(10)-d(J)=87-81-6=0 tâche critique

MT(K)=Dto(12)-Dto(11)-d(K)=96-87-9=0 tâche critique

MT(L)=Dto(13)-Dto(12)-d(L)=105-96-9=0 tâche critique

MT(M)=Dto(14)-Dto(13)-d(M)=119-105-14=0 tâche critique

MT(N)=Dto(15)-Dto(14)-d(N)=120-119-1=0 tâche critique

2.1.8. Détermination de chemin critique.

25

début au plus tard. On appelle chemin critique, un

chemin passant par les tâches critiques.

Le chemin critique est : A, B, C, D, E, F, G, H, I, J,

K, L, M, N. a. Présentation de graphe avec la méthode

MPM

Formalisme :

? X : est le sommet qui désigne le nom

de la tâche ? TX : désigne la date du

début de la tâche x ;

? TX' : désigne la date au plus tard de

la tâche x.

NOTE : L'intervalle (Tx, Tx') se nomme

intervalle de flottement pour la tâche x.

Pour tracer le graphe potentiel, autres les

éléments cités, on doit introduire une tâche

supplémentaire qui n'est pas représenter dans le dictionnaire de

précédent z. c'est une tâche reliée à tous

les sommets qui n'ont pas de successeurs cela veut- dire, somme suivant cette

tâche permettra de dater la fin de travaux.

26

3 H

0

0

3

3 3

10

13 13

14

27 27

9

36 36

21

57 57

14

71 71

3

74 74

A

2

B

3

C

D

5

E

6

F

7

G

8

77 77

4

81 81

6

87 87

9 96 96

9 105 105

14

119 119

1 120 120

9

I

10

J

11 K

12

L

13

M

14

N

15

Figure 5 : La représentation du réseau

PERT

27

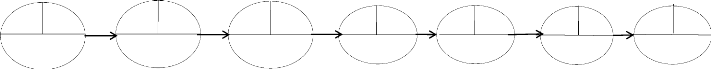

b. Diagramme de GANTT

Le Diagramme de Gantt a été mis au point par

Henry Gantt de Nationalité Américaine. Pour ce type de Diagramme

on présente au sein d'un tableau, en ligne, les différentes

tâche et colonne les unités de temps (exprimées en mois,

semaine, jours, heures, etc....). La durée d'exécution d'une

tâche est matérialisée par un trait au sein du

diagramme.

Réalisation Les différentes étapes de

réalisation d'un diagramme de Gantt sont les suivantes :

? On détermine les différentes tâche (ou

opérations) à réalisation et leur durée ;

? On définit les relations d'antériorités

entre les taches ;

? On présente d'abord les tâches n'ayant aucunes

antériorités, puis les tâches dont les tâches dont

les taches antérieures ont déjà été

présentées, et ainsi de suite ;

? On présente par un trait parallèle en

pointille à la tache planifiée par progression réelle du

travail.

Figure 7 : Diagramme de GANT

2.2. Faisabilité financière

Pour remplir un besoin logiciel il peut exister de multiples

possibilités : développement d'un logiciel spécifique,

adaptation d'un logiciel existant, utilisation d'un progiciel... Les travaux de

la phase de faisabilité consistent à examiner tous ces types de

solution pour voir si elles sont faisables et si elles permettent de remplir le

besoin, et évaluer leur coût. Les solutions peuvent avoir des

coûts très différents pour l'acquisition, mais aussi pour

l'utilisation. On fera donc les comparaisons de coût global de

possession,

28

somme des coûts d'acquisition et des coûts

d'exploitation, maintenance et maintien à niveau sur la durée

prévue d'utilisation.

Tableau 4 : Faisabilité

financière

N°

|

Tâches

|

Nombres

de jours

|

Coûts

journaliers en $

|

Coût total en

$

|

1

|

Contact préliminaire & Visite de

l'entreprise

|

3

|

10$

|

30$

|

2

|

Récolte de données

|

5

|

10$

|

50$

|

3

|

Analyse & Capture de besoin

|

14

|

40$

|

560$

|

4

|

Présentation de l'architecture

|

9

|

200$

|

1.800$

|

5

|

Elaboration de système

|

21

|

45$

|

945$

|

6

|

Construction de système

|

14

|

100$

|

1.400$

|

7

|

Achat & Acquisition des matériels

|

3

|

700$

|

2.100$

|

8

|

Installation

|

3

|

50$

|

150$

|

9

|

Configuration et sécurisation des

matériels

|

4

|

50$

|

200$

|

10

|

Test

|

6

|

90

|

540$

|

11

|

Transition

|

9

|

100$

|

900$

|

12

|

Elaboration (rédaction) de manuel des

procédures

|

9

|

30$

|

270$

|

13

|

Formation des utilisateurs

|

14

|

10$

|

140$

|

14

|

Observation du réseau mise en place

|

1

|

100$

|

100$

|

15

|

Imprévus

|

215$

|

|

TOTAL

|

125 jours

|

|

9.400$

|

|

29

Section 3. Notions sur la méthode processus

unifié (UP)

Pendant plusieurs décennies, le monde Informatique a

toujours rêvé d'un processus qui puisse garantir le

développement efficace de logiciels de qualité, valable quelques

soit la grandeur et la complexité du projet, présentant de bonnes

pratiques adaptées à la méthode en question, surtout que,

de nos jours, les logiciels demandés sont de plus en plus imposants et

exigeants qu'auparavant.

Le processus Unifié semble être la solution

idéale pour remédier à l'éternel problème

des développeurs. En effet, il regroupe les activités à

mener pour transformer les besoins d'un utilisateur en un système

logiciel quel que soit la classe, la taille et le domaine d'application de ce

système.

Il utilise le langage UML (Unified Modeling Language). Ce

langage de modélisation est une partie intégrante du processus

unifié, ils ont été d'ailleurs développés de

concret.

3.1 Définitions

Le processus unifié est un processus de

développement logiciel : il regroupe les activités à mener

pour transformer les besoins d'un utilisateur en système logiciel.

Le processus unifié PU, ou UP (anglais : unified

process) est une méthode de développement pour les logiciels

orientés objets. C'est une méthode générique,

itérative et incrémentale, contrairement à la

méthode séquentielle Merise.

Le processus unifié est un processus de

développement moderne, itératif, efficace sur des projets

informatiques de toutes tailles. Très complet, il couvre l'ensemble des

activités, depuis la conception du projet jusqu'à la livraison de

la solution. Intégrant une organisation de projet type, une

méthodologie utilisant UML et un ensemble de bonnes pratiques

cohérentes entre elles, il permet de circonvenir aux problèmes

récurrents que rencontrent nombre de réalisations : dérive

des coûts et des délais, qualité insuffisante,

réponse incomplète aux attentes des utilisateurs. Un point

d'excellence de cette démarche est son adaptabilité.

C'est un patron de processus pouvant être

adaptée à une large classe de systèmes logiciels, à

différents domaines d'application, à différents types

d'entreprises, à différents niveaux de compétences et

à différentes tailles de l'entreprise.

Caractéristiques essentielles du processus unifié

:

? Le processus unifié est à base de composants,

? Le processus unifié utilise le langage UML (ensemble

d'outils et de diagramme), ? Le processus unifié est piloté par

les cas d'utilisation,

30

? Centré sur l'architecture, ? Itératif et

incrémental.

Les adaptations d'UP les plus connues sont :

? RUP : Rational Unified Process

? XP : eXtreme Programming ;

? 2TUP: Two Tracks Unified Process

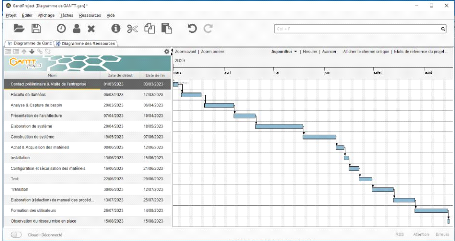

3.2 UP est piloté par les cas d'utilisation 3.2.1

Présentation

L'objectif principal d'un système logiciel est de

rendre service à ses utilisateurs ; il faut par conséquent bien

comprendre les désirs et les besoins des futurs utilisateurs. Le

processus de développement sera donc centré sur l'utilisateur. Le

terme utilisateur ne désigne pas seulement les utilisateurs humains mais

également les autres systèmes. L'utilisateur représente

donc une personne ou une chose dialoguant avec le système en cours de

développement.

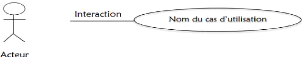

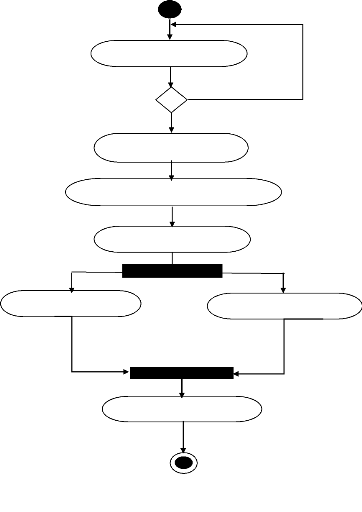

Figure 8 : Cas d'utilisation

Les cas d'utilisation permettent d'illustrer les besoins. Ils

détectent puis décrivent les besoins fonctionnels (du point de

vue de l'utilisateur), et leur ensemble constitue le modèle de cas

d'utilisation qui dicte les fonctionnalités complètes du

système.

3.2.2 Stratégie des cas d'utilisation

:

Que doit pouvoir faire le système pour chaque utilisateur

?

Les cas d'utilisation ne sont pas un simple outil de

spécification des besoins du système. Ils vont

complètement guider le processus de développement à

travers l'utilisation de modèles basés sur l'utilisation du

langage UML

31

Figure 9 : Stratégie Cas

d'utilisation

> A partir du modèle des cas d'utilisation, les

développeurs créent une série de modèles de

conception et d'implémentation réalisant les cas d'utilisation

;

> Chacun des modèles successifs est ensuite

révisé pour en contrôler la conformité par rapport

au modèle des cas d'utilisation ;

> Enfin, les testeurs testent l'implémentation pour

s'assurer que les composants du modèle d'implémentation mettent

correctement en oeuvre les cas d'utilisation.

Les cas d'utilisation garantissent la cohérence du

processus de développement du système. S'il est vrais que les cas

d'utilisation guident le processus de développement, ils ne sont pas

sélectionnés de façon isolée, mais doivent

absolument être développés "en tandem" avec l'architecture

du système.

3.2.3 UP est centré sur l'architecture

Dès le démarrage du processus, on aura une vue

sur l'architecture à mettre en place. L'architecture d'un système

logiciel peut être décrite comme les différentes vues du

système qui doit être construit. L'architecture logicielle

équivaut aux aspects statiques et dynamiques les plus significatifs du

système. L'architecture émerge des besoins de l'entreprise, tels

qu'ils sont exprimés par les utilisateurs et autres intervenants et tels

qu'ils sont reflétés par les cas d'utilisation.

Elle subit également l'influence d'autres facteurs :

> La plate-forme sur laquelle devra s'exécuter le

système ;

> Les briques de bases réutilisables disponibles pour

le développement ;

> Les considérations de déploiement, les

systèmes existants et les besoins non fonctionnels (performance,

fiabilité...).

32

3.2.4 Liens entre cas d'utilisation et architecture

Tout produit est à la fois forme et fonction. Les cas

d'utilisation doivent une fois réalisés, trouver leur place dans

l'architecture. L'architecture doit prévoir la réalisation de

tous les cas d'utilisation. L'architecture et les cas d'utilisation doivent

évoluer de façon concomitante.

3.2.4.1 Marche à suivre

? L'architecte crée une

ébauche grossière de l'architecture, en partant de l'aspect qui

n'est pas propre aux cas d'utilisation (plateforme...). Bien que cette partie

de l'architecture soit indépendante des cas d'utilisation. L'architecte

doit avoir une compréhension globale de ceux-ci avant d'en esquisser

l'architecture ;

? Il travaille ensuite, sur un sous ensemble

des cas d'utilisations identifiés, ceux qui représentent les

fonctions essentielles du système en cours de développement ;

? L'architecture se dévoile peu

à peu, au rythme de la spécification et de la maturation des cas

d'utilisation, qui favorisent, à leur tour, le développement d'un

nombre croissant de cas d'utilisation. Ce processus se poursuit jusqu'à

ce que l'architecture soit jugée stable.

3.2.4.2 UP est itératif et incrémental

Le développement d'un produit logiciel destiné

à la commercialisation est une vaste entreprise qui peut

s'étendre sur plusieurs mois. On ne va pas tout développer d'un

coup. On peut découper le travail en plusieurs parties qui sont autant

de mini projets. Chacun d'entre eux représentant une itération

qui donne lieu à un incrément.

Une itération désigne la succession des

étapes de l'enchaînement d'activités, tandis qu'un

incrément correspond à une avancée dans les

différents stades de développement.

Le choix de ce qui doit être implémenté

au cours d'une itération repose sur deux facteurs :

? Une itération prend en compte un

certain nombre de cas d'utilisation qui ensemble, améliorent

l'utilisabilité du produit à un certain stade de

développement.

? L'itération traite en priorité

les risques majeurs.

Un incrément constitue souvent un additif.

A chaque itération, les développeurs

identifient et spécifient les cas d'utilisations pertinents,

créent une conception en se laissant guider par l'architecture choisie,

implémentent cette conception sous forme de composants et vérifie

que ceux-

33

ci sont conformes aux cas d'utilisation. Dès qu'une

itération répond aux objectifs fixés le

développement passe à l'itération suivante.

Pour rentabiliser le développement il faut

sélectionner les itérations nécessaires pour atteindre les

objectifs du projet. Ces itérations devront se succéder dans un

ordre logique. Un projet réussi suivra un déroulement direct,

établi dès le début par les développeurs et dont

ils ne s'éloigneront que de façon très marginale.

L'élimination des problèmes imprévus fait partie des

objectifs de réduction des risques.

3.2.4.3 Activités et Phases

L'objectif d'un processus unifié est de

maîtriser la complexité des projets informatiques en diminuant les

risques.

UP est un ensemble de principes génériques

adapté en fonctions des spécificités des projets. UP

répond aux préoccupations suivantes :

· QUI participe au projet ?

· QUOI, qu'est-ce qui est produit durant le projet ?

· COMMENT doit-il être réalisé ?

· QUAND est réalisé chaque livrable ?

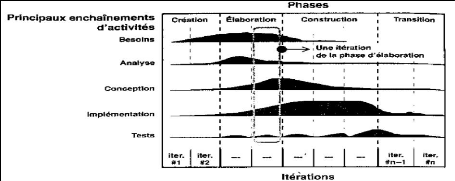

UP gère le développement selon deux axes.

· L'axe vertical représente les principaux

enchaînements d'activités, qui regroupent les activités

selon leur nature. Cette dimension rend compte l'aspect statique du processus

qui s'exprime en termes de composants, de processus, d'activités,

d'enchaînements, d'artefacts et de travailleurs.

· L'axe horizontal représente le temps et montre

le déroulement du cycle de vie du processus ; cette dimension rend

compte de l'aspect dynamique du processus qui s'exprime en termes de cycles, de

phases, d'itérations et de jalons.

UP répète un certain nombre de fois une

série de cycle qui s'articule autour de 4 phases :

· Analyse des besoins ;

· Elaboration ;

· Construction ;

· Transition.

34

3.2.4.3 Les Activités

L'expression des besoins permet de :

? Inventorier les besoins principaux et fournir une liste de

leurs fonctions ;

? Recenser les besoins fonctionnels (du point de vue de

l'utilisateur) qui conduisent à l'élaboration des modèles

de cas d'utilisation ;

? Appréhender les besoins non fonctionnels (technique)

et livrer une liste des exigences.

Le modèle de cas d'utilisation présente le

système du point de vue de l'utilisateur et représente sous forme

de cas d'utilisation et d'acteur, les besoins du client.

a. Analyse : l'objectif de l'analyse est

d'accéder à une compréhension des besoins et des exigences

du client. Il s'agit de réaliser des spécifications permettant de

concevoir la solution. Un modèle d'analyse livre une

spécification complète des besoins issus des cas d'utilisation et

les Structures sous une forme qui facilite la compréhension

(scénarios), la préparation (définition de

l'architecture), la modification et la maintenance du futur système. Il

peut être considéré comme une première

ébauche du modèle de conception.

b. Conception : la conception permet

d'acquérir une compréhension approfondie des contraintes

liées au langage de programmation, à l'utilisation des composants

et au système d'exploitation. Elle détermine les principales

interfaces et les transcrit à l'aide d'une notation commune. Elle

constitue un point de départ à l'implémentation:

Elle décompose le travail d'implémentation en

sous-système ; Elle créée une abstraction transparente de

l'implémentation.

c. Implémentation :

L'implémentation est le résultat de la conception pour

implémenter le système sous formes de composants,

c'est-à-dire, de code source, de scripts, de binaires,

d'exécutables et d'autres éléments du même type. Les

objectifs principaux de l'implémentation sont de planifier les

intégrations des composants pour chaque itération, et de produire

les classes et les sous-systèmes sous formes de codes sources.

d. Test : Les tests permettent de

vérifier des résultats de l'implémentation en testant la

construction. Pour mener à bien ces tests, il faut les planifier pour

chaque itération, les implémenter en créant des cas de

tests, effectuer ces tests et prendre en compte le résultat de

chacun.

3.2.4.4 Les Phases

Cette phase porte essentiellement sur les besoins principaux

(du point de vue de l'utilisateur), l'architecture générale du

système, les risques majeurs, les délais et les coûts (On

met en place le projet).

35

Elle répond aux questions suivantes :

· Que va faire le système ?

· Par rapport aux utilisateurs principaux, quels services

va-t-il rendre ?

· Quelle va être l'architecture

générale (cible) de ce système ?

· Quels vont être : les délais, les

coûts, les ressources, les moyens à déployer ?

a. Elaboration : L'élaboration

reprend les éléments de la phase d'analyse des besoins et les

précise pour arriver à une spécification

détaillée de la solution à mettre en oeuvre.

L'élaboration permet de préciser la plupart des cas

d'utilisation, de concevoir l'architecture du système et surtout de

déterminer l'architecture de référence. Au terme de cette

phase, les chefs de projet doivent être en mesure de prévoir les

activités et d'estimer les ressources nécessaires à

l'achèvement du projet. Les taches à effectuer dans la phase

élaboration sont les suivantes :

· Créer une architecture de référence

;

· Identifier les risques, ceux qui sont de nature

à bouleverser le plan, le coût et le calendrier ;

· Définir les niveaux de qualité à

atteindre ;

· Formuler les cas d'utilisation pour couvrir les

besoins fonctionnels et planifier la phase de construction ;

· Elaborer une offre abordant les questions de

calendrier, de personnel et de budget.

b. Construction : La construction est le

moment où l'on construit le produit (architecture= produit complet). Le

produit contient tous les cas d'utilisation que les chefs de projet, en accord

avec les utilisateurs ont décidé de mettre au point pour cette

version.

c. Transition : Un groupe d'utilisateurs

essaye le produit et détecte les anomalies et défauts. Cette

phase suppose des activités comme la formation des utilisateurs clients,

la mise en oeuvre d'un service d'assistance et la correction des anomalies

constatées.

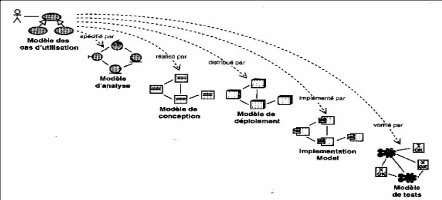

3.2.5 Le cycle de vie du processus unifié

Le processus unifié répète un certain

nombre de fois une série de cycles. Tout cycle se conclut par la

livraison d'une version du produit aux clients et s'articule en 4 phases :

création, élaboration, construction et transition, chacune

d'entre elles se subdivisant à son tour en itérations.

Chaque cycle se traduit par une nouvelle version du

système. Ce produit se compose d'un corps de code source réparti

sur plusieurs composants pouvant être compilés et

exécutés et s'accompagne de manuels et de produits

associés. Pour mener efficacement le cycle, les développeurs ont

besoin de construire toutes les représentations du produit logiciel :

36

Tableau 5 : Le cycle de vie du processus

unifié

|

Modèle des cas

d'utilisation

|

Expose les cas d'utilisation et leurs relations avec

les

utilisateurs

|

|

Modèle d'analyse

|

Détaille les cas d'utilisation et procède

à une première répartition du comportement du

système entre divers objets

|

|

Modèle de conception

|

Définit la structure statique du système sous

forme de sous-système, classes et interfaces ; Définit les cas

d'utilisation

réalisés sous forme de collaborations entre les

sous-

systèmes les classes et les interfaces

|

|

Modèle d'implémentation

|

Intègre les composants (code source) et la

correspondance entre les classes et les composants

|

|

Modèle de déploiement

|

Définit les noeuds physiques des ordinateurs et

l'affectation de ces composants sur ces noeuds.

|

|

Modèle de test

|

Décrit les cas de test vérifiant les cas

d'utilisation

|

|

Représentation de l'architecture

|

Description de l'architecture

|

Tous ces modèles sont liés. Ensemble, ils

représentent le système comme un tout. Les éléments

de chacun des modèles présentent des dépendances de

traçabilité ; ce qui facilite la compréhension et les

modifications ultérieures.

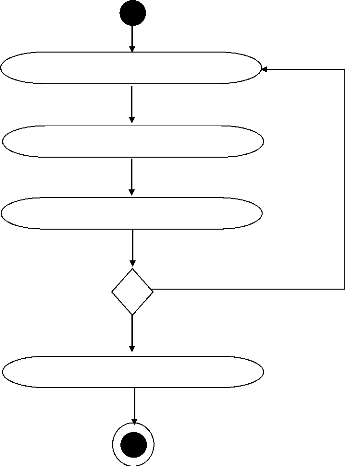

Figure 10 : La présentation cycle de vie du

processus unifié

37

Tableau 7 : Description et Enchaînement

d'activités

|

Phase

|

Description et Enchaînement

d'activités

|

|

Phase de creation

|

Traduit une idée en vision de produit fini et

présente une étude de rentabilité pour ce produit

- Que va faire le système pour les utilisateurs ?

- A quoi peut ressembler l'architecture d'un tel système ?

- Quels sont l'organisation et les coûts du développement de ce

produit ?

On fait apparaître les principaux cas d'utilisation.

L'architecture est provisoire, identification des

risques

majeurs et planification de la phase d'élaboration

|

|

Phase d'élaboration

|

Permet de préciser la plupart des cas d'utilisation et

de concevoir l'architecture du système. L'architecture doit être

exprimée sous forme de vue de chacun des modèles.

Émergence d'une architecture de référence.

A l'issue de cette phase, le chef de projet doit être en

mesure de prévoir les activités et d'estimer les ressources

nécessaires à l'achèvement du projet.

|

|

Phase de construction

|

Moment où l'on construit le produit. L'architecture de

référence se métamorphose en produit complet, elle est

maintenant stable. Le produit contient tous les

cas

d'utilisation que les chefs de projet, en accord avec les utilisateurs

ont décidé de mettre au point pour cette version. Celle ci doit

encore avoir des anomalies

|

|

Phase de transition

|

Le produit est en version bêta. Un groupe d'utilisateurs

essaye le produit et détecte les anomalies et défauts. Cette

phase suppose des activités comme la fabrication,

la

formation des utilisateurs clients, la mise en oeuvre d'un

service d'assistance et la correction des

anomalies

constatées. (Où le report de leur correction

à la version suivante)

|

23 MUSANGU LUKA, Analyse et conception des

applications objets avec Le Processus Unifié, Kinshasa, Editions de

l'Université Protestante au Congo, Juillet 2017, p46

38

CHAPITRE IV : ANALYSE ET CONCEPTION

Section 1 : Modélisation statique

La modélisation statique du système est une

activité itérative, fortement couplée avec la

modélisation dynamique. Pour les besoins de compréhension, nous

avons présenté ces deux activités de façon

séquentielle, mais dans la réalité, elles sont

effectuées quasiment en parallèle. Dans cette partie, il sera

question de s'occuper de la partie structurelle de système à

mettre en place. L'accent est beaucoup plus porté sur les

données.

Le but de la conceptualisation est de comprendre et structurer

les besoins du client : Il ne faut pas chercher l'exhaustivité, mais

clarifier, filtrer et organiser les besoins.

Le modèle conceptuel doit permettre une meilleure

compréhension du système. Il modèle conceptuel doit servir

d'interface entre tous les acteurs du projet.

Les besoins des clients sont des éléments de

traçabilité dans un processus intégrant UML. Le

modèle conceptuel joue un rôle central, il est capital de bien le

définir.

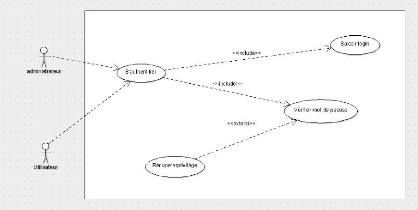

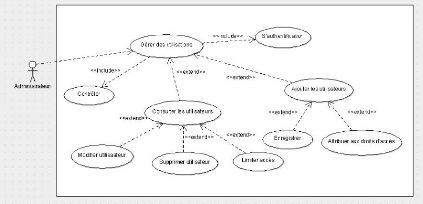

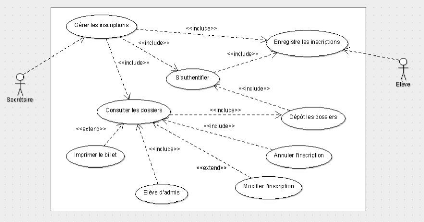

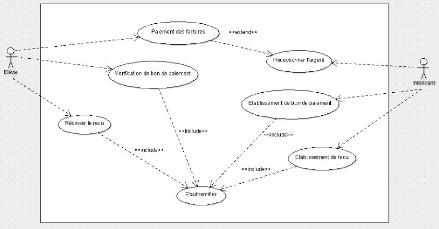

I.1. Capture de besoin

C'est dans cette point que les besoins des utilisateurs seront

capturés. La capture de besoins des utilisateurs se subdivise en deux

parties. On parle de besoins fonctionnels et les besoins techniques.

La capture des besoins se subdivise en deux parties, on parle

des besoins fonctionnels et des besoins techniques. Elle consiste à

identifier les fonctionnalités à développer dans

l'application et à décrire les spécifications techniques

à respecter lors de ce développement23.

Aucune activité d'informatisation n'est possible sans

la spécification de besoins des utilisateurs. L'informatisation

étant un projet complexe, il sera important dans cette session de

commencer la capture des besoins des utilisateurs et de terminer avec

l'élaboration. Cette session aura la structure ci-après :

1.1.1. Capture de besoin fonctionnels

La capture des besoins fonctionnels va permettre à

l'informaticien (maitre d'oeuvre) de maitriser le domaine métier

après la phase de spécification des besoins des utilisateurs

(maitre d'ouvrage). L'informaticien chargé de développement de

l'application doit s'atteler à identifier les différents acteurs

intervenant dans le processus

24 MUSANGU LUKA, Analyse et conception des

applications objets avec Le Processus Unifié, Kinshasa, Editions de