DEDICACES

À mon Feu Père BIKOP Azaria

qui a su m'inculquer très tôt le sens du travail

bien fait et des valeurs morales,

À ma Mère NGO BATINDI Esther

qui a bravé de nombreuses difficultés pour que

je devienne Ingénieur,

À Ma Tante NGO BASSOP Priscille, qui

n'a jamais cessé de m'apporter Amour

et Soutien,

A Ma Feue Tante NGO BASSOP Sara,

A toute ma grande Famille, dont les efforts

constants et soutenus m'ont permis

d'atteindre ce niveau académique,

Je dédie ce mémoire

Supervision et exploitation à distance des

plateformes de services via le modèle client serveur et à

l'aide

du GSM comme protocole de communication.

Mémoire de fin d'études d'Ingénieur de

Conception de Génie Informatique. ENSP, le 26 Jiin 2012.

REMERCIEMENTS

Nos remerciements s'adressent aux personnes suivantes:

· Pr. Claude TANGHA - président du

jury et Chef de département de Génie Informatique de l'ENSP, pour

son inestimable contribution à notre formation.

· Dr.,/Ing Thomas DJOTIO NDIE - Encadreur

académique, Enseignant à l'ENSP, pour avoir dirigé nos

travaux de mémoire, pour sa disponibilité et ses conseils.

· Ing. René Achille MAHONDE -

encadreur professionnelle, pour son encadrement continu et sûr, ainsi que

pour sa bienveillance à notre égard ;

? Dr. Georges Edouard KOUAMOU - Enseignant

à l'ENSP, pour sa disponibilité

et l'honneur qu'il nous accorde en jugeant scientifiquement ce

travail.

Nous aimerions également exprimer notre gratitude envers

:

· Tous les enseignants de l'ENSP, pour

leur encadrement et leur dévouement tout au long de notre formation.

· Orange Cameroun, pour le soutien qu'elle

apporte aux étudiants de l'Ecole Nationale Supérieure

Polytechnique en leur offrant des stages académiques.

· Tous nos camarades des promotions ENSP-GI 2012

et ENSP 2012, en particulier à Kevin KONMENEK, Clauzel

NGAM A NKUI, Ludovic BAMOU, Landry BISSOHONG, Eric HINMA.

· Ma famille, Ma fiancée Nadine SIKADIH

et mon fils Adrien BIHENG,

· La famille BASSOP Alexandre pour son

soutien, tant bien financier que moral.

· La famille BILLONG Maurice, pour leur

aide si précieuse.

· La famille YEBGA Alphonse, pour tous

les bons conseils et orientations.

· La famille ILOGA BASSOP Silas, pour

soutient et le réconfort malgré la distance qui nous

sépare.

· La famille SIKADIH, de m'assister

méme dans les moments les plus difficiles.

· Mes frères et soeurs Alain BIKOP,

Alexandre BASSOP, Ernestine BIKOP, Lydie NGO MAKONG.

· Mes amis Gilles NONO, Alfred KEMDOUM,

Pérus MINDEN.

Supervision et exploitation à distance des

plateformes de services via le modèle client serveur et à

l'aide

du GSM comme protocole de communication.

Mémoire de fin d'études d'Ingénieur de

Conception de Génie Informatique. ENSP, le 26 Juin 2012.

A tous ceux que nous avons omis de citer ici, et qui ont

contribué d'une façon ou d'une autre

au bon déroulement

de ce stage.

Supervision et exploitation à distance des

plateformes de services via le modèle client serveur et à

l'aide

du GSM comme protocole de communication.

Mémoire de fin d'études d'Ingénieur de

Conception de Génie Informatique. ENSP, le 26 Juin 2012.

ABREVIATIONS

Tableau 1 : Abréviations

SIGLE

|

SIGNIFICATION

|

BTS

|

Base Transceiver Station

|

BSC

|

Base Station Controler

|

EJB

|

Enterprise Java Bean

|

GMSC

|

Gateway MSC

|

GSM

|

Global System for Mobile Telecommunication

|

HLR

|

Home Location Register

|

J2ME

|

Java 2 Mobile Edition

|

JEE

|

Java for Enterprise Edition

|

JMS

|

Java Message Service

|

JSP

|

Java Server Page

|

JSF

|

Java Server Face

|

LDAP

|

Lightweight Directory Access Protocol

|

ME

|

Mobile Equipement

|

MMS

|

Multimedia Messaging Service

|

MSC

|

Mobile Switching Center

|

NMC

|

Network and management center

|

OMC

|

Operation and Maintenance center

|

SIM

|

Sim Identity Mobile

|

SMS

|

Short Message for Service Communication

|

SMSC

|

SMS Center

|

SSL

|

Secure Socket Layer

|

SVA

|

Service à valeur ajoutée

|

TMN

|

Telecommunication management Network

|

UML

|

Unified Modeling Language

|

|

Supervision et exploitation à distance des

plateformes de services via le modèle client serveur et à

l'aide

du GSM comme protocole de communication.

Mémoire de fin d'études d'Ingénieur de

Conception de Génie Informatique. ENSP, le 26 Juin 2012.

GLOSSAIRE

Tableau 2: Glossaire

TERME

|

SIGNIFICATION

|

Annuaire

|

Bibliothèque électronique mise à jour

chaque année qui regroupe des informations (nom, adresse,

coordonnées, etc.) sur les membres d'une association, d'une entreprise

ou d'un organisme professionnel, ou sur les abonnés à un

service.

|

Service

|

fonctionnalité ou partie de fonctionnalité

offerte (c'est à dire mise à disposition) par un composant

logiciel pour assurer une tâche particulière.

|

Servlet

|

Application Java qui permet de créer dynamiquement des

données au sein d'un serveur http.

|

Single Sign On

|

méthode permettant à un utilisateur de ne

procéder qu'à une seule authentification pour accéder

à plusieurs applications informatiques.

|

|

Supervision et exploitation à distance des

plateformes de services via le modèle client serveur et à

l'aide

du GSM comme protocole de communication.

Mémoire de fin d'études d'Ingénieur de

Conception de Génie Informatique. ENSP, le 26 Juin 2012.

RESUME

Les services à valeur ajoutée ne cessent de

prendre de la valeur et de l'importance pour les opérateurs des

télécommunications ainsi que pour les entreprises travaillant

dans le même domaine. Cette importance a poussé l'innovation afin

de créer des nouveaux services visant un grand nombre de clients et

ayant de l'intérêt pour eux.

Ce projet présente une initiative pour la

création d'un service à valeur ajoutée à

caractère professionnel, ceci en développant une plateforme qui

assure le bon fonctionnement de ce service et la connexion entre les

différents acteurs impliqués. Le service permettra la supervision

et le contrôle distants d'un ensemble de services

hétérogènes en utilisant les services du réseau

mobile le SMS et le MMS pour assurer la mobilité des utilisateurs.

Le travail accompli a donc consisté à la mise en

oeuvre d'une plateforme de supervision au sein de laquelle on peut superviser

les services via le téléphone mobile.

Mots clés : plateforme de Service

à valeur ajoutée, SMS, MMS, supervision, contrôle.

Supervision et exploitation à distance des

plateformes de services via le modèle client serveur et à

l'aide

du GSM comme protocole de communication.

Mémoire de fin d'études d'Ingénieur de

Conception de Génie Informatique. ENSP, le 26 Juin 2012.

Supervision et exploitation à distance des

plateformes de services via le modèle client serveur et à

l'aide

du GSM comme protocole de communication.

Mémoire de fin d'études d'Ingénieur de

Conception de Génie Informatique. ENSP, le 26 Jiin 2012.

ABSTRACT

The added value services are growing in value and importance

to telecommunications operators for companies working in the same field. This

importance has pushed innovation to create new services for many clients and

having an interest in them.

This project is an initiative to create a value added service

of a professional nature, this by developing a platform that ensures the smooth

operation of the service and the connection between the different actors

involved. The service will allow remote monitoring and control of a set of

heterogeneous services using the services of mobile network SMS and MMS to

ensure the mobility of users.

The work has therefore been to implement a monitoring platform

in which we can monitor services via mobile phone.

Keywords : platform Value Added Service, SMS,

MMS, supervision, control

Supervision et exploitation à distance des

plateformes de services via le modèle client serveur et à

l'aide

du GSM comme protocole de communication.

Mémoire de fin d'études d'Ingénieur de

Conception de Génie Informatique. ENSP, le 26 Juin 2012.

Supervision et exploitation à distance des

plateformes de services via le modèle client serveur et à

l'aide

du GSM comme protocole de communication.

Mémoire de fin d'études d'Ingénieur de

Conception de Génie Informatique. ENSP, le 26 Jiin 2012.

LISTE DES FIGURES

Figure 1 Découpe fonctionnelle de la supervision

(MANSORIA H., 2010). 27

Figure 2 : Notion de cellule (FITOUHI N., 2006) 33

Figure 3 : Architecture du réseau GSM (FITOUHI N.,

2006) 34

Figure 4 : architecture du service SMS (FITOUHI N., 2006)

38

Figure 5 : Environnement MMS (FITOUHI N., 2006) 41

Figure 6 : Architecture du service MMS (FITOUHI N., 2006)

42

Figure 7 : processus de résolution des

problèmes 45

Figure 8 : diagramme de cas d'utilisation de l'application

mobile 49

Figure 9 : diagramme de cas d'utilisation global 50

Figure 10 : diagramme de cas d'utilisation pour le

gestionnaire de commande 51

Figure 11 : diagramme de cas d'utilisation pour

configuration des services 54

Figure 12 : Architecture fonctionnelle de la plateforme

56

Figure 13 : diagramme de séquencement 60

Figure 14 : architecture de l'application 61

Figure 15 : Structure générale d'un document

WSDL 69

Figure 16 : Vue globale des technologies de base des Web

services 70

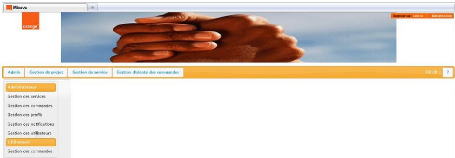

Figure 17 : page de connexion à la plateforme

74

Figure 18 : page d'accueil des différents modules

74

Figure 19 : page Accueil du gestionnaire des commandes

75

10

Supervision et exploitation à distance des

plateformes de services via le modèle client serveur et à

l'aide

du GSM comme protocole de communication.

Mémoire

de fin d'études d'Ingénieur de Conception de Génie

Informatique. ENSP, le 26 Jiin 2012.

Par BIHENG Jonas

LISTE DES TABLEAUX

Tableau 1 : Abréviations 4

Tableau 2: Glossaire 5

Tableau 3 : Equipement du réseau SMS (FITOUHI N.,

2006) 38

Tableau 4 : description du cas d'utilisation exécuter

une commande 51

Tableau 5 : description du scenario exécuter une

commande 52

Tableau 6 : description du scenario créer une

commande 53

Tableau 7 : description du scenario modifier une commande

53

Tableau 8 : description du scenario supprimer une commande

54

Tableau 9 : description du scenario ajouter un service

55

Tableau 10 : description du scenario supprimer un service

55

Tableau 11: Bibliographie 79

Tableau 12: Webographie 81

11

Supervision et exploitation à distance des

plateformes de services via le modèle client serveur et à

l'aide

du GSM comme protocole de communication.

Mémoire

de fin d'études d'Ingénieur de Conception de Génie

Informatique. ENSP, le 26 Jiin 2012.

Par BIHENG Jonas

SOMMAIRE

DEDICACES 1

REMERCIEMENTS 2

ABREVIATIONS 4

GLOSSAIRE 5

RESUME 6

ABSTRACT 8

LISTE DES FIGURES 10

LISTE DES TABLEAUX 11

SOMMAIRE 12

INTRODUCTION GENERALE 17

CONTEXTE ET PROBLEMATIQUE 20

1.1 Contexte 19

1.2 Problématique 19

1.3 Motivation et objectif 19

ETAT DE L'ART ET CONCEPTS THEORIQUES 21

2.1 Supervision 22

2.1.1 SUPERVISION : NORMES ET CONCEPT 22

2.1.1.1 CONCEPT DE SUPERVISION (MANSORIA H., 2010) 22

2.1.2 La supervision dans le modèle OSI 23

2.1.2.1 Gestion des performances 23

2.1.2.2 Gestion de la comptabilité 23

2.1.2.3 Gestion des configurations 23

2.1.2.4 Gestion des anomalies 24

2.1.2.5 Gestion de la sécurité 24

12

Supervision et exploitation à distance des

plateformes de services via le modèle client serveur et à

l'aide

du GSM comme protocole de communication.

Mémoire

de fin d'études d'Ingénieur de Conception de Génie

Informatique. ENSP, le 26 Juin 2012.

Par BIHENG Jonas

2.1.3 Quoi et comment superviser ? 25

2.1.3.1 Les services réseaux 25

2.1.3.2 Les ressources 26

2.1.4 Découpe fonctionnelle de la supervision 26

2.1.5 Les niveaux de supervision 27

2.1.5.1 Supervision des systèmes 27

2.1.5.2 Supervision des applications 28

2.1.5.3 Supervision des réseaux 28

2.2 Quelques outils de supervisions à distance 29

2.2.1 Nagios (BRICHE T., 2004) 29

2.2.1.1 Possibilités 29

2.2.2 VeSMp (DJOTIO T., 2008) 30

2.2.2.1 Présentation 30

2.2.2.2 Objectifs 30

2.2.2.3 Limites 31

2.2.3 Nomadvance (NOMADVANCE) 31

2.2.3.1 Principes de la supervision à distance 31

2.1.1.1.1 Fonctionnement : 31

2.1.1.1.2 Points forts : 31

2.2.3.2 Deux approches possibles : 32

2.3 Concept théorique 32

2.3.1 Les services mobiles (FITOUHI N., 2006) 32

2.3.1.1 GSM (Global System for Mobile Telecommunications) 32

2.3.1.1.1 Notion de réseau cellulaire 33

2.3.1.1.2 Architecture d'un réseau GSM 33

2.3.1.2 Short Message Service (SMS) 35

2.3.1.2.1 Définition 36

13

Supervision et exploitation à distance des

plateformes de services via le modèle client serveur et à

l'aide

du GSM comme protocole de communication.

Mémoire

de fin d'études d'Ingénieur de Conception de Génie

Informatique. ENSP, le 26 Juin 2012.

Par BIHENG Jonas

2.3.1.2.2 Architecture du service 37

2.3.1.3 Multimedia Message Service (MMS) 40

2.3.1.3.1 Architecture MMS 40

2.3.1.3.2 Entités MMS 41

2.4 Bilan du chapitre 43

ANALYSE ET CONCEPTION DE LA SOLUTION 44

3.1 Analyse 45

3.1.1 Etude de l'existant 45

3.1.2 Spécification des besoins 46

3.1.3 Besoins fonctionnels 46

3.1.4 Les Besoins non fonctionnels 48

3.1.5 Contraintes techniques 48

3.1.6 Diagramme de cas d'utilisation 48

3.1.6.1 Cas de l'application mobile 48

3.1.6.2 Description des cas d'utilisation de la plateforme

49

3.1.6.3 Cas d'utilisation gestion des commandes 50

3.1.6.4 Exécuter une commande 52

3.1.6.5 Crée une commande 53

3.1.6.6 Modifier une commande 53

3.1.6.7 Supprimer une commande 54

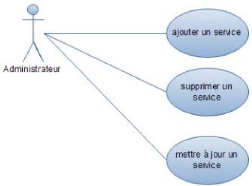

3.1.6.8 Cas d'utilisation Configuration des services 54

3.1.7 Scénario d'utilisation 55

3.1.7.1 Ajouter un service 55

3.1.7.2 Supprimer un service 55

3.2 Conception 56

3.2.1 Architecture fonctionnelle 56

3.2.2 Description de l'architecture 57

14

Supervision et exploitation à distance des

plateformes de services via le modèle client serveur et à

l'aide

du GSM comme protocole de communication.

Mémoire

de fin d'études d'Ingénieur de Conception de Génie

Informatique. ENSP, le 26 Juin 2012.

Par BIHENG Jonas

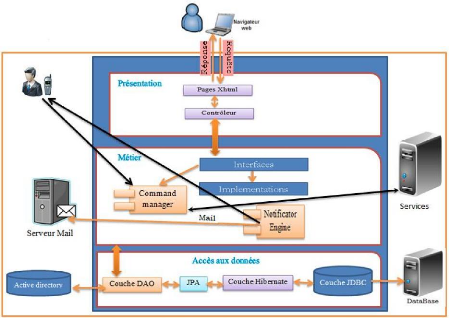

3.2.3 Architecture technique de la solution 61

3.2.4 Présentation de l'architecture 62

3.3 La couche présentation 62

3.4 La couche métier 62

3.4.1 Notificator engine 62

3.4.2 Command manager 63

3.5 La couche d'accès aux données 63

3.5.1 Active directory 63

3.5.2 Couche DAO 63

3.5.3 JPA 64

3.5.4 Couche Hibernate 64

3.5.5 Couche JDBC 64

3.6 Bilan du chapitre 64

IMPLEMENTATION DE LA SOLUTION 65

4.1 Présentation des outils utilisés 66

4.1.1 Le Système de gestion de base de données

66

4.1.2 Outil de modélisation 66

4.1.3 Environnement de développement 66

4.2 Technologie utilisée 67

4.2.1 EJB 67

4.2.1.1 Introduction 67

4.2.1.2 Types d'EJB 67

4.2.1.3 Anatomie d'un EJB 67

4.2.1.4 Conteneur d'EJB 67

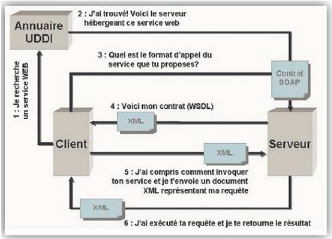

4.2.2 Les services web (Web services) 68

4.2.2.1 Quelques définitions 68

4.2.2.2 Pourquoi utiliser les Web Services ? 68

15

Supervision et exploitation à distance des

plateformes de services via le modèle client serveur et à

l'aide

du GSM comme protocole de communication.

Mémoire

de fin d'études d'Ingénieur de Conception de Génie

Informatique. ENSP, le 26 Juin 2012.

Par BIHENG Jonas

4.2.3 Les différentes technologies des Web services

69

4.3 Frameworks utilisés 70

4.3.1 SPRING 70

4.3.2 Hibernate/JPA 70

4.3.3 JSF 71

4.3.4 Primefaces 72

4.4 Bilan du chapitre 72

ANALYSE DES RESULTATS 73

5.1 Connexion à la plateforme 74

5.2 Accueil du module de gestionnaire de commandes 75

5.3 Bilan du chapitre 75

CONCLUSION GENERALE 76

Synthèse 77

Difficultés rencontrées 77

Limites et perspectives 77

REFERENCE 78

Bibliographie 79

Webographie 81

16

Supervision et exploitation à distance des

plateformes de services via le modèle client serveur et à

l'aide

du GSM comme protocole de communication.

Mémoire

de fin d'études d'Ingénieur de Conception de Génie

Informatique. ENSP, le 26 Juin 2012.

Par BIHENG Jonas

INTRODUCTION

GENERALE

17

Supervision et exploitation à distance des

plateformes de services via le modèle client serveur et à

l'aide

du GSM comme protocole de communication.

Mémoire

de fin d'études d'Ingénieur de Conception de Génie

Informatique. ENSP, le 26 Jiin 2012.

Par BIHENG Jonas

L'organisation des grandes entreprises est de plus en plus

structurée. Leurs activités deviennent davantage centrées

sur un système d'information automatisé qui constitue la

clé de voüte du fonctionnement global de l'entreprise. Ce

système d'information constitue également le maillon

délicat du système car il doit être disponible à

tout moment sans quoi l'activité de l'entreprise ne pourra plus

être effective. En effet, une indisponibilité du système

d'information peut entraîner une baisse globale de la productivité

et des pertes financières importantes. Afin de maintenir une

disponibilité et une qualité de service accrues, les responsables

doivent pouvoir surveiller les performances et l'état des composants

clés du système : son réseau, ses serveurs, ses

applications et même les services fournis. De plus, ces composants ont

besoin d'être surveillés et administrés en temps

réel. Car il faut pouvoir intervenir sur le paramétrage de ces

composants sans devoir les interrompre. Le besoin de contrôler en temps

réel la qualité et l'état de ceux-ci, est rapidement

devenu une priorité.

C'est dans cette optique que la SVA de ORANGE CAMEROUN SA,

Les lacunes de cette solution ont été vite constatées et

la nécessité de l'améliorer a donné naissance

à notre projet. Il s'agit de la supervision à distance des

plateformes de services par SMS,

Les travaux menés en vue de la réalisation de

ce projet seront décrits dans les différents chapitres de ce

mémoire :

Le chapitre I décrit le contexte dans

lequel nous avons effectué notre travail et formule la

problématique associée à ce dernier.

Le chapitre II débute par une

exploration dans le domaine de supervision en présentant les

généralités et l'architecture de l'information. Il

continue avec une étude sur la notion du GSM et les concepts qui

l'entourent.

18

Supervision et exploitation à distance des

plateformes de services via le modèle client serveur et à

l'aide

du GSM comme protocole de communication.

Mémoire

de fin d'études d'Ingénieur de Conception de Génie

Informatique. ENSP, le 26 Juin 2012.

Par BIHENG Jonas

Le chapitre III commence par

présenter les choix effectués pour la mise en oeuvre du

système de gestion des identités. Il présente ensuite le

méta-modèle proposé pour notre problème et montre

les différentes étapes de réalisation.

Le chapitre IV présente l'architecture

de la solution ainsi que les outils et les Framework utilisés.

Le chapitre V présente les

résultats obtenus.

Nous concluons ce document par une conclusion

générale qui est la synthèse du travail accompli.

19

Supervision et exploitation à distance des

plateformes de services via le modèle client serveur et à

l'aide

du GSM comme protocole de communication.

Mémoire

de fin d'études d'Ingénieur de Conception de Génie

Informatique. ENSP, le 26 Juin 2012.

Par BIHENG Jonas

CONTEXTE ET

PROBLEMATIQUE

20

Supervision et exploitation à distance des

plateformes de services via le modèle client serveur et à

l'aide

du GSM comme protocole de communication.

Mémoire

de fin d'études d'Ingénieur de Conception de Génie

Informatique. ENSP, le 26 Jiin 2012.

Par BIHENG Jonas

1.1 Contexte

La Supervision des systèmes informatiques est devenue,

de part l'importance croissante des systèmes informatiques dans les

entreprises, un besoin stratégique. Si on se rappelle qu' un

système d'information est un ensemble d'éléments

participant à la gestion, au traitement, au transport et à la

diffusion de l'information au sein de l'organisation et qu'il s'appuie

très souvent sur un système informatique contenant les

éléments aussi variés que des serveurs de bases de

données, des serveurs de messagerie, des serveurs d'application, des

progiciels de gestion intégrée et toute une infrastructure

réseau, il devient aisé de dire que limiter la supervision des

SI(Systèmes informatiques) à la supervision niveau réseau

est très limitative et constitue un frein à la gestion de la

disponibilité du système informatique.

1.2 Problématique

La plupart des applications de supervision présentes

(Nagios, HP OpenView, CiscoWork) sur le marché ont été

conçues et développées selon le modèle interaction

homme machine, et donc nécessitent la présence continue de

l'administrateur devant sa machine pour réagir efficacement en cas

d'anomalie remontée du réseau. Cette contrainte est difficile

à gérer puisque les réseaux supervisés et

spécialement les réseaux de télécommunication

fonctionnent en continu. De plus les notifications remontées peuvent

être causées par des problèmes critiques qui

nécessitent une intervention rapide et si possible à distance.

Bien qu'il existe des quelques solutions de supervision tel que

Nagios ou OpenView, la problématique reste toujours posée.

1.3 Motivation et objectif

Le but de la plateforme est de transformer les messages SMS

pour administrer les services (les logiciels ou plateformes, les serveurs,...)

à distance, peu importe sa position géographique actuelle dans le

monde, à partir de son téléphone portable. Pour

résoudre un tel problème, il fallait penser à une solution

permettant de notifier l'administrateur en cas d'alerte pertinente mais aussi

de lui donner la possibilité d'agir sur le réseau à

distance.

19

Supervision et exploitation à distance des

plateformes de services via le modèle client serveur et à

l'aide

du GSM comme protocole de communication.

Mémoire

de fin d'études d'Ingénieur de Conception de Génie

Informatique. ENSP, le 26 Juin 2012.

Par BIHENG Jonas

Dans ce cadre ORANGE CAMEROUN SA nous a proposé pour

notre projet de fin d'études la réalisation d'une plateforme qui

assure les services à valeur ajoutée suivants :

· Service de notification à

distance : l'utilisateur reçoit une notification en cas de

problème remonté.

· Contrôle distant par SMS : permet

à l'utilisateur de corriger un problème notifié par

SMS.

· Service de diagnostic : l'application

permet à un utilisateur de recevoir un MAIL, SMS ou MMS résumant

l'état des services ou les résultats des requêtes

envoyées par les utilisateurs.

Notre projet, effectué au sein d'ORANGE CAMEROUN SA a

pour objectif de concevoir et d'implémenter une plateforme permettant

aux administrateurs réseaux de les superviser à distance via le

réseau mobile par SMS ou MMS. Cette plateforme doit être

susceptible de gérer différents services hébergés

dans des machines différentes, développés dans des

langages différents, tournants sous des systèmes d'exploitation

différents. Elle doit être alors la plus générique

possible.

20

Supervision et exploitation à distance des

plateformes de services via le modèle client serveur et à

l'aide

du GSM comme protocole de communication.

Mémoire

de fin d'études d'Ingénieur de Conception de Génie

Informatique. ENSP, le 26 Juin 2012.

Par BIHENG Jonas

ETAT DE L'ART ET

CONCEPTS

THEORIQUES

21

Supervision et exploitation à distance des

plateformes de services via le modèle client serveur et à

l'aide

du GSM comme protocole de communication.

Mémoire

de fin d'études d'Ingénieur de Conception de Génie

Informatique. ENSP, le 26 Jiin 2012.

Par BIHENG Jonas

2.1 Supervision

2.1.1 SUPERVISION : NORMES ET CONCEPT

2.1.1.1 CONCEPT DE SUPERVISION (MANSORIA H., 2010)

Ce concept est né au début des années

1980, lors de l'augmentation du déploiement de

réseaux informatiques dans les entreprises. L'augmentation du nombre de

noeuds constituant ces réseaux et surtout leur

hétérogénéité posaient un réel

problème de gestion et d'administration, multipliant les besoins en main

d'oeuvre d'experts administrateurs. C'est donc à cette époque

qu'ont été menées les premières réflexions

sur un nouveau concept, celui de la supervision.

La supervision peut se définir comme étant

l'utilisation de ressources réseaux adaptées (matérielles

ou logicielles) afin d'obtenir des informations sur l'utilisation et sur

l'état des réseaux et de leurs composants (logiciels,

matériels). Ces informations peuvent alors servir d'outils pour

gérer de manière optimale (automatique si possible) le traitement

des pannes ainsi que la qualité des réseaux (problèmes de

surcharge). Elles permettent également de prévoir toute future

évolution nécessaire. La supervision est capable de diagnostiquer

et bien souvent de réparer seule les pannes. Si ce n'est pas le cas,

elle se charge d'alerter immédiatement les personnes concernées

par l'incident. Elle est donc extrêmement réactive et

représente un gain important en temps. De plus, par sa vision continue

du réseau, elle anticipe souvent sur des problèmes utilisateurs :

on parle de pro-action.

Ainsi, la supervision est à la fois réactive et

proactive. C'est pourquoi, petit à petit, la supervision s'impose dans

la plupart des entreprises possédant un parc informatique

conséquent.

En informatique la supervision fait partie de l'un des cinq

domaines fonctionnels de l'administration tels que définis dans le

modèle OSI (Open System Interconnection).

Supervision et exploitation à distance des

plateformes de services via le modèle client-serveur et à

l'aide

du GSM comme protocole de communication.

Mémoire de fin d'études d'Ingénieur de

Conception de Génie Informatique. ENSP 22

2.1.2 La supervision dans le modèle OSI

L'ISO s'intéresse de près à la

supervision. Et, dès 1988, l'organisme publie la norme ISO7498/4 2

définissant les principales fonctions que doivent implémenter les

systèmes de supervision et d'administration. Ces

fonctions sont la gestion des performances, la gestion de la

comptabilité, la gestion des configurations, la gestion des anomalies et

la gestion de la sécurité.

2.1.2.1 Gestion des performances

La gestion des performances analyse de manière

continue les performances du réseau afin de les maintenir dans un

état de performance acceptable. La gestion des performances permet une

évaluation du comportement des ressources et un contrôle de

l'efficacité des activités de communication.

2.1.2.2 Gestion de la comptabilité

La gestion de la comptabilité a pour but de mesurer

l'utilisation des ressources afin de réguler les accès et

d'instaurer une certaine équité entre les utilisateurs du

réseau. Ainsi des quotas d'utilisation peuvent être fixés

temporairement ou non sur chacune des ressources réseaux. De plus, la

gestion de la comptabilité autorise la mise en place de systèmes

de facturation en fonction de l'utilisation pour chaque utilisateur.

La gestion de la comptabilité permet donc un

établissement des coûts d'utilisation ainsi qu'une facturation de

l'utilisation des ressources.

2.1.2.3 Gestion des configurations

La gestion des configurations effectue un suivi des

différentes configurations des éléments présents

sur le réseau. Elle stocke dans une base de données les versions

des systèmes d'exploitation et des logiciels installés sur chaque

machine du parc réseau. Par exemple pour un serveur du réseau, la

base contiendra la version de son système d'exploitation (OS), du

protocole TCP/IP, etc. ...

Supervision et exploitation à distance des

plateformes de services via le modèle client-serveur et à

l'aide

du GSM comme protocole de communication.

Mémoire de fin d'études d'Ingénieur de

Conception de Génie Informatique. ENSP 23

La gestion des configurations permet donc une identification

et un contrôle des systèmes ouverts. Elle collecte et fournit des

informations sur les différents systèmes du réseau.

2.1.2.4 Gestion des anomalies

La gestion des anomalies détecte les problèmes

réseaux (logiciels ou matériels). Elle essaie d'isoler le plus

précisément possible le problème en effectuant divers

tests. Quant cela est possible, elle règle elle-même

automatiquement l'anomalie. Sinon, elle alerte les personnes concernées

par le type du problème afin de solliciter leur intervention. La gestion

des anomalies garde dans une base de données l'ensemble des

problèmes ainsi que leur solution, de manière à être

encore plus efficace face à un incident récurrent. Cette fonction

de la norme ISO7498/4 demeure de loin la fonction la plus

implémentée à ce jour.

2.1.2.5 Gestion de la sécurité

La gestion de la sécurité contrôle

l'accès aux ressources en fonction des politiques de droits

d'utilisation établies. Elle veille à ce que les utilisateurs non

autorisés ne puissent accéder à certaines ressources

protégées. La gestion de la sécurité met donc en

application les politiques de sécurité.

Ainsi, la supervision est un moyen indispensable et

incontournable pour qui veut prétendre remplir correctement les

objectifs qui sont affectés à l'administration des

systèmes et des réseaux informatiques. En effet, c'est elle qui

garantit que les services fournis aux utilisateurs sont de bonne

qualité, que l'on atteint une utilisation maximale des ressources pour

un coüt minimal et que l'implémentation de nouvelles

fonctionnalités est nécessaire compte tenu de l'évolution

du système. La supervision fournit donc les informations et indicateurs

nécessaires au pilotage du système d'informations de

l'entreprise

Supervision et exploitation à distance des

plateformes de services via le modèle client-serveur et à

l'aide

du GSM comme protocole de communication.

Mémoire de fin d'études d'Ingénieur de

Conception de Génie Informatique. ENSP 24

2.1.3 Quoi et comment superviser ?

Que faut-il superviser, c'est déterminer ce qui est

nécessaire pour qu'un système d'informations fonctionne et rende

les services pour lesquels il est prévu aux utilisateurs. Pour cela, il

est nécessaire de se fixer des objectifs à atteindre. Il peut

s'agir de rendre compte sur le taux de disponibilité des applications du

système informatique, de diagnostiquer un problème

avéré, de prévoir et d'anticiper les besoins en

matériel comme de nouveaux disques durs, plus de mémoire,

contrôler le bon déroulement des processus métiers de

l'entreprise ou contrôler la qualité de service perçue par

le client final. Quoi superviser dépend de pourquoi on supervise.

Prenons l'exemple de panne d'un site web de e-commerce : que faut-il pour que

celui-ci puisse engranger les commandes ? Il est possible de répondre de

façon assez exhaustive en affirmant que pour prendre une commande par

internet, il faut que : le serveur soit opérationnel d'un point de vue

physique (électricité, température adéquate au bon

fonctionnement de la pièce, à l'intérieur du

boîtier, des processus, des disques durs, donc veiller à ce que

les ventilateurs tournent à la bonne vitesse...) ; le serveur soit

opérationnel d'un point de vue logique (espace disque, mémoire

vive, charge processeur, carte réseau opérationnelle et

correctement configurée, intégrité des fichiers et du

système, processus s'exécutant correctement). Les services

nécessaires de e-commerce doivent être opérationnelles et

joignables (serveurs DNS, serveurs envoi de mail, serveur web, bases de

données, code applicatif, réseau disponibles et correctement

renseignés).

Dans l'énumération précédente, il

est possible de classer les éléments à monitorer en deux

grandes catégories que sont ; les ressources et les services

réseaux. Pour chacun des services et ressources, il est possible de

vérifier des états, de prendre des mesures quantitatives et

qualitatives ainsi que d'être à l'écoute

d'évènements importants pouvant survenir sur ces maillons.

2.1.3.1 Les services réseaux

Les services et les applications sont le haut de la

chaîne nécessaire au bon fonctionnement du SI (Système

d'information). Lorsqu'ils sont accessibles par un socket, ils sont

appelés services réseaux. Ils présentent la

particularité d'être contrôlable sans nécessiter

l'installation d'agent de supervision.

En effet, Les services réseau peuvent être

contrôlés à distance via le port qu'ils ouvrent sur le

serveur dans lequel ils sont déployés. Il est alors d'usage de

collecter des indicateurs de qualité et de disponibilité des

sockets ouverts sur un serveur pour apprécier la

Supervision et exploitation à distance des

plateformes de services via le modèle client-serveur et à

l'aide

du GSM comme protocole de communication.

Mémoire de fin d'études d'Ingénieur de

Conception de Génie Informatique. ENSP 25

qualité de services réseaux qu'il fournit.

L'idée étant que si les services et applications fonctionnent

normalement, le service final qu'ils fournissent sera bien rendu à

l'utilisateur.

C'est généralement le déclenchement des

évènements sur la disponibilité des services

réseaux qui traduisent le non ou le mauvais fonctionnement.

2.1.3.2 Les ressources

Les ressources sont les éléments

nécessaires au fonctionnement des services. Si vous souhaitez juste

savoir que votre site web est disponible, un simple echo sur

le port d'écoute du serveur web vous fournira cette information. C'est

une supervision de l'état d'un service. En cas de défaillance,

vous n'aurez par contre aucune information sur les causes possibles du

dysfonctionnement de votre serveur web. En effet, si le serveur XX ne

répond pas sur le port 80, est-ce parce que la route réseau entre

le serveur de supervision et le serveur hébergeant votre site est

coupée ? Ou encore est-ce parce que le serveur web ne fonctionne pas ?

Et si c'est effectivement le cas, pourquoi ne fonctionne-t-il pas ?

Ces interrogations montrent qu'il est utile de surveiller les

ressources nécessaires au bon fonctionnement des services et

applications dès lors qu'elles peuvent fournir une aide au diagnostic

dans la résolution des incidents rencontrés sur ceux-ci. Pour les

ressources ce sont les indicateurs de consommation principalement qui sont

collectés. C'est une variation brusque sur la normale ou l'atteinte

d'une limite de consommation qui déclenche un évènement de

supervision.

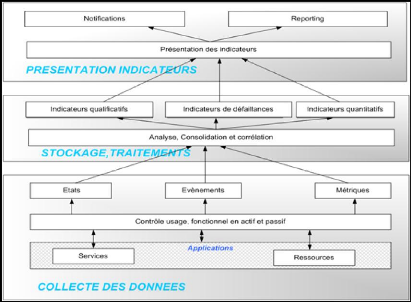

2.1.4 Découpe fonctionnelle de la supervision

Pour qu'un SI fonctionne et rende les services pour lesquels

il est prévu aux utilisateurs, il faut qu'une chaîne

complète composée de ressources sur lesquels s'appuient un

certain nombre de services et applications soit opérationnelle. Pour

chacun de ces maillons, il est possible de vérifier des états, de

prendre des mesures quantitatives et qualitatives ainsi que d'être

à l'écoute d'évènements importants pouvant survenir

sur ces maillons. A partir des contrôles effectués et des

évènements reçus, il faut analyser, corréler et

consolider pour en ressortir les informations et indicateurs à

présenter ainsi que les alertes à générer pour les

équipes de support et les équipes décisionnelles.

Pour s'assurer que la supervision permet véritablement de

contrôler le SI, il est recommandé de l'appréhender en

trois grandes phases comme le montre la Figure 1.

Supervision et exploitation à distance des

plateformes de services via le modèle client-serveur et à

l'aide

du GSM comme protocole de communication.

Mémoire de fin d'études d'Ingénieur de

Conception de Génie Informatique. ENSP 26

Figure 1 Découpe fonctionnelle de la supervision

(MANSORIA H., 2010).

Les trois grands étages représentés sont de

bas en haut, la collecte des données, le stockage de ces données

et leur représentation qui permet de présenter les

indicateurs.

2.1.5 Les niveaux de supervision

Les fonctions de supervision sont utilisées pour

gérer divers types de ressources. On identifie trois catégories

de ressources correspondant à différents niveaux de supervision :

Le système d'exploitation, l'infrastructure réseau et les

applications (ou services). L'ensemble des fonctions de supervision est

présent dans chacun des différents niveaux suivants :

2.1.5.1 Supervision des systèmes

Ce type de supervision manipule des abstractions de niveau

système comme le système de fichiers, l'ordonnanceur de

tâche ou le mécanisme de pagination etc. Les

Supervision et exploitation à distance des

plateformes de services via le modèle client-serveur et à

l'aide

du GSM comme protocole de communication.

Mémoire de fin d'études d'Ingénieur de

Conception de Génie Informatique. ENSP 27

administrateurs systèmes doivent gérer les

utilisateurs, les sauvegardes, la facturation de l'utilisation des diverses

ressources du système et les performances globales de celui-ci. Des

exemples d'administration sont le réglage des stratégies

d'allocation de la mémoire, du disque ou de l'ordonnanceur des

tâches.

2.1.5.2 Supervision des applications

Ce niveau de supervision doit permettre d'observer et d'agir

sur les applications (notamment en cours d'exécution). Les managers

doivent, par exemple, gérer l'évolution des besoins des usagers,

la disponibilité de l'application (donc aussi des ressources

nécessaires), la cohérence des données manipulées

etc. Les abstractions manipulées à ce niveau sont les diverses

ressources logicielles qui composent l'application. Ces ressources peuvent

être de diverses granularités comme, par exemple, une base de

données, un service réseau, un serveur WEB, etc. Les tâches

de supervision de ce niveau sont, par exemple, le démarrage et

l'arrêt des composants, la mise à jour de la version d'un

logiciel, la migration de logiciel sur d'autres sites d'exécution ou

bien l'extension d'une application pour lui permettre de prendre en compte de

nouvelles fonctionnalités ou pour traiter de nouveaux types de

données.

2.1.5.3 Supervision des réseaux

Les infrastructures de supervision de niveau réseau,

s'occupent principalement de la gestion des communications et du

matériel intervenant dans les couches basses du réseau comme les

ponts, les répéteurs ou les routeurs. Ces divers matériels

sont instrumentés pour répondre aux requêtes de

supervision. Il s'agit de régler les divers paramètres de ces

dispositifs permettant une utilisation correcte et performante du

réseau. Les tâches de supervision communes de ce niveau sont par

exemple, la mesure et la surveillance de l'activité IP ou des

connections TCP, la détermination des équipements réseau

opérationnels ou encore la production des cartes de la topologie des

réseaux et des sous réseaux.

Supervision et exploitation à distance des

plateformes de services via le modèle client-serveur et à

l'aide

du GSM comme protocole de communication.

Mémoire de fin d'études d'Ingénieur de

Conception de Génie Informatique. ENSP 28

2.2 Quelques outils de supervisions à

distance

2.2.1 Nagios (BRICHE T., 2004)

Nagios (anciennement appelé Netsaint)

est une application permettant la surveillance système et réseau.

Elle surveille les hôtes et services spécifiés, alertant

lorsque les systèmes ont des dysfonctionnements et quand ils repassent

en fonctionnement normal. C'est un logiciel libre sous licence GPL. Nagios a

été prévu à l'origine pour fonctionner sous Linux,

toutefois il devrait fonctionner également sous les autres

systèmes Unix. Pour plus d'information aller sur

http://nagios.manubulon.com/traduction/fr_2.5/toc.html.

C'est un programme modulaire qui se décompose en trois

parties :

> Le moteur de l'application qui vient ordonnancer les

tâches de supervision.

> L'interface web, qui permet d'avoir une vue d'ensemble du

système d'information et des possibles anomalies.

> Les plugins, une centaine de mini programmes que l'on

peut compléter en fonction des besoins de chacun pour superviser chaque

service ou ressource disponible sur l'ensemble des ordinateurs ou

éléments réseaux du SI.

2.2.1.1 Possibilités

· Superviser des services réseaux : (SMTP, POP3,

HTTP, NNTP, ICMP, SNMP, LDAP, etc.)

· Superviser les ressources des serveurs (charge du

processeur, occupation des disques durs, utilisation de la mémoire

paginée) et ceci sur les systèmes d'exploitation les plus

répandus.

· Interface avec le protocole SNMP.

· La supervision à distance peut utiliser SSH ou

un tunnel SSL.

· Les plugins sont écrits dans les langages de

programmation les plus adaptés à leur tâche : scripts shell

(Bash, ksh, etc.), C++, Perl, Python, Ruby, PHP, C#, etc.

Supervision et exploitation à distance des

plateformes de services via le modèle client-serveur et à

l'aide

du GSM comme protocole de communication.

Mémoire de fin d'études d'Ingénieur de

Conception de Génie Informatique. ENSP 29

Etat de l'art et concepts théoriques

· La vérification des services se fait en

parallèle.

· Possibilité de définir une

hiérarchie dans le réseau pour pouvoir faire la différence

entre un serveur en panne et un serveur injoignable.

· La remontée des alertes est entièrement

paramétrable grâce à l'utilisation de plugins (alerte par

courrier électronique, SMS, etc.).

· Acquittement des alertes par les administrateurs.

· Gestion des escalades pour les alertes (une alerte non

acquittée est envoyée à un groupe différent).

· Limitation de la visibilité, les utilisateurs

peuvent avoir un accès limité à quelques

éléments.

· Capacité de gestion des oscillations (nombreux

passages d'un état normal à un état d'erreur dans un temps

court).

· Créer ses propres plugins, dans le langage

désiré. Il suffit de respecter la norme

Nagios des Codes retour

2.2.2 VeSMp (DJOTIO T., 2008)

2.2.2.1 Présentation

VeSMp (Very Short Message Protocol) est un protocole de

télé administration réseau/système basé sur

le service SMS de la technologie GSM. VeSMp utilise de nombreuses technologies

à savoir

· GSM

· SMS

· GPRS

Il permet de réaliser :

o les inventaires techniques des services/processus,

o leur paramétrage,

o leur activation/désactivation,

o l'arrêt/démarrage depuis un poste de

téléphone mobile quel que soit sa localisation.

2.2.2.2 Objectifs

VeSMp vient répondre à une double

préoccupation :

Supervision et exploitation à distance des

plateformes de services via le modèle client-serveur et à

l'aide

du GSM comme protocole de communication.

Mémoire de fin d'études d'Ingénieur de

Conception de Génie Informatique. ENSP 30

· augmenter la disponibilité de

l'administrateur réseau

· faire d'un téléphone portable une extension

de l'ordinateur dans ce contexte

2.2.2.3 Limites

> Ce service est moins rapide qu'un appel direct.

> Risque de commandes non reçues par le serveur.

> Un SMS est limité par sa taille (160

caractères en moyenne). > Le SMS ne montre pas de façon

graphique l'état du système.

2.2.3 Nomadvance (NOMADVANCE)

2.2.3.1 Principes de la supervision à

distance

Nomadvance propose une solution de supervision à

distance et de gestion des terminaux et infrastructure WIFI associant des

services de surveillance, d'inventaire, de suivi de performance, de

remontée des alertes, de mises à jour logicielles et

d'intervention à distance.

2.1.1.1.1 Fonctionnement :

La supervision à distance s'appuie sur un logiciel

résident installé sur les équipements mobiles et une

console centrale de supervision installé au siège du client. Les

éléments de l'infrastructure WIFI (switch, points d'accès)

et terminaux portables remontent à la plateforme centrale les alertes et

informations les concernant.

2.1.1.1.2 Points forts :

· Gestion centralisée des équipements

mobiles et du WLAN - mises à jour logicielles, tableaux de bords des

éléments actifs, suivi de performance, inventaire, alertes,

sauvegarde des fichiers.

· Intervention à distance sur les équipements

mobiles - prise en main à distance, formation, neutralisation des

produits volés ou perdus.

Supervision et exploitation à distance des

plateformes de services via le modèle client-serveur et à

l'aide

du GSM comme protocole de communication.

Mémoire de fin d'études d'Ingénieur de

Conception de Génie Informatique. ENSP 31

Etat de l'art et concepts théoriques

· Déploiement rapide et sécurisé des

terminaux mobiles et infrastructure radio.

· Sécurisation des réseaux WIFI et

visibilité à travers tout le réseau (terminaux,

éléments sans fil).

· Diagnostic et résolution rapide des

problèmes.

· Point unique et centralisé de contrôle.

2.2.3.2 Deux approches possibles :

> Vous surveillez vous-même

Fourniture de la plateforme de supervision et des licences.

Accompagnement pour la mise en route : pilotage, installation,

formation, procédure qualité.

> Nomadvance surveille pour vous

Nomadvance fournit une prestation d'infogérance de

gestion de parc de terminaux mobiles :

o Supervision et gestion à distance des terminaux mobiles

et des réseaux de communication WIFI.

o Remontée des informations, des alertes, du suivi de

performance.

o Diagnostic des problèmes et résolutions des

problèmes en collaboration avec le client.

o Gestion centralisée les déploiements et mise

à jour des firmware et software.

2.3 Concept théorique

2.3.1 Les services mobiles (FITOUHI N., 2006)

2.3.1.1 GSM (Global System for Mobile

Telecommunications)

A l'origine le GSM est la technologie utilisée par les

mobiles pour se connecter au réseau, pour cela il faut que l'utilisateur

soit dans une des cellules couvertes par une

Supervision et exploitation à distance des

plateformes de services via le modèle client-serveur et à

l'aide

du GSM comme protocole de communication.

Mémoire de fin d'études d'Ingénieur de

Conception de Génie Informatique. ENSP 32

antenne relais. Le réseau GSM, avec un débit qui

ne dépasse pas 9,6 kbps, est idéal

pour les communications de type "voix", étant

commuté, les ressources ne sont allouées que pour la durée

de la conversation ; mais la faiblesse des débits le rendent

inadéquat pour les échanges de données plus volumineuses.

L'architecture d'un réseau GSM s'appuie sur la notion de réseau

cellulaire.

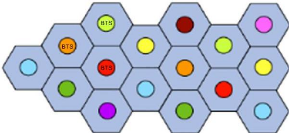

2.3.1.1.1 Notion de réseau cellulaire

Les réseaux de téléphonie mobile sont

basés sur la notion de cellules, c'est-à-dire

des zones se chevauchant afin de couvrir une région géographique.

Les réseaux cellulaires reposent sur l'utilisation d'un

émetteur-récepteur central au niveau de chaque cellule,

appelée « station de base »

(en anglais Base Transceiver Station, notée

BTS).

Figure 2 : Notion de cellule (FITOUHI N., 2006)

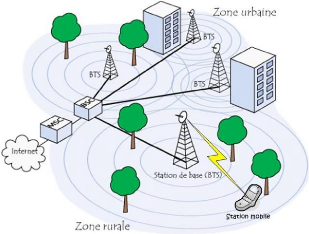

2.3.1.1.2 Architecture d'un réseau

GSM

Dans un réseau cellulaire, chaque cellule (sous forme

d'hexagone) est entourée de 6 cellules voisines. Afin d'éviter

les interférences, des cellules adjacentes ne peuvent utiliser la

même fréquence. En pratique, deux cellules possédant la

même gamme de fréquences doivent être

éloignées d'une distance représentant deux à trois

fois le diamètre de la cellule.

Supervision et exploitation à distance des

plateformes de services via le modèle client-serveur et à

l'aide

du GSM comme protocole de communication.

Mémoire de fin d'études d'Ingénieur de

Conception de Génie Informatique. ENSP 33

Figure 3 : Architecture du réseau GSM (FITOUHI N.,

2006)

Plus le rayon d'une cellule est petit, plus la bande passante

disponible est élevée. Ainsi, dans les zones urbaines fortement

peuplées, des cellules d'une taille pouvant avoisinée quelques

centaines de mètres seront présentes, tandis que de vastes

cellules d'une trentaine de kilomètres permettront de couvrir les zones

rurales. L'ensemble des stations de base d'un réseau cellulaire est

relié à un contrôleur de stations (en

anglais Base Station Controller, noté BSC),

chargé de gérer la répartition des ressources. L'ensemble

constitué par le contrôleur de station et les stations de base

connectées constituent le sous-système radio (en

anglais BSS pour Base Station Subsystem). Enfin, les

contrôleurs de stations sont eux-mêmes reliés physiquement

au centre de commutation du service mobile (en anglais

MSC pour Mobile Switching Center), géré

par l'opérateur téléphonique, qui les relie au

réseau téléphonique public et à internet. Le MSC

appartient à un ensemble appelé sous-système

réseau (en anglais NSS pour Network

Station Subsystem), chargé de gérer les identités des

utilisateurs, leur localisation et l'établissement de la communication

avec les autres abonnés.

Supervision et exploitation à distance des

plateformes de services via le modèle client-serveur et à

l'aide

du GSM comme protocole de communication.

Mémoire de fin d'études d'Ingénieur de

Conception de Génie Informatique. ENSP 34

Le MSC est généralement relié à des

bases de données assurant des fonctions complémentaires :

· Le registre des abonnés locaux

(noté HLR pour Home Location Register): il

s'agit d'une base de données contenant des informations (position

géographique, informations administratives, etc.) sur les abonnés

inscrits dans la zone du commutateur (MSC).

· Le Registre des abonnés visiteurs

(noté VLR pour Visitor Location

Register): il s'agit d'une base de données contenant des

informations sur les autres utilisateurs que les abonnés locaux. Le VLR

rapatrie les données sur un nouvel utilisateur à partir du HLR

correspondant à sa zone d'abonnement. Les données sont

conservées pendant tout le temps de sa présence dans la zone et

sont supprimées lorsqu'il la quitte ou après une longue

période d'inactivité (terminal éteint).

· Le registre des terminaux (noté

EIR pour Equipement Identity Register) : il s'agit

d'une base de données répertoriant les terminaux mobiles.

· Le Centre d'authentification

(noté AUC pour Autentication Center)

: il s'agit d'un élément chargé de vérifier

l'identité des utilisateurs.

Le réseau cellulaire ainsi formé est

prévu pour supporter la mobilité grâce à la gestion

du handover, c'est-à-dire le passage d'une cellule à une

autre. Enfin, les réseaux GSM supportent également la notion

d'itinérance (en anglais roaming),

c'est-à-dire le passage du réseau d'un opérateur à

un autre.

2.3.1.2 Short Message Service (SMS)

De nos jours la plus part des utilisateurs

bénéficie de la technologie des messages courts SMS. Elle permet

de recevoir sur le téléphone mobile toute sorte d'informations et

d'envoyer des SMS pour effectuer des opérations ou pour demander des

informations. Dans cette partie, nous allons définir le service SMS,

nous présentons

Supervision et exploitation à distance des

plateformes de services via le modèle client-serveur et à

l'aide

du GSM comme protocole de communication.

Mémoire de fin d'études d'Ingénieur de

Conception de Génie Informatique. ENSP 35

une brève description de son fonctionnement, de son

architecture physique et de quelques services.

2.3.1.2.1 Définition

Le service Short Message Service (SMS) permet d'envoyer ou de

recevoir des courts messages texte, comprenant jusqu'à 160

caractères à un téléphone GSM adapté dont la

carte SIM ait été autorisée par l'opérateur du

réseau. Dans le standard GSM sont précisés deux types

différents de SMS : SMS Point to Point (SMS/PP) qui permet d'envoyer un

message texte à partir d'un téléphone GSM vers un autre

SMS Cell Broadcast (SMS/CB) qui permet d'envoyer simultanément un ou

plusieurs messages (broadcast) à tous les téléphones

situés à l'intérieurs d'une zone déterminée

couverte par une ou plusieurs cellules radio. L'envoi d'un SMS PP, de la part

d'un téléphone GSM à un autre, doit être

considéré comme l'enchaînement de deux opérations :

l'acheminement du message à partir d'un téléphone mobile

vers une entité particulière du réseau, appelé SMSC

(Short Message Service Center), et ensuite à partir du SMSC jusqu'au

téléphone récepteur. La première opération

est appelée SMS-MO (SMS Mobile Originated), tandis que la

deuxième est appeler SMS-MT (SMS Mobile Terminated) :

> SMS MO : permet à l'abonné d'envoyer des

messages texte (160 caractères au maximum) à un autre terminal

GSM, à un fax ou à une adresse de courrier électronique

sur internet. Seulement quelques téléphones sont adaptés

pour l'envoi de messages brefs.

> SMS MT : permet à l'utilisateur de recevoir des

messages texte jusqu'à 160 caractères sur l'écran de son

téléphone GSM. Presque tous les téléphones sont

réglés pour profiter de ce type de service de réseau,

excepté les vieux téléphones.

Supervision et exploitation à distance des

plateformes de services via le modèle client-serveur et à

l'aide

du GSM comme protocole de communication.

Mémoire de fin d'études d'Ingénieur de

Conception de Génie Informatique. ENSP 36

2.3.1.2.2 Architecture du service

Le service des messages courts offert par le réseau GSM

(SMS, pour Short Messages Service) permet à un utilisateur de composer

un message textuel d'aux plus 160 caractères (codés à

l'aide d'Ascii 7 bits sur 140 octets) à partir de son terminal mobile et

de l'envoyer

à un destinataire possédant également un

téléphone radio mobile GSM. Les messages SMS émis et

reçus, sont véhiculés par le réseau de

signalisation sémaphore n°7 (SS7). Ils sont soit transmis

directement au terminal destinataire du message (si celui-ci est

allumé), soient stockés dans le serveur des messages courts

(SMSC, pour SMS Center) par lequel ils transitent. Les messages courts ne

circulent pas dans les mêmes canaux logiques que la voix ou les

données, il est ainsi possible à un utilisateur en communication

téléphonique (avec un autre correspondant) de recevoir

simultanément des messages courts. Le service SMS nécessite la

mise en place d'un ou plusieurs serveurs spécifiques dans le

réseau. Le serveur de messages courts (SMSC) assure le stockage des

messages SMS (dans les bases de données), la distribution des messages

SMS aux terminaux mobiles destinataires et le traitement des dates de

validité des messages.

Dès que le terminal mobile se manifeste, le

réseau avertit le SMSC qu'il peut délivrer le message à

son destinataire avec succès. Le SMSC est repéré par un

numéro de téléphone appartenant au PLMN (Public Land

Mobile Network).Le dialogue entre le SMSC et le terminal mobile se fait

à travers le MSC (Mobile services Switching Center). Pour l'acheminement

d'un message vers un terminal mobile, une passerelle est nécessaire :

la

GMSC. Celle-ci route les messages SMS vers le MSC

visité (VMSC pour Visited MSC) en interrogeant le HLR (Home Location

Register). Un message SMS issu d'un terminal mobile est routé vers le

SMSC du MSC associé au terminal mobile vers le MSC associé au

SMSC (appelé ici SMS-IW-MSC pour SMS-InterWorking-MSC car il est

responsable de l'inter fonctionnement entre PLMN et SMSC) (Figure 4).

Supervision et exploitation à distance des

plateformes de services via le modèle client-serveur et à

l'aide

du GSM comme protocole de communication.

Mémoire de fin d'études d'Ingénieur de

Conception de Génie Informatique. ENSP 37

Figure 4 : architecture du service SMS (FITOUHI N., 2006)

Le tableau suivant décrit rapidement les

équipements de l'architecture du réseau SMS

Tableau 3 : Equipement du réseau SMS (FITOUHI N.,

2006)

Nom Signification Fonction

|

|

|

|

BTS Base Transceiver Station de base de

Station réceptionnant les appels entrant et sortant du

ME

ME

|

SIM Mobile Equipement

|

|

Sim Identity Mobile Terminal de l'abonné

|

Carte SIM identifiant

l'abonné sur le

|

|

38

Supervision et exploitation à distance des

plateformes de services via le modèle client-serveur et à

l'aide

du GSM comme protocole de communication.

Mémoire

de fin d'études d'Ingénieur de Conception de Génie

Informatique. ENSP

Par BIHENG Jonas

|

|

réseau défini.

|

BSC

|

Base Station Controler

|

Contrôleur de station de base

|

SMSC

|

SMS Center

|

Le centre des messages courts

|

GMSC

|

Gateway MSC

|

Formé par : OMC NMC, TMN

|

OMC

|

Operation and Maintenance center

|

Supervision locale des équipements BSC, MSC, VLR

|

NMC

|

Network and management center

|

Administration de l'ensemble du réseau

par un contrôle centralisé.

|

TMN

|

Telecommunication

management

Network

|

Composant qui

permet la supervision des réseaux

|

HLR

|

Home Location Register

|

Base de données sur

l'identité et la localisation des abonnés

|

MSC

|

Mobile Switching Center

|

Commutateur de réseau.

|

|

Supervision et exploitation à distance des

plateformes de services via le modèle client-serveur et à

l'aide

du GSM comme protocole de communication.

Mémoire de fin d'études d'Ingénieur de

Conception de Génie Informatique. ENSP 39

VLR

|

Visitor Location

|

Base de données sur

|

|

Register

|

les visiteurs du réseau.

|

|

2.3.1.3 Multimedia Message Service (MMS)

Le Service de Messagerie Multimédia (MMS, Multimedia

Messaging Service) permet la mise en place de nouveaux services

d'échanges de messages pour les terminaux mobiles. Il est

normalisé par le WAP Forum et le 3GPP. Le MMS constitue une

véritable révolution par rapport au SMS souvent comparée

au passage de DOS à Windows. Le MMS s'appuie sur un MMSC (Multimedia

Messaging Service Centre) qui autorise l'échange de messages de mobile

à mobile, de mobile à e-mail fixe ainsi que d'e-mail fixe

à mobile. Outre le contenu textuel déjà familier du SMS,

les messages MMS peuvent contenir des images fixes, du texte, des clips vocaux

ou audio, et plus tard aussi des clips vidéo. Le message MMS est une

présentation multimédia : ce n'est donc pas un fichier texte avec

des pièces jointes.

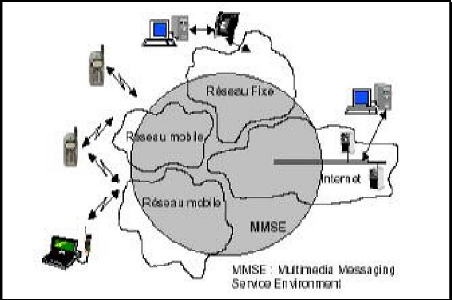

2.3.1.3.1 Architecture MMS

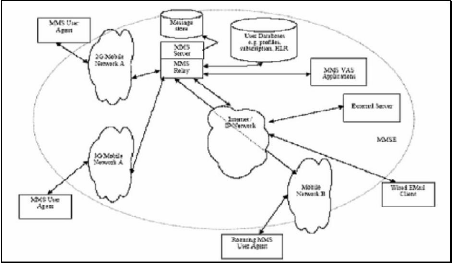

La Figure 5 si dessous décrit l'architecture

générale du service MMS. Elle implique différents

réseaux et doit intégrer les systèmes de messagerie

déjà existants dans ces réseaux. Le terminal mobile

fonctionne dans l'environnement MMS (MMSE, Multimedia Messaging Service

Environment). Cet environnement comprend des réseaux mobiles de

2éme et 3éme génération et fournit toutes les

fonctions requises par le service telles que relais, stockage et

notification.

Supervision et exploitation à distance des

plateformes de services via le modèle client-serveur et à

l'aide

du GSM comme protocole de communication.

Mémoire de fin d'études d'Ingénieur de

Conception de Génie Informatique. ENSP 40

Figure 5 : Environnement MMS (FITOUHI N., 2006)

2.3.1.3.2 Entités MMS

Diverses entités sont impliquées dans

l'architecture MMS afin de mener à bien l'envoiet la réception

d'un message multimédia (Figure 6). Ces entités sont les suivants

:

Supervision et exploitation à distance des

plateformes de services via le modèle client-serveur et à

l'aide

du GSM comme protocole de communication.

Mémoire de fin d'études d'Ingénieur de

Conception de Génie Informatique. ENSP 41

Figure 6 : Architecture du service MMS (FITOUHI N., 2006)

> MMSE : L'environnement MMS

représente l'ensemble des éléments MMS, sous le

contrôle d'une administration donnée (fournisseur MMS) en charge

de fournir le service à des usagers MMS.

> MMS User Agent : Il s'agit de

l'application utilisateur présente sur la station mobile permettant de

visualiser, de composer et de traiter les messages multimédia.

> User Databases : Il s'agit des bases de

données utilisateur contenant l'information concernant les souscripteurs

au service MMS. Cette information comprend les détails de souscription

et les profils d'usager.

> MMS Relay/Server : Le MMS Relay route

les messages dans l'environnement MMS ou à l'extérieur de cet

environnement. Le MMS Server stocke les messages en attente de

récupération par leur destinataire. Les entités MMS Relay

et MMS Server peuvent être implantées dans des équipements

distincts ou intégrées dans le même équipement. Dans

ce dernier cas, l'équipement est appelé MMSC (Multimedia

Messaging Service Centre). Le MMSC s'interface à différents

systèmes de messagerie tels que SMSC, système de messagerie

électronique et système de messagerie unifiée.

Supervision et exploitation à distance des

plateformes de services via le modèle client-serveur et à

l'aide

du GSM comme protocole de communication.

Mémoire de fin d'études d'Ingénieur de

Conception de Génie Informatique. ENSP 42

> MMS VAS Applications : Les applications

MMS VAS offrent des services à valeur ajoutée aux utilisateurs du

service MMS. L'application VAS interagit avec le MMSC afin de délivrer

des MMS à des MMS User Agent. Un MMS User Agent peut aussi soumettre un

message à une application VAS à une adresse

représentée généralement par un numéro

court.

2.4 Bilan du chapitre

Nous avons sommairement parcouru dans ce chapitre les notions

intervenant dans notre travail. Nous avons également exposé les

solutions les plus en vue dans le domaine de la supervision. Mais de toutes les

solutions déjà existantes aucunes ne satisfait à notre

attente, c'est pour cela qu'on a opté pour une solution originale assez

générique. A cet effet le chapitre suivant traite du processus

d'analyse et de conception de l'application.

Supervision et exploitation à distance des

plateformes de services via le modèle client-serveur et à

l'aide

du GSM comme protocole de communication.

Mémoire de fin d'études d'Ingénieur de

Conception de Génie Informatique. ENSP 43

ANALYSE ET

CONCEPTION DE LA

SOLUTION

Supervision et exploitation à distance des

plateformes de services via le modèle client-serveur et à

l'aide

du GSM comme protocole de communication.

Mémoire de fin d'études d'Ingénieur de

Conception de Génie Informatique. ENSP 44

Dans ce chapitre, nous détaillons l'analyse et la

conception de notre solution.

3.1 Analyse

3.1.1 Etude de l'existant

En cas de problème remonté, les techniciens en

place sont chargés d'alerté les personnes en charges de

résoudre le problème voir (Figure 7). Cette approche de

résolution un handicap dans le fait qu'un technicien doit être en

poste en cas de problème. Les personnes en charge de résoudre le

problème doivent revenir en entreprise et se connecté à

leur pour résoudre le problème. Dans le cas où cette

personne est en déplacement il doit revenir à Douala pour

résoudre le problème.

Figure 7 : processus de résolution des

problèmes

Supervision et exploitation à distance des

plateformes de services via le modèle client-serveur et à

l'aide

du GSM comme protocole de communication.

Mémoire de fin d'études d'Ingénieur de

Conception de Génie Informatique. ENSP 45

3.1.2 Spécification des besoins

La finalité de ce projet est de créer une

plateforme, nommée Supervisor, dont l'objectif est de permettre aux

utilisateurs la supervision et le contrôle à distance via les

services de messagerie : le SMS, le MMS ou le MAIL.

La plateforme doit offrir principalement les services

suivants:

> Service de notification à distance :

l'utilisateur doit recevoir une notification en cas de problème

remonté.

> Service de contrôle à distance :

l'utilisateur doit pouvoir corriger un problème notifié

par SMS ou MAIL.

> Service de diagnostique : l'application

doit offrir la possibilité à l'utilisateur de recevoir un MAIL

résumant l'état des services ou les résultats des

requêtes envoyées par les utilisateurs.

> Gestionnaire de commande : l'utilisateur

doit pouvoir exécuter les commandes à distance. Les utilisateurs

peuvent aussi créer des commandes.

3.1.3 Besoins fonctionnels

Pour aboutir à la réalisation de ces services,

l'application Supervisor doit répondre à un ensemble des besoins

fonctionnels tel que :

> La généricité :

l'application permettra de superviser plusieurs types de services.

> La gestion des MAILS, SMS et MMS : c'est

une fonction principale qui permet la notification, l'envoi des commandes via

le SMS, et le diagnostic.

> L'authentification : l'utilisateur doit

s'authentifier pour exécuter certaines commandes.

> L'administration des utilisateurs :

l'application doit permettre d'administrer les utilisateurs :

o Créer un utilisateur : on crée

un utilisateur lorsqu'il n'existe ni dans l'annuaire ni dans notre

application.

Supervision et exploitation à distance des

plateformes de services via le modèle client-serveur et à

l'aide

du GSM comme protocole de communication.

Mémoire de fin d'études d'Ingénieur de

Conception de Génie Informatique. ENSP 46

o Supprimer un utilisateur : lorsqu'un

utilisateur n'utilise plus l'application on le supprime ou le désactive.

Seuls les utilisateurs de notre application seront supprimés.

o Modifier un utilisateur : modifier les

rôles ou changer de groupe à un utilisateur.

o Ajouter un utilisateur à un groupe :

attribuer un groupe ou un rôle à un utilisateur.

> La gestion des Commandes Lignes (CLI) :

Pour pouvoir interagir avec les services via le SMS, l'utilisateur a besoin

d'envoyer des commandes qui vont être exécutés coté

services. Le diagnostic d'un problème récurrent peut

nécessiter de plusieurs commandes qui sont fastidieux à mettre en

oeuvre via des SMS. Pour résoudre son problème l'utilisateur

crée des commandes (qui font office de script) stocké dans

l'application. Pour cela, l'application doit offrir à l'utilisateur de

:

o Créer ses propres commandes : qui

seront sauvegardées au niveau de l'application.

o Supprimer ses commandes : supprimer les

commandes créent ou les commandes liées à un service

lorsque celui-ci n'existe plus.

o Modifier ses commandes : autorise

l'utilisateur à modifier les

commandes de l'application et non les commandes associées

à un service.

o Exécuter les commandes : toutes les

commandes sont concernées tant ceux de l'application que ceux des

services.

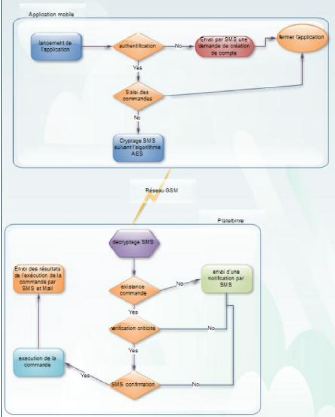

> La gestion de la sécurité des SMS

: les SMS échangés entre l'utilisateur et la plateforme

sont cryptés. En effet on installera dans le téléphone

CryptoSMS (application de cryptage de SMS) utilisant l'algorithme ..... cette

application marche dans plusieurs téléphones voir la liste en

annexe.

> Le traçage des événements

: L'application permet d'enregistrer dans les fichiers de

journalisation tous les évènements liés à

l'application.

> L'interaction avec les services :

l'application doit interagir avec les services supervisés pour

échanger des données.

Supervision et exploitation à distance des

plateformes de services via le modèle client-serveur et à

l'aide

du GSM comme protocole de communication.

Mémoire de fin d'études d'Ingénieur de

Conception de Génie Informatique. ENSP 47

3.1.4 Les Besoins non fonctionnels

> Application générique : elle

doit être utilisée indépendamment de la nature du

réseau.

> Usage simple : l'utilisateur doit fournir

le moindre effort pour comprendre le mode d'utilisation de l'application.

> Messages envoyés adaptés à la

nature du terminal : on doit envoyer des messages courts dans le cas

où le terminal sera un téléphone mobile.

3.1.5 Contraintes techniques

La plateforme sera déployée dans GlassFish

(serveur d'application). Nous utiliserons comme système d'exploitation

LINUX (distribution RED HAT version 5.5). La plateforme utilisera un

réseau GSM ainsi que la technologie JEE.

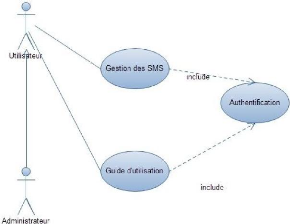

3.1.6 Diagramme de cas d'utilisation 3.1.6.1 Cas de

l'application mobile L'application mobile est chargé de :

· L'authentification : via l'interface de

connexion les utilisateurs doivent

s'authentifier avant tout accès

aux services offerts par la plateforme.

· Guide d'utilisation : aide sur

l'utilisation des commandes disponibles.

· Gestion de SMS : envoi et

réception des commandes sous forme de SMS cryptés.

Décrypte les SMS reçus venant de la plateforme.

D'où le diagramme ci-dessous

Supervision et exploitation à distance des

plateformes de services via le modèle client-serveur et à

l'aide

du GSM comme protocole de communication.

Mémoire de fin d'études d'Ingénieur de

Conception de Génie Informatique. ENSP 48

Figure 8 : diagramme de cas d'utilisation de l'application

mobile

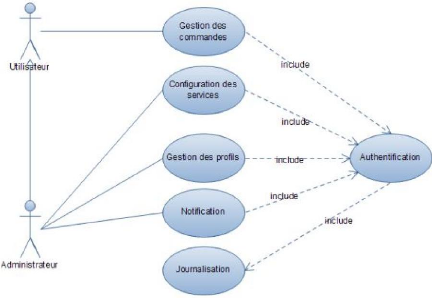

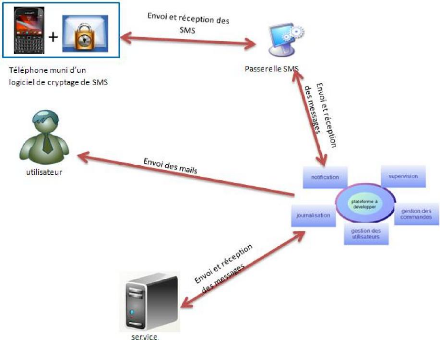

3.1.6.2 Description des cas d'utilisation de la

plateforme

Gestion des commandes : Une commande est un

mot ou une phrase à la syntaxe bien particulière entré

dans un éditeur de ligne de commande et donnant l'ordre d'une action

à exécuter par l'ordinateur. Ce cas d'utilisation permet la

gestion des commandes. La création, la modification et la suppression

des commandes.

Configuration des services : Un service est

une fonctionnalité ou partie de fonctionnalité offerte (c'est

à dire mise à disposition) par un composant logiciel pour assurer

une tâche particulière. La configuration fait office de gestion,

sauf qu'on ne renseigne que des services qui existent déjà.

Gestion des profils : module de gestion profils.

Le profil fait office au groupe auquel l'utilisateur est associé.

Notification : module de notification, envoi les

SMS ou les Mails aux utilisateurs en fonction de leur profil et des actions

effectuées.

Supervision et exploitation à distance des

plateformes de services via le modèle client-serveur et à

l'aide

du GSM comme protocole de communication.

Mémoire de fin d'études d'Ingénieur de

Conception de Génie Informatique. ENSP 49

Analyse et Conception de la solution

Journalisation : ce module permet la

journalisation des tous les processus de la

plateforme. C'est-à-dire de la connexion à la

déconnexion de chaque utilisateur.

Figure 9 : diagramme de cas d'utilisation global

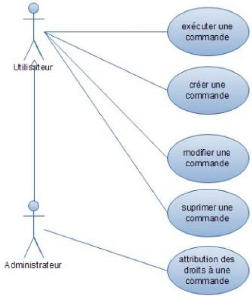

3.1.6.3 Cas d'utilisation gestion des commandes

Le gestionnaire de commande est constitué de cinq cas

d'utilisations :

> Exécuter une commande : permet

l'exécution des commandes à partir du téléphone

:

> Créer une commande : crée les

commandes

> Modifier une commande : modifie une

commande existante

> Supprimer une commande : supprime une

commande existante.

> Attribution des droits à une commande :

attribue les droits d'exécution, de création et de

modification sur une commande.

Supervision et exploitation à distance des

plateformes de services via le modèle client-serveur et à

l'aide

du GSM comme protocole de communication.

Mémoire de fin d'études d'Ingénieur de

Conception de Génie Informatique. ENSP 50

Figure 10 : diagramme de cas d'utilisation pour le gestionnaire

de commande Tableau 4 : description du cas d'utilisation exécuter une

commande

|

Cas d'utilisation

|

Exécuter une commande

|

|

Acteurs

|

Utilisateur

|

|

But

|

Exécuter une commande par SMS sur un service

particulier

|

|

Pré condition

|

Etre authentifié et possédé les droits

d'exécution sur la

commande

|

|

Post condition

|

Retourne les résultats d'exécution de la commande

par MAIL.

|

Supervision et exploitation à distance des

plateformes de services via le modèle client-serveur et à

l'aide

du GSM comme protocole de communication.

Mémoire de fin d'études d'Ingénieur de