e. Aspect sécurité

La sécurité est très importante et devra

être assurée à plusieurs niveaux pour contrecarrer les

actions des éventuels pirates :

·

· Au niveau du serveur

La technique consiste pour l'administrateur à attribuer

un compte à tout ceux qui sont habiletés à accéder

au dit serveur. Nécessairement tous les différents utilisateurs

devront activer leur mot de passe. Même si les postes des utilisateurs

sont pour la plupart équipés des systèmes d'exploitation

Windows, celui de l'administrateur est équipé du système

UBUNTU (Linux).

Pendant l'installation de UBUNTU, il est demandé

à l'installateur d'entrer son mot de passe car ubuntu le

considère comme administrateur. Celui-ci a la possibilité

d'attribuer des droits à d'autres personnes ; il devient de ce fait le

super utilisateur.

Voici comment peut s'appliquer la sécurité :

Système-->> Administration >> Utilisateurs et

groupes >> Déverrouiller

Il faudra donc entrer son mot de passe et créer soit un

groupe soit un nouvel utilisateur.

·

· Au niveau des pages et de la base de

données

Ici la sécurité sera assurée lors de la

rédaction des scripts Php, notamment en précisant son mot de

passe pour avoir la permission de se connecter à la base de

données selon l'exemple qui suit :

|

< ?php mysql_connect(`localhost', `identifiant',

`MOT_DE_PASSE'

|

) ; ?>

|

Le mot de passe est celui de l'identifiant c'est-à-dire

la personne autorisée à accéder à la base de

données. Il est impératif de se souvenir de ce mot de passe sous

peine de ne plus pouvoir effectuer une quelconque tâche.

Mais avant d'en arriver là, il faudra, après avoir

ouvert un terminal exécuter les commandes suivantes :

> COMMANDE sudo /opt/lampp/lampp security

> AFFICHAGE Your XAMPP pages are NOT secured

by a password. Do you want to set a password? [yes]

A cette question il faut répondre en tapant : `yes', et

taper le mot de passe en question.

> COMMANDE sudo /opt/lampp/lampp stop

Pour obtenir l'adresse IP faire:

35

> COMMANDE if config

> AFFICHAGE inet adr : `IP réseau'

Bcast : `IP réseau' Masque : `IP

réseau'

`IP réseau' c'est l'adresse du réseau. En tapant

cette adresse dans un navigateur, on arrive facilement à la page

principale de XAMPP.

Sécurisation de MySQL

> AFFICHAGE XAMPP : MySQL is accessable via

network.

XAMPP: Normaly that's not recommended. Doyou want me to turn it

off? [yes]

Pour permettre aux éventuelles agences de se connecter au

serveur, il faudra répondre par `yes'.

Sécurisation de phpMyAdmin

> AFFICHAGE XAMPP : The MySQL/phpMyAdmin user

pma has no password set !!!

XAMPP : Do you want to set a password? [yes]

Le programme demande s'il faut attribuer un mot de passe à

l'utilisateur « ROOT » . Il faudra taper `yes' et puis taper son mot

de passe

RE-SECURISATION DE MySQL

> AFFICHAGE XAMPP has no root password set

!!!

XAMPP Do you want to set password? [yes]

Répondre par `yes' et taper son mot de passe.

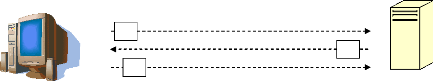

Poste de travail Serveur d'application

1

3

2

A ce niveau la sécurité est déjà

opérationnelle.

·

· Au niveau du réseau

Tout poste voulant accéder au réseau devra

connaître l'adresse du serveur, et fournir son propre adresse IP pour

être reconnu. Si aucune de ces deux conditions n'est remplie,

l'accès lui est refusé. Toute cette programmation se fait au

niveau de la passerelle VPN. Bref l'accès au réseau doit se faire

par identification d'adresse IP selon le schéma suivant :

Fig.24 Méthode d'accès au réseau

Légende :

1- Demande d'accès au réseau

2- Vérification de IP de la machine et validation de

l'accès

3- Accès au réseau

37

|