III. Tâches exécutées au cours du

stage, critiques et suggestions.

1. Tâches exécutées au cours du stage.

Nous intervenons généralement dans la

maintenance préventive et curative des équipements informatiques

ainsi que dans l'installation et la configuration des équipements

après-vente chez les clients. Pour la maintenance, il consiste à

souffler l'unité centrale, le moniteur (écran), le clavier,

ensuite nous procédons au curetage de ces derniers. Après cette

opération, nous procédons au nettoyage du logiciel en

lançant des utilitaires tels que Tune UP utility 2008 ou ccleaner pour

faire la défragmentation, nettoyer la base des registres, le disque dur,

nous désinstallons les anti-virus expirés et les

remplaçons par l'antivirus ``kapersky 2010'' pour rendre les

systèmes sains. Nous reconnectons les postes qui ne sont pas

configurés à internet en les mettant dans une plage d'adresse

leur permettant de bien naviguer sur internet, nous définissons une

politique de sécurité avec les utilisateurs et donnons les droits

d'accès.

En fonction des besoins exprimés dans les

différents services, nous définissons les caractéristiques

des nouveaux matériels à acquérir pour le bon

fonctionnement de la direction. Lors de la livraison des produits chez le

client, nous nous assurons de configurer les équipements en

vérifiant leur conformité à la demande puis nous

installons certains logiciels d'applications primordiaux aux utilisateurs tels

que Microsoft office 2010, ccleaner~

Les activités inopinées les plus fréquentes

sont :

ü La lutte contre les virus,

ü sécurisation du réseau contre les

intrusions

ü Dépannage ou remplacement de quelques

matériels

Ce sont les opérations les plus fréquentes.

Elles sont souvent dues aux mauvaises manipulations des utilisateurs et aussi

à la vétusté du matériel dont le remplacement

s'avère indispensable pour la bonne marche des travaux dans les

différentes sections. Les problèmes les plus fréquents

dans ce volet sont ceux du disque dur, des lecteurs de CD ou de disquette, des

cartes d'extension et d'insuffisance de mémoires. Nous pouvons inscrire

dans ce volet les problèmes des imprimantes. La résolution des

problèmes est souvent logicielle ou matérielle. Mais quel que

soit le problème, des utilitaires de diagnostique sont lancés

pour savoir les causes.

2. Critiques et suggestions

Durant notre stage, nous avions pu observer quelques

insuffisances qui bien qu'étant bénignes méritent d'itre

signaler. Nous citerons entre autres le problème de la maintenance qui

est le plus souvent dE à l'infiltration des virus qui détruisent

des informations utiles au personnel de DATA SERVICES, donc il

serait préférable d'opter pour la maintenance préventive

en mettant d'un antivirus efficace suivi d'une mise à jour automatique

et mensuelle afin d'assurer l'entretien des équipements

informatiques.

Deuxièmement, certains problèmes fondamentaux

(comme une souris qui ne marche pas, un fichier à ouvrir ou à

télécharger) ne nécessitent vraiment pas la

présence d'un informaticien car l'informatique de nos jours n'est plus

ce service citadelle qui n'est accessible qu'aux informaticiens. Pour ce faire,

il va de soi que l'informatique fondamentale soit vulgarisée au niveau

du personnel afin que l'exécution de certaines tches primaires ne soit

plus réservée aux spécialistes d'où la promotion

d'une formation à l'outil informatique.

Somme toute, nous avons présenté dans cette

partie, les méthodes utilisées et les outils de

réalisation du système, ensuite nous avons exposé la

question de la sécurité et de la confidentialité du

système et enfin nous avons présenté notre solution

informatique à travers des captures d'écran de certains

formulaires du logiciel en présentant toutefois quelques codes du

langage de programmation utilisé. Par ailleurs, nous avons par ricochet

parlé du déroulement de notre stage en présentant les

travaux effectués pour en fin de compte faire des critiques et

suggestions suite aux insuffisances observées au niveau de DATA

SERVICES

Aujourd'hui, la disponibilité de systèmes de

gestion de base de données fiables permet aux organisations de toutes

tailles de gérer des données efficacement, de déployer des

applications utilisant ces données et de les stocker. Les bases de

données sont actuellement au coeur du système d'information des

entreprises. La quasi-totalité des applications requièrent une

base de données pour le stockage de l'information comme simple source

d'informations.

La sécurité d'une application peut être

compromise de multiples manières. Les applications web sont plus

particulièrement vulnérables du fait de leur architecture

distribuée et leur architecture n-tiers qui multiplient les composants

autonomes représentant autant de maillons d'une chaîne de

sécurité à rompre. La compromission d'une application peut

engendrer la compromission en cascade des sources de données auxquelles

elle a accès. Pour réduire le risque de compromissions en

chaîne, il est nécessaire de se doter d'une politique de gestion

des privilèges drastiques.

La réalisation de notre application client/serveur sur

la gestion automatisée du stock a été un projet

très bénéfique pour nous car elle nous a permis

d'approfondir nos connaissances apprises tant théoriques que pratiques

durant notre parcours universitaire à travers la conception et la

modélisation des systèmes d'information et le

développement des logiciels d'application.

Durant notre stage, nous avons pu combler certaines zones

d'ombres qui régnaient dans notre compréhension. Ces nouvelles

connaissances acquises nous permettent d'entrevoir de nouvelles perspectives.

Ce travail que nous avons réalisé n'est que le début de

notre carrière en développement logiciel que nous espérons

très longue.

Nous avons essayé de réaliser ce projet dans le

but de faciliter et d'améliorer un tant soit peu la gestion du stock

spécifique à DATA SERVICES. Nous avons

appliqué autant que possible les règles de bases permettant

d'avoir une application performante.

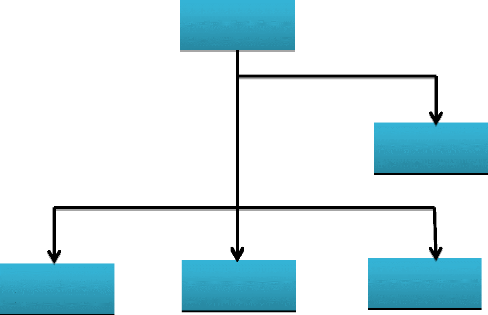

Service

Informatique

DIRECTEUR

Magasin

Service Vente

Secrétariat

Organigramme de DATA SERVICES

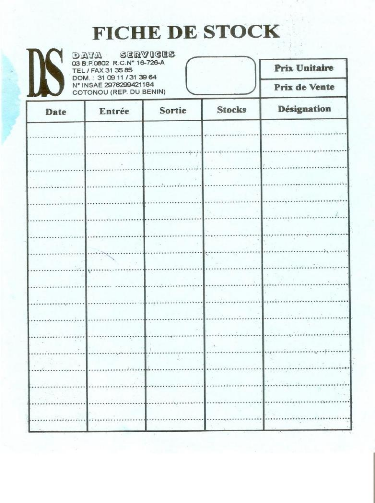

Fiche de stock a DATA SERVICES

- [1] M. Cyril GRUAU, Conception d'une base des données,

Masson, 13 Juillet 2006

- [2] M. DIMASSI Jamil, Méthodologie de conception UML,

21 Août 2008.

- [3] M. Benoît Sonntag, Conception et programmation

Orientée objets, Université de Louis Pasteur de Strasbourg

- [4] M. Thomas NDIE DJOTIO, Cours de Génie Logiciel,

Mars 2010.

- [5] M. Oloubo SAMADY et M. Pierre Claver MONTCHO, cours d'UML,

2009-2010

- [6] M. Didier FOURT, Glossaire Informatique,

infoprat@free.fr, 1998

- [7] M. Hugo Etiévant, Politique de gestion des droits

d'accès à une base de données, 30/08/2010

- [8] M. TCHENBA, cours de

VB.Net, Présentation de

VB.net, Janvier 2010

- [9] M. Frédéric Julliard, UML Unified Method

Language (Langage unifié pour la modélisation objet),

Université de Bretagne Sud UFR SSI - IUP Vannes, 2001-2002

[10]

http://www.memoireonline.com/07/10/3700/m

Conception-et-realisationdune-application-web-pour-la-gestion-des-stocks-cas-detude-magasin29.html

Dernière consultation 05 Février 2011

[11]

http://www.memoireonline.com/02/09/2005/m_ConceptionetDeveloppement-dun-logiciel--de-gestion-commerciale19.html

Dernière

consultation 15 Février 2011

[12]

http://plasserre.developpez.com/cours/vb-net/

Dernière consultation 03 Février 2011

[13]

http://www.vbfrance.com/codes/GESTION-STOCK

37539.aspx Dernière consultation 02 Février 2011

[14]

http://fr.wikipedia.org/wiki/SQL_Server

Dernière consultation 21 Février 2011

[15]

http://

vb.net-informations.com / Dernière consultation 25

Février 2011

[16]

http://www.siteduzero.com/tutoriel-3-134798-visual-basic-net.html

Dernière consultation 09 Février 2011

DEDICACE ~~~~~~~~~~~~~~~~~~~~~~~~~~~... 3

REMERCIEMENTS ~~~~~~~~~~~~~~~~~~~~~~~~ 4 SIGLES ET ABREVIATIONS

~~~~~~~~~~~~~~~~~~~~ 5 SOMMAIRE ~~~~~~~~~~~~~~~~~~~~~~~~~~~.. 6 INTRODUCTION

~~~~~~~~~~~~~~~~~~~~~~~~~ 8 Première partie : Présentation du

contexte d'étude ~~~~~~~~~~~. 11 Chapitre I : Présentation

Générale de DATA SERVICES ~~~~~~~~. 12

I. Historique et Missions ~~~~~~~~~~~~~~~..

12

1. Historique ~~~~~~~~~~~~~~~~~~~~~~~~~~~.

12

2. Missions ~~~~~~~~~~~~~~~~~~~~~~~~~~~~ 12

II. Structure organisationnelle et fonctionnement

~~~~~.. 13

1. La Direction ~~~~~~~~~~~~~~~~~~~~~~~~~~.

13

2. Le service des ventes à la clientele

~~~~~~~~~~~~~~~~~ 13

3. Le service informatique ~~~~~~~~~~~~~~~~~~~~~..

13

4. Le Magasin (dépôt)

~~~~~~~~~~~~~~~~~~~~~~~. 14

5. Le Secrétariat du Directeur

.................... 14

III. Ressources et matériels de DATA SERVICES

~~~~~~ 14

1. Ressources humaines et financieres ~~~~~~~~~~~~~~~~..

14

2. Ressources Matérielles et logicielles

~~~~~~~~~~~~~~~~. 15

a. Les matériels ~~~~~~~~~~~~~~~~~~~~~~~~~~

15

b. Les logiciels ~~~~~~~~~~~~~~~~~~~~~~~~~~..

16

IV. Présentation des produits de DATA SERVICES

~~~~~ 16

V. L'environnement de DATA SERVICES ~~~~~~~~..

17

1. Les Fournisseurs ~~~~~~~~~~~~~~~~~~~~~~~~..

17

2. Les Clients ~~~~~~~~~~~~~~~~~~~~~~~~~~~

18

3. La concurrence ~~~~~~~~~~~~~~~~~~~~~~~~~ 18 Chapitre

II : Etude préalable de l'existant ~~~~~~~~~~~~~~~ 19

I. Présentation du projet : ~~~~~~~~~~~~~~~

19

II. Définition des objectifs : ~~~~~~~~~~~~~~~.

19

III. Approches de solution : ~~~~~~~~~~~~~~~..

19

APPLICATION CLIENT/SERVEUR DE GESTION DES STOCKS

Chapitre III : Fonctionnalités du syst~me

«««««««««000««~~~~~~~~~~~~~~~..

21

I. Description des processus ~~~~~~~~~~~~~~~ 0 0 0 0 0 0

0 0 0 0 0 0 0 0 21

1. Processus commande ~ 0 00 0 0 0 00 00..

21

2. Processus stock 0 00 000 0 0 0 00 00 21

3. Processus approvisionnement 0 0 00 000 0 0 ~

21

II. Les spécifications du syst~me ~ 0 00 0 00..

22

III. Etude détaillée des

fonctionnalités du syst~me « « « « «

22

1. ,Identification des acteurs ~~~~~~~~~~~~~~~~~~~~~ 0 0

0 0 0 0 0 0 0 0 0 0 0 0 0 0 0 0 0 0 22

2. Diagramme de contexte statique

««««««««««~~~~~~~~~~ ~ ~ ~

23

Deuxième partie : Conception et modélisation du syst~me

d'information ~. 25 Chapitre I : Modélisation fonctionnelle ~ «

« « ««««~.. 26

I. Identification des cas d'utilisation ««

« «~~ 26

II. Diagramme de cas d'utilisation 000 0 0 ~

27

1. Diagramme de cas d'utilisation préliminaire

« ««~«~~0~... 28

2. Diagramme de cas d'utilisation évolué

~~~~~~~~~~~~«~. 29

III. Description textuelle des cas d'utilisation 0 0 0 0

0 0 0 30

1. Cas d'utilisation : `'Gérer l'entrée

des produits'' ~~~~~~~~~~~ 0 0 0 0 0 0 0 0 0 0 30

a. Description essentielle ~~~~~~~~~~~~~~~~~~~~~~ 0 0 0

0 0 0 0 0 0 0 0 0 0 0 0 0 0 0 0 0 0 30

b. Description réelle 0 00 000 0 0 0 00 00.

32

2. Cas d'utilisation : `'Gérer la sortie de

stock'' ~ 0 0 0 0 ~. 33

a. Description essentielle ~ 00 0 00 000 0 0 00.

33

b. Description réelle 0 00 000 0 0 0 00 00.

35

Chapitre II : Modélisation statique ~~~~~~~~~~~~~~~~~~ 0 0 0 0 0 0

0 0 0 0 0 0 0 0 0 0 0 36

I. Diagramme de classes ~~~~~~~~~~~~~~~~ « «

« « « « « « « « 0 0 0 « «

36

1. ,Identification des classes ~~~~~~~~~~~ ~ ~~ ~~.

36

2. ,Identification des attributs et méthodes

~~~~~~~~~~~~~~~ « « « « « « « « «

« 0 0 «« 38

3. Elaboration du diagramme de classe 0 00 000 0 0 ~

39

II. Diagramme d'objet A 0 00 000 0 0 ~ 41 Chapitre III :

Modélisation dynamique « ««

«««~0~~0«~.. 43

I. Diagramme de collaboration ~0~~00~0~~0~~

43

II. Diagramme de séquence ~~~~~~~~~~~~~~~

45

1. Cas d'utilisation «gérer l'entrée

en stock» ~~~~~~~~~~~~.. 46

2. Cas d'utilisation «gérer la sortie du

stock» ~~~~~~~~~~~~~. 49

III. Diagramme de déploiement A... 51

|

Troisième partie : Réalisation du syst~me

d'information ~~~~~~~~~ 00000000

00000000

Chapitre I : Choix d'une méthode et

sécurité du syst~me ~~~~~~~~~

|

53

54

|

|

I.

|

Choix d'une méthode d'analyse et outils de

réalisation ~0

|

54

|

|

II.

|

Sécurité et confidentialité du

système 0000«..

|

59

|

|

Chapitre II : Réalisation du logiciel

~~0~00~000~0~~0~~~

|

60

|

|

I.

|

Quelques captures d'écran 000000.

|

60

|

|

II.

|

Quelques codes de Visual basic .net

~~~~~~~~~..

|

62

|

|

III.

|

Tâches exécutées au cours du stage,

critiques et suggestions.

|

64

|

|

1. T1ches exécutées au cours du stage

~0~00~000~0~~0~~.

|

67

|

|

2. Critiques et suggestions ~~~~~~~~~~~~~~~~~~~~.. 69

CONCLUSION ~~~~~~~~~~~~~~~~~~~~~~~~~~. 71 ANNEXE ~~~~~~~~~~~~~~~~~~~~~~~~~~~~.

73 BIBLIOGRAPHIE & WEBOGRAPHIE ~~~~~~~~~~~~~~~.. 53 TABLE DES MATIERES

~~0~~~0~00~000~0~~0~00 54

|