DEUXIEME PARTIE :

SYSTEME DE

CONTROLE D'ACCES

Rédigé et présenté par : Keuambou

Fouolap Yannick Page 16

RAPPORT DE STAGE

CHAPITRE 3: CRYPTAGE DES PROGRAMMES

Introduction

Le principal but d'un système d'accès

conditionnel est de déterminer quels récepteurs permettront aux

téléspectateurs de visionner le programme. Il est

nécessaire de restreindre l'accès pour différentes

raisons. Par exemple : permettre le visionnage du programme uniquement aux

personnes qui ont payé pour; limiter l'accès à une zone

géographique particulière quand des droits de diffusion ne

concerne qu'une région bien précise.

I) Brouillage et désembrouillage

Les différentes données du programme arrivent au

système d'accès conditionnel, ceci pour limiter l'accès

aux abonnées seulement. Les programmes sont embrouillés par un

algorithme d'embrouillage extrêmement complexe, commun à tous les

services de radiodiffusion, et mis au point par le Digital Video Broadcasting.

Les caractéristiques techniques de cet algorithme sont gardées

secrètes selon l'accord de non divulgation. On pourra seulement indiquer

que cet algorithme d'embrouillage est une opération mathématique

combinant le signal reçu à un mot de contrôle (ECM) qui a

pour effet de transformer une suite de bits (programme en clair) en une autre

suite de bits (programme embrouillé) mais sans rajout de bit

supplémentaire. Cette opération se fait au niveau du

décodeur de programme. Le programme embrouillé est ainsi

envoyé à tous les décodeurs. Le mot de contrôle

(ECM) qui a servi à embrouiller le programme et qui permettra

d'initialiser cet embrouillage, est également envoyé à

tous les décodeurs.

II) Mécanisme d'accès conditionnel

Les informations nécessaires au désembrouillage

sont transmises dans les messages spécifiques appelés message

d'accès conditionnel. Ils sont de deux types : ECM (Entitlement Control

Management) et EMM (Entitlement Management Message) et sont

générés à partir de trois données

d'entrée.

-Un mot de contrôle (Control Word), destiné

à initialiser la séquence de désembrouillage.

-Une clé service (Service Key), utilisée pour

crypter les mots contrôle pour un groupe d'un ou plusieurs

utilisateurs.

-Une clé utilisateur (User Key), utilisée pour

crypter la clé de service.

Rédigé et présenté par : Keuambou

Fouolap Yannick Page 17

RAPPORT DE STAGE

Le décryptage consiste à retrouver la clé

de service à partir des EMM et de la clé utilisateur contenue

dans une carte à puce. Cette clé de service est elle-même

utilisée pour décrypter les ECM afin de retrouver le mot control

permettant l'initialisation du système de désembrouillage.

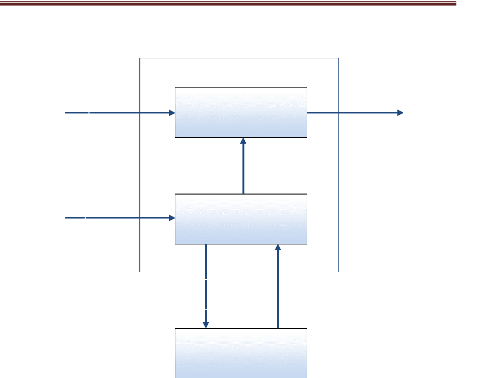

User Service

Control

Cryptage

ECM

EMM

ECM = f (control word,

service key); EMM = f (service key,

user key).

Figure 2: processus de codage des ECM et

EMM

Les ECM sont une fonction du mot de contrôle et de

clé de service et transmis toutes les 2 secondes environ.

Les EMM sont une fonction de la clé de service et de la

clé utilisateur et sont transmis toutes les 10 secondes environ.

RAPPORT DE STAGE

ECM

Control Word Mot de control décrypté

EMM

User Key

Décryptage Control Word

Service Key

EMM

Décryptage Service Key

User Key Carte à puce

Service Key = f (EMM,

User Key); Control Word = f (ECM,

Service key).

Figure 3: Processus de décodage des EMM et

ECM

A la réception, le principe du décryptage

consiste à retrouver la clé de service à partir des EMM et

de la clé utilisateur contenue dans une carte à puce. Cette

clé de service est ensuite elle-même utilisée pour

décrypter les ECM afin de retrouver le mot contrôle permettant

l'initialisation du système de désembrouillage.

Rédigé et présenté par : Keuambou

Fouolap Yannick Page 18

RAPPORT DE STAGE

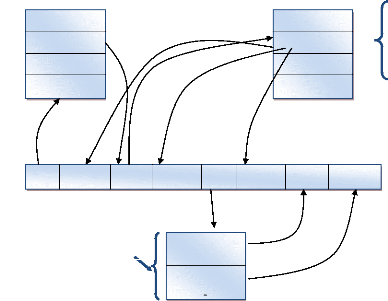

|

PAT

Section d'allocation de programme

|

PMT

Section de la carte de programme

|

Audio Vidéo ECM PCR

Prog 3

Prog 3

Pid 0 Video 3 Pid M Audio 3 Pid1 Video 3 EMM-1

CAT

Table d'Accès Conditionnel

CA-System 1

CA-System

Figure 4: processus suivi pour retrouver les EMM et

ECM

De ce tableau il ressort que la table d'association de

programme(PAT) indique le PidM du paquet où se trouve la carte de

programme(PMT) qui indique outre les Pid, des PES Vidéo, Audio et les

PCR du programme transportant les ECM qui permettront de retrouver le mot de

contrôle de désembrouillage. La table d'accès

conditionné (CAT) indique aux Train Transport(TS) dans quel paquet se

trouve les EMM ou plusieurs systèmes d'accès conditionnel.

|