|

REPUBLIQUE DEMOCRATIQUE DU

CONGO

MINISTERE DE L'ENSEIGNEMENT SUPERIEUR ET

UNIVERSITAIRE

UNIVERSITE PROTESTANTE DE

LUBUMBASHI

Faculté des sciences informatiques

B.P. 405

![]()

MISE EN PLACE D'UNE STRATEGIE DE QUALITE DE SERVICE DANS

UN INTERRESEAU VIA LE PROTOCOLE BGP

(cas de Microcom et Afrinet)

PAR : NDAY MASANKILA

Mémoire présenté en vue de l'obtention

du grade d'ingenieur en sciences informatiques

Option : Réseaux &

Télécommunications

AOUT 2013

REPUBLIQUE DEMOCRATIQUE DU CONGO

MINISTERE DE L'ENSEIGNEMENT SUPERIEUR ET

UNIVERSITAIRE

UNIVERSITE PROTESTANTE DE

LUBUMBASHI

Faculté des sciences informatiques

B.P. 405

MISE EN PLACE D'UNE STRATEGIE DE QUALITE DE SERVICE

DANS UN INTERRESEAU VIA LE PROTOCOLE BGP

(Cas de Microcom et Afrinet)

PAR : NDAY MASANKILA

Mémoire présenté et défedu en

vue de l'obtention du grade d'ingenieur en sciences informatiques

Option : Réseaux &

Télécommunications

Directeur : Prof. Daniel

BAVWEZA

Co-directeur :

Ass. Felix MUKENDI

AOUT 2013

EPIGRAPHE

« Le moqueur cherche la sagesse et ne la trouve

pas ; mais pour l'homme intelligent la science est chose

facile ».

Proverbe 14 :6

DEDICACE

A vous mes chers parents, ILUNGA MUYAMBA appolos et NKULU

DJESE Esther pour le soutien et l'amour que vous aviez en mon égard

pendant mon parcours éstudiantin, que ce travail soit l'objet de ma

sincère reconnaissance et l'un des résultats de votre

travail.

A tous les ingenieurs en ingenieurie des réseaux et

télécoms et ingénieurie des systèmes d'informations

de l'université protestante de lububamshi et à tous les

chercheurs en informatique, je dédie ce travail.

Falonne Nday masankila immaculée

REMERCIEMENTS

Au seuil de la rédaction du présent travail

qui sanctionne la fin du II eme cycle, nous tenons à remercier en

premier lieu le bon Dieu Tout-Puissant, lui qui nous a donné le souffle

de vie, la force et la bonne santé pour que nous puissions arriver

rédiger ce travail.

Notre profonde gratitude s'adresse vivement à mes

parents ILUNGA MUYAMBA Appolos et NKULU DJESE Esther qu'ont consentis

d'énormes efforts et sacrifices pour que nous soyons ce que nous sommes

aujourd'hui.

Nos remerciements s'adressent à tous mes freres et

soeurs, Honoré LUBABA, Pascal KASONGO, Yvon MUTOKOLE, Willy UMBA,

Chançard SENDWE, Dally KABULO, Virginie KASONGO, Winnie ILUNGA, Lyna

SENGA, Mamie SHIMBI, Sifa NGOIE, Nicole MALOBA ; pour leur soutien tant moral

que financier.

Il nous serait ingrat de ne pas remercier nos chers oncles

paternels et maternels ; Ezéchiel KASONGO NUMBI, MALOBA,

Jean-Pièrre KALONDA, Billy LUBAMBU, Jeannot MWENZE, Paul SHIMBI, Schem

KABULO, Dieudonné LUBABA.

D'une façon particulière nous remercions

sincerement le professeur Daniel BAVWEZA le directeur du présent

travail pour son apport dans la réalisation de celui-ci, malgrès

ces occupations multiples a pu supporter nos faiblesses et erreurs, nous

pensons aussi à Mr. Felix MUKENDI qui a accepté de coodiriger ce

travail malgrès ses multiples occupations.

Nos remerciements s'adressent également aux

autorités de l'université protestante de lubumbashi, le vice

doyen de la facultlé Mr. Paul ILUNGA, l'appariteur, le secretaire

géneral academique, le secretaire général

admnistratif ; le departemental, ainsi qu'au corps enseignant ou nous

pensons au professeur NDJUNGU, Ass SERGE KATAMBA, Ir KAPULULA MUMBA DUBOIS, CT

MASANGU, Ass CHANDA, Ass. Yannick ZAGABE, Raphael BUKASA pour la formation et

l'encadrement que nous avons bénéficiées de leur part tout

au long de notre parcours de deuxième cycle.

Ainsi nous remercions aussi nos collègues qui ont

été nos compagnons de luttes : Chancelle KYUNGU, crescens

SUZE, Xeni KASONGO, Cherif AMISI, Landry MUKEMBE, Samuel KALELA, Guelord

ILUNGA, David NGOIE, Papy MUYUMBA, André KABEMBA, Jeff KABENGELE, Henri

KYAUSA, Josué MUKENGE, Patient YUMBA, Fabienne YUMBA, Ruth NGOIE, Fade

KALALA. Sans oublier mes copines Lyna MAKULA et Betty SONY.

Nous remercions également tous les chantres de la

chorale LES SERAPHINS de la paroisse JESUS LIBERE, tous les chantres de

l'orchestre CHRINOVIC de la ligue pour la lecture de la bible, tous les jeunes

de la ligue pour la lecture de la bible, tous les jeunes de la JPC paroisse

JESUS LIBERE.

Que tout ceux qui, de prés ou de loin ont

contribué à la rédaction du présent travail et dont

nous n'avons pas cités, trouvent ici l'expression de notre

gratitude.

INTRODUCTION GENERALE

De nos jours, internet étant le service le plus

désiré par bon nombre de personne évidemment de tout

âges, ces derniers veulent toujours voir les attributs du service qui

leur sont fourni par le réseau être garanties surtout en terme de

temps de réponse.

Dans l'optique de la gestion de la qualité de service

dans un inter-réseau, nous avons trouvé très important de

palier à certaines faiblesses que présente l'actuelle

architecture d'interconnexion au réseau internet dans notre ville.

1. CHOIX ET INTERET DU

SUJET

Nous avons choisi ce sujet et non un autre dans

l'intérêt d'approfondir notre connaissance en ce qui concerne la

qualité de service ainsi que le routage des paquets via le protocole

BGP.

2. ETAT DE LA QUESTION

Dans le monde scientifique, s'entent toujours parler les

problèmes liés à internet, raison pour laquelle nous

n'allons pas dire que nous sommes la première à parler de ce

sujet, car l'un de nos prédécesseurs a déjà

analysé l'un ou l'autre des aspects de notre thème.

Nous citons :

· TITRE: « étude et

optimisation de la structure et du fonctionnement du réseau

internet»

· AUTEUR : ZAGABE

RUDAHINDWA Yannick

· ANNEE : 2012

· NATURE : TFE

· INSTITUTION : Université

Protestante de Lubumbashi

· RESUME : dans son travail il a

abordé l'aspect infrastructure physique et logique sur laquelle les

différents FAI pourront s'échanger les informations.

· DIFFERENCE : Ce que nous allons

faire diffère du travail de ZAGABE du fait que, nous nous appuyons sur

la stratégie de la qualité de service dans un inter-réseau

en utilisant bien sûr le protocole BGP qui sera utilisé comme

protocole de bordure.

3. PROBLEMATIQUE

Le problème qui s'agit ici est que pour qu'un client

abonné à un fournisseur d'accès X puisse communiquer avec

un autre abonné à un fournisseur d'accès Y, les paquets

passent par trois FAI pour arriver à destination. Ce qui fait que le

coût soit cher et qu'il n'y ait pas une bonne qualité de service

en termes de débit, délais de transmission, taux de perte de

paquet et ainsi de suite.

4. RESULTAT ATTENDU

Face au problème dit ci-haut, nous allons mettre en

place un carrefour d'interconnexion des systèmes autonomes ; ce qui

fait qu'à la fin de celui-ci, la communication entre systèmes

autonomes locaux ne puisse pas dépendre de FAI des niveaux 1 ou 2

C'est-à-dire que les paquets locaux puissent être transmis

localement via une infrastructure que nous allons mettre en place dans le vif

du travail ainsi, le coût chez les FAIs diminuera de 60%.

5. METHODE ET

TECHNIQUES

v Méthode

Comme méthode, nous avons adopté l'approche

descendante connue sous l'appellation de TOP DOWN

NETWORK DESIGN.

v Technique de modélisation

La technique utilisée est EDraw Network

diagrammer

6. DELIMITATION DU

SUJET

Notre travail se porte beaucoup plus sur deux fournisseurs

d'accès internet dont Microcom et Afrinet dans leur service

technique.

7. SUBDIVISION DU

TRAVAIL

Hormis l'introduction et la conclusion, ce travail est

subdivisé en trois chapitres à savoir :

Ø Le premier

s'intitule : « CADRE CONCEPTUEL ET THEORIQUE»

se focalise sur la compréhension des concepts

opérationnels et théoriques qu'on aura utilisé dans le

présent travail.

Ø Le deuxième

s'intitule : « CADRE DE REFERENCE »

ici nous allons parler de la manière dont se présente

MICROCOM ET AFRINET qui sont nos domaines d'étude.

Ø Le troisième

intitulé : « APPLICATION DE LA

METHODE» dans cette partie passera à la mise en pratique

de la solution ; avec des simulateurs, nous allons montrer comment les

flux de trafic pourront suivre le chemin conçu.

CHAPITRE I. CADRE

CONCEPTUEL ET THEORIQUE

I.1. CADRE CONCEPTUEL

I.1.1. Qualité de

service (QoS)

La qualité de service (QDS) ou

Quality of service (QoS) est la capacité à

véhiculer dans de bonnes conditions un type de trafic donné, en

termes de disponibilité, débit, délais de transmission,

taux de perte de paquets...

La qualité de service est un concept de gestion qui a

pour but d'optimiser les ressources d'un

réseau

et de garantir de bonnes performances aux applications critiques pour

l'organisation. Elle permet ainsi aux fournisseurs de services

(départements réseaux des entreprises,

opérateurs...)

de s'engager formellement auprès de leurs clients sur les

caractéristiques de transport des données applicatives sur leurs

infrastructures

IP.

Les enjeux

La qualité d'un service est une notion

subjective. Selon le type d'un service envisagé, la qualité

pourra résider dans le débit (téléchargement ou

diffusion vidéo), le délai (pour les applications interactives ou

la téléphonie), la disponibilité (accès à un

service partagé) ou encore le taux de pertes de paquets (pertes sans

influence pour la voix et la vidéo, mais critiques pour le

téléchargement).

Le besoin de QoS

- Les applications de voix, vidéo et multimédia

ont besoin de la qualité de service car elles constituent des flots de

trafic temps réel qui ont des contraintes de délai.

- Les applications commerciales basées sur des

transactions client/serveur en ont aussi besoin car elles ont des contraintes

fortes en termes de temps de réponse.

Caractéristiques

Dans un

réseau,

les informations sont transmises sous forme de

paquets,

petits éléments de transmission transmis de routeur en routeur

jusqu'à la destination. Tous les traitements vont donc s'opérer

sur ces paquets.

La mise en place de la qualité de service

nécessite en premier lieu la reconnaissance des différents

services. Celle-ci peut-être évalué sur base de

différents critères :

· Bande passante

· Délai :

§ Délai de bout-en-bout

§ Variation du délai de bout-en-bout

v Intégrité des données :

§ Taux de perte de paquets

§ Taux d'erreur de paquets

v Fiabilité et disponibilité

En fonction de ces critères, différentes

stratégies peuvent ensuite être appliquées pour assurer une

bonne qualité de service.

Gestion du trafic

Mettre en forme un trafic (

Trafic

shaping en

anglais) signifie

prendre des dispositions pour s'assurer que le trafic ne dépasse jamais

certaines valeurs prédéterminées. Pratiquement, cette

contrainte s'applique en délayant certains paquets pour forcer un

certain trafic.

Le contrôle du trafic peut-être utile pour limiter

l'engorgement et assurer une latence correcte. Par ailleurs, des limitations de

débits séparément aux trafics permettent en contrepartie

de leur assurer en permanence un débit minimum, ce qui peut être

particulièrement intéressant pour un fournisseur d'accès

par exemple, souhaitant garantir une certaine valeur du débit à

ses clients.

Ainsi la qualité de service se réalise au

niveau de la

couche 3

du

modèle

OSI. Elle doit donc être configurée sur les routeurs ou la

passerelle reliée à Internet.

I.1.2. Border Gateway Protocol

(BGP)

Est un protocole d'échange de route utilisé

notamment sur le réseau

Internet. Son objectif est

d'échanger des informations d'accessibilité de réseaux

(appelés préfixes) entre système autonomes ou

Autonomous

Systems en anglais (AS) car il a été conçu pour

prendre en charge de très grands volumes de données et dispose de

possibilités étendues de choix de la meilleure route.

Contrairement aux protocoles de

routage interne, BGP

n'utilise pas de

métrique

classique mais fonde les décisions de routage sur les chemins parcourus,

les attributs des préfixes et un ensemble de règles de

sélection définies par l'administrateur de l'AS. On le qualifie

de protocole à vecteur de chemins (path vector protocol).

BGP est le seul protocole de routage à utiliser TCP

comme protocole de transport (port 179). Les échanges se font toujours

entre routeurs. Du fait d'utiliser TCP, BGP a besoin de :

v une connectivité IP entre les voisins BGP

v ouvrir des connexions TCP avant d'échanger des

données

Il existe deux versions de BGP : Interior BGP

(iBGP) et Exterior BGP (eBGP). iBGP est utilisé à

l'intérieur d'un Autonomous System alors que eBGP est utilisé

entre deux AS.

Avantages de BGP

BGP offre plusieurs avantages dont :

· Contrôle accru de la propagation des routes

· Filtrage des routes

I.1.3. Network Access Point

(NAP)

Est également appelé Global Internet

eXchange (ou GIX)ou Internet eXchange Point

(IXP), est une infrastructure physique permettant aux

différents

fournisseurs

d'accès Internet (ou FAI ou ISP) d'échanger du trafic i

nternet entre leurs

réseaux de

systèmes

autonomes grâce à des accords mutuels dits de «

peering».

Les IXP réduisent la part du trafic des FAI devant

être délivrés par l'intermédiaire de leurs

fournisseurs de trafic montant, réduisant de ce fait le coût moyen

par bit transmis de leur service. De plus, un nombre important de chemins

appris par l'IXP améliore l'efficacité du routage et sa

tolérance aux pannes.

Le but premier d'un IXP est de permettre l'interconnexion

directe des réseaux, par l'intermédiaire des points

d'échanges, plutôt qu'à travers un ou plusieurs

réseaux tiers.

La création de points IXP présente un certain

nombre d'avantages, à savoir: économies de coût,

amélioration des vitesses d'accès et diminution du temps de

latence et enfin, possibilité de recettes offertes par un contenu et par

des services au niveau local. Ces avantages sont décrits dans les trois

paragraphes qui suivent :

v Economies de coût

Le trafic passant par un point d'échange n'est pas

facturé alors que les flux vers le fournisseur de trafic montant du FAI

le sont.

v Amélioration des vitesses d'accès et

diminution du temps de latence

L'une des difficultés liées à

l'utilisation de la largeur de bande internationale pour l'échange du

trafic local vient du fait qu'elle ralentit l'échange de trafic et rend

pratiquement impossible l'utilisation d'applications «gourmandes» en

largeur de bande. Par ailleurs, les distances en jeu occasionnent un retard

perceptible de nature analogue à celui que l'on observe souvent sur les

communications téléphoniques internationales.

Par conséquent, d'un point de vue pratique, le retard

peut être dû à un certain nombre de facteurs

interdépendants. Du fait qu'il est transféré au niveau

international, le message peut faire plusieurs «bonds». Dans un

réseau informatique, un bond représente une portion du trajet

entre la source et la destination. Lorsqu'elles «voyagent» sur

l'Internet, par exemple, les données traversent un certain nombre de

dispositifs intermédiaires (comme les routeurs) au lieu d'être

canalisées directement sur un seul fil. Chacun de ces dispositifs oblige

les données à faire un «bond» entre une connexion du

réseau point à point et une autre. Les retards sont imputables

à trois causes: le temps que met chaque routeur pour traiter chaque

paquet; le temps que prend le paquet pour se placer en file d'attente avant de

pénétrer dans le câble assurant la connexion avec le bond

suivant (en fonction de l'état d'encombrement de la connexion); et le

temps de transmission physique d'une extrémité à l'autre

de chaque connexion (ce temps est beaucoup plus élevé dans le cas

du satellite que dans celui de la fibre). Plus le nombre de «bonds»

est important, plus le retard est grand. De même, plus une connexion est

encombrée, plus le retard augmente - parfois dans des proportions bien

plus importantes encore. Il va de soi qu'un message envoyé via un point

IXP local vers une destination locale nécessitera un nombre infiniment

moins grand de bonds que pour un message envoyé via Londres ou New

York.

Par ailleurs, le débit influe sur la vitesse de

transfert. Si le message est transféré par satellite et qu'un

volume important de trafic est transféré en même temps, la

vitesse de transfert sera ralentie de sorte que le message sera

transporté nettement moins vite jusqu'à sa destination.

Le temps de latence mesure ces retards en millisecondes.

Or si ces millisecondes semblent constituer un retard presque imperceptible,

leur accumulation peut avoir pour effet de ralentir considérablement

l'efficacité du processus. Par exemple, un transfert de données

au niveau local (il peut s'agir peut-être d'un e-mail) d'un quartier de

Kinshasa à une autre partie de la ville, effectué par liaison

à satellite, peut donner lieu à une latence moyenne comprise

entre 200 et 900 millisecondes par paquet, sachant que le transfert du message

comporte au moins sept paquets même pour le message le plus petit. En

revanche, le même message qui sera transféré localement sur

une ligne métallique, hertzienne ou à fibre optique

n'enregistrera qu'une latence moyenne comprise entre 5 et 20 millisecondes.

Cette valeur n'a guère d'importance pour l'e-mail qui ne dépend

pas du temps. En revanche, pour la navigation sur le web, le commerce

électronique ou en particulier les protocoles «en temps

réel» comme la messagerie instantanée, le service de

bavardage Internet (protocole IRC), la lecture en transit de fichiers sonores

ou visuels et le VoIP, cette valeur est extrêmement importante.

Possibilités de recettes offertes par un contenu et par

des services au niveau local grâce à l'amélioration des

vitesses d'accès et à des temps de latence plus faibles, une

série de nouvelles possibilités économiques est apparue au

niveau local. Alors qu'auparavant, il n'était peu ou pas judicieux

d'héberger des sites web au niveau local, il est désormais

possible de le faire sans que la performance d'une organisation en soit

pénalisée pour autant. Dans ces conditions, il se peut que l'on

assiste à une augmentation régulière du nombre de noms de

domaine locaux et de sites web hébergés sur le plan local.

Ainsi, toute une série de services qui auraient

été beaucoup trop lents auparavant sont désormais

possibles, dont notamment:

· la lecture en transit de fichiers sonores/visuels;

· la visioconférence;

· la télémédecine;

· le commerce électronique;

· le cyber apprentissage;

· l'administration publique en ligne;

· les services bancaires en ligne.

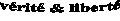

La figure suivante réprésente trois fournisseurs

d'accès internet connectés à un point

d'échange :

Figure 1: trois FAIs interconnectés via un

IXP

I.1.4. Système autonome

(As)

Un ensemble de routeurs qui partagent des politiques de

routage similaires et qui sont gérés dans un même domaine

administratif, typiquement un

fournisseur

d'accès à Internet. De l'extérieur, un AS est vu comme

une entité unique.

Au sein d'un AS, le protocole de routage est qualifié

d'« interne » IGP (par exemple,

Open shortest

path first, abrégé en OSPF). Entre deux systèmes

autonomes, le routage est « externe »EGP (par exemple

Border Gateway

Protocol, abrégé en BGP que nous allons utiliser).

Un AS est défini par un numéro d'AS unique,

abrégé en ASN qui veut dire AS number, chaque AS connaît le

numéro de tous ses voisins (information transmise à l'ouverture

d'une session BGP entre deux annonceurs BGP)

ü S'obtient auprès d'un registre régional,

comme les adresses IP

§ AS 0 et AS 65535 ne sont pas utilisables

c'est-à-dire, n'utiliser que les ASN de 1-65534

§ Les 1024 derniers numéros (AS64512-AS65534) sont

destinés à un usage privé

Chaque AS est identifié par un numéro de 16

bits. Ce numéro est utilisé par le protocole de

routage Border Gateway

Protocol.

La figure ci-dessous représente un système

autonome

Figure 2 un système autonome à trois

réseaux

I.1.5. Voisin (Neighbors)

"Un voisin" est un routeur avec lequel on est

immédiatement connecté, ou encore deux routeurs qui

établissent une connexion TCP.

Créer un voisinage BGP requiert l'accord entre les

administrateurs

· vous faites confiance à ce que l'autre

administrateur fait dans son réseau,

· Au même temps, vous faites tout le possible pour

prévenir les erreurs commis par les autres administrateurs.

I.1.6. Temps de latence

C'est le temps que met un message pour

traverser le système depuis l'expéditeur jusqu'au point de

livraison escompté.

I.1.7. Bande passante

C'est un intervalle de

fréquences

pour lesquelles l'amplitude de la réponse d'un système correspond

à un niveau de référence, donc sur lequel ce

système peut être considéré comme 'fiable'. Il

s'applique alors pareillement à des systèmes

électronique,

de

radiodiffusion ou

mécanique

et

acoustique.

Le terme est également employé dans les domaines

de l'informatique et de la transmission numérique, c'est ce qui nous

concerne ; pour signifier en fait le

débit

binaire d'un canal de communication (typiquement en relation avec les

accès

à internet à haut débit), du fait que ce débit

découle directement de la fréquence maximale à laquelle le

canal peut être employé pour transmettre du

signal

électrique de façon fiable.

I.1.8. Baude

Débit efficace d'une voix de transmission

I.1.9. Bps, Bits par seconde.

La vitesse avec laquelle les paquets passent sur une voix de

transmission ; c'est-à-dire le nombre de bits passant un point

chaque seconde. La vitesse de transmission des informations

numériques, à savoir la mesure de la vitesse d'envoi ou de

réception des données. Elle est souvent exprimée en

mégabits par seconde (mbps) pour les liaisons à large bande.

I.1.10. Un protocole

C'est une méthode standard qui permet la communication

entre des processus (s'exécutant éventuellement sur

différentes machines), c'est-à-dire un ensemble de règles

et de procédures à respecter pour émettre et recevoir des

données sur un réseau. Il en existe plusieurs selon ce que la

nature des équipements communiquant. Certains protocoles seront par

exemple spécialisés dans l'échange de fichiers (le FTP),

d'autres pourront servir à gérer simplement l'état de la

transmission et des erreurs (c'est le cas du protocole ICMP), ...

Sur Internet, les protocoles utilisés font partie d'une

pile de protocoles, c'est-à-dire un ensemble de protocoles reliés

entre eux. Cette suite de protocole s'appelle

TCP/IP.

I.1.11. Faire du routage

politique

Décider comment son trafic circuler sur internet.

I.1.12. Une passerelle

En

informatique, une

passerelle (en

anglais, gateway)

est le nom d'un dispositif permettant de relier deux

réseaux

informatiques de types différents, par exemple un

réseau

local et le réseau Internet. L'image ci-dessous

représente un pare-feu jouant le rôle d'une passerelle.

Figure 3. Exemple d'un firewall jouant le rôle de

la passerelle

I.1.13. Un paquet

Un paquet est l'entité de transmission de la

couche

réseau modèle OSI.

Afin de transmettre un message d'une machine à une

autre sur un réseau, celui-ci est découpé en plusieurs

paquets transmis séparément.

Un paquet inclut un "en-tête", comprenant les

informations utiles pour acheminer et reconstituer le message, et

encapsule

une partie des données.

Exemple : paquet

IP

I.1.14. ISP (fournisseur de

services Internet)

Société qui procure un accès à

Internet aux utilisateurs finaux ou à d'autres FAI.

I.1.15. Contrôle de

trafic

Ensemble d'actions de contrôle

effectuées par le réseau pour éviter la congestion.

I.1.16. Une architecture

réseau

C'est un édifice fonctionnel composé

d'équipements de transmission, de logiciels et protocoles de

communication et d'une d'infrastructure filaire ou radioélectrique

permettant la transmission des données entre les différents

composants.

I.1.17. Diagramme de

Gantt

Le diagramme de GANTT est un outil permettant

de modéliser la planification de tâches nécessaires

à la réalisation d'un projet. Il s'agit d'un outil inventé

en 1917 par Henry L. GANTT.

Etant donné la relative facilitée de lecture des

diagrammes GANTT, cet outil est utilisé par la quasi-totalité des

chefs de projet dans tous les secteurs. Le diagramme GANTT représente un

outil pour le chef de projet, permettant de représenter graphiquement

l'avancement du projet, mais c'est également un bon moyen de

communication entre les différents acteurs d'un projet.

Ce type de modélisation est particulièrement

facile à mettre en oeuvre avec un simple tableur mais il existe des

outils spécialisés dont le plus connu est Microsoft

Project. Il existe par ailleurs des équivalents libres (et

gratuits) de ce type de logiciel.

Démarche

d'utilisation du diagramme de Gantt

Dans un diagramme de Gantt on représente :

· en ligne les unités de temps (exprimées

en mois, en semaine ou en jours) ;

· en colonne les différents postes de travail (ou

les différentes tâches).

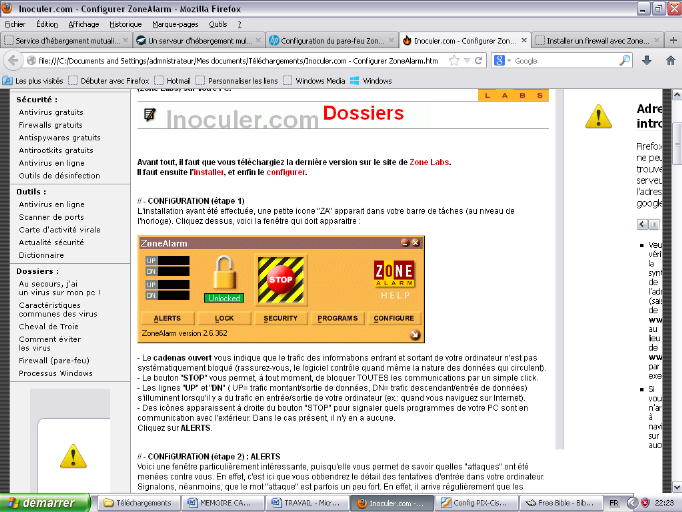

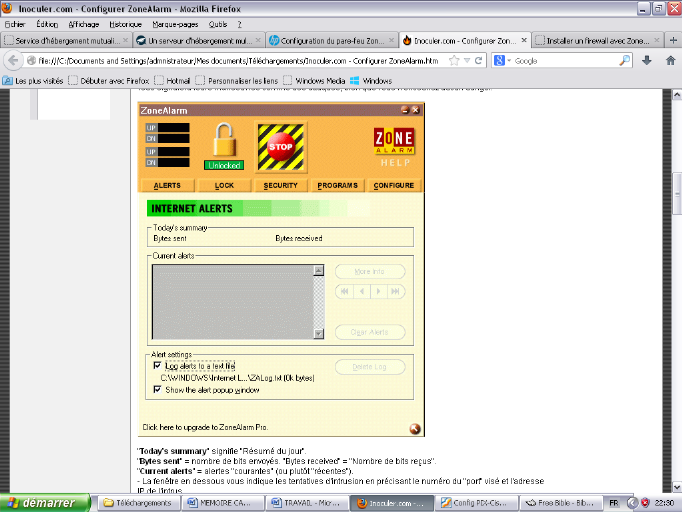

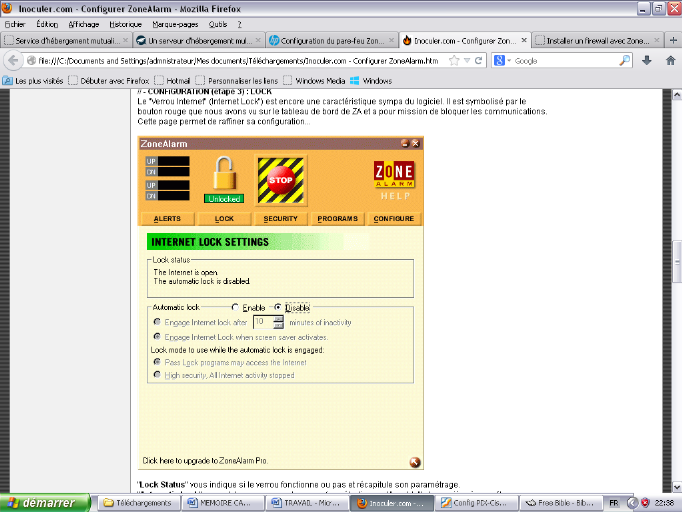

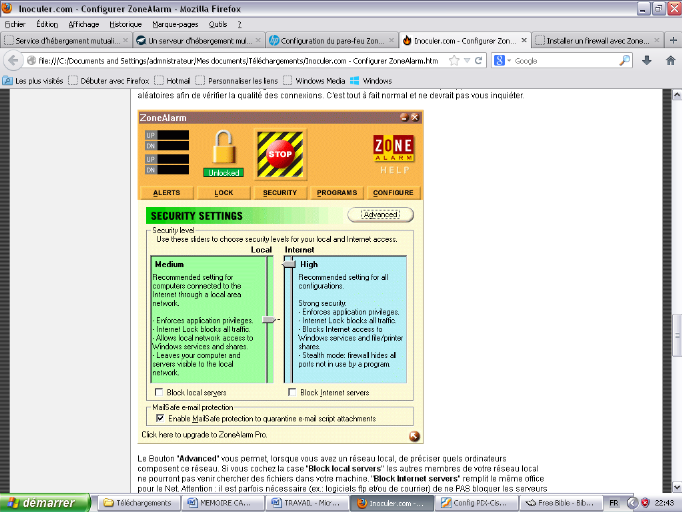

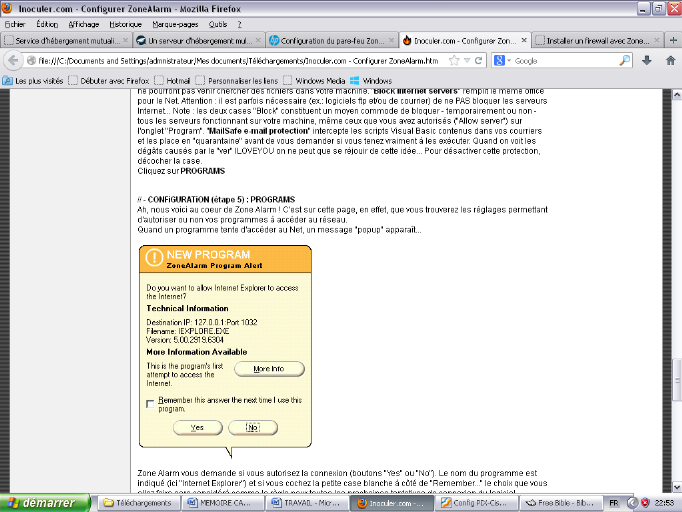

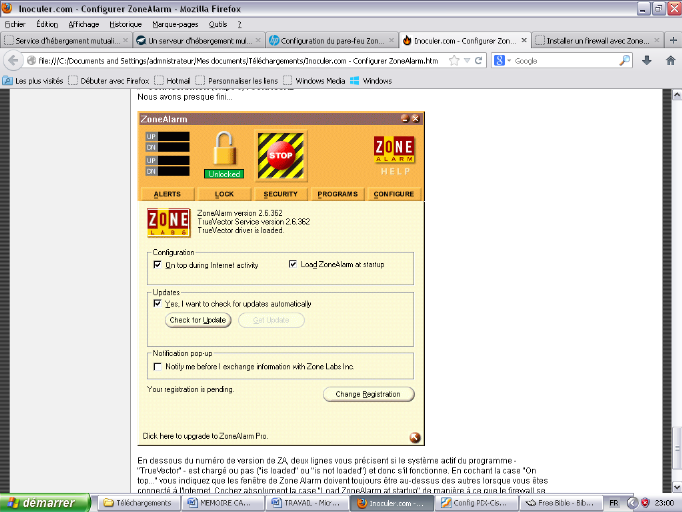

I.1.18. ZONEALARM FIREWALL

ZoneAlarm est un pare-feu personnel (donc un logiciel dont

l'utilisation est prévu pour des particuliers) permettant de

protéger une machine en réseau. Son installation et sa

configuration très simples ainsi que son niveau de protection

élevé en font une solution de référence pour la

protection d'ordinateurs personnels.

Ce pare-feu permet :

· de choisir un niveau de protection internet et intranet

(réseau local)

· de bloquer tout le trafic (éventuellement

automatiquement en cas de mise en veille)

· de définir les programmes ayant accès

à Internet

· de définir les adresses IP des machines

autorisées à se connecter

· des alertes en cas de tentatives de connexion

extérieure

· une gestion des mises à jour

I.2. CADRE THEORIQUE

A. Top down network

design

C'est une méthodologie qui commence au plus haut niveau

d'un concept de design et se dirige vers le plus bas niveau. Cette

méthode se penche sur les sept couches du Modèle OSI pour la

conception d'un projet.

Voici les grandes phases qui caractérisent la

méthode top-down Design :

1. Identification des besoins et des objectifs du

client (entreprise).

Cette étape a commence par la détermination des

objectifs d'affaires et les exigences techniques. La tâche de

caractériser le réseau existant y compris ; l'architecture

et les performances des segments de réseau majeur et dispositifs.

Cette phase comprend les étapes suivantes :

a. Objectifs de l'entreprise

b. Les besoins

c. Les contraintes

d. La détermination de la portée du projet

e. Les objectifs techniques

f. Cahier de charge

g. Planification de l'étude

a. Objectif de l'entreprise

Ici nous allons proceder à l'identification des

objectifs de l'entreprise

b. Les besoins

Les besoins sont exprimés en deux aspects qui

sont :

· Objectifs généraux : ce dont

l'entreprise a besoin pour son bon fonctionnement

· Objectifs techniques : ce dont l'entreprise a

besoin pour son bon fonctionnement du point de vu technique.

c. Les contraintes

A cet étape il est démandé de penser

à ce qui pourrait arriver en cas de la non stisfaction des utilisateurs.

Pour ce faire, il faut se poser deux questions et même répondre

à ces questions directement. Ces questions sont les suivantes :

Question 1 : Qu'est ce qui se passerait si le

réseau tombait en panne ou si une fois installé, ne fonctionne

pas selon les spécifications ?

Question 2 : Comment est-ce que ma solution est-elle

visible par rapport à la gestion supérieure de ces deux

sociétés ?

d. Détermination de la portée du

projet

C'est le récensement des tous les services

réseaux de l'entreprise ainsi que leur état de criticité,

ici il est démander de faire un tableau qui contiendra tous les services

existants et ce que nous allons ajouter à l'entreprise.

Après avoir determiner les services il faut aussi

déterminer la portée du projet par rapport aux sept couches du

modèle OSI.

e. Les objectifs techniques

Ce sont les objectifs qui ont trait à l'application que

le concepteur va mettre en place.

Dans la determination des objectifs techniques, nous parlerons

des points suivants :

Ø La disponibilité : il faut calculer le

taux de disponibilité qui est trouvé en fonction du nombre de

jours de travail par semaine ainsi que le nombre d'heure par jour.

En effet le taux de disponibilité idéal

étant de 100%, le taux disponibilité réel est égal

au nombre d'heure reel par semaine sur nombre d'heure idéal par semaine,

le tout multiplier par 100%.

Ø L'évolutivité ou la

scalabilité : c'est tenir compte des besoins futurs de

l'entreprise, c'est-à-dire au bout de 5 ans si l'entreprise voudra

modifier son infrastructure.

Ø Performance : ce point se réalise en cinq

sous points qui suivent :

ü Bande passante

ü Utilisation

ü Taux d'erreur

ü Assurance

ü Efficacité

Ø L'adaptabilité : etre sûr que la

solution apportée s'adaptera à l'entreprise ciblée du

point de vue sa topologie.

f. Cahier de charge

Ce point comprend trois sous points qui sont :

Ø

Identification du projet : mettre l'intitulé du projet

Ø

Objectif du projet

Ø

Evaluation du coût : évaluer le coût du projet.

g. Planification de l'étude

C'est la détermination du temps que va prendre le

projet à l'aide d'un diagramme appelé « diagramme de

gantt ».

2. Conception logique du réseau.

Au cours de la phase de conception du réseau logique,

le concepteur du réseau développe une topologie de réseau.

Selon la taille des caractéristiques du réseau et du trafic, la

topologie peut varier du simple au complexe, nécessitant la

hiérarchie et la modularité. Pendant cette phase, le concepteur

du réseau élabore également un modèle d'adressage

de la couche réseau, et choisit de commutation et de protocoles de

routage. La conception logique comprend également la planification de la

sécurité, la conception de gestion de réseau, et

l'enquête initiale dans laquelle les fournisseurs de services peuvent

répondre à des réseaux étendus (WAN) et les

exigences d'accès à distance.

Cette phase comprend les points suivants :

a. Choix de la topologie logique : description de la

repartition des taches au sein du réseau.

b. Adressage : attribution des adresses IP aux

équipements, déterminer un plan d'adressage.

c. Routage : déterminer le protocole de routage et

comment il fonctionne pour acheminer le trafic à destination.

d. Nommage : les noms par lequel les utilisateurs seront

réconnus dans le réseau.

e. Configuration : déterminer les logiciels

utilisés puis mettre toutes les configurations faites.

f. Sécurité : montrer les moyens de

sécurité utilisés.

3. Conception physique du réseau.

Au cours de la phase de conception physique, technologies et

produits spécifiques pour réaliser la conception logique sont

sélectionnés. La conception du réseau physique commence

par la sélection des technologies et des dispositifs pour les

réseaux de campus, y compris le câblage, les commutateurs

Ethernet, les points d'accès sans fil, ponts sans fil et des routeurs.

Sélection de technologies et dispositifs pour l'accès à

distance et des besoins WAN suit. En outre, l'enquête sur les

fournisseurs de services, qui a commencé au cours de la phase de

conception logique, doit être complétée au cours de cette

phase.

Cette phase comprend les points suivants :

a. Choix du média de transmission

b. Choix des materiels

c. Choix de fai

d. Topologie physique

4. Test, Optimisation et Documentation du

réseau.

Les dernières étapes de la conception de

réseau de haut en bas sont à écrire et mettre en oeuvre un

plan de test, de construire un prototype ou du pilote, d'optimiser la

conception du réseau, et documenter votre travail avec une proposition

de conception de réseau. Si vos résultats indiquent des

problèmes de performance, puis au cours de cette phase, vous devez

mettre à jour votre conception d'inclure des fonctions d'optimisation

telles que le lissage du trafic de pointe et routeur file d'attente et des

mécanismes de commutation.

Cette méthode de conception nous a permis dans le

présent travail, d'atteindre notre but partant d'une démarche

similaire à la disposition des sept couches du modèle OSI, donc

de la septième à la première couche.

B. Le modèle OSI

C'est un modèle de référence, c'est un

modèle théorique c'est-à-dire il n'est pas

implémenté dans un système d'exploitation .il est

constitué de 7 couches que nous donnerons avec leurs fonctions

respectives :

1. La couche physique : c'est une couche qui est

chargée de faire la transmission des signaux entre les interlocuteurs.

2. La couche liaison de données : c'est une

couche qui gère la liaison entre deux machines et assure le

transfert des données par les médias.

3. La couche réseau : cette couche gère les

transferts de données et détermine le meilleur chemin que peut

empreinte un paquet dans une transmission.

4. La couche transport : cette couche gère la

connexion de bout en bout entre processus, c'est-à-dire la

fiabilité et le contrôle de flux.

5. La couche session : cette couche permet de

gérer et fermer des sessions entre applications, il se charge de

dialogue entre machines.

6. La couche présentation : elle est chargée

de faire le codage des données, elle négocie la transmission des

données pour la couche application.

7. La couche application : cette couche

fournit services réseaux au processus d'application te que le courrier

électronique, le transfert de fichiers. Elle n'a pas de service propre

spécifique.

CHAPITRE II. CADRE DE

REFERENCE

II.1. AFRINET

II.1.1. PRESENTATION

AFRINET S.P.R.L. en sigle, est une

société congolaise spécialisée dans

l'intégration des solutions réseaux. Son équipe met

à disposition des nouvelles technologies de communication pour optimiser

les autres entreprises clients.

La dite entreprise offre les conseils a ses clients, son

expérience et son équipe accompagne ses clients de

l'intégration à l'exploitation.

II.1.2. SITUATION GEOGRAPHIQUE

La société africaine de communication et

internet AFRINET en sigle se situe dans la ville de

Lubumbashi plus précisément dans la commune de Lubumbashi sur

l'avenue Kasaï, au bâtiment Fly Congo ex hewa bora, en diagonal de

l'agence sonas.

Notons que le siège social de la société

AFRINET est localisé dans la ville de kinshasa, commune de la gombe,

sur le boulevard du 30 juin au sein de l'immeuble SOZACOM.

II.1.3. HISTORIQUE

La sociéte AFRINET, a été

créée le 01 septembre 2008.

Cette entreprise est une société à

responsabilité limitée au capital de 8 000 EURO, son siège

est immatriculé auprès des greffes et tribunaux de la ville de

Paris. Elle est enregistrée avec le code APE 6202A qui correspond au

secteur Conseil en systèmes et logiciels informatiques. Son dernier

bilan publié en 2010.

Les liaisons des

ISP (Fournisseur d'Accès Internet- FAI) de Kinshasa à leur

Upstream Provider ou Carrier, se font par satellites et coûtent donc

très chères. Garder le trafic local a pour avantage de

désengorger la bande passante sur les relais satellitaires, avec pour

conséquences financières majeures de réduction des

coûts. Il permet en plus d'éviter les deux bandes par satellites

pour des paquets échangés entre deux ISP ou un ISP et son voisin.

L'aventure a commencé quand deux ISP, InterConnect et

Afrinet ont décidèrent en octobre 2002, de tester un peering

entre les deux réseaux. Ce qui fut fait avec succès,

malheureusement l'initiative n'a pas fait long feu.

La seconde tentative fut la bonne en septembre 2002, 4 ISP

(internet service provider), à savoir InterConnect, Afrinet, Micronet

et RoffeHight-Tech se sont mis d'accord pour relancer le projet

d'interconnexion, en donnant naissance à KINshasa

Internet eXchange point, en sigle KINIX ou

point d'échange de Kinshasa.

Dans sa première configuration, le point

d'échange était constitue d'un Linux Box sur lequel tous les ISP

étaient connectés, avec des routes statiques. Grâce

à l'appui matériel du Network Startup Ressource Center (NSRC), le

point d'échange va très vite évolué vers sa

configuration professionnelle actuelle (Layer 2, Layer 3) où tous les

ISP utilisent le protocole dynamique BGP sur leur routeur respectif.

Le NSRC a fourni un support matériel et un appui

technique important, avec en plus des outils didactiques dont notamment des

livres O'Reilly et Addison Wesley.

Ces différentes donations ont contribuées

positivement au démarrage du service.

II.1.4. SERVICE AFRINET

Le Point d'échange se limite à l'échange

des paquets entre ISP.

II.1.5. OBJECTIFS DE

L'ENTREPRISE

Afrinet a pour objectif de fournir des services internet

à ses abonnés. Cette société évolue dans le

domaine des télécommunications. Et comme secteurs

d'activités, nous citons:

· Gouvernement

· Entreprises Privées et Etatiques

· Banques

· Organismes nationaux et Internationaux

· Cyber Café

· Résidentiels

II.1.6. LES BESOINS

a. Besoins généraux

Afrinet s.p.r.l a besoin de la main d'oeuvre suffisante pour

son bon fonctionnement car elle regorge plusieurs départements en son

sein.

b. Besoins techniques

Sur le plan technique, Afrinet nous a présentés

comme besoins :

· L'amélioration de la largeur de bande

· L'amélioration de la bande passante

· La réduction du coût de trafic

· La réduction du délai d'attente du

trafic.

· L'échange de trafic avec d'autres FAIs de la

ville de manière à satisfaire de plus en plus les clients en leur

évitant des doubles bonds.

II.1.7. ARCHITECTURE

Le point d'échange est un IXP (Internet

eXchange point) de niveau 2 (Layer2), il est donc

constitué d'un Switch comme cour et tous les ISP ont des routeurs

connectés au Switch. Le IXP utilise les IP et les AS privés, les

routeurs des clients échangent les routes de manière dynamique,

pour le moment tous les ISP échanges les routes en définissant un

voisinage dans le BGP (Border Gateway

Protocol).

II.1.8. ORGANIGRAMME DE L'ENTREPRISE

TOP MANAGEMENT CHEFS EXECUTIVES OFFICER

COMMERCIAL & MARKETING MANAGEMENT

FINANCIAL.ADMINISTRATIVE &HR MANAGEMENT

LOGISTIQUE

TECHNICAL MANAGEMANT

BUSINESS DEVELOPEMENT

IT & NETWORKING

SERVICE DE DEPANNAGE & INSTALLATION (VSAT)

C-CAR

CORPORATES

SOHO

EXECUTIVE SECRETARIAT

Figure 4 : organigramme

de la société Afrinet Lubumbashi

II.1.9. ARCHITECTURE

PHYSIQUE

Figure 5 : architecture physique d'Afrinet

Lubumbashi

II.2. MICROCOM

II.2.1. PRESENTATION

La société Microcom est une

société OEuvrant dans le domaine des

Télécommunications et de l'Informatique, elle est actuellement le

leader des fournisseurs d'accès aux services Internet,

d'intégrateurs des solutions informatiques et de câblage

réseau avec 11 représentations dans les grandes villes en

République Démocratique du Congo :

Kinshasa, Lubumbashi, Mbuji

Mayi, Mbandaka, Likasi,

Kolwezi, Matadi, Kananga,

Goma, Kisangani et Bukavu

avec plus de 20 stations terriennes modernes.

II.2.2. SITUATION

GEOGRAPHIQUE

La société Microcom SPRL se situe dans

la ville de Lubumbashi plus précisément dans la commune de

Lubumbashi au 258 de l'avenue ADOULA elle est voisin de l'église temple

de victoire.

II.2.3. HISTORIQUE

Créée en 1982, Microcom est une

société des personnes à responsabilité

limitée (SPRL) aux capitaux à 100% congolais. Elle compte

actuellement un effectif de près de 250 personnes.

Depuis deux ans, MICROCOM a acquis et installé un

système de HUB pour réduire le temps d'interconnexion des

réseaux tant sur le plan national (Intranet) que sur le plan

international (Internet). Cette infrastructure permettra aux clients de

MICROCOM de jouir d'une flexibilité dans la fourniture et la gestion de

la bande passante avec possibilité d'une connectivité intranet

à travers toute la R.D. Congo avec des temps de latence de l'ordre de

600ms.

II.2.4. OBJECTIFS DE

L'ENTREPRISE

Microcom a pour objectif de fournir des services internet

à ses abonnés.

II.2.5. LES BESOINS

A. Besoins généraux

Microcom a besoin de la main d'oeuvre suffisante pour son bon

fonctionnement car elle regorge plusieurs départements en leur sein.

B. Besoins techniques

Sur le plan technique, Microcom nous a présentés

comme besoins : les matériels à installer chez le client

(suscriber unit), matériels de production, antenne, modem, des stations

des bases, des groupes électrogènes, véhicules, et

aussi :

· L'amélioration de la largeur de bande

· L'amélioration de la bande passante

· La réduction du coût de trafic

· La réduction du délai d'attente du

trafic.

· L'échange de trafic avec d'autres FAIs de la

ville de manière à satisfaire de plus en plus les clients en leur

évitant des doubles bonds.

II.2.6. SERVICES

Internet Provider

Microcom est aujourd'hui en République

Démocratique du Congo le plus grand fournisseur d'accès à

Internet utilisant la technologie de connexion sans fil WiMax dans tous les

secteurs d'activités:

Ø Gouvernement

Ø Entreprises Privées et Etatiques

Ø Banques

Ø Organismes nationaux et Internationaux

Ø Cyber Café

Ø Résidentiels

Connexion satellite

Dans le souci d'atteindre un niveau de service de

qualité en terme de bande passante et de fourniture d'accès

à Internet pour ses abonnés, Microcom vous garantit une connexion

24h/ 24 et un taux de disponibilité

(SLA) annuel de 99,95% grâce à

des connexions VSAT en partenariat avec

IntelSat®,

le plus grand fournisseur de connexion VSAT dans le monde. Ce service

répond aux normes de l'Union Internationale des

Télécommunications (UIT).

Informatique

Grâce à son expérience de longue date,

Microcom propose aujourd'hui à ses abonnés des solutions

informatiques de haute qualité, telles que :

· Solutions VPN

· Solutions Intranet

· Solutions WiFi (Hot-Spot Publiques et WiFi

Individuel)

· Solutions de VoIP (pour entreprise et Individuelle)

II.2.7. ARCHITECTURE

PHYSIQUE

Figure 6 : architecture physique de Microcom

Lubumbashi

II.3. CRITIQUE DE

L'EXISTANT

Dans la structure existante de nos deux fournisseurs

d'accès, nous avons trouvé qu'ils ne sont pas connectés

entre eux ; ce qui fait que pour qu'un client abonné chez Afrinet

puisse communiquer à un autre abonné chez Microcom et vice versa,

leurs paquets doivent passer par le réseau fédérateur

internet en passant par leur FAI de niveau 2 (INTELSAT global BGP routing

policy pour Microcom et SKYVISION global networks Ltd pour Afrinet) cela

déduit déjà que la communication devient chère pour

les clients et le FAI du fait que les liaisons internationales coûtent

chères que les liaisons locales.

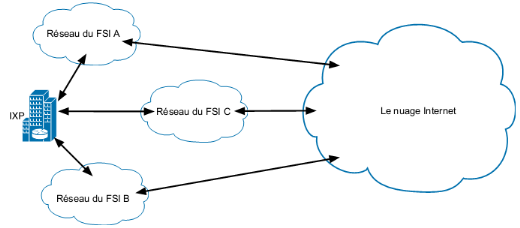

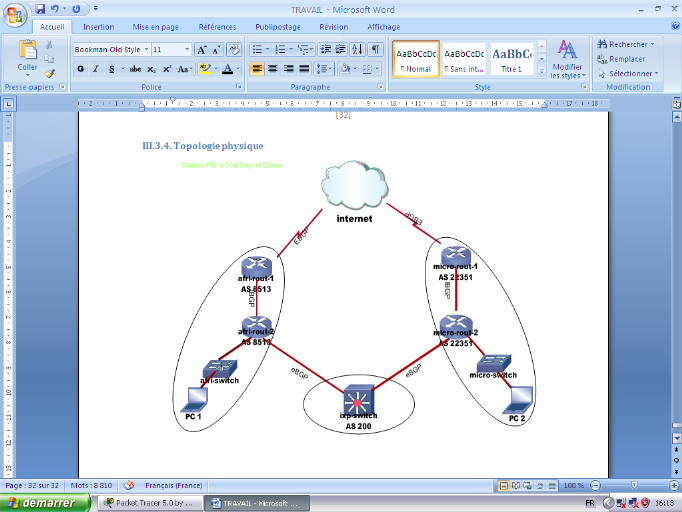

La figure ci-dessous représente la situation de FAIs

locaux :

Figure 7: communication Microcom

Afrinet

CHAPITRE III. APPLICATION

DE LA METHODE

III.1. IDENTIFICATION ET

ANALYSE DES OBJECTIFS, BESOINS ET CONTRAINTES FONCTIONNELLES

Les points suivants ont déjà été

parlés dans le chapitre précédant :

h. Objectifs de l'entreprise

i. Les besoins

· Besoins généraux

· Besoins techniques

III.1.1. LES CONTRAINTES

A l'égard de la conception de ce projet, il serait

mieux de penser à ce qui pourrait arriver en cas du non satisfaction de

nos clients. Pour cela, nous pouvons formuler nos contraintes en fonction de

deux questions principales de conception d'un réseau avec top down

network design.

Que se passerait-il si le réseau tombait en panne ou si

une fois installé, ne fonctionne pas selon les

spécifications ?

Comment est-ce que ma solution est-elle visible par rapport

à la gestion supérieure de ces deux

sociétés ?

Concernant la première question, une fois que la

solution implémentée n'arrive pas à répondre aux

spécifications de nos clients, nous allons retourner à

l'étape de configuration de BGP et de la qualité de service.

Quant à la deuxième question, ma solution est

considérée par les deux sociétés comme étant

bénéfique en ce sens que l'interconnexion directe des

réseaux, par l'intermédiaire des points d'échanges,

plutôt qu'à travers un ou plusieurs réseaux tiers

présentes des nombreux avantages mais les premiers sont :

· Optimisation du coût : Le

trafic passant par un point d'échange n'est pas facturé alors que

les flux vers le fournisseur de trafic montant du FAI le sont.

· Optimisation de la latence :

L'interconnexion directe, souvent localisée dans la même ville que

les deux réseaux, évite que les données n'aient à

changer de ville, voire de

continent, pour passer

d'un réseau à un autre, ceci permet de réduire le temps de

latence.

· Optimisation de la bande

passante : la vitesse, est le plus évident dans les

régions qui ont des connexions longues distances peu

développées. Les FAI de ces régions pourraient avoir

à payer 10 à 100 fois plus pour le transport de données

que les FAI en

Amérique du

Nord,

Europe ou

Japon. De ce fait, ces FAI ont

généralement des connexions plus lentes et plus limitées

au reste de l'Internet. Cependant, une connexion à un IXP local peut

leur permettre de transférer des données de façon

illimitée et gratuite, améliorant ainsi considérablement

la bande passante entre clients de deux FAI voisins.

· Les fournisseurs de services Internet ont davantage de

choix pour envoyer le trafic amont dans le réseau Internet ; il

contribue par conséquent à un meilleur fonctionnement et à

une compétitivité accrue du marché du transit de masse.

III.1.2. DETERMINATIONS DE LA

PORTEE DU PROJET

Le recensement des services réseaux

|

N°

|

NOM SERVICE

|

CRITICITE

|

APPLICATION EXISTANTE (oui/non)

|

COMMENTAIRE

|

|

1

|

L'accès à internet via satellite

|

Non critique

|

oui

|

Fournir le service internet aux clients

|

|

2

|

Le VPN

|

Non critique

|

oui

|

L'accès à distance aux données

|

|

3

|

Service installation réseau

|

Non critique

|

oui

|

S'occupe de l'installation des équipements

réseaux aux clients.

|

|

4

|

programmation

|

Non critique

|

oui

|

Vente des applications aux entreprises (ex : gestion de

stock)

|

|

5

|

radiocommunication

|

Non critique

|

oui

|

Fournir de la communication par radio

|

|

6

|

mail

|

Non critique

|

oui

|

Fournir le service mail aux consommateurs

|

|

7

|

web

|

Non critique

|

oui

|

Fournir le service web

|

|

8

|

QoS

|

Non critique

|

non

|

Contrôle de trafic

|

|

9

|

BGP

|

Non

critique

|

non

|

Protocole d'interconnexion entre deux AS

|

Tableau 1: les services informatiques chez les deux

fournisseurs d'accès

Par rapport aux sept couches du modèle OSI, la

détermination de la portée de la conception de notre projet ne

touchera que les couches suivantes :

v COUCHE TRANSPORT : Bgp utilisera le protocole TCP pour

assurer la bonne transmission des paquets entre les deux AS chacun étant

défini par un numéro d'AS, car ces deux AS doivent ouvrir une

connexion TCP avant d'échanger des données.

v COUCHE RESEAU : Le routage de paquets, le

contrôle de trafic ; filtrage des routes.

v COUCHE LIAISON : Connecter les deux fournisseurs via un

point de transit.

v COUCHE PHYSIQUE : Comme medias de transmission nous

allons utiliser le câble console, la fibre optique, le cable UTP.

III.1.3. LES OBJECTIFS

TECHNIQUES

A. La disponibilité

En fonction du nombre de jours de travail ainsi que des heures

par jour, nous pouvons premièrement déterminer le taux de

disponibilité idéal :

· Nombre de jour par semaine : 7

· Nombre d'heure par jour : 24

· Nombre d'heure par semaine : 128

Pour ces deux entreprises, le taux de disponibilité

idéal par semaine est :

((7 x 24) x100)/ (7x24)=100%

En tenant compte des petites perturbations techniques dues

telles que des coupures électriques, nous limitons le taux de

disponibilité réel à :

Taux de disponibilité=   100=99,2% 100=99,2%

B. L'évolutivité

En ce qui concerne l'évolutivité de notre

infrastructure nous sommes certaines que même si au bout de cinq ans

l'entreprise arrivait à modifier son infrastructure soit en ajoutant

des clients, cela n'aura pas de répercutions sur le système parce

que le protocole BGP peut filtrer de numéro d'AS et Ajouter de nouveaux

réseaux sans devoir modifier les filtres de routage c'est-à-dire

les nouveaux réseaux seront dans le même AS.

C. Performance

v Bande passante : BGP ne peut pas bien

fonctionner si la liaison entre AS a une faible bande passante ce qui fait nous

aurons une bande passante d'au moins 100 Mbps.

v Utilisation : l'utilisation de BGP

permettra aux administrateurs de nos deux fournisseurs d'accès internet

de mieux gérer les abonnés en leur offrant une qualité de

service en fonction des configurations dynamiques qui seront faites avec ce

protocole.

v Taux d'erreur : le moins

élevé possible. Ce taux sera donné par :

Taux de disponibilité idéal - taux de

disponibilité réel= 100-99,2=0,8%

v Assurance : ce système sera

vraiment fidèle en ce qui concerne la qualité de service car

BGP :

Ø A de bonnes possibilités pour filtrer les

routes,

Ø Il est moins sensible aux problèmes des

voisins,

Ø Il effectue le contrôle accru de la propagation

des routes.

v Efficacité : les

matériels que nous allons utiliser sont efficaces car nos deux

fournisseurs d'accès utilisent des routeurs Cisco qui ne sont pas

limités en mémoire ou capacité de

calcul.

D. L'adaptabilité

La même solution va bien s'adapter à nos deux AS

du point de vu leur topologies car BGP reçoit tous les réseaux

d'un voisin en utilisant une seule référence (l'AS) ; les

deux AS seront toujours en collaboration.

III.1.4. CAHIER DE CHARGE

i. Identification du projet

L'intitulé de notre projet est la mise en place d'une

stratégie de qualité de service dans un inter-réseau via

le protocole BGP (cas de Microcom et Afrinet)

ii. Objectif du projet

Ce projet a comme objectif d'aider nos deux fournisseurs

d'accès internet cités ci-haut à s'interconnecter en local

en vu d'améliorer la QoS.

iii. Evaluation du

coût

|

N°

|

NOMS EQUIPEMENTS

|

TYPE

|

NOMBRE

|

PRIX UNITAIRE

|

PRIX TOTAL

|

|

1

|

Routeur cisco

|

691

|

4

|

1800$

|

7200$

|

|

2

|

Switch multilayer

|

C3727

|

1

|

2190$

|

2190$

|

|

TOTAL

|

9390$

|

Tableau 2: évaluation du coût du

projet

III.1.5. PLANIFICATION DE

L'ETUDE

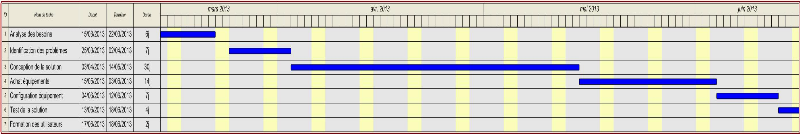

Le diagramme de gant suivant permettra de donner l'enchainement

des taches pour la réalisation du projet.

Tableau 3: diagramme de

gantt représentant l'enchainment des tâches

III.2. CONCEPTION LOGIQUE

DU RESEAU

III.2.1. Choix de la topologie

logique

Pour ce qui est de la topologie logique, nous allons relier

les deux FAI locaux entre eux via le GIX, d'où un FAI qui veut

accéder à un autre doit tout d'abord être connecté

à ce NAP qui sera de couche 3 en occurrence un Switch multi-niveau.

III.2.2. Adressage

Nous allons utiliser le plan d'adressage utilisé

déjà chez nos deux fournisseurs d'accès internet. En

effet, pour la connexion internet les adresses restent publiques et pour

l'interconnexion au niveau du IXP c'est-à-dire en local ; nous

aurons des adresses privées.

Voici le plan d'adressage que nous allons utiliser :

|

PERIPHERIQUE

|

NOM DE L'HOTE

|

INTERFACE

|

ADRESSE IP

|

ADRESSE RESEAU

|

|

Routeur

|

Afri-rout-1

|

Serial 0/0

|

41.222.216.1/24

|

|

|

|

Fast Ethernet 0/0

|

192.168.1.1/24

|

192.168.1.0

|

|

|

|

|

|

|

Routeur

|

Afri-rout-2

|

Fast Ethernet 0/0

|

192.168.1.2/24

|

|

|

|

Fast Ethernet 0/1

|

192.168.0.1/24

|

192.168.0.0

|

|

|

|

|

|

|

Routeur

|

Micro-rout-1

|

Serial 3/0

|

66.36.192.1/24

|

|

|

|

Fast Ethernet 0/1

|

172.16.0.1/24

|

172.16.0.0

|

|

|

|

|

|

|

Routeur

|

Micro-rout-2

|

Fast Ethernet 0/0

|

172.16.0.2/24

|

|

|

|

Fast Ethernet 0/1

|

192.168.10.1/24

|

192.168.10.0

|

|

|

|

|

|

|

Switch

|

Afri-switch

|

|

|

|

|

Switch

|

Micro-switch

|

|

|

|

|

Switch

|

ixp-switch

|

Fast Ethernet 0/0

|

172.16.1.1/24

|

172.16.1.0

|

|

|

Fast Ethernet 0/1

|

172.16.20.1/24

|

172.16.20.0

|

|

|

|

|

|

|

ordinateur

|

pc1

|

|

192.168.0.2/24

|

192.168.0.0

|

|

ordinateur

|

pc2

|

|

192.168.10.2/24

|

192.168.10.0

|

Tableau 4 : adressage des équipements

interconnectés

III.2.3. Routage

A. Type de message BGP

Avant toute communication entre deux peers il est

nécessaire de démarrer une connexion TCP sur le port 179 comme

déjà signaler ci-haut. Une fois ouverte la connexion, BGP

échange plusieurs messages avec les paramètres de la connexion

et les informations de routage.

Signalons que tous les messages BGP sont unicast vers un seul

partenaire.

Une connexion BGP réalise quatre types de message que

voici :

v OPEN émis juste après

l'ouverture de connexion TCP, est le premier message envoyé, il permet

d'informer son voisin de la version BGP utilisée, de son numéro

d'AS, d'un numéro permettant d'identifier ce processus BGP et

négocier le temps entre deux KEEPALIVE. En retour le voisin BGP envoie

un KEEPALIVE s'il accepte la connexion et un NOTIFICATION s'il la refuse.

v KEEPALIVE est un message envoyé

régulièrement (généralement toutes les 30 secondes)

il permet d'indiquer au voisin qu'il est toujours vivant. Le compteur

associé au KEEPALIVE est réinitialisé à la

réception d'un KEEPALIVE ou d'un UPDATE. Si le temps du compteur s'est

écoulé, l'annonceur BGP envoie un message NOTIFICATION et ferme

la session.

v UPDATE : est le message principal du

protocole BGP. Il permet d'échanger les informations de routage entre

voisins. Un message peut contenir les routes à éliminer et une

nouvelle route avec ses attributs. Ce message est envoyé uniquement si

l'annonceur BGP trouve un nouveau meilleur chemin.

v NOTIFICATION : est envoyé en

cas d'incident dans BGP, comme la fin du minuteur entre deux KEEPALIVE, un

message erroné. . . Ce message a pour action de fermer la session BGP et

TCP entre l'émetteur et le récepteur du message et d'indiquer un

code d'erreur. Lors de la réception d'un tel message, toutes les routes

apprises par cet annonceur sont supprimées.

B. Fonctionnement des annonces de routes

Un réseau qui désire se faire connaître,

informe ses voisins BGP de son existence ; ceux-là peuvent ignorer

l'information, ou la prendre en compte et la réannoncer à tous ou

une partie des voisins (sauf au routeur qui a envoyé l'annonce) ; si un

AS annonce une route, il doit par la suite accepter le trafic vers cette

destination. Si un AS ne veut pas servir de réseau de transit, il ne

doit pas réannoncer la route.

C. Attribut d'une route

Une annonce de route est composée d'un NLRI (Network

Layer Reachabiity Information) c'est-à-dire la destination à

laquelle correspond l'annonce de la route. Elle peut aussi contenir un ensemble

de routes "à oublier" dans le cas par exemple où un lien tombe en

panne. D'autre part, BGP peut agréger des routes.

C'est une technique permettant de réduire le nombre de

lignes dans les tables de routage en compactant les préfixes des

réseaux. Par exemple, si un AS est en charge de tous les réseaux

ayant les préfixes 198.234.0 jusqu'à 198.234.255, il peut les

agréger et annoncer seulement le préfix 198.234. Une route est

accom-pagnée d'informations ou attributs.

Chaque préfixe dans BGP est associé à un

certain nombre d'attributs. Ces attributs sont classés en quatre types

différents :

· Well-Known Mandatory

(WM) : ces attributs doivent être pris en charge et

propagés ;

· Well-Known Discretionary

(WD) : doivent être pris en charge, la propagation est

optionnelle ;

· Optional Transitive

(OT) : pas nécessairement pris en charge mais

propagés ;

· Optional Nontransitive

(ON) : pas nécessairement pris en charge ni

propagés, peuvent être complètement ignorés s'ils ne

sont pas pris en charge.

Voici ces attributs :

ORIGIN (WM) :

indique l'origine de la route (interne à l'AS d'origine, apprise par le

protocole EGP, ou inconnue).

AS_PATH (WM) :

L'attribut AS Path permet d'éviter les boucles. Si une route est

reçue d'un voisin eBGP avec son propre AS dans l'AS Path, alors la route

est rejetée.indique la route suivant une liste ordonnée d'AS.

NEXT_HOP (WM) :

indique l'IP du prochain routeur BGP à atteindre pour parvenir à

une adresse (utile dans le cas ou plu-sieurs annonceurs partagent le même

lien de communication, par exemple un BUS).

LOCAL_PREF(WD) : est un attribut interne

à l'AS, il n'est jamais communiqué aux autres AS. Il

pondère dans l'AS la priorité donnée aux routes en

d'autres termes il accorde un degré de préférence à

chaque route (optionnel) .

ATOMIC_AGGREGATE(WD) : indique s'il y a

eu agrégation de routes (optionnelles).

AGGREGATOR (OT) : indique l'AS ainsi que

l'IP du routeur qui a effectué l'agrégation (optionnel).

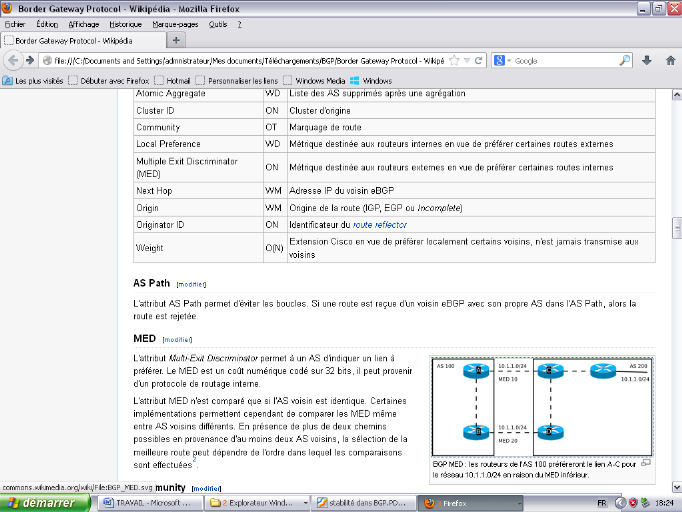

MULTI_EXIT_DISC

(MED) (ON) : permet que lorsque deux AS

sont interconnectés à l'aide de plusieurs liens, d'en discriminer

en associant à chaque lien un degré de préférence

(optionnel). Le premier AS propose une valeur de MED, le voisin calcul le sien

et prend le plus petit des deux. Ce paramètre n'est pas utile lorsque

deux AS ne sont pas multi connectés. Sa portée est limitée

à l'AS ainsi que l'AS voisin avec qui un MED est négocié ;

il n'est en aucun cas réannoncé aux autres AS

. .

Figure 8:

préférence de la route avec l'attribut MED

COMMUTY(OT) : Une route

peut disposer d'une liste d'attributs community. Chaque community est

un nombre de 32 bits généralement représenté sur la

forme x:y où x est un numéro d'AS et y un nombre dont la

signification est propre à l'AS. Par exemple, l'AS 100 peut avoir pour

politique d'attribuer une Local Preference 200 en présence de la

community 100:200, ceci permet à un AS d'influencer le routage à

l'intérieur d'autres AS.

D. Réception et annonce d'une route

Lorsqu'un routeur BGP reçoit l'annonce d'une nouvelle

route, il applique la politique de filtrage en entrée. Celle-ci peut

éliminer le chemin ou modifier la valeur du LOCAL_PREF. D'autre part si

l'AS auquel appartient le routeur est déjà dans la liste des AS

traversés, c'est qu'il y a eu création d'une boucle, il

élimine donc immédiatement cette annonce. S'il a

décidé de conserver cette route, il l'ajoute à la table de

routage.

Il est à noter qu'il n'y a qu'une ligne par couple

{annonceur BGP voisin, destination}, en d'autres termes, si un voisin a

déjà annoncé une route, et qu'il en réannonce une

pour la même destination, mais avec d'autres paramètres, il faut

écraser l'ancienne annonce et relancer le processus de

décision.

E. Choix de la meilleure route

Quand plusieurs routes sont possibles vers un même

réseau (ce qui implique un masque de réseau identique), BGP

préfère une des routes selon les critères suivants. Seule

la meilleure route sera utilisée et annoncée aux voisins.

BGP choisit un seul chemin (pas d'équilibrage de

charge), Quand un chemin est choisi, il est placé dans la table de

routage et annoncé aux autres routeurs.

Voici l''ordre de choix :

1. Si le prochain saut est inaccessible, ignore le chemin

2. Préférence au chemin avec le plus grand

poids

3. Préférence au chemin avec la plus grande

préférence locale

4. Préférence au chemin indiqué par le

processus BGP

5. Préférence au chemin avec le plus court

AS_PATH

6. Préférence au chemin avec le plus petit type

d'origine IGP < EGP < Incomplete

7. Préférence auc hemin avec le plus petit

attribut MED

8. Préférence au chemin extérieur

9. Préférence au chemin avec le plus proche

voisin IGP

10. Préférence au chemin avec la plus petite

adresse IP, comme indiqué par BGP router ID.

III.2.4. Nommage

Quant à la manière dont les deux AS seront

reconnus sur le réseau, ou encore le nom sous lequel un AS reconnaitra

un autre, nous allons prendre leurs numéros d'AS qui leurs sont

déjà attribué d'avance par le registre régionale,

mais au NAP nous allons lui attribuer un autre, voici ces

numéro :

ü Afrinet : AS8513

ü Microcom : AS22351

ü Nap : AS200

Mais en ce qui concerne les équipements, chacun a sa

propre nomenclature que nous allons décrire dans le tableau

suivant :

|

TYPE

|

FAI

|

NUMERO

|

NOM DE L'EQUIPEMENT

|

|

routeur

|

afrinet

|

1

|

Afrit-rout-1

|

|

routeur

|

afrinet

|

2

|

Afri-rout-2

|

|

routeur

|

microcom

|

1

|

Micro-rout-1

|

|

routeur

|

microcom

|

2

|

Micro-rout-2

|

|

switch

|

afrinet

|

|

Afri-switch

|

|

switch

|

microcom

|

|

Micro-switch

|

|

ordinateur

|

afrinet

|

1

|

PC1

|

|

ordinateur

|

microcom

|

2

|

P

|

|

switch

|

N/A

|

|

Ixp-switch

|

Tableau 5: nomenclature des équipements

interconnectés

III.2.5. Configuration

Pour la simulation de ce travail nous avons utilisé le

logiciel suivant :

· GNS3

· DYNAMIPS

Sur le routeur afri-rout-1

afri-rout-1#afri-rout-1(config)#interface fastethernet

0/0

afri-rout-1#afri-rout-1(config-if)#ip address 192.168.1.1

255.255.255.0

afri-rout-1#Destination filename [startup-config]?

afri-rout-1#Destination filename [startup-config]

afri-rout-1#Building configuration...

afri-rout-1#[OK]

afri-rout-1#Enter configuration commands, one per line. End with

CNTL/Z.

afri-rout-1#afri-rout-1(config)#INTERFACE SERIAL 0/0

afri-rout-1#afri-rout-1(config-if)#ip address 41.222.216.1

255.255.252.0

afri-rout-1#

afri-rout-1#afri-rout-1(config-if)#exit

afri-rout-1#

afri-rout-1#afri-rout-1(config)#router bgp 8513

afri-rout-1#afri-rout-1(config-router)#bgp

log-neighbor-changes

afri-rout-1#$(config-router)#network 41.222.216.0 mask

255.255.252.0

afri-rout-1#afri-rout-1(config-ighbor 192.160.1.2 remote-as

200

afri-rout-1#afri-rout-1(config-router)#no neighbor 192.160.1.2

remote-as 200

afri-rout-1#afri-rout-1(config-router)#neighbor 192.168.1.2

remote-as 200

afri-rout-1#afri-rout-1(config-router)#neighbor 192)#no auto

summary

afri-rout-1#afri-rout-1(config-router)#no auto-summary

afri-rout-1#afri-rout-1(config)#access-list 1 permit 41.222.216.0

0 .0.0.255

afri-rout-1#afri-rout-1(config)#access-list 1 permit 192.168.1.0

0 .0.0.255

afri-rout-1#afri-rout-1(config)#END

afri-rout-1#afri-rout-1#EXIT

afri-rout-1#

afri-rout-1#COPY R S

Destination filename [startup-config]?

Building configuration...

[OK]

afri-rout-1#conf t

Enter configuration commands, one per line. End with CNTL/Z.

afri-rout-1(config)#route-map SET_COMMUNITY permit 10

afri-rout-1(config-route-map)#match ip address 1

afri-rout-1(config-route-map)#set community 100

afri-rout-1(config-route-map)#exit

afri-rout-1(config)#line con 0

afri-rout-1(config-line)#exec-timeout 5 0

afri-rout-1(config-line)#privilege level 15

afri-rout-1(config-line)#password cisco

afri-rout-1(config-line)#logging synchrinous

Translating "synchrinous"...domain server (255.255.255.255)

afri-rout-1(config-line)#logi

afri-rout-1(config-line)#login

afri-rout-1(config-line)#stopbits 1

afri-rout-1(config-line)#line vty 0 5

afri-rout-1(config-line)#privilege level 15

afri-rout-1(config-line)#password tfe

afri-rout-1(config-line)#login

afri-rout-1(config-line)#terminal-type monitor

afri-rout-1(config-line)#^Z

afri-rout-1#

*Mar 1 00:53:38.103: %SYS-5-CONFIG_I: Configured from console by

console

afri-rout-1#copy r s

Destination filename [startup-config]?

Building configuration...

[OK]

Sur le routeur afri-rout-2

R2#enable

R2#conf t

Enter configuration commands, one per line. End with CNTL/Z.

R2(config)#hostname afri-rout-2

afri-rout-2(config)#interface fastethernet0/1

afri-rout-2(config-if)#ip address 192.168.1.2 255.255.255.0

afri-rout-2(config-if)#end

COPY R S

Destination filename [startup-config]?

Building configuration...

[OK]

afri-rout-2#conf t

Enter configuration commands, one per line. End with CNTL/Z.

afri-rout-2(config)#interface fastethernet0/0

afri-rout-2(config-if)#ip address 192.168.0.1 255.255.255.0

afri-rout-2(config-if)#end

afri-rout-2(config)#end

afri-rout-2#

*Mar 1 03:20:29.103: %SYS-5-CONFIG_I: Configured from console by

console

afri-rout-2#copy r s

Destination filename [startup-config]?

Building configuration...

[OK]

afri-rout-2#conf t

Enter configuration commands, one per line. End with CNTL/Z.

afri-rout-2(config)#interface fa 0/1

afri-rout-2(config-if)#ip address 192.168.0.1 255.255.255.0

afri-rout-2(config-if)#duplex full

afri-rout-2(config-if)#speed auto

afri-rout-2(config-if)#exit

afri-rout-2(config)#router bgp 200

afri-rout-2(config-router)#no synchronization

afri-rout-2(config-router)#bgp log-neighbor-changes

afri-rout-2(config-router)#network 192.168.0.0 255.255.255.0

afri-rout-2(config-router)#network 192.168.0.0 mask

255.255.255.0

afri-rout-2(config-router)#neighbor 192.168.0.3 remote-as 200

afri-rout-2(config-router)#end

afri-rout-2#

afri-rout-2#copy r s

Destination filename [startup-config]?

Building configuration...

[OK]

afri-rout-2#exit

sur le routeur micro-rout-1

Router>en

Router#conf t

Enter configuration commands, one per line. End with CNTL/Z.

Router(config)#hostname micro-rout-1

micro-rout-1(config)#int fa0/0

micro-rout-1(config-if)#ip add 172.16.0.1 255.255.255.0

micro-rout-1(config-if)#duplex full

micro-rout-1(config-if)#speed auto

micro-rout-1(config-if)#exit

micro-rout-1(config)#int s0/0

micro-rout-1(config-if)#ip add 66.36.192.1 255.255.240.0

micro-rout-1(config-if)#exit

micro-rout-1(config)#int s0/0

micro-rout-1(config-if)#ip add 66.36.192.1 255.255.240.0

micro-rout-1(config-if)#duplex full

micro-rout-1(config-if)#exit

micro-rout-1(config)#router bgp 22351

micro-rout-1(config-router)#no synchronization

micro-rout-1(config-router)#bgp log-neighbor-changes

micro-rout-1(config-router)#network 66.36.192.0 mask

255.255.240.0

micro-rout-1(config-router)#network 172.16.0.0

micro-rout-1(config-router)#neighbor 172.16.0.2 remote-as 200

micro-rout-1(config-router)#neighbor 172.16.0.2 send-community

micro-rout-1(config-router)#neighbor 172.16.0.2 route-map

SET_COMMUNITY out

micro-rout-1(config-router)#no auto-summary

micro-rout-1(config-router)#exit

micro-rout-1(config)#access-list 1 permit 66.36.192.0

0.0.15.255

micro-rout-1(config)#access-list 1 permit 172.16.0.0 0.0.0.255

micro-rout-1(config-route-map)#route-map SET_COMMUNITY permit

10

micro-rout-1(config-route-map)#match ip address 1

micro-rout-1(config-route-map)#set community 300

micro-rout-1(config-route-map)#exit

micro-rout-1(config)#line con 0

micro-rout-1(config-line)#exec-timeout 0 0

micro-rout-1(config-line)#privilege level 15

micro-rout-1(config-line)#password tfe

micro-rout-1(config-line)#logging synchronous

micro-rout-1(config-line)#login

micro-rout-1(config-line)#do copy r s

Destination filename [startup-config]?

Building configuration...

[OK]

micro-rout-1(config-line)#exit

micro-rout-1(config)#exit

micro-rout-1#

*Mar 1 00:36:43.179: %SYS-5-CONFIG_I: Configured from console by

console

Sur le routeur micro-rout-2

interface FastEthernet0/0

ip address 172.16.0.1 255.255.255.0

shutdown

speed auto

full-duplex

interface FastEthernet0/1

ip address 192.168.10.1 255.255.255.0

shutdown

speed auto

full-duplex

!

routerbgp 200

no synchronization

bgp log-neighbor-changes

network 192.168.10.0

neighbor 192.168.0.1 remote-as 22351

neighbor 192.168.10.4 remote-as 200

neighbor 192.168.10.4 description ---NAP route reflector---

neighbor 192.168.10.4 version 4

neighbor 192.168.10.4 next-hop-self

neighbor 192.168.10.4 send-community

neighbor 192.168.10.4 soft-reconfiguration inbound

neighbor 192.168.10.4 maximum-prefix 1000 50

no auto-summary

!

ip http server

noip http secure-server

!

control-plane

!

line con 0

exec-timeout 5 0

privilege level 15

passwordtfe

logging synchronous

login

line aux 0

linevty 0 4

!

end

micro-rout-2#

III.2.6. Sécurité

Pour la sécurité du système nous avons

prévu :

a) Le filtrage de propagation des routes que nous offre le

protocole BGP ce qui veut dire, par acces control list (ACL, liste de

contrôle d'accès) ; on veut par exemple ne pas vouloir

propager vers un AS une route apprise depuis un AS precis, ou bien encore on

veut interdire à un AS de propager une route qu'on lui a

passée.

Il existe pour cela trois méthodes de filtrage dans BGP

à savoir :

· Par route(ou adresse) : on interdit la

propagation par BGP d'une adresse ou d'un ensemble d'adresses.

· Par chemin : on interdit la

propagation par BGP de l'ensemble des routes apprises depuis un AS ou une suite

d'AS

· Par communauté : on interdit

à un voisin de propager certaines routes qu'on lui a diffusées.

v Filtrage par route

On affecte à chaque voisin une liste de

permission/autorisation d'apprentissage/divulgation d'adresse.

La commande suivante permet d'affecter la liste d'accès

de numéro No au voisin d'adresse IP address et cela

soit en entrée (apprentissage depuis ce voisin), soit en sortie

(divulgation d'information vers ce voisin) :

- neighbor IP adresse distribute list No in/out

Les listes d'accès sont ensuite définies par la

commande :

- acces-list No permit/deny

adresse-IP bits-non-significatifs

No : est le

numéro de la liste,

Adresse-IP : est l'adresse

à interdire/autoriser,

bits-non-significatifs : permet

de spécifier les octets représentatifs de l'adresse (à

l'inverse des netmask, ici les bits indiqués sont ceux qui sont non

significatifs.).