|

Promotion : 2012/2013

Ministère de l'Enseignement Supérieur et de la

Recherche Scientifique

Oued-Smar Alger, Algérie

Ecole doctorale STIC

Sciences et Technologies de l'Information et de la

Communication

Option : Informatique Répartie et Mobile (IRM)

Mini projet

Thème :

Surveillance de tout point d'une zone

d'intérêt à l'aide d'un

réseau de

capteurs multimédia sans fil

Réalisé par : Mohamed

BENAZZOUZ Proposé par : Dr. Mohamed AISSANI

Résumé :

L'optimisation pour la conservation d'énergie est l'un

des principaux axes de recherche dans les réseaux de capteurs sans fil

(RCSF). Dans l'une des applications des RCSF qui est la surveillance, un grand

nombre de noeuds capteurs est déployé, aléatoirement en

général, pour assurer la couverture d'une zone

d'intérêt, ou on peut intégrer des noeuds caméras

pour former ce qu'on appelle un réseau de capteurs multimédia

sans fil. Puisque l'énergie des batteries des capteurs est

limitée dans les RCSF et étant très difficile de changer

les batteries, on peut profiter de la redondance de couverture des noeuds

déployés en ordonnançant leurs mise en veille et mise

réveil alternée pour utiliser un nombre minimum possible de

noeuds à chaque instant donné afin de couvrir la zone

d'intérêt dans le but de prolonger la durée de vie de

réseau. Dans ce mini-projet, nous allons brasser les domaines

nécessaires pour la problématique citée. Pour cela, nous

présentons les réseaux de capteurs sans fil, un état de

l'art sur les systèmes de surveillance existants, ensuite nous

décrivons quelques algorithmes d'ordonnancement d'activité dans

les RCSF et enfin nous analysons les techniques de détection de la

redondance pour arriver à la fin vers une approche de solution au

problème.

Mots-clés :

Réseaux de capteurs sans fil, Systèmes de

surveillance, Algorithmes d'ordonnancement d'activités, Caméras

sans fil, Réseaux de capteurs multimédia, Redondance, Couverture

de zone.

Table des matières

|

Introduction générale

|

1

|

|

Chapitre 1 : Généralités sur les

réseaux de capteurs sans fil (RCSF)

|

.3

|

|

1.1 Introduction

|

3

|

|

1.2 Présentation des réseaux de capteurs sans fil

|

4

|

|

1.2.1 Définition d'un capteur sans fil

|

.4

|

|

1.2.2 Définition d'un réseau RCSF

|

6

|

|

1.2.3 Historique d'évolution des réseaux de

capteurs sans fil

|

6

|

|

1.2.4 Les réseaux de capteurs multimédia

|

..7

|

|

1.2.5 Domaines d'applications des réseaux de capteurs sans

fil

|

7

|

|

1.2.6 Architecture de communication

|

9

|

|

1.2.7 Systèmes d'exploitation et technologies

utilisées dans les RCSF

|

9

|

|

1.2.8 Aspect sécurité et tolérance aux

pannes dans les RCSF

|

10

|

|

1.3 Caractéristiques et contraintes d'un RCSF

|

...11

|

|

1.4 La redondance dans les réseaux de capteurs

|

11

|

|

1.4.1 Types de la redondance

|

12

|

|

1.4.2 Contribution de la redondance dans les RCSF

|

13

|

|

1.5 Axes et tendances de recherche dans les RCSF

|

13

|

|

1.6 Conclusion

|

14

|

|

Chapitre 2 : Etat de l'art sur les

systèmes de surveillance

|

|

|

2.1 Introduction

|

15

|

|

2.2 Définition d'un système de surveillance

|

15

|

|

2.3 Type de systèmes de surveillance selon le type de

noeuds

|

16

|

|

2.3.1 Systèmes de surveillance à base de capteurs

scalaires

|

16

|

|

2.3.2 Systèmes de surveillance à base de capteurs

multimédia

|

16

|

|

2.3.2.1 Définition d'un capteur multimédia

|

.17

|

|

2.3.2.2 Evolution des systèmes de vidéosurveillance

|

17

|

|

2.3.3Systèmes de surveillance à base de capteurs

hybrides

|

.17

|

|

2.3.3.1 Technique de communications dans les systèmes

hybrides

|

19

|

|

2.4 Caractéristiques des réseaux de capteurs

multimédia

|

19

|

|

2.5 L'effet des systèmes de surveillance

|

.20

|

|

2.6 Conclusion

|

21

|

|

Chapitre 3 : Ordonnancement d'activité de

mise en veille dans les RCSF

|

|

|

3.1 Introduction

|

22

|

|

3.2 Définition d'ordonnancement d'activité de mise

en veille dans les RCSF

|

22

|

|

3.3 Notion de couverture dans l'ordonnancement d'activité

dans les RCSF

|

23

|

|

3.4 Approches de gestion de l'ordonnancement

|

. 23

|

|

3.4.1 Approche centralisée

|

..23

|

|

3.4.2 Approche hiérarchique

|

24

|

|

3.4.3 Approche localisée

|

.24

|

|

3.5 Algorithmes d'ordonnancement d'activité dans les RCSF

|

25

|

3.6 Conclusion .26

Chapitre 4 : Techniques de détection de la

redondance dans les RCSF

4.1 Introduction 28

4.2 Modélisation d'un réseau de capteurs 28

4.3 Notion de couverture de zone dans les RCSF 29

4.4 Définition de la redondance dans les RCSF .30

4.5 Classification des méthodes de détection de la

redondance dans les RCSF 30

4.5.1 L'approche géométrique 30

4.5.2 L'approche analytique 35

4.6 Discussion .36

4.7 Conclusion 37

Conclusion générale .40

Références bibliographies

1

Introduction générale

Depuis quelques décennies, le besoin de surveiller et

de contrôler les phénomènes physiques tels que la

température, la pression barométrique, la luminosité, le

son ou d'autres grandeurs est devenu primordial pour de nombreuses applications

industrielles et scientifiques. Grâce à la miniaturisation

croissante de l'électronique et les progrès des technologies des

télécommunications, qui n'ont cessé depuis

l'émergence de l'informatique, et l'invention de nouveaux

réseaux, appelés Réseaux de Capteurs Sans Fil (RCSF),

permettent aujourd'hui de produire à faible coût des capteurs

communicants peu consommateurs d'énergie pour répondre à

cette demande croissante qui viennent au secours de l'environnement et de

l'industrie, ils sont basés sur la collaboration d'un grand nombre de

noeuds communiquant entre eux via des transmissions à courte

portée.

L'utilisation des capteurs dans notre vie n'est pas une

nouveauté, ce qui est nouveau c'est leur miniaturisation grandissante et

l'abandon d'un jour à l'autre du câblage au profit des

communications radio, ces micro-capteurs sont de véritables

systèmes embarqués, et le déploiement de plusieurs d'entre

eux forme un réseau de capteurs sans fil à grande autonomie et

à infrastructure non prédéfinie. Ces réseaux ont

envahi plusieurs domaines d'application tels que le domaine militaire,

médical, agriculture, environnemental, de précision et bien

d'autres.

Toutefois, les RCSF soulèvent de nombreuses

problématiques de recherche par les applications potentielles qu'ils

couvrent. Ces contraintes concernent la limitation des capacités de

traitement, de stockage et surtout d'énergie parce qu'ils sont

généralement alimentés par des batteries à

capacités limitées. En effet, il est difficilement envisageable

de recharger ces batteries, en raison du déploiement des capteurs dans

des zones hostiles ou difficilement accessibles. Par conséquent, la

limitation énergétique des capteurs joue un rôle important

dans la durée de vie du réseau.

Les RCSF sont considérés comme un type

spécial de réseaux ad hoc et apportent une perspective

intéressante, celle de réseaux capables de s'auto-configurer et

de s'autogérer sans qu'il y ait besoin d'interventions humaines et ou

les données récoltées sont acheminées grâce

à des communications sans fil en multi-saut à une station de base

(ou puits) dont le rôle est entre autre de manipuler les données

récoltées. Les noeuds sont généralement

déployés de manière aléatoire à travers une

zone géographique, appelée zone d'intérêt. Il est

devenu possible de déployer un réseau constitué d'un grand

nombre de capteurs collaboratifs afin de surveiller une zone

d'intérêt comme le cas des systèmes de détection de

feux dans les forêts denses et difficilement accessibles, ou dans le cas

de la surveillance des frontières terrestres comme le projet

européen TALOS.

Les systèmes de surveillance et l'une des applications

les plus importantes des RCSF et peuvent être mis en place dans de

nombreuses domaines, aussi bien sur un site frontalier ou bien dans un site

industriel ou un chantier. On connaît des systèmes de surveillance

qui comportent des tours de surveillance, au sommet desquelles une

caméra balaye de façon large la zone à surveiller, mais ce

type de système ne permet pas d'avoir une visibilité à

longue distance lorsque le relief alentour n'est pas plat, la présence

d'obstacles, comme peuvent l'être des montagnes ou des bâtiments

par exemple, à proximité des tours complique les

opérations de surveillance d'où la nécessité

d'introduire des capteurs de plusieurs types déployées sur toute

la zone d'intérêt qui peut être hostile et inaccessible pour

mettre des systèmes de surveillance standards.

2

Notre Travail intitulé « Surveillance de tout

point d'une zone d'intérêt à l'aide d'un réseau de

capteurs multimédia sans fil » rentre dans le cadre d'un

projet à l'école militaire polytechnique qui consiste à

réaliser un système de surveillance de zone pour détecter

un intrus (similaire à celui des USA ou de UE), éventuellement

assurer sa poursuite, et remonter des alarmes vers l'utilisateur final pour une

prise de décision. Les systèmes de surveillance à base de

RCSF fait partie de la problématique de la couverture d'une zone qui

consiste à profiter de la redondance, issue du déploiement

aléatoire des noeuds sur la zone surveillée, pour procéder

à leur mise en veille alternée. En d'autres termes, il s'agit

d'ordonnancer les noeuds dans des ensembles d'activation disjoints, tout en

respectant les contraintes de couverture et de connectivité pour assurer

la surveillance voulue, donc la problématique consiste donc à

maximiser l'efficacité du réseau dans la détection des

intrus et la transmission des alertes ainsi générées vers

l'utilisateur final tout en minimisant la consommation de l'énergie par

l'application des mécanismes mise en veille dynamique des noeuds

capteurs redondants dans le réseau.

Sachant que l'objectif final de notre magistère est de

déployer une application prototype de surveillance de tout point d'une

zone en utilisant des noeuds capteurs Imote2 disponibles à

l'EMP (Ecole Militaire Polytechnique), dans ce mini projet nous donnons dans le

premier chapitre quelques généralités sur les RCSF, nous

donnons dans le deuxième chapitre un état de l'art sur les

systèmes existants pour la surveillance de tout point d'une zone, et

nous synthétisons dans le troisième chapitre les techniques de

détection de la redondance des noeuds capteurs, nous présentons

dans le quatrième chapitre les mécanismes efficaces de la mise en

veille dynamique et d'ordonnancement pour l'acheminement en temps réel

de l'information sur tout intrus détecté vers le collecteur du

réseau, tout en préservant la durée de vie du

réseau, et enfin nous terminons ce rapport par une analyse et des

discussions.

3

Chapitre 1 :

Généralités sur les

réseaux

de capteurs sans fil (RCSF)

1.1. Introduction

L'apparition des nouvelles technologies ainsi que les

progrès effectués dans le domaine des réseaux et du

traitement de l'information ont entraîné l'apparition de nouveaux

outils et objets tels que les réseaux de capteurs et leurs applications.

Depuis quelques années, les réseaux de capteurs sans fil (RCSF)

s'ouvrent à plusieurs domaines d'applications : militaire,

sécurité civile (surveillance des risques d'incendie, des

catastrophes naturelles, des centrales nucléaires, ...), transport

(automobile, ferroviaire, aéronautique, spatial), industriel

(contrôle de la qualité de production, surveillance des lieux,

...), environnement, etc. L'environnement intègre de plus en plus des

capteurs pour le contrôle, la commande ou la surveillance des lieux ou

des systèmes [2].

Les RCSF constituent une catégorie de réseau

sans fil comportant un très grand nombre de noeuds, ils sont

considérés comme un type spécial de réseaux ad hoc.

Les noeuds de ce type de réseaux consistent en un grand nombre de

micro-capteurs capables de récolter et de transmettre des données

environnementales d'une manière autonome, c'est pour cette raison qu'ils

sont caractérisés par un déploiement très dense et

souvent aléatoire qui engendre un certain degré de redondance.

La redondance induite par ce déploiement

aléatoire représente une caractéristique

intéressante pour ces réseaux, dans le sens où elle peut

être exploitée pour prolonger la durée de vie du

réseau, rétablir la couverture de surface ou encore assurer la

fiabilité de l'application. Cette redondance est une redondance

spatiale, nous verrons dans ce chapitre qu'il existe d'autres types de

redondance, à savoir la redondance temporelle et d'information.

L'objectif de ce chapitre est de donner d'abord une vue

générale sur les réseaux de capteurs, en présentant

leurs domaines d'application, leurs architecture, leurs caractéristiques

et contraintes, et les technologies utilisées. Nous abordons ensuite le

concept de la redondance et explicitons son apport dans certains aspects des

réseaux de capteurs et on parlera enfin sur les axes de recherche.

1.2. Présentation des réseaux de capteurs

sans fil

1.2.1. Définition d'un capteur sans fil :

Un capteur sans fil est un petit dispositif

électronique capable de mesurer une valeur physique environnementale

(température, lumière, pression, humidité, vibration,

etc.), et de la communiquer à un centre de contrôle via une

station de base [3]. Chaque capteur assure les trois principales

4

fonctions de base qui sont : l'acquisition de données,

les traitements sur ces données et leurs communications aux stations de

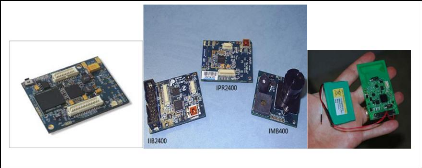

bases. La figure suivante montre quelques capteurs :

Imote2 (disponible à l'EMP) Capteur WSN430 (de

CTI)

Figure 1.1 Quelques capteurs sans fils

Un noeud capteur est composé de plusieurs

éléments ou modules correspondant chacun à une tâche

particulière d'acquisition, de traitement, ou de transmission de

données. Il comprend également une source d'énergie

[4].

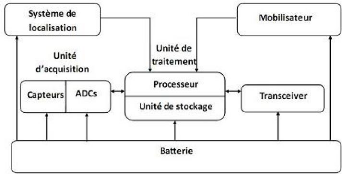

Figure.1.2 : Architecture des capteurs sans fils Un capteur est

composé de quatre unités de base (Fig. 1.2) :

- Unité d'acquisition : est généralement

composée de deux sous-unités (les capteurs et les convertisseurs

analogique-numérique (ADCs). Les capteurs obtiennent des mesures

numériques sur les paramètres environnementaux et les

transforment en signaux analogiques [3]. Les ADCs convertissent ces signaux

analogiques en signaux numériques.

- Unité de traitement : est composée de deux

interfaces, une interface avec l'unité d'acquisition et une autre avec

le module de transmission. Elle contrôle les procédures permettant

au noeud de collaborer avec les autres noeuds pour réaliser les

tâches d'acquisition, et stocke les données collectées.

- Unité de communication (Transceiver) : elle est

responsable de toutes les communications via un support de communication radio

qui relie le noeud au réseau.

5

- Batterie (source d'énergie) : alimente les

unités citées précédemment, et il existe des

capteurs qui sont dotés d'autres composants additionnels : les

systèmes de localisation

comme (Global Positioning System) et un mobilisateur lui

permettant le déplacement.

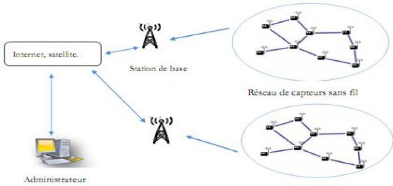

1.2.2. Définition d'un réseau RCSF :

Un RCSF est un type spécial de réseau ad-hoc

défini par un ensemble coopérant de capteurs

déployés dans une zone géographique appelée zone de

captage ou zone d'intérêt, afin de surveiller un

phénomène quelconque et de récolter des données

d'une manière autonome. Les capteurs utilisent une communication sans

fil (Zig Bee ou Wifi) pour acheminer les données captées avec un

routage multi-sauts vers un noeud considéré comme "point de

collecte", appelé station de base ou noeud puits. Cette dernière

peut être connectée à une machine puissante via internet,

réseaux GPRS ou par satellite (Figure 1.3). L'usager peut adresser ses

requêtes aux capteurs en précisant l'information

d'intérêt [05].

Figure 1.3 Architecture de réseaux de capteurs sans

fil

Le tableau suivant montre une comparaison entre les

réseaux de capteurs et les réseaux Ad-Hoc :

|

Réseaux de capteurs sans fil

|

Réseaux Ad-hoc

|

|

Objectif bien ciblé

|

Objectif général en communication

|

|

Noeuds en collaboration

|

Chaque noeud a son propre objectif

|

|

Flot de données « many to one »

|

Flot «any to any»

|

|

Très grand nombre de noeuds

|

Nombre limité de noeuds avec notion de ID

|

|

Energie comme facteur déterminant

|

Débit majeur

|

|

Communication broadcast

|

Communication point à point

|

Tableau 1.1 Comparaison entre capteurs et A-hoc [06]

1.2.3. Historique d'évolution des réseaux de

capteurs sans fil :

La technologie des réseaux de capteurs sans fil est

devenue l'une des merveilleuses technologies dans le 21ème siècle

; les réseaux de capteurs ont montré leur impact sur notre vie

quotidienne. CHONG, et al [07] ont parlé de trois

générations des noeuds de capteurs.

6

|

Génération

|

Période

|

Taille

|

poids

|

Batterie

|

|

1ère

|

1800 - 1900

|

Taille d'une grande boite de chaussure

|

Quelques Kg

|

Grosse

|

|

2ème

|

2000 - 2003

|

Taille d'une boite de cartes

|

Quelques grammes

|

AA

|

|

3ème

|

A partir de 2010

|

Taille de particule de poussière

|

Négligeable

|

Solaire

|

Tableau 1.2 Génération de noeuds de capteurs

Les capteurs traditionnels mesurant une grandeur physique,

sont présents depuis des décennies dans des domaines comme

l'industrie, l'aéronautique ou l'automobile. Ils sont en

général reliés à la base de traitement filaire mais

la nouveauté des nouveaux réseaux de capteurs est qu'ils ont la

possibilité de communiquer par ondes radio (Wifi ou Zig Bee) avec

d'autres capteurs proches.

La miniaturisation du matériel et la multiplication des

moyens de connexions associées à l'augmentation des

capacités de calcul et de mémoire en informatique ont permis aux

réseaux de capteurs d'exister, et cela à une échelle

très large au point d'accomplir les tâches les plus complexes pour

l'humain. Ainsi, on peut les retrouver désormais dans l'armement, le

nucléaire, le sauvetage, la sauvegarde de l'environnement, la

médecine, etc.

La recherche continue pour perfectionner le fonctionnement des

futurs réseaux de capteurs. De nombreux travaux sont effectués

pour résoudre les trois difficultés majeures auxquelles sont

confrontés les capteurs : l'énergie, la puissance

d'émission, la capacité de stockage et de calcul.

1.2.4. Les réseaux de capteurs multimédia

Les réseaux de capteurs multimédia sont des

réseaux de capteurs sans fil qui se compose de noeuds pouvant

gérer des données non scalaires dites multimédias comme le

cas l'image, la vidéo et le son, pour cela la manière de

détecter et d'acheminer les données vers les collecteurs et

l'utilisateur, diffère de celle des réseaux de capteurs sans fil

standards et cela est due aux espaces volumineux des données

traitées ce qui complique leurs traitement, stockage et transmission.

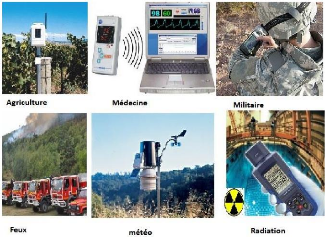

1.2.5. Domaines d'applications des réseaux de

capteurs sans fil :

La miniaturisation, l'adaptabilité, le faible

coût et la communication sans fil permettent aux réseaux de

capteurs d'envahir plusieurs domaines d'applications. Ils permettent aussi

d'étendre le domaine des applications existantes. Parmi ces domaines

où ces réseaux se révèlent très utiles et

peuvent offrir de meilleures contributions, on peut noter la surveillance, le

militaire, la santé, le scientifique, l'industriel, le médical,

le climatique, l'environnemental etc. Voici quelques exemples d'applications

potentielles dans ces différents domaines [05]:

- Applications militaires : Comme dans le cas

de la majorité des technologies, le domaine militaire a

été un moteur initial pour le développement des

réseaux de capteurs. Le déploiement rapide, le coût

réduit, l'auto-organisation et la tolérance aux pannes des

réseaux de capteurs sont des caractéristiques qui rendent ce type

de réseaux un outil adéquat dans un tel domaine. Comme exemple

d'application dans ce domaine, on peut penser à un réseau de

capteurs déployé sur un endroit stratégique ou difficile

d'accès, comme les zones infectées.

7

Des tests concluants ont déjà été

réalisés dans ce domaine par l'armée américaine

dans le désert de Californie [08], le projet DSN (Distributed Sensor

Network) au DARPA (Defense Advanced Research Projects Agency) était l'un

des premiers projets dans les années 80 ayant utilisés les

réseaux de capteurs pour rassembler des données

distribuées. Un réseau de capteurs peut être

déployé dans un endroit stratégique ou hostile, afin de

surveiller les mouvements des forces ennemies, ou analyser le terrain avant d'y

envoyer des troupes (détection d'intrusions, détection des armes

chimiques, biologiques ou radiations nucléaires).

- Application à la surveillance :

L'application des réseaux de capteurs dans le domaine de

sécurité peut diminuer considérablement les

dépenses financières consacrées à la

sécurisation des lieux et des êtres humains. Ainsi,

l'intégration des capteurs dans de grandes structures telles que les

ponts ou les bâtiments aidera à détecter les fissures et

les altérations dans la structure suite à un séisme ou au

vieillissement de la structure. Le déploiement d'un réseau de

capteurs de mouvement peut constituer un système d'alarme qui servira

à détecter les intrusions dans une zone de surveillance.

- Application environnementale : Les

réseaux de capteurs peuvent être utilisés pour surveiller

les changements environnementaux. Ils servent à déterminer les

valeurs de certains paramètres à un endroit donné, comme

par exemple : la température, la pression atmosphérique, etc. En

dispersant des noeuds capteurs dans la nature, on peut détecter des

événements tels que des feux de forêts, des tempêtes

ou des inondations. Ceci permet une intervention beaucoup plus rapide et

efficace des secours. Dans le domaine de l'agriculture, les capteurs peuvent

être utilisés pour réagir convenablement aux changements

climatiques, par exemple en déclenchant le processus d'arrosage lors de

la détection de zones sèches dans un champ agricole.

- Applications médicales : Dans le

domaine de la médecine, les réseaux de capteurs peuvent

être utilisés pour assurer une surveillance permanente des organes

vitaux de l'être humain grâce à des micro-capteurs qui

pourront être avalés ou implantés sous la peau

(surveillance de la glycémie, détection de cancers, etc.). Ils

peuvent aussi faciliter le diagnostic de quelques maladies en effectuant des

mesures physiologiques telles que : la tension artérielle, battements du

coeur, à l'aide des capteurs ayant chacun une tâche bien

particulière. Les données physiologiques collectées par

les capteurs peuvent être stockées pendant une longue durée

pour le suivi d'un patient pour une ultérieure décision

médicale.

- La domotique : Le déploiement des

capteurs de mouvement et de température dans les futures maisons dites

intelligentes permet d'automatiser plusieurs opérations domestiques

telles que : la lumière qui s'éteint et la musique qui se met en

état d'arrêt quand la chambre est vide, la climatisation et le

chauffage s'ajustent selon les points multiples de mesure, le

déclenchement d'une alarme par le capteur anti-intrusion quand un intrus

veut accéder à la maison.

- Applications commerciales : Il est possible

d'intégrer des noeuds capteurs au processus de stockage et de livraison.

Le réseau pourra être utilisé pour connaître la

position, l'état et la direction d'un paquet ou d'une cargaison. Il

devient alors possible pour un client qui attend la réception d'un

paquet, d'avoir un avis de livraison en temps réel et de connaître

la position actuelle du paquet. Pour les entreprises manufacturières,

les réseaux de capteurs

8

permettront de suivre le procédé de production

à partir des matières premières jusqu'au produit final

livré. Grâce aux réseaux de capteurs, les entreprises

pourraient offrir une meilleure qualité de service tout en

réduisant leurs coûts.

- Applications dans le domaine sportif :

L'évolution des réseaux de capteurs est utilisée

de plus en plus dans le domaine sportif, à savoir les systèmes de

surveillance, les systèmes de calcul de trajectoires (comme dans le

tennis), systèmes de détection d'erreurs d'arbitrage (comme dans

le football indiquent si le balle a franchi la ligne de but) et d'autres

applications des réseaux de capteurs sont illustrées dans la

figure 1.4 qui suit.

Figure 1.4 Exemples d'applications des RCSF

1.2.6. Architecture de communication

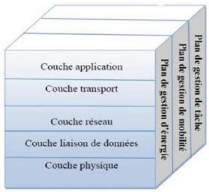

La pile protocolaire utilisée par la station de base

ainsi que tous les autres capteurs du réseau est illustrée par la

figure (1.5). Suivant la fonctionnalité des capteurs, différentes

applications peuvent être utilisées et fondées sur la

couche application. La couche transport aide à gérer le flux de

données si le réseau de capteurs l'exige. Elle permet de diviser

les données issues de la couche application en segments pour les

délivrer. La couche réseau prend soin de router les

données fournies par la couche transport. Le protocole MAC (Media Access

Control) de la couche liaison assure la gestion de l'accès au support

physique. La couche physique assure la transmission et la réception des

données au niveau bit [10].

1.2.7. Systèmes d'exploitation et technologies

utilisées dans les RCSF

Plusieurs systèmes d'exploitation ont été

développés pour répondre aux contraintes

particulières des réseaux de capteurs, le système plus

connu est TinyOS.

TinyOS est un système d'exploitation

open source conçu pour les capteurs sans fils et développé

par l'Université de Berkeley. Il est basé sur une architecture

à base de modules : pilotes pour les capteurs, les protocoles

réseau et les services distribués. Les composants sont

programmés en NesC, un langage de programmation

dérivé du C adapté aux faibles ressources physiques des

capteurs. Un certain nombre de plateformes sont directement programmables comme

par exemple

9

les tmote ou les MicaZ (ces deux modèles sont

compatibles avec ZigBee). TOSSIM est un simulateur de capteurs pour les

programmes TinyOS, tout programme en NesC peut être compilé de

manière à être exécuté dans TOSSIM, ce qui

permet de simuler le comportement d'un ou plusieurs capteurs ainsi de les

programmer.

Figure 1.5 Pile protocolaire

Bluetooth / IEEE 802.15.4 Bluetooth

est une spécification de l'industrie des

télécommunications. Elle utilise une technique radio courte

distance destinée à simplifier les connexions entre les appareils

électroniques. Malheureusement, un grand défaut de cette

technologie est sa trop grande consommation d'énergie.

ZigBee Beaucoup moins connue que

Bluetooth, c'est une norme de transmission de données sans fil

permettant la communication de machine à machine. Sa très faible

consommation électrique et ses coûts de production très bas

en font une candidate idéale pour la domotique ou le matériel de

type capteur, télécommande ou équipement de contrôle

dans le secteur industriel. Les débits autorisés sont

relativement faibles, entre 20 et 250 Kbits/s, mais c'est véritablement

sa très faible consommation électrique qui en fait son atout

principal. ZigBee fonctionne sur la bande de fréquences des 2,4 GHz et

sur 16 canaux, sa portée était au début d'une dizaine de

mètres, elle est désormais de 100 mètres.

1.2.8. Aspect sécurité et tolérance

aux pannes dans les RCSF

Les réseaux de capteurs se développant et

faisant partie des infrastructures critiques surtout dans les domaines

sécuritaires et militaires, il est tout à fait naturel de penser

à la menace que posent les attaques, les virus et les vers sur ces

réseaux, pour cela la sécurisation des liens dans les

réseaux de capteurs et l'établissement des clés doivent se

faire une fois que les capteurs sont déployés.

A noter que les mémoires sont souvent physiquement

séparées dans les capteurs, il est alors pratiquement impossible

d'exécuter le code qui serait inséré dans la pile, comme

c'est souvent le cas dans les attaques qui exploitent un dépassement de

buffer pour écraser la pile. Le code application est souvent

protégé en écriture donc un attaquant ne peut pas modifier

les programmes présentés en mémoire.

10

La taille des paquets que peut recevoir un capteur est

très limitée (typiquement 28 octets), ce qui rend l'injection du

code difficile.

Les techniques qu'utilisent les vers pour compromettre une

machine sur internet, ne peuvent donc pas être utilisées

directement sur les capteurs. Cependant des travaux ont montré, en

concevant un des premiers virus/vers pour capteurs de type MicaZ/TinyOS, [10]

que la conception de virus, bien que difficile mais n'est pas impossible.

Toutes les applications des réseaux de capteurs ont des

contraintes de sécurité très différentes.

Cependant, dans la plupart d'entre elles, l'intégrité et

l'authenticité des données doivent être fournies pour

s'assurer que des noeuds non-autorisés ne puissent pas injecter des

données dans le réseau. Le chiffrement des données est

souvent requis pour des applications sensibles telles que les applications

militaires ou les applications médicales.

Une panne au niveau d'un capteur peut se produire à

cause d'une perte de connexions sans fil due à l'extinction du capteur

suite à l'épuisement de sa batterie, ou tout simplement à

une destruction physique accidentelle ou intentionnelle par un ennemi, des

techniques peuvent être conçues pour évaluer le niveau de

la tolérance aux fautes exigé par les réseaux de capteurs,

ce niveau est adapté en fonction de l'hostilité du milieu dans

lequel le réseau est déployé.

1.3. Caractéristiques et contraintes d'un

RCSF

La conception des réseaux de capteurs est

influencée par de nombreux facteurs et représentent la base de la

conception de protocoles ou d'algorithmes pour les réseaux de capteurs.

Il existe plusieurs caractéristiques dans les RCSF dont nous citons les

plus importantes [11] :

- Durée de vie du réseau :

C'est l'intervalle de temps qui sépare l'instant de déploiement

du réseau de l'instant où l'énergie du premier noeud

s'épuise. Selon l'application, la durée de vie exigée pour

un réseau peut varier entre quelques heures et plusieurs

années.

- Bande passante limitée : Afin de

minimiser l'énergie consommée lors de transfert de données

entre les noeuds, les capteurs opèrent à bas débit.

Typiquement, le débit utilisé est de quelques dizaines de Kb/s.

Un débit de transmission réduit n'est pas handicapant pour un

réseau de capteurs où les fréquences de transmission ne

sont pas importantes.

- Média du transport : Dans un

réseau de capteurs, la communication multi sauts entre les noeuds est

réalisée avec des liens sans fil à l'aide de media

optique, infrarouge ou radio. La plus part des réseaux de capteurs

utilisent des circuits de communication à radio fréquence

grâce à leur faible coût ainsi que leur facilité

d'installation [12].

- La topologie du réseau : Elle est en

constante évolution à cause du changement de l'état

d'activité des capteurs (actif, mise en veille et passif). Il faut que

les capteurs soient capables d'adapter leur fonctionnement afin de maintenir la

topologie souhaitée. On distingue généralement trois

phases dans la mise en place et l'évolution d'un réseau :

- Déploiement : Les capteurs sont soit

répartis de manière déterministe soit de manière

aléatoire lancés en masse depuis un avion, par exemple.

- Le passage à l'échelle : La

plupart des protocoles sont conçus pour des réseaux de capteurs

d'une grande taille. Cependant, ces protocoles sont dits efficaces si les

performances des

11

réseaux ne doivent pas chuter d'une manière

drastique quand le nombre de capteurs augmente dans le réseau.

- La consommation d'énergie :

L'économie d'énergie est une des problématiques majeures

dans les réseaux de capteurs. En effet, la recharge des sources

d'énergie est souvent trop coûteuse et parfois impossible. Il faut

donc que les capteurs économisent au maximum l'énergie afin de

pouvoir fonctionner.

- L'auto-configuration : Les réseaux

de capteurs sont généralement déployés

aléatoirement dans des zones d'intérêt hostiles. Par

conséquent, aucune intervention humaine ne peut être requise pour

assurer leur organisation. L'auto-configuration de ces réseaux

s'avère nécessaire pour leur bon fonctionnement.

- Topologie dynamique : Les capteurs peuvent

être attachés à des objets mobiles qui se déplacent

d'une façon libre et arbitraire et le changement d'état des

capteurs entre actif et veille rendant ainsi, la topologie du réseau

fréquemment changeante.

1.4. La redondance dans les réseaux de

capteurs

La redondance représente pour les réseaux de

capteurs une caractéristique qui est à la fois rentable et

pénalisante. Elle peut être utilisée pour améliorer

la fiabilité de la détection, l'exactitude des données

collectées ou encore augmenter la durée de vie du réseau.

Par contre, elle engendre un transfert de données plus important et

implique une charge de trafic supplémentaire. Ce constat motive les

chercheurs à renforcer ses aspects positifs.

Le concept de la redondance n'est pas formellement

défini sous tous ses aspects dans les réseaux de capteurs. De

plus, cette propriété peut être définie de

différentes façons, toutefois nous avons retenu la

définition suivante qui nous semble être la plus appropriée

pour le contexte des réseaux de capteurs : La redondance est l'ajout de

ressources supplémentaires qui peuvent produire des résultats

similaires [13].

1.4.1. Types de la redondance

La redondance peut avoir plusieurs formes suivantes : spatiale

(duplication de composant), temporelle (traitement multiple) et

informationnelle (code et signature).

- La redondance spatiale (physique) :

Signifie la possibilité d'obtenir l'information d'une position

spécifique à partir de différentes sources et elle se base

sur le positionnement géographique des noeuds capteurs dans la zone

d'intérêt et elle implique la réplication des ressources

dans la surface de couverture du réseau.

- La redondance temporelle : Elle est

utilisée pour augmenter la précision des données

collectées par le capteur et à masquer les erreurs dans la

détection ou la communication, en exécutant une action plus d'une

fois dans le temps [13].

- La redondance d'information : Elle

introduit une redondance dans la représentation de l'information, en

ajoutant des données redondantes, tel que les bits de parité qui

permettent de détecter les erreurs ou bien des extra bits qui permettent

de reconstruire l'information perdue.

12

Les réseaux de capteurs sont denses et redondants. En

effet, bien que les noeuds capteurs puissent être placés un

à un de manière déterministe par un humain ou par un

robot, le déploiement aléatoire est adopté dans la

majorité des scénarios pour des raisons pratiques telles que le

coût et le temps.

1.4.2. Contribution de la redondance dans les RCSF

La redondance induite par ce déploiement

aléatoire est mise à profit pour améliorer certains

aspects des réseaux de capteurs, telle que la consommation

d'énergie, la sécurité, la couverture de surface ou encore

la fiabilité de l'application.

- La fiabilité : pour obtenir des

résultats fiables essentiellement lorsque les noeuds sont

défectueux ou rencontrent un dysfonctionnement, ce qui permet la

tolérance aux pannes.

- La sécurité : Pour y

remédier aux attaques, la redondance spatiale peut être

utilisée pour comparer les lectures locales avec celles obtenues des

capteurs redondants, puis un système de décision basé

connaissances est construit pour exclure les noeuds malicieux du

réseau.

- L'économie d'énergie : Comme

les capteurs disposent de ressources énergétiques

limitées, et que de plus cette source d'énergie se tarit et

conditionne donc la durée de vie du réseau, l'optimisation

énergétique doit être prise en considération quel

que soit le problème traité, La majorité des solutions

proposées pour optimiser la consommation d'énergie exploite la

redondance spatiale entrainée par le déploiement

aléatoire, et ce en ordonnançant l'activité des capteurs

redondants. Cet ordonnancement consiste à alterner les charges de

façon à épuiser les noeuds équitablement : pendant

qu'une partie participe à l'application, les capteurs redondants sont

dans un mode passif, économisant ainsi leur énergie.

- Le recouvrement de la couverture de surface

: L'utilisation des capteurs dans des zones sensibles rend impossible

un déploiement déterministe. Une façon de rétablir

la couverture de surface est de déplacer les capteurs redondants les

plus proches de la région non couverte. Cette solution s'applique aux

réseaux de capteurs mobiles. Elle contribue également à

renforcer la tolérance aux défaillances des réseaux de

capteurs [13].

1.5. Axes et tendances de recherche dans les RCSF

L'évolution du nombre d'applications et des travaux sur

les RCSF laisse dire que ce domaine de recherche est résolu d'avance, en

réalité, les problèmes et les contraintes liés

à ce domaine sont loin d'être résolus. Il n'y a aucun

standard spécifique aux RCSF, les problèmes de communications, de

traitement des données et de la gestion du capteur lui-même, sont

partiellement identifiés est les solutions apportées sont souvent

spécifiques à un cas précis. L'essentiel des challenges

techniques lancés par la communauté des chercheurs se

résume aux problèmes de: la découverte du réseau,

le routage, la couverture, la durée de vie, le contrôle du

réseau, le traitement collaboratif des données.

Les caractéristiques intrinsèques des RCSF,

telles que la capacité limitée des batteries, les moyens

limités de calcul et de traitement collaboratif de l'information,

diffèrent de celles d'un réseau TCP/IP traditionnel et des

réseaux ad-hoc en général [14].

Les axes de recherches sont passés ces dernières

années des problèmes généraux liés au

routage des données, au déploiement des capteurs, à la

sécurité et de couverture aux problèmes beaucoup plus

13

spécialisés concernant la

longévité des RCSF, améliorer leurs qualité de

services, augmenter leurs tolérances au pannes et garantie surtout pour

les applications à caractère sensible, d'où l'apparition

des travaux sur les réseaux de capteurs dans des domaines très

spécialisés et qui traitent des problématiques qui n'ont

pas été abordé auparavant comme l'utilisation de la

redondance pour augmenter la durée de vie de ces réseaux en

mettant en veille les capteurs à tour de rôle suivant des

politiques et des algorithmes d'ordonnancement d'activités. On peut

classifier les travaux de recherche dans le domaine des réseaux de

capteurs comme suit :

- Conception des capteurs : Trouver de

nouvelles conceptions adéquates et spécifiques pour des

environnements donnés (Détecteur de chute, vêtement

intelligents, Capteurs multimédia...).

- Protocoles de communication : Trouver de

nouvelles techniques et nouveaux protocoles de communication qui prennent en

compte l'évitement de collisions, les vides, les flux

multimédias...

- Reconnaissance des activités de personne

: Comme application de surveillance, et réseaux satellite pour

les applications de télémédecine...

- Récupération d'énergie et

optimisation : Trouver de nouvelles visions d'optimisations.

- Aspect sécurité : Comme

l'authentification d'information et les algorithmes de chiffrements

optimisés et adaptés pour les RCSF.

- Conception de middleware : Nouvelles

plateforme dédiées au RCSF.

Selon les couches, les défis actuels dans les

réseaux de capteurs se résument dans le niveau matériel

à la miniaturisation (nano-capteur), dans la couche physique à

l'amélioration de la fiabilité d'acquisition, dans la couche MAC

au développement des nouveaux protocoles qui augmente la QoS, au niveau

routage au développement de nouveaux aspects de routage avec

équilibrage de charge pour augmenter la durée de vie, au niveau

transport de trouver de nouveau mécanisme de control de flux plus

efficaces quant au niveau application c'est principalement liés au

développement de logiciels et applications de traitement de

l'information qui garantissent l'organisation et la pertinence de l'information

extraite des données fusionnées[15].

1.6. Conclusion

Dans ce chapitre nous avons parcouru les réseaux de

capteurs sans fil nous avons donné une vue générale en

décrivant leurs architecture, leurs applications, leur évolution

et les technologies de ce domaine, puis nous avons décrit les

caractéristiques de ces réseaux ou on a parlé sur les

réseaux de capteurs multimédias, ensuite nous avons abordé

l'aspect de la redondance et sa contribution dans ce type de réseaux et

enfin nous avons résumé une classification des axes et tendances

de recherches actuelles sur ce domaine. Les RCSF est un domaine de recherche

très répondu, et devient de plus en plus vaste et de nouvelles

tendances de recherches sont apparues surtout de ce qui concerne l'optimisation

d'énergie et l'application de ces réseaux dans domaines

spécialisés.

14

Chapitre 2 :

Etat de l'art sur les

systèmes de surveillance

2.1. Introduction

Le nombre croissant de menaces et d'incidents majeurs

liés à des attaques terroristes ou accidentels ou même

environnemental a fait prendre conscience de ce problème majeur et

d'investir du temps et des ressources dans la lutte contre cette

épreuve. Toutefois, la menace la plus sérieuse qui pèse

sur l'infrastructure d'une entreprise ou établissement

sécuritaire ou d'habitation peut ne pas se présenter sous la

forme d'une attaque extérieure mais même résider au sein

même de l'établissement d'où l'apparition des

systèmes de surveillance au fil des années et son

évolution qui suit l'évolution dans le domaine informatique et

technologique en général.

Des systèmes de surveillance peuvent être mis en

place dans de nombreuses applications, par exemple sur un site frontalier ou

dans un site industriel ou un chantier ou même dans une maison ou banque,

qui peuvent contenir des capteurs multimédia et mobiles pour conduire

à une surveillance furtive, restant efficace à signaler la

présence d'intrus, en général un système de

surveillance ça sous-entend la vidéosurveillance mais en

réalité ce n'est qu'un type des systèmes de surveillance

actuels.

L'objectif principal de cette solution de systèmes de

surveillance est de faciliter l'identification des événements

suspects se produisant sur une zone d'intérêt, qui peuvent

être le signe d'activités malveillantes ou d'erreurs de

procédure ou simplement pour prise de décision.

2.2. Définition d'un système de

surveillance

La surveillance est la fonction d'observer toutes

activités humaines, animales, artificielles ou environnementales dans le

but de superviser, contrôler ou même réagir sur un cas

particulier, on parle dans le domaine technique de supervision ou monitoring.

La surveillance a été toujours présente dans l'histoire

mais de manière différente à celle de nos jours, un livre

de Sun Tzu, écrit il y a 2 500 ans, décrit comment les

espions doivent être utilisés contre les ennemis, mais avec les

avancées technologiques et surtout dans le domaine informatique et

électronique ont apporté des nouveaux champs d'application

à la surveillance et surtout une nouvelle vision d'y procéder.

Ces types de systèmes sont des mécanismes et

procédures de surveillance adaptées à détecter la

présence d'intrus dans une zone déterminée. Contrairement

au radar qui ne fait que générer une simple alerte, l'optronique

permet à l'utilisateur de lever immédiatement le doute sur la

dangerosité de l'intrusion en associant généralement les

informations en provenance d'un capteur optique à un

15

système de traitement d'images et à un

système d'affichage ou de mémorisation des informations

résultant du traitement d'images effectué.

Le système de surveillance comporte un réseau de

postes de surveillance équipés chacun de moyens de

détection de type scalaire ou multimédia, dans lequel ces postes

de surveillance sont disposés selon une configuration du réseau

filaire ou sans fil qui est calculée automatiquement par des moyens

logiciels équipant un centre de gestion qui fait partie du réseau

et qui se trouve en liaison radio permanente avec les postes de

surveillance.

La position initiale de chaque poste de surveillance est

déterminée automatiquement par un calcul prenant en compte des

caractéristiques préenregistrées dans le centre de

gestion. Cette position peut être mise à jour automatiquement par

le centre de gestion sur la base des informations relatives au positionnement

effectif et au fonctionnement des postes de surveillance que le centre de

gestion reçoit en temps réel.

2.3. Type de systèmes de surveillance selon le

type de noeuds

Selon le type des noeuds constituants le réseau du

système de surveillance, on peut classifier les types en trois classes

à savoir les systèmes de surveillance à base de capteurs

scalaires, à base de capteurs multimédia ou une hybridation des

deux types.

2.3.1. Systèmes de surveillance à base de

capteurs scalaires

Les systèmes de surveillance à base de capteurs

scalaires sont des systèmes qui prennent comme moyen de détection

des capteurs de mouvements, de température, de pression

barométrique ou d'autres grandeurs physiques, Un nombre qui mesure une

température, une masse, ou une hauteur est un scalaire, une grandeur

scalaire (température, masse, ou hauteur) est un scalaire muni d'une

unité.

On trouve ce type de systèmes de surveillance dans

plusieurs domaines comme par exemple dans le détection de l'influence de

l'activité sismique sur un pont ou on place généralement

des capteurs de distance pour mesurer les fissures et donc alerter en cas de

risques majeurs, voilà dans la figure qui suit un exemple de

système de surveillance de pont.

Figure 2.1 Système de prévention de catastrophes

dans les ponts

16

2.3.2. Systèmes de surveillance à base de

capteurs multimédia

2.3.2.1. Définition d'un capteur

multimédia

Un capteur sans fil multimédia est celui qui

détecte et véhicule des données multimédia telles

que la vidéo, l'image et le son et donc des capteurs

spécialisés en multimédia comme les caméras Wifi,

les capteurs ultrason et d'imagerie infrarouge forment des réseaux de

capteurs multimédia et sont surtout utilisés dans le domaine de

la surveillance environnementale, sécuritaire et médicale.

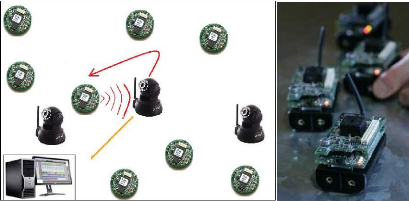

Donc un réseau de capteurs multimédia se compose

de noeuds caméra (type de noeud multimédia) comme

présenté dans la figure 2.2. L'un des systèmes de

surveillance multimédia le plus connu est la vidéosurveillance,

et pour cela nous allons décrire dans la section qui suit

l'évolution de ces systèmes.

Figure 2.2. Exemple d'un réseau de capteurs

multimédia. 2.3.2.2. Evolution des systèmes de

vidéosurveillance

Les systèmes de vidéosurveillance existent

depuis quelques décennies, ils ont évolué progressivement

vers la technologie numérique alors qu'ils étaient

intégralement analogiques. Les systèmes actuels ne ressemblent

plus aux anciennes caméras analogiques branchées sur des

magnétoscopes traditionnels. Aujourd'hui, ils utilisent les

caméras réseau et les serveurs informatiques pour

l'enregistrement vidéo dans un système entièrement

numérique peuvent être guidés à distance [44].

- Systèmes de vidéosurveillance

classique CCTV utilisant des caméras analogiques avec sorties

coaxiales sont reliées au moniteur. Un opérateur doit être

toujours présent devant la télé pour le contrôle et

l'intervention aux cas anormaux.

- Systèmes de vidéosurveillance

analogique avec magnétoscopes traditionnels : Un multiplexeur

peut être connecté entre la caméra et le

magnétoscope permet alors d'enregistrer le contenu de plusieurs

caméras sur un même magnétoscope, mais selon une

fréquence d'image cependant inférieure. La surveillance

vidéo nécessite un moniteur analogique.

- Systèmes de vidéosurveillance

analogique avec enregistreurs numériques (DVR) : C'est un

système analogique permettant l'enregistrement numérique des

images, l'enregistrement

vidéo ne se fait plus sur bandes magnétiques

mais sur des disques durs, où les séquences sont

numérisées et compressées de manière à

emmagasiner chaque jour un maximum d'images.

- Systèmes de vidéosurveillance

analogique avec enregistreurs numériques réseau : C'est

un système de vidéosurveillance analogique passant par un

enregistreur numérique (DVR) réseau est un système en

partie numérique comprenant un enregistreur numérique

réseau connecté via un port Ethernet. La vidéo

étant numérisée et compressée sur l'enregistreur

numérique, les images peuvent être transportées sur un

réseau informatique à des fins de surveillance sur PC distant.

Certains systèmes permettent à la fois la visualisation des

séquences en direct et des séquences enregistrées;

d'autres se limitent aux images enregistrées. Sur certains

systèmes, la surveillance vidéo requiert en outre un client

Windows spécifique, tandis que d'autres nécessitent un simple

navigateur web standard, plus flexible pour une visualisation à

distance.

- Systèmes de vidéo sur IP avec serveurs

vidéo Systèmes de vidéo sur IP : Un

système de vidéo sur IP associé à un serveur

vidéo comprend un serveur vidéo, un commutateur réseau et

un PC équipé d'outils de gestion vidéo. La caméra

analogique est branchée sur le serveur vidéo, lequel assure la

numérisation et la compression des séquences vidéo. De son

côté, le serveur vidéo est connecté sur le

réseau qui transporte la vidéo vers un PC ou serveur via un

commutateur réseau. La vidéo est alors enregistrée sur le

disque dur du PC. Il s'agit alors d'un véritable système de

vidéo sur IP.

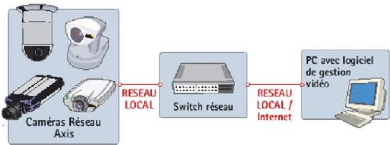

- Systèmes de vidéo sur IP avec cameras

réseau : Une caméra réseau associe une

caméra et un ordinateur. Permettant la numérisation et la

compression vidéo, elle est en outre équipée d'un

connecteur réseau. La vidéo est acheminée par

réseau IP via les commutateurs réseau, pour être

enregistrée sur un PC/serveur standard à l'aide d'outils de

gestion vidéo. Il s'agit d'un système de vidéo sur IP

à part entière, doublé d'un système

entièrement numérique n'utilisant aucun composant analogique. Les

systèmes de vidéo sur IP reposant sur l'utilisation de

caméras réseau présentent les avantages comme

Caméras haute résolution (mégapixels), alimentation par

câble Ethernet (Power over Ethernet) et réseau sans fil, fonctions

panoramique/inclinaison/zoom, audio, entrées et sorties

numériques sur IP et grandes flexibilité et

évolutivité. La figure suivante y représente un

modèle.

17

Figure 2.3 Réseau de caméra

vidéosurveillance sur IP

18

2.3.3. Systèmes de surveillance à base de

capteurs hybrides

C'est une hybridation entre les deux types car ça

comporte à la fois des capteurs à grandeurs scalaires et des

capteurs multimédia qui peuvent communiquer entre eux, c'est les

nouveaux systèmes récents qui utilisent cette approche, car elle

garantit à la fois la détection rapide fournie par les capteurs

à grandeurs scalaires puisque les données

transférées sont simples (comme la position d'un intrus

détecté par un capteur de mouvement) et aussi une

détection de plus de détails comme la vidéo par des

capteurs multimédia, nous utilisons cette approche pour l'application

que nous voulons concevoir et développer dans notre magistère, et

voilà dans la figure une dessin explicatif à notre application

qu'on veut aboutir.

Figure2.3 Exemple illustrant l'objectif de notre application

2.3.3.1 Technique de communications dans les

systèmes hybrides :

Les caméras de surveillance, ou autre noeuds capteurs

multimédia utilisés dans un tel type de réseau communique

avec d'autre type de capteurs à grandeurs scalaires ou stations de bases

(puits) via des communications WiFi ou ZigBee donc

dotés d'un système radio transmission très

évolué. Les noeuds multimédia jouent le rôle de

détection et transmission comme ceux à type de grandeurs

scalaires, la différence réside juste sur le type de

données qui nécessitent dans le cas des capteurs

multimédia un routage et une agrégation particulière de

données, nous allons présenter dans la section qui suit les

caractéristiques des réseaux de capteurs multimédia.

2.4 Caractéristiques des réseaux de

capteurs multimédia

Bien évidemment, les travaux sur les données

multimédia sont différents des travaux sur des signaux

numériques ou analogiques plus simples, comme ceux des premiers

réseaux de capteurs. Ces différences sont dues à la

complexité du signal capturé. En effet, tandis que pour le

codage

19

d'un signal simple tel que le niveau de température ou

la pression, un ou deux octets sont suffisants, le codage d'une donnée

multimédia conduit à l'emploi de plusieurs centaines ou milliers

d'octets. Cette différence de grandeur a des conséquences sur

différents facteurs : capture du signal, besoins en mémoire,

traitement du signal et transmission de données [45].

- Capture du signal : La complexité du

matériel est multipliée par rapport aux captures de

phénomènes simples. En effet, un capteur de caméra CMOS

est normalement composé de nombreux capteurs photosensibles que

capturent les différentes intensités pour chaque pixel. Tandis

que pour la capture d'un signal de lumière un seul photo-capteur est

suffisant pour capturer une image nous avons besoin de beaucoup plus

(normalement un par pixel). Cette évidence entraine avec elle un

coût supplémentaire en énergie et en temps de capture.

- Besoins de mémoire : Comme nous

l'avons dit, tandis que pour le codage d'un signal simple sollicite quelques

bits d'information (de 1 à 8 octets, en fonction de la précision

du capteur), le codage d'une image numérique conduit à l'emploi

de plusieurs centaines ou milliers d'octets. En particulier, la quantité

de m'mémoire n'nécessaire d'dépend principalement de deux

facteurs clés : La résolution de l'image et le format.

- Traitement du signal : Dans les

applications traditionnelles multimédia, il est commun de vouloir faire

des traitements sur les images à la source, afin d'extraire une

information (par exemple : l'emplacement ou la classification d'un objet), ou

de compresser l'image afin de diminuer la quantité de données

n'nécessaires pour la représenter.

- Transmission de données : Comme le

transmetteur radio est l'un des composants les plus gourmands en

énergie, les protocoles de communication ont un rôle important

à jouer pour faire des économies d'énergie.

2.5. L'effet des systèmes de surveillance

Le plus grand effet de la surveillance informatisée est

le grand nombre d'organisations impliquées dans les opérations de

surveillance. L'État et les services de sécurité ont

toujours les systèmes de surveillance les plus performants parce qu'ils

sont protégés par la loi. Le niveau de surveillance

étatique a augmenté, la technologie de nos jours permet de

produire des profils de personnes ou groupes en société à

partir de plusieurs et différentes sources d'information.

Beaucoup de grandes entreprises utilisent des formes

variées de surveillance « passive », dont le rôle

primaire est de surveiller l'activité du personnel qui pourrait avoir un

impact sur leurs opérations et de contrôler les relations

publiques.

Beaucoup d'entreprises vendent ou achètent

l'information, généralement pour des raisons de marketing ou de

publicité.

L'information personnelle est obtenue par surveillance des

petits groupes et individus. La plupart du temps dans un but inoffensif, mais

de plus en plus d'information sensible est obtenue pour des fins criminelles,

comme la carte de crédit et autres types de fraude.

20

2.6. Conclusion

L'émergence des réseaux de capteurs (et

d'actionneurs) sans fil ouvre la voie au déploiement de nouvelles

applications de surveillance et des grands systèmes, notamment ceux qui

s'étendent sur de vastes étendues géographiques et qui

requièrent une configuration à grande échelle.

L'évolution des systèmes de surveillance suit le

rythme de l'évolution technologique en informatique et aux autre

domaines.

Nous avons fait un état de l'art sur les

systèmes de surveillance en général, et

spécialement les systèmes de surveillance multimédia en

les définissant, et en donnant leurs caractéristiques ce qui

montre que c'est un domaine très vaste et très demandé.

Pour notre cas, un système de surveillance hybride nous intéresse

et celui qui comporte des capteurs caméra et capteurs scalaires de

mouvement.

21

Chapitre 3 :

Ordonnancement d'activité de

mise en veille dans les RCSF

3.1. Introduction

Ordonnancement de la mise en veille des capteurs dans un RCSF

est considéré comme étant la technique fondamentale pour

le prolongement de la durée de vie du réseau sans fil, c'est

l'une des problématiques principales dans ce domaine [16], les

réseaux de capteurs sont déployés

généralement d'une façon dense et redondante. En effet,

suivant l'application, on déploiera plus ou moins de capteurs dans le

but d'allonger la durée de vie de l'application. Donc il existe

plusieurs capteurs qui observent une même portion de la zone de

déploiement. Cette redondance est exploitée par l'ordonnancement

d'activité : Ordonnancer l'activité dans un réseau de

capteurs consiste à alterner les charges de façon à

épuiser les noeuds équitablement. Pendant qu'une partie participe

à l'application, les autres sont dans un mode passif ou veille,

économisant ainsi leur énergie [17], et donc la

problématique de redondance dans les réseaux de capteurs est une

partie de celle d'ordonnancement.

3.2. Définition d'ordonnancement

d'activité de mise en veille dans les RCSF

Le déploiement des réseaux de capteurs sur des

zones sensibles ou distantes rend impossible le rechargement des batteries. Il

serait coûteux d'aller renouveler les piles de chaque capteur, et la

source d'énergie conditionne la durée de vie du réseau. Il

existe diverses sources de consommation d'énergie mais les principales

sont liées aux activités de captage et de communication.

L'économie d'énergie obtenue par la mise en

veille alternée des noeuds pour l'observation est variable, alors que le

coût énergétique lié aux communications sans fil est

quant à lui élevé et invariant. Au cours de

l'ordonnancement d'activité, un noeud passif ne communique pas.

Autrement dit, lors des communications radio multi-sauts, les noeuds passifs ne

participent pas aux transmissions, alors que la consommation d'énergie

globale du réseau reste croissante avec le nombre de noeuds actifs.

Lorsqu'un événement se produit sur la zone de

déploiement, il est d'une part inutile d'avoir un nombre

élevé de capteurs qui le surveille et le capte, donc plusieurs

noeuds voulant émettre simultanément pour signaler

l'événement. Il est par conséquent crucial d'ordonnancer

l'activité des capteurs dans le double but d'économiser de

l'énergie et de minimiser les problèmes liés à la

gestion d'une large population d'objets partageant un medium tel que l'air

[17]. Certains noeuds sont donc passifs à un instant donné.

22

3.3. Notion de couverture dans l'ordonnancement

d'activité dans les RCSF

Les rôles de veille et activation sont le plus souvent

alternés de façon à ne pas toujours pénaliser les

mêmes noeuds du réseau. Il se pose souvent la question de la mise

en veille et surtout du réveil. Comment un noeud qui a éteint sa

radio peut-il se réveiller? Si la synchronisation en temps existe, le

noeud peut programmer son réveil ultérieur tandis que d'autres

solutions envisagent de ne réveiller des noeuds que lorsqu'un

événement se produit [18].

La réduction de la redondance est déterminante

mais selon quel critère peut-on ordonnancer l'activité ?

L'ordonnancement ne doit pas mettre en risque l'application en cours. Nous

souhaitons ordonnancer les activités des capteurs de façon

à ce que l'ensemble des capteurs actifs soit capable d'observer une zone

aussi large que celle couverte par l'ensemble des capteurs

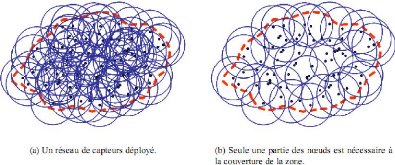

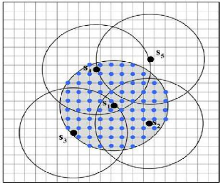

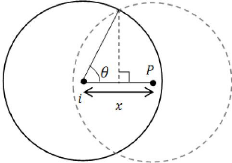

déployés. La figure (3.1) nous montre un réseau de

capteurs déployé sur une zone à surveiller. Cette

surveillance ne nécessite pas une activité permanente de la part

de tous les noeuds comme illustré sur la figure où seul un

sous-ensemble des capteurs suffit à une surveillance complète de

la zone.

Non seulement nous souhaitons que la zone

d'intérêt soit totalement couverte par ce sous ensemble mais

également qu'il soit connecté, c'est à dire que les

communications multi-sauts soient possibles entre toute paire

d'éléments du réseau.

Figure 3.1 Ordonnoncement d'activité avec le

critère de couverture

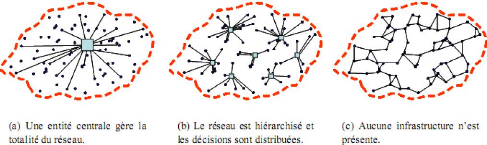

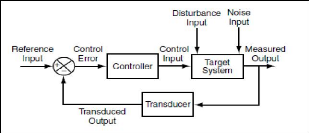

3.4. Approches de gestion de l'ordonnancement

L'ordonnancement d'activité peut se faire de diverses

façons. Nous pouvons les classifier en approches centralisées

où une entité centrale connaît chaque noeud et est

capable gérer chaque noeud pour lui assigner ses tâches, des

approches hiérarchiques, une vision hiérarchisée

du réseau où l'autorité centrale est partagée sur

plusieurs entités responsables d'une sous-partie du réseau et des

approches localisées, par conséquent totalement

décentralisées, dans lesquelles un comportement global

cohérent doit être obtenu à partir de décisions

prises localement [17].

3.4.1. Approche centralisée

Dans les solutions d'ordonnancement centralisées,

l'existence d'une entité centrale qui gère tout le réseau

est primordiale, peut ainsi assigner à chaque noeud un rôle. Les

changements de topologie dus aux éventuelles pannes ou à la

mobilité des noeuds sont conçus de façon à pouvoir

en informer

les noeuds concernés. On trouve ce genre d'utilisation

dans les applications de domotique où les capteurs sont chargés

de fournir des informations au contrôleur central lui-même

chargé de réguler les différents appareils de la maison

(climatisation, Rideaux, lumières, Micro-ondes, douches ...). Ces

solutions d'ordonnancement ne sont donc adaptées que lorsque

l'environnement peut être atteint et qu'une infrastructure existe ou peut

y être déployée.

3.4.2. Approche hiérarchique

Dans une approche hiérarchique, le réseau est

organisé en sous-ensembles qui doivent s'autogérer. Pour cela,

diverses solutions existent telles que l'élection de chefs de ces

sous-ensembles ou ce dernier peut être élu des différents

noeuds du sous-ensemble, de façon à répartir la charge et

à équilibrer les ressources disponibles. Dans ce type

ordonnancement, les informations de changements de topologie ne sont

distribuées qu'au sein des sous-ensembles. Ceci en fait des solutions

plus favorables au passage à l'échelle. Contrairement à

une approche centralisée ou la complexité exponentielle serait

accumulée dans une seule entité, elle serait ici répartie

sur les différents sous-ensembles du réseau. Il reste

néanmoins le problème de gérer les appartenances à

ces sous-ensembles et le passage éventuel de l'un à l'autre

surtout en cas de pannes

3.4.3. Approche localisée

Les approches localisées (plates) ne reposent sur

aucune infrastructure, leurs objectif est d'obtenir un comportement global

homogène à partir de comportements individuels ou chaque noeud

décide de sa propre activité en ne se basant que sur

l'observation de ses propres adjacents (à un saut ou à k-sauts).

Aucune hiérarchie ni infrastructure n'existe et le comportement de

chaque noeud n'est influencé que par ceux de ses voisins directs. Les

changements de topologie du réseau dus à la mobilité ou

aux pannes ne sont par conséquent considérés par les

noeuds que comme de simples modifications de leurs voisinages. Ceci permet

d'obtenir des solutions robustes plus générales, adaptables et

surtout passables à une grande échelle, aspect extrêmement

important dans des réseaux où les densités

évoquées peuvent être d'une centaine de noeuds par zone de

communication. C'est pourquoi nous voyons que ces approches localisées,

totalement décentralisées sont plus généralisables

et plus adéquates à notre objectif, celui de surveiller une large

zone frontalière d'un pays. La figure 3.2 suivante illustre les trois

approches de gestion d'ordonnancement d'activités dans les

réseaux de capteurs sans fils.

23

Figure 3.2 Approches de gestion d'ordonnoncement

d'activité dans les RCSF

24

3.4. Algorithmes d'ordonnancement d'activité

dans les RCSF :

L'activité des capteurs est ordonnancée en

fonction du critère de couverture de surface ou les noeuds doivent

coopérer et s'organiser de façon à ce que ceux qui

décident de se mettre en état actif couvrent une surface en tout

point équivalente à celle couverte par tous des capteurs. Pour ce

faire, les noeuds nécessitent l'évaluation de la couverture de la

zone de surveillance qui soit dans leur rayon de surveillance ou de celui des

leurs voisins. Nous supposons ici qu'un noeud doit calculer le taux de

couverture fourni par des voisins dont il connaît la position et le rayon

de surveillance. Différentes méthodes ont déjà

été proposées dans la littérature et nous en

faisons un résumé.

Les algorithmes d'ordonnancement d'activités

détectent d'abord les capteurs redondants du réseau, leurs

appliquent une stratégie d'ordonnancement, pour les faire passer du mode

actif au mode veille danse le but d'optimiser la consommation d'énergie

et maximiser la durée de vie du réseau. Nous citons dans ce qui

suit quelques algorithmes et techniques de quelques travaux récents :

a) Balanced Energy-based Sleep Scheduling (BS)

:

Dans [19,21], les auteurs ont mis au point une technique

d'ordonnancement de mise en veille équitable basé sur

l'énergie (BS). Le schéma de probabilité d'arrêt est

conçu de façon à répartir la consommation de

l'énergie de la détection et des tâches de transmission

uniformément entre tous les noeuds capteurs sans fil. La consommation de

l'énergie est contrôlée sur la base de la distance des

capteurs du chef du cluster. Par conséquent, la stratégie peut

être considérée comme un cas particulier de la

programmation basée sur la distance. Dans le schéma BS, les

auteurs ont également étudié le coefficient de variation

de la consommation d'énergie par noeud. Les expériences montrent

de meilleurs résultats pour les BS par rapport à la programmation

basée distance, simple.

b) Linear Distance-based Scheduling (LDS) :

Dans [20], la technique d'ordonnancement basé sur une

distance linéaire (LDS) est prévu pour l'adaptation des

périodes de veilles pour les capteurs dans une haute densité ou

redondance. L'idée générale du projet est de mettre les

capteurs en veille avec une probabilité plus élevée que la

distance de la densité la plus proche augmente. La probabilité de

la mise en veille est donc calculée en fonction de la distance d'un

capteur à partir de sa tête de grappe. La simulation donne des

résultats surpassant pour LDS en termes de durée de vie du

réseau par rapport au schéma randomisé (RS). Toutefois, en

gardant la tête du cluster de noeuds éveillé tout le temps

augmente les chances de collision et l'écoute ralenti. Afin de

répondre à ce problème Buddha Singh et K. Lobiyal

[21] ont proposé une nouvelle programmation de mise en veille

basé sur la densité de déploiement Gaussien.

c) Connectivity-based Partition Approach (CPA)

:

Une méthode d'ordonnancement de mise en veille et de

connectivité basée sur l'approche de la partition(CPA), qui est

l'algorithme distribué heuristique, est développée dans

[22]. La méthode d'ordonnancement partitionne les capteurs

déployés en groupes sur la base de la connectivité par

paires (entre les noeuds) des endroits plutôt géographiquement. La

connectivité du réseau est maintenue par les capteurs actifs de

chaque partition à la fois. En outre, les capteurs gardent l'alternation

entre état actif et sommeil périodiquement pour équilibrer

la charge de l'énergie. La

25

simulation des résultats ont montré que CPA a

une meilleure adaptabilité aux environnements où la propagation

radio est généralement non homogène.

d) Data-Coverage Sleep Scheduling (DCS) :

Une nouvelle approche d'ordonnancement de mise en veille pour

assurer la couverture (DCS) est fournie dans [23], ce dernier garantit non

seulement la réduction de la consommation d'énergie mais aussi

tente de récupérer les pertes de données dues à des

noeuds dans l'état de sommeil. Le système permet aux noeuds

actifs de retrouver les données manquantes des noeuds endormis en

exploitant la corrélation spatio-temporelle. En outre, un algorithme de

réduction est utilisé pour sélectionner l'ensemble des

noeuds actifs. Les simulations montrent une amélioration des

performances de DCS à l'égard de régime de couverture

complète de la région.

e) Range Based Sleep Scheduling (RBSS) :

Une autre technique d'ordonnancement de mise en veille est

décrite dans [24] pour conserver l'énergie tout en conservant la

couverture du réseau. Le système RBSS, n'a pas besoin des

informations de localisation des capteurs mais plutôt à la

distance du capteur à capteur. Schéma d'ordonnancement divise le

temps en périodes de longueur fixe appelés Round. Dans chaque

round, un protocole de recrutement pour sélectionner un ensemble de

capteurs co-travailleurs. Tous les autres que le maître, les noeuds

co-travailleurs sont mis en veille pour réduire la consommation

d'énergie. Les résultats montrent que RBSS avec moins de capteurs

actifs est mieux que ceux basés sur la localisation.

f) Garg-Konemann (GK) scheme and linear programming

duality :

Dans [25], l'ordonnancement de la mise en veille est

modélisé comme sous problème de partitionnement en

exploitant la relation de redondance par paires entre les noeuds capteurs.

Cette approche distribuée utilise un algorithme d'approximation qui est

basé sur le schéma Garg - Konemann (GK) et programmation

linéaire. Le schéma GK comprend en outre un algorithme

distribué asynchrone qui permet d'approximation du problème du

sous graphe minimum de valeur supérieur (Problème MWDS).

g) Distributed Sleep Scheduling Algorithm with Range

Adjustment (DSRA) :

Pour éviter la assurer la couverture et de prolonger

durée de vie du réseau, les auteurs de [26] ont

présenté un algorithme d'ordonnancement de mise en veille avec

ajustement d'échelle (CSRD). C'est basé sur l'énergie

résiduelle d'un noeud capteur ainsi que la taille de la région de

entre le noeud et ses voisins. En outre, la communication est assurée

entre les noeuds actifs et ajustés de façon à fournir une

couverture complète. Les résultats de simulation fournissent de

meilleurs résultats par rapport aux techniques de couverture

aléatoire.

3.4. Conclusion

De par leur taille miniaturisée, les capteurs sans fil

sont fortement contraints en énergie, imposant une gestion

raisonnée du réseau qu'ils peuvent former grâce à

leur capacité de communication sans fil. Le déploiement de ces

réseaux sur des zones sensibles ou distantes rend impossible le

rechargement ou le remplacement des batteries. Il est donc crucial

d'ordonnancer l'activité des capteurs ; Pendant qu'une partie des objets

participe à l'application, les autres sont dans un mode

26

passif, peu consommateur de ressources. Le critère de

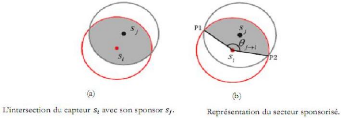

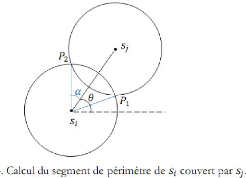

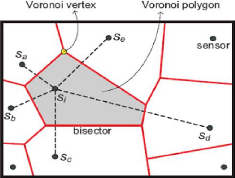

choix des noeuds actifs est celui de la couverture de surface : l'ensemble des