VI. Conclusion :

Il existe plusieurs méthodes et propositions pour

augmenter la sécurité de la vie privée dans les services

d'internet. Malheureusement il n'existe pas une standardisation mais que des

propositions. Ces propositions ne sécurisent pas la totalité des

services web mais elles essayent de fournir plus d'intimité et plus de

protection aux vies et aux informations des utilisateurs contre les attaques

probables par les voleurs d'identité. L'une des méthodes les plus

prometteuses dans ce domaine sont les systèmes de gestion

d'identité (Identity Managment system idMs) le prochain chapitre

explique en détail ce type de système.

ww ~~~ Pav ~u 1~

4~ ~lll- wnld IVII .iI lit 'Ili- olio _.+1

lN~IIYp is', ... ..,.1 ...`..,, . l

': llltl iaüi:!!ii ixll0111liilRlllll111hIA11nix Ill

446%11111 IIIIial$ülllAR 16fliilli~IIIBIaI1d..111IIIxlh:d.illllll

.

DC' 0

Ilha..

l'f, l~ 111.IIIIIIIIIIIIIIIIIIfIf~~f+d~IN ljll~ll{ IiI IIR

IIII°_''lilll°` `G~ ~~II ! !lu i ~; ''

iilll,Y',"u'n,ri ip~I111 11k1111 ~II~~

~)Illlwillllpllll~llll lflj l

~c" p.l tl __ ltl Nll

020041, He. tl i ilw IÎf h-k II

I

I II " l'qI Iw

INIII

Chapitre II Les systèmes de gestion

d'identité

30

I. Introduction

Plusieurs solutions et approches sont proposées pour

protéger la vie privée des personnes dans les web services. Parmi

ces solutions on trouve les systèmes de gestion d'identité, qui

devient un sujet d'actualité et un champ de recherche très actif

dans le domaine de sécurité des informations personnelles et de

protection de la vie privée sur l'internet.

Dans ce chapitre nous présentons les besoins qui ont

conduit à ce type de systèmes, leurs principaux types et

caractéristiques, ainsi que quelques exemples de tels systèmes.

Nous terminons le chapitre par une conclusion qui discute les défis de

ce type de systèmes ainsi que leur faiblesse.

II. Définition

Pour définir un système de gestion

d'identité il faut définir premièrement le terme

identité numérique :

II.1. Identité numérique

Une identité numérique peut être

définie comme un ensemble de données numériques qui

représentent de façon unique une entité dans un domaine

d'application. Dans ce contexte, une entité peut être une

personne, un ensemble de personnes, une organisation, un processus ou un

dispositif, c'est-à-dire, tout objet capable de faire une transaction.

Les éléments composant une identité numérique sont

nommés Attributs, lesquels peuvent être assignés,

intrinsèques à l'entité ou dérivés. Certains

attributs distinguent de manière unique une identité

numérique dans un contexte d'espace de noms: ils sont connus comme

identifiants. Généralement, un identifiant est utilisé

pour réaliser une authentification (c.-à.-d. Valider

l'identité). L'ensemble des éléments servant de preuve

à l'authentification est appelé « credentials

». Un « credential » peut se présenter sous la

forme d'un mot de passe, d'une réponse à un défi (quelque

chose que l'on sait), d'une information fournie par une carte à puce ou

un certificat numérique (quelque chose que l'on a), ou d'une information

dérivée des caractéristiques de la personne, comme

l'empreinte digitale, l'iris ou le timbre de la voix (ce que l'on est). La

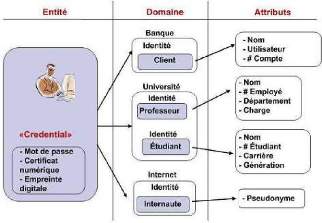

Figure II.1 montre les relations qui existent entre les éléments

composant une identité numérique [17].

Chapitre II Les systèmes de gestion

d'identité

31

Figure II.1 : Relation entre les

éléments composants une identité numérique.

[17]

Dans la Figure II.1, l'entité a plusieurs

identités numériques nécessaires pour interagir avec

différents domaines d'application. Un domaine d'application est un

contexte où une même identité numérique est valide,

par exemple, une entreprise, un hôpital, un club sportif, une

université ou l'Internet. On constate qu'une entité peut avoir

plusieurs identités dans un même domaine d'application. Par

exemple, à l'université, un professeur peut avoir

simultanément l'identité de professeur et celle d'un

étudiant dans le cas où il suit un cours en formation continue.

Chaque identité est composée d'un ou plusieurs attributs et un

« credential » associé.

|