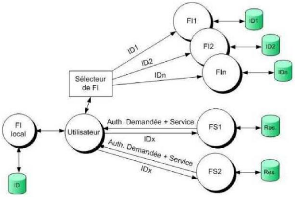

IV.5. Modèle centré utilisateur

Ce modèle a été proposé dans le

but de donner aux utilisateurs plus de contrôle sur ses données

personnelles. Il peut en effet sélectionner le FI qui lui convient et

choisir l'identité à utiliser pour accéder aux

différents FS. Les FS n'établissent pas de relation de confiance

entre eux pour fournir des services à l'utilisateur. Ce modèle

permet à l'utilisateur de mettre en place son propre FI dans son

ordinateur ou son portable. Parmi les défauts de ce modèle, on

trouve la difficulté d'intégrer les FS pour fournir des services

coordonnés, et le fait que le dispositif de l'utilisateur devient un

point unique de défaillance. La Figure II.11 montre les

éléments d'un système centré utilisateur et les

relations entre eux.

46

Figure II.11 : Modèle centré dans

l'utilisateur. [17]

Chapitre II Les systèmes de gestion

d'identité

47

|