III. L'approche proposée

La solution proposée est une amélioration de

l'architecture OpenID décrite dans la section précédente.

Ce paragraphe introduit les détails de conceptuels de cette solution.

III.1. Généralité sur la solution

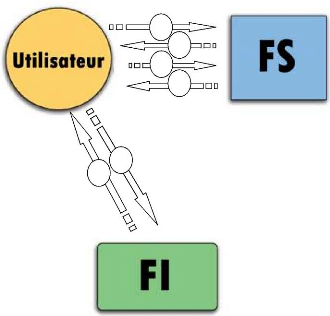

Le but de notre application est de résoudre le

problème de sécurité de l'OpenID dont sa conception se

repose principalement sur un lien entre les fournisseurs d'identité FIs

et les fournisseurs des services FSs. Ce lien pose plusieurs problèmes

et risques pour la sécurité et la vie privée des

utilisateurs. Dans la solution proposée nous avons éliminé

toute connexion ou lien direct entre le fournisseur d'identité et le

fournisseur de service, toute communication se passe par l'intermédiaire

de l'utilisateur.

Chapitre III Conception et

implémentation

56

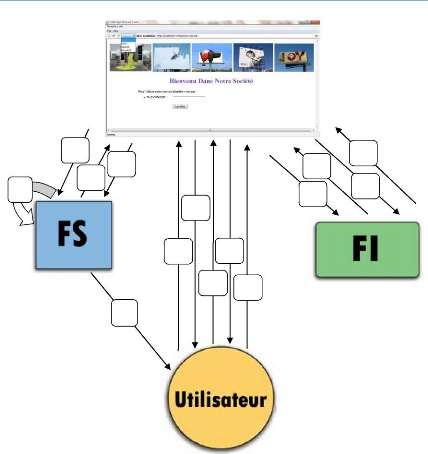

La figure III.3 décrit l `architecture

globale de la solution proposée:

Figure III.3 : Le déroulement des processus de

façon globale du système

proposé.

4

3

1

2

5

6

Selon la Figure III. 3, le processus d'authentification

dans le système proposée se déroule comme suit

:

1-A partir du site du fournisseur de service,

l'utilisateur choisit le fournisseur d'identité

abonné avec ce fournisseur de service.

2- la confirmation de choix d'utilisateur à

travers un jeton.

3- l'identification de l'utilisateur

dans son propre fournisseur d'identité.

4- la création d'un jeton d'authentification

d'utilisateur par le fournisseur d'identité.

5- la transmission du jeton

d'authentification au fournisseur de service.

6- le fournisseur de service

|

s Analyse le jeton et offre le service à

l'utilisateur si

|

le jeton d'authentification est valide.

III.2. Architecteur et fonctionnement

III.2.1. Architecteur

Cette partie présente en détail

l'architecture du système proposé. Nous introduisons le

rôle très important que joue le navigateur dans le fonctionnement

de notre système.

Le schéma détaillé est comme suit

:

Chapitre III Conception et

implémentation

7

6

1 B

4B

8

2A

5B

4A

2B

1A

4C

3

5A

9

57

Figure III.4: Le déroulement des processus de

façon détaillée du système

proposé.

· 1- l'utilisateur fait

le choix de son fournisseur de services à

l'aide de son navigateur sans aucune identification (l'identification

ce fait à l'étape avant dernière).

· 2- le fournisseur de services émit un

cookie qui contient la liste de ces fournisseurs d'identité de

confiance.

· 3- l'utilisateur fait le choix de son

fournisseur d'identité à travers son

navigateur.

· 4- le navigateur vérifie la

correspondance du fournisseur d'identité (IdP) transmit par le

SP avec celui choisi par l'utilisateur, dans l'affirmatif il redirige

l'utilisateur vers la page d'authentification de fournisseur

d'identité.

· 5- l'utilisateur s'identifie au niveau

de son fournisseur d'identité en fournissant un

pseudonyme et un mot de passe.

·

Chapitre III Conception et

implémentation

58

6- si l'utilisateur est authentifié, le fournisseur

d'identité construit un jeton qui contient des informations sur

l'utilisateur. ces informations sont signées et cryptées par une

clé de session et stockées dans un cookie, qui sera

analysé par le navigateur.

· 7- d'une façon automatique le navigateur

décrypte les données émises par le FI et vérifie

leur validité, si elles sont valides elles les envoient au fournisseur

des services.

· 8- le fournisseur de services à son tour refait

les étapes précédentes et extrait les données

concernant l'utilisateur et vérifie leur validité, si elles sont

valide il passe à l'étape final.

· 9- enfin le fournisseur de services offre ses services

à l'utilisateur.

|