III.2. Les principes fondamentaux de protection de vie

privée

Minimisation des données :

Seule l'information nécessaire pour compléter

une application particulière devrait être

collectée/utilisée (et pas plus).

Application directe du critère de

légitimité défini par la directive européenne sur

la protection des données personnelles.

Chapitre I La protection de la vie

privée

Souveraineté des données :

Les données liées à un individu lui

appartiennent, il devrait pouvoir contrôler comment elles sont

disséminées.

Extension de plusieurs législations nationales sur les

données médicales qui considèrent que le dossier d'un

patient lui appartient, et non pas au docteur qui le crée ou le met a

jour, ni a l'hôpital qui les stocke. Difficile a réalisé

dans un monde ubiquitaire.

Consentement explicite :

Avant de collecter les données personnelles d'un

individu, il faut lui demander son autorisation et lui expliquer quelle

utilisation sera faite de ses données.

Transparence :

Le système ne doit pas être considère

comme une boite noire dans laquelle l'individu doit avoir une confiance

aveugle.

Imputabilité :

L'entité qui héberge les données

personnelles doit les sécuriser au meilleur de ses moyens, et le cas

échéant peut être tenue responsable (par exemple devant un

juge) d'un bris de vie privée.

Droit à l'oubli :

Sur demande de l'individu, ses traces doivent être

effacées.

III. 3. Marché noire des données

personnelle

Il existe un marché noir des données

personnelles ou se vendent les fichiers de certain entreprise :

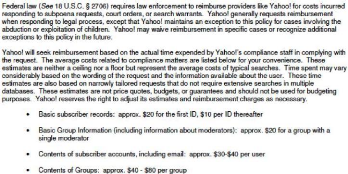

Exemple de prix de vous données personnelles :

12

Figure I.3 : prix des données

personnelles sur les marchés noirs. [22]

Chapitre I La protection de la vie

privée

13

Sécuriser l'accès aux données

collectées ne résoudre pas forcément tous les

problèmes. Exemple : un employé renvoyé

et en colère peut partir avec la base de données des clients.

|