CHAP IV CONCEPTION DU SYSTEME D'INFORMATION INFORMATISE

(SII)

La première partie à traité de la

conception du SIO, cette deuxième partie est consacrée a

l'étude du système d'information informatise (SII) plus

précisément a l articulation de modélisation et formalisme

associe, nous y verrons comment élaborer, comment exprimer et

transformer les différent modèle, comment passer d'un niveau

d'abstraction au niveau opérationnel.

Comme pour la première partie, la présentation

est effectuée sans référence aux autres cycles. Nous

rappelons pédagogiquement que dans la pratique comme nous l'avons vu

dans la partie précédente le parcours du cycle d'abstraction

devra toujours se situer par rapport a une étape détaillée

ou étude du SIO.

9

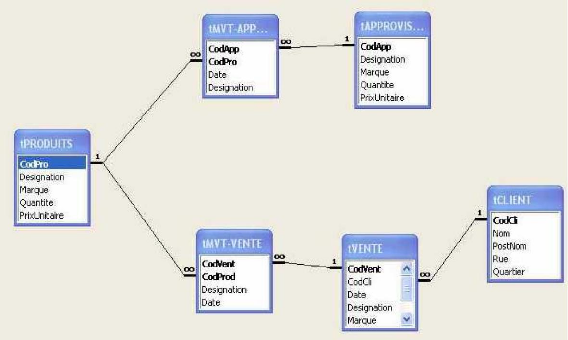

IV.1 MODEL LOGIQUE DES DONNEES

Le model logique des données est obtenu a partir du MCD

valide donc des classes d'entités le composant devient une table et

leurs identifiant sont appelées des clés primaires, des attributs

de la table ( ou simplement des propriétés)

IV.2MODEL PHYSIQUE DES DONNEES

Le model physique des données concerne l'administrateur de

la base, une partie importante est prise en charge par le logiciel, on

définit les tables, les contraintes d'intégrité, les

requêtes, les vues (avec différent niveau

d'utilisateurs)10

CLIENT (codecli, nom, post nom, rue, quartier)

PRODUIT (codepro, désignation, marque, quantité.

Prix unitaire)

Approvisionnement (codeappro, désignation, marque,

quantité, prix unitaire) Vente (codevent, date, designation. Marque,

codecli)

Mvt vente (codevent, codepro, designation, date)

Mvt approvisionnement (codeappro, codepro, date,

désignation)

9 Eurasme KAKULE MILANDO cours de MERISE II,

inédit G3 ISIG-GOMA 2007-2008 Eurasme KAKULE MILANDO cours de MERISE II,

inédit G3 ISIG-GOMA 2008-2009

75

76

IV.3 MODELE LOGIQUE DES TRAITEMENTS

Le MLT se préoccupe d une vision interne des moyens que

l information va utiliser pour construire le logiciel correspondant aux

activités informatisées définies dans le MOT.

AUTOMATISE; équiper le système avec les ordinateurs

(l'homme et la machine) On parlera d'enchaînement de transaction de

découpage en module des réparations des données et

traitements automatises. L informaticien se pose la question comment vais-je

concevoir mon logiciel par rapport aux fonctions demandées.

IV.4 CONCEPTION DES UNITES LOGIQUE DES TRAITEMENTS

La composition du modèle logique de traitement passage par

les étapes suivante: IV.4.1 DECOMPOSITION DES TACHES DU

MOT

Le concepteur élabore les procédures logique a

partir des préoccupations exprimées dans les phases ou taches

informatisées du MOT, il est essentiellement guide par la description de

taches. Il est construis des enchaînements contenu des UK\LT le plus

appropries étudies.

Dans cette approche , la procédure logique

apparaît comme une décomposition de la tache. On conduit ainsi

globalement le processus utilise pour passer du MCT ou MOT.

IV.4.2 REUTILISATION DES ULT

Cette approche s inspire des principes préconises en

génie logiciel visant a limiter la multiplication des fonctions

applicatives similaire voire identité afin d'améliorer l

économie du développement et la maintenance du logiciel. Dans

cette approche d une part le concepteur recherchera dans le MOT des taches dont

la description est similaire ou proche. Il pourra aussi concevoir les ULT

utilisables en commun par ces différentes taches d autres part lors de

la construction du MLT et éventuellement par procédure logique,

il se forcera de réutilise les ULT déjà existantes quitte

a procéder a leur amendement.

|