|

INTRODUCTION GENERALE

Dans les différents domaines de la vie, l'informatique

occupe une importance capitale, car c'est au travers d'elle que les hommes

peuvent se communiquer, partager de connaissances, divertir le cerveau et

autres.

En raison des rapidités et des conséquences

prodigieuses du progrès de la nouvelle technologie, l'informatique prend

aujourd'hui une importance décisive dans tous les domaines

d'activités humaines. Le traitement automatique de l'information

s'étend largement et donne à l'homme des outils et des moyens

fabuleux dont les structures et les possibilités exceptionnelles de

fonctionnement, la rapidité, la puissance, la capacité, la forte

précision permettant d'exécuter les tâches dont la

réalisation était, il y a seulement quelques années

extrêmement complexes, difficiles, longues, pénibles et parfois

couteuses si non irréalisables.

Toute évolution est fort possible que quand on est en

sécurité, c'est ainsi que la pire montée de l'informatique

facilite non seulement la détection des intrusions, mais aussi la

sécurité des informations (élément conceptuel

permettant le transfert, le stockage et le traitement de la connaissance).

Les soucis de sécurité sont réels, les

pirates sont là, ils essaient de pirater des informations ou de

pénétrer les réseaux privés d'entreprises, mais la

bonne nouvelle est qu'en installant des dispositifs de protection et de

contrôle de sécurité efficaces, on peut rendre

extrêmement difficile la satisfaction de leurs objectifs.

En vue de l'obtention du diplôme de graduat, la

réalisation du travail de fin de cycle reste une obligation du programme

national d'enseignement supérieur et universitaire pour les

étudiants. Elle a pour but la consolidation des connaissances acquises

et l'efficacité du quotient intellectuel des finalistes.

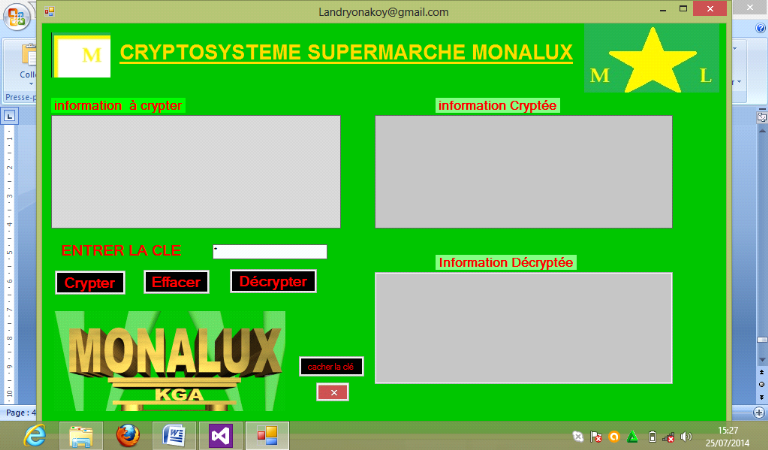

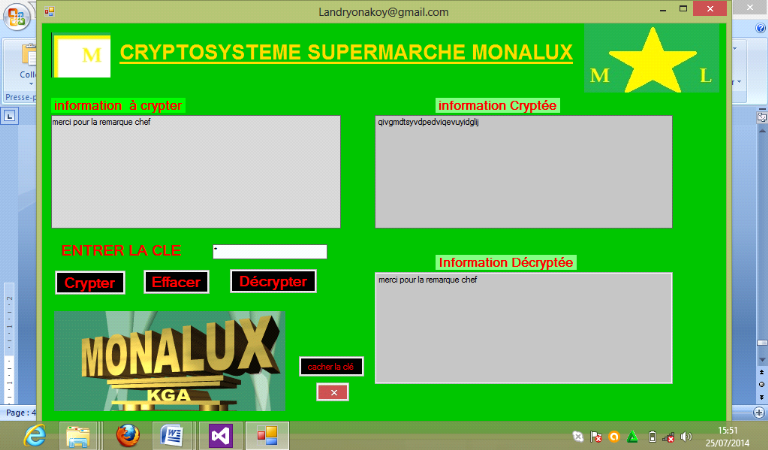

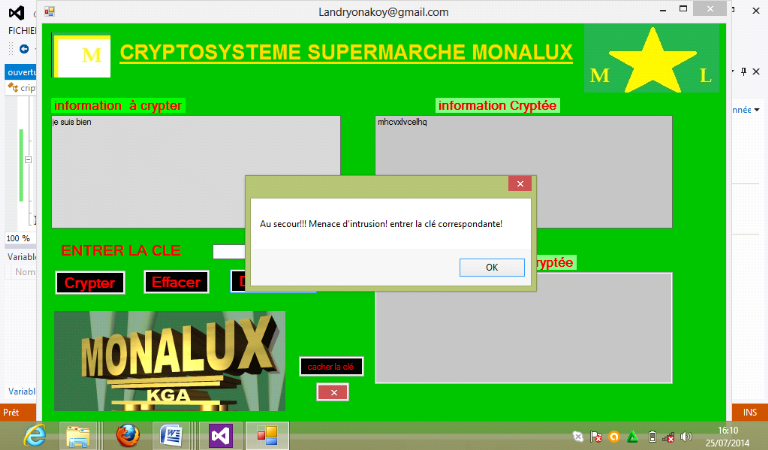

« La mise en place d'un crypto

système pour la sécurité des données et

détection d'intrusions dans un réseau informatique»,

tel est le sujet sur lequel nous avons porté notre choix dans le cadre

de ce travail sanctionnant la fin de notre premier cycle en sciences

informatiques de gestion.

La mise en place d'un système automatisé

réduit les échéances et les erreurs dans les transferts

des paquets des données qui circulent à travers un réseau

informatique. Faisant face à un volume considérable des

données ; l'utilisation d'un système de détection

d'intrusions s'avère être la solution concrète pour un

fonctionnement net et assuré des données

Pas le fonctionnement des données, plutôt d'un

réseau. Ou encore pour une circulation nette et assurée des

données.

.

Notre intérêt dans le choix de ce sujet est de

mettre en place un système de détection d'intrusions pour le

supermarché MONALUXE en cryptant les informations secrètes, ceci

pour parvenir à rendre l'informatique comme étant un outil d'aide

tout en permettant d'effectuer un travail personnel concerné par la

sécurité de l'information de biens et de personnes. Cette gestion

doit être assurée si nous sommes sécurisés.

Dans notre pays où l'informatique parait jeune, le

problème d'informatisation semble être difficile à

être accepté par la plupart d'entreprises ou

sociétés parce que nombreux de personnels sont ceux là et

n'ont pas encore connaissance du bien fondé de l'outil informatique et

pensent qu'avoir un ordinateur est une dépense inutile, pour certains

par la suite du niveau d'études faites.

Ce paragraphe ne cadre pas avec le sujet ?

Certaines questions que nous pouvons nous poser sont sans

doute du genre :

Etant donné que l'hypothèse consiste à

recourir à l'IDS et à la cryptosystème, d'où la

problématique doit tourner autour la sécurité qui fait

défaut dans le réseau avec ses conséquences.

- Comment sécuriser une entreprise ?

- Est-il facile de détecter une menace ou intrusion

dans un réseau informatique ?

- qu'est ce qu'un crypto système ?

- Qu'est ce qu'un réseau informatique et pourquoi

faut-il le sécuriser ?

- Qu'est ce que le système de détection

d'intrusion (IDS) ?o

Compte tenu du genre des questions, notre hypothèse

consistera de mettre en place un crypto système (système ou

méthode de chiffrement et déchiffrement) pour la

sécurité des données et la détection d'intrusions

dans un réseau informatique pouvant répondre à ces

questions.

Pousser par l'effort et le désir de connaitre, nous

avons préférer passer notre étude au super marché

Mona luxe (Kananga).

Toute oeuvre scientifique doit avoir un auteur, une

connaissance préalable de son sujet et aussi les méthodes et

techniques qui doivent guider et faciliter la démarche de la recherche

de données dans l'entreprise.

En parcourant le super marché pour réaliser

cette oeuvre scientifique, nous avons utilisé les méthodes

descriptive et analytique, basées sur la technique documentaire qui nous

a permis de recenser la documentation en rapport avec notre sujet et la

technique d'interview qui nous a permis d'interroger les agents sur ce qui se

passe dans le déroulement d'activité sur certains points de

l'entreprise. Pour atteindre notre objectif nous avons respecté le plan

suivant :

Ø Chapitre 1 "

Généralités et Enjeux de la sécurité

informatique" : étude de synthèse des différents

problèmes de sécurité.

Ø Chapitre 2 "Sécurisation d'un

système informatique": présentation des différentes

techniques de défense et de sécurité dans un

système informatique.

Ø Chapitre 3 "Système de

détection d'intrusion" : étude détaillée des IDS

(Intrusion Détection System).

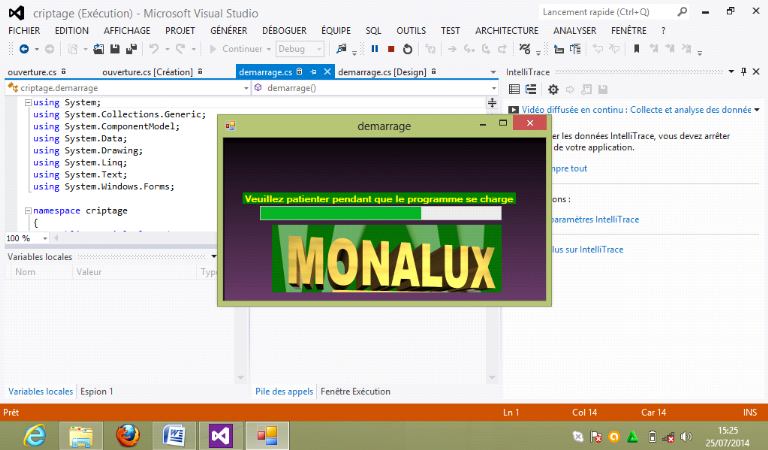

Ø Chapitre 4 " Présentation de

super marché Monaluxe et et implémentation d'un système de

cryptage et de décryptage modulo 26".

CHAPITRE I. GENERALITES ET

ENJEUX DE LA SECURITE INFORMATIQUE [2, 5, 6]

I.1 INTRODUCTION

Ce chapitre propose une vue d'ensemble sur les

généralités et enjeux de la sécurité

informatique et définit les 3 notions de base indispensables pour la

compréhension de l'architecture de la sécurité

informatique.

L'évolution et l'utilisation d'internet de nos jours a

permis à plusieurs entreprises comme est le cas du supermarché

MONALUXE d'ouvrir leur système d'information à leurs partenaires

ou leurs fournisseurs, il est donc utile de connaître les ressources de

l'entreprise à protéger et de maîtriser le contrôle

d'accès et les droits des utilisateurs du système

d'information.

Le système consistant à permettre aux

personnels de se connecter au système d'information à partir de

n'importe quel endroit, les personnels sont amenés à

transporter une partie du système d'information hors de

l'infrastructure sécurisée de l'entreprise.

La sécurité informatique aide à

sécuriser les informations qui circulent a travers un réseau

informatique dans une entreprise.

La problématique repose sur ces questions :

1 Que peut-on attendre de la sécurité

informatique ?

2 Quels sont les éléments pouvant aider à

sécuriser un réseau informatique ?

3 Quelle méthode pourrions-nous utiliser pour garantir

cette sécurité ?

La sécurité informatique est l'ensemble des

moyens

techniques,

organisationnels, juridiques et humains nécessaires et mis en place pour

conserver, rétablir, et garantir la sécurité des

systèmes

informatiques

Trois concepts sont à la base de la

sécurité :

· Les menaces de sécurité ;

· Les mécanismes de sécurité ;

· Les services de sécurité.

Menaces de sécurité

: Toute action pouvant compromettre la sécurité de

l'information appartenant à une organisation.

Mécanismes de

sécurité : Des mécanismes conçus pour

détecter, prévenir, réparer les dégâts

causés par les menaces de sécurité.

Services de sécurité

: Des services pour élever le niveau de

sécurité de systèmes informatiques et du transfert de

l'information. Les services sont appelés à contrer les menaces de

sécurité.

Les réseaux constituent une avancée

technologique remarquable, ils fournissent l'accès à

l'information, et la possibilité d'en publier soit même, d'une

manière révolutionnaire. Il s'agit également d'un danger

majeur qui donne la possibilité de modifier ou de détruire

l'information.

Aujourd'hui, une entreprise ne peut plus s'isoler si elle veut

profiter du déploiement de l'Internet, du commerce électronique,

ou des services associés aux réseaux étendus. Par contre,

ces portes d'entrée sur le réseau sont autant de risques

d'attaque par un pirate ou de risques de mauvaises manipulations.

S'ajoutent à cela les dégâts qui peuvent

être occasionnés par l'utilisation en interne du système

par des personnes malveillantes ou accidentellement par des personnes ayant

l'accès.

I.2 MENANCES DE SECURITE

De même que les risques, il existe deux

catégories de menaces : passives et actives

a. Les Menaces passives

Les menaces passives consistent essentiellement en un

prélèvement ou une écoute de l'information sur le

réseau. Elles portent atteinte à la confidentialité des

données. Dans ce cas, l'information n'est pas altérée par

celui qui en prélève une copie. D'où la difficulté

pour détecter ce type de malveillance.

La méthode de prélèvement varie suivant

le type de réseau. Sur le réseau câblé, on peut

envisager un branchement en parallèle grâce A des appareils de

type analyseurs de protocole ou une écoute par induction (rayonnement

électronique) sur les faisceaux hertziens, des antennes captent les

lobes secondaires

b. Les menaces actives

Les menaces actives nuisent à l'intégrité

des données. Elles se traduisent par différents types d'attaques.

On distingue le brouillage, le déguisement (modification des

données ou de l'identité, l'interposition déguisement en

réception).

Les niveaux de piratage sont très variables puisque la

population de piratage va de l'amateur sans connaissance particulière

de réseau qu'il tente de pénétrer à un vrai pirate

informatique ou hacker.

Le mécanisme de sécurité doit donc

prendre en considération aussi bien le sondage aléatoire que

pratique l'amateur à la recherche du mot de passe.

I.3. Différentes attaques

[2]:

Tout ordinateur connecté à un réseau

informatique (ensemble d'ordinateurs reliés entre eux grâce

à des lignes physiques et échangeant des informations sous forme

de

données

numériques à valeurs

binaires,

c'est-à-dire codées sous forme de signaux pouvant prendre deux

valeurs : 0 et 1) est potentiellement vulnérable à une attaque.

Une « attaque » est

l'exploitation d'une faille d'un système informatique (

système

d'exploitation, logiciel ou bien même de l'utilisateur) à des

fins non connues par l'exploitant du système et

généralement nuisibles.

Sur internet des attaques ont lieu en permanence, à

raison de plusieurs attaques par minute sur chaque machine connectée.

Ces attaques sont pour la plupart lancées automatiquement à

partir de machines infectées (par des

virus,

chevaux

de Troie,

vers,

etc.), à l'insu de leur propriétaire. Plus rarement, il s'agit de

l'action de pirates informatiques.

I. 3.1. Hasard ou nécessité

?

La bonne question à se poser, concernant les

problèmes de sécurité n'est pas :

"Est-ce que j'ai des chances de subir

une attaque un jour?"

Mais :

"Quand vais-je être la cible d'une

attaque?"

Et la seule réponse pertinente à cette question

est :

"A tout moment. Peut-être justement

pendant que tu lis ce travail de fin de cycle "

Je propose : il ne pas question d'effrayer, mais

plutôt de lui faire comprendre que les Arguments du type :

"Oh, moi, je n'ai que de films et quelques jeux rien

d'intéressant sur ma machine et je ne vois pas pourquoi un hacker

S'ennuierait à essayer d'y percer..."

Sont vraiment du même ordre que de supposer que les

malheurs ne sont que pour les autres, jamais pour soi.

I.3.2. Types d'attaques :

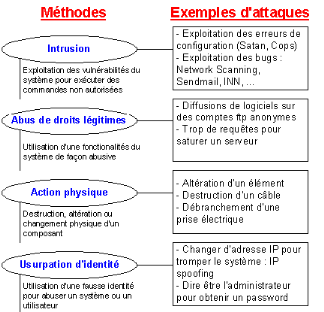

Le schéma suivant illustre les méthodes

génériques des attaques ainsi que des exemples sur l'exploitation

de chaque méthode :

1.4. LES PRINCIPALES TECHNIQUES

ET LES PLUS REPANDUES, QUI PERMETTENT D'EFFECTUER CES ATTAQUES.

1.4.1. Malveillance informatique

Parmi les multiples procédés d'attaque contre le

système d'information, il y a de logiciels malveillants qui se

répandent en général par le réseau, soit par

accès direct à l'ordinateur attaqué, soit cachés

dans un courriel ou sur un site Web attrayant, mais aussi éventuellement

par l'intermédiaire d'une disquette, d'une clé USB ou d'un

CD-Rom. La destination de ces logiciels est de s'installer sur l'ordinateur

dont ils auront réussi à violer les protections pour y commettre

des méfaits, et aussi pour se propager vers d'autres victimes.

1.4.2. Formes de malveillances

Longtemps les actes de malveillance informatique tels que ceux

que nous venons de décrire furent le plus souvent le fait de jeunes gens

motivés par la recherche de la renommée parmi leurs

collègues pirates (le script kiddies).1(*) Les auteurs de logiciels malveillants sont souvent

dotés de compétences techniques élevées,

nécessaires pour détecter et exploiter des

vulnérabilités souvent subtiles ; ils mettent ensuite leurs

logiciels à la disposition de la communauté, et des pirates peu

qualifiés peuvent facilement les utiliser. Il est donc faux que tous les

pirates soient des experts de haut niveau, la plupart sont des ignorants qui se

contentent de lancer sur le réseau des logiciels nuisibles écrits

par d'autres. Cette malveillance « sportive » (et néanmoins

criminelle) cède de plus en plus de terrain à une malveillance

à but lucratif.

Voici quelques formes de malveillances qui nuisent nos

machines et données :

a. Les bombes e-mail :

Une bombe e-mail consiste par l'envoi d'un grand nombre de

messages vers une boite aux lettres. Le but est de remplir la boite le

plutôt possible. Ce genre d'attaque peut mener au refus de service.

b. TCP SYN Flooding :

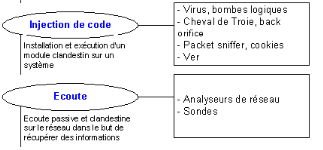

Quand un système client essaie d'établir une

connexion TCP à un système fournissant un service (le serveur),

le client et le serveur échangent une séquence de messages

suivant le schéma ci-dessous :

Les abus viennent au moment où le serveur a

renvoyé un accusé de réception du SYN (ACK-SYN) au client

mais n'a pas reçu le « ACK » du client. C'est alors une

connexion à demi-ouverte. Le serveur construit dans sa mémoire

système une structure de données décrivant toutes les

connexions courantes. Cette structure de données est de taille finie, ce

qui veut dire qu'il peut se créer un dépassement de

capacité en créant intentionnellement trop de connexions

partiellement ouvertes.

L'ordinateur de l'agresseur envoie des messages SYN à

la machine victime; ceux-ci paraissent provenir d'un ordinateur bien

défini mais qui en fait, fait référence à un

système client qui n'est pas capable de répondre au message

SYN-ACK. Ce qui veut dire que le message ACK de confirmation finale ne sera

jamais renvoyé au serveur victime.

Normalement, il y a un système de « time-out

» (i.e. si le système attend un événement

particulier, au bout d'un certain temps, il considère que cet

événement n'apparaîtra plus et génère une

erreur ou un message) associé à chaque connexion ouverte,

donc les demi- connexions devraient expirer et le serveur victime ainsi

récupérer de la place libre dans sa mémoire pour d'autres

connexions. Toutefois, le système agresseur continue d'envoyer des

paquets plus vite que le temps nécessaire au serveur pour faire expirer

les demi-connexions.

La localisation de l'attaque est très complexe car les

adresses contenues dans les paquets SYN envoyés sont très souvent

falsifiées. Il n'y a donc pas de moyens pour déterminer sa

véritable source. Internet faisant suivre les paquets grâce

à l'adresse de destination, le seul moyen de s'affranchir de ces

attaques est de valider la source d'un paquet en utilisant le filtrage.

c. Attaque par spoofing :

Le spoofing est une technique qui permet à une machine

d'être authentifiée auprès d'une autre au moyen de paquets

semblant émaner d'une adresse source approuvée.

c. 1. Spoofing IP ou Le vol de session (hijacking):

Le simple fait que la procédure d'authentification

d'une adresse source soit imparfaite n'entraîne pas forcément une

attaque par spoofing IP. Le processus de connexion nécessite d'avantage

qu'une simple adresse IP. Il requiert un dialogue complet et soutenu entre les

machines.

Les étapes qu'un pirate doit accomplir sont :

ü Identifier les cibles.

ü Immobiliser l'hôte.

ü Contrefaire l'adresse de l'hôte.

ü Se connecter à la cible en se faisant passer

pour l'hôte.

ü Deviner le numéro de séquence exact

demandé par la cible.

Avoir l'adresse IP de la cible est relativement simple, mais

pas pour deviner le bon numéro de séquence correct. Pour cela le

pirate doit contacter la cible pour demander une connexion, la cible

répond en envoyant des paquets avec des numéros de

séquence que le pirate doit étudier plus tard pour

déterminer l'algorithme utilisé à leur

génération.

Pour éviter que la machine de confiance ne puisse

répondre au serveur lorsque celui-ci répond aux datagrammes

falsifiés, il est important d'invalider la machine de confiance. Ceci

est généralement effectué par le biais de TCP SYN flooding

(connexions en masse).

Une fois que la procédure de connexion et

d'authentification sont accomplies, le pirate doit créer une faille qui

lui permettra de compromettre le système sans avoir à reproduire

l'attaque par spoofing une autre fois, en écrivant par exemple dans le

fichier qui est chargé de définir le type de connexions à

accepter.

c. 2. Spoofing ARP :

Le spoofing ARP est une technique qui modifie le cache ARP.

Le cache ARP contient une association entre les adresses

matérielles des machines et les adresses IP. L'objectif du pirate est

de conserver son adresse matérielle, mais d'utiliser l'adresse IP d'un

hôte approuvé. Ces informations sont simultanément

envoyées vers la cible et vers le cache. A partir de cet instant, les

paquets de la cible sont routés vers l'adresse matérielle du

pirate.

c. 3. Spoofing DNS :

Dans ce cas le pirate cherche à compromettre le serveur

de noms et modifie les tables de correspondances noms d'hôte - adresses

IP. Ces modifications sont reportées dans les bases de données de

traduction du serveur DNS. Ainsi lorsqu'un client émet une

requête, il reçoit une adresse IP fictive, celle d'une machine

totalement sous le contrôle du pirate.

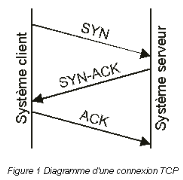

d. Chevaux de Troie ou trojans:

Un cheval de troie est un programme ou un code non

autorisé, placé dans un programme sain, soit par ajout ou par

modification du code existant. Il peut se cacher dans n'importe qu'elle

application ou système d'exploitation. Ce code intrus exécute des

fonctions indésirables sous couvert de fonctions connues et

nécessaires.

Ce code peut parfois s'apparenter à une autre

catégorie de dispositif nuisible, les virus, qui peuvent se dissimuler

dans des programmes normalement utiles.

Le principe de l'attaque par "Trojans" est d'entrer sur le

système de la victime par le biais d'un logiciel qu'il aurait

volontairement exécuté. Cette attaque est rendue possible par

l'intermédiaire d'un code parasite ajouté dans le logiciel

à son insu. Un fichier exécutable reçu par E-mail peut

tout à fait contenir un cheval de Troie. En effet, le trojans est un

logiciel de très petite taille (quelques lignes de code seulement) qui

est dissimulé au sein d'un autre programme (c'est l'hôte) qu'on

utilise.

En lançant ce dernier, on active par la même

occasion, le trojans caché qui ouvre alors une ou plusieurs portes

virtuelles (ports) sur la machine cible. Il permet ainsi au hacker de

s'introduire avec grande facilité sur le système à notre

insu : le cheval de troie devient alors autonome, même si on quitte le

programme qui lui a permis de s'activer.

e. Les virus :

e. 1. Définition :

Les virus sont les programmes destructeurs les plus dangereux.

Ils sont capables de détruire des données, ils peuvent même

invalider une machine.

Ce sont des programmes qui s'attachent aux fichiers

situés sur la machine cible, y ajoutant son code initial. Cette

procédure est appelée « Infection ».

Lorsqu'un fichier est infecté, il devient porteur,

ainsi il peut infecter d'autres fichiers. A travers ce processus qui s'appelle

« reproduction », les virus peuvent se propager sur un

disque dur, infectant ainsi le système tout entier.

La plupart des virus fonctionnent de la même

manière que les programmes résidants (TSR, Terminâtes and

Stay Résident). Ils sont constamment en alerte et surveillent les

activités sur le système. Lorsqu'une activité correspond

à un certain critère, comme le lancement d'un fichier

exécutable, le virus entre en action, s'attachant au programme actif.

e. 2. Différents types de

virus :

Certains virus sont plus difficiles à détecter

que d'autres, car ils peuvent avoir des techniques pour ne pas être

enrayés.

-Les virus furtifs :

Ils peuvent détourner certaines commandes qui

pourraient les identifier, comme la vérification de la taille de

fichier. (Un virus croit régulièrement de volume). Il peut ainsi

rester invisible du système et de logiciels antivirus.

-Les virus cryptés :

Ils modifient eux même leur code en le cryptant pour

rendre leur détection plus difficile. Par contre, le programme leur

permettant de se décrypter doit tout de même rester en clair.

-Les virus mutants :

Ils modifient leur aspect, leur signature, leur code

d'identification, chaque fois qu'ils contaminent un nouveau fichier.

-Les virus de pièges :

Ils associent un virus connu à un virus encore inconnu.

Si le premier est détecté et supprimé, le second reste en

place.

-Les rétrovirus :

Ils sont créés pour contrer et déjouer

les fonctions d'un logiciel antivirus connu.

f. Les vers :

Un vers (en anglais Worm) est un agent autonome capable de se

propager à l'intérieur de la mémoire d'un ordinateur

passant d'un système à l'autre grâce au réseau

informatique.

Après avoir pénétré au sein du

système de sa victime, ce vers se duplique tout en se camouflant,

saturant ainsi la mémoire disponible. Le serveur alors surchargé

ne peut créer d'autres processus, et les connexions utilisateurs

deviennent impossibles. Malgré les actions répétées

de l'administrateur afin de supprimer tout les vers en mémoire, ils

réapparaissent très rapidement par l'intermédiaire du

réseau.

Ce programme est différent d'un virus car :

ü Il n'attaque pas les données personnelles,

ü Il ne cherche pas à récupérer les

mots de passe du système,

ü Il ne se reproduit pas comme un virus, qui s'implante

dans les programmes,

ü Il ne nécessite pas l'action d'un autre

programme pour être actif,

ü Il ne se diffuse que sur le réseau Internet

(inactif sur les autres supports).

Son mode de propagation est cependant redoutable : le vers

effectue une commande interne qui recherche d'autres serveurs reliés

à Internet pour ensuite les infecter.

Les vers sont utilisés par des Hackers pour attaquer

un maximum de sites en peu de temps, sans suivi réel de l'attaque.

g. Les trappes :

Une trappe est un point d'entrée dans un système

informatique qui passe au-dessus des mesures de sécurité les plus

communes. C'est généralement un programme caché ou un

composant électronique qui rend le système de protection

inefficace. Ce peut être aussi une modification volontaire du code d'un

programme, qui permet très facilement à son développeur de

créer son propre outil d'intrusion.

La trappe peut être liée à une mauvaise

politique de sécurité de la part des personnes chargées de

l'administration. Par exemple, certains systèmes d'exploitation ont des

comptes utilisateurs avec de hauts privilèges destinés à

faciliter le travail des techniciens. Pourtant, une telle autorisation n'est

pas toujours nécessaire, et il en résulte une

détérioration de la sécurité. Il est donc

important de trouver un équilibre entre facilité et

fiabilité.

Il est à signaler que la plupart des fois où un

Hacker entre de force dans un système, il laisse derrière lui une

ou plusieurs trappes pour être capable de revenir par la suite. C'est

pourquoi, suite à une intrusion, il est prudent de vérifier toute

l'intégrité du système de fichiers ou bien de

réinstaller le système d'exploitation.

Les trappes diffèrent des trojans du fait qu'elles

n'ont pas de charge finale et qu'elles ne servent qu'à faciliter la

pénétration d'un intrus au système informatique. Alors que

les trojans, en plus des `portes ouvertes' qu'ils peuvent laisser

derrière eux, ils sont munis de code leurs permettant de passer à

l'action (destruction de données.. .).

h. Sniffing :

Les sniffers sont des programmes qui capturent les paquets

qui circulent sur un réseau. Leur objectif principal est d'analyser les

données qui circulent dans le réseau et d'identifier les zones

les moins sécurisées. En effet, ils mettent

généralement la carte réseau en mode transparent

(promiscuous mode ) qui permet de capturer tous les paquets qui transitent par

le réseau même s'ils ne sont pas destinés à la

machine sur laquelle le sniffer tourne. Les paquets ainsi capturés, le

Hacker n'a plus qu'à les décoder et à les lire (par

exemple : numéro de CB (carte bancaire), mot de passe avec destination,

e-mail, etc..).

i. Perceurs de mots de passe (crackers)

:

Un perceur de mot de passe est tout programme qui permet de

violer une stratégie de sécurité en découvrant les

mots de passe initialement cryptés. En général, ces

programmes sont des moteurs agissant en force (Brut Force Engine), testant les

mots de passe les uns après les autres à une grande vitesse. Ces

programmes arrivent parfois à trouver le bon code principalement en

raison des négligences des utilisateurs dans le choix de leurs mots de

passe.

j. Scanneurs :

Les scanneurs sont des programmes qui "testent" sur une

même machine tous les ports, ou alors un même port sur toutes les

machines du réseau, essayant de trouver une entrée. Les scanneurs

peuvent aussi être utilisés par les administrateurs pour

détecter d'éventuelles failles dans leurs systèmes de

sécurité.

k. Magistr

Présentation du

virus Magistr

Le virus Magistr (nom de code W32/Magistr.b@MM,

I-Worm.Magistr.b.poly ou PE_MAGISTR.B) est un

ver

polymorphe (c'est-à-dire un ver dont la forme, ou plus exactement la

signature, se modifie continuellement) se propageant à l'aide du

courrier électronique. Il s'agit d'une variante du ver

Disemboweler (Magistr.A) affectant particulièrement

les utilisateurs de client de messagerie Microsoft Outlook, Eudora ou Netscape

sous les systèmes d'exploitation Windows 95, 98, Millenium et 2000.

Les actions du virus

Le virus Magistr.B recherche les fichiers de carnet d'adresses

présents sur le système (respectivement d'extensions .WAB et

.DBX/.MBX pour les clients Outlook et Eudora), afin de sélectionner les

destinataires du message.

Le sujet et le corps du message envoyé par le ver

Magistr sont choisis aléatoirement en prenant un extrait de fichier

trouvé sur le disque de l'ordinateur infecté.

Le virus Magistr adjoint au message une copie de

lui-même dont le nom contient une extension (ou une double extension) du

type .com, .bat, .pif, .exe ou .vbs.

Le ver Magistr risque en outre de supprimer

l'intégralité des informations contenues dans :

· Le CMOS

· le BIOS (basic input output système)

système dentré/sortie de base

· Le disque dur

Le virus Magistr.B peut ainsi gravement endommager votre

système et les informations s'y trouvant.

De plus, le virus Magistr est capable de désactiver le

Firewal personnel ZoneAlarm à l'aide de la commande

WM_QUIT.

Symptômes de l'infection

Les machines infectées possèdent la

particularité suivante :

Un déplacement du pointeur de la souris sur le bureau

provoque un déplacement des icones.

l. Courrier électronique non sollicité

(spam)

J'ai déplacé ce point.

Le courrier électronique non sollicité (spam)

consiste en « communications électroniques massives, notamment de

courrier électronique, sans sollicitation des destinataires.

m. Spyware (espiogiciels)

Un espiogiciel (en anglais

spyware) est un programme chargé de recueillir des

informations sur l'utilisateur de l'ordinateur sur lequel il est

installé (on l'appelle donc parfois mouchard) afin de les

envoyer à la société qui le diffuse pour lui permettre de

dresser le profil des internautes (on parle de profilage).

Les récoltes d'informations peuvent ainsi être :

· la traçabilité des

URL

des sites visités,

· le traquage des mots-clés saisis dans les

moteurs de recherche,

· l'analyse des achats réalisés via

internet,

· voire les informations de paiement bancaire

(numéro de carte bleue / VISA)

· ou bien des informations personnelles.

Les spywares s'installent généralement en

même temps que d'autres logiciels (la plupart du temps des freewares ou

sharewares). En effet, cela permet aux auteurs des dits logiciels de

rentabiliser leur programme, par de la vente d'informations statistiques, et

ainsi permettre de distribuer leur logiciel gratuitement. Il s'agit donc d'un

modèle économique dans lequel la gratuité est obtenue

contre la cession de données à caractère personnel.

Les spywares ne sont pas forcément illégaux car

la licence d'utilisation du logiciel qu'ils accompagnent précise que ce

programme tiers va être installé ! En revanche étant

donné que la longue licence d'utilisation est rarement lue en entier par

les utilisateurs, ceux-ci savent très rarement qu'un tel logiciel

effectue ce profilage dans leur dos.

Par ailleurs, outre le préjudice causé par la

divulgation d'informations à caractère personnel, les spywares

peuvent également être une source de nuisances diverses :

· consommation de mémoire vive,

· utilisation d'espace disque,

· mobilisation des ressources du processeur,

· plantages d'autres applications,

· gêne ergonomique (par exemple l'ouverture

d'écrans publicitaires ciblés en fonction des données

collectées).

Les types de spywares

On distingue généralement deux types de spywares

:

· Les spywares internes (ou spywares

internes ou spywares intégrés) comportant

directement des lignes de codes dédiées aux fonctions de collecte

de données.

· Les spywares externes, programmes de

collectes autonomes installés. Voici une liste non exhaustive de

spywares non intégrés : Alexa, Aureate/Radiate, BargainBuddy,

ClickTillUWin, Conducent Timesink, Cydoor, Comet Cursor, Doubleclick, DSSAgent,

EverAd, eZula/KaZaa Toptext, Flashpoint/Flashtrack, Flyswat, Gator / Claria,

GoHip, Hotbar, ISTbar, Lop, NewDotNet, Realplayer, SaveNow, Songspy, Xupiter,

Web3000 et WebHancer.

Se protéger contre les spywares

La principale difficulté avec les spywares est de les

détecter. La meilleure façon de se protéger est encore de

ne pas installer de logiciels dont on n'est pas sûr à 100% de la

provenance et de la fiabilité (notamment les freewares, les sharewares

et plus particulièrement les logiciels d'échange de fichiers en

peer-to-peer). Voici quelques exemples de logiciels connus pour embarquer un ou

plusieurs spywares :

Babylon Translator, GetRight, Go!Zilla, Download

Accelerator, Cute FTP, PKZip, KaZaA ou encore iMesh.

Qui plus est, la désinstallation de ce type de

logiciels ne supprime que rarement les spywares qui l'accompagnent. Pire, elle

peut entraîner des dysfonctionnements sur d'autres applications.

Dans la pratique, il est quasiment impossible de ne pas

installer de logiciels. Ainsi la présence de processus d'arrière

plans suspects, de fichiers étranges ou d'entrées

inquiétantes dans la base de registres peuvent parfois trahir la

présence de spywares dans le système.

Si vous ne parcourez pas la base de registres à la

loupe tous les jours rassurez-vous, il existe des logiciels, nommés

anti-spywares permettant de détecter et de supprimer

les fichiers, processus et entrées de la base de registres

créés par des spywares.

De plus l'installation d'un

pare-feu

personnel peut permettre d'une part de détecter la présence

d'espiogiciels, d'autre part de les empêcher d'accéder à

Internet (donc de transmettre les informations collectées).

I.5. ENJEU D'UNE POLITIQUE DE SECURITE

La sécurité informatique doit néanmoins

être étudiée de telle sorte à ne pas empêcher

les utilisateurs de développer les usages qui leur sont

nécessaires, et de faire en sorte qu'ils puissent utiliser le

système d'information en toute confiance.

C'est la raison pour laquelle il est nécessaire de

définir dans un premier temps une politique de

sécurité, dont la mise en oeuvre se fait selon les

quatre étapes suivantes :

· Identifier les besoins en terme de

sécurité, c'est-à-dire que les risques informatiques

pesant sur l'entreprise et leurs éventuelles

conséquences ;

· Elaborer des règles et des procédures

à mettre en oeuvre dans les différents services de l'organisation

pour les risques identifiés ;

· Surveiller et détecter les

vulnérabilités du système d'information et se tenir

informé des failles sur les applications et matériels

utilisés ;

· Définir les actions à entreprendre et les

personnes à contacter en cas de détection d'une menace.

La politique de sécurité est donc l'ensemble des

orientations suivies par une organisation (à prendre au sens large) en

terme de sécurité. A ce titre, elle se doit d'être

élaborée au niveau de la direction de l'organisation

concernée, car elle concerne tous les utilisateurs du système.

A cet égard, il ne revient pas aux seuls

administrateurs informatiques de définir les droits d'accès des

utilisateurs mais aux responsables hiérarchiques de ces derniers. Le

rôle de l'administrateur informatique est donc de s'assurer que les

ressources informatiques et les droits d'accès à celles-ci sont

en cohérence avec la politique de sécurité définie

par l'organisation.

De plus, étant donné qu'il est le seul à

connaître parfaitement le système, il lui revient de faire

remonter les informations concernant la sécurité à sa

direction, probablement de conseiller les décideurs sur les

stratégies à mettre en oeuvre, ainsi que d'être le point

d'entrée concernant la communication à destination des

utilisateurs sur les problèmes et recommandations en terme de

sécurité.

CHAPITRE II. SECURISATION

D'UN SYSTEME INFORMATIQUE

Ce chapitre introduit les notions de base de la

sécurité informatique : menaces, risques,

vulnérabilités. Il effectue un premier parcours de l'ensemble du

domaine, de ses aspects humains, techniques et organisationnels, sans en donner

de description mais nous allons nous limiter dans le cadre réseaux.

II.1. Introduction :

Pour définir un système informatique

sécurisé, on peut mettre en avant les 5 points que

l'International Standard Organisation (ISO) a fait ressortir dans ses

études sur les sécurités des réseaux :

Ø La confidentialité

Ø L'authentification

Ø L'identification

Ø La disponibilité ou

non-répudiation

Ø L'intégrité de

données

Ø Le contrôle d'accès

a. La confidentialité

Il s'agit de garantir le secret de l'information transmise ou

archivé. Seuls les utilisateurs autorisés doivent y avoir

accès. En général, on utilise le chiffrement au moyen de

la cryptographie à clé symétrique.

Très souvent, la Cryptographie est assimilée

dans les esprits à cette seule fonctionnalité (ce qui est vrai

historiquement).

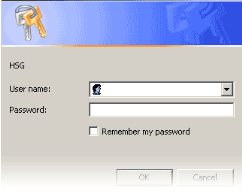

b. L'authentification

L'authentification consiste à vérifier qu'une

personne possède bien l'identité, ou les droits, qu'elle affirme

avoir. L'authentification constitue la preuve d'une identification. : les

personnes utilisant une ressource correspondent aux noms d'utilisateurs En

informatique, l'authentification intervient à différents niveaux

dans les couches des systèmes et des protocoles Validation des mots de

passe, biométrie etc..

c. L'identification

L'identification consiste à déterminer qui est

un individu au sein d'une vaste population donnée.

Il s'agit de définir les rôles de

l'identité d'une personne qui souhaite accéder à des

informations ou des ressources matérielles. En informatique, on utilise

pour identifier une personne : un login, un certificat numérique, une

carte à puce, les caractéristiques physiques...

d. La non répudiation

Les données ainsi que les ressources du système

informatique sont accessibles par ceux qui en ont besoin à chaque fois

qu'ils en ont l'utilité.

C'est donc le mécanisme permettant de garantir qu'un

message a bien été envoyé par un émetteur et

reçu par un destinataire. Ce mécanisme permet que les

interlocuteurs ne puissent nier le contenu des informations.

e. L'intégrité des

données

L'information n'est modifiée que par les personnes en

ayant le droit, et de façon volontaire.

Il s'agit de préserver les informations contre les

modifications. "L'intégrité est la prévention d'une

modification non autorisé de l'information".

Avec les techniques actuelles, cette fonction est

réalisée "en sus" par la signature numérique, ou encore

par le chiffrement simple (ou les deux).

f. Le contrôle d'accès

Une ressource n'est accessible que par les personnes

autorisées.

L'information échangée entre deux correspondants

ne peut pas être consultée par un tiers.

Mettre au point une politique de sécurité pour

un réseau va donc consister à connecter entre eux les composants

du système informatique tout en faisant respecter ces cinq règles

de même que pour la construction d'un système de détection

d'intrusion(IDS).

Par le passé, pour assurer une protection optimale du

réseau d'une entreprise, il y avait une séparation

complète entre celui-ci et l'extérieur.

De nos jours différentes techniques et méthodes

ont été développées pour mener à bien cette

tache.

II.2. Principales techniques

de défense et de sécurité :

Les différentes méthodes et techniques

utilisées pour mettre en oeuvre une stratégie de

sécurité sont:

Ø Authentification : vérifier

la véracité des utilisateurs, du réseau et des documents.

Ø Cryptographie : pour la

confidentialité des informations et la signature électronique.

Ø Firewalls : filtrage des trames

entre le réseau externe et le réseau interne.

Ø Utilisation d'un proxy :

serveur recevant des requêtes qui ne lui sont pas destinées et qui

les transmet aux autres serveurs. Cela permet à quelqu'un qui se trouve

derrière un firewall d'avoir accès à des ressources sans

prendre de risques.

Ø Logiciels anti-virus :

Programme faisant la chasse aux virus. Ils peuvent pour cela scanner les

fichiers, ou utiliser des méthodes heuristiques(procédure

qui, pour la résolution d'un problème, permet de

déterminer la méthode de recherche la plus efficace)

Parfois, ils peuvent même supprimer les virus

Ø VPN (pour Virtual Private Network)

reseau privé virtual: Utilisation de connexions

sécurisées (souvent cryptées au niveau des protocoles les

plus bas) afin de mettre en place un sous-réseau privé sur une

infrastructure non sécurisée (par exemple sur l'Internet).

Ø Détection d'intrusion :

détection des comportements anormaux d'un utilisateur ou des attaques

connues.

II.2.1. Authentification :

L'authentification n'est pas seulement l'utilisation d'une

suite de mots de passe, mais il existe de nombreuses variétés de

mécanismes possibles. On peut ranger ces mécanismes en trois

catégories qui vérifient au moins l'un des critères :

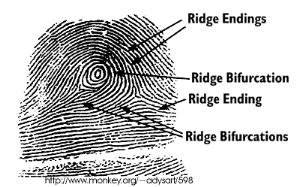

Ø Quelque chose que l'on est :

C'est le champ de la biométrie, comprenant des techniques comme la prise

d'empreintes digitales, l'analyse rétinienne, l'analyse de la voix, la

forme du visage, etc.....

Ø Quelque chose que l'on sait :

C'est le système de mot de passe traditionnel.

Ø Quelque chose que l'on a : Cela

comprend des mécanismes comme des listes de questions-réponses,

des one-time pads (blocs à usage unique), des cartes à puces ou

mode standard, etc...

Certains systèmes combinent ces approches. Par exemple,

une carte à puce qui demande à l'utilisateur d'entrer un

numéro d'identification personnel pour s'activer, constitue une

combinaison de quelque chose que l'on a (la carte) et de quelque chose que

l'on connaît (le code). En théorie, il est bon de combiner au

moins deux mécanismes, ainsi même si on vole l'une des deux

choses, généralement celle qu'on peut espionner par (l'Internet)

mais il est rare d'avoir la possibilité de voler les deux choses

à la fois.

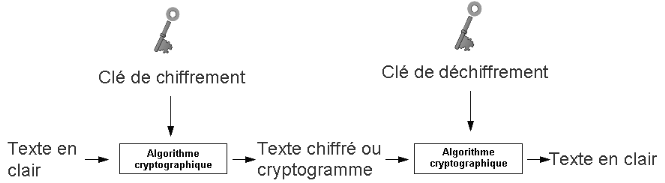

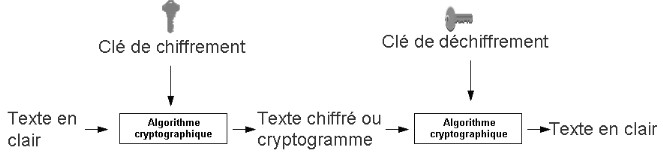

II.2.2. Cryptographie : (chiffrement et

signature)

a . Le chiffrement :

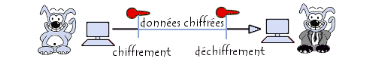

Le chiffrement est un procédé grâce au

quel on peut rendre la compréhension d'un document impossible à

toute personne qui n'a pas la clef d'encodage (action de codé).

Le chiffrement des données fut inventé pour

assurer la confidentialité des données. Il est assuré par

un système de clé (algorithme) appliqué sur le message. Ce

dernier est décryptable par une clé unique correspondant au

cryptage.

Il existe actuellement deux grands principes de cryptage : le

cryptage symétrique basé sur l'utilisation d'une clé

privée et le cryptage asymétrique qui, repose sur un codage

à deux clés, une privée et l'autre publique.

- Le cryptage symétrique :

Le cryptage à clé privée ou

symétrique est basé sur une clé (ou algorithme)

partagée entre les deux parties communicantes. Cette même

clé sert à crypter et décrypter les messages. Les

algorithmes de chiffrement les plus connus sont : Kerberos, DES (Data

Encryption Standard) et IDEA (International Data Encrypting Algorithmus )

-

Chaque figure doit porter un numéro et un titre.

Chiffrement symétrique

Le principal problème est le partage de la clé :

Comment une clé utilisée pour sécuriser peut être

transmise sur un réseau insécurisé ? La difficulté

engendrée par la génération, le stockage et la

transmission des clés (on appelle l'ensemble de ces trois processus le

management des clés : Key management) limite les systèmes des

clés privées surtout sur Internet.

Pour résoudre ces problèmes de transmission de

clés, les mathématiciens ont inventé le cryptage

asymétrique qui utilise une clé privée et une clé

public.

- Le cryptage asymétrique :

Ce système de cryptage utilise deux clés

différentes pour chaque utilisateur : une est privée et n'est

connue que de l'utilisateur ; l'autre est publique et donc accessible par tout

le monde.

. Chiffrement asymétrique

Les clés publique et privée sont

mathématiquement liées par l'algorithme de cryptage de telle

manière qu'un message crypté avec une clé publique ne

puisse être décrypté qu'avec la clé privée

correspondante. Une clé est donc utilisée pour le cryptage et

l'autre pour le décryptage. Les algorithmes à clés

publiques RSA (des noms de ses inventeurs : Ron Rivest, Adi Shamir et

Leonard Adelman) et Diffie-Hellman.

Ce cryptage présente l'avantage de permettre le

placement de signatures numériques dans le message et ainsi permettre

l'authentification de l'émetteur. Le principal avantage du cryptage

à clé publique est de résoudre le problème de

l'envoi de clé privée sur un réseau non

sécurisé. Le cryptage à clé publique

présente les avantages suivants :

Ø Plus évolutif pour les systèmes

possédant des millions d'utilisateurs.

Ø Authentification plus flexible (maniable).

Ø Supporte les signatures numériques.

Ces mêmes algorithmes (à clé publique)

sont souvent des milliers de fois plus lents que les algorithmes à

clé privée d'une sécurité équivalente. C'est

pour cette raison que les deux types d'algorithmes sont utilisés de

manière conjointe. Par exemple, le logiciel de chiffrement Pretty Good

Privacy (PGP) fonctionne de cette façon. Pour envoyer un message

chiffré à un destinataire, le programme PGP de

l'expéditeur génère une « clé de

session » aléatoire. Cette clé de session est

utilisée avec un algorithme à clé privée pour

chiffrer le message à envoyer (c'est rapide). La clé de session

elle-même est chiffrée avec un algorithme à clé

publique (c'est long mais la clé de session est petite en comparaison du

message), en utilisant la clé publique du destinataire, et est

envoyée avec le message chiffré. Le destinataire utilise d'abord

l'algorithme à clé publique et sa clé secrète pour

déchiffrer la clé de session (c'est long mais la clé de

session est petite), puis utilise la clé de session et un algorithme

à clé privée pour déchiffrer la totalité du

message (c'est rapide).

- Fonctions de hachage à sens unique

:

Une fonction de hachage à sens unique est toute

fonction mathématique, qui convertit une chaîne de

caractères en une autre de taille fixe (souvent de taille

inférieure). Le but de l'opération est de déterminer une

empreinte digitale de la chaîne de caractères d'entrée.

Cette empreinte permettrait de déterminer si une autre chaîne a

des chances d'être identique à celle pour laquelle l'empreinte a

été calculée.

Une fonction de hachage à sens unique est une fonction

à sens unique ; il est aisé de calculer l'empreinte à

partir de la chaîne d'entrée, mais il est difficile d'engendrer

des chaînes qui ont certaines empreintes.

Il y a deux types principaux de fonctions de hachages à

sens unique : celles avec clef et celles sans clef. Dans le deuxième

type, l'empreinte n'est que fonction de la chaîne d'entrée, dans

le premier elle est fonction de la chaîne d'entrée et de la clef ;

seul celui qui possède la clé peut calculer l'empreinte.

Les fonctions de hachage à sens unique peuvent

être un moyen d'associer une empreinte à un fichier.

b. Signature :

Dans toute transaction professionnelle, les deux parties

doivent offrir une garantie de leur identité. La signature

numérique et le certificat sont des moyens d'identification de

l'émetteur du message.

- Signature numérique :

Le principe de la signature numérique consiste à

appliquer une fonction mathématique sur une portion du message. Cette

fonction mathématique s'appelle fonction de hachage et le

résultat de cette fonction est appelé code de hachage. Ce code

fait usage d'empreinte digitale du message. Il est à noter que la

fonction est choisie de telle manière qu'il sera impossible de changer

le contenu du message sans altérer le code de hachage.

Ce code de hachage est ensuite crypté avec la

clé privée de l'émetteur et rajouté au message.

Lorsque le destinataire reçoit le message, il décrypte ce code

grâce à la clé publique de l'expéditeur puis il

compare ce code à un autre code qu'il calcule grâce au message

reçu. Si les deux correspondent, le destinataire sait que le message n'a

pas été altéré et que son intégrité

n'a pas été compromise. Le destinataire sait aussi que le message

provient de l'émetteur puisque seul ce dernier possède la

clé privée qui a crypté le code.

Ce principe de signature fût amélioré avec

la mise en place de certificats permettant de garantir la validité de la

clé publique fournie par l'émetteur.

- Les certificats :

Pour assurer l'intégrité des clés

publiques, elles sont publiées avec un certificat. Un certificat (ou

certificat de clés publiques) est une structure de données qui

est numériquement signée par une autorité certifiée

(CA : Certification Authority) une autorité en qui les utilisateurs

peuvent faire confiance. Il contient une série de valeurs, comme le nom

du certificat et son utilisation, des informations identifiant le

propriétaire et la clé publique, la clé publique

elle-même, la date d'expiration et le nom de l'organisme de certificats.

Le CA utilise sa clé privée pour signer le certificat et assure

ainsi une sécurité supplémentaire.

Si le récepteur connaît la clé publique du

CA, il peut vérifier que le certificat provient vraiment de

l'autorité concernée et il est assuré que le certificat

contient donc des informations viables et une clé publique valide.

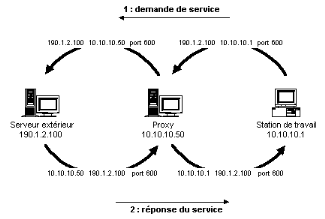

II.2.3. Relais d'application ou Proxy :

Il s'agit d'un logiciel qui se situe entre les clients et les

serveurs, qu'ils soient en interne dans réseau local, ou en externe.

Son rôle :

Ø Il relaye tous les échanges entre clients et

serveurs ;

Ø Il authentifie tous les services ;

Ø Il maintient un journal de tout ce qui passe par

lui ;

Ø Il masque certaines informations (nom et adresse IP)

des machines du réseau interne, et les remplace par les siennes.

Il permet donc d'empêcher les personnes

extérieures au réseau d'avoir des informations sur l'organisation

du réseau, comme par exemple les adresses IP des postes. Seule celle du

serveur Proxy sera connue de l'extérieur.

Par contre, les applications doivent être prévues

pour utiliser un Proxy, et l'utilisateur doit configurer ses applications

localement avec les informations du Proxy. Son utilisation n'est pas

transparente.

D'autres services, parfois utiles sont fournis par les Proxy :

Ø Un historique de toutes les connexions à

l'Internet des utilisateurs est maintenu. On peut ainsi contrôler

l'activité des utilisateurs.

Ø Une liste d'URL peut être interdite, pour

proscrire certains sites aux utilisateurs internes.

Ø Les pages web récemment consultées sont

mises en cache, ce qui accélère les consultations.

II.2.4. Firewalls

(Pare-feu) :

Un firewall est un système ou un groupe de

systèmes qui gère les contrôles d'accès entre deux

réseaux. C'est un équipement conçu pour empêcher

les individus extérieurs d'accéder à un réseau.

Deux mécanismes sont utilisés : le premier

consiste à interdire le trafic, et le deuxième à

l'autoriser. Certains firewalls mettent beaucoup d'énergie à

empêcher quiconque de passer alors que d'autres tendent à tout

laisser passer. La chose la plus importante est qu'il représente une

politique de contrôle d'accès.

Certains firewalls laissent uniquement passer le courrier

électronique. De cette manière, ils empêchent toute autre

attaque qu'une attaque basée sur le service de courrier. D'autres

firewalls, moins strictes, bloquent uniquement les services reconnus comme

étant des services dangereux.

Généralement, les firewalls sont

configurés pour protéger contre les accès non

authentifiés du réseau externe. Ceci, plus qu'autre chose,

empêche les intrus de se longer sur des machines du réseau

interne, mais autorise les utilisateurs de communiquer librement avec

l'extérieur.

Les firewalls sont également intéressants dans

le sens où ils constituent un point unique où l'audit et la

sécurité peuvent être imposés. Tous les

échanges passeront par lui. Il pourra donner des résumés

de trafic, des statistiques sur ce trafic, ou encore toutes les connexions

entre les deux réseaux.

Les systèmes Pare-feu peuvent analyser les paquets

entrants de divers protocoles et entreprendre différentes actions en

fonction du résultat de l'analyse. Ils sont capables d'effectuer des

évaluations conditionnelles du type « si ce type de paquet est

rencontré, faire telle action ».

Ces interprétations conditionnelles sont

appelées des règles. Elles sont implémentées de

manière à refléter la politique d'accès au

réseau local.

Ce qu'un firewall peut faire

Un firewall ne protège pas des attaques qui ne passe

pas par lui, ainsi un Firewall n'est pas utile s'il existe dans le

réseau des machines qui sont directement connectés par modem au

monde extérieur (Internet). Une autre chose contre laquelle un Firewall

ne peut protéger est les attaques qui viennent de

l'intérieur de l'entreprise. Les firewalls ne protègent pas

très bien des virus. En effet, l'examen qu'ils (les Firewalls)

effectuent se fait surtout sur les adresses sources et de destination ainsi que

sur les numéros de port.

Il est cependant à noter qu'en plus du filtrage de

paquets, un firewall peut être utilisé comme proxy.

II.2.5. Antivirus :

a. Introduction :

Les antivirus sont des programmes qui permettent de

détecter la présence de virus sur un hôte.

Les trois techniques antivirus les plus utilisées pour

détecter les virus sont :

Ø Le Scanning.

Ø Le moniteur de comportement.

Ø Le contrôleur d'intégrité.

b. Le Scanning :

Le scanning recherche un code spécifique qui est

censé indiquer la présence d'un virus. C'est la méthode la

plus ancienne et la plus utilisée pour la recherche de virus. Cette

méthode est efficace mais nécessite une mise à jour

à chaque fois que de nouveaux virus apparaissent. L'avantage de

l'utilisation des scanneurs est leur capacité à détecter

les virus avant même qu'ils s'exécutent sur l'ordinateur.

c. Le Moniteur de comportement :

Un moniteur de comportement est un programme résidant

que l'utilisateur charge à partir du fichier AUTOEXEC.BAT et qui reste

alors actif en arrière plan, surveillant tout comportement inhabituel.

Le type de comportement qui attire l'attention

concerne :

ü Les tentatives d'ouverture en lecture /

écriture des fichiers COM ou EXE.

ü Les tentatives d'écriture sur les secteurs de

partition et de démarrage.

ü Les tentatives pour devenir résidant.

d. Le contrôleur

d'intégrité :

Les contrôleurs d'intégrités signalent

toute modification intervenue dans un fichier. Schématiquement un

contrôleur d'intégrité construit un fichier contenant les

noms de tous les fichiers présents sur le disque auxquels sont

associées quelques caractéristiques (par exemple : la

taille, la date et l'heure de la dernière modification).

L'inconvénient de cette technique et la

détection tardive de virus (après leur exécution et la

modification d'un ou de plusieurs fichiers).

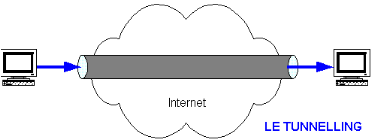

II.2.6. VPN (réseau privé

virtuel) :

A. Introduction :

Les réseaux privés virtuels (VPN : Virtual

Private Network) permettent à l'utilisateur de créer un chemin

virtuel sécurisé entre une source et une destination. Un des

grands intérêts des VPN est de réaliser des réseaux

privés à moindre coût.

En chiffrant les données, tout se passe comme si la

connexion se faisait en dehors d'Internet. Il faut par contre tenir compte de

la toile, dans le sens où aucune qualité de service n'est

garantie.

Grâce à un principe de tunnel (tunneling) dont

chaque extrémité est identifiée, les données

transitent après avoir été chiffrées. Cela

consiste à construire un chemin virtuel après avoir

identifié l'émetteur et le destinataire. Ensuite la source

chiffre les données et les achemine en empruntant ce chemin virtuel.

Les données à transmettre peuvent appartenir

à un protocole différent d'IP. Dans ce cas, le protocole de

tunneling encapsule les données en rajoutant un entête. Permettant

le routage des trames dans le tunnel. Le tunneling est l'ensemble des processus

d'encapsulation, de transmission et de désencapsulation.

titre

Chaque figure doit avoir un numéro et un titre.

Auparavant pour interconnecter deux LANs distants, il n'y

avait que deux solutions, soit les deux sites distants étaient

reliés par une ligne spécialisée permettant de

réaliser un WAN entre les deux sites, soit les deux réseaux

communiquaient par le RTC.

Une des premières applications des VPN est de permettre

à un hôte distant d'accéder à l'Intranet de son

entreprise ou à celui d'un client grâce à Internet. Il

utilise la connexion avec son fournisseur d'accès pour se connecter

à Internet et grâce aux VPN, il crée un réseau

privé virtuel entre l'appelant et le serveur de VPN de l'entreprise.

Cela dit, les VPN peuvent également être utilisés à

l'intérieur même de l'entreprise, sur l'Intranet, pour

l'échange de données confidentielles.

Ces VPN n'ont pas comme seul intérêt l'extension

des WAN à moindre coût mais aussi l'utilisation de services ou

fonctions spécifiques assurant la QOS (La qualité de service) et

la sécurité des échanges. Les fonctionnalités de

sécurité sont matures mais par contre la réservation de

bandes passantes pour les tunnels est encore un service en développement

limité par le concept même d'Internet.

La sécurité des échanges est

assurée à plusieurs niveaux et par différentes fonctions

comme le cryptage des données, l'authentification des deux

extrémités communicantes et le contrôle d'accès des

utilisateurs aux ressources.

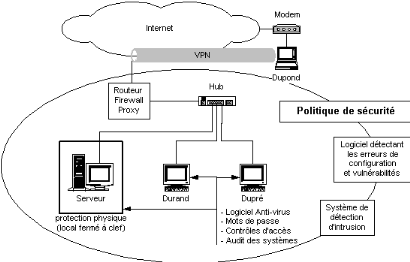

II.2.7. IDS (intrusion detection system):

La détection d'intrusion est définie comme "la

capacité à identifier les individus utilisant un système

informatique sans autorisation (i.e. 'crackers'), identifier ceux qui ont un

accès légitime au système mais qui abusent de leurs

privilèges" et l'identification des tentatives d'utilisation d'un

système informatique sans autorisation et des abus de

privilèges.

Un système de détection d'intrusion (IDS) est un

logiciel capable d'effectuer cette fonction par combinaison de

différentes techniques. Un IDS sera plus performant en réalisant

sa tâche en temps réel.

Les IDS sont basés soit sur des machines hôtes

(ils sont dans ce cas appelés basé hôte) soit sur le

réseau complet (basé réseau). Les systèmes dits

basés hôte fondent leurs décisions sur des informations

obtenues via des hôtes uniquement (habituellement trace d'audit "audit

trail") alors que les systèmes dits basés réseau

obtiennent leurs informations à partir du réseau sur lequel les

stations sont connectées.

On peut noter que la définition d'un IDS n'inclut pas

la prévention contre les intrusions, il se contente de les

détecter et de les reporter à un opérateur ou de mener une

action définie d'avance après qu'un intrus soit

détecté ou de lancer une alarme qui peut être fausse.

Les méthodes utilisées contre les intrusions

sont :

ü Prévention : ne pas se

connecter si le besoin ne s'en fait pas sentir.

ü Préemption : prévenir

plutôt que guérir.

ü Dissuasion : découragement des

attaquants en lui exposant, par exemple, les risques encourus.

ü Tromperie : leurrer l'attaquant en lui

faisant croire qu'il a réussi alors que non.

ü Détection : détecter

l'intrus pour mieux le combattre.

ü Contre-mesures : contrer

automatiquement toute tentative.

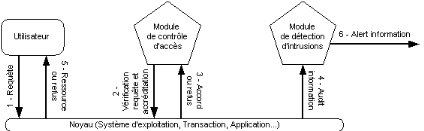

La figure suivante montre bien cette approche.

Vue globale d'un système qui

implémente les différentes techniques de

sécurité

II.3. SAUVEGARDE DES DONNEES

ET DOCUMENTS

La sauvegarde régulière des données et de

la documentation qui permet de les utiliser est bien sûr un

élément indispensable de la sécurité du

système d'information, elle constitue un sujet d'étude à

elle seule, qui justifierait un livre entier.

Aussi ne ferons-nous, dans le cadre du présent travail

de fin cycle, que l'évoquer brièvement, sans aborder les aspects

techniques. Mentionnons ici quelques règles de bon sens :

Ø Pour chaque ensemble de données il convient de

déterminer la périodicité des opérations de

sauvegarde en fonction des nécessités liées au

fonctionnement de l'entreprise.

Ø Les supports de sauvegarde doivent être

stockés de façon à être disponibles après un

sinistre tel qu'incendie ou inondation : armoires ignifugées

étanches ou site externe.

Ø Les techniques modernes de stockage des

données, telles que Storage Area Network (SAN) ou Network

Attached Storage (NAS), conjuguées à la disponibilité

de réseaux à haut débit, permettent la duplication de

données à distance de plusieurs kilomètres (voire plus si

l'obstacle financier n'est pas à considérer), et ce

éventuellement en temps réel ou à intervalles très

rapprochés ; ce type de solution est idéal pour un site de

secours.

De l'alinéa précédent, on déduit

que, dans un système d'information moderne, toutes les données

doivent être stockées sur des SAN ou des NAS, rien ne justifie

l'usage des disques attachés directement aux serveurs, qui seront

réservés aux systèmes d'exploitation et aux données

de petit volume.

Ø Les dispositifs et les procédures de

sauvegarde et, surtout, de restauration doivent être

vérifiés régulièrement (cf. la section

suivante).

II.4. Vérifier les dispositifs de

sécurité

Le dispositif de sécurité le mieux conçu

ne remplit son rôle que s'il est opérationnel, et surtout si ceux

qui doivent, en cas de sinistre par exemple, le mettre en oeuvre, sont eux

aussi opérationnels. Il convient donc de vérifier

régulièrement les capacités des dispositifs

matériels et organisationnels.

Les incidents graves de sécurité ne surviennent

heureusement pas tous les jours : de ce fait, si l'on attend qu'un tel

événement survienne pour tester les procédures

palliatives, elles risquent fort de se révéler

défaillantes. Elles devront donc être exécutées

« à blanc » périodiquement, par exemple en effectuant

la restauration d'un ensemble de données à partir des sauvegardes

tous les six mois, ou le redémarrage d'une application à partir

du site de sauvegarde. Outre ces vérifications régulières,

l'organisation d'exercices qui simulent un événement de

sécurité impromptu peut être très profitable. De

tels exercices, inspirés des manoeuvres militaires,

révéleront des failles organisationnelles telles que rupture de

la chaîne de commandement ou du circuit d'information. Un rythme

bisannuel semble raisonnable pour ces opérations.

CHAPITRE III. ETUDE DU

SYSTEME DE DETECTION D'INTRUSIONS (IDS, INTRUSION DETECTION SYSTEM).

Dans l'environnement hostile dans lequel nous vivons, il est

nécessaire de développer des outils permettant de détecter

l'ensemble des événements susceptibles de nous menacer. La

puissance des traitements des ordinateurs bien exploitée peut nous

aidés à résoudre ce problème.

Depuis que les ordinateurs ont été mis en

réseaux entre eux, la sécurité de ces réseaux s'est

révélé être une problématique

extrêmement critique. Les deux dernières décennies ont vu

les technologies de l'information croitre de façon spectaculaire.

Devenus omniprésent

Qu'est-ce qui est devenu omniprésent ? Rendre cela

clair et accordé.

dans nos sociétés. L'évolution de

l'internet a eu pour incidence d'augmenter de façon drastique les

besoins de système de sécurité. Cette tendance a eu pour

conséquence de rendre absolument vital le fait qu'il soit possible de

fournir des services stables.

Les réseaux informatiques de toutes formes et de toutes

tailles sont faits d'un nombre toujours croissant de personnes ayant

accès à ces systèmes par le biais d'Internet, la politique

de sécurité se concentre généralement sur le point

d'entrée du réseau interne. La mise en place d'un pare-feu est

devenue indispensable afin d'interdire l'accès aux paquets

indésirables. On peut, de cette façon, proposer une vision

restreinte du réseau interne vu de l'extérieur et filtrer les

paquets en fonction de certaines caractéristiques telles qu'une adresse

ou un port de communication.

Cependant, ce système de forteresse (Firewalls) est

insuffisant s'il n'est pas accompagné d'autres protections. Citons la

protection physique des informations par des accès

contrôlés aux locaux, la protection contre les failles de

configuration par des outils d'analyse automatique des

vulnérabilités du système, ou encore la protection par des

systèmes d'authentification fiables pour que les droits accordés

à chacun soient clairement définis et respectés, ceci afin

de garantir la confidentialité et l'intégrité des

données.

Faire de la sécurité sur des systèmes

d'information consiste à s'assurer que celui qui modifie ou consulte des

données du système en a l'autorisation et qu'il peut le faire

correctement car le service doit rester disponible.

III.1. Détection

d'intrusion :

La détection d'intrusion est définie comme la

capacité à identifier les individus utilisant un système

informatique sans autorisation et identifier ceux qui ont un accès

légitime au système mais qui abusent de leurs privilèges.

Comme on peut ajouter à cette définition l'identification des

tentatives d'utilisation d'un système informatique sans

autorisation et des abus de privilèges. Ainsi, cette définition

correspond à la définition d'une intrusion, qui est toute

tentative visant à compromettre l'intégrité, la

confidentialité ou la disponibilité d'une ressource.

On dit qu'une intrusion a eu lieu quand une victime vient

d'enregistrer des pertes au sens large, ou des conséquences relatives

à l'attaque. Ces attaques sont motivées par la présence de

vulnérabilités dans le système, qui sont exploitées

par les intrus pour atteindre leurs objectifs. D'une manière formelle

une attaque est une action conduite par un ou plusieurs intrus, contre une ou

plusieurs victimes, tout en ayant un objectif à atteindre. Cette action

est une série d'événements qui occasionne des

conséquences sur la sécurité du système.

Le tableau suivant montre justement cette corrélation

qui existe entre les deux éléments précités.

|

Attaque

Objectifs

|

Refus de service (non-disponibilité)

|

Vol d'informations

(perte de confidentialité)

|

Modification d'informations

(perte d'intégrité)

|

|

Curiosité

|

|

X

|

|

|

Vandalisme

|

X

|

X

|

X

|

|

Revanche

|

X

|

|

X

|

|

Gain financier

|

|

X

|

X

|

|

Concurrence

|

X

|

X

|

X

|

|

Espionnage d' « intelligence »

|

|

X

|

|

|

Objectif militaire

|

X

|

X

|

X

|

Motivations

Les tableaux doivent également être

numérotés.

des intrus

III.2. L'audit de

sécurité :

L'audit de sécurité permet d'enregistrer tout ou

une partie des actions effectuées sur le système. L'analyse de

ses informations permet de détecter d'éventuelles intrusions. Les

systèmes d'exploitation disposent généralement de

systèmes d'audit intégrés, certaines applications aussi.

Les différents évènements du système sont

enregistrés dans un journal d'audit qui devra être analysé

fréquemment, voire en permanence. Sur les réseaux, il est

indispensable de disposer d'une base de temps commune pour estampiller les

évènements.

Voici les types d'informations à collecter sur les

systèmes pour permettre la détection d'intrusions. On y trouve

les informations sur les accès au système (qui y a

accédé, quand et comment), les informations sur l'usage fait du

système (utilisation du processeur, de la mémoire ou des

entrées/sorties) et les informations sur l'usage fait des fichiers.

L'audit doit également permettre d'obtenir des informations relatives

à chaque application (le lancement ou l'arrêt des

différents modules, les variables d'entrée et de sortie et les

différentes commandes exécutées). Les informations sur les

violations éventuelles de la sécurité (tentatives de

commandes non autorisées) ainsi que les informations statistiques sur le

système.

Notons que ces nombreuses informations occupent beaucoup de

place et sont très longues à analyser. Ces informations devront

être, au moins pour un temps, stockées quelque part avant

d'être analysées par le système de détection

d'intrusions.

III.3. Définition d'un

IDS :

Les IDS sont des systèmes qui collectent des

informations de différentes manières, soit à partir du

système et/ou du réseau, sur les différentes

activités se rapportant à ce même système pour les

analyser à la recherche de signes d'une intrusion (attaques suspectes)

et alerter dans le cas positif.

Le schéma précédent montre une vue

générale d'un système qui implémente un IDS.

Ø Modèle de détection des abus

: la détection est réalisée en examinant les

faiblesses du système ce qui peut être décrit par des

schémas spécifiques ou des séquences

d'événements et de données (la signature de l'intrusion).

Ø Modèle de détection d'anomalie

: la détection est réalisée en recherchant les

changements dans le schéma d'utilisation ou dans le comportement du

système. Elle est réalisée en créant un

modèle statistique qui contient des données, issues

d'opérations du système, qui pointent en tant qu'intrus tout

comportement déviant dans une certaine proportion par rapport au

modèle statistique.

Un système de détection d'intrusion (IDS) doit

être capable d'effectuer ces fonctions par combinaison de

différentes techniques. Un IDS sera plus performant en réalisant

sa tâche en temps réel.

Les systèmes de détection d'intrusions remontent

des alarmes lorsqu'ils détectent une intrusion.

Deux types d'événements particuliers

caractérisent les IDS. La fréquence avec laquelle ces

événements surviennent est un des paramètres qui nous

permet de se prononcer sur les performances d'un IDS donnée. Ces

événements sont :

Ø Faux négatif (False

négative) : C'est un événement qu'un IDS

n'arrive pas à classer comme intrusion alors qu'il est lié

à une attaque.

Ø Faux positif (False positive) :

Ici c'est plutôt un évènement qui est

identifié par l'IDS comme faisant partie d'une intrusion sans pour

autant l'être.

III.4. Caractéristiques

souhaitées d'un IDS :

Les caractéristiques que l'on attend d'un IDS

sont :

Ø Il doit fonctionner de manière continue avec

une présence humaine minimum.

Ø IL doit être capable d'effectuer une

surveillance permanente et d'émettre une alarme en cas de

détection.

Ø Il doit être tolérant aux fautes

c'est-à-dire qu'il doit être capable de retrouver son état

initial de fonctionnement après un crash causé soit par une

manipulation accidentelle soit par des activités émanant de

personnes malintentionnées.

Ø Il doit résister à la subversion. L'IDS

doit être capable de se contrôler lui-même et de

détecter s'il a été modifié par un attaquant.

Ø Il doit imposer une supervision minimale du

système sur lequel il tourne afin de ne pas interférer avec ses

opérations normales.

Ø Il doit être configurable d' après

les politiques de sécurité du système qu'il supervise.

Ø Il doit également être capable de

s'adapter aux changements du système et des comportements des

utilisateurs au cours du temps (par exemple installation de nouvelles

applications, transfert des utilisateurs d'une activité vers une

autre et du coup transfert des ressources du système).

Ø Il doit être capable de fournir suffisamment

d'informations pour que le système puisse être

réparé et de déterminer l'étendu des dommages et la

responsabilité de l'intrus.

Ø Les évènements anormaux ou les

brèches dans la sécurité doivent être

rapportées en temps réel pour minimiser les dégâts.

Le système de détection d'intrusions ne devra pas donner un lourd

fardeau au matériel surveillé.

Lorsque le nombre de systèmes à superviser

augmente et donc que les attaques potentielles augmentent également,

nous pouvons alors attendre de l'IDS les caractéristiques suivantes :

Ø Il doit être capable de superviser un

nombre important de stations tout en fournissant des résultats

de manière rapide et précise.

Ø Il doit fournir " un service minimum de crise "

c'est-à-dire que si certains composants de l'IDS cessent de

fonctionner, les autres composants doivent être affectés le moins

possible par cet état de dégradation.

Ø Il doit autoriser des reconfigurations et des

installations de patchs d'une manière dynamique. Si un grand nombre

de stations est supervisé, il devient pratiquement impossible de

redémarrer l'IDS sur tous les hôtes lorsque l'on doit

effectuer un changement.

III.5. Modules de base d'un

IDS :

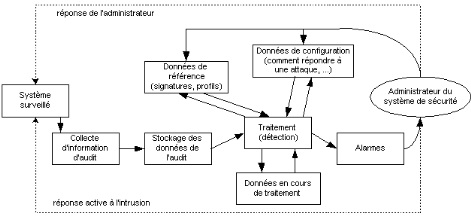

Stefan AXELSSON donne un modèle d'architecture

de base pour un système de détection d'intrusions (voir le

schéma ci-dessous).

Du système surveillé, un module s'occupe de la

collecte d'informations d'audit, ces données étant

stockées quelque part. Le module de traitement des données

interagit avec ces données de l'audit et les données en cours de

traitement, ainsi qu'avec les données de référence

(signatures, profils) et de configuration entrées par l'administrateur

du système de sécurité. En cas de détection, le

module de traitement remonte une alarme vers l'administrateur du système

de sécurité ou vers un autre module. Une réponse sera

ensuite apportée sur le système surveillé par

l'entité alertée.

Architecture générale pour un

système de détection d'intrusion

Les trois modules de base de l'IDS qui sont communs à

tous les modèles qui existent sont :

III.5.1. Collecteur de

données (Sensors) :

C'est un module qui s'occupe de la collecte d'informations.

L'entrée pour ce collecteur doit être n'importe quelle partie du

système qui peut contenir des informations pouvant nous permettre de