IV. SNORT

SNORT est une open source du système de détection

des intrusions de réseau (NIDS). Il est capable d'analyser le trafic sur

le réseau en temps réel et des paquets circulant sur le

réseau IP. Il peut exécuter l'analyse de protocole, en cherchant

le contenu et peut être employé pour détecter une

variété d'attaques, des tentatives comme des débordements

d'amortisseur, des balayages de port de dérobée, des attaques de

CGI, des sondes de SMB, des tentatives d'empreinte de OS, et beaucoup plus.

SNORT est un IDS gratuit. A l'origine, ce fut un sniffer qui par

la suite connut une telle évolution qu'il fut vite adapté et

utilisé dans le monde de détection d'intrusion en s'appuyant sur

une base de signatures régulièrement enrichie par « le

monde du libre ».

SNORT emploie un langage flexible de règles pour

décrire le trafic qu'il devrait se rassembler ou passer, aussi bien

qu'un moteur de détection qui utilise une architecture plug-in

modulaire. SNORT a des possibilités en temps réel d'alerter et

d'incorporer des mécanismes pour le système

d'événement, un dossier indiqué par utilisateur, un socket

d'Unix, ou des messages de WinPopup aux clients de Windows en utilisant la

smbclient.

SNORT a trois utilisations primaires. Il peut être

employé en tant qu'un renifleur de paquet (Sniffer) comme tcpdump(1), un

enregistreur de paquet (logs) (utile pour le trafic de réseau

corrigeant, etc....), ou comme plein système soufflé de

détection d'intrusion de réseau.

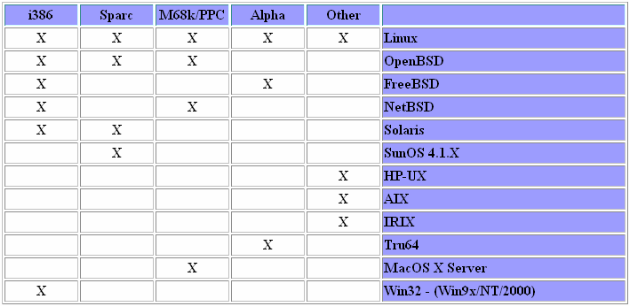

Figure 12 : Les

plateformes pour installer SNORT

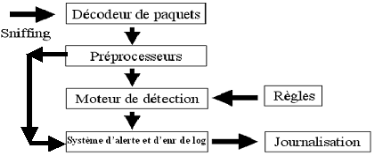

IV.1. L'architecture de SNORT

L'architecture de SNORT est organisée en modules, elle est

composée de quatre grands modules : Le décodeur de paquets, les

préprocesseurs, le moteur de détection et le système

d'alerte et d'enregistrement de log.

Figure 13: Architecture de

SNORT

IV.2. Le décodeur de paquets.

Un système de détection d'intrusion active un ou

plusieurs interfaces réseau de la machine en mode espion (promiscuous

mode), ceci va lui permettre de lire et d'analyser tous les paquets qui passent

par le lien de communication. SNORT utilise la bibliothèque libpcap pour

faire la capture des trames.

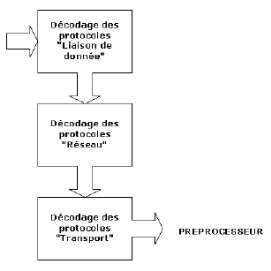

Un décodeur de paquets est composé de plusieurs

sous décodeurs qui sont organisés par protocole (Ethernet, IP,

TCP..), ces décodeurs transforme les éléments des

protocoles en une structure de données interne. (Voir figure 14).

Figure 14 : Le

décodeur de paquets.

IV.3. Les pré-processeurs.

Les pré-processeurs s'occupent de la détection

d'intrusion en cherchant les anomalies. Un pré-processeur envoie une

alerte si les paquets ne respectent pas les normes des protocoles

utilisées. Un pré-processeur est différent d'une

règle de détection, il est un programme qui vise à aller

plus en détail dans l'analyse de trafic.

Les préprocesseurs permettent aussi d'étendre les

fonctionnalités de SNORT. Ils sont exécutés avant le

lancement du moteur de détection et après le décodage du

paquet IP. Le paquet IP peut être modifié ou analysé de

plusieurs manières en utilisant le mécanisme de

pré-processeur. Les pré-processeurs sont chargés et

configurés avec le mot-clé préprocessor.

|