|

REPUBLIQUE DEMOCRATIQUE DU CONGO

ENSEIGNEMENT SUPERIEUR ET UNIVERSITAIRE

UNIVERSITE METHODISTE AU KATANGA

FACULTE DES SCIENCES INFORMATIQUES

INGENIERIE SYSTEME ET RESEAU

MULUNGWISHI

B.P.521

LIKASI/KATANGA

ETUDE D'AGREGATION DE LIENS POUR L'OPTIMISATION DU RESEAU FACE

AUX APPLICATIONS CRITIQUES SOUS LA TECHNOLOGIE MIKROTIK DANS UNE ENTREPRISE

PRIVEE « Cas de KCC Kolwezi »

Par : TSHIBANDA KALENDA Samy

Travail de fin d'étude présenté et

défendu en vue de l'obtention du grade d'Ingénieur en

Ingénierie Système et Réseau

Juillet 2015

REPUBLIQUE DEMOCRATIQUE DU CONGO

ENSEIGNEMENT SUPERIEUR ET UNIVERSITAIRE

UNIVERSITE METHODISTE AU KATANGA

FACULTE DES SCIENCES INFORMATIQUES

INGENIERIE SYSTEME ET RESEAU

MULUNGWISHI

B.P.521

LIKASI/KATANGA

ETUDE D'AGREGATION DE LIENS POUR L'OPTIMISATION DU RESEAU FACE

AUX APPLICATIONS CRITIQUES SOUS LA TECHNOLOGIE MIKROTIK DANS UNE ENTREPRISE

PRIVEE « Cas de KCC Kolwezi »

Par : TSHIBANDA KALENDA Samy

Travail de fin d'étude présenté et

défendu en vue de l'obtention du grade d'Ingénieur en

Ingénierie Système et Réseau

Directeur : Professeur KONGOLO CHIJIKA

Co-directeur: Ass Patient KABAMBA

Lecteurs : Ass Figo KABWE

Ass Papy MUKANDA

Année

Académique2014-2015

« L'Université Méthodiste au Katanga

n'entend ni approuver ni désapprouver les opinions personnelles du

candidat »

EPIGRAPHE

« Les gens ont tendance à endurer le connu

plutôt que de se lancer dans l'inconnu même si celui-ci peut

contenir la solution de leurs problèmes. »

SatyaNarayanaDasa

DEDICACE

A tous ceux voulant continuer cette oeuvre, je dédie ce

travail.

TSHIBANDA KALENDA Samy

AVANT PROPOS

Ce travail scientifique est une oeuvre de longue

hellène et de succès de Cinq années d'étude

supérieur passé à l'Université Méthodiste au

Katanga UMK en sigle à la faculté des sciences de

l'informatique, en ingénierie système et réseau.

L'informatique est devenue une science qui s'impose dans tous les domaines de

la vie professionnelle pour le traitement des informations et le transport de

cette dernière grâce au support de transmission qui consiste le

cadre dans lequel s'inscrit notre travail.

En un temps très bref, les nouveaux

emploiscréés par les technologies de l'information et de la

communication (TIC) et les réseaux numériques (dont l'internet)

se sont imposés auprès du grand public et des entreprises : web,

courrier électronique, vidéoconférence,

vidéosurveillance, entreprise en réseau, télévision

haute définition, réseaux sociaux locaux, etc. Aussi, la

multiplication d'offres de services qui réclament, pour un usage

pratique, toujours plus de débit et un meilleur temps de délai,

engendrera des besoins toujours croissants dans les années à

venir, comme on a pu l'observer depuis l'avènement de l'internet. Au

cours de la dernière décennie, le réseau

téléphonique existant a été le vecteur du haut

débit grâce aux technologies xDSL, lesquelles ne pourront

toutefois pas répondre aux participations du très haut

débit (THD). Ainsi, seule l'agrégation de liens

déployée au sein de l'entreprise, apportera de manière

stable le très haut débit nécessaire aux usages des

applications critiques, en un même lieu et à l'augmentation du

nombre de media (redondance).

L'agrégation de liens participera ainsi à

l'optimisation du réseau. C'est dans cette optique que nous allons

parler sur l'étude d'agrégation de liens pour l'optimisation du

réseau face aux applications critiques à l'entreprise Kamoto

Copper Company. Ce dit travail marque aussi la fin de notre deuxième

cycle.

REMERCIEMENT

Nous voici à la fin de nos études ;

rédigé ce travail consenti depuis le début de celui et qui

est le fruit de notre travail durant notre cycle.

Que la gloire et l'honneur soit rendu de

l'éternité en éternité, au créateur de toute

choses, l'éternel Dieu qui se suffit par lui-même, qui appelle

à l'existence les choses qui n'existent pas, qui a apporté son

immense assistance durant toute notre vie en général et en

particulier durant notre carrière d'étude.

Nous remercions l'Eglise Méthodiste-Unie pour le

soutien durant nos études à l'UMK, à messeigneurs KATEMBO

KAINDA et TAMBO NKULU, à l'aumônier de la paroisse

Jérusalem Mulungwishi le révérend SUL A NAWEJ, au

révérend Elie TSHOZ à la révérende Martine

NUMBI KABAMBA, ainsi que au pasteur Jérémie. Ainsi que tout le

corps pastoral que Dieu vous bénisse.

Nous tenons à honorer toutes les autorités

académiques de l'Université Méthodiste au Katanga en la

personne du docteur KASAP OWAN TSHIBANG Alex recteur de l'Université

Méthodiste au Katanga, en la personne de docteur KONGOLO CHIJIKA

secrétaire général administratif de budget, en la personne

de docteur ZINGA KAMWIMBA secrétaire général

académique, en la personne de docteur PITSHI NGOIE KAZADI

secrétaire général administratif, en la personne de

l'appariteur central Paul KAMANGA, en la personne de docteur CHANSA MUNTUTA

Brin d'or doyen de la faculté des sciences de l'informatique, en la

personne du secrétaire facultaire pasteur Elie MUSOMB, au docteur KAJOBA

KILIMBO KIPAI et ainsi tous ceux dont leurs noms ne figurent pas sur cette

page. Recevez l'expression de notre gratitude.

Nos remerciements d'une manière particulière

vont tout droit à l'éminent professeur KONGOLO CHIJIKA directeur

de ce travail et à l'éminent assistant Patient KABAMBA BAMWELA

qui malgré leurs nombreuses occupations ont accepté de diriger ce

travail. Qu'il strouvent ici l'expression de notre gratitude.

Nos vifs remerciements de manière particulière

vont tout droit aux assistants KABWE KASONGO Figo et Papy MUKANDA lecteurs de

notre travail d'avoir accepté de nous lire phrase après

phrase ; trouvez ici l'expression de notre profonde reconnaissance.

La main droite à la poitrine, la tête

inclinée nous tenons à louer la bravoure de nos encadreurs

scientifiques : Ass KAMONA KIPILI Bernard, Ass Figo KABWE, Maitre YAV

MUCHAIL, AssNzam MWINKEU, Ass Joël Ilunga NZINGA, Ass Claude MUJINGA, Ass

Papy MUKANDA, CT Erick KAPENDA, Ass Patient KABAMBA BAMWEA, Ass Mike CHEY, Ass

Nasser NZENZA ; pour votre encadrement durant notre parcours

académique afin que nous soyons ce que nous sommes que Dieu vous comble

de sa sagesse.

Merci à vous très chers parents KALENDA KALENDA

Josué et KAZADI KALENDA Scolastique pour vos énormes sacrifices

durant notre vie ; votre sagesse indéfectible, votre énorme

amour qui ont fait de nous ce que vous aviez voulu que nous soyons. Que Dieu

vous comble de sa sagesse.

A vous mes frères et soeurs Cathy KALENDA, Kally

KALENDA, Clarisse KALENDA, Nike KALENDA Laurène KALENDA et Jusley

KALENDA pour le conseil et pour l'aide que vous ne cessez jamais d'apporter en

vers nous que Dieu vous bénisse.

Nous remercions nos amis et collègues de promotions

avec qui nous avions passés nos cinq ans de vie

Académique : Patrick MUMBA,Grâce MANKAND, Ocelot MASOJI,

Laetitia TSHISALA, Falca BULUNGA, Jolène MAKENGE, Kyembe MADIMBA, Albert

MATAKANO, Ruben KIPALE, Grâce MUKEKWA, Wivine ILUNGA, Judith KAMAMA, pour

votre bonne collaboration durant notre parcours académique que Dieu vous

comble de sa grâce.

Nous exprimons notre gratitude envers les familles KABWITA

YAV, AYING MULAND KAMBOL, KONGOLO CHIJIKA, KASEREKA NGAVO, MUTOMBO KASWABANGA,

Chadrack NDUWA, pour vos énormes efforts manifesté envers nous

durant notre vie estudiantine que se souvienne de vous.

Mes remerciements particuliers s'adressent tout droit à

papa richard MUTOMBO, pour les énormes efforts manifestés envers

nous trouvez ici l'expression de notre profonde considération.

Nous remercions particulièrement la chorale VOIX DEI de

nous avoir soutenus et supportés durant nos cinq années

passées à l'UMK que Dieu vous bénisse.

Mes expressions de gratitude vont tout droit à

l'éminent surintendant AYING MULAND KAMBOL pour l'amour que vous n'aviez

jamais cessé de manifester envers nous durant notre parcours

universitaire, recevez l'expression de notre gratitude.

Mes expressions de gratitude vont tout droit à Serge

LUIFI, Patrick YASIPA, Ocelot MASOJI, Laetitia TSHISALA, Otiss TSHINYETA ;

Arsène MASANZA, Junior KAMWENYI, Franco NKUNSU, Max MUNUNGA, William

KASONGO, Bob MWALUKA, Françoise KAPYA, Maranatha NKULU, Eddy MAKONGA,

Théodore MWANZA, Pierrot KALOMBO, pour votre soutien morale, financier

tant matériel, Que Dieu vous bénisse.

A tous ceux dont leurs noms ne figurent pas sur cette page de

près ou de loin et qui nous ont soutenus foncièrement,

spirituellement, physiquement, moralement. Recevez nos sincères

remerciements.

RESUME

Les bases ou les fondements de toute infrastructure

réseau reste d'abord le choix de son support de transmission capable de

prendre en charge le type des flux envisagés à transmettre.

L'agrégation de liens est une notion de réseau

informatique décrivant le regroupement de plusieurs ports réseau

comme s'il s'agissait d'un seul. Le but est d'accroitre le débit

au-delà des limites d'un seul lien, et éventuellement de faire en

sorte que les autres ports prennent le relai si un lien tombe en panne

(redondance).

Après l'étude du fonctionnement de cette

maquette et un inventaire de l'état de l'art dans le domaine

d'agrégation de liens, la deuxième phase consiste à la

mise en place ou à la simulation de cette technique d'agrégation

de liens avec la technologie MiKroTik pour l'entreprise KCC.

C'est ainsi que nous nous sommes assignés comme but

dans ce travail de mettre en place une solution d'agrégation de liens

qui multipliera la bande passante et les liens eux-mêmes ; dans un

environnement Linux à l'aide de MikroTik qui est un système

d'exploitation routeur utilisé pour transformer votre machine physique

en un routeur réel, il incorpore beaucoup des fonctionnalités

telles qu'un

Pare-feu,

le serveur proxy, le serveur DHCP, le Bonding (agrégation) un serveur et

un client (

VPN), contrôler le trafic

en fonction d'une

qualité

de service (QOS), un accès réseau sans-fil. Le système

peut également être utilisé afin de créer un

portail captif.

Ce mémoire est donc l'aboutissement de 5 ans

d'étude passé à l'Université Méthodiste au

Katanga.

ABSTRACT

The bases or the bases of any infrastructure network remains

initially the choice of its support of transmission able to deal with the type

of flows planned to transmit.

The aggregation of bonds is a concept of network

data-processing describing the regrouping of several ports network as if it

were about only one. The goal is to increase the flow beyond the limits of

only one bond, and if required to make so that the other ports take the relai

if a bond breaks down (redundancy).

After the study of the operation of this model and an

inventory of the state of the art in the field of aggregation of bonds, the

second phase consists with the installation or the simulation of this technique

of aggregation of bonds with MiKroTik technology for company KCC.

Thus we assigned as drank in this work to set up a solution of

aggregation of bonds which will multiply the band-width and the bonds

themselves; in U Linux environment using MikroTik which is an operating system

router used to transform your physical machine into a real router, it

incorporates many the functionalities such as a Fire wall, the waiter proxy,

waiter DHCP, Bonding (aggregation) a waiter and a customer (VPN), to control

the traffic according to a quality of service (QOS), an access network wireless

telegraphy. The system can also be used in order to create a captive gate.

This memory is thus the 5 years result of study passed to the

Katanga Methodist University.

TABLE DES ILLUSTRATIONS

Figure 1: Carte KCC (source: Google earth, image

2014)

10

Figure 2 Architecture physique du réseau de

KCC

12

Figure 3 Architecture logique du réseau de

KCC

14

Figure 4 Présentation de l'architecture

existante

15

Figure 5 La performance de comparaison de

RouterBoard

27

Figure 6 : La gamme RB411

29

Figure 7 La gamme RB750G

30

Figure 8 La gamme RB1100

31

Figure 9: Nouvelle architecture physique

39

Figure 10: Nouvelle architecture logique

39

Figure 11: Test du routeur avec la machine

40

Figure 12: Test de la machine avec le routeur

40

Figure 13 : Ancienne architecture

42

Figure 14 : Nouvelle architecture

43

Figure 15 : Le RouterOS configure le

matériel

44

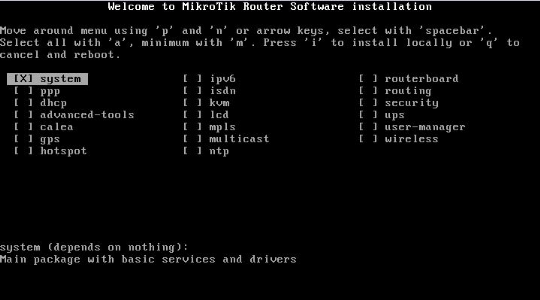

Figure 16 : Choix des services à

installer

44

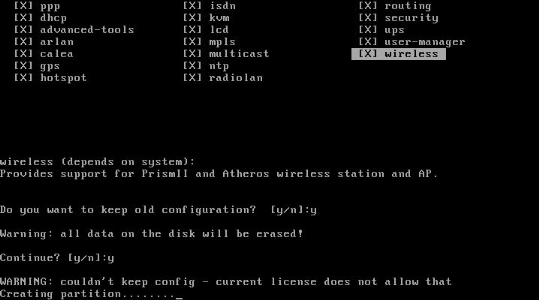

Figure 17 : l'installation lancée et

MikroTik crée la partition primaire

44

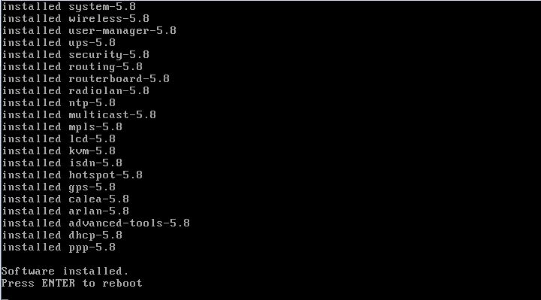

Figure 18 : Fin d'installation

45

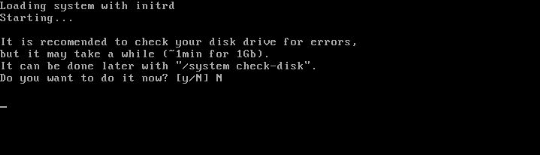

Figure 19 : La vérification du disque

dur

45

Figure 20 : le premier démarrage

45

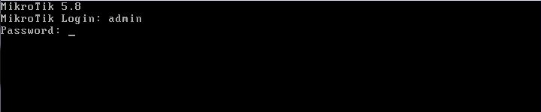

Figure 21 : Accès au routeur

46

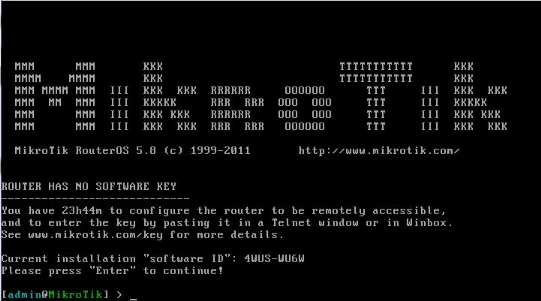

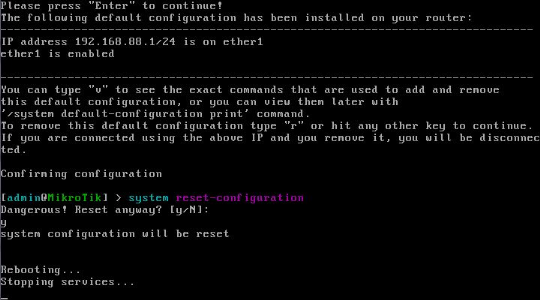

Figure 22 : Réinitialiser le

routeur

46

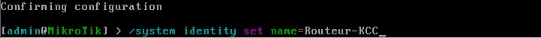

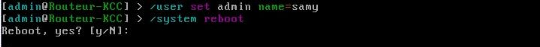

Figure 23 : Nom du routeur

47

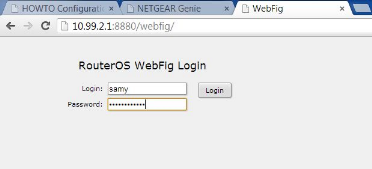

Figure 24 : Login

47

Figure 25 : Password

47

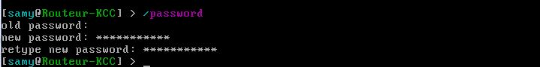

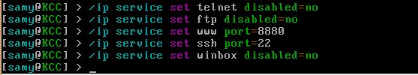

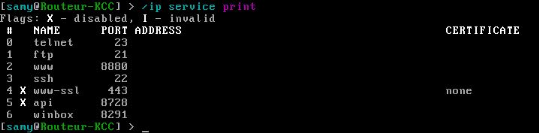

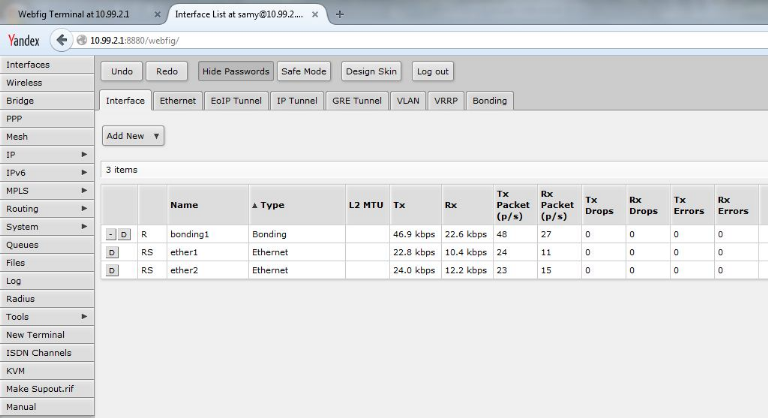

Figure 26 : Les services accessibles

48

Figure 27 : Services configurés

48

Figure 28 : Vérification des

interfaces

49

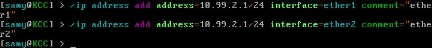

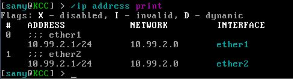

Figure 29 : Attribution des adresses IP aux

interfaces

49

Figure 30 : Liste des adresses IP du

routeur

49

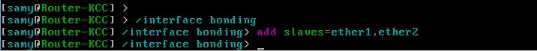

Figure 31: Ajout de l'interface bonding sur le

routeur

50

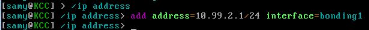

Figure 32: Ajout de l'adresse IP à

l'interface bonding

50

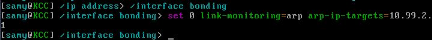

Figure 33: Monitoring avec ARP

51

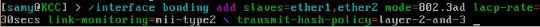

Figure 34: Mode 802.3ad

51

Figure 35: Mode balance-tlb

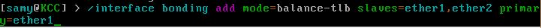

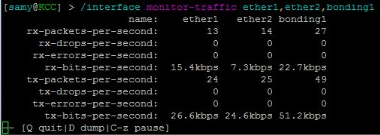

51

Figure 36: Monitoring-trafic

51

Figure 37: Navigateur

52

Figure 38: connexion au routeur par le

navigateur

52

Figure 39 : Monitoring en interface graphique

52

LISTE DES TABLEAUX

Tableau 1: Caractéristique de la gamme RB

411

28

Tableau 2: Caractéristique de la gamme

RB750G

30

Tableau 3: Caractéristique de la gamme

RB1100

31

Tableau 4: Différent niveau de licence

33

Tableau 5: Evaluation

36

Tableau 6: Identification de besoins

37

Tableau 7: Identification des objectifs

38

SIGLES ET ABREVIATIONS

UMK : Université Méthodiste au Katanga

KCC: Kamoto Copper Company

PPPoE: Point to point protocol over Ethernet

TFE: Travail de fin d'étude

PC: Personnel computer

OS: Operating system

OSI: Open system interconnection

xDSL : Digital subscriber line

FDDI: Fiber Distributed Data Interface

NFT: Network Fault Tolerance

IEEE: Intitute of electrical and electronics engineers

PagP: Port aggregation Protocol

LACP: Link aggregation Protocol

QoS: Quality of service

DHCP: Dynamique host configuration Protocol

TIC : technologie de l'information et de la communication

VPN : Virtual Private Network

TABLE DES MATIERES

EPIGRAPHE

i

DEDICACE

ii

AVANT PROPOS

iii

REMERCIEMENT

iv

RESUME

vii

ABSTRACT

viii

TABLE DES ILLUSTRATIONS

ix

LISTE DES TABLEAUX

x

SIGLES ET ABREVIATIONS

xi

TABLE DES MATIERES

xii

0. INTRODUCTION GENERALE

1

I. Présentation du sujet

1

II. Choix et intérêt du

sujet

2

A. Choix

2

B. Intérêt du sujet

2

1) Personnel

2

2) Entreprise

2

3) Communauté scientifique

2

III. Etat de la question

3

IV. Problématique

3

V. Hypothèse

4

VI. Méthodes et techniques

5

A. Méthodes

5

1. Méthode analytique

5

2. Méthode top down network

design

5

B. Techniques

5

VII. Délimitation du sujet

6

VIII. Subdivision

6

Chapitre premier

7

PRESENTATION DU CHAMP DE RECHERCHE

7

A. Présentation de KCC

7

1. Historique de KCC

7

2. Localisation et situation

géographique

10

B. Organigramme du champ de recherche

11

C. Présentation du réseau

existant

12

1. La topologie physique

12

2. La topologie logique

12

D. Architecture existante

15

E. Les hôtes

16

F. Les équipements

d'interconnexion

16

G. Critiques et propositions

16

1. Critiques

16

2. Propositions

17

Chapitre deuxième

18

APPROCHE THEORIQUE ET DEFINITION DES CONCEPTS

18

A. Définition des concepts

18

1. Etude

18

2. Agrégation de liens

18

3. Optimisation

19

4. Applications critiques

19

B. Notions d'optimisation réseau

19

1. Les techniques d'optimisation

19

i. Port Aggregation Protocol (PAgP)

21

ii. Le protocole LACP (Link Aggregation

Protocol)

23

2. L'importance de l'agrégation de

liens

23

3. Pourquoi l'optimisation des

réseaux

23

C. Les applications critiques

24

D. Solution Mikrotik

25

1. Historique de l'entreprise Mikrotik

25

2. Localisation de l'entreprise de

l'entreprise Mikrotik

26

3. RouterOS

26

i. Fonctionnalités

26

ii. RouterBoard

26

iii. Matériels

31

iv. Configuration

32

v. Les différents niveaux de

licence

32

vi. Réalisations

34

Chapitre troisième

35

ETUDE DE LA SOLUTION

35

A. Faisabilité ou

praticabilité

35

1. Qu'est ce que la

faisabilité ?

35

2. Contraintes techniques

35

B. Opportunité (Coût)

35

1. Identifications des

équipements

35

2. Evaluation

35

C. Planning

36

D. Identification des besoins et des

objectifs du projet

36

1. Identification des besoins

36

A. Identification des objectifs

38

A. Conception de l'architecture physique

39

B. Conception de l'architecture logique

39

C. Test

40

D. Optimisation

40

E. Documentation du réseau

40

Chapitre quatrième

42

NOUVELLE ARCHITECTURE & SIMULATION DE LA

SOLUTION

42

A. Ancienne architecture

42

B. Nouvelle architecture

42

C. Simulation de la solution

43

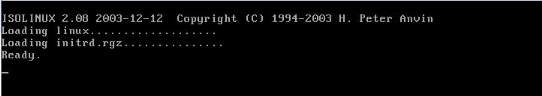

1. Installation du RouterOS

43

2. Paramètres de base

47

i. Nom du routeur

47

ii. Login et mot de passe

d'administration

47

iii. Services accessibles sur le routeur

48

iv. Interfaces et adresses IP

48

a) Interfaces Ethernet

49

3. Agrégation de liens (Interface

Bonding)

50

4. Monitoring

50

5. Mode bonding

51

CONCLUSION

53

BIBLIOGRAPHIE

54

I. Ouvrages

54

II. Cours

54

III. Sites web

54

0.

INTRODUCTION GENERALE

I.

Présentation du sujet

Les réseaux informatiques sont devenus un excellent

moyen d'échange d'informations entre individus se trouvant dans des

espaces géographiquement distants.Cette technique de communication est

en perpétuelle mutation. Cette mutation a fait que les réseaux,

qui à leur origine et vocation ne transmettait que les données,

soient capables aujourd'hui à écouler aussi de la voix et de la

vidéo. La voix et la vidéo sont des applications qui demandent

une certaine contrainte dans leur transmission, ne tolérant pas de

grands retards. La congestion dans un réseau peut donc être moins

fatale pour les données que pour la voix ou la vidéo. Cependant

les nouvelles infrastructures réseau sont censés acheminés

tous ces types d'informations car les réseaux sont devenus aujourd'hui

des réseaux unifiés.

Les bases ou les fondements de toute infrastructure

informatique reste d'abord le choix de son support de transmission capable de

prendre en charge le type des flux envisagés à transmettre. La

fibre optique reste le support câble de transmettre sans ambages de tous

les types de flux ; utiliser une redondance des médias permettrait

à garantir la tolérance aux pannes, cependant le souci peut

être celui de vouloir garantir non seulement cette tolérance aux

pannes mais aussi bénéficier de la sommes de médias de

transmission mise en redondance, voilà pourquoi dans ce travail nous

envisageons parler de l'agrégation de liens afin de profiter de ce

double intérêt. Ainsi donc l'intitulé de ce travail est

« Etude d'agrégation des liens pour l'optimisation du

réseau face aux applications critiques avec pour cas

de l'entreprise Kamoto Copper Company».

Dans ce travail, comme on va le développer dans la

suite de cette littérature, on va procéder à une analyse

de savoir comment assurer la stabilité dans une transmission avec des

applications gourmandes en bande passante.

II. Choix et intérêt du sujet

A. Choix

Le choix porté sur ce sujet est de doter à

l'entreprise Kamoto CopperCompany une technologie de la dernière

génération, de faire profiter cette dernière une

infrastructure qui permettrait à garantir la tolérance aux pannes

ou une infrastructure qui sera capable de transmettre tous les types de flux.

Voilà ce qui nous a poussés à parler de ce sujet, a savoir

: « L'étude d'agrégation de liens pour l'optimisation du

réseau face aux applications critiques cas de la KCC

Kolwezi»

B.

Intérêt du sujet

1)

Personnel

Ce sujet est pour nous d'un intérêt indiscutable

dans la mesure il nous permet d'abonder et scruter les voies et moyens de

pouvoir optimiser un réseau qui est censé écouler les

trafics d'applications critiques. C'est une opportunité pour nous de

concilier les fruits de nos recherches théoriques à

l'expérimentation de la simulation que nous aurons à faires dans

ce travail.

2)

Entreprise

Nous pensons bien l'entreprise Kamoto Copper Company sera

satisfaite de notre solution adoptée pour l'agrégation de liens.

Cette proposions permettra à KCC de pouvoir garantir la

tolérance aux pannes sur les canaux de communication, mais

également et surtout d'élargir la bande passante au niveau

où le flux de communication est sensé se multiplexé.

3)

Communauté scientifique

Ce sujet sera pour certains une piste que nous venons de leur

baliser afin qui puissent appréhender le bien-fondé d'une

optimisation d'un réseau partant de la couche physique du modèle

OSI avant de remonter vers le niveau supérieur.

III. Etat de la question

Pour être honnête sur le plan scientifique nous ne

pouvons pas affirmer être le premier à faire des recherches dans

ce domaine, avant nous nos ainés ont eu à parler de

l'optimisation d'un réseau. De tous les auteurs nous citons :

1) Daudet KALENGA : L'Analyse et l'optimisation de la

fiabilité d'un réseau par la technologie PPPoE du Routeur OS

Mikrotik en se basant sur la gestion des utilisateursUniversité

Protestante de Lubumbashi TFE 2010 et la problématique était

le manque de contrôle des utilisateurs, qui utilisent abusivement le

réseau, par des applications non autorisées.1(*)

2) Hervé FOWOH KOUAM : l'optimisation du

réseau WIFI Institut Universitaire de Technologie FOTSO Victor de

Bandjoun licence de technologie en informatique et

réseaux 2009, la problématique était le manque de

connexion des utilisateurs géographiquement

éloigné.2(*)

Par contre nous nous parlerons sur l'étude

d'agrégation de liens pour l'optimisation du réseau face aux

applications critique en vue de résoudre le problème de la bande

passante et de la redondance.

IV. Problématique

De part la définition, la problématique est

l'ensemble des questions auxquelles gravite l'inquiétude du chercheur,

en d'autres termes, c'est la présentation d'un problème sous

différents aspects, elle donne l'expression de la préoccupation

majeure qui circonscrit de manière précise et

déterminée avec une clarté absolue les dimensions

essentielles de l'objet de l'étude que le chercheur propose de

poursuivre3(*).Etant

donné les contraintes spatio-temporelles, les partages d'information

s'articulent autour de la bande passante pour échanger

l'information ; les entreprises modernes traitent de grandes

quantités d'informations aussi nombreuses que variées c'est ainsi

quel'entreprise KCC éprouve le besoin d'une grande bande passante pour

communiquer et partager ses bases de données critiques en son sein,

c'est pour cela que les directeurs de système d'information focalise

leurs esprits sur la grande question d'optimisation de la bande passante.

L'agrégation de liens peut être une solution pour résoudre

ce problème.

Certes, l'infrastructure réseau de Kamoto Copper

Company n'offre pas le système d'agrégation de liens, vue

l'augmentation en nombre en production d'une année à une autre

KCC est sensée partagée une masse d'information.

Partant de tous ce qui précède, les questions se

posent, questions auxquelles nous allons tenter de donner la solution dans la

suite de notre travail à savoir :

ü En quoi l'agrégation de liens est-elle

importante pour le réseau de KCC ?

ü En quoi l'agrégation de liens peut

résoudre la question de la bande passante ?

V.

Hypothèse

L'hypothèse est une

réponse anticipative avancée par un chercheur. Cette partie est

consacrée à des réponses aux questions posées dans

la partie problématique, que nous pouvons affirmer ou nier dans la suite

du travail4(*).

L'importance de l'agrégation de liens dans le

réseau de KCC est de regrouper plusieurs liens physiques afin qu'ils

fonctionnent comme un seul lien logiquement dans le but d'élargir la

bande passante et de faire en sorte que si un lien tombe en panne que les

autres prennent le relai (la redondance).

L'agrégation de lien peut résoudre à la

question de la bande passante dans le réseau de KCC en supportant la

transmission sans retard de tous les types des flux qui demande une certaine

contrainte dans leur transmission ou assurer la stabilité de

transmission de base de données ou des applications gourmandes en bande

passante.

Pour arriver à faire cela nous allons recourir aux

techniques d'agrégation de liens avec le système MIKROTIK Router

OS qui est un système d'exploitation indépendant basé sous

Linux.Ce système tourne sur un PC standard et fourni plusieurs

fonctionnalités très avancées qui seront

énumérées avec détails plus bas.

VI. Méthodes et techniques

A. Méthodes

Robert PINTO et Madeleine GRAWITZ définissent la

méthode comme étant un ensemble de démarche que suit

l'esprit pour découvrir et démontrer la vérité. Ils

poursuivent en disant que c'est aussi un ensemble de démarches

ordonnées de l'esprit pour parvenir à un objectif.Etant

l'ensemble de procédés ou système utilisé dans le

but d'obtenir le résultat dans un domaine scientifique et

techniques.5(*)

1.

Méthode analytique

La méthode analytique consiste à étudier

les éléments du système présent en détail

et voir dans quelle mesure on peut y apporter une solution.

2.

Méthode top down network design

Dans notre travail, nous utiliserons la méthode Top

Down Network Design qui est une méthode de dépannage

réseau, basé sur le modèle OSI. Elle consiste à

appréhender un problème du plus haut niveau au plus bas niveau

d'abstraction. C'est-à-dire qu'elle prend le besoin et en fait des

applications jusqu'à obtenir une infrastructure réseau qui

répond aux besoins des utilisateurs6(*)7(*).

B. Techniques

Une technique étant un ensemble de

procédés mis en oeuvre pour obtenir un résultat

déterminé dans un domaine particulier8(*).

Dans le cadre de notre travail nous allons utiliser les

techniques ci-après :

ü L'observation directe : Cette technique nous a

était d'une importance capitale, car elle a permis à examiner les

préalables.

ü L'interview : Cette technique nous a servis lors

de la récolte de données, en posant des questions aux agents

trouvés sur le lieu du travail.

ü La documentation : Cette technique a permis de

collecter les informations relatives au fondement de notre travail, notamment

la documentation disponible à l'entreprise KCC sous format papier ou

numérique.

ü Internet : Cette technique nous a permis de

récolter les informations qui traitent sur les aspects se rapportant

à notre thème.

VII. Délimitation du sujet

Dans le souci d'élaborer un travail scientifique,

nous n'allons surement pas débarqués en besogne, ni dans la

précipitation mais plutôt suivant un plan préconçu

en vue de sa limitation dans le temps et dans l'espace.

ü Du point de vue temporel : notre travail va

s'étendre sur une période allant du mois de Janvier 2015 jusqu'au

mois de Mai 2015à l'Université Méthodiste au Katanga.

ü Du point de vue spatial : notre sujet s'étale

dans le district de Lualaba à Kolwezi précisément à

Kamoto Copper Company.

VIII. Subdivision

Hormis l'introduction et la conclusion notre travail se

subdivise de la manière suivante :

ü Chapitre premier présentation du champ de

recherche : dans ce chapitre nous allons présenter notre champ de

recherche d'une manière approfondie ;

ü Chapitre deuxième approche théorique et

définition des concepts : dans ce chapitre nous allons faire une

progression théorique et définir les concepts ;

ü Chapitre troisième étude de la

solution : dans ce chapitre nous allons porter une étude sur la

solution de notre travail ;

ü Chapitre quatrième nouvelle architecture et

simulation de la solution : dans ce chapitre nous allons présenter

la nouvelle architecture réseau et la mise en oeuvre de notre

solution ;

Chapitre premier

PRESENTATION DU CHAMP DE RECHERCHE

Avant d'aborder tout travail scientifique il est

nécessaire de présenter le lieu d'investigation auquel fait

l'objet de notre travail.

A.

Présentation de KCC

1. Historique de

KCC

Ce projet qui a permis à la ville de Kolwezi, ancien

poumon de la République, de revenir à un système

économique formel et qui est bénéfique aussi bien pour les

promoteurs que pour la République Démocratique du Congo et ses

habitants, base de tout développement économique et social

intégré a commencé le 24 juin 2003 quand la GECAMINES et

KINROSS-FORREST LIMITED « KFL » ont signé un accord

préliminaire pour l'exploitation et la transformation des minerais

localisés dans le groupe ouest de la GECAMINES et une convention de

confidentialité y relatif.L'accord préliminaire a fait l'objet

d'un avenant n° 1 du 04 Juillet 2003. Aux termes de cet accord

préliminaire, les parties ont convenu de la création, par elles,

d'une société par action à responsabilité

limitée dénommées « KAMOTO COPPER COMPANY » en

abrégé «KCC», en vue de la réalisation du

projet.

Ce projet consiste en la réhabilitation de la mine

souterraine de KAMOTO, la réhabilitation et le développement

d'une mine à ciel ouvert comme source des minerais oxydes (DIKULWE,

MASHAMBA et T17), la réhabilitation des concentrateurs de KAMOTO et de

DIMA, ainsi que des usines de LUILU.

Un plan pratique fut présenté au Chef de l'Etat

qui le soumettra, à son tour, à l'étude du

Ministère des mines et aux services techniques de la Gécamines.

Par la suite, une convention de joint-venture fut signée entre les

mêmes parties le 07 février 2004.La convention de joint-venture

est un contrat de société. Il renferme les dispositions se

rapportant à l'amodiation. La convention de joint-venture

susvisée a repris les dispositions de l'accord préliminaire qui

prévoyaient entre autres à la création de KCC SARL. C'est

ainsi que les parties ont signé, au mois de novembre 2005, les statuts

de KCC SARL.

Il convient cependant, de relever que la création de

KCC SARL a été faite avant le dépôt de

l'étude de faisabilité qui n'a été

déposée qu'au mois de mai 2006. Pour la convention de

joint-venture, la GECAMINES a été représentée par

son Président du Conseil d'Administration, Monsieur TWITE KABAMBA et par

son Administrateur Délégué Général NZENGA

KONGOLO conformément aux prescrits de l'article 20 de l'Ordonnance-loi

n° 78-002 du 06 janvier 1978 et KINROSS FORREST LIMITED a

été représentée par son Président Monsieur

Arthur DITTO et son Administrateur Monsieur Malta David FORREST.

Par sa lettre n° CAB.MIN/MINES/01/0591/05 du 23 juillet

2005, le Ministre des Mines a informé Monsieur l'Administrateur

Délégué Général de la GECAMINES

l'approbation par le Conseil des Ministre du projet de partenariat entre la

GECAMINES et la société KINROSS FORREST Ltd.

Par la suite, le Président de la République a

signé en date du 04 Août 2005 le Décret n° O5/070

approuvant la convention de joint-venture conclue le 07 novembre 2004 entre la

GECAMINES et KINROSS FORREST Ltd et le Décret 05/067 autorisant la

fondation de la société KAMOTO COPPER COMPANY.

La société KCC étant une

société minière de droit congolais dont l'objet porte sur

les activités minières. Elle est, par conséquent,

éligible aux droits miniers conformément à l'article 23 du

Code Minier. L'article 22 de la convention stipule que celle-ci entrera en

vigueur à la date de son approbation par les différentes

autorités de tutelle de la GECAMINES, à savoir les

Ministères des Mines et du Portefeuille.

1.

Durée du contrat

La convention de Joint-venture est conclue pour une

durée de vingt (20) ans renouvelable par deux périodes chacune de

dix (10) ans.

2.

Obligations des parties

Les principales obligations des parties sont :

Ø Pour KINROSS FORREST :

ü Présenter l'étude de faisabilité

endéans quatre (04) mois suivant la signature et les approbations

nécessaires de la convention ;

ü Fournir l'expertise technique et le capital, afin de

réaliser la revitalisation, la modernisation et l'expansion des

installations de Kamoto et des usines hydro métallurgiques de Luilu.

Ø Pour GECAMINES :

ü Céder à KCC, le droit exclusif de prendre

possession et d'utiliser tous les biens personnels et réels constituant

les installations de Kamoto, ainsi que toutes les installations y relatives

situées dans la zone de Kolwezi, République Démocratique

du Congo (ce qui inclut la mine de Kamoto, le gisement de Dikuluwe, les

gisements de Mashamba Est et Ouest, le gisement T17, ou tout autre gisement

à convenir entre parties pouvant garantir une quantité suffisante

de minerais oxydés pour assurer la profitabilité du projet, les

concentrateurs de Kamoto et de Dima et les installations de l'usine de

Luilu).

ü Mettre à la disposition de KCC SARL toute

concession supplémentaire dans l'éventualité où les

concessions cédés par GECAMINES seraient épuisées

avant d'atteindre la production totale du métal prévu dans

l'étude de faisabilité ou avant l'expiration de la convention de

joint-venture (art. 3.1.i).

3.

Retombées financières pour la GECAMINES

Il va de soi qu'en sa qualité d'actionnaire dans KCC

SARL, la GECAMINES se trouve en droit de toucher les dividendes de 25% sur les

bénéfices nets à distribuer. A côté de

dividendes, le contrat prévoit que la GECAMINES perçoit les

royalties au taux de 1,5% sur les recettes nettes de vente.

Il est prévu également conformément aux

dispositions de l'article 6.10 a) que KCC versera trimestriellement à la

GECAMINES une somme égale à 2% des recettes nettes de ventes

réalisées durant les trois premières années et 1,5%

des recettes nettes de ventes réalisées pendant chaque

période annuelle ultérieure.

Ce montant représente le loyer pour la location de

l'équipement et des installations par GECAMINES à KCC.

4.

Aspect social

A ce jour (Fin Juin 2012), le projet KCC a permis la

création de plus ou moins 3.557 emplois. Plusieurs actions sociales

à impact visible ont été réalisées dans le

cadre de ce projet : notamment la construction de l'université de

Kolwezi, la construction d'un Hôpital Général, la

réhabilitation des routes, écoles, hôpitaux et centres de

santé ainsi que la formation professionnelle des étudiants et

cadres des plusieurs entreprises locales.

2. Localisation et

situation géographique

L'entrepriseKamoto Cooper Company KCC en sigle est

située en République Démocratique du Congo Province du

Katanga dans la ville de Kolwezi district de Lualaba à 320 Km de la

ville de Lubumbashi.

Figure 1: Carte KCC

(source: Google earth, image 2014)

B. Organigramme du champ de recherche

MEDICAL

CEO

IT

GRH

FINANCE & COMMERCIALE

ADMIN

COO

DRE

DSE

FIN & COMPT

MAG & APPRO

SSH

DRI

DSK

ENVIRONNEMENT

MINE

METALLURGIE

MAINTENANCE

ENERGIE

PROJET

COMMUNAUTAIRE

ENGINNEERING

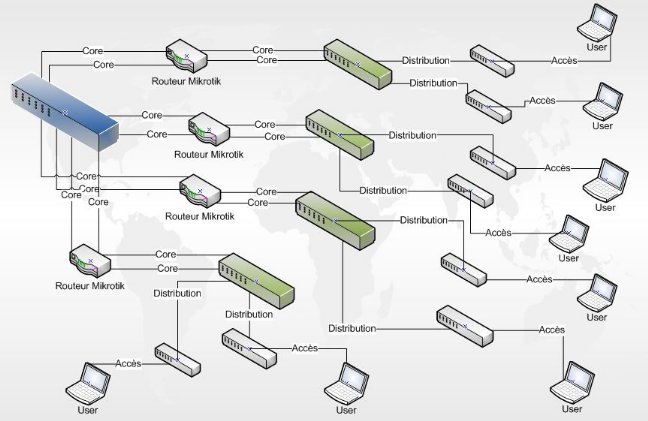

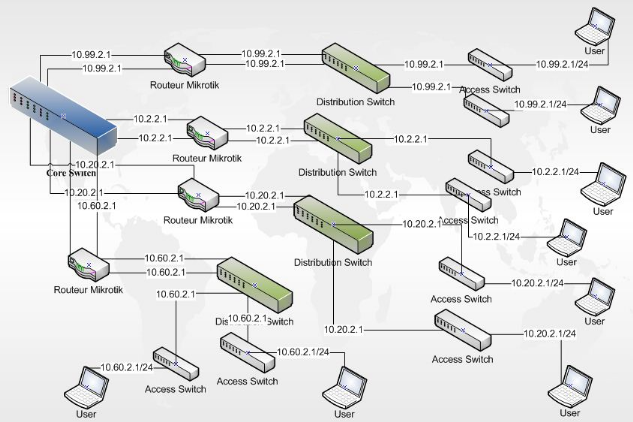

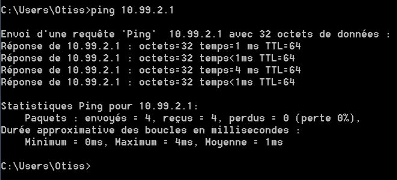

C. Présentation du réseau existant

1. La topologie

physique

La topologie physique des réseaux se rapports de

façon dont les différent composant réseaux sont

connectés entre eux.

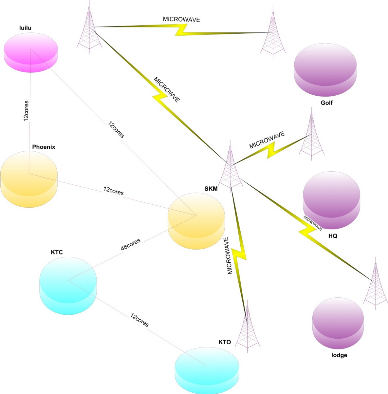

Figure 2 Architecture physique du réseau de

KCC

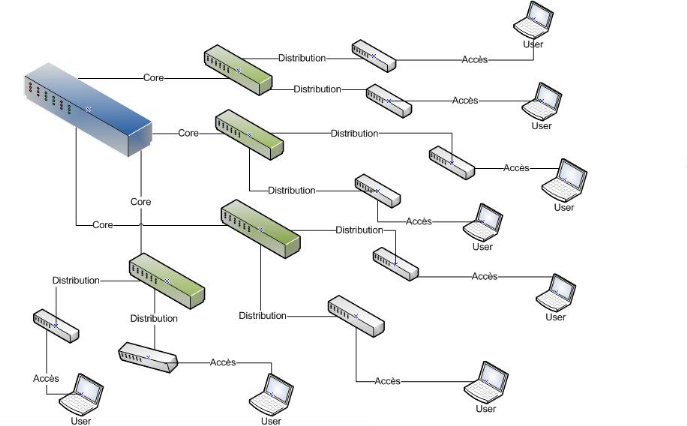

2. La topologie

logique

Il s'agit des voies par lesquelles sont transmis les signaux

sur le réseau (mode d'accès des données aux supports et de

transmission des paquets de données).

Dans la topologie logique les matériels ne sont pas

suffisants à un utilisateur local. Il suffit de définir une

méthode d'accès standard selon la normalisation pour que les

ordinateurs puissent s'échanger les informations.

Cette technique d'accès est appelé topologie.

Elle est réalisée par un protocole d'accès en bus, Token

Ring et FDDI (FiberDistributed Data Interface).

Dans chaque réseau local il y a des normes à

utiliser :

Ø Ethernet (802.3) ;

Ø Token Ring ;

Ø FDDI ;

Voici donc la topologie logique de l'entreprise Kamoto Copper

Company :

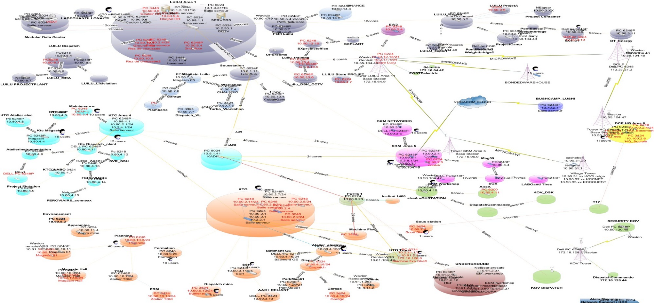

Figure 3 Architecture logique du réseau de

KCC

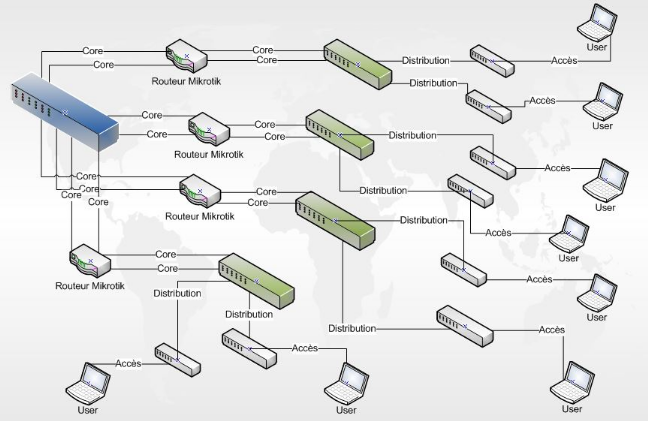

D. Architecture existante

Une bonne compréhension de l'environnement informatique

aide à déterminer la portée du projet

d'implémentation d'une solution informatique. Il est essentiel de

disposer d'informations précises sur l'infrastructure réseau

physique, logique et les problèmes qui ont une incidence sur le

fonctionnement du réseau.

Kamoto Copper Company est une grande entreprise qui a un vaste

réseau informatique dans des sites géographiquement

éloignés comme nous l'avons présenté dans les deux

architectures ci-haut, c'est pour cela nous allons prendre le cas d'un site qui

est celui du site Kamoto en présentant son architecture pour pouvoir y

apporté la solution d'agrégation de liens et ainsi cette

dernière sera appliquée dans les autres sites.

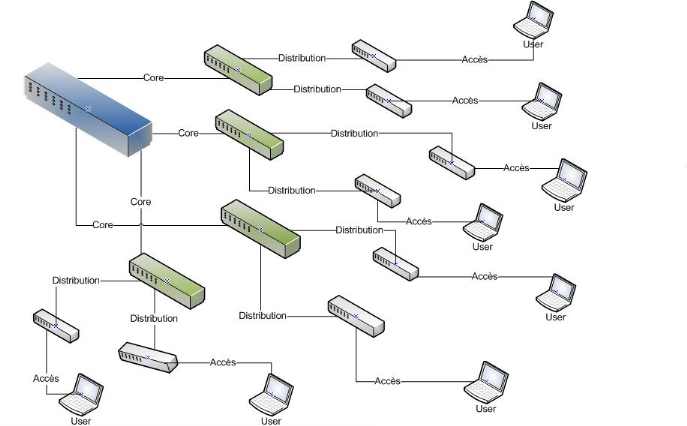

Figure 4 Présentation de l'architecture

existante

L'architecture ci-dessus montre comment fonctionne le

réseau de KCC, le core Switch ou le Switch coeur qui est le Switch

central donne la connexion aux Switch distribution, les Switch de distribution

à leurs tour donne la connexion aux Switch accès et sont les

Switch accès qui donne l'accès à tous les utilisateurs du

dit site et cette infrastructure présente une faille au niveau des

liaisons core parce que ces liaisons sont censés supportés tous

les types d'informations en provenance des Switch de distribution envoyé

par les utilisateurs de ce du site, ils doivent avoir une bonne bande passante

et être redondés pour tolérer les pannes .

E. Les hôtes

Dans le réseau de KCC nous avons les hôtes

suivants :

ü PC (Personnal Computer) : Ordinateur Personnel

Fixe et ordinateur portable ;

ü Serveurs : Est un Ordinateur détenant des

ressources particulière et qu'il met à la disposition d'autres

ordinateur par le bais d'un réseau ;

ü Imprimantes réseaux ;

F. Les équipements d'interconnexion

Le réseau LAN de KCC est doté des

équipements d'interconnexion qui font de lui un réseau moderne.

Cependant comme équipement d'interconnexion nous voyons :

ü Le routeur ;

ü Switch ou Commutateur ;

ü Le répéteur ;

ü Le modem ;

ü Les antennes VSAT ;

ü Access point.

G. Critiques et propositions

1. Critiques

Kamoto Copper Companypossède une bonne infrastructure

réseau avec tous les équipements qu'il faut, facilitant le

travail en son sein, et cette infrastructure à comme socle le

réseau Internet. Malgré la gamme des matériels existants

dans son système d'information, il présente l'inexistence d'un

système d'agrégation de liens capable de garantir la

tolérance aux pannes et de faire la redondance de ce liens, dans le but

de rendre la bande passante au-delà de limite d'un seul lien; hors que

l'entreprise Kamoto Copper Company dispose des matérielles qui pourront

répondre à ce problème.

2. Propositions

Nous suggérons à l'entreprise KCC de pouvoir

mettre en oeuvre cette solution d'agrégation de liens afin de pouvoir

faciliter la transmission de tous les types d'information sans aucun retard et

de bénéficier de la sommes de médias de transmission mise

en redondance pour éviter l'arrêt de production en cas de coupure

d'un média.

Chapitre deuxième

APPROCHE THEORIQUE ET DEFINITION DES CONCEPTS

A. Définition des concepts

Toute recherche exige l'utilisation d'un nombre de

représentations mentales générales des objets

étudiés appelé concepts. Ces concepts méritent

d'être saisis au préalable pour éviter toute confusion

possible.

D'après PIRETTE RONGER, le concept est définit

comme étant une représentation mentale, générale et

abstraite des objets étudiés. Ainsi, dans les lignes suivantes,

nous nous sommes fait le souci de définir les concepts clés de

notre travail intelligible à plus d'une personne, afin d'orienter chaque

lecteur et aussi de faciliter l'intelligibilité de ce travail.9(*)

1. Etude

Une étude c'est application méthodique de

l'esprit, cherchant à comprendre et à apprendre quelque chose,

c'est une série ordonnée des travaux et d'exercices

nécessaire à l'instruction ou encore c'est un effort intellectuel

orienté vers l'observation et intelligence des êtres, des choses

et des faits.10(*)

2.

Agrégation de liens

L'agrégation de liensest une notion de réseau

informatique décrivant le regroupement de plusieurs câbles ou

ports réseau comme s'il s'agissait d'un seul lien, afin

d'accroître le débit d'un lien au-delà des limites d'un

seul lien, ainsi que d'accroître la redondance de ce lien pour

unemeilleure disponibilité.11(*)

Suivant le contexte, on peut rencontrer la notion

d'agrégation de liens sous d'autres appellations : trunk Ethernet,

EtherChannel, NIC

teaming, port Channel,

portteaming, port trunking, linkbonding, multi-linktrunking (MLT), NIC bonding,

network bonding, bonding, network faulttolerance (NFT)...12(*)

3. Optimisation

Optimiser un réseau c'est mettre au point des moyens de

maximisation du fonctionnement du réseau afin d'atteindre le rendement

souhaitable.

4. Applications

critiques

Les applications critiques sont des applications gourmandes en

ressources matérielles notamment la bande passante ou des applications

qui demandent une certaine contrainte et qui ne tolère pas de grand

retard dans leurs transmissions.

B. Notions d'optimisation réseau

1. Les techniques

d'optimisation

L'agrégation de liens est le plus souvent mise en place

entre les ports de

commutateurs

Ethernet ou entre les

cartes Ethernet d'ordinateurs sous

Linux. Toutefois,

l'agrégation est un concept général qui peut être

implémenté dans chacune des trois couches inférieures du

modèle OSI.

Ainsi, on peut agréger des liens

CPL sur

le réseau électrique par exemple IEEE 1901. Sur un

réseau sans

fil par exemple IEEE 802.11, un équipement peut combiner plusieurs

plages de fréquence en une seule, qui sera plus étendue. En

couche 2, en plus de l'agrégation de liens Ethernet, on peut

agréger par exemple des liens longue distance

PPP avec

multilink PPP. En couche réseau (couche 3), on peut envoyer des

paquets IP en les envoyant tour à tour sur différentes routes

soit avec la méthode du

tourniquet,

soit en fonction d'une valeur de hachage de différents champs contenus

dans le paquet IP.13(*)

Les interfaces agrégées peuvent partager une

même adresse logique (par exemple MAC ou IP) ; au contraire, on peut

faire conserver à chaque interface sa propre adresse.

La plupart des implémentations sont aujourd'hui

conformes à la clause 43 de la norme Ethernet IEEE 802.3-2005, plus

souvent rencontrée sous le nom IEEE 802.3ad (nom du groupe de travail).

Depuis, la spécification de l'agrégation de lien dispose d'une

norme indépendante : IEEE 802.1AX. Ether Channel est une

implémentation propriétaire de Cisco très proche de

802.3ad.14(*)

La solution alternative, introduite par la plupart des

constructeurs réseaux au début des années 1990, consiste

àassocier deux liens Ethernet physiques en un lien logique via le «

Channel Bonding ». La plupart de ces solutionsrequièrent une

configuration manuelle.

Gestion automatique des agrégats de liens

Dans le domaine des agrégations de liens, un protocole

de configuration automatique permet à plusieurs équipementsde

gérer dynamiquement des agrégats de liens de manière

cohérente. Les principales fonctionnalités sont lessuivantes :

Ø Détection des équipements

connectés utilisant le même protocole de configuration automatique

;

Ø Découverte des liens physiques redondants et

configurés de manière identique (vitesse, duplex...), entre les

deuxéquipements ;

Ø Groupement logique de ces liens en un lien logique

;

Ø Détection automatique des liens morts et mise

à jour des groupements de liens.

Parmi les différents protocoles existant, le principe

de fonctionnement est similaire. Un équipement va :

1) Emettre sur l'ensemble des ports, des paquets contenant les

informations requises ;

2) Recevoir sur ces ports des paquets de même type

provenant des équipements raccordés ;

3) Détecter les liens redondants entre le point

d'origine et l'autre équipement (le second équipement utilisant

le protocole fera de même) ;

4) Créer un agrégat cohérent avec l'autre

équipement en prenant en compte les liens détectés

à l'étape précédente.

Une fois que le protocole aura convergé vers un

état stable, les équipements continueront d'émettre

régulièrementleurs paquets de configuration automatique, ceci

afin qu'ils détectent, par l'absence de réception de paquet sur

unport, un lien « mort ». À ce moment, ils mettront à

jour l'agrégat concerné afin de ne plus utiliser le lien mort.

Le principal avantage de la configuration automatique des

agrégats par rapport à la configuration manuelle

résidedans la détection de liens morts. Via une configuration

manuelle, dans certains cas l'interface de raccordement, lelien mort ne passera

pas à « down » en raison de la présence d'un autre

équipement, passif, entre les deuxcommutateurs. Seule l'utilisation de

paquets de type « keep alive » permet de détecter une

défaillance du lien. Sans cette détection, par le protocole

d'agrégation, le lien serait toujours opérationnel et le

commutateur continueraitd'émettre des données sur ce lien.

Il existe 2 protocoles d'agrégation de liens :

Ø Port Aggregation Protocol (PAgP), propriétaire

Cisco ;

Ø Link Aggregation Protocol (LACP), normalisé

IEEE 802.3ad ;

i. Port Aggregation Protocol (PAgP)

PAgP est un protocole propriétaire Cisco, de ce fait

disponible sur les commutateurs Cisco ainsi que sur les équipements

disposant de la licence adéquate. Son utilisation permet de faciliter et

d'automatiser la configuration des agrégats de liens (Ether Channel chez

Cisco) en échangeant les informations nécessaires entre les ports

Ethernet, à la manière de LACP.

Un équipement configuré pour utiliser PAgP peut

fonctionner en trois modes :

Ø Auto : négociation passive avec le second

équipement ;

Ø Désirable : négociation active avec le

second équipement ;

Ø On : aucun protocole n'est utilisé, on suppose

que le second équipement est configuré pour utiliser

l'agrégation de liens ;15(*)

a. Contraintes de déploiement

Un seul et unique commutateur, l'ensemble des ports physiques

appartenant un groupement de liens doit se trouver sur un même et

uniquecommutateur. Ceci laisse un unique point de défaillance : lorsque

le commutateur rencontre un problème, l'ensembledes liens peut

être touché.Néanmoins la plupart des vendeurs ont

défini des extensions propriétaires pour pallier cette contrainte

: plusieurscommutateurs physiques peuvent être agrégés en

un commutateur logique. Actuellement, l'IEEE n'a pas encorestatué sur la

standardisation de cette fonctionnalité.

b. Utilisation de liens homogènes

Dans la plupart des implémentations, l'ensemble des

ports d'une agrégation doivent être de même

type(physiquement), par exemple tout en port cuivre (CAT-5E/CAT-6), tout en

port optique multi-mode (SX), ou encore,tous les ports en optique monomode

(LX). Cependant, le seul point que la norme IEEE requiert est que chaque

liensoit en mode full-duplex et à une vitesse identique (10, 100, 1 000

ou 10 000 Mb/s).16(*)

NB : Cisco propose la technologie EtherChannel. La norme

802.3ad est en fait une version standardisée d'EtherChannel.

Modems RTC

On peut agréger des liaisons temporaires sur le

réseau téléphonique commuté.

xDSL(Digital Subscriber Line)

Plusieurs lignes DSL peuvent être regroupées afin

d'augmenter la capacité de la bande passante. Au Royaume-Uni par

exemple, cette technique est utilisée dans les zones

éloignées des centraux où le débit est trop faible

pourassurer un débit normal.

Wifi

ü Une variation propriétaire de 802.11g, la

technologie « Super G », peut agréger deux canaux standards

802.11g à54 Mbit/s pour obtenir 108 Mbit/s.

ü En IEEE 802.11n, un mode avec une plage de

fréquences s'étendant sur 40 MHz est défini. Ce canal

unique utilisedeux bandes de 20 MHz adjacentes.

ii. Le protocole LACP (Link Aggregation

Protocol)

Link Agregation Control Protocol, c'est est un protocole

standardisé par l'IEEE (Institute of Electrical and ElectronicEngineer)

il fonctionne comme le protocolePAgP mais également entre fabriquant

différent car normalisé.Il fournit un mécanisme permettant

de contrôler le groupement de plusieurs ports physiques en uncanal

logique de communication.

Le principe de fonctionnement consiste à émettre

des paquets LACP vers l'équipement partenaire, directement

connecté et configuré pour utiliser LACP. Le mécanisme

LACP va permettre d'identifier si l'équipement en face supporte LACP, et

groupera les ports configurés de manière similaires (vitesse,

mode duplex, VLAN, trunk de vlan, etc....)

Un équipement configuré pour utiliser LACP peut

fonctionner en trois modes comme PAgP:

Ø Passif: l'équipement n'initiera pas de

négociation LACP. Il répondra uniquement aux sollicitations des

équipements « partenaires » ;

Ø Actif : l'équipement initiera les

négociations LACP ;

Ø On : l'équipement suppose que

l'équipement partenaire est également dans ce mode et fera de

l'agrégation de liens ;17(*)

2. L'importance de

l'agrégation de liens

L'agrégation de liens répond aux

problèmes suivant dans les réseaux Ethernet :

Ø Besoin d'une bande passante de plus en plus

importante. C'est la raison primaire qui pousse à déployer ce

système ;

Ø Prévention de panne : Si un lien venait

à mourir, le système ne serai pas mis en pause mais pris en

charge par le lien annexe ;

Ø L'idée est donc de « relier »

plusieurs liens Ethernet pour n'en faire qu'un ;

Ø Permet également de faire de

l'équilibrage de charge sur les liens ;

3. Pourquoi

l'optimisation des réseaux

Aujourd'hui, utilisateurs et applications les plus

récentes,notamment les médias sociaux, consomment d'avantage la

bande passante, ce qui engendre des besoins informatiquesentièrement

nouveaux en matière de sécurité, de contrôle etde

gestion de la bande passante. Pour redonner aux équipesinformatiques le

contrôle de leurs réseaux et de leursdonnées, il convient

d'effectuer la transition vers une plateforme avancée, qui permettrait

une interactiontransparente et dynamique entre sécurité et

contrôle, et quistimule l'activité de l'entreprise au lieu de

l'entraver.

C. Les applications critiques

Comme nous l'avons défini ci-haut les applications

critique sont des applications consommatrices en ressource notamment la bande

passante.

Les tendances et évolutions générales en

matière d'utilisation personnelle des technologies de l'information, au

fil de leur interaction, ont généré un accroissement

fulgurant de la consommation de bande passante. N'importe quel facteur pris

isolément aurait déjà un impact en soi, mais la

convergence de plusieurs facteurs fait exploser les coûts de bande

passante pour les entreprises possédant des succursales ou sites

distants. Les tendances applicatives exacerbent également les

problèmes de bande passante.

Les tendances générales du monde de

l'informatique, telles que centralisation d'applications, collaboration en

ligne, VoIP, virtualisation et conformité réglementaire,

contribuent également à l'augmentation du trafic sur les

réseaux.

Ø La virtualisation engendre une consolidation centrale

des applications, ainsi qu'une latence plus importante pour les temps de

réponse. Les applications qui étaient auparavant

distribuées sur plusieurs sites se trouvent aujourd'hui

consolidées dans un petit nombre de centres de données. Cela va

entraîner une utilisation plus importante des services WAN pour que les

terminaux puissent communiquer avec les applications d'entreprise. La

virtualisation des solutions de bureau, en particulier pour les bureaux

distants, vient encore gonfler le trafic sur le réseau et peut allonger

les temps de réponse.18(*)

Ø Les applications voix, vidéo et Rich Media,

telles que VoIP (voix sur IP) ou UC (communications unifiées) qui

circulaient autrefois sur des réseaux câblés ou des

réseaux voix dédiés, génèrent davantage de

trafic sur les réseaux IP, ce qui crée des

phénomènes de congestion. Outre le fait qu'elles consomment

beaucoup de bande passante, ces nouvelles applications multimédias sont

sensibles à la latence. Les applications, telles que Microsoft

SharePoint, qui font une utilisation extensive de contenus dynamiques peuvent

encombrer les liaisons WAN tout en fournissant à l'utilisateur final des

temps de réponse insatisfaisants19(*) ;

Ø Les applications deviennent plus intelligentes ;

elles sont désormais capables de déjouer les

fonctionnalités classiques de qualité de service reposant sur les

ports ou les contrôles de bande passante. Par un simple changement de

port ou de protocole, les applications actuelles peuvent contourner les

anciennes mesures de qualité de service20(*).Gartner précise par exemple que le trafic qui

n'est pas sensible au facteur temps, tel que les e-mails, les sauvegardes et

l'accès personnel à Internet, peuvent encombrer les liaisons WAN,

et ainsi allonger les temps de réponse des applications vitales. Il en

va de même pour les transferts de fichiers non critiques, les correctifs

de système d'exploitation et les vidéos de formation.

D. Solution Mikrotik

1. Historique de

l'entreprise Mikrotik

Mikrotik a été fondé en 1995 pour

développer des routeurs et des systèmes de connexion sans fil

pour les fournisseurs d'accès à internet. Mikrotik est muni des

systèmes de connexion sans fils permettant d'avoir accès à

internet dans plusieurs pays à travers le monde entier.

L'expérience de l'entreprise Mikrotik dans l'utilisation du

matériel des PC standard industriel et les systèmes complets de

routage leur ont permis de créer le système logiciel RouterOS en

2002, l'entreprise a décidé de mettre sur pied son propre

matériel et c'est ainsi qu'est née la RouterBoard. Actuellement,

l'entreprise confectionne autour de 20 types de matériels routeurs

différents et plus de 10 types d'interfaces ou équipements radio

(Wireless). Les produits Mikrotik sont ainsi revendus à divers clients

se trouvant dans presque tous les pays du monde entier.21(*)

2. Localisation de

l'entreprise de l'entreprise Mikrotik

Mikrotik est situé à Riga, dans la cité

capitale de la Lettonie. L'adresse d'enregistrement de l'entreprise Mikrotik

est : Aizkrauklesiela 23, Riga, LV-1006 LATVIA.

3. RouterOS

Le produit vedette de MikroTik est le routeur

MikroTikRouterOS, dont le système d'exploitation est bâti sur le

kernel Linux ; ce système permet de transformer un ordinateur

personnel en routeur (incluant des fonctionnalités telles qu'un

Pare-feu,

le serveur proxy, le serveur DHCP, le Bonding (agrégation) un serveur et

un client (

VPN), contrôler le trafic

en fonction d'une

qualité

de service (QOS), un accès réseau sans-fil. Le système

peut également être utilisé afin de créer un

portail captif. Ce

système d'exploitation possède une licence multi-niveau, chaque

niveau offrant davantage de fonctionnalités. Les frais de licence seront

basés sur le niveau sélectionné. Une interface graphique,

nommé Winbox, est également disponible afin de configurer le

système. Enfin, une API (Application Programming Interface) permet de

personnaliser le système et le surveiller.22(*)

i. Fonctionnalités

RouterOS permet plusieurs utilisations, de petite à

grande envergure, comme par exemple

OSPF,

BGP,

VPLS/MPLS23(*). Il s'agit d'un système

versatile, bien supporté par Mikrotik, que ce soit par le forum de

discussion et le

Wiki.

Le logiciel supporte virtuellement toutes les interfaces

réseau que supporte le

noyau Linux version

2.6.16, excepté les cartes réseau sans fil, où seules les

composantes

Atheros

et

Prism

sont supportées. Mikrotik travaille également au support

IPv6 et

MPLS.

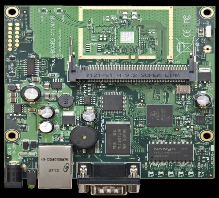

ii. RouterBoard

Mikrotik offre une gamme de matériel réseau

connu sous le nom

MikrotikRouterBOARD. Ce matériel

est conçu pour les petits et moyens fournisseurs de services internet,

particulièrement l'accès sans fil à bande large dans des

régions éloignées.

Mikrotik regorge plusieurs gammes de routeurs qui varient

selon plusieurs critères qui peuvent être lié :

Ø Au prix ;

Ø A la performance ou aux

fonctionnalités ;

Ø A la taille ou au poids ;

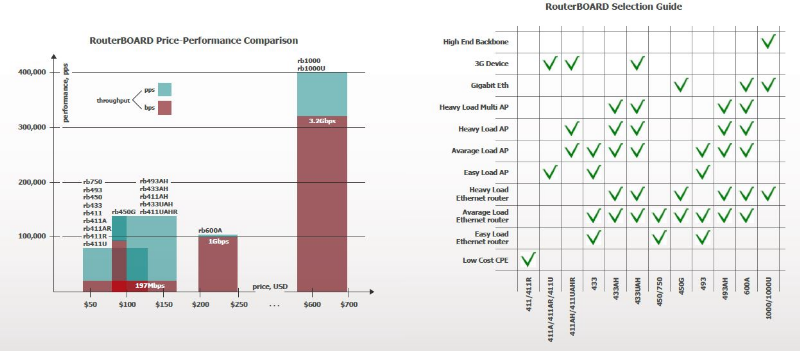

Figure 5 La performance de comparaison de

RouterBoard

On en dénombre une vingtaine dans sa gamme plus

exactement 26. Elle va de la série RB411qui est la plus

basse à la série RB1100qui est la plus haute

gamme.

Nous nous contenterons donc de citer quelques gammes de ces

RouterBoard notamment celles des versions RB411, RB750

etRB1100 :

1. La gamme RB411

La série RB411est

caractérisée par sa taille et son coût. Ce petit dispositif

s'adaptera parfaitement dans de petits dispositifs de CPE,

accueillera votre SOHO AP, ou même

exécutera votre lien de secours sans fil. L'unité centrale de

traitement puissante d'Atheros lui donne la capacité de faire tout de

ceci et plus.

Elle vient dans différentes versions. La version

RB411A ajoute plus de mémoire et une licence de niveau

4 est utilisée comme AP.

La série RB411 inclut le RouterOS, le

logiciel d'exploitation qui transformera en un puissant routeur hautement

sophistiqué, un firewall ou la gestion de la bande passante. Un petit

dispositif avec toute la puissance du RouterOS et plus accessible. Le tableau

suivant nous donne toutes les caractéristiques de cette série.

|

CPU

|

Atheros AR7130 300MHZ

|

|

Memory

|

32MB DDR SDRAM onboard memory (64MB for RB411A mode)

|

|

Boot loader

|

Router BOOT

|

|

Ethernet

|

One 10/100Mbits/s Fast Ethernet port with Auto-MDI/X

|

|

mini PCI

|

One MiniPCI Type IIIA/IIIB 8lot

|

|

Extras

|

Reset Switch, Beeper

|

|

Serial port

|

One DB9 RS232C asynchronous serial port

|

|

LEDs

|

Power, NAND activity, 5 user LEDs

|

|

Power options

|

Power over Ethernet: 10...28V DC (except power over datelines).

Power jack : 10..28V DC

|

|

Dimensions

|

105mm*105mm, weight : 82 g

|

|

Power consumption

|

3w without extension cards, maximum - 12W

|

|

Operating System

|

MikrotikRouterOS v3, Level3 licence without AP support(RB411A has

level4 with AP support)

|

Tableau 1: Caractéristique de la gamme RB

411

Figure 6 :La gamme RB411

2. La gamme RB750G

Le routeur RB750G est un petit routeur introduit dans un petit

boitier plastique attrayant. Il a cinq ports Ethernet Gigabit

indépendants. C'est probablement le routeur Gigabit incluant MPLS le

plus accessible sur le marché. Avec sa forme simpliste et son apparence

très conviviale, il s'adapte facilement à tous les environnements

SOHO. Comparativement au RB750, la version G ajoute non seulement les ports

Gigabits, mais une nouvelle unité centrale de traitement de 680MHz

Atheros 7161 pour une sortie accrue.

Ses principales caractéristiques sont regroupées

dans le tableau ci-dessous :

|

Memory

|

32MB DDR SDRAM onboard memory

|

|

Boot loader

|

RouterBOOT

|

|

Ethernet

|

Five Independent 10/100/1000 Ethernet ports

|

|

MiniPCI

|

None

|

|

Extras

|

Reset button

|

|

Serial port

|

No serial port

|

|

LEDs

|

Power, NAND activity, 5 user LEDs

|

|

Power options

|

Power over Ethernet: 9...28V DC on Ethernet port 1 (only on pins

4,5,7,8. Passive PoE. Non 802.3af) jack : 9..28V DC

|

|

Dimensions

|

113mm*89mm*28mm, weight : without package and cables:

142g

|

|

Power consumption

|

Up to 6W

|

|

Operating System

|

MikrotikRouterOS v4, Level4 licence

|

Tableau 2:

Caractéristique de la gamme RB750G

Figure 7La gamme RB750G

3. La gamme RB1100

C'est le meilleur de tous les routeurs. Le coeur de ce

dispositif est un nouveau processeur du dernier cri de gestion de réseau

de PowerPC qui place ce matériel parmi les meilleurs que nous

détenons.

Il a treize différents ports Ethernet de gigabit, qui

peuvent être employés dans deux groupes de commutateur, et inclure

les possibilités de déviation d'Ethernet. Le RB1100 vient dans un

boitier d'aluminium.24(*)

Ses principales caractéristiques sont regroupées

dans le tableau ci-dessous :

|

CPU

|

800 MHz PowerPC MPC8544 network processor

|

|

Memory

|

SODIMM DDR Slot ,512MB installed (supports up to GB)

|

|

Boot loader

|

Router BOOT, Mbit Flash chip

|

|

Ethernet

|

Thirteen 10/100Mbits/s Gigabit Ethernet with Auto-MDI/X

|

|

Ethernet

|

Includes switch to enable Ethernet bypass mode in two ports

|

|

MiniPCI

|

None

|

|

Storage

|

512MB NAND , One microSD slot

|

|

Extras

|

Reset Switch, Beeper

|

|

Serial port

|

One DB9 RS232C asynchronous serial port

|

|

Fan

|

Dual fan with failover support mounted at case back

|

|

Power options

|

Power over Ethernet: 10...28V DC (except power over datelines).

Power jack : 10..28V DC

|

|

Dimensions

|

1U case : 44* 176 * 442 mm, 1275g, Board only :365g

|

|

Operating System

|

MikrotikRouterOS v3, Level4 licence

|

Tableau 3:

Caractéristique de la gamme RB1100

Figure 8La gamme RB1100

iii.

Matériels

RouterOS supporte des ordinateurs multi - coeur et multi - CPU

(SMP). Vous pouvez le courir sur l'Intel plus tardif et plus grand, il supporte

l'installation sur IDE, SATA et USB les appareils de stockage, cela inclut HDD,

CF et SD met sur fiche, Les disques SDD et plus. Vous avez besoin d'au moins

64MB d'espace ; installer RouterOS qui formatera votre partition et

devenir le système d'exploitation par défaut.

Bien sûr RouterOS a une multitude de réseau il

supporte les interfaces, y compris les 10 Ethernet Gigabit les plus tardifs met

sur fiche, 802.11a/b/g/n cartes de 3G modems.25(*)

iv. Configuration

Mikrotiksupporte plusieurs méthodes de

configuration :

Ø Configuration directe en ligne de commande

(CLI) ;

Ø Configuration graphique (GUI) avec WinBox ;

Ø Configuration web avec un navigateur web (web box ou

web configuration) ;

Ø Configuration à distance avec Telnet et

SSH ; 26(*)

v. Les différents niveaux de licence

Le logiciel MikrotikRouterOS a un

système de licences avec une licence logicielle (clé logicielle)

publiée pour chaque installation individuelle du RouterOS.

La licence logicielle peut être obtenue à travers

un compte sur le serveur

www.mikrotik.com après

avoir installé MikroTikRouterOS. L'ID logiciel de

l'installation est requis en obtenant la licence logicielle. S'il vous plait

bien vouloir lire l'installation de base pour plus de détails sur la

procédure d'installation de la licence.

Le RouterOS vous permet d'utiliser tous ses dispositifs sans

enregistrement pendant 24 heures pour une première utilisation. Il est

à noter que, si vous arrêtez le routeur c'est-à-dire si il

est éteint ou hors tension, vous mettez pause au compteur, et

recommencer le décompte seulement lorsque le routeur est

redémarré. Pendant cette période, vous devez obtenir une

clé, au cas contraire vous devez réinstaller le système.

Une clé de licence achetée vous permet d'utiliser les dispositifs

du RouterOS en accord avec le niveau de licence choisi pendant une

période illimitée, et vous donne librement les droits d'augmenter

et de diminuer ses versions pour la limite d'un ou de trois ans durant

lesquelles la clé a été achetée selon le niveau de

licence. Une clé de licence enregistrée gratuitement vous permet

d'utiliser un ensemble restreint de fonctions pour la période

illimitée, mais ne vous permet pas d'augmenter et de diminuer de

versions.

Il y a 6 niveaux de licence, chacun fournissant quelques

dispositifs ou fonctions additionnelles. Le niveau 0 signifie

qu'il n'y a aucune clé et tous les dispositifs sont disponibles pour une

journée. Le niveau 2 est un niveau transitoire de

licences des versions 2.8 antérieures, il vous permet

d'utiliser tous les dispositifs qui ont été autorisés par

votre clé de licence originale. Le tableau qui suit vous présente

un récapitulatif des différents niveaux de licence27(*) :

|

Levelnumber

|

1 (DEMO)

|

3 (WISP CPE)

|

4 (WISP)

|

5 (WISP 3Y)

|

6 (Controller 3Y)

|

|

Upgrade time

|

-

|

1 an

|

1 an

|

1 an

|

3 ans

|

|

Initial Config Support

|

-

|

-

|

15 Jours

|

30 Jours

|

30 Jours

|

|

Wireless Client and Bridge

|

-

|

Oui

|

Oui

|

Oui

|

Oui

|

|

Wireless PA

|

-

|

-

|

Oui

|

Oui

|

Oui

|

|

Synchronous Interfaces

|

-

|

-

|

Oui

|

Oui

|

Oui

|

|

EoIP tunnels

|

1

|

Illimité

|

Illimité

|

illimité

|

Illimité

|

|

PPPoE Tunnels

|

1

|

200

|

200

|

500

|

Illimité

|

|

PPTP tunnels

|

1

|

200

|

200

|

Illimité

|

Illimité

|

|

L2TP tunnels

|

1

|

200

|

200

|

Illimité

|

Illimité

|

|

VLAN Interfaces

|

1

|

Illimité

|

Illimité

|

Illimité

|

Illimité

|

|

P2P firewall Rules

|

1

|

Illimité

|

Illimité

|

Illimité

|

Illimité

|

|

NAT rules

|

1

|

Illimité

|

Illimité

|

Illimité

|

Illimité

|

|

HotSpot active users

|

1

|

1

|

200

|

500

|

Illimité

|

|

RADIUS Client

|

-

|

Yes

|

Yes

|

Yes

|

Yes

|

|

Queues

|

1

|

30

|

Illimité

|

Illimité

|

Illimité

|

|

Web proxy

|

-

|

Yes

|

Yes

|

Yes

|

Yes

|

|

RIP, OSPF, BGP Protocols

|

-

|

Yes

|

Yes

|

Yes

|

Yes

|

Tableau 4: Différent niveau de

licence

vi. Réalisations

Au Mali, un projet d'installation d'un accès internet

abordable a opté pour les routeurs MikroTik et son système

d'exploitation RouterOS dû à son coût, sa flexibilité

et le fait que le Mali bénéficiait déjà d'une bonne

base d'utilisateurs de ces systèmes28(*). Les routeurs MikroTik ont aussi été

choisis pour un projet WLAN au

Burkina

Faso29(*), et le

protocole propriétaire Nstreme de Mikrotik a présenté des

meilleures performances que la norme

IEEE802.11, dans

les conditions dudit projet.

Au Cameroun, les équipements Mikrotik sont

utilisés depuis 2000 par plusieurs entreprises et opérateurs de

télécoms. Il existe plusieurs réseaux 100% Mikrotik

(Routeur, Firewall, Concentrateur, Wireless, WIFI, Billings...). Les pionniers

en la matière sont:

EPICENTRE GROUP,

CAMEROUN-SANSFIL,

INFOGENIE TECHNOLOGIE. Voir le site

Mikrotik camerounais

www.mikrotik.com.

En 2008, la municipalité de Piripiri, dans

l'état du

Piauí au

Brésil a décidé d'utiliser exclusivement les routeurs

MikroTik afin de bâtir l'infrastructure réseautique pour offrir

l'accès internet gratuit à ses citoyens. Les routeurs MikroTik

sont également populaires en

République

Tchèque.

Au sein du programme

OLPC, l'Uruguay a

déployé un réseau sans fil dans l'ensemble des

écoles de l'État. Il s'agit probablement du plus large

déploiement de produits Mikrotik dans un pays. Environ 200 000

élèves ont reçu un petit ordinateur portable qui se

connecte aux points d'accès Mikrotik du réseau sans fil.

Chapitre

troisième

ETUDE DE LA SOLUTION

A. Faisabilité ou

praticabilité

1. Qu'est ce que la

faisabilité ?

Selon le dictionnaire, la faisabilité c'est ce qui est

faisable, réalisable, dans des conditions techniques, financières

et de délais définis.30(*) Ou c'est l'étude de ce qui est techniquement

et économiquement faisable. Consultation des maîtres d'oeuvres

possibles, comparaison des propositions techniques et financières des

réalisateurs possibles

2. Contraintes techniques

Ø Réseau câblé ;

Ø Fibre optique ;

Ø Câble UTP catégorie 6 ;

Ø Infrastructure en couche ;

B. Opportunité (Coût)

1. Identifications des

équipements

Ø 1 RouterBoard de la gamme RB1100 ;

Ø 1 RouterOS de niveau 5 ;

Ø 10 mètres de câble UTP catégorie

6 ;

Ø 10 connecteurs de câble UTP ;

Ø 1 pince à sertir ;

Ø 1 splicing ;

2. Evaluation

|

No

|

Nom de l'équipement

|

Nombre

|

Prix unitaire

|

Prix total

|

|

1

|

RouterBoard gamme RB1100

|

4

|

700$

|

2800$

|

|

2

|

RouterOS niveau 5

|

1

|

50$

|

50$

|

|

3

|

Switch Catalyst Cisco 3650

|

4

|

600$

|

2400$

|

|

4

|

Câble UTP cat6

|

80m

|

300$

|

300$

|

|

5

|

Fibre optique

|

80m

|

500$

|

1500$

|

|

6

|

Connecteurs RJ45

|

50

|

30$

|

30$

|

|

7

|

Connecteurs fibre optique

|

40

|

37

|

500$

|

|

8

|

Pince à sertir

|

2

|

50$

|

100$

|

|

9

|

Splicing

|

1

|

4500$

|

4500$

|

|

|

|

Total

|

12180$31(*)

|

Tableau 5:

Evaluation

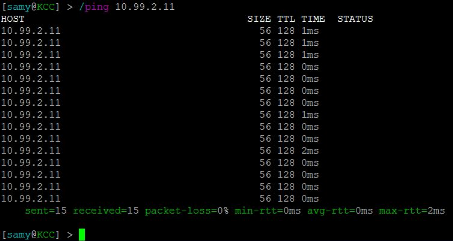

C. Planning