|

République Algérienne Démocratique Et

Populaire

Ministère de l'enseignement supérieur

Et de la recherche scientifique

Université de Djilali Liabes sidi Bel Abbés

Département d'Electronique

Mémoire de fin d'Etude pour l'Obtention de

diplôme

Licence en Génie Electrique

Option : Génie

Informatique

Présenté par:

Melle

MEGHOUFEL Lamia Nour El Houda

Encadré par:

Mr Z. CHAKIB

Thème :

Mise en oeuvre par simulation d'une infrastructure

réseau virtuel VLAN

Année universitaire:

2009/2010

REMERCIEMENTS

Tout d'abord, je voudrais remercier Mr Z.Chakib

Plus qu'un encadreur de mémoire, il été d'abord mon

professeur. Je lui remercie vivement, pour m'avoir proposé ce sujet

assez passionnant et apporté son soutien ainsi que de nombreuses

idées nécessaires à sa réalisation. Ses

compétences scientifiques, son sens de l'orientation et ses

qualités humaines notamment, sa patience et son organisation, m'ont

permis de surmonter de nombreuses difficultés liées à ce

travail.

Je tiens à louer mon père pour sa bienveillance,

sans laquelle ce mémoire n'aurait jamais vu le jour. La

préparation et l'achèvement de ce mémoire n'auraient aucun

goût sans le réconfort de ma mère et mes soeurs.

Enfin c'est avec sincérité que je veux dire

MERCI à toutes ces personnes qui ont contribué, de prés ou

de loin, à cette expérience très personnelle que peut

représenter un mémoire.

Sommaire

PAGES

Remerciement

Sommaire

Introduction générale

Chapitre 01 : les réseaux Ethernet

1. Définition

1

2. Câblage Ethernet

2

3. Concentrateurs et commutateurs

3

4. Fast Ethernet et gigabit Ethernet

3

5. Topologie physique et logique d'un réseau local

4

6. Couches concernant le réseau Ethernet

6

7. La norme IEEE 802.3

8

8. Méthode d'accès à un réseau local

ou niveau MAC 8

9. Les sous couches LLC ou MAC du modèle IEEE 802

9

10. Format de la trame Ethernet

10

11. Conclusion

10

Chapitre 02 : les réseaux locaux virtuels

(VLAN)

1. Définition

11

2. Avantages d'un VLAN

11

3. Architecture d'un réseau local

12

3.1. Modèle d'un réseau hiérarchique

3.1.1. Couche d'accès

3.1.2. Couche distribution

3.1.3. Couche coeur réseau

4. Domaine de broadcast avec un VLAN et routeurs

13

5. Etiquetage de trames avec 802.1Q

15

6. Plage d'ID d'un VLAN

15

7. Configuration des VLAN sur les commutateurs

16

7.1. Création d'un VLAN statique

7.2. Vérification de la configuration VLAN

7.3. Suppression d'un VLAN

8. Agrégation (trunking)

20

8.1. Historique de l'agrégation

8.2. Concept d'agrégation VLAN

8.3. Fonctionnement d'une agrégation VLAN

8.4. Mise en oeuvre de l'agrégation du VLAN

9. Le protocole VTP

22

9.1. Historique du VTP

9.2. Concept du VTP

9.3. Fonctionnement du VTP

9.4. Modes du VTP

9.5. Configuration du VTP

10. Conclusion

29

Chapitre 03 : Routage inter -VLAN

1. Introduction du Routage inter-VLAN

30

1 .1.L'utilité du Routage inter-VLAN

1 .2.Avantages du Routage inter-VLAN

1.3. Problèmes et solutions

2. Interfaces physiques et logiques

33

3. Sous interfaces

34

4. Configuration du Routage inter-VLAN

35

Mise en oeuvre et conclusion générale

36

Manipulation

37

Glossaire

Bibliographie

INTRODUCTION GENERALE

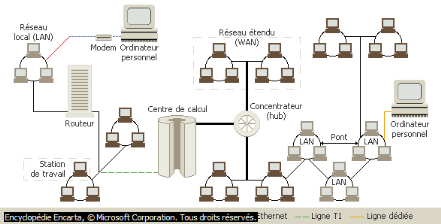

Le réseau informatique est

un système qui met l'information à la disposition

de nombreux individu et entre plusieurs machines. Un réseau peut ainsi

relier, au moyen d'équipements de communication appropriés, des

ordinateurs, des terminaux et des périphériques divers tels que

des imprimantes et des serveurs de fichiers.

La connexion entre ces différents

éléments peut s'effectuer à l'aide de liens permanents

comme des câbles, mais aussi faire appel à des réseaux de

télécommunications publics, comme le réseau

téléphonique. De fait, les dimensions de ces réseaux

informatiques sont très variées, depuis les réseaux

locaux, reliant quelques éléments dans un même

bâtiment, jusqu'aux ensembles d'ordinateurs disséminés sur

une zone géographique importante. Quelle que soit leur étendue,

les réseaux informatiques permettent aux utilisateurs de communiquer

entre eux et de transférer des informations. Ces transmissions de

données peuvent concerner l'échange de messages entre

utilisateurs, l'accès à distance à des bases de

données ou encore le partage de fichiers.

On distingue généralement

réseau informatique (ou réseau de données) et

réseau voix par la manière dont l'information est

échangée.

Dans un réseau de données,

on peut utiliser un autre mode d'échange qui repose sur un principe de

découpage de l'information en paquets indépendants. Chaque paquet

va être transmis de l'émetteur vers le destinataire en empruntant

un chemin qui peut être éventuellement différent pour

chaque paquet. Le choix du chemin est décidé par un algorithme de

routage qui tient compte de l'adresse du destinataire, mais aussi des

ressources disponibles du réseau. Ce mode de transmission est plus

adapté au transfert de gros volumes d'informations et surtout il permet

d'optimiser les ressources du réseau.

Durant l'amélioration des informations aux niveaux des

chapitres nous allons parler sur les réseaux locaux leurs

problèmes et solutions.

Réseau Ethernet

1. DEFINITION

Pour assurer la communication entre leurs

équipements informatiques, les entreprises installent des réseaux

locaux, souvent désignés par les abréviations RLE

(Réseau local d'entreprise) ou LAN (Local Area Network). Ces

réseaux permettent d'interconnecter de manière relativement

simple les différents équipements (micro-ordinateurs,

imprimantes, stations de travail d'un système

client / serveur, etc.).

Le réseau Ethernet est

développé en 1976 par la société

américaine Xerox, Ethernet constitue actuellement l'architecture la plus

courante de réseau en bus. Il se distingue par son protocole

d'accès et la nature de son support.

Ethernet est désigné par son câblage, sa

méthode d'accès, sa topologie...etc. ; se que nous allons le

traiter dans ce chapitre.

Les réseaux Ethernets sont appliqués surtout sur

le modèle hiérarchique OSI, la question qui se pose

qu'est qu'un OSI ?

Le modèle OSI décrit de la manière dont

deux éléments d'un réseau (station de travail,

serveur,...etc.) communiquent en décomposant les différents

opérations à effectuer en 7 étapes successives qui sont

nommées les 7 couches du modèle OSI, leurs fonctions

sont :

|

Couche1:physique

|

-Décodage et encodage des données.

-Attachement des supports physiques.

|

|

Couche2:liaison

|

-Encapsulation et décapsulation des données afin

de les présenter sous forme de trames.

-Assure l'accès au support et détecte les

erreurs.

|

|

Couche3:réseau

|

-Réalisation du chemin permettant d'atteindre l'adresse

destinataire.

-Réalisation de l'interconnexion entre des

réseaux hétérogènes.

|

|

Couche4:transport

|

-Résolution des problèmes de l'acheminement des

données du bout en bout.

-réalisation du découpage du message en segments

et recollages de ceux-ci.

|

|

Couche5:session

|

-Synchronisation des données, et organisation des

dialogues.

|

|

Couche6:présentation

|

-Codage des données en langage connu par la couche

supérieur.

|

|

Couche7:application

|

-Désignation du type d'information à

transférer.

|

2. CABLAGES ETHERNETS

Sur un réseau Ethernet, le support

utilisé est un câble coaxial, c'est-à-dire un fil de cuivre

centré dans une gaine de plastique et entouré d'un second

conducteur métallique. Deux types de câble coaxial peuvent

être employés : le câble Ethernet fin (thin),

encore appelé câblage noir ou 10 Base 2, qui

présente un diamètre de 0,5 cm et dont la longueur des brins

ne dépasse pas 180 m, et le câble épais

(thick), appelé aussi câblage jaune ou

10 Base 5, qui possède un diamètre de 1 cm et peut

relier des stations distantes de 500 m. En fait, plusieurs brins coaxiaux

peuvent être installés sur un réseau local de type

Ethernet : des dispositifs particuliers appelés

répéteurs sont alors disposés entre les brins pour

régénérer les signaux.

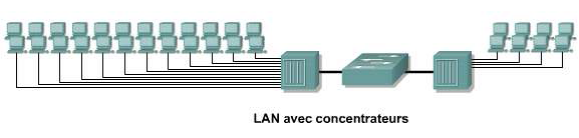

3. CONCENTRATEURS ET COMMUTATEURS

Ethernet a été initialement conçu pour

fonctionner sur des câbles coaxiaux à un débit de

10 Mb/s. Il est devenu le réseau local le plus répandu

dès que les fils de téléphone ordinaires ont

été utilisés comme support physique à la place des

coaxiaux. Il fallut alors mettre en place des

concentrateurs (hubs), qui rassemblent en un seul point tous les raccordements

et utilisent une topologie physique en étoile pour relier les

différentes stations entre elles. Un

concentrateur possède un nombre fixe de ports, chaque port servant

à connecter une station. Le concentrateur répète

instantanément sur tous ses ports le message qu'il reçoit sur

l'un d'eux. Deux messages émis simultanément sur deux ports

différents peuvent donc être en collision.

Depuis les années 1990, les

commutateurs (switches) remplacent progressivement les concentrateurs. La

communication s'établit d'un port à l'autre à travers le

commutateur (communication point à point). De ce fait, la diffusion

générale (broadcast) dans un commutateur n'est donc plus une

fonction automatiquement assurée. Un port du commutateur est

dédié soit à une seule station, soit à un ensemble

de stations. Dans le premier cas, il n'y a plus de collisions possibles entre

les messages des différentes stations ; dans le second cas, toutes

les stations, connectées au même port du commutateur et toujours

reliées entre elles par des concentrateurs, peuvent subir des collisions

entre messages. Les topologies logiques sont alors mixtes : en

étoile pour toutes les stations directement connectées au

commutateur, en bus pour celles qui sont reliées via un concentrateur au

même port du commutateur.

4. FAST ETHERNET ET GIGABIT

ETHERNET

Fast Ethernet, une version à 100 Mb/s compatible

avec les réseaux à 10 Mb/s, est maintenant largement

diffusée. Gigabit Ethernet, une version à 1 Gb/s

(1?000 Mb/s) se répand de plus en plus. Les équipements

Gigabit combinent généralement des ports à 10 et

100 Mb/s avec une ou plusieurs connexions sur des fibres optiques à

1 Gb/s. Gigabit Ethernet s'est développé dans les

environnements commutés et possède deux modes de

fonctionnement : les modes duplex intégral et semi-duplex.

Le duplex intégral permet à une station

d'émettre et de recevoir simultanément des données, chaque

station utilisant une voie pour chaque sens de communication.

Le semi-duplex est employé lorsque les stations sont

raccordées par un concentrateur. Des collisions

entre trames émises simultanément par différentes stations

peuvent alors se produire. À cause du débit employé, le

temps d'émission d'une trame est très faible. Des

fonctionnalités supplémentaires ont été

apportées dans la méthode d'accès : l'extension de

trame et le mode rafale. La première consiste à porter la

longueur minimale de la trame à 512 octets (au lieu de

64 octets dans l'Ethernet classique). La seconde permet à un

émetteur d'envoyer en une seule fois plusieurs trames

consécutives.

5. TOPOLOGIES

PHYSIQUE ET LOGIQUE D'UN RESEAU LOCAL

On appelle topologie physique d'un réseau local, ou

câblage, la façon dont les équipements sont effectivement

raccordés entre eux, alors que la topologie logique caractérise

la manière dont ils se partagent le support de transmission selon la

méthode d'accès utilisée et implantée dans la carte

réseau. Les topologies les plus employées sont les topologies en

bus, en anneau ou en étoile.

|

· TOPOLOGIE PHYSIQUE EN BUS

|

|

Dans un réseau local de topologie physique en bus,

lorsqu'une des machines envoie un message, celui-ci est diffusé aux

autres machines et est détruit au niveau des bouchons de terminaison.

|

|

|

· TOPOLOGIE PHYSIQUE EN ANNEAU

|

|

Circulation de l'information dans un réseau local de

topologie physique en anneau. Le second anneau est facultatif (réseau en

double anneau) : il sert de secours et permet de maintenir les

communications en cas de rupture d'un câble. Un message est émis

par la machine qui possède le jeton (ce qui lui permet

d'émettre). Il fait ensuite le tour de l'anneau et sera

éliminé par l'émetteur si le destinataire a pu le capter

correctement.

|

|

|

· TOPOLOGIE PHYSIQUE EN ETOILE

|

|

La topologie physique en étoile est utilisée

soit pour réaliser une topologie logique en bus, soit une topologie

logique en anneau .La circulation de l'information en a est équivalente

à celle de la topologie physique en bus. De même, le trajet

parcouru par l'information est équivalente à celle de la

topologie physique en bus. De même, le trajet parcouru par l'information

est analogue à celui de la topologie physique en anneau.

|

|

La topologie en étoile est la topologie physique la

plus employée, car elle convient aussi bien aux topologies logiques en

bus qu'à celles en anneau. En effet, selon la manière dont

circulent les données, l'étoile peut simuler soit un bus logique,

soit un anneau logique. Dans le premier cas, les données se propagent

sur toutes les branches pour simuler la propagation sur un câble unique

et des collisions peuvent survenir entre messages émis

simultanément. Dans le second cas, le signal est véhiculé,

depuis un répartiteur central, sur une branche de l'étoile et

revient au répartiteur avant de passer dans la branche suivante, dans le

sens de circulation de l'anneau. Il ne peut donc y avoir de collision entre

messages avec cette seconde méthode de propagation.

Dans la topologie logique en bus des réseaux de la

famille Ethernet, tous les équipements sont reliés à un

support physique de type bidirectionnel qui diffuse l'information :

lorsqu'une station émet, toutes les autres reçoivent. Les

supports utilisés ont une portée limitée et des

répéteurs sont mis en oeuvre quand les distances limites sont

atteintes. La topologie logique en bus permet les communications d'une station

à l'autre (unicast) ou la diffusion d'informations à toutes les

stations du même réseau local (broadcast).

Dans la topologie logique en anneau des réseaux de la

famille Token Ring, le support utilisé est de type unidirectionnel,

l'information circulant toujours dans le même sens. Cette topologie se

prête elle aussi à la diffusion des messages, puisque

l'information fait le tour de l'anneau ; elle est supprimée par

l'élément émetteur quand elle y revient.

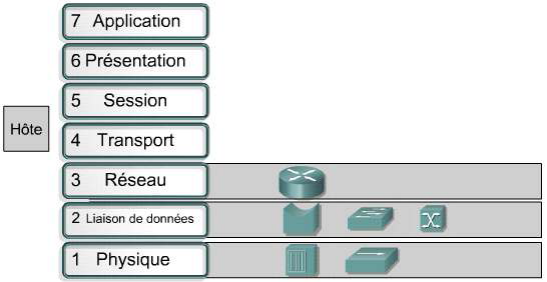

6. LES COUCHES CONCERNANT LES RESEAUX

ETHERNET

· La couche RESEAU (NETWORK

LAYER) : se charge de l'adressage des messages. La couche RESEAU

fournit un schéma d'adressage. La couche RESEAU traduit les adresses

logiques (les adresses IP) en adresses physiques(les adresses MAC des cartes

réseaux).

Les fonctions de la couche RESEAU

· La traduction des adresses et des noms logiques en

adresses physiques.

· Le routage des messages en fonction de leur

priorité et de l'état du réseau.

· La gestion du trafic sur le réseau.

· La commutation de paquets.

· Le contrôle de l'encombrement des messages sur le

réseau.

· Le découpage ou le réassemblage des

messages en fonction de la capacité de la carte réseau (et de

celle de son correspondant).

VIII-10 - La couche LIAISON

· La couche LIAISON (DATA LINK

LAYER) : gère le transfert des trames. Une trame (souvent

synonyme de paquet) est une structure logique et organisée dans laquelle

sont placées les données.

La structure d'une trame (d'un paquet) est toujours la

même. La trame est constituée de plusieurs éléments

et dans un ordre précis

Les fonctions de la couche LIAISON

· La préparation des trames pour la couche

PHYSIQUE.

· La fabrication des trames en fonction de la

méthode d'accès au réseau.

· La division des messages en trames de bits bruts ou

leur regroupement.

· Le contrôle CRC des erreurs dans la transmission

d'un paquet.

· L'envoi et la réception d'un accusé de

réception pour chaque trame, sinon la trame est

réexpédiée.

VIII-11 - La couche PHYSIQUE

· La couche PHYSIQUE (PHYSICAL

LAYER) : transmet des flux de bits bruts sur le support de

communication. La couche PHYSIQUE est en relation directe avec la carte

réseau.

Les fonctions de la couche PHYSIQUE :

· La gestion du branchement au support

· Le branchement du câble à la carte

réseau

· La définition du nombre de broches du

connecteur

· La fonction de chacune des broches du connecteur

· La gestion des signaux, électriques, optiques,

mécaniques

· L'encodage et la synchronisation du flux de bits

· La durée de chaque bit, les

caractéristiques de l'impulsion électrique ou optique

· La méthode d'accès des bits sur le

support de communication

· L'envoi des trames sur le réseau

7. LA NORME IEEE 802.3

Les caractéristiques des premiers réseaux

EHERNET ont servi de base pour l'élaboration de la norme IEEE 802.3. La

norme IEEE 802.3 décrit la méthode d'accès au

réseau CSMA/CD et concerne les sous-couches LLC

(Logical Link Control) et MAC (Medium Access

Control), lesquelles font parties des couches LIAISON et PHYSIQUE du

modèle OSI ; le but de ces deux couches c'est de garantir la

compatibilité entre divers périphériques finaux.

Maintenant, tous les réseaux ETHERNET satisfassent à la norme

IEEE 802.3. La norme IEEE 802.3 a été publiée en

1990 par le comité IEEE (Institute of Electrical and

Electronics Ingineers), et concerne les réseaux ETHERNET

câblés.

8. METHODES D'ACCES A UN RESEAU LOCAL OU NIVEAU

MAC

Les réseaux locaux définissent des

méthodes d'accès au support de transmission, encore

appelées niveau MAC (medium access control). Deux types de

méthodes d'accès sont utilisés : l'accès

aléatoire et l'accès déterministe.

Dans les méthodes d'accès aléatoire, les

machines - ou stations -, avant d'émettre un message, se

mettent à l'écoute du support (ou canal) afin de détecter

une transmission en cours. Du fait des délais de propagation, une

collision peut se produire entre des messages émis par plusieurs

stations, même si chaque station a écouté au

préalable et n'a pas détecté d'émission. La

méthode d'accès aléatoire la plus connue est celle du

réseau Ethernet, appelée CSMA/CD (Carrier Sense Multiple

Access/Collision Detection). La durée d'une collision y est minimale,

mais le temps nécessaire pour émettre un message ne peut pas

être garanti. Dès qu'une collision est détectée par

toutes les stations émettrices, la transmission en cours est

interrompue. Les retransmissions sont effectuées après un temps

de durée aléatoire qui dépend, entre autres, du nombre de

tentatives de chaque station. Après seize tentatives infructueuses, la

station abandonne l'émission. L'intérêt de CSMA/CD est sa

très grande simplicité de mise en oeuvre. De plus, elle s'est

adaptée à des débits de plus en plus élevés

et à des configurations physiques et logiques multiples.

Les méthodes d'accès déterministe

utilisent un jeton qui alloue successivement le droit d'émission

à toutes les stations. Les jetons sont des messages spécifiques

qui circulent de manière déterminée entre les stations.

Une station qui reçoit et reconnaît le jeton peut alors

accéder au support. Elle passe aussitôt le jeton à la

station suivante si elle n'a rien à émettre ou dès qu'elle

a terminé son émission. Chaque station doit donc être en

mesure de gérer la réception et le passage du jeton.

L'intérêt des méthodes à jetons est de garantir

à chaque station un droit d'émission périodique et une

absence de collision. Elles nécessitent une gestion spécifique et

une surveillance complexe de la circulation des jetons (détection de

perte et stratégies de régénération du jeton). Si

ces techniques permettent la mise en oeuvre d'applications à contraintes

temporelles, elles n'ont pas su évoluer vers des débits plus

élevés, en raison de leur complexité.

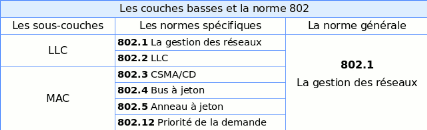

9. LES SOUS-COUCHES LLC OU MAC DU MODELE IEEE

802

Les deux couches basses du modèle OSI (LIAISON et

PHYSIQUE) définissent la façon dont plusieurs ordinateurs peuvent

utiliser simultanément le réseau sans interférer les uns

avec les autres. Le comité de normalisation 802 a voulu définir

plus en détail ces deux couches.

La couche LIAISON a été divisée en deux

sous couches : Certaines normes de la spécification 802 concernent les

sous-couches LLC ou MAC.

Ø LA SOUS COUCHE LLC (connexion à

couches supérieures)

· Effectue la connexion avec les couches

supérieures du modèle OSI.

· Crée des trames pour le paquet de la couche

réseau.

· Identifie le protocole de la couche réseau.

· Conserve une indépendance relative

vis-à-vis de l'équipement physique.

Ø LA SOUS COUCHE MAC (transmission des

données jusqu'aux supports)

§ Encapsulation des

données :

· Délimitation des trames.

· L'adressage (la sous couche MAC ajoute un entête

et un code à la trame reçue).

· Détection d'erreurs.

§ Contrôle d'accès aux

supports : quand la trame est reçue contenant un code, le

noeud récepteur crée un CRC (contrôle de redondance

cyclique) pour le comparer à celui de la trame reçue ; si

ces deux calculs de CRC correspondent donc la trame à été

reçue sans erreurs.

10. LE FORMAT DE LA TRAME

ETHERNET

Pendant le processus de transmission des données,

celles-ci sont découpées en paquets ou trames. Les trames d'un

même réseau ETHERNET se ressemblent toutes, mais elles sont

différentes des trames qui appartiennent à d'autres types de

réseaux.

Par exemple les trames ETHERNET II pour TCP/IP ont

toutes la même structure :

· L'en-tête

o Le préambule

o La destination

o La source

o Le type de protocole de la couche RESEAU (IP ou IPX par

exemple)

· Les données

· La queue

o Le contrôle cyclique de redondance (CRC)

La longueur d'une trame ETHERNET est comprise

entre 64 et 1518 Octets. Les informations d'en-tête et de queue

requièrent 18 Octets, il reste donc un espace de 46 à 1500 Octets

pour les données.

11. CONCLUSION

Malgré que le réseau Ethernet a des avantages;

mais 50% des attaques sur les réseaux proviennent de l'intérieur

de l'entreprise, il est donc indispensable de garantir une certaine

étanchéité entre les différents utilisateurs des

services d'un réseau entreprise.

On peut considérer un réseau logique (VLAN) ce

que nous allons l'étudier dans le chapitre qui suit.

RESEAUX LOCAUX VIRTUELS

1. DEFINITION

L'introduction des commutateurs dans un réseau local a

permis de construire, au sein d'un réseau d'entreprise, des

réseaux logiquement indépendants les uns des autres. Ces

réseaux logiques sont définis en fonction des centres

d'intérêt de leurs utilisateurs et non en fonction de la situation

géographique des stations au sein de l'entreprise. Ainsi, une

communauté d'utilisateurs réunis par des centres

d'intérêts communs sont regroupés au sein d'un même

réseau logique ; on parle alors de réseau virtuel ou VLAN

(Virtual Located Area Network).

VLAN est un groupe de services réseau qui ne sont pas

limités à un segment physique ou à un commutateur LAN.

Les VLAN segmentent les réseaux commutés de

manière logique sur la base des fonctions, des équipes ou de

projet ou des applications de l'entreprise quelque soit l'emplacement physique

ou les connexions au réseau. L'ensemble des stations de travail et des

serveurs utilisés par un groupe de travail partagent le même VLAN,

indépendamment de l'emplacement ou de la connexion physique.

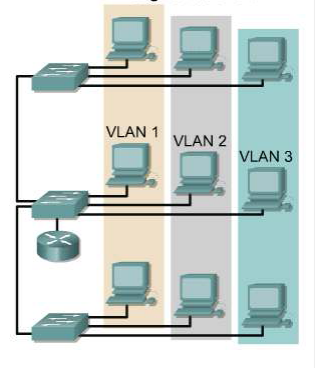

Segmentation de VLAN Segmentation de VLAN

2. AVANTAGE D'UN VLAN

Le principale avantage des VLAN est qu'ils permettent à

l'administrateur réseau d'organiser le LAN de manière logique et

non physique. Cela signifie qu'un administrateur peut effectuer toutes les

opérations suivantes :

· Déplacer facilement des stations de travail sur

le LAN.

· Ajouter facilement des stations de travail au LAN.

· Modifier facilement la configuration LAN.

· Contrôler facilement le trafic réseau.

· Améliorer la sécurité.

· Réduction des couts.

3. ARCHITECTURE D'UN RESEAU LOCAL

On distingue trois niveaux de VLAN selon la proximité

géographique des utilisateurs du réseau virtuel et la

manière dont les différentes stations appartenant au VLAN sont

identifiées. Le niveau 1 relie des machines connectées au

même port du commutateur ; le niveau 2 définit les

machines d'un VLAN en fonction de leurs adresses MAC et le niveau 3

regroupe les machines en fonction de leurs adresses IP. Avec les VLAN de

niveaux 2 et 3, les machines peuvent appartenir à plusieurs VLAN ;

le commutateur contient une table de correspondance entre les VLAN et la liste

des adresses associées. L'identification du VLAN utilisé est

contenue dans un champ supplémentaire de la trame émise par la

station.

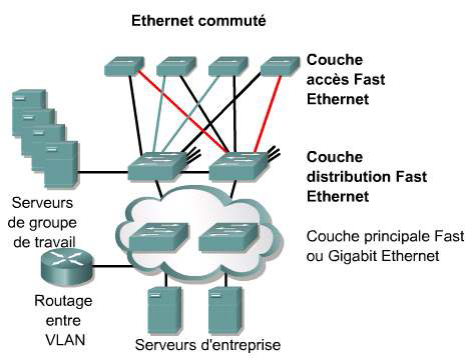

3.1. MODELE D'UN RESEAU HIERARCHIQUE

Ce dernier est plus simple à gérer et à

développer tandis que les problèmes sont résolus plus

rapidement.

La conception d'un réseau hiérarchique

c'est-à-dire la division du réseau en couches distinctes comme

suit :

3.1.1. Couche d'accès :

· Sert l'interface avec les périphériques

finaux.

· Fournir un accès au reste du réseau.

· Incluse (routeurs, commutateurs, ponts...).

· Fournit un moyen de connecter des

périphériques aux réseaux.

· Contrôle des périphériques qui sont

autorisés à communiquer sur le réseau.

3.1.2. Couche distribution :

· Regroupe les données reçues à

partir des commutateurs de la couche d'accès en vue de leur routage vers

la destination finale.

· Gère le flux du trafic réseau à

l'aide de stratégies.

· Délimite les domaines de diffusion via les

fonctions de routage entre des VLAN définis au niveau de la couche

d'accès.

3.1.3. Couche coeur de

réseau :

· Constitue le réseau

fédérateur à haut débit de

l'interéseau.

· Essentielle à l'inter-connectivité entre

les périphériques de la couche de distribution

(disponibilité et redondance très élevée).

· Regroupe le trafic provenant de tous les

périphériques de la couche distribution.

· Capable de réacheminer rapidement d'importante

quantité de données.

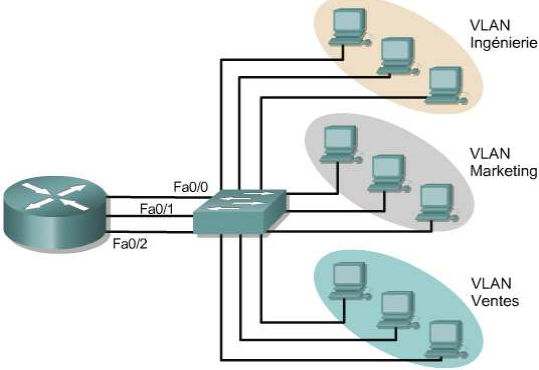

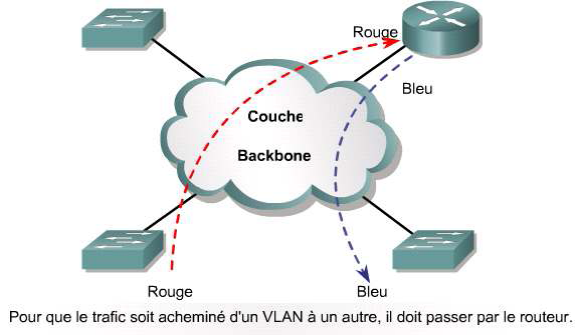

4. DOMAINE DE BROADCAST AVEC VLAN ET

ROUTEURS

Un VLAN est un domaine de broadcast crée par un ou

plusieurs commutateurs. La structure de réseau des figures qui suivent

nécessite trois domaines de broadcast distincts.

|

§ Chaque commutateur considère tous les ports

comme appartenant à un domaine de broadcast.

§ Le routeur est utilisé pour acheminer les

paquets sur les deux domaines de broadcast.

|

|

§ Trois domaines de broadcast séparés sont

crées.

§ Le routeur achemine le trafic entre les VLAN à

l'aide du routage de couche 3.

§ Le commutateur transmet les trames aux interfaces du

routeur :

· S'il s'agit de trames de broadcast.

· Si elles sont destinées à l'une des

adresses MAC du routeur.

Si la station de travail 1 du VLAN Ingénierie veut

envoyer des trames à la station de travail 2 du VLAN Ventes, celles-ci

sont envoyées à l'adresse MAC Fa0/0 du routeur.

Le routage est effectué via l'adresse IP sur

l'interface de routeur Fa0/0 pour le

VLAN Ingénierie.

Si la station de travail 1 du VLAN Ingénierie souhaite

envoyer une trame à la station de travail 2 du même VLAN,

l'adresse

MAC de destination de la trame est l'adresse MAC de la station

de travail 2.

La mise en oeuvre de LAN virtuels sur un commutateur implique

ce qui suit:

· Le commutateur doit mettre à jour une table

de pontage séparée pour chaque VLAN.

· Si la trame arrive sur un port du VLAN 1, le

commutateur recherche la table de pontage du VLAN 1.

· Lorsque la trame est reçue, le commutateur

ajoute l'adresse source à la table de pontage si elle est inconnue.

· La destination est vérifiée, de sorte

qu'une décision de transmission soit prise.

· Pour l'apprentissage et la transmission, la

recherche est effectuée uniquement par rapport à la table

d'adresses de ce

VLAN.

|

5. ETIQUETAGE DE TRAMES AVEC 802.1Q

L'entête de trame ne contient pas d'informations

permettant de déterminer à quel VLAN la trame doit appartenir.

Lorsque les trames Ethernet sont placées sur une

agrégation elles ont besoin d'informations supplémentaires sur

les VLAN aux quels elles appartiennent; il faut alors utiliser l'entête

d'encapsulation 802.1Q.

802.1Q ajoute à la trame Ethernet

d'origine une étiquette spécifiant le VLAN aux quels la trame

doit appartienne.

6. PLAGE D'ID D'UN VLAN

ID NORMALE :

· Compris entre 1 et 1005(petit, moyen et grande

entreprise).

· 1002-1005(VLAN token ring, FDDI).

· 1et 1002-1005 il se crée et ne se supprime pas

et sera stocker dans le fichier VLAN.dat dans la mémoire flash.

ID ETENDUE :

· Compris entre1006 et 4094.

· Contient moins d'options que l'ID normale.

· Il sera stocké dans le fichier de configuration

en cours.

7. CONFIGURATION DES VLAN SUR LES

COMMUTATEURS

Les administrateurs réseau sont chargés de

configurer les VLAN à la fois de manière statique et

dynamique :

§ Configuration statique :

Les administrateurs réseau effectuent une configuration

port par port ; chaque port est associé à un VLAN

spécifique. L'administrateur réseau est chargé de saisir

les associations entre les ports et les VLAN.

§ Configuration dynamique :

Les ports sont capables de réaliser dynamiquement leur

configuration VLAN. Utilisation d'une base de données logicielle

d'adresse MAC (Media Acces Memory) pour les associations VLAN (que

l'administrateur réseau doit préalablement définir).

7.1. CREATION D'UN VLAN STATIQUE

Il existe un logiciel administratif de VLAN

robuste pour configurer les ports.

Pour créer un VLAN il faut se trouver dans le mode de

configuration correspondant accessible par la commande :

SWITCH # CONFIGURE TERMINAL

SWITCH (config) # VLAN database

A partir de ce mode, la création d'un VLAN se fait par

la commande :

SWITCH (config_vlan) # VLAN

{numéro_VLAN}

SWITCH (config_vlan) # EXIT

En quittant cette commande, le VLAN est appliqué au

commutateur.

L'étape suivante consiste à affecter la VLAN

à une ou plusieurs interfaces :

SWITCH (config) # INTERFACE FASTETHERNET

{numéro_interface} SWITCH (config_if) # SWITCHPORT ACCESS

{VLAN_num}

7.2. VERIFICATION DE LA CONFIGURATION VLAN

|

COMMANDE

|

DESCRIPTION

|

|

Configure terminal

|

passer en mode de configuration globale sur le commutateur.

|

|

Interface fastethernet

|

Passer en mode de configuration d'interface.

|

|

Switchport access

|

Passer à affecter le VLAN à une ou plusieurs

interfaces.

|

Tous les ports Ethernet sont situés sur le VLAN par

défaut.

Un VLAN créé reste inutilisé

jusqu'à ce qu'il soit associé à des ports de commutateur.

Il est fortement recommandé de vérifier la

configuration VLAN à l'aide des commandes: show VLAN, show VLAN

brief, show VLAN id numéro_id.

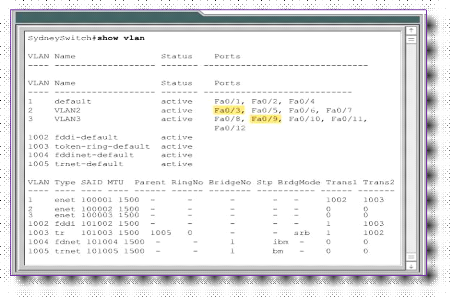

§ UN EXEMPLE DE CREATION DES VLAN 2 ET VLAN 3

· Creation de vlan 2

Switch # vlan database

Switch # configure terminal

Switch (config) # vlan 2

Switch (config_vlan) # name test

Switch (config_vlan) # exit

Switch (config) # interface fastethernet

0/3

Switch (config_if) # switchport access vlan

2

Switch (config_if) # exit

Switch (config) # exit

Switch # show vlan brief

· Creation du vlan 3

Switch # vlan database

Switch # configure terminal

Switch (config) # vlan 3

Switch (config_vlan) #name test

Switch (config_vlan) # exit

Switch (config) # interface fastethernet

0/9

Switch (config_if) # switchport access vlan

3

Switch (config_if) # exit

Switch (config) # exit

Switch # show vlan brief

§ Le résultat de vérification sera

comme suit:

A l'aide de la commande show vlan on

obtient :

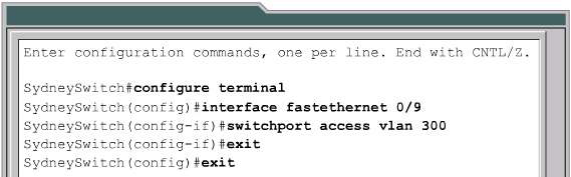

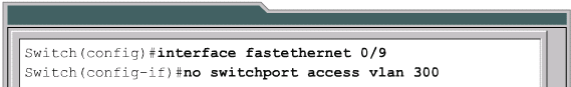

7.3. SUPPRESSION D'UN VLAN

La suppression d'un VLAN à partir d'une interface de

commutateur est identique à la suppression d'une commande à

partir d'un routeur.

Comme indique l'exemple dans la figure, le

Fastethernet 0/9 a été assigné au VLAN

à l'aide de la commande switchport Access vlan 300 en

mode de configuration d'interface. Pour supprimer ce VLAN de

l'interface, utilisez simplement la forme no de la

commande :

SWITCH # VLAN DATABASE

SWITCH (VLAN) # NO VLAN 300

Lorsqu'un VLAN est supprimé, tous les ports qui lui

sont affectés deviennent inactifs. Toutefois, ces ports restent

associés au VLAN supprimé jusqu'à ce qu'ils soient

affectés à un nouveau VLAN.

Après la vérification nous

obtenons :

ü Remarque

Les premiers VLAN étaient difficiles à mettre en

oeuvre sur les réseaux. La plupart des VLAN étaient

définis sur chaque commutateur, ce qui signifie que la création

de VLAN sur un réseau étendu était une tâche

complexe. Chaque fabricant de commutateur avait une conception

différente de la mise en place des VLAN sur leurs commutateurs, ce qui

compliquait d'avantage le processus. Le concept d'agrégation de VLAN a

été développé pour résoudre ces

problèmes.

8. AGREGATION (trunking)

8.1. Historique de l'agrégation

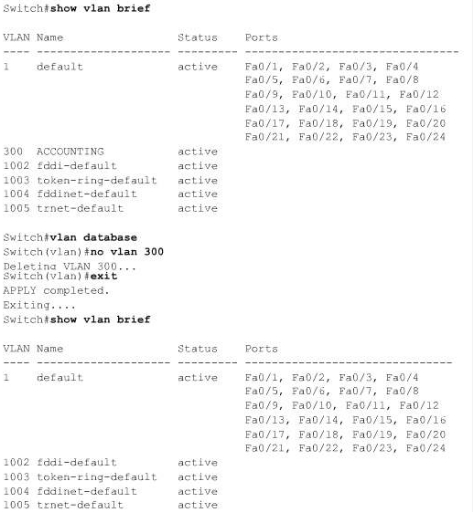

L'apparition de l'agrégation (trunking) remonte aux

origines des technologies radio et de téléphonie. Dans les

technologies radio, une agrégation est une ligne de communication simple

qui transporte plusieurs canaux de signaux radio.

Dans l'industrie de la téléphonie, le concept

d'agrégation est associé au canal ou à la voie de

communication téléphonique entre deux points. L'un de ces deux

points est généralement le central téléphonique.

Actuellement, le même principe d'agrégation est

appliqué aux technologies de commutation de réseaux. Une

agrégation est une connexion physique et logique entre deux commutateurs

par lesquels le trafic réseau est acheminé.

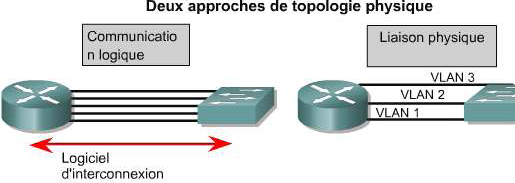

8.2. Concepts d'agrégation VLAN

Comme nous l'avons indiqué précédemment,

une agrégation est une connexion physique et logique entre deux

commutateurs par lesquels le trafic réseau est acheminé. Il

s'agit d'un canal de transmission simple entre deux points. Ces points sont

généralement des centres de commutation.

Dans le contexte d'un environnement de commutation VLAN, une

agrégation de VLAN est une liaison point-à-point physique ou

logique qui prend en charge plusieurs VLAN. L'objectif d'une agrégation

de VLAN est d'économiser des ports lors de la création d'une

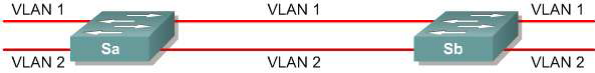

liaison entre deux unités contenant des VLAN. La figure illustre deux

VLAN répartis sur deux commutateurs (Sa et Sb). Chaque commutateur

utilise deux liaisons physiques, de sorte que chaque port transporte le trafic

d'un VLAN unique. Il s'agit de la méthode la plus simple de mise en

oeuvre d'une communication VLAN entre commutateurs, mais elle n'offre pas une

évolutivité suffisante.

L'ajout d'un troisième VLAN nécessiterait

l'utilisation de deux ports additionnels, un pour chaque commutateur

connecté.

Cette configuration est également inefficace en termes

de partage de charges. De plus, le trafic sur certains VLAN peut ne pas

justifier une liaison dédiée. Le concept d'agrégation de

VLAN consiste à regrouper plusieurs liaisons virtuelles sur une liaison

physique unique en permettant la transmission du trafic de plusieurs VLAN sur

un câble unique entre les commutateurs.

8.3. Fonctionnement d'une agrégation de

VLAN

Les tables de commutation aux deux extrémités de

l'agrégation peuvent être utilisées pour prendre des

décisions de transmission sur la base des adresses MAC de destination

des trames. Lorsque le nombre de VLAN circulant sur l'agrégation

augmente, les décisions de transmission deviennent plus difficiles

à gérer. Le processus de prise de décision est ralenti car

le traitement de tables de commutation volumineuses prend plus de temps.

Des protocoles d'agrégation ont été

développés pour gérer efficacement le transfert de trames

de différents VLAN sur une liaison physique unique. Les protocoles

d'agrégation définissent un consensus pour la distribution de

trames aux ports associés aux deux extrémités de

l'agrégation.

Actuellement, il existe deux types de mécanismes

d'agrégation: le filtrage des trames et l'étiquetage des trames.

L'étiquetage des trames a été adopté par l'IEEE

comme mécanisme d'agrégation standard.

Les protocoles d'agrégation qui utilisent un

mécanisme d'étiquetage des trames affectent un identifiant aux

trames pour faciliter leur gestion et permettre un acheminement plus rapide des

trames.

La liaison physique unique entre les deux commutateurs est

capable de transporter le trafic pour n'importe quel VLAN. Pour cela, chaque

trame envoyée sur la liaison est étiquetée afin

d'identifier le VLAN auquel elle appartient.

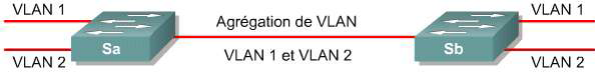

8.4. Mise en oeuvre de l'agrégation de

VLAN

Pour créer ou configurer une agrégation de VLAN

sur un commutateur à base de commandes Cisco IOS, configurez d'abord le

port en mode d'agrégation de VLAN puis spécifiez l'encapsulation

d'agrégation à l'aide des commandes suivantes:

9. LE PROTOCOLE VTP (Virtual Trunking

Protocol)

9.1. Historique du VTP

Le protocole VTP (VLAN Trunking Protocol) a été

créé par Cisco pour résoudre des problèmes

opérationnels dans des réseaux commutés contenant des

VLAN. C'est un protocole propriétaire Cisco.

Prenez l'exemple d'un domaine contenant des commutateurs

interconnectés qui prennent en charge plusieurs VLAN. Pour mettre

à jour la connectivité au sein de VLAN, il est nécessaire

de configurer manuellement chaque VLAN sur chaque commutateur. Au fur et

à mesure de la croissance de l'entreprise et de l'ajout de commutateurs

au réseau, il convient de configurer manuellement chaque nouveau

commutateur sur la base des informations VLAN. Une seule affectation de VLAN

incorrecte peut engendrer deux types de problème:

· Connexions croisées entre VLAN en raison de

l'incohérence des configurations VLAN

· Mauvaise configuration de VLAN sur des

environnements à médias mixtes comme Ethernet et FDDI (Fiber

Distributed Data Interface)

Avec VTP, la configuration VLAN est systématiquement

mise à jour sur un domaine administratif commun. En outre, VTP facilite

la gestion et la surveillance des réseaux VLAN.

9.2. Concepts du VTP

Le rôle de VTP est de maintenir la cohérence de

la configuration VLAN sur un domaine d'administration réseau commun.

VTP est un protocole de messagerie qui utilise les trames

d'agrégation de couche 2 pour gérer l'ajout, la suppression et

l'attribution de nouveaux noms aux VLAN sur un domaine unique. De plus, VTP

autorise les changements centralisés qui sont communiqués

à tous les autres commutateurs du réseau.

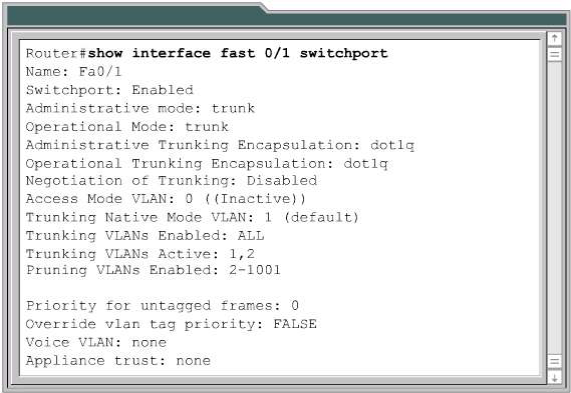

Les messages VTP sont encapsulés dans des trames de

protocole Cisco ISL (Inter-Switch Link) ou IEEE 802.1Q, puis transmis sur des

liens multi-VLAN aux autres unités. Dans les trames IEEE 802.1Q, un

champ sur 4 octets est ajouté pour étiqueter les trames. Les deux

formats transportent l'ID du VLAN.

Alors que les ports de commutateur sont normalement

affectés à un seul VLAN, les ports multi-VLAN transportent, par

défaut, les trames de tous les VLAN.

9.3. Fonctionnement de VTP

Un domaine VTP est composé d'un ou de plusieurs

équipements interconnectés qui partagent le même nom de

domaine VTP. Un commutateur ne peut appartenir qu'à un seul domaine

VTP.

Lorsqu'un message VTP est transmis aux autres commutateurs du

réseau, il est encapsulé dans une trame de protocole

d'agrégation comme ISL ou IEEE 802.1Q. La figure illustre

l'encapsulation générale pour VTP à l'intérieur

d'une trame

ISL. L'en-tête VTP varie en fonction du type de message

VTP, mais quatre éléments sont généralement inclus

dans tous les messages VTP:

· Version du protocole VTP: version 1 ou 2

· Type de message VTP: indique l'un des quatre

types

· Longueur du nom de domaine de gestion: indique la

taille du nom qui suit

· Nom du domaine de gestion: nom configuré

pour le domaine de gestion

9.4. Modes de protocole VTP

Les commutateurs VTP exécutent l'un des trois modes

suivants:

· Serveur

· Client

· Transparent

Les serveurs VTP peuvent créer, modifier et supprimer

un VLAN et des paramètres de configuration VLAN pour l'ensemble du

domaine. Les serveurs VTP enregistrent les informations de configuration VLAN

dans la mémoire NVRAM du commutateur. Les serveurs VTP envoient des

messages VTP par tous les ports multi-VLAN.

Les clients VTP ne peuvent pas créer, modifier ou

supprimer des informations VLAN. Ce mode est utile pour les commutateurs qui

manquent de mémoire pour stocker de grandes tables d'informations VLAN.

Le seul rôle des clients VTP est de traiter les modifications VLAN et

d'envoyer des messages VTP par tous les ports multi-VLAN.

Les commutateurs en mode transparent VTP transmettent des

annonces VTP mais ignorent les informations contenues dans le message. Un

commutateur transparent ne modifie pas sa base de données lors de la

réception de mises à jour et il n'envoie pas de mises à

jour indiquant une modification apportée à son état VLAN.

Excepté pour la transmission d'annonces VTP, le protocole VTP est

désactivé sur un commutateur transparent.

9.5. Configuration de VTP

Les tâches de base suivantes doivent être

effectuées avant de configurer le protocole VTP et les VLAN sur le

réseau :

· Déterminez le numéro de la version de VTP

qui sera utilisée.

· Indiquez si ce commutateur sera un membre d'un domaine

de gestion existant ou si un nouveau domaine doit être

créé. Si un domaine de gestion existe, déterminez son nom

et son mot de passe.

· Choisissez un mode VTP pour le commutateur.

Deux versions différentes de VTP sont

disponibles: la version 1 et la

version 2.

Les deux versions ne peuvent pas fonctionner ensemble. Si un

commutateur est configuré dans un domaine pour VTP version 2, tous les

commutateurs du même domaine doivent l'être aussi. VTP version 1

est la valeur par défaut. La version 2 de VTP peut être mise en

oeuvre si certaines des fonctions qu'elle offre ne sont pas proposées

dans la version 1. La fonction la plus couramment utilisée est la prise

en charge VLAN Token Ring.

Pour configurer la version de VTP sur un commutateur à

base de commandes Cisco IOS, passez d'abord en mode base de données

VLAN.

Utilisez la commande suivante pour changer le numéro de

version de VTP:

SWITCH # VLAN DATABASE

SWITCH (VLAN) # VTP V2-MODE

Si le commutateur installé est le premier commutateur

du réseau, créez le domaine de gestion. Si le domaine de gestion

a été sécurisé, configurez un mot de passe.

Pour créer un domaine de gestion, utilisez la commande

suivante:

SWITCH(VLAN)#VTP DOMAIN CISCO

Le nom du domaine peut comporter entre 1 et

32 caractères. Le mot de passe peut comporter entre

8 et 64 caractères.

Pour ajouter un client VTP à un domaine VTP existant,

vérifiez toujours que son numéro de révision de

configuration VTP est inférieur à celui des autres commutateurs

du domaine VTP. Utilisez la commande show vtp status. Les commutateurs d'un

domaine VTP utilisent toujours la configuration VLAN du commutateur qui porte

le numéro de révision de configuration VTP le plus

élevé. Si un commutateur est ajouté et s'il porte un

numéro de révision supérieur à celui du domaine

VTP, il peut effacer toutes les informations VLAN du serveur et du domaine

VTP.

Des VLAN peuvent être créés,

supprimés et renommés à volonté sans que le

commutateur transmette les modifications aux autres commutateurs. Si un grand

nombre de personnes configurent des unités au sein du réseau, il

est possible que deux

VLAN avec deux significations différentes mais le

même identifiant soient créés.

Pour définir le mode approprié du commutateur

à base de commandes Cisco IOS, utilisez la commande suivante:

SWITCH (VLAN) # VTP {CLIENT | SERVER |

TRANSPARENT}

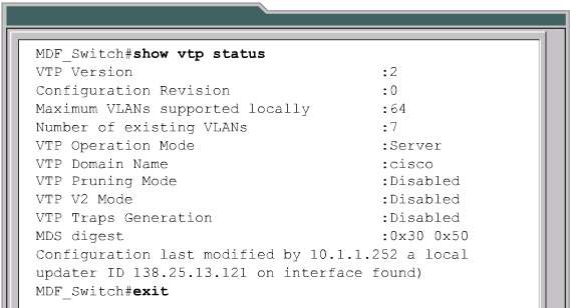

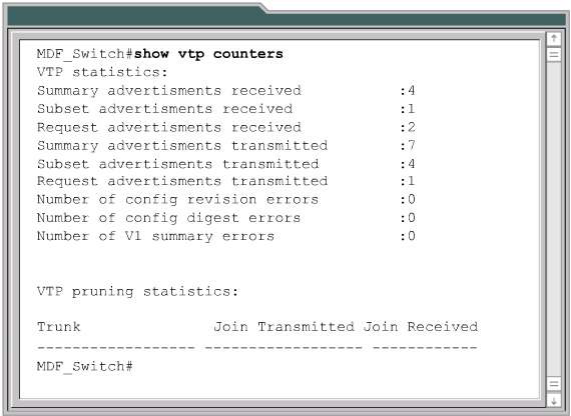

Les informations affichées par la commande show vtp

status. Cette commande permet de vérifier les paramètres de

configuration VTP sur un commutateur à base de commandes Cisco IOS.

La commande show vtp counters. Cette commande

est utilisée pour afficher des statistiques sur les annonces

envoyées et reçues sur le commutateur.

Exemple de configuration VTP :

Par ailleurs, la configuration est relativement simple. Il

faut dans un premier temps définir la version du protocole VTP

utilisé, ainsi que le nom du domaine et un mot de passe pour ce domaine.

Prenons l'exemple d'un 2960 qui sera serveur pour le domaine

« génieinformatique » et dont le mot de passe sera

« génieinformatique » :

Switch (config) # vtp version 2

Switch (config)#vtp mode server

Switch (config)#vtp domain génieinformatique

Switch (config)#vtp password génieinformatique

Notre équipement est donc maintenant

déclaré en tant que serveur VTP pour le domaine tel

génieinformatique. La commande show vtp status

permet de voir l'état de la configuration VTP d'un

équipement :

Switch #show vtp status

Le résultat:

VTP

Version

: 2

Configuration

Revision : 0

Maximum

VLANs supported locally : 255

Number of existing

VLANs : 5

VTP Operating

Mode

: Server

VTP Domain

Name

: génieinformatique

VTP Pruning

Mode

: Disabled

VTP V2

Mode

: Enabled

VTP Traps

Generation :

Disabled

MD5

digest

: 0×75 0×51 0xC7 0×36 0×64 0xC3 0xFA

0×48

Configuration last modified by 0.0.0.0 at 3-1-93 00:02:17

Local

updater ID is 0.0.0.0 (no valid interface found)

Switch #

Enfin, nous pouvons activer le « pruning »

qui permet de diminuer la bande passante utilisée par le protocole en

supprimant la propagation des messages de broadcast, multicast et autres

messages unicast sur les liens trunk.

Switch (config)#vtp pruning

Pruning switched on

Créons maintenant deux VLANs 20 et 30 ce qui nous

indique le résultat suivant lors d'un show vlan

Switch #show vlan

Le résultat :

VLAN

Name

Status Ports

--- --------------------- ------

---------------------

1

default

active Fa0/1, Fa0/2, Fa0/3,

Fa0/4

Fa0/5, Fa0/6, Fa0/7,

Fa0/8

Fa0/9, Fa0/10, Fa0/11,

Fa0/12

Fa0/13, Fa0/14, Fa0/15,

Fa0/16

Fa0/17, Fa0/18, Fa0/19,

Fa0/20

Fa0/21, Fa0/22, Fa0/23,

Fa0/24

Gig1/1, Gig1/2

20

VLAN0020

active

30

VLAN0030

active

1002

fddi-default

active

1003

token-ring-default

active

1004

fddinet-default

active

1005

trnet-default

active

Sur le switch client, il suffit de rentrer exactement les

mêmes commandes que pour le serveur, excepté pour le pruning qui

se déclare uniquement sur le serveur VTP et la commande vtp mode

server qui devient donc vtp mode client. Les deux

VLANs précédemment créées seront donc

automatiquement propagés sur notre client VTP.

Le VTP revision number est en fait un nombre que le

switch configuré en serveur VTP incrémente

unitairement à chaque ajout ou suppression de VLAN. Lorsque

le domaine VTP est modifié sur le serveur VTP, ce nombre est alors

réinitialisé à 0. Il pourra alors se révéler

utile de vérifier ce numéro de révision pour s'assurer

qu'une modification effectuée sur un serveur VTP a bien

été repercuté sur les clients VTP.

10. CONCLUSION

L'agrégation permet la définition de nombreux

VLAN en ajoutant des étiquettes aux trames pour identifier le VLAN

auquel elles appartiennent.

Le protocole VTP à été créé

pour résoudre les problèmes de fonctionnement dans un

réseau commuté comportant des VLAN.

Mai lorsqu'une station d'extrémité dans un VLAN

doit communiquer avec une station d'extrémité d'un autre

VLAN ; une communication entre VLAN est nécessaire ?

ROUTAGE INTER-VLAN

1. INTODUCTION AU ROUTAGE INTER-VLAN

1.1. L'UTILITE DU ROUTAGE INTER-VLAN

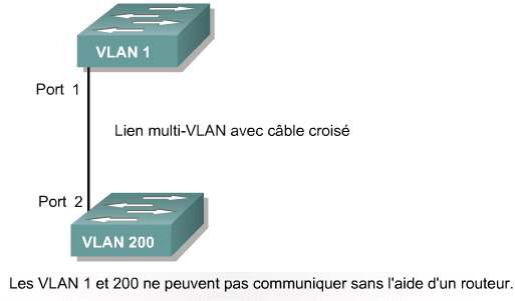

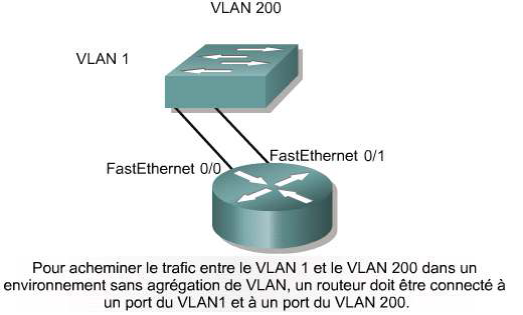

Lorsqu'un hôte d'un domain de broadcast souhaite

communiquer avec un hôte d'un autre domain de broadcast, un routeur doit

être utilisé.

Le port 1 fait parti du VLAN 1 et le port 2 fait partie du

VLAN 200. Si tous les ports du commutateur faisant partie à un seul

VLAN, les hôtes connectés à ces ports pourraient

communiquer. Mais dans ce cas les ports appartiennent à des VLAN

différents 1 et 200 ; donc un routeur doit être

utilisé pour que les hôtes des différents VLAN

communiquent.

1.2. AVANTAGES DU ROUTAGE INTER_VLAN

· Le principal avantage du routage est sa faculté

à faciliter les échanges sur les réseaux, notamment sur

les grands réseaux.

· Etant donner que les routeurs empêchent la

propagation des broadcasts et utilisent les algorithmes de transmission plus

intelligents que les ponts et les commutateurs :

Ils permettent d'utiliser plus efficacement la bande

passante.

En même temps ils permettent une sélection du

chemin optimal et flexible ; par exemple il est très facile de

mettre en oeuvre l'équilibrage de charge sur plusieurs chemins dans la

plupart des réseaux lors du routage. D'un autre coté,

l'équilibrage de charge de couche 2 peut être très

difficile à concevoir, à mettre en oeuvre et à mettre

à jour.

1.3. PROBLEMES ET SOLUTIONS

Lorsque des VLAN sont interconnectés, plusieurs

problèmes techniques peuvent survenir. Les deux problèmes les

plus courants dans un environnement à plusieurs VLAN sont les

suivants:

· La nécessité pour les unités

d'utilisateur final d'atteindre des hôtes non locaux.

· La nécessité pour les hôtes de

VLAN différents de communiquer entre eux.

Lorsqu'un routeur a besoin d'établir une connexion avec

un hôte distant, elle vérifie sa table de routage pour

déterminer s'il existe un chemin connu. Si l'hôte distant

appartient à un sous-réseau qu'il sait comment atteindre, le

système vérifie s'il peut se connecter sur cette interface. Si

tous les chemins connus échouent, le système dispose d'une

dernière possibilité: la route par

défaut. Cette route est un type spécial de route

passerelle et il s'agit généralement de la seule route

présente dans le système. Sur un routeur, un astérisque

(*) indique une route par défaut dans les informations affichées

par la commande show ip route. Pour les hôtes d'un

réseau local, cette passerelle correspond à la machine qui

dispose d'une connexion directe avec le monde extérieur et il s'agit de

la passerelle par défaut répertoriée dans les

paramètres TCP/IP de la station de travail. Si la route par

défaut est configurée pour un routeur qui lui-même sert de

passerelle vers l'Internet public, la route par défaut désigne la

machine passerelle au niveau du site du fournisseur d'accès Internet.

Les routes par défaut sont mises en oeuvre à l'aide de la

commande ip route.

Router(Config)#ip route 0.0.0.0 0.0.0.0

192.168.1.1

Dans cet exemple, 192.168.1.1 est la

passerelle. La connectivité entre les VLAN peut être

établie par le biais d'une connectivité physique ou logique.

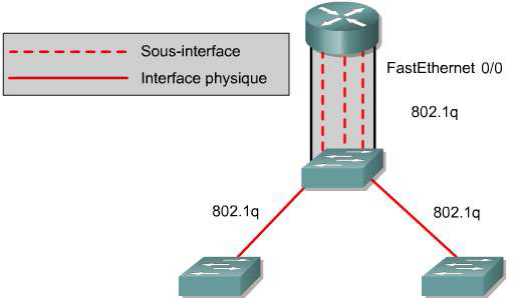

Une connectivité logique implique une connexion unique,

ou agrégation, du commutateur au routeur. Cette agrégation peut

accepter plusieurs VLAN. Cette topologie est appelée

«router-on-a-stick» car il n'existe qu'une seule connexion physique

avec le routeur. En revanche, il existe plusieurs connexions logiques entre le

routeur et le commutateur.

Une connectivité physique implique une connexion

physique séparée pour chaque VLAN. Cela signifie une interface

physique distincte pour chaque VLAN.

Les premières configurations de VLAN reposaient sur des

routeurs externes connectés à des commutateurs compatibles

VLAN. Avec cette approche, les routeurs traditionnels sont

connectés via une ou plusieurs liaisons à un réseau

commuté. Les configurations «router-on-a-stick» utilisent un

seul lien multi-VLAN qui connecte le routeur au reste du réseau du

campus.

Le trafic entre les VLAN doit traverser le backbone de couche

2 pour atteindre le routeur par lequel il peut atteindre les différents

VLAN. Le trafic circule ensuite vers la station d'extrémité

souhaitée par une transmission de couche 2 normale. Ce flux

«out-to-the-router-and-back» est caractéristique des

conceptions «router-on-a-stick».

Dans une situation traditionnelle, un réseau avec

quatre VLAN nécessite quatre connexions physiques entre le commutateur

et le routeur externe.

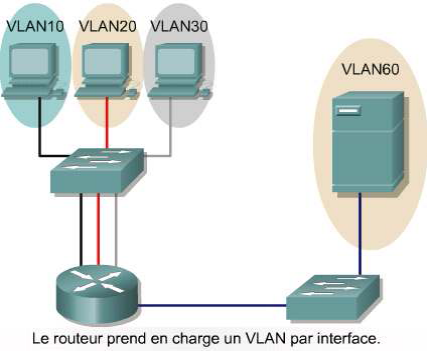

2. INTERFACES PHYSIQUES ET LOGIQUES

Dans une situation traditionnelle, un réseau avec

quatre VLAN nécessite quatre connexions physiques entre le commutateur

et le routeur externe.

Avec l'arrivée de technologies comme ISL

(Inter-Switch Link), les concepteurs de réseau ont

commencé à utiliser des liens multi-VLAN pour connecter des

routeurs à des commutateurs. Bien que les technologies

d'agrégation comme ISL, 802.1Q, 802.10 ou LANE (émulation

LAN) puissent être utilisées, les approches basées

sur Ethernet comme ISL et 802.1Q sont plus fréquentes.

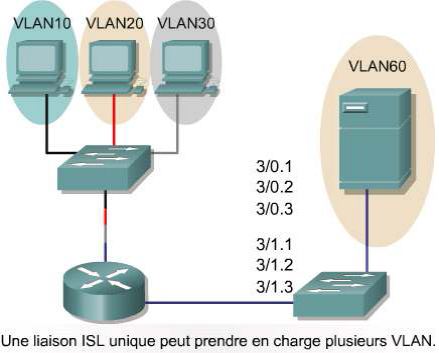

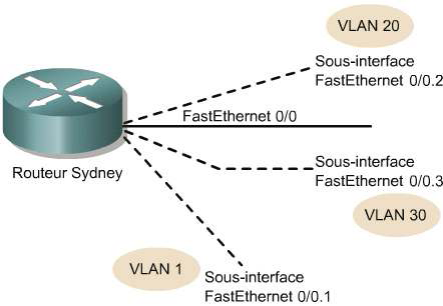

3. LES SOUS INTERFACES

Une sous-interface est une interface logique au sein d'une

interface physique, telle que l'interface Fast Ethernet d'un routeur.

Plusieurs sous-interfaces peuvent coexister sur une seule

interface physique.

Chaque sous-interface prend en charge un VLAN et dispose d'une

adresse IP affectée. Pour que plusieurs unités d'un même

VLAN communiquent, les adresses IP de toutes les sous-interfaces

maillées doivent être sur le même réseau ou

sous-réseau.

Par exemple, si la sous-interface FastEthernet

0/0.1 a l'adresse IP 192.168.1.1, alors

192.168.1.2, 192.168.1.3 et 192.1.1.4 sont

les adresses IP des unités connectées à la sous-interface

FastEthernet0/0.1.

Pour le routage entre VLAN avec sous-interfaces, une

sous-interface doit être créée pour chaque VLAN.

La section suivante évoque les commandes

nécessaires à la création de sous-interfaces et à

l'application d'un protocole d'agrégation et d'une adresse IP à

chaque sous-interface.

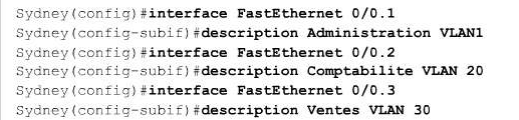

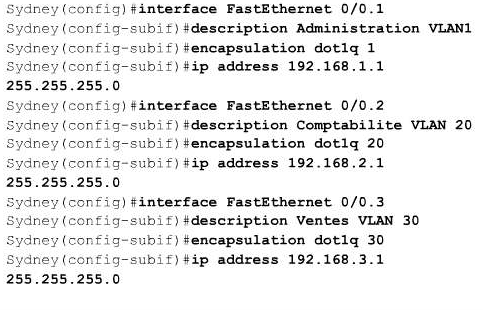

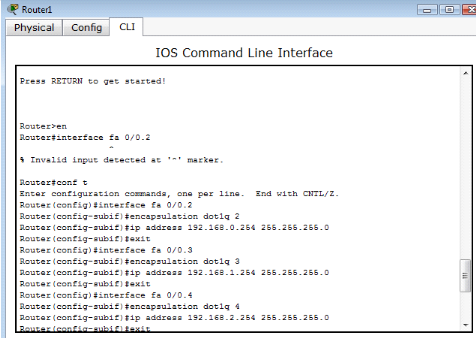

4. CONFIGURATION DU ROUTAGE INTER-VLAN

Cette section présente les commandes nécessaires

pour configurer un routage inter-VLAN entre un routeur et un commutateur. Avant

de mettre en oeuvre ces commandes, il est nécessaire de vérifier

sur chaque routeur et commutateur le type d'encapsulation VLAN pris en charge.

Les commutateurs Catalyst 2950 acceptent les agrégations 802.1Q depuis

le lancement de la plate-forme logicielle Cisco IOS version 12.0 (5.2) WC(1),

mais ils ne prennent pas en charge les agrégations

ISL (Inter-Switch Link). Pour que le routage entre VLAN

fonctionne correctement, tous les routeurs et commutateurs concernés

doivent accepter la même encapsulation.

Sur un routeur, une interface peut être logiquement

divisée en plusieurs sous-interfaces virtuelles. Les sous-interfaces

fournissent une solution flexible pour le routage de plusieurs flux de

données via une interface physique unique. Pour définir des

sous-interfaces sur une interface physique, effectuez les tâches

suivantes:

· Identifiez l'interface.

· Définissez l'encapsulation VLAN.

· Attribuez une adresse IP à l'interface.

Pour identifier l'interface, utilisez la commande interface en

mode de configuration globale.

Router (config)#interface

fastethernetnuméro-port. numéro-sous-interface

La variable numéro-port identifie l'interface physique

tandis que la variable numéro-sous-interface identifie l'interface

virtuelle.

Le routeur doit être capable de communiquer avec le

commutateur à l'aide d'un protocole d'agrégation

standardisé. Cela signifie que les deux unités

interconnectées doivent se comprendre mutuellement. Dans l'exemple,

802.1Q est utilisé. Pour définir l'encapsulation VLAN, saisissez

la commande encapsulation en mode de configuration d'interface.

Router (config-subif)#encapsulation

dot1Qnuméro-vlan

La variable numéro-vlan identifie le VLAN pour lequel

la sous-interface achemine le trafic. Un ID de VLAN est ajouté à

la trame uniquement lorsque celle-ci est destinée à un

réseau non local. Chaque paquet VLAN transporte l'ID du VLAN dans son

en-tête.

Pour affecter l'adresse IP à la sous-interface, entrez

la commande suivante en mode de configuration d'interface.

Router (config-subif)#ip addressadresse-ip

masque-sous-réseau

Les variables adresse-ip et masque-sous-réseau

correspondent au masque et à l'adresse réseau sur 32 bits de

l'interface.

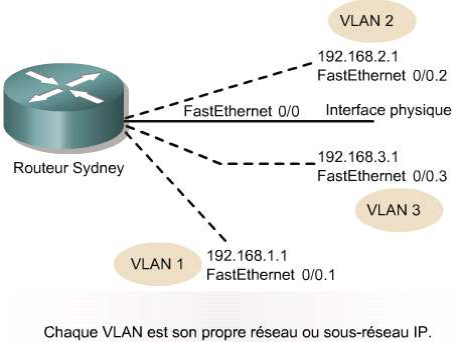

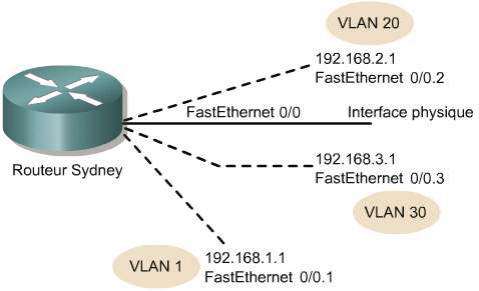

Dans l'exemple, le routeur a trois sous-interfaces

configurées sur l'interface Fast Ethernet 0/0. Ces

trois sous-interfaces sont identifiées par

0/0.1, 0/0.2 et 0/0.3.

Toutes les interfaces sont encapsulées pour 802.1Q. L'interface 0/0.1

achemine les paquets du VLAN 1, tandis que l'interface 0/0.2

achemine les paquets du VLAN 20 et l'interface 0/0.3, ceux du

VLAN 30.

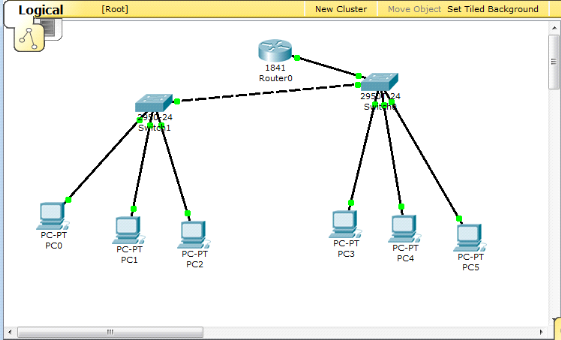

MISE EN OEUVRE /

CONCLUSION GENERALE

Dans cette partie nous allons utiliser un logiciel (Paquet

Tracer) qui va nous aider à configurer les VLAN, VTP, trunk,

routage...

Le schéma exige :

· deux commutateurs

· un routeur

· câble croisé

· câbles normaux

· six PC

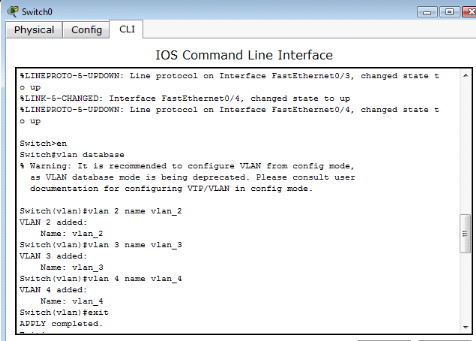

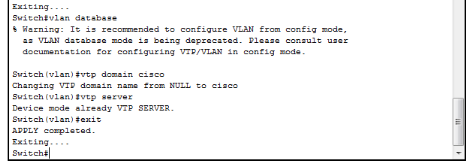

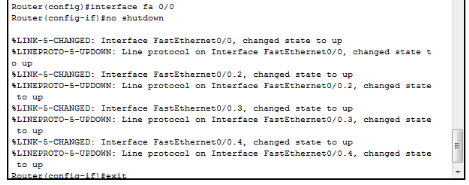

1. Configuration de switch 0 :

1.1. Création des VLAN :

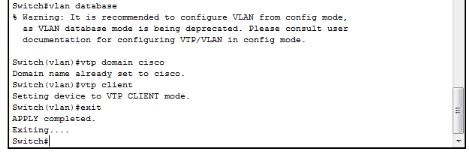

1.2. Configuration du VTP :

Nous allons considérer ce switch comme

serveur, et le VTP de domaine cisco :

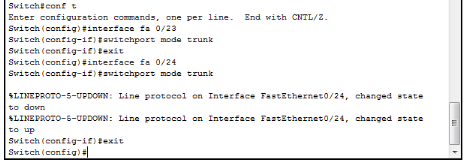

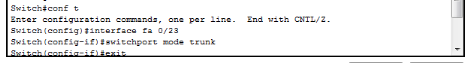

1.3. Configuration du trunk :

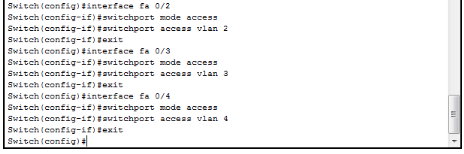

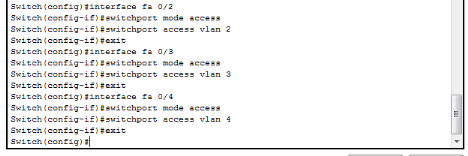

1.4. Attribution les VLAN aux ports :

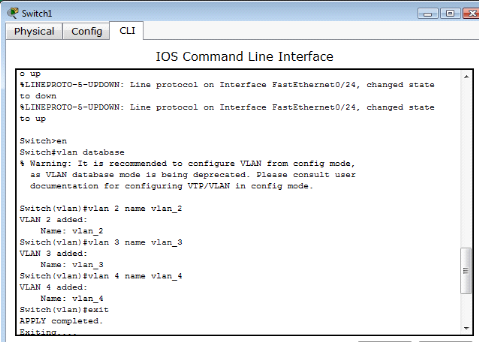

2. Configuration de switch 1 :

2.1. Création des VLAN :

2.2. Configuration du VTP :

Nous allons considérer ce switch comme client

et le VTP de domaine cisco.

2.3. Configuration du trunk :

2.4. Attribution les VLAN aux ports :

3. Configuration du routage inter-VLAN :

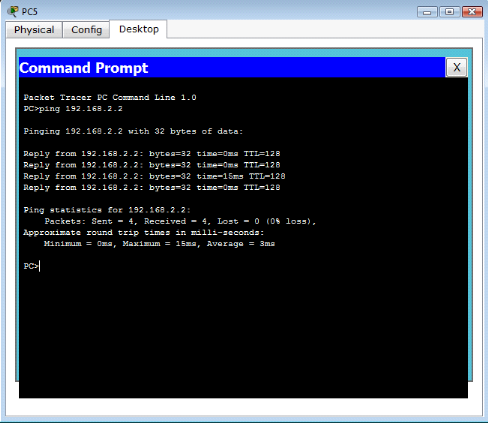

4. Vérification du routage

inter-VLAN :

Sur le PC5 comme indique la figure qui porte

l'adresse 192.168.1.2 nous allons pinguer une adresse

différente 192.168.2.2 du P le

résultat est comme suit :

CONCLUSION GÉNÉRALE

Le concept des réseaux locaux virtuels est une

fonctionnalité importante de la commutation Ethernet. Les VLAN peuvent

êtres créés sous forme de réseau de bout en bout qui

englobent l'ensemble de la matrice de commutation.

Le mécanisme d'agrégation de VLAN permet de

définir de nombreux VLAN au sein d'une société en ajoutant

des étiquettes spéciales aux trames pour identifier le VLAN

auquel elles appartiennent.

L'agrégation de VLAN utilise des trames

étiquetées pour permettre le transport de plusieurs VLAN sur un

large réseau commuté par le biais de backbones partagés.

La configuration et la mise à jour manuelles du protocole VTP (VLAN

Trunking Protocol) sur de nombreux commutateurs est un vrai

défi. VTP présente un avantage: une fois qu'un réseau a

été configuré avec VTP, la plupart des tâches de

configuration VLAN sont automatiques.

La technologie VLAN offre de nombreux avantages aux

administrateurs réseau. Les VLAN permettent notamment de contrôler

les broadcasts de couche 3 ; ils améliorent la sécurité du

réseau et facilitent le regroupement logique des utilisateurs du

réseau. Toutefois, les VLAN ont une limite importante. Ils fonctionnent

au niveau de la couche 2, ce qui signifie que les unités d'un VLAN ne

peuvent pas communiquer avec les utilisateurs d'un autre VLAN sans utiliser des

routeurs et des adresses de couche réseau.

GLOSSAIRE

· OSI (interconnexion des systèmes

ouverts) :

Modèle de références ; fournit une

référence commune pour maintenir la cohérence dans tous

les types de protocoles et de services réseaux.

· TCP/IP (modèle de

protocoles) :

Suite de protocoles représentent toutes les

fonctionnalités requises à l'interface entre le réseau

humain et le réseau de données.

· Commutateur (switch):

Périphérique réseau qui filtre,

transfère et inonde des trames en fonction de l'adresse de destination

de chaque trame. Il est opérationnel sur la couche liaison de

données d'OSI.

· Hôte :

Périphérique qui communique

sur un réseau.

· MAC (Medium Access

Control) :

Contenue dans l'entête du protocole de la couche liaison

de données (trame).Elle est utilisée dans le réseau local

qui utilise Ethernet.

· Client :

Système informatique qui accède à un

service sur un ordinateur distant en se contenant au

réseau.

· VLAN (Virtual Located Area

Network):

Segmentation du trafic sur un commutateur en plusieurs sous

réseaux. C'est un réseau local indépendant.

· Trunk (agrégation) :

Liaison point à point entre deux

périphériques réseau qui portent plusieurs VLAN.

Bibliographie

Livres:

v Cisco networking academy program :

CCNA 3 and 4 compagnion guide, volumes 3et 4.

· Par : cisco systems

· Années 2003

· 997 pages

v Cisco LAN switching fondamentals

· David Barnes ; CCIE n° 6563

· Basir Sakandar ; CCIE n° 6040

Sites internet :

http://www.telecom-reseaux.net/reseaux/vlan-trunking-protocol-vtp-182

http://www.reseau-info.com/reseau-ethernet-lan

|