5. Sécurité dans vSphere 5

Les composants et l'architecture globale d'ESXi sont

conçus pour garantir la sécurité du système ESXi

entier.

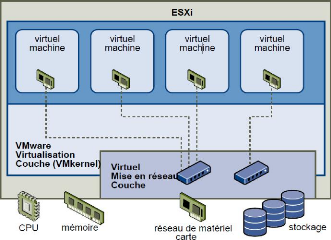

Sous l'angle de la sécurité, ESXi contient trois

composants principaux :

? La couche de virtualisation ? Les machines virtuelles

? La couche réseau virtuelle.

Figure 61 : Architecture de ESXi (source: conception Visio

2010)

(c)EPASSY Nicolas Auguste D, Rapport de stage, 2012-2013 Page

60

Migration de serveurs physiques vers une infrastructure

virtuelle

a. Sécurité et couche de

virtualisation

VMware a conçu la couche de virtualisation,

appelée VMkernel, pour l'exécution des

machines virtuelles. Cette couche contrôle les composants

matériels que les hôtes utilisent et planifie l'allocation des

ressources matérielles sur les différentes machines virtuelles.

VMkernel est totalement dédié à

l'exécution des machines virtuelles et n'est pas utilisé pour

d'autres fonctions. Par conséquent, son interface est strictement

limitée à l'API requise pour la gestion des machines virtuelles.

ESXi offre une protection VMkernel

supplémentaire pour des fonctions telles que :

? Le durcissement de la mémoire : Le

noyau ESXi, les applications utilisateur et les composants exécutables

(pilotes et bibliothèques, par exemple) se trouvent à des

emplacements mémoire aléatoires, non prévisibles. Cette

fonction, associée aux protections mémoire des microprocesseurs,

rend plus difficile l'utilisation de la mémoire par un code malveillant

à des fins d'exploitation des vulnérabilités.

? L'intégrité du noyau :

Grâce à la signature numérique,

l'intégrité et l'authenticité des modules, pilotes et

applications sont les mêmes que si ces éléments

étaient chargés par VMkernel. Cette

signature permet à ESXi d'identifier les fournisseurs des modules,

pilotes ou applications concernés, et de vérifier s'ils sont

dotés d'une certification VMware®.

b. Sécurité et machines virtuelles

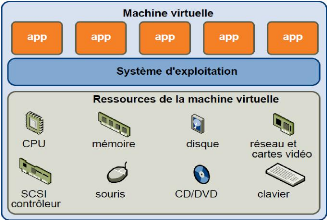

Les machines virtuelles sont les conteneurs dans lesquels sont

exécutés les systèmes d'exploitation invités et les

applications. Dès la conception, toutes les machines virtuelles VMware

sont isolées les unes des autres. Cette isolation permet

l'exécution en toute sécurité de plusieurs machines

virtuelles malgré le partage de composants matériels. Ces

machines affichent à la fois une bonne capacité d'accès

aux composants matériels et des performances ininterrompues.

Même si un utilisateur possède des droits

d'administrateur d'accès au système d'exploitation invité

d'une machine virtuelle, il ne peut pas contourner cette couche d'isolation

pour accéder à une autre machine virtuelle sans posséder

les autorisations explicitement accordées par l'administrateur

système ESXi. Avec l'isolation des machines virtuelles, en cas de

défaillance d'un système d'exploitation invité, les autres

machines virtuelles de l'hôte continuent de fonctionner. La panne du

système d'exploitation invité n'affecte pas :

? La capacité des utilisateurs à accéder aux

autres machines virtuelles

? La capacité des machines virtuelles

opérationnelles à accéder aux ressources dont elles ont

besoin

? Les performances des autres machines virtuelles

Chaque machine virtuelle est isolée des autres machines

virtuelles exécutées sur le même équipement. Bien

que les machines virtuelles partagent des ressources physiques (unité

(c)EPASSY Nicolas Auguste D, Rapport de stage, 2012-2013 Page

61

Migration de serveurs physiques vers une infrastructure

virtuelle

centrale, mémoire ou dispositifs d'E/S, par exemple), un

système d'exploitation invité de machine virtuelle ne peut pas

détecter les autres unités virtuelles.

Figure 62 : isolation des machines virtuelles (source:

conception Visio 2010)

VMkernel s'interpose entre les

ressources physiques ; par ailleurs, tous les accès aux

composants matériels s'effectuent via

VMkermel ; les machines virtuelles ne peuvent donc

pas contourner ce niveau d'isolation.

|