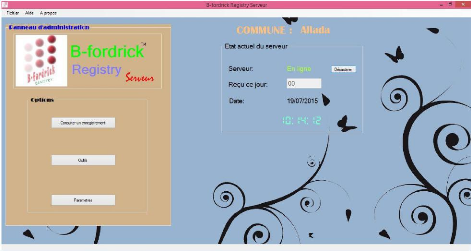

4.3- B-fordrick Registry serveur

L'application serveur est destinée à recevoir et

à traiter les requêtes envoyées des arrondissements par

l'application client. C'est un serveur développé avec une

interface graphique pour une bonne ergonomie.

Figure 18: Interface graphique du serveur

L'interface du menu principal est subdivisée en deux

groupes: le groupe des options et le groupe de l'état du serveur.

? Le groupe des options

Il s'agit d'un groupe de trois boutons, où chaque bouton

permet de consulter un enregistrement, d'accéder aux outils et

d'accéder aux paramètres de configuration. ? Le groupe de

l'état du serveur

Il renseigne sur le nombre d'enregistrements journalier, l'heure

et la date. On peut aussi mettre en ligne ou hors ligne le serveur à

l'aide d'un bouton placé à cet effet.

CHAPITRE 5 : SECURITE ET CONFIDENTIALITE DES DONNEES

58

Le registre de naissance au Bénin est un document

sensible qui fait objet de plusieurs fraudes. Avec la mise en place de notre

système de gestion informatisée du registre, il est donc

très important d'intégrer plusieurs niveaux de

sécurité, non seulement pour une bonne confidentialité

mais aussi pour protéger les données qui sont envoyées

dans le réseau afin qu'elles ne soient pas déchiffrées en

cas d'interception du message.

5.1- La sécurité dans le code source

Bien qu'en observant toutes les règles conventionnelles

de programmation, les applications ont été programmées

selon des styles et algorithmes totalement personnalisés. Nous avions

utilisé des variables que seuls nous les auteurs pourront comprendre.

5.2- La sécurité dans le mode de

compilation

Le langage Visual Basic .net utilisé offre la

possibilité de créer un programme d'installation contrairement

à la plupart des autres applications connues. La compilation du code

source ne génère donc pas un exécutable mais plutôt

un programme d'installation (setup) qui permet de rendre le code source

inaccessible pour un éventuel piratage.

5.3- La sécurité dans l'accès aux

applications et aux rubriques

L'accès à l'application client nécessite

l'insertion d'un mot de passe. Ce mot de passe est unique et peut être

modifié à la guise de l'utilisateur. Il est donc impossible

d'ouvrir l'application et de faire quoique ce soit sans le mot de passe.

Concernant le serveur, il faut un nom d'utilisateur et un mot de passe

préalablement enregistré. On peut lancer le serveur mais on ne

peut accéder à aucune rubrique. Il faut aussi noter que selon les

utilisateurs, des droits d'accès sont définis. Par

59

exemple, le compte d'administrateur réseau ne peut

avoir accès à un formulaire d'enregistrement.

|