|

EPIGRAPHE

`'

L'intelligence

n'est pas la capacité de stocker des informations, mais de savoir

où les trouver''.

Albert

Einstein

IN MEMORIAM

En mémoire de mon regretté Père MWILAMBWE

Adrien, disparu trop tôt, j'espère que le monde qui est sien

maintenant apprécie ce geste de reconnaissance.

DEDICACE

A toi ma Mère, KABWE Antoinette, pour ton enthousiasme

et ardeur courageuse de me pousser toujours vers l'avant, Considères ce

geste si petit et humble comme acte de reconnaissance.

A toi mon Oncle LEONARD, pour tes conseils, subventions et

rigueurs, que tu trouves à travers ces lignes l'expression de notre

gratitude.

REMERCIEMENT

Comme pour tout chrétien le soubassement c'est Dieu,

voilà pourquoi nous débutons cette bribe par notre Dieu tout

puissant, celui qui crée le vouloir et le faire, grâce à

lui, et lui qui a commencé avec nous ce premier cycle comme Alpha et a

terminé avec nous comme Omega.

De même, nous disons merci à toutes les

Autorités Académiques et au corps professoral de l'Institut

Supérieur de Statistique, car ils ont fait de l'excellence leur

priorité pour faire de nous des hommes et des femmes utiles à la

société.

Nous disons également merci à notre Directeur,

Monsieur KABEYA MWEPU, grâce à ses critiques et suggestions nous

avons pu recadrer notre savoir.

Nous serions ingrat si nous terminons ce travail sans

prêter quelques belles paroles à notre mère KABWE

Antoinette, elle qui s'est battue avec peine et courage pour faire de nous ce

que nous sommes aujourd'hui, sans oublier de même nos frères et

soeurs : Adrien MWILAMBWE, KABWE NYONGANI, KAKUDJI NYONGANI, FEZA

NYONGANI, PASSY NYONGANI, Toussaint MWILAMBWE et Marie MUKEINA...

Nous remercions encore une fois de plus nos amis et

connaissances : Monsieur Jean-Pierre MUSAMPA, Monsieur Lady ILUNGA,

Rodrigue MUTETA, Charmant SAMPI, Trésor LISHANDA, Pasteur Jean Marc

MAKANGULA, LULUA MUTOMBO Mireille, Madame Gloria LOBO, KABAMBA ILUNGA Petronie,

KUSU Madeleine, Monsieur John MBANGU, Madame Liliane, KILOLO Samy, KAPALU

Chancel, Marleine, IFANGA Gloruis etc... pareillement à tous ceux dont

par oublie nous avons omis le nom, trouvez à travers ce travail notre

parfaite reconnaissance.

SALEH NYONGANI PATRICK

0. INTRODUCTION

0. Présentation du

sujet

De nos jours l'outil informatique est devenue une impasse car

aucun secteur de recherche ou scientifique n'échappe aux

privilèges qu'il. Que ce soit : l'aviation, l'armement,

l'agriculture, la médecine, l'architecture, etc.

Et comme tout étudiant qui achève le premier

cycle des études supérieurs et universitaires est appelé

à rédiger un travail de fin de cycle, pour riposter à

cette exigence académiquenous nous sommes basés sur la

thématique de gestion ou de gouvernance de la société de

gardiennage LUGOZI SECURITY.

C'est pourquoi nous traiterons sur un sujet ayant un

caractère palliatif et portant sur la « mise

en place d'un logiciel de gestion (Clients, Agents) d'une entreprise de

sécurité » Cas de LUGOZI SECURITY.

C'est-à-dire sur l'ensemble des flux qui interagissent entre les clients

ou les partenaires et les agents de ladite entreprise.

1. Etat de la

question

C'est un inventaire critique des travaux antérieurs sur

le sujet, leurs limites et des possibilités d'arriver à de

nouveaux développements1(*)quant à nous l'état de la question sert

aussi de synthèse des écrits existants qui permettent aux

chercheurs de tracer une ligne de démarcation entre ses recherches et

ceux des autres. C'est alors qu'en fouillant quelques sources documentaires

nous avons retenu quelques travaux qui ont charmés notre attention comme

celui de :

KABWE NSENGA PIERRE qui parlait du : « Suivi

informatisé de la formation de personnel dans une société

de sécurité » Cas de G.S.A/Lu(Guarding and Service for

Africa)(2017) pour ce qui lui concerne il a essayé d'optimiser le

rendement de la GSA en matière de formation de personnel en rapport avec

les activités et cela grâce à la mise au point d'une

application de gestion et de base des données partagées.

En contradiction avec notre prédécesseur, nous

nous focaliserons sur les activités qu'effectuent les clients lors de

paiement de leurs factures et aussi sur les actions de déploiement, de

paie des agents en interne.

CHUNGU BAWILI BOBO il a parlé de : « la

Gestion informatisée d'un Centre de Télé surveillance dans

une entreprise de sécurité » (Cas de Bras Security)

(2010) sa préoccupation principale était celle de voir dans

quelle mesure réorganiser le système qu'utilisait Bras Security

et palier aux défaillances de leur système entre autre :

o La non rapidité dans l'intervention

o La non efficacité de la sécurité

o La non détection des corps étrangers et des

bandits chez les clients ou les partenaires.

Quant à nous, nous nous distinguons de celui-ci dans le

sens qu'au lieu de parler de la réorganisation du système

existant de la surveillance, nous proposons un nouveau système de

gestion qui pourra gérer toute l'entreprise grâce à son

système de gestion c'est-à-dire mettre en place un système

qui pourra assurer les actions des clients ou partenaires lors des paiements de

leurs factures, l'enregistrement des nouveaux clients, le mode de

déploiement des agents sur les sites ainsi que la gestion

financière de l'entreprise.

KABEYA MUTOMBO Chadrack, dans son travail

intitulé : « Développement d'une application

informatique pour l'affectation Optimal des agents dans une maison de gardiennage » (Cas de Bras Security) (2017,

Statistique) quant à lui, il propose une application informatique

typique communément appelé L'APPLICATION WEB, afin de

gérer les affectations des agents et créer une application

partagée de gestion du personnel à l'entreprise BRAS SECURITY qui

pourra résoudre le problème de l'affectation, partage des

informations entre différents postes de travail, la

sécurité des informations ainsi que la rapidité lors de

l'affectation.

Contrairement à notre devancier, nous traitons de la

thématique :MISE EN PLACE D'UN LOGICIEL DE GESTION

(CLIENTS, AGENTS) D'UNE ENTREPRISE DE SECURITE. Quant à nous,

nous nous sommes attelés beaucoup plus sur le mode de gestion de ces

genres d'entreprises donc les mouvements d'entrées c'est-à-dire

paiement des factures, enregistrement des nouveaux clients ou les partenaires

d'une part et d'autre part la manière dont l'entreprise gère son

effectif lors du déploiement sur les sites ainsi que les finances de

l'entreprise c'est-à-dire le suivi des clients ou partenaires qui ne

sont pas en règle avec leurs factures.

2.

Problématique

La problématiquec'est l'ensemble des questions

posées par une science2(*). La problématique se rapporte donc au

problème que soulève la thématique ou mieux l'objet

d'étude. L'on y expose des préoccupations qui attendent

solution.3(*)D'autres par

contre considère la problématique comme l'ensemble des questions

qu'une science ou philosophie peut valablement poser en fonction de ses moyens

de son étude et ses points de vue.4(*)

Quant à nous, nous définissons la

problématique comme un jeu des questions liées entre-elles, et

tirées du sujet même, auxquelles on va progressivement

répondre.5(*)

Les difficultés que rencontre l'entreprise de

gardiennage LUGOZI SECURITY occasionnent des problèmes

considérables de nature fonctionnelle dans la

gestion comme :

- L'utilisation d'un logiciel non-approprié pour la

gestion donc l'entreprise LUGOZI SECURITY utilise le Word de Microsoft Office

pour l'enregistrement des clients étant en règle avec le paiement

de factures.

- Lenteur dans la recherche d'affectation des agents

Les problèmes ci-dessus se résument

àl'interrogation suivante : Comment réorganiser le mode de

gestion des problèmes que rencontre l'entreprise LUGOZI SECURITY ?

3.

Hypothèse

L'hypothèse est une réponse provisoire à

la question de recherche. C'est-à-dire une première impression de

réponseque le chercheur a réservé à sa

problématique.6(*)

C'est aussi la proposition des réponses aux questions que l'on a

à propos de l'objet de recherche formulé. Le recours à un

logiciel approprié de gestion avec une base de données aidera

l'entreprise LUGOZI à bien assuré sa gestion.

4. Intérêt du

sujet

v Intérêt personnel : la réalisation

de ce travail nous a permis de concilier la théorie apprise durant notre

formation à la pratique mais aussi à l'élaboration d'un

bon modèle de gestion en tant qu'informaticien gestionnaire.

v Intérêt social : nous apportons notre part

en tant que chercheur à la préoccupation majeure des responsables

de l'entreprise de sécurité LUGOZI qui est celle d'assurer de

manière professionnelle la gestion des leurs clients (partenaire) et

agents en même temps.

v Intérêt scientifique : ce travail servira

de jalon aux éventuels chercheurs car notre intention n'est pas

d'apporter une solution définitive et absolue, mais une feuille de route

dans une perspective concurrentielle pour tout scientifique et

développeur des logiciels de gestion.

5. Méthodes et

techniques

Sur base des données récoltées et

quelques informations reçues par le dialogue avec certains agents nous

sommes parvenus à recueillir certaines informations utiles pour notre

étude.

5.1.

Méthodes

A ce qui concerne la méthode, Robert PINTO et Madeleine

GRAWITZ définissent la une méthode comme étant un

ensemble des démarches ou opérations intellectuelles par les

quelles une discipline cherche à atteindre les vérités et

les vérifiées7(*). C'est ainsi que pour y arriver, nous avons fait

recours à la méthode MERISE qui est une méthode d'analyse,

de conception et de gestion de projet informatique8(*) cette méthode reste

adaptée pour la gestion des projets internes aux organisations qui

signifie aussi Méthode d'Etude et de Réalisation Informatique par

les Sous-ensembles ou pour le système d'entreprise. 9(*)

Cette Méthode est essentiellement française.

Elle a l'équivalant à l'étranger en ce qui concerne les

méthodes de données (avec des différences, par exemple les

cardinalités ne sont pas aussi détaillées dans les

modèles anglo-saxons).

Cette méthode consiste à pré-documenter

avant de commencer à coder, ce qui sembler nécessaire pour une

bonne analyse informatique car elle évite d'écueil ou obstacleque

rencontre les développeurs anglo-saxons par manque de la documentation

et ou les erreurs sont finalement très couteuses à

réparer.

MERISE est une méthode d'analyse et de conception des

systèmes d'information basée sur le principe de la

séparation des données et des traitements. Elle possède

plusieurs modèles qui sont repartis sur 3 niveaux : le niveau

conceptuel, le niveau logique ou organisationnel et le niveau

physique.10(*)

5.2. Techniques

Dans le cadre d'une recherche scientifique, il est difficile

de la réaliser à l'aide des méthodes sans y associer des

techniques. Selon CAPLOWIT, les techniques sont des outils ou des moyens

adjoints aux méthodes pour la collecte des informations

nécessaires ou données nécessaires.11(*)Les techniques ci-dessous nous

ont permis de recueillir les informations nécessaires pour

réaliser ce travail :

v Technique d'interview : elle consiste à faire

recours à des entretiens au cours des quels le chercheur interroge des

personnesqui lui fournissent des informations relative à son

sujet.12(*)

v Technique documentaire : renvoie à toute source

de renseignement déjà existante à laquelle le chercheur

peut avoir accès. Ces documents peuvent donc être des sonores

(disques), visuel, audiovisuels, écrits ou des objets.13(*) Cette technique nous a permis

d'enrichir ce travail.

v Technique du questionnaire : GRAWIT définit le

questionnaire comme étant « un moyen de communication entre

l'enquêteur et enquêté. Il comporte une série de

questions concernant les problèmes sur lesquels on attend une

information de l'enquêté.

Le questionnaire est adressé à un groupe

d'individus en vue de recueillir leurs opinions, perceptions, connaissances et

témoignages sur un phénomène donné dans le cadre de

cette étude nous avons questionné quelques agents de l'entreprise

LUGOZI SECURITY en ce qui concerne la gestion dudit entreprise.

6. Délimitation du

travail

L'informatisation a tout d'abord pour mission de pallier aux

problèmes de gestion de l'entreprise LUGOZI SECURITY. Il parait

indispensable que nous délimitions notre étude dans le temps et

par rapport au domaine d'étude en vue de ne pas perdre nos

repères.

6.1. Délimitation spatiale :

Pour ce qui concerne la délimitation spatiale : ce

travail consiste à étudier la manière de gestions des

clients ou partenaires qui viennent solliciter les services ainsi que les

dispositionsque l'entreprise applique pourgérer ses agents.

6.2. Délimitation temporaire

Cette étude s'inscrit dans le temps allant de 2018

à 2019 et les résultats qui en découleront pourront

être utilisés tant que le système informatique sera mis en

place.

7. Subdivision du

travail

Mis à part l'introduction et la conclusion, notre

travail comprend quatre chapitres que voici :

þ Chapitre premier : CADRE CONCEPTUEL et THEORIQUE au

coeur de ce chapitre il sera question de faire une approche

définitionnelle des différents vocables qui seront

utilisés dans notre travail et du développement des

théories qui se rapporte à notre étude afin d'harmoniser

l'entendement de tous et ainsi éviter une compréhension confuse.

þ Chapitre deuxième :ANALYSE

PREALABLE dans ce chapitre nous allons analyser le système

existant, le critiquer et proposer une meilleur solution.

þ Chapitre troisième : CONCEPTION DU

SYSTEME INFORMATIQUE : dans cette partie il sera question de

concevoir une solution optimale retenue précédemment sous forme

du modèle donnée et du modèle conceptuel de traitement.

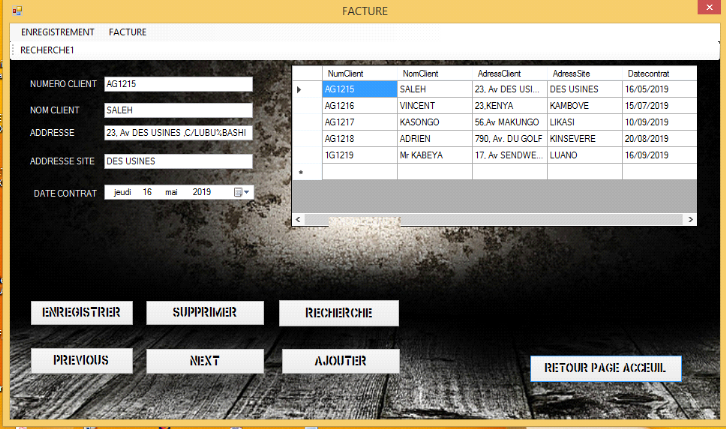

þ Chapitre quatrième : IMPLEMENTATION DE

L'APPLICATION dans ce chapitre il sera question de la matérialisation

d'un logiciel dans un environnement adéquat.

CHAPITRE I : CADRE

CONCEPTUEL ET THEORIQUE

Les normes scientifiques exigent que toute étude

emmenant de la science possède un canevas par lequel le rédacteur

oriente le futur lecteur dans son oeuvre scientifique, et leur explique

différents concepts qui y sont ainsi que quelques théories. C'est

pourquoi dans le présent chapitre nous allons paraphraser d'une

manière brève quelques concepts et principes

généraux afin d'éviter tout quiproquo sur l'acheminement

du sujet ainsi que de la méthode utilisée à savoir

Merise.

Nous aurons dans ce chapitre deux sections principales : dans

la première, il sera question de définir les concepts de base que

constitue notre étude, et dans la deuxième, nous montrerons les

approches théoriques sur l'analyse d'un système d'information.

I .1. Cadre conceptuel

Cette partie consiste à définir tous les

concepts qui cadre avec notre sujet d'étude, et ceux de l'informatique

qui nous aiderons dans l'élaboration de notre travail enfin d'être

explicite envers nous-même,mais également envers notre lecteur.

I.1.1. Concepts clés du sujet

Ici nous allons définir les concepts de notre sujet

d'étude afin de mieux éclairer la compréhension de nos

lecteurs ; il s'intitule « Mise en place d'un

logiciel de gestion (Clients, Agents) d'une entreprise de

sécurité».

Mise en place : l'ensemble des moyens techniques,

dispositifs auxquels l'on recourt pour mettre sur pied quelque chose

d'inédite14(*).

Logiciel : un logiciel désigne l'ensemble de tous

les programmes15(*) mais

quant à nous nous définissons un logiciel comme étant la

combinaison des plusieurs programmes, applications ou instructions

algorithmiques réalisant des taches différents.

Gestion : réalisation d'objectifs par

l'intermédiaire d'autres personnes. C'est-à-dire la Gestion

concerne l'employeur. C'est un processus d'organisation, impulsion de

contrôle spécifique visant à déterminer, à

atteindre les objectifs définis grâce à l'emploi des

humains et la mise en oeuvre d'autres ressources16(*).

Clients : Un client désigne la personne ou

l'entité qui prend la décision d'acheter un bien ou service, de

façon occasionnelle ou habituelle, à un

fournisseur. C'est une

personne qui confie ses intérêts à une autre personne

(expert) en échange d'un bien.17(*)

Agent : Personne chargée des affaires et des

intérêts d'un individu, d'un groupe ou d'un pays, pour le compte

desquels elle agit. 18(*)

Entreprise : L'entreprise est un ensemble des capitaux

et des moyens humains sélectionnés et gérés en vue

de concourir (pour plus longtemps possible) à la conception, à la

réalisation, à la distribution et la vente avec profit d'un bien

ou d'un service.19(*)

Sécurité : Situation, état dans

lesquels on n'est pas exposé au danger. Tranquillité d'esprit

inspirée par la confiance, par le sentiment de n'être pas

menacé.20(*)

I.1.2. Approche théorique

L'approche théorique consiste à donner des plus

amples détails sur la méthode que nous allons utiliser à

savoir Merise.

v Merise : Méthode d'Étude

et de Réalisation Informatique pour les Systèmes

d'Entreprise21(*). La

Merise est aussi définie comme Méthode pour Rassembler les

Idées Sans Effort ou encore comme une

méthode d'analyse,

de

conception et

de

gestion de

projet

informatique.

Merise a été très utilisée dans

les

années

1970 et

1980 pour l'

informatisation massive

des organisations. Cette méthode reste adaptée pour la gestion

des projets internes aux organisations, se limitant à un domaine

précis. Elle est en revanche moins adaptée aux

projets

transverses aux organisations, qui gèrent le plus souvent des

informations à

caractère

sociétal (environnemental et social) avec des

parties

prenantes.22(*)

Tout projet informatique qui agrée la Méthode

Merise passe par trois niveaux d'abstraction ou cycle de spécification

qui sont :

1. Le niveau

conceptuel

Le niveau conceptuel de la Méthode MERISE s'attache aux

invariants de l'entreprise ou de l'organisme du point de vue du métier :

quelles sont les activités, les métiers gérés par

l'entreprise, quels sont les grands processus traités, de quoi

parle-t-on en matière de données.23(*) Ou encore le niveau conceptuel consiste à

concevoir le système d'information en faisant abstraction de toutes les

contraintes techniques ou organisationnelles et cela tant au niveau des

données que des traitements. Il répond à la question

Quoi ? (quoi faire et avec quelles données).

1.2. Modèle Conceptuel des Données

(MCD)

Le MCD est un schéma représentant la structure

du système d'information, du point de vue des données,

c'est-à-dire les dépendances ou relations entre les

différentes données du système d'information. À

travers le Modèle Conceptuel des Données l'utilisateur exprime de

manière détaille ces besoins en données.

1.2.1. Concepts

a. Propriété

La propriété est le plus petit

élément d'information c'est-à-dire un

élément non décomposable et qui répond à un

besoin de gestion dans l'organisation. Et chaque valeur prise par une

propriété est appelé Occurrence24(*).

b. Entité ou

Individu type

1) Entité

Une entité est la représentation d'un

élément matériel ou immatériel ayant un rôle

dans le système que l'on désire décrire. On appelle classe

d'entité un ensemble composé d'entités de même type,

c'est-à-dire dont la définition est la même. Le classement

des entités au sein d'une classe s'appelle classification(ou

abstraction). Une entité est une instanciation de la classe25(*).

Chaque entité est composée de

propriétés, données élémentaires permettant

de la décrire.26(*)

2) Les Identifiants

Un identifiant est un ensemble de propriétés

(une ou plusieurs) permettant de désigner une et une seule

entité27(*).

3) Occurrence d'entité

D'après la définition d'une entité, on

sait que la connaissance d'une valeur de la rubrique identifiant

détermine la connaissance des valeurs des autres rubriques de

l'entité. L'ensemble de ces valeurs est appelé occurrence

d'entité.

4) Association ou relation : Une

association (appelée aussi parfois relation) est un lien

sémantique entre plusieurs entités. Une classe de relation

contient donc toutes les relations de même type (qui relient donc des

entités appartenant à des mêmes classes

d'entité)28(*).

5) Cardinalités : Les

cardinalités permettent de donner le minimum et le maximum de

participation d'une entité dans l'association ; elles sont

représentées par le couple de deux nombres et sont graphiquement

portées par les pattes qui lies les entités avec les

relations29(*).

c) Élaboration

Ici on va présenter le modèle conceptuel de

données par la méthode ascendante

v Dictionnaire de données : il s'agit d'un recueil

d'information auprès d'utilisateurs d'un système d'information.

cette étape permet de recenser toutes les données qui seront

utilisées dans la conception du système d'information30(*).

Le dictionnaire de données

regroupe donc tous les champs non redondants à conserver dans le

système d'informations. Chaque champ possède un type de

données. Ce tableau permet de créer ensuite la matrice des

dépendances fonctionnelles.

v Matrice de dépendances fonctionnelles à source

simple : Cette étape permet de déterminer les entités

à avoir après analyse, en déterminant les

dépendances qui existent entre chaque identifiant et les autres

propriétés qui doivent former différentes

entités.31(*)

La matrice des dépendances fonctionnelles est un simple

tableau. La première colonne reprend tous les attributs du dictionnaire

de données. Une deuxième colonne numérote chaque champ de

un à l'infini.

v Matrice de dépendance fonctionnelle à source

composée : Cette Matrice existe si et seulement si, dans la Matrice

de dépendance fonctionnelle à source simple il y a une

propriété ou plusieurs propriétés non

déterminées par la source ; elle est établie en

récupérant toutes les propriétés qui étaient

source dans la Matrice à dépendance fonctionnelle à source

simple ainsi que toutes les propriétés non

déterminées32(*).

v Matrice de clés :

Elle existe que lorsque dans la Matrice de dépendance fonctionnelle

à source simple, il y a une propriété ou plusieurs

propriétés qui sont à la fois sources et à la fois

buts ; c'est-à-dire s'il existe au moins une ligne dans la matrice

à source simple qui contient un(1) et astérisque (*) ou vice

versa33(*).

v Graphe de clés : Ce

graphe est établi sur référence de la matrice de

dépendance à source composée et de la matrice de

clés ; il détermine les liens entre

identifiants.34(*)

v Structure d'accès

théorique(SAT) :elle est établie en ajoutant au

graphe de clés les différentes propriétés en

dépendance fonctionnelle avec les identifiants35(*).

v Modèle conceptuel de

données (MCD) : a pour objectif :

o Modéliser les données utiles ;

o Déterminer leur structuration ;

o Décrire les liens entre données.

Le MCD consiste aussi à transformer la structure

d'accès théorique en modèle entité-association ou

entité-relation ; ce modèle est ensuite

complété par l'adjonction des cardinalités.

v Tableau des cardinalités : elle permet de donner

le maximum et le minimum de participation d'un identifiant dans

l'association.

Le modèle conceptuel des

traitements

a)Définition

Le modèle conceptuel des traitements c'est un

schéma qui va décrire le contenu et répond à la

question (Quelles opérations ? quels résultats ?) ainsi

que la dynamique (déroulement dans le temps) des activités d'un

domaine de l'organisation, d'une manière indépendante des choix

d'organisation et des moyens utilisés.

b) Concepts

o

Événement : Un événement est

défini comme étant une arrivée nouvelle d'informations sur

le processus décrit, déclenchant une réaction de la part

de celui-ci ; l'événement est graphiquement

représenté par un cercle ou un ovale portant un nom36(*).

o Opération : Une opération

se déclenche uniquement par le stimulus d'un ou de plusieurs

évènements synchronisés. Elle est constituée d'un

ensemble d'actions correspondant à des règles de gestion de

niveau conceptuel, stables pour la durée de vie de la future

application.37(*)

o

Résultat : Le résultat est une réponse en

terme d'information ; le résultat est graphiquement

symbolisé par un ovale ou un cercle portant un nom.

o Processus : Un processus est une vue du

MCT correspondant à un enchaînement d'opérations relatives

à un même domaine d'activité. Le processus constitue donc

un sous-ensemble de l'organisation dont les limites sont indépendantes

des choix de l'organisation.38(*)

o Synchronisation des

événements : la synchronisation correspond à

une relation logique associant les événements à l'aide des

connecteurs logiques, elle est graphiquement représentée par un

pentagone ou un triangle orienté vers l'opération39(*).

o Règles

d'émission des résultats (R.E.R) : les

règles d'émission est une forme d'expression logique qui

définit les conditions auxquelles est soumise l'émission des

plusieurs résultats par une opération40(*) ;

a) Élaboration

§ Tableau des Acteurs : C'est dans

ce tableau où l'on recense tous les acteurs du Modèle, en

déterminant leur type et leur rôle joué dans

l'organisation41(*).

§ Graphe de flux : est un graphe

dont les noeuds sont des acteurs et les arcs sont des flux.

§ Matrice de flux : C'est une

matrice carrée, en lignes et en colonnes on a des acteurs et une

intersection entre une ligne et une colonne qui contient un ou plusieurs

échanges de l'acteur représenté par la ligne

(émetteur) vers `acteur représentée par la colonne

(récepteur)42(*).

§ Tableau de flux : c'est un

tableau qui contient tous les flux et une ligne décrit en détail

un flux :nom, émetteur, récepteur, données,

explication.

§ Tableau des

Événements

§ Le tableau des événements est

établi en fonction du tableau des flux, en considérant tous les

flux dont leurs acteurs récepteurs sont internes et qui

réagissent à la réception, ces flux deviennent des

événements internes selon que leurs acteurs émetteurs sont

internes ou événements externes selon que leurs acteurs

émetteurs sont externes43(*) ;

§ Tableau des actions

induites : Ce tableau est établi en considérant un

événement, et pour chaque événement, on cherche les

actions induites par cet événement et les résultats qui

sont produits en exécution de ces actions à partir des

règles de gestion et/ou du bon sens.

§ Tableau des

opérations : ilest construit sur base du tableau des

actions induites en prenant en compte la colonne actions et en

sélectionnant les cases identiques qui forment un bloc dans le tableau

des opérations ; puis examiner les restes des lignes en fonction

des règles de gestion et/ou du bon sens44(*).

§ Tableau des

synchronisations : Ce tableau est établi par

référence au tableau des opérations

précisément la colonne événements

déclencheurs ; considérer les cases qui contiennent

plusieurs événements, puis pour chaque case prise en

considération, construire la synchronisation qui est une expression

logique liant ces événements45(*).

§ Tableau des

règles d'émission des résultats : à

partir du tableau des opérations, voir la colonne résultat,

sélectionner les cases contenant les résultats

conditionnés ou alternés ; et pour la case

sélectionnée prendre l'expression logique ou l'expression de

comparaison.

§ Graphe

d'ordonnancement des

événements « G.O.E » :

C'est un graphe qui ordonne les événements, il prend en

compte l'événement initial ou les événements

initiaux en considérant l'opération déclenchée par

cet événement ou ces événements et le(s)

résultat(s) produit(s) par l'opération.

§ Modèle conceptuel des

traitements : il est construit suivant les étapes

susmentionnées ci-haut. Et met en lumière les traitements qui

seront effectués sur les données indépendantes des toutes

contraintes liées à l'organisation et répond à la

question « quoi ? ».46(*)

Niveau organisationnel et logique

Le niveau organisationnel a comme mission d'intégrer

dans l'analyse les critères liés à l'organisation. Le

niveau organisationnel fera préciser les notions des temps, de

chronologie des opérations, d'unité de lieu, définira les

postes de travail, l'accès aux bases de données et répond

aux questions : Qui ?, Où ?, Quand ?47(*)

Le modèle organisationnel des

traitements

a) Définition

MOT (modèle organisationnel des traitements) c'est un

schéma crée à partir du M.C.T. et qui va préciser

les choix d'organisation (lieu d'exécution des opérations et

date-début, date-fin des opérations).48(*)

b) Concepts

v Poste de Travail : est une composante

organisationnelle située sur un site ; il réalise une ou

plusieurs actions autonomes de production c'est-à-dire qu'il

génère des effets consommés par un autre poste.49(*)

Phase de procédure

v Tableau de choix

d'organisation : Ce tableau est

élaboré compte tenu des orientations générales

définies au stade de l'analyse préalable, il définit et

explicite les opérations qui sont traduites en phases50(*).

v Diagramme d'enchainement des

procédures : il représente les

événements, les opérations et les

résultats.51(*)

v Digramme de

répartition de taches homme/machine : il s'agit d'une part

des entrées effectuées par l'homme à partir des

périphériques d'entrées (Clavier, Souris, Optique,...) et

d'autre part il s'agit des affichages écran ou des sorties imprimantes

qui résultent des sollicitations de l'homme.

b) Élaboration

Le modèle organisationnel des traitements est un

schéma crée à partir du Modèle Conceptuel de

Traitements. Il a pour but de préciser le Choix d'organisation (le poste

de travail, les opérations exécutées et la chronologie

d'exécution des opérations).

Au niveau conceptuel, on exprimait seulement le

« quoi faire ? »,« quand le

fait ? » et ponctuellement « comment on

fait ? »

ü

Nature de la transformation

A partir du modèle conceptuel de

traitement, compte tenu des orientations générales

définit au stade de l'analyse préalable, on aboutit au choix

d'organisation.

A partir de cette définition de poste de travail, ou

construit une procédure c'est-à-dire un schéma montrant

l'enchainement des opérations sur les différents poste de

travail.52(*)

La procédure est donc la traduction au niveau

organisationnel du schéma de processus définit au niveau

conceptuel. Dans les différents diagrammes construits à ce

niveau, il y aura ajout d'informations complémentaires, la

redéfinition éventuelle des opérations et la prise en

compte éventuelle d'évènements complémentaires.

v Les diagrammes de circulation des

informations : qui montre comment les informations circulent dans les

différents postes de travail.

v Le diagramme d'enchainement de

procédure : qui traduit directement au niveau organisationnel

le modèle conceptuel de traitement comme ce dernier, il

représente les évènements, les opérations et le

résultat53(*).

v Le diagramme de répartition de tache homme

machine : qui montre les tables qui sont exécutées par

l'homme ainsi que celles qui sont exécutées par la machine.

Le modèle logique de données

a) Définition

Le modèle logique de données est la

transformation du schéma conceptuel de données en un

schéma logique de la base de données54(*).

b) Concepts

Le passage du Modèle Logique de Données au

Modèle Physique de Données exige que les tables qui

jusque-là sont externes à la base de données se traduisent

en fichiers faisant partie intégrante de la base de

données55(*).

· Table : sert à conserver les

données56(*)

· Champs : est un attribut d'une table57(*)

· Domaine : c'est une contrainte que doit remplir un

attribut58(*)

· Relation : est un lien qui existe entre un ou

plusieurs entités59(*)

· Clé primaire : c'est un identifiant unique

d'une table60(*)

· Clé étrangère : c'est un

identifiant qui provient d'une autre table et se retrouvant dans la table qui

n'est pas la sienne.61(*)

c) Élaboration

Le MLD est construit à partir du MCD et qui va

préciser le mode de stockage de données (fichier, base de

données hiérarchique, base de données réseau, base

de données relationnelle) indépendant du matériel

informatique, de langage de programmation et du système de gestion de

base de données62(*).

· Modèle

logique de données

Règles de transformation

Règle1 : Toutes les entités du

modèle conceptuel de données deviennent des tables en

modèle logique de données et leurs propriétés

deviennent des champs ou rubriques de ces tables ; et chaque table

admettra comme clé primaire, l'identifiant de l'entité dont elle

est issue.

Règle2 : Pour une relation hiérarchique

(CIF), l'identifiant de l'entité père sera placé dans la

table issue de la l'entité fils comme clé

étrangère.63(*)

Règle3 : Pour une relation non hiérarchique

(Non CIF), cette relation devient une table en Modèle Logique de

Données et admettra comme champs les propriétés de la

relation s'il y en avait en Modèle Conceptuel de Données ;

et comme clé primaire, une clé composée des identifiants

des entités qu'elle reliait.

2. Niveau Physique

Le niveau physique permet de définir l'organisation

réelle (physique) de données. Il apporte des solutions techniques

et répond à la question comment ?

Le modèle physique de

données

Le MPD (modèle physique de données) : C'est

le schéma crée à partir du MLD et il va indiquer le

ressources (matérielles et logicielles) nécessaires pour le

stockage (et restitution) des données64(*).

· Base de données (Bd)

Base de Données (BD) :

une base de données est un ensemble structuré d'informations. Une

base de données est conçue pour permettre une consultation et une

modification aisée de son contenu, si possible par plusieurs

utilisateurs en même temps. De manière générale, on

parle aussi de base de données pour tous ensemble

d'informations.65(*)

Plus formellement, une BD est un ensemble d'informations

exhaustives, non redondantes, structurées et persistantes, concernant un

sujet. 66(*)

· Système de gestion de base de

données (SGBD)

Un Système de Gestion de Base de

Données peut être défini comme un ensemble de

logiciels prenant en charge la structuration, le stockage, la mise à

jour et la maintenance des données. Autrement dit, il permet de

décrire, modifier, interroger et administrer les données. C'est,

en fait, l'interface entre la base de données et les utilisateurs (qui

ne sont pas forcément informaticiens)67(*).

Les langages de programmation informatique de gestion de base

de données sont multiples entre autre : Structured Query

Langage (SQL), Access, Oracle etc. par rapport à notre sujet de

recherche nous avons préféré le système de gestion

de base de données relationnelle de la firme Microsoft

intégré dans le logiciel Suite Office qui est Access.

Le langage de programmation Access : Microsoft Access est

un logiciel de création de base de données relationnelle

éditée par Microsoft.

Avantage de Microsoft Access :

Access vous permet de créer facilement des

applications professionnelles Grâce à ses outils de conception

riches et intuitifs, Access vous aide à créer des applications

attrayantes et hautement fonctionnelles en un temps record.

Intégration commode des données entre Access et

des applications à l'aide de la bibliothèque de connecteurs

d'Access pour générer des visuels et analyses

agrégés au sein de l'interface familière d'Access68(*).

Ce point présente les deux grandes familles

d'opérations que le langage permet d'exprimer :

o L'interrogation et la recherche dans les tables.

o La gestion de tables et de vues munies des contraintes

associées. Ces instructions concernent la table et sa structure

constitue la partie LDD (Langage de Description des Données).

I.2.3.2 Le modèle opérationnel

physique des traitements

Le MOPT (modèle opérationnel physique des

traitements) : est une architecture technique des programmes tout en

répondant à la question « comment » pour

préparer l'écriture des programmes.

ï Il s'agit de décrire l'organisation des modules

des programmes; et pour chaque module, de définir l'algorithme.

· Algorithme

Un algorithme est une suite d'instructions destinée

à décrire l'ensemble des actions consécutives qu'un

ordinateur doit exécuter pour un objectif bien

déterminé.

· Programme

Un programme est une suite d'instructions ou une suite

d'expressions d'un algorithme dans un langage donné, capable

d'être interpréter et exécuter par l'ordinateur (le

microprocesseur).

· Langage de programmation

On appelle programmation, une transformation d'un ensemble

d'instructions séquentielle s'appelées algorithme appartenant

à un langage de programmation. Elle ne signifie pas seulement coder,

mais aussi la conception de cet ensemble de programmation et de structures des

données qui vont nous amener à la réalisation de cet

algorithme69(*).

Dans le cadre de la programmation, il existe plusieurs

langages permettant à l'homme de donner les instructions à la

machine ; mais le choix doit porter sur la maitrise de la manipulation de

ce langage. C'est pourquoi, dans le cadre de notre travail notre choix porte

sur le lange de programmation orientée objet Visual Basic.Net qui va

nous permettre de produire une application dans un environnement graphique.

CHAPITRE II : ANALYSE DU

SYSTEME EXISTANT

L'Analyse de l'existant c'est-à-dire dépasser

les représentations immédiates et en extraire les modèles

conceptuels pour : comprendre le fondement de l'application,

dégager les inconvénients, hors convergence de l'organisation

pour aboutir à des formalismes communicables70(*).

Dans ce chapitre il sera question de faire une

présentation générale de gestion de l'entreprise de

gardiennage LUGOZI Security, un diagnostic de la situation du système

tel qu'il fonctionne actuellement afin de déboucher sur une

ébauche des solutions.

L'épilogue de mettre au point une nouvelle application

ou de modifier celle qui existe a des conséquences importantes sur le

plan organisationnel, sur le plan de la méthode de gestion, et sur le

plan des conditions économiques de fonctionnement. Par

conséquent, cette décision doit être préparée

par une étude préalable qui, à partir d'une d'étude

de la situation actuelle que l'on apporte une solution optimale.

L'analyse préalable consiste à :

ü comprendre les problèmes à résoudre ;

ü de poser correctement les problèmes à

résoudre ;

ü et de formaliser les problèmes sous une forme

accessible à tous les utilisateurs concernés.

I. Présentation de

l'existant

1. Historique.

a. Définition

Le terme « LUGOZI » est un mot HEMBA qui

signifie se « battre ou la force » si cette

société de gardiennage a choisi ce vocable c'est justement pour

le caractère viril qu'il y a dans cette expression.

b. Création

La Société de sécurité et de

gardiennage LOGOZI SECURITY a vu les jours vers les années 2017 avec

l'appui des plusieurs partenaires anonymes dont Monsieur Pascal NDJADI qui est

actuellement le Directeur Exécutif de ladite Société.

Depuis la création et la bonne réputation

qu'à la Société de sécurité et de

gardiennage LOGOZI, ne cesse de progresser et conquérir de grands

marchés et partenariats et matière de sécurité des

biens et personnes. Pour preuve, elle dispose des multiples sites dont elle

assure la surveillance et le gardiennage entre autre à LUBUMBASHI,

LIKASI, KASUMBALESA, KOLWEZI etc.

2. Localisation :

Direction générale de la Société

de Sécurité et de gardiennage LUGOZI, se situe dans la province

du Haut-Katanga plus précisément dans la ville de Lubumbashi, au

n° 23 de l'avenue Cascade 2, Commune de Lubumbashi.

3. Mission

La Société de Sécurité et de

gardiennage LUGOZI a comme impératif :

Le gardiennage ;

La vidéo surveillance ;

L'alarme ;

Et l'escorte.

4. DG

Coordonnateur

Direction Administratif

Direction des Operations

Direction Financière et Marketing

Commandement

Secrétariat

Réception

Inspecteurs

Superviseurs

Chambre des Operations

Chef d'équipe

Chef de poste

Officiers

Organigramme

Source : Direction des Operations

II. Analyse proprement

dite

1. Description des postes

A. Liste des services : on va recenser les services qui

sont concernés par l'étude. Un service est une entité

fonctionnelle de l'entreprise et est constitué des stations ou poste de

travail.71(*)

Ø Secrétariat : le secrétariat est

constitué de deux postes :

o le premier s'occupe de l'enregistrement des partenaires et

sert d'enseigne ou d'informateuraux nouveaux clients, et c'est ce poste qui

effectue les entretiens avectout nouveau client qui sollicite les services chez

LUGOZI en lui accordant une période d'essai de trois à cinq jour

avant la clause du contrat. Il sert aussi à la collecte des suggestions

et réclamations des clients.

o le second quant à lui s'occupe de la facturation des

clients ou partenaires, du recouvrement et de la clause du contrat des

nouveaux partenaires ou clients.

Ce poste détermine également la nature de

service lors de la clause du contrat, c'est-à-dire, s'il s'agit de

l'escorte, la surveillance, du gardiennage soit de la journée, soit de

la nuit ou soit de la journée et du soir.

Ø Direction des Operations : la Direction des

Operations est chargée des affectations et déploiement des Agents

(Inspecteur, Superviseur, Commandant, Chef d'équipe, chef de poste et

officiers) sur les sites.La Direction des Operations effectue le

déploiement après l'audit ou l'étude des risques du site

à sécuriser.

C'est l'étude des risques qui détermine le

nombre des agents que LUGOZI pourra affecter sur le site tout en s'assurant de

l'approbation du client car la sécurité se paie par agent.

Ø Paiement des agents (Direction financière)

rappelons que le salaire est calculé de façon journalière

mais payé à la fin du mois et toute entreprise attribue le

salaire selon les niveaux ou les catégories des agents.

Salaire net = Salaire de base + Transport + Avantage et

nature nourriture.

2. Description des données

v Etude des documents : nous essayerons de donner

quelques documents susceptible d'interagir avec le système existant

dont :

1) La facture

2) Le registre de planning ou de déploiement

3) Et le Registre de paiement.

1) Facture

- Numéro facture

- Client

- Période

- Numéro

- Désignation

- Mois

- Nombre d'agent

- Cout par agent

- Total

- Hors TVA

- Total mois + 16% TVA

- Total à payer

- Date

- Nom Financier

- Nom Directeur Administratif

- Nom Directeur Logistique

2) Registre de planning ou de déploiement

v Catégorie 1 (Nuit et jour ou jour seulement ou encore

nuit seulement)

- Nom client

- Nom site

- Nbre agent

- Nom agent

- Date entrée

- Date sortie

- Heure entrée

- Heure sortie

3) Registre de paiement

- Niveau Agent

- Nom Agent

- Mois paiement

- Date de paiement

- Salaire de base

- Indemnité Transport

- Avantage et nature nourriture

III. Inventaire des rubriques

Une rubriques est une information élémentaire

contenue dans un lot recensé les rubriques par lot d'information dans un

tableau : une ligne représente une rubrique tandis qu'une colonne

désigne un lot d'information.72(*)

|

N °

|

Propriétés

|

Facture

|

Planning déploiement

|

Registre de paiement

|

|

1. Numéro facture

|

*

|

|

|

|

2. Nom Client

|

*

|

*

|

|

|

3. Période

|

*

|

|

|

|

4. Numéro

|

*

|

|

|

|

5. Désignation

|

*

|

|

|

|

6. Moisfacture

|

*

|

|

|

|

7. Nombre d'agent

|

*

|

*

|

|

|

8. Cout par agent

|

*

|

|

|

|

9. Total

|

*

|

|

|

|

10. Hors TVA

|

*

|

|

|

|

11. Total mois + 16% TVA

|

*

|

|

|

|

12. Total à payer

|

*

|

|

|

|

13. Datefacture

|

*

|

|

|

|

14. Nom Financier

|

*

|

|

|

|

15. Nom Directeur Administratif

|

*

|

|

|

|

16. Nom Directeur Logistique

|

*

|

|

|

|

17. Catégorie

|

|

*

|

|

|

18. Nom site

|

|

*

|

|

|

19. Nbre agent

|

*

|

*

|

|

|

20. Nom agent

|

|

*

|

*

|

|

21. Date entrée

|

|

*

|

|

|

22. Date sortie

|

|

*

|

|

|

23. Heure entrée

|

|

*

|

|

|

24. Remplacement

|

|

*

|

|

|

25. Niveau Agent

|

|

|

*

|

|

26. Mois paiement

|

|

|

*

|

|

27. Date de paiement

|

|

|

*

|

|

28. Salaire de base

|

|

|

*

|

|

29. IndemTrans

|

|

|

*

|

|

30. Avantage et nature nourriture

|

|

|

*

|

IV. Dictionnaire de données

épurées

Un dictionnaire de données est un document qui permet

de recenser, de classer et de trier toutes les informations collectées

dans l'inventaire des rubriques.73(*)

Le dictionnaire des données épuré qui

devra comporter ni synonyme, ni polysémie, ni donnée

calculée. Pour faciliter la conception ultérieure des bases de

données, il est recommandé de définir pour chaque

donnée du dictionnaire son domaine. Le domaine d'une donnée est

l'ensemble des valeurs que peut prendre cette donnée. Il peut être

:

v étendu: il correspond alors au type d'une

donnée : Numérique, alphabétique, etc.

v restreint: on l'exprime alors au moyen d'une liste ou d'un

intervalle. Par exemple, pour la rubrique « Sexe », le domaine sera

la liste de valeurs « F », « M ».74(*)

|

N°

|

Propriétés

|

Signification

|

Type

|

Domaine

|

Contrainte

|

|

1. Numfacture

|

Le numéro que contient chaque facture à

l'entête

|

NC

|

AN_10

|

Unique

|

|

2. NomClient

|

Le nom du client

|

NC

|

AN_15

|

|

|

3. Période

|

Contient le mois et l'année du prescription de la facture

|

NC

|

AN_15

|

|

|

4. Désignation

|

Objet de la facture

|

NC

|

AN_8

|

|

|

5. Moisfacture

|

Mois payés sur la facture

|

NC

|

AN_15

|

|

|

6. Nbreagent

|

Le nombre d'agent affecté au site

|

C

|

N_4

|

|

|

7. Coutagent

|

Le Coût par agent

|

C

|

N_4

|

|

|

8. Totalapayé

|

Montant total à payer

|

C

|

N_8

|

|

|

9. Hors TVA

|

Le montant hors taxe

|

C

|

N_8

|

|

|

10. TotalmoisetTVA

|

Montant total du mois plus la taxe

|

C

|

N_8

|

|

|

11. Totalàpayer

|

Montant total à payer

|

C

|

N_8

|

|

|

12. Datefacture

|

Date d'établissement de la facture

|

NC

|

Date

|

|

|

13. NomFinancier

|

Le nom du financier

|

NC

|

AN_15

|

|

|

14. NomDirecteurAdministratif

|

Le nom du directeur

|

NC

|

AN_15

|

|

|

15. NomDirecteurLogistique

|

Le nom du directeur Logistique

|

NC

|

AN_15

|

|

|

16. Catégorie

|

La catégorie de l'agent

|

NC

|

AN_5

|

|

|

17. Nomsite

|

Le nom du site

|

NC

|

AN_15

|

|

|

18. Nomagent

|

Le nom de l'agent

|

NC

|

AN_15

|

|

|

19. Dateentrée

|

La date d'entrée

|

NC

|

Date

|

|

|

20. Datesortie

|

La date de sortie

|

NC

|

Date

|

|

|

21. Heureentrée

|

L'heure d'entrée

|

NC

|

AN_8

|

|

|

22. Heuresortie

|

Heure de sortie

|

NC

|

AN_8

|

|

|

|

23. Remplacement

|

La période de remplacement

|

NC

|

AN_10

|

|

|

24. NiveauAgent

|

Le niveau de l'agent

|

NC

|

AN_10

|

|

|

25. Moispaiement

|

Le mois de la paie

|

NC

|

AN_8

|

|

|

26. Datedepaiement

|

La date du paiement

|

NC

|

Date

|

|

|

27. Salairedebase

|

le salaire de base

|

C

|

AN_8

|

|

|

28. IndemTrans

|

Indemnité transport

|

NC

|

AN_8

|

|

|

29. Avantagenature

|

Les avantages en nature et nourriture

|

NC

|

AN_8

|

|

|

30. NomAgent

|

Le nom de l'agent

|

NC

|

AN_15

|

|

a) Description des traitements

· Tableau des acteurs

|

N°

|

NOM ACTEUR

|

TYPE

|

SIGNIFICATION ou ROLE

|

|

1

|

Client

|

Externe

|

Celui qui vient solliciter le service chez LUGOZI

|

|

2

|

Secrétariat et facturation

|

Interne

|

Sert d'informateur au nouveau client, à

l'enregistrement, à l'établissement des factures et la signature

des contrats.

|

|

3

|

Bureau des opérations

|

Interne

|

Ce bureau est chargé du déploiement des agents

sur les sites, le planning et de l'étude des risques.

|

|

4

|

Financier

|

Interne

|

Le financier est chargé de la gestion des finances

(dépenses, paiement et autres achats).

|

Description textuelle

A. Renseignement et enregistrement)

Le processus d'enregistrement et signature du contrat de

gardiennage est amorcé lorsqu'un client vient prendre de renseignement

du fonctionnement et des services rendus par celui-ci, au secrétariat,

le secrétariat fournit des informations précises à la

demande du client.

Si le client sollicite le contrat, le secrétariat passe la

demande du client au bureau des opérations pour l'étude de lieu,

si tous se passe bien, alors le client signe ou conclut le contrat et il est

enregistré sur la liste des partenaires ou client.

B. Paiement facture

A chaque cinquième jour avant la fin du mois le

secrétariat envoie la facture au client pour recouvrement

(règlement). Le client réceptionne cette dernière, s'il a

l'argent correspondant au montant de celle-ci, il s'acquitte directement dans

le cas contraire, la facture sera mise en attente de paiement.

Si la facture est réglée, alors le

secrétariat mettra à jour sa liste de recouvrement

c'est-à-dire facture payée et non payée, ensuite il

élabore un rapport en double copies, l'un pour le B des finances et

l'autres pour les Bureau des Operations.

C. Paiement Salaire

A chaque fin du mois, à une date précise,

l'agent se présente au bureau de finance pour réclamer son

salaire, le bureau financier vérifie si la facture a été

réglée suite au rapport du secrétariat, si la somme n'est

encore versée , la paie est mise en attente, dans le cas contraire, il

libère le salaire de l'agent et met à jour la liste des agents

payés, puis il établit et transmet le rapport de paie à

la Direction Générale.

Client

Facturation et secrétariat

Bureau des opérations

8

1

Les graphes des flux

(Renseignement et contrat)

2

6

3

4

5

7

Légende

1. Demande renseignement

2. Renseignement fourni

3. Contrat sollicité

4. Demande envoyée

5. Etude de lieu

6. Contrat non conclu

7. Contrat conclu

8. Enregistrement client

Clients (partenaire)

Facturation et secrétariat

Bureau finance

Bureau des opérations

1

(Paiement Facture)

3

4

2

5

7

Légende

1) 1) Facture envoyée

2) Facture non réglée

3) Facture réglée

4) Facture règlement consignée

5) Rapport règlement transmis

6) Copie rapport règlement

7) Prestation agent prélevé

4

1

(Salaire)

Financier

Agent

3

2

5

Direction générale

Légende

1) Présentation Agent fin mois

2) Paie mise en attente

3) Le salaire libéré

4) Liste agent payé mise à jour

5) Rapport de paie transmis

II.4.4 Tableau des flux

Le tableau des flux se construit sur base du graphe des flux en

considérant tous les flux externes et internes. Par rapport à

notre travail les tableaux des opérations sont repartis selon les

opérations qu'aura à effectuer notre logiciel.

A. signature contrat et enregistrement

|

N°

|

Nom

|

Emetteur

|

Récepteur

|

Signification

|

|

1

|

Demande renseignement

|

Client

|

Secrétariat

|

Le client passe à la réception pour s'informer des

services.

|

|

2

|

Renseignement fourni

|

Secrétariat

|

Client

|

Le secrétariat renseigne le client sur le service

|

|

3

|

Contrat sollicité

|

Client

|

Secrétariat

|

Le client sollicite une descente et il est prêt à

conclure le contrat

|

|

4

|

Demande envoyée

|

Secrétariat

|

Bureau des Operations

|

Le secrétariat envoi la demande du client au bureau des

opérations

|

|

5

|

Etude de lieu

|

Bureau des Operations

|

Client

|

Le Bureau des Operations effectue l'étude de lieu et

propose au client.

|

|

6

|

Contrat conclu

|

Secrétariat

|

Secrétariat

|

Formalité et signature du contrat

|

|

7

|

Enregistrement client

|

Secrétariat

|

Secrétariat

|

enregistrement du client.

|

B. Paiement facture

|

N°

|

Nom

|

Emetteur

|

Récepteur

|

Signification

|

|

1

|

Facture envoyée

|

Secrétariat

|

Client

|

Le secrétariat envoi la facture au client pour le

recouvrement

|

|

2

|

Facture non payée

|

Client

|

Secrétariat

|

La réponse du client lors du recouvrement

|

|

3

|

Facture payée

|

Client

|

Secrétariat

|

Le client paie sa facture

|

|

4

|

Facture paiement consignée

|

Secrétariat

|

Secrétariat

|

Le secrétariat consigne le paiement de la facture

|

|

5

|

Rapport paiement transmis

|

Secrétariat

|

Bureau Finances

|

Le secrétariat transmet un rapport au bureau finances

|

|

6

|

Copie rapport paiement

|

Secrétariat

|

Bureau des Operations

|

Le Secrétariat transmet en copie le rapport au B. Des

Operations

|

|

7

|

Prestation agent prélevée

|

Bureau des Operations

|

Bureau des Operations

|

Le Bureau des Operations poursuit avec le planning des Agents

|

C. Paiement Salaire

|

N°

|

Nom

|

Emetteur

|

Récepteur

|

Signification

|

|

1

|

Agent presenté

|

Agent

|

Financier

|

L'agent se présente au bureau des finances pour le salaire

|

|

2

|

Paie mise en attente

|

Financier

|

Agent

|

Le financier met en attente le paiement car l'argent non

disponible

|

|

3

|

Le salaire libéré

|

Financier

|

Agent

|

Le financier effectuer le paiement

|

|

4

|

Liste agent payé mise à jour

|

Financier

|

Direction Générale

|

Le financier met à jour la liste de paiement

|

|

5

|

Rapport de paie transmis

|

Bureau logistique

|

Financier

|

Le B. Finances établit un rapport et transmet à la

D.G

|

· Diagramme de circulation des informations

(Renseignement et contrat)

|

Temps

|

Client

|

Secrétariat

|

Bureau des opérations

|

Rapport

Contrat sollicité

Renseignement demandé

Enregistrement Client

Enregistrer

Contrat Conclu

Contrat non Conclu

Conclure

Demande

Envoyer

Fournir

Renseignement fourni

Rapport lieu étudié

Etudier

· Diagramme de circulation des informations

(Paiement facture)

|

Temps

|

Secrétariat

|

Client

|

Bureau des opérations

|

Bureau Finances

|

Vérification

NON OK

OK

5 jours avant fin mois

ET

Consigner facture

Transmettre

Liste des paiements des factures

Facture réglée

Facture non réglée

Envoi facture

Prestation Agent

Rapport règlement

Prélèvement

Copie Rapport B.O

· Diagramme de circulation des informations

(Salaire)

|

Temps

|

Agent

|

Financier

|

Direction générale

|

A Chaque fin du mois

A Chaque fin du mois

Salaire réclamé

Etablir

ET

Liste paiement mise à jour

disponible

Non disponible

Payer Agent

ET

Rapport Paie transmis

b) Critique et proposition des solutions

Dans le mécanisme de gestion de la société

de gardiennage et de sécurité de Lugozi, nous étions fort

impressionner car dans cette entreprise le besoin du client passe avant tout et

l'entreprise est dotée des mesures d'urgences en agents, en

équipement du jour le jour.

· Points négatifs du

système

Les problèmes que rencontre ce système que nous

avons pu cerner sont :

- Par rapport au paiement des salaires les pointages ne

comptent pas car il y a des agents qui passent directement aux sites où

ils sont affectés ce qui met le financier dans des nombreux

problèmes.

- L'utilisation d'un logiciel non-approprié pour la

gestion donc l'entreprise LUGOZI SECURITY utilise le Word de Microsoft Office

pour l'enregistrement des clients étant en règle avec le paiement

de factures.

- Lenteur dans la recherche d'affectation des agents

· Proposition de la solution

nouvelle

Vu les problèmes cités

précédemment, nous proposons à la Direction

Générale de LUGOZIun logiciel de gestions des entrées

sorties de toute l'entreprise qui leur permettra de bien gérer leurs

activités administratives en sauvegardant toutes les informations

possibles pour satisfaire les besoins des clients et gérer leur

entreprise de manière professionnelle.

CHAPITRE III : CONCEPTION DU SYSTEME

D'INFORMATION

La conception du nouveau système ou la

modélisation du nouveau système est une étape qui consiste

à la conception du nouveau système proposé. Nous allons y

ressortir le modèle Conceptuel des Données, des Traitements, les

Modèles Logique des Données et Organisationnel des

Traitements.

1. Conception des données

|

N°

|

Propriétés

|

Signification

|

Type

|

Domaine

|

Contrainte

|

|

1. Numfacture

|

Le numéro que contient chaque facture à

l'entête

|

NC

|

AN_10

|

Unique

|

|

2. NomClient

|

Le nom du client

|

NC

|

AN_15

|

|

|

3. Nbremoispaye

|

Le nombre des mois à payer

|

C

|

N_4

|

|

|

4. Désignation

|

Objet de la facture

|

NC

|

AN_8

|

|

|

5. Nbreagent

|

Le nombre d'agent affecté au site

|

C

|

N_4

|

|

|

6. Coutagent

|

Le Coût par agent

|

C

|

N_4

|

|

|

7. Totalapayé

|

Montant total à payer

|

C

|

N_8

|

|

|

8. THorsTVA

|

Le montant hors taxe

|

C

|

N_8

|

|

|

9. Datefacture

|

Date d'établissement de la facture

|

NC

|

Date_8

|

|

|

10. NomFacturier

|

Le nom du financier

|

NC

|

AN_15

|

|

|

11. CatégorieP

|

La catégorie de planning

|

NC

|

AN_5

|

|

|

12. Nomsite

|

Le nom du site

|

NC

|

AN_15

|

|

|

13. MatrAgent

|

Le numéro matricule de l'agent

|

NC

|

AN_8

|

Unique

|

|

14. Nomagent

|

Le nom de l'agent

|

NC

|

AN_15

|

|

|

15. Dateentrée

|

La date d'entrée

|

NC

|

Date_8

|

|

|

16. Datesortie

|

La date de sortie

|

NC

|

Date_8

|

|

|

17. Heureentrée

|

L'heure d'entrée

|

NC

|

AN_8

|

|

|

18. Heuresortie

|

Heure de sortie

|

NC

|

AN_8

|

|

|

|

19. PerRemplace

|

La période de remplacement

|

NC

|

AN_10

|

|

|

20. FonctionAgent

|

La fonction de l'Agent

|

NC

|

AN_10

|

|

|

21. Salairedebase

|

le salaire de base

|

C

|

AN_8

|

|

|

22. numClient

|

Le numéro d'identification du client

|

C

|

AN_4

|

Unique

|

|

23. AdressClient

|

L'adresse du client

|

NC

|

AN_10

|

|

|

24. Datecontrat

|

Date de la signature du contrat

|

NC

|

Date

|

|

|

25. AdressAgent

|

Adresse de l'agent

|

NC

|

AN_10

|

|

|

26. AdressSite

|

L'adresse du site à sécuriser

|

NC

|

AN_10

|

|

|

27. SexeAgent

|

Le genre de l'agent

|

NC

|

AN2

|

|

|

28. NumSite

|

Le Numéro du site

|

NC

|

AN_6

|

|

|

29. NumCat

|

Le Numéro Catégorie

|

NC

|

AN_6

|

|

|

30. DescriptionCat

|

La description de la Catégorie

|

NC

|

AN20

|

|

|

31. NumList

|

Numero de la Liste de pointage

|

NC

|

AN_6

|

|

|

32. Pointage

|

La marque de pointage

|

NC

|

AN_1

|

|

2. règles de gestion

Les règles de gestion expriment la manière dont

les entités associées interagissent les unes par rapport aux

autres, en d'autres termes elles expriment les dépendances entre les

données.75(*)

· Sur une facture on peut trouver le payement d'un ou

plusieurs mois ;

· Tout client doit être enregistré avant de

payer une facture ;

· Une facture ne peut contenir que le payement d'un seul

client ;

· Un agent ne peut recevoir son payement qu'une fois par

mois ;

· Le paiement est conditionné par les pointages de

l'Agent dans le carnet de présence ;

· Un agent ne peut prester que soit la nuit soit le jour

· Un site peut être sécurisé soit le

jour soit la nuit ou la nuit et le jour

· Un site doit être gardé par un ou

plusieurs agents

· Un site appartient à un seul client

1. 3. Matrice des dépendances fonctionnelles

|

N0

|

PROPRIETES

|

1

|

2

|

3

|

4

|

5

|

6

|

7

|

8

|

9

|

10

|

11

|

12

|

13

|

14

|

15

|

16

|

17

|

18

|

19

|

20

|

21

|

22

|

23

|

24

|

25

|

26

|

27

|

28

|

29

|

30

|

31

|

|

1

|

Numfacture

|

*

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

2

|

NomClient

|

1

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

1

|

|

|

|

|

|

|

|

|

|

3

|

Nbremoispaye

|

1

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

4

|

Désignation

|

1

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

5

|

Nbreagent

|

1

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

6

|

Coutagent

|

1

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

7

|

Totalapayé

|

1

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

8

|

THorsTVA

|

1

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

9

|

Datefacture

|

1

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

10

|

NomFacturier

|

1

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

11

|

Nomsite

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

1

|

|

|

|

|

|

12

|

MatrAgent

|

|

|

|

|

|

|

|

|

|

|

|

*

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

13

|

Nomagent

|

|

|

|

|

|

|

|

|

|

|

|

1

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

14

|

Dateentrée

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

15

|

Datesortie

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

16

|

Heureentrée

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

17

|

Heuresortie

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

18

|

PerRemplace

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

19

|

FonctionAgent

|

|

|

|

|

|

|

|

|

|

|

|

1

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

20

|

Salairedebase

|

|

|

|

|

|

|

|

|

|

|

|

1

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

21

|

numClient

|

|