|

Dédicaces

A ma famille :

A mon épouse Catherine MIANDA BILE

A mon fils Gabriel ASSASSE BILE

A ma fille Joëlle MANYONGA BILE

Remerciements

Je tiens tout d'abord à remercier l'Ecole

Supérieure des Métiers d'Informatique et de Commerce sans

laquelle ce mémoire n'aurait jamais vu le jour.

Je remercie également mon directeur Monsieur le

Professeur Simon NTUMBA de l'Université de Kinshasa pour son orientation

et sa disponibilité, qui m'ont permis de franchir des multiples

obstacles et d'atteindre l'objectif initial.

Merci en particulier à mon co-directeur Monsieur Jean

PUKUTA MAMBUKU le Secrétaire Général de l'Ecole

Supérieure des Métiers d'Informatique et de Commerce pour son

encadrement, son soutien et son influence plus que positive pendant toute la

durée de ce mémoire.

Mes remerciements à tout le corps enseignant de l'Ecole

Supérieure des Métiers d'Informatique et de Commerce pour la

formation donnée au courant du cycle de licence, sans laquelle la

gestation de ce mémoire aurait été impossible.

Merci à Monsieur Jean Jacques MBULU pour ses multiples

conseils et son assistance inégalés au cours de notre

formation.

Je remercie de même mes collègues pour leur

collaboration et assistance qui ont fait de nous tous ce que nous sommes

aujourd'hui. Mes remerciements en particulier à Daniel OLUEMBO OKENDE,

Jhaunel MASIA MANGALA, Joselly PIALOU, Erick MUANDA DEKO, Jules MUSONGIELA

MULEMBWE, Christian DIFUMBA WETSHI, Sami YAKAWETU NZEMBA, Luc ABWASSAMBWA

YOGOSI, Avi DIAFWANA SAWA-YIMBI, Hans NGOMA NZITA.

Je ne saurais ne pas remercier très profondément

Maître Papi OKOTA DJELO pour sa disponibilité, sa

compréhension et son orientation sans lesquelles la réalisation

de ce mémoire n'était qu'herbe morte.

Merci également à tous ceux que je ne cite pas

ici mais qui ont participé de près ou de loin à cette

tâche et qui ont de ce fait contribué à sa

réussite.

Merci enfin à Catherine MIANDA pour tout ce que tu

m'apportes au quotidien, pour ta patience et ton soutien pendant cette

période, tant physique, morale que spirituel et pour tout le reste

...

Liste des

abréviations et sigles

ACID : Atomicité, Cohérence, Isolationet

Durabilité

AGB1 : Agent de Bureau de première classe

AGB2 : Agent de Bureau de deuxième classe

ANSI : Amercan National Standard Institute

APEX : Application Express

APJ : Agent de la Police Judiciaire

ATB1 : Attaché de Bureau de première

classe

ATB2 : Attaché de Bureau de deuxième classe

BD : Base de Données

CENTOS : Community Enterprise Operating System

DBA : DataBase Administrator

ESMICOM : Ecole Supérieure des Métiers

d'Informatique et de Commerce

IBM : International Business Machines

IDE : Environnement de Développement

Intégré

IPJ : Inspecteur de la Police Judiciaire

LDD : Langage de Description de Données

LMD : Langage de Manipulation de Données

MP : Ministère Public

OLAP : online analytical processing

OMP : Officier du Ministère Public

OPJ : Officer de la Police Judiciaire

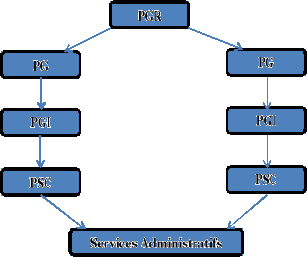

PG : Parquet Général

PGA : Program Global Area

PGI : Parquet de Grande Instance

PGR : Parquet Général de la République

PL/SQL : Procedural Language / Structured Query

Language

PROREP : Procureur de la République

PSC : Parquet Secondaire

PV : Procès-Verbal

RAC : Real Application Cluster

RAP : Registre des Autres Parquets

RAT : Registre des Amendes Transactionnelles

RDC : République Démocratique du Congo

RDP : Registre de Détention Préventive

RFNI : Registre des Faits Non-Infractionnels

RI : Registre d'Informations

RMP : Registre du Ministère Public

RMPED : Registre du Ministère Public de l'Enfance

Déliquante

ROS : Registre des Objets Saisis

ROWA : Read-One/Write

All

ROWAA : Read-One/Write All Available

RSI : Relational Software Inc

RT : Registre de Tutelle

SDL : Software Development Laboratories

SGA : System Global Area

SGBD : Système de Gestion de Bases de Données

SGBD-RO : SGBD Relationnel Objet

SGBDO : SGBD Objet

SGBDR : SGBD Relationnel

SGBDR : SGBD Réparti

SQL : Structured Query Language

UML : Unified Modeling Language

UNIKIN : Université de Kinshasa

VPN : Virtual Private Network

XML : eXtensible Markup Language

Liste des figures

Figure 1. Conception d'une base de données répartie

: Approche ascendante

13

Figure 2. Conception d'une base de données répartie

: Approche descendante

13

Figure 3. Architecture d'une base de données

répartie (ANSI-SPARC)

14

Figure 4. Structure de stockage d'Oracle

26

Figure 5. Relation entre structure physique et structure logique

d'Oracle

27

Figure 6. Une instance Oracle

27

Figure 7. Organisation de l'Ordre judiciaire du Parquet congolais

39

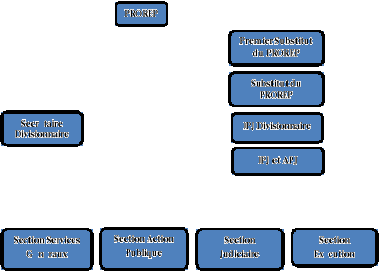

Figure 8. Organigramme du Parquet de Grande Instance

40

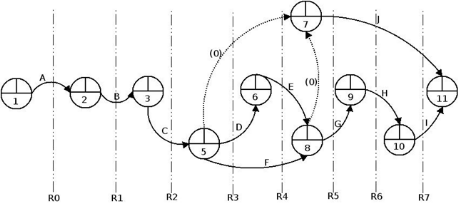

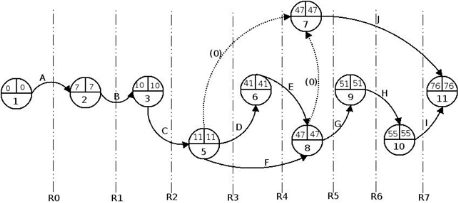

Figure 9. Le graphe ordonné du projet

52

Figure 10. Le graphe complet du projet

53

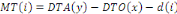

Figure 11. Diagramme de flux d'informations

57

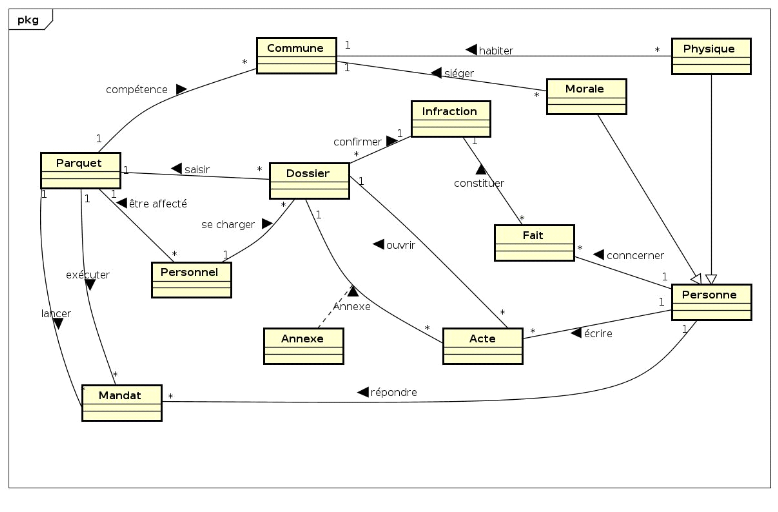

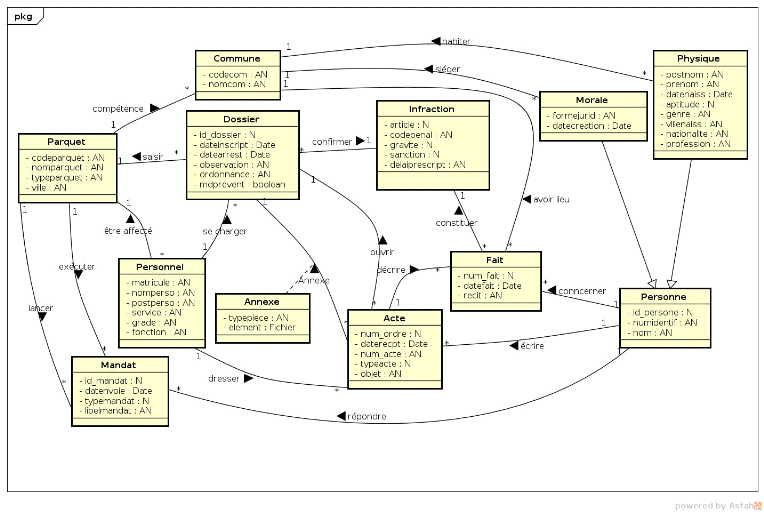

Figure 12. Diagramme de classe d'analyse

61

Figure 13. Diagramme de classe de conception

64

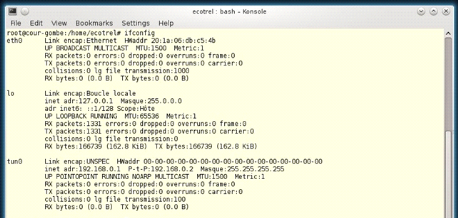

Figure 14.Aperçu du réseau privé virtuel

dans le terminal Linux

82

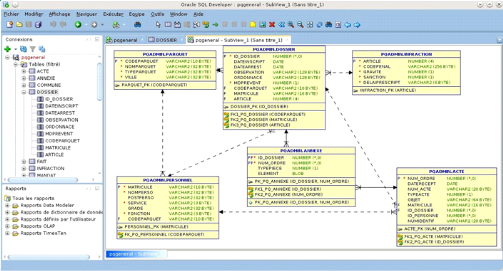

Figure 15. Aperçu des tables sous SQLDevelopper

83

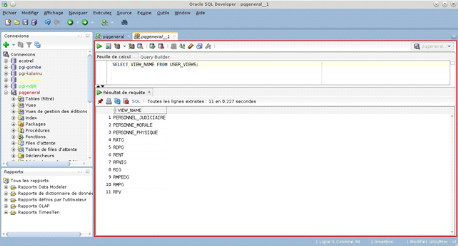

Figure 16.Aperçu des vues sous SQLDevelopper

83

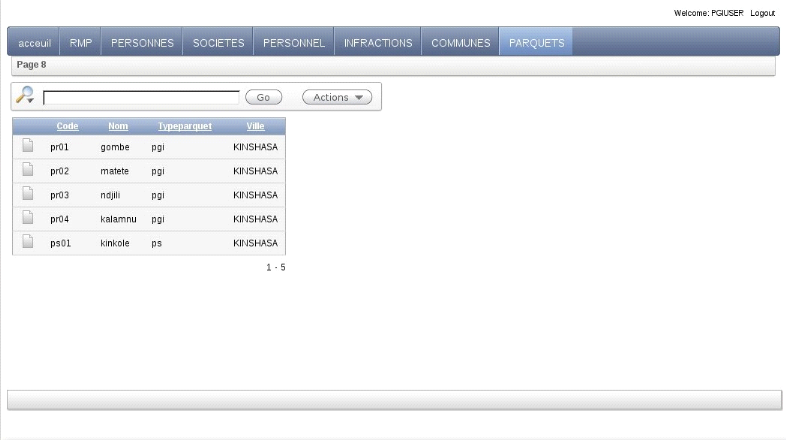

Figure 17. Aperçu de la table Parquet sous Oracle Apex

84

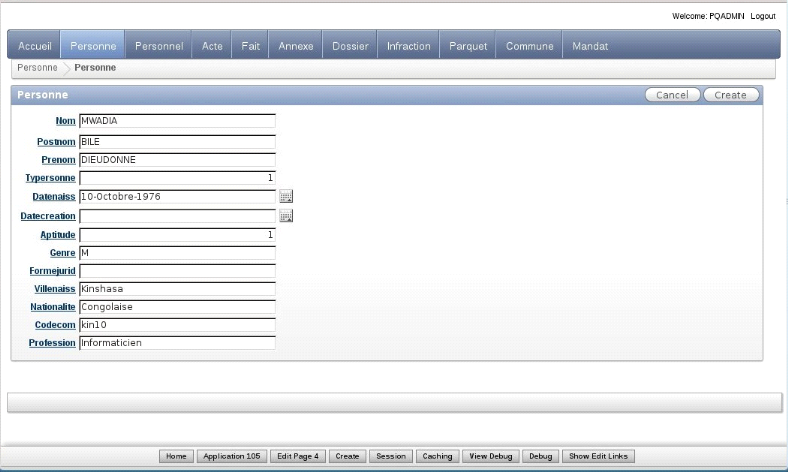

Figure 18. Aperçu de la vue Personne_Physique sous Oracle

Apex

84

Liste des tableaux

Tableau 1. Chronologie des versions d'Oracle database.

24

Tableau 2. Types de vues

34

Tableau 3. Liste de phases et tâches du projet

51

Tableau 4. Dictionnaire des données

63

INTRODUCTION GENERALE

1. Problématique

L'ordre judiciaire Congolais est constitué, à

chaque niveau de sa hiérarchie, des juridictions dont dépendent

des parquets.

Le parquet de grande instance près le tribunal de

grande instance comprend un secrétariat lui permettant d'accomplir sa

mission de ministère public dans la gestion des dossiers judiciaires.

Le secrétariat est le pivot moteur autour duquel

s'articulent toutes les activités du parquet, divisé en quatre

section chacune avec un rôle bien spécifique, ces dernières

détiennent des registres permettant de conserver les données

inhérentes aux dossiers judiciaires pour le bon fonctionnement du

parquet.

Certaines données généralement

confidentielles doivent être transmises ou partagées sans

incohérence entre les sections internes au parquet ou entre

différents parquets dans le délai prescrit.

En observant ce fonctionnement, par rapport à la

gestion des dossiers judiciaires, nos préoccupations sont les

suivantes :

· la gestion manuelle des données est

efficace ?

· L'accès aux données est-elle

performante ?

· N'y aurait-il pas risque de redondances voire

incohérences de données ?

· Quel serait niveau de partage et de

disponibilité des données ?

· Les données sont-elles réellement fiables

et sécurisées ?

Voilà autant des préoccupations aux quelles

notre mémoire tentera de répondre.

2. Hypothèse

Au regard de la problématique posée ci-haut,

nous osons croire que la mise en place d'une base de données

répartie permettra :

· une gestion efficace des données relatives aux

dossiers judiciaires ;

· une amélioration du partage des

données ;

· une disponibilité des données

acceptable ;

· un accroissement des performances à

l'accès aux données ;

· une amélioration de la cohérence et de la

sécurité des données.

3. Choix et intérêt du

sujet

Le parquet de grande instance constitue l'une des

pièces tournantes du ministère de justice qui, dépendant

du ministère de l'intérieur, joue un rôle

prépondérant dans la sécurité des personnes et de

leurs biens.

Cette étude serait en cela notre modeste contribution

à l'amélioration du fonctionnement du parquet de grande instance

et indirectement des performances de toutes les branches dépendantes du

ministère de l'intérieur et des affaires coutumières que

sont : le ministère de justice, l'Agence Nationale des

Renseignements et la Police Nationale Congolaise.

4. Délimitation du sujet

Du point de vue spatial, notre travail concerne les parquets

de grande instance de la ville de Kinshasa.

Sur le plan temporel, il couvre la période de notre

année académique soit du mois de septembre 2014 au mois de

juillet 2015.

Notre mémoire ne traite ni des juridictions dont

dépendent ces parquets (Tribunaux de grande instance), ni des parquets

généraux.

Du point de vue métier, notre mémoire se limite

à la mise en place d'une base de données répartie et n'est

donc pas le développement d'une application logicielle.

5. Méthodologie

Notre mémoire a été mise en oeuvre

grâce aux techniques et méthodes suivantes :

a) Techniques :

§ La revue de la

littérature

Elle a consisté à :

* collecter la documentation susceptible de fournir des

informations pertinentes afin d'éclairer notre démarche pour

l'atteinte des objectifs visés ;

* voir ce qui a été fait pour les sujets

similaires et évaluer les mérites des uns et des autres ;

* s'inspirer des études et recherches analogues afin de

mettre en place une étude originale.

Les recherches ont été menées dans

plusieurs centres d'informations documentaires, dont le Centre de Documentation

de l'Enseignement Supérieur, Universitaire et de Recherche à

Kinshasa (cedesurk) et la Bibliothèque Urbaine de Kinshasa (BUK).

§ Les entretiens et

interviews

Afin de comprendre le fonctionnement des parquets et des

juridictions de Kinshasa, nous avons eu des entretiens et des interviews avec

des personnes travaillant dans ce domaine.

C'est ainsi que Maître Papi OKOTA DJELO nous a

porté main forte en disposant de son temps et de ses connaissances pour

nous éclairer sur ce vaste domaine de droits.

b) Méthodes :

§ Méthode descriptive

Elle nous a permis, sur base de la description faite sur le

parquet de grande instance, de mieux comprendre et cerner les points

nécessaires qui concernent son organisation et son fonctionnement.

§ Méthode analytique

Elle nous a permis de bien comprendre et expliquer les

différents problèmes liés aux dossiers judiciaires.

§ Méthode Pert

Elle nous a permis de découper, estimer, planifier et

évaluer notre projet.

§ La méthode de

modélisation.

Nous nous sommes inspirés des étapes du

Processus Unifié avec l'utilisation du langage de modélisation

UML pour modéliser notre solution.

6. Subdivision du travail

Ce mémoire est structuré en six chapitres,

hormis l'introduction et la conclusion générales.

· Le premier chapitre présente les notions

générales sur les bases de données

réparties ;

· le deuxième chapitre présente les bases

de données réparties sous Oracle ;

· le troisième chapitreprésente les

parquets de grande instance de la ville de Kinshasa ;

· le quatrième chapitre présente la

gestiondu projet ;

· le cinquième chapitre présente l'analyse

et la conception du futur système informatisé ;

· le sixième chapitre présente son

implémentation sous Oracle dans sa version 11g.

7. Difficultés

rencontrées

Dans le cadre de notre étude nous avons eu à

faire face à des multiples contraintes :

· difficulté d'accès aux exemplaires des

données relatives aux dossiers judiciaires des parquets ;

· lors des entretiens et interviews, le manque de

maîtrise des termes juridiques engendrait au départ des

imprécisions et confusions entrainant de la sorte un retard à

l'avancement de notre mémoire;

· familiarisation au langage UML pour la

modélisation des bases de données, alors que nous étions

habitués à la méthode Merise ;

· familiarisation au SGBD Oracle et à la

plate-forme Linux avec CentOS.

CHAPITRE I. GENERALITES SUR

LES BASES DE DONNEES REPARTIES

Introduction

Dans ce chapitre seront traitées les notions

fondamentales d'une base de données répartie. Une série

des définitions des termes inhérents et complémentaires

à la base de données répartie sera abordée, suivie

de la présentation des avantages, inconvénients et des

propriétés requises d'une base de données répartie.

Y sera présentée ensuite la méthode de conception

descendante de base de données distribuée, en vue de rester dans

le contexte de notre mémoire, l'architecture d'une base de

données répartie et les techniques de fragmentation, d'allocation

et de réplication y seront présentées. La

réplication sera présentée avec un accent sur les

améliorations qu'elle apporte par rapport à la

disponibilité des données, l'autonomie locale et à la

performance globale du système, sans toutes fois oublier de mentionner

la difficulté qu'elle introduit pour le maintien de la cohérence

transactionnelle.

Le développement de l'informatique, la puissance des

micro-ordinateurs et les performances des réseaux des

télécommunications depuis ces dernières décennies

ont permis la gestion des grands volumes de données physiquement

dispersées dans plusieurs sites avec une certaine disponibilité

et une certaine performance remédiant ainsi aux problèmes

liés à la centralisation des données, et ce en

répartissant les ressources informatiques tout en préservant leur

cohérence.

Les bases de données réparties sont donc un

moyen rassurant que les données seront toujours rapidement disponibles

contrairement à une approche centralisée, mais ne restent pas

sans failles.

I.1. Définitions

I.2.1. Base de données

répartie

Une base de données répartie est une base de

données logique dont les données sont distribuées sur

plusieurs SGBD (sites) et visibles comme un tout. Chaque site peut être

une base de donnée centralisée, une base de données

parallèle ou encore une base de données répartie qui

stocke une portion de la base de données.

Une base de données répartie présente les

caractéristiques suivantes :

Ø Plusieurs bases de données sur plusieurs

sites, mais une seule BD « logique ».

Ø Les sites (SGBD) communiquent via le réseau

informatique et sont faiblement couplés.

Ø Chaque site contient une portion de la base de

données répartie, peut exécuter des transactions locales

et participer à l'exécution de transactions globales

Ø La répartition affecte les données, les

traitements, les contrôles

Ø La topologie des BD réparties est semblable

à celles des réseaux : anneau, étoile, arbre, ...

Une base de données répartie est

gérée par un SGBD réparti.

I.2.2. SGBD réparti

SGBD réparti est un système gérant une

collection de BD logiquement reliées, réparties sur

différents sites en fournissant un moyen d'accès rendant la

répartition (distribution) transparente à l'utilisateur.

I.2. Quelques définitions complémentaires

Un système de bases

de données réparties ne doit donc en aucun cas être

confondu avec un système dans lequel les bases de données sont

accessibles à distance. Il ne doit non plus être confondu avec une

BD centralisée, une multibase, une BD fédérée ou

une BD parallèle.

I.3.1. Base de données

centralisée

Une base de données centralisée est

gérée par un seul SGBD, est stockée dans sa

totalité à un emplacement physique unique et ses divers

traitements sont confiés à une seule et même unité

de traitement. Par opposition, une base de données répartie

(distribuée) est gérée par plusieurs processeurs, sites ou

SGBD.

I.3.2. Multibase

Dans une multibase, plusieurs bases de données

(hétérogènes ou non) inter opèrent avec une

application via un langage commun et sans modèle commun.

I.3.3. Base de données

fédérée

Dans une base de données fédérée,

plusieurs bases de données hétérogènes sont

accédées comme une seule via une vue commune.

I.3.4. Traitement

distribué

Il est essentiel de distinguer un SGBD distribué du

traitement distribué. Traitement distribué : Une base de

données centralisée accessible par le biais d'un réseau

informatique.

I.3.5. SGBD parallèle

Nous marquons également une distinction entre un SGBD

distribué et un SGBD parallèle. SGBD parallèle: Un SGBD

fonctionnant sur plusieurs processeurs et plusieurs disques, conçu pour

exécuter des opérations autant en parallèle que possible,

de façon à améliorer les performances. Les SGBD

parallèles associent plusieurs machines plus modestes pour atteindre le

même débit qu'une seule machine plus ambitieuse, offrant en outre

une meilleure évolutivité et une meilleure fiabilité que

les SGBD monoprocesseurs.

I.3. Avantages et inconvénients d'une base de

données repartie

I.4.1. Avantages

· Reflète une structure organisationnelle :

Amélioration du partage et de l'autonomie locale

· Disponibilité améliorée : la

réplication de données avec placement (allocation)

améliore la disponibilité d'une base de données

répartie, une panne dans un site d'un SGBDR ou une rupture de ligne de

communication isolant un ou quelques sites n'immobilise pas l'ensemble du

système

· Performances améliorées : l'accès

concurrent à plusieurs copies de données réparties sur

différents sites améliore le temps de réponse et favorise

un équilibrage de charge totale du système. les services de

l'unité centrale et des entrées sorties se trouvent nettement

réduite par rapport à un SGBD centralisé.

· Économie : l'ajout de stations de travail

à un réseau est nettement moins coûteux que l'extension

d'un gros système centralisé.

· Passage à l'échelle :

Facilité d'accroissement (scalability), l'extension du système

existant se fait de manière transparente sans perturbations.

I.4.2. Inconvénients

· Complexité : une base de données

répartie masque sa nature répartie aux yeux des utilisateurs et

fournit un niveau acceptable de performances, de fiabilité et de

disponibilité

· Sécurité: Dans un système

centralisé, l'accès aux données est d'un contrôle

facile, tandis que dans un système distribué, non seulement il

faut contrôler l'accès aux données dupliquées dans

des emplacements multiples, mais le réseau lui-même doit

être sécurisé.

· Contrôle d'intégrité de

données plus difficile : L'intégrité de base de

données fait référence à la validité et

à la cohérence des données stockées

· Complexité plus grande du design de bases de

données : le design d'une base de données distribuée doit

prendre en considération la fragmentation des données,

l'allocation des fragments à des sites spécifiques et la

réplication des données.

· Coût : la distribution entraîne des

coûts supplémentaires en termes de communication, et en gestion

des communications (hardware et software à installer pour gérer

les communications et la distribution).

I.4. Les propriétés requises d'une base de

données repartie

Une base de données répartie doit assurer

plusieurs propriétés pour être considérée

comme performante. Nous ne citerons que celles que nous trouvons les plus

connexes à notre contexte d'études : la transparence, le passage

à l'échelle, la disponibilité et l'autonomie.

I.5.1. Transparence

La transparence permet de cacher aux utilisateurs les

détails techniques et organisationnels d'une base de données

répartie. Ceci rend plus simple, le développement des

applications mais aussi leur maintenance évolutive ou corrective.

La transparence a plusieurs niveaux :

· accès : cacher l'organisation logique des

données et les moyens d'accès à une donnée;

· localisation : l'emplacement d'une donnée du

système n'a pas à être connu ;

· migration : une donnée peut changer

d'emplacement sans que cela ne soit aperçu ;

· relocalisation : cacher le fait qu'une donnée

peut changer d'emplacement au moment où elle est utilisée ;

· réplication : les données sont

dupliquées mais les utilisateurs n'ont aucune connaissance de cela ;

· panne : si un noeud (site) est en panne, l'utilisateur

ne doit pas s'en rendre compte et encore moins de sa reprise après panne

;

· concurrence : rendre invisible le fait qu'une

donnée peut être partagée ou sollicitée

simultanément par plusieurs utilisateurs.

I.5.2. Passage à

l'échelle

Le concept de passage à l'échelle désigne

la capacité d'un système à continuer à

délivrer avec un temps de réponse constant un service même

si le nombre de clients ou de données augmente de manière

importante. Le passage à l'échelle peut être mesuré

avec au moins trois dimensions :

· le nombre d'utilisateurs et/ou de processus (passage

à l'échelle en taille) ;

· la distance maximale physique qui sépare les

noeuds ou ressources du système (passage à l'échelle

géographique) ;

· le nombre de domaines administratifs (passage à

l'échelle administrative).

I.5.3. Disponibilité

Un système est dit disponible s'il est en mesure de

délivrer correctement le ou les services de manière conforme

à sa spécification. Pour rendre un système disponible, il

faut donc le rendre capable de faire face à tout obstacle qui peut

compromettre son bon fonctionnement. En effet, l'indisponibilité d'un

système peut être causée par plusieurs sources parmi

lesquelles nous pouvons citer :

· les pannes qui sont des conditions ou

évènements accidentels empêchant le système, ou un

de ses composants, de fonctionner de manière conforme à sa

spécification ;

· les surcharges qui sont des sollicitations excessives

d'une ressource du système entraînant sa congestion et la

dégradation des performances du système ;

· les attaques de sécurité qui sont des

tentatives délibérées pour perturber le fonctionnement du

système, engendrant des pertes de données et de cohérences

ou l'arrêt du système.

I.5.4. Autonomie

Un système ou un composant est dit autonome si son

fonctionnement ou son intégration dans un système existant ne

nécessite aucune modification des composants du système

hôte. L'autonomie des composants d'un système favorise

l'adaptabilité, l'extensibilité et la réutilisation des

ressources de ce système.

I.5. Conception d'une base de données repartie

Une base de données répartie reprend les

mêmes principes que ceux d'une base de données centralisée

mais en étendant les techniques existantes ou en proposant certains

concepts nouveaux qui sont particuliers à la répartition des

données.

Il existe deux approches de conception d'une base de

données réparties, pour rester dans le contexte de ce

mémoire seule l'approche descendante sera

détaillée :

I.6.1. Approche ascendante (BD

Fédérées, Bottom up design)

BD

fédérées

BD

Locale 1

BD

Locale 2

BD

Locale 3

Figure 1. Conception d'une base

de données répartie : Approche ascendante

Dans cette approche on part de l'existant (Figure 1).

L'objectif principal est d'intégrer les bases locales dans schéma

global. Elle nécessite une consolidation, uniformisation

c'est-à-dire :

· Réconciliation sémantique

· Identifier les données semblables

· Accorder leurs types, gérer leur

cohérence...

· Interfacer ou adapter les SGBD...

I.6.2. Approche descendante (BD

Réparties, Top down design) :

BD

réparties

BD

Locale 1

BD

Locale 2

BD

Locale 3

Figure 2. Conception d'une base

de données répartie : Approche descendante

Dans cette approche on part du schéma global en le

scindant en schémas locaux (Figure 2).Les points suivants sont

présents dans cette approche :

· Conception du schéma conceptuel global

· Distribution pour obtenir des schémas

conceptuels locaux

· Les tables du schéma global sont

fragmentées (processus de fragmentation)

· Les fragments sont donc placés sur des sites

(processus d'allocation)

1. Conception du schéma conceptuel

globale

On commence par définir un schéma conceptuel

global de la base de données répartie, puis on distribue sur les

différents sites en des schémas conceptuels locaux

Figure 3. Architecture d'une

base de données répartie (ANSI-SPARC)

(Figure 3).

Schéma

de mapping local 1

Schéma

Conceptuel local 1

Schéma

Interne local 1

BD1

Schéma

de mapping local n

Schéma

Conceptuel local n

Schéma

Interne local n

BDn

Schéma

de mapping local 2

Schéma

Conceptuel local 2

Schéma

Interne local 2

BD2

. . .

. . .

. . .

. . .

Schéma

de fragmentation

Schéma

d'

allocation

Schéma

Externe

Global n

Schéma

Externe

Global 1

Schéma

Externe

Global 2

. . .

Schéma

Conceptuel

Global

La répartition se fait donc en deux étapes, en

première étape la fragmentation, et endeuxième

étape l'allocation de ces fragments aux sites.

La répartition d'une base de données intervient

dans les trois niveaux de son architecture en plus de la répartition

physique des données :

· Niveau externe: les vues sont distribuées sur

les sites utilisateurs.

· Niveau conceptuel: le schéma conceptuel des

données est associé, par l'intermédiaire du schéma

de répartition (lui-même décomposé en un

schéma de fragmentation et un schéma d'allocation), aux

schémas locaux qui sont réparties sur plusieurs sites, les sites

physiques.

· Niveau interne : le schéma interne global n'a

pas d'existence réelle mais fait place à des schémas

internes locaux répartis sur différents sites.

2. Processus de fragmentation ou

partitionnement

a)

Définition

La fragmentation (le partitionnement) est le processus de

décomposition d'une base de données logique en un ensemble de

"sous" bases de données. Cette décomposition doit être sans

perte d'information.

b) Les

règles de fragmentation

Les règles à appliquer sont :

· La complétude : pour toute donnée d'une

relation R, il existe un fragment Ri de la relationR qui possède cette

donnée.

· La reconstruction : pour toute relation

décomposée en un ensemble de fragments Ri, ilexiste une

opération de reconstruction. Pour les fragmentations horizontales,

l'opération dereconstruction est l'une union. Pour les fragmentations

verticales c'est la jointure.

· La Disjonction : assure que les fragments d'une

relation sont disjoints deux à deux.

c) Techniques de

Fragmentation

Fragmentation horizontale

Décomposition de la table en groupes de lignes.

Exemple

Table Client (NCL, Nom, Ville)

Il existe deux types de fragmentation horizontale :

· Primaire

· Dérivée

Fragmentation horizontale primaire

La Fragmentation horizontale est définie par

l'opération de sélection

Exemple

Client (NCL, Nom, Ville) peut être fragmenté :

Client1= SELECT * FROM Client WHERE Ville =

«Kinshasa»

Client2= SELECT * FROM Client WHERE Ville <>

«Kinshasa»

Reconstruction de la relation initiale :

Client = Client1 ? Client2

Fragmentation horizontale

dérivée

La Fragmentation d'une table en fonction des fragments

horizontaux d'une autre table. (Cette fragmentation est obtenue dans le cas de

lien père-fils)

Exemple

Commande (NCL, N°Produit, Date, Qte,

N°Représentant)

Commande1= SELECT * FROM Commande

WHERE NCL IN

(SELECT NCL FROM CLIENT1)

Commande2= SELECT * FROM Commande

WHERE NCL IN

(SELECT NCL FROM CLIENT2)

Reconstruction de la relation initiale :

Commande = Commande1 ? Commande2

Fragmentation verticale

La fragmentation verticale est obtenue par

décomposition de la table en groupes de colonnes.Fragmentation verticale

est définie par l'opération de projection.

Table Client (N°Client, Nom, Sexe, Ville)

Exemple

Client (N°Client, Nom, Sexe, Ville) peut être

fragmentée :

Client1= SELECT N°Client, Nom FROM Client

Client2= SELECT N°Client, Sexe, Ville FROM Client

Reconstruction de la relation initiale :

Client = Client1 join Client2

Fragmentation mixte

La Fragmentation mixte résulte de l'application

successive d'opérations de fragmentation horizontale et de fragmentation

verticale.

Avantages et inconvénients de la fragmentation

Avantages

· Réduction des accès non pertinents

· Parallélisme intra-requête

· Combinée avec d'autres techniques d'optimisation

(index, vues matérialisées, etc.)

Inconvénients

· génération des fragments disjoints est un

problème difficile

· Accès multiples aux fragments nécessitent

des opérations de jointure et d'union

· La migration des données (conséquence

d'une mauvaise fragmentation horizontale)

3. Processus d'allocation des fragments

(Le placement)

L'affectation des fragments sur les sites est

décidée en fonction de l'origine prévue des requêtes

qui ont servi à la fragmentation. Le but est de placer les fragments

pour minimiser les transferts de données entre les sites. L'allocation

peut se faire avec réplication ou sans réplication. Sachant que

la réplication favorise les performances des requêtes et augmente

la disponibilité des données, mais est coûteuse en mise

à jour des différents fragments. (Utilisation des triggers «

Déclencheurs » pour détecter des mises à jour)

a) Problème

d'allocation

Entrées:

F = {F1, F2, ..., Fn} - ensemble de fragments

S = {S1, S2, ..., Sm} - ensemble de sites

Q = {Q1, Q2, ..., Ql} - ensemble de requêtes

Le problème d'allocation consiste à trouver une

distribution optimale de F sur S afin d'améliorer la performance (temps

de réponse, données transférées, etc.)

b) Contraintes

Stockage, équilibrage de la charge entre les sites

c) Allocation de

fragments aux sites

· Réplication totale : Chaque fragment est

répliqué sur tous les sites

· Réplication partielle : chaque fragment est

répliqué sur quelques sites

· Aucune réplication : Chaque fragment

réside dans un et un seul site.

4. Gestion de transaction

Une transaction peut être considérée comme

une unité de traitement cohérente et fiable. Une transaction

prend un état d'une base de données, effectue une ou des actions

sur elle et génère un autre état de celle-ci. Les actions

effectuées sont des opérations de lecture ou d'écriture

sur les données de la base. Par conséquent, une transaction peut

être définie comme étant une séquence

d'opérations de lecture et d'écriture sur une base de

données, qui termine en étant soit validée soit

abandonnée.

La notion de cohérence recouvre plusieurs

dimensions :

· Du point de vue des demandes d'accès, il s'agit

de gérer l'exécution concurrente de plusieurs transactions sans

que les mises à jour d'une transaction ne soient visibles avant sa

validation, on parle de cohérence transactionnelle ou isolation.

· Du point de vue des données

répliquées, il consiste à garantir que toutes les copies

d'une même donnée soient identiques, on parle de cohérence

mutuelle.

La cohérence transactionnelle est assurée

à travers quatre propriétés, résumées sous

le vocable ACID :

· Atomicité : toutes les opérations de la

transaction sont exécutées ou aucune ne l'est. C'est la loi du

tout ou rien.

· Cohérence : La cohérence signifie que la

transaction doit être correcte du point de vue de l'utilisateur,

c'est-à-dire maintenir les invariants de la base ou contraintes

d'intégrité. Une transaction cohérente transforme une base

de données cohérente en une base de données

cohérente. En cas de non succès, l'état cohérent

initial des données doit être restauré.

· Isolation : elle assure qu'une transaction voit

toujours un état cohérent de la base de données. Pour ce

faire, les modifications effectuées par une transaction ne peuvent

être visibles aux transactions concurrentes qu'après leur

validation. En outre, une transaction a une opération marquant son

début (begin transaction) et une autre indiquant sa fin (end

transaction). Si la transaction s'est bien déroulée, la

transaction est terminée par une validation (commit), dans le cas

contraire, la transaction est annulée (rollback, abort).

· Durabilité : une fois que la transaction est

validée, ses modifications sont persistantes et ne peuvent être

défaites.

Les propriétés ACID sont très difficiles

à maintenir car elles représentent un frein aux performances du

système.

Si une transaction contient au moins une opération qui

effectue des modifications sur les données de la base, la transaction

est dite transaction d'écriture ou de mise à jour. Si toutes les

opérations ne font que des lectures sur les données de la base,

la transaction est dite transaction de lecture.

Un autre classement peut être fait à partir de la

durée de la transaction. Avec ce critère, une transaction peut

être classée on-line ou batch. Les transactions on-line,

communément appelées transactions courtes, sont

caractérisées par un temps de réponse relativement court

(quelques secondes) et accèdent à une faible portion des

données.Les transactions batch, appelées transactions longues,

peuvent prendre plus de temps pour s'exécuter (minutes, heures, jours)

et manipulent une très grande quantité des données.

5. Processus de réplication

a. Définition

La réplication consiste à copier les

informations d'une base de données sur une autre.

b. Motivation

La motivation principale de la réplication est la

disponibilité et la performance pour les bases de données.

c. Gestion de la réplication

Dans le contexte de notre mémoire, la gestion de la

réplication sera représentée suivant quatre concepts

à savoir la distribution ou placement des données, la

configuration (rôle) des répliques, la stratégie de la

propagation des mises à jour et enfin la stratégie de maintien de

la cohérence.

· Placementdes données : Les données

peuvent être répliquées partiellement ou totalement. La

réplication totale stocke entièrement la base de données

sur chaque site. La réplication partielle nécessite une partition

des données en fragments. Chaque fragment est stocké par la suite

sur plusieurs noeuds.

· Configuration des répliques : Les mises

à jour peuvent être effectuées sur une seule

réplique (appelée maître) avant d'être

propagées vers les autres (esclaves). Une telle configuration est

appelée mono-maître (primary copy) car les autres répliques

ne sont utilisées que pour les requêtes de lecture seule, ce qui

améliore les performances des opérations de lecture seule. Une

approche multi-maîtres (update anywhere), dans laquelle les mises

à jour peuvent être exécutées sur n'importe quelle

réplique, permet d'améliorer aussi bien les performances des

transactions de lecture seule que d'écriture.

· Stratégies de rafraîchissement

(propagation) : Elles définissent comment la propagation va

être effectuée en précisant le contenu à propager,

le modèle de communication utilisé, l'initiateur et le moment du

déclenchement. Le rafraîchissement est fait grâce à

une transaction appelée transaction de rafraîchissement dont le

contenu peut être les données modifiées (writesets en

anglais) ou le code de la transaction initiale. La caractéristique

principale d'une transaction de rafraîchissement est qu'elle est

déjà exécutée sur au moins une réplique.

· Maintien de la cohérence. : La

cohérence peut être gérée de manière stricte

(réplication synchrone) ou relâchée (réplication

asynchrone). Avec la réplication synchrone, toutes les répliques

sont mises à jour à l'intérieur de la transaction. Cette

approche a l'avantage de garder toutes les copies cohérentes à

chaque instant, mais nécessite que toutes les répliques soient

disponibles et synchronisées au moment de l'exécution de la

transaction (ROWA pour Read-One/ Write-All). Une amélioration de cette

approche est de synchroniser uniquement les répliques disponibles au

moment de l'exécution d'une transaction (ROWAA pour Read-One/

Write-All-Available). La réplication asynchrone est plus souple car une

transaction est d'abord validée sur une seule réplique avant

d'être propagée sur les autres répliques dans une autre

transaction. L'inconvénient de cette approche est que les copies peuvent

diverger. Cette divergence a pour impact de retourner aux utilisateurs des

résultats faux. En effet, il est possible d'effectuer des transactions

de lectures sur des copies pas nécessairement fraîches pour

accélérer l'exécution des transactions de lecture.

Néanmoins, l'obsolescence des copies doit être

contrôlée en fonction des exigences des applications. Par

ailleurs, on peut classer la réplication asynchrone en deux familles :

réplication optimiste et réplication pessimiste. Avec la

réplication pessimiste, les transactions sont ordonnées à

priori avant d'être envoyées sur les répliques en

respectant leurs contraintes conflictuelles. La réplication asynchrone

optimiste autorise l'exécution de plusieurs transactions

simultanément sur plusieurs sites.

d. Avantages de la

réplication

La réplication est largement exploitée en vue

d'améliorer les performances des applicationscomplexes. Plusieurs

avantages plaident pour son adoption :

· La disponibilité : En effet, la duplication des

données augmente la disponibilité. Les utilisateurs et les

applications ont une multitude de chemins d'accès à une

même donnée. Ainsi, si un site devient inaccessible pour une

raison ou pour une autre. Le système peut continuer à

répondre aux requêtes des usagers, en les redirigeant vers un

autre site encore accessible, qui va prendre le relais. Notons que la

redirection est transparente à l'usager.

· La fiabilité : Il est évident que copier

une même donnée sur plusieurs emplacements distants,

réduitconsidérablement la chance qu'elle soit

définitivement perdue. La défaillance d'un site n'impliquepas

l'arrêt du système. Les utilisateurs connectés au site

défaillant sont immédiatement servis par unautre en marche, et

les données stockées dessus sont facilement

récupérables à partir d'un autre emplacement du moment que

les données sont dupliquées sur chaque site.

· Les performances : Dans un système

centralisé caractérisé par une forte charge de travail. La

réplication constitue unealternative incontestable en vue

d'accélérer l'exécution des requêtes utilisateurs.

La réplication offre,en effet, un accès local, rapide à

des données partagées, parce qu'elle équilibre la

répartition desactivités sur plusieurs sites. Certains

utilisateurs peuvent dès lors accéder à plus d'un serveur,

tandisque d'autres utilisateurs accèdent à des serveurs

différents, ce qui restitue des niveaux de performances acceptables sur

tous les serveurs.

· Vues de donnés selon utilisation : Il est devenu

commun que une organisation déploie plusieurs applicatifs qui manipulent

la mêmecollection de données (souvent la même base de

données). En plus de la haute disponibilité, laréplication

permet de créer plusieurs copiés hébergées sur des

sites distincts, ou chaque site seracomplément dédié

à répondre aux requêtes d'un type d'applicatif bien

précis.

· Une autonomie accrue: Dans une infrastructure de

réplication réelle, les sites ne sont pas forcément

liés par un réseau local.Rien n'empêche d'utiliser un

réseau plus étendu comme intranet, VPN, ou même internet.

Dans telcontexte, les ruptures de connexion sont plus que probables, et un

système de réplication basiquedevient dramatiquement inefficace.

Les techniques de réplication notamment celles asynchrones

yremédient, en exploitant le concept de snapshot (copie

instantané), implémenté par plusieursSGBDs. Un

instantané (snapshot) est une copie complète ou partielle

(c'est-à-dire uneréplique) d'une relation cible, prise à

un moment précis et unique. Les instantanés permettent à

desutilisateurs de travailler sur des sous-ensembles d'une base de

données d'entreprise, alors qu'ils sont déconnectés du

serveur de base de données central. Par la suite, dès que la

connexion est rétablie,les utilisateurs synchronisent

(rafraîchissent) leurs instantanés avec le contenu de la base de

données centrale, si nécessaire. Ceci peut signifier que les

instantanés reçoivent les mises à jour issues de labase de

données centrale, mais aussi la base de données centrale

reçoive des mises à jour en provenance des instantanés.

Quelle que soit l'action menée, les données de

l'instantané et de la base de données d'entreprise retrouvent

périodiquement leur cohérence.

e. La haute

performance par la réplication

Bien que l'objectif principal de la réplication soit la

haute disponibilité, la haute performance peutêtre

réalisée en exploitant l'architecture distribuée du

système. Les requêtes des utilisateurs peuventpotentiellement

s'exécuter en parallèle, du fait que les données sont

dupliquées sur plusieurs sites. Les travaux menés dans ce sens

ont essayé de transposer les techniques de parallélisme,

employéesdans les bases de données fragmentées vers les

bases de données répliquées. Le parallélisme

inter-requêtes est la première issue explorée. En effet, la

réplication favorise naturellement ce type du parallélisme. Les

requêtes des usagers sont lancées simultanément sur des

sites distincts, aucuneforme de communication n'est requise, du moment

où la totalité de la base de données est

répliquée sur chaque site. Certes, le parallélisme

inter-requête améliore le débit du système en

servant plus de clients par unité de temps, mais le temps

d'exécution des requêtes individuelles reste intact, les

systèmes recevant des requêtes complexes ne peuvent pas tirer

profit de ce genre du parallélisme.Pour remédier à

ça, le parallélisme intra-requête est introduit.

Typiquement, le parallélisme inter-requête est

implémenté à l'aide d'une couche logicielle sous forme

d'un middleware, qui constitue le seul point d'accès au système

de réplication. Le middleware intercepte les requêtes soumises, et

les transformes en un ensemble de sous-requêtes, qui seront

exécutées parallèlement sur les différents sites,

les résultats locaux seront consolidés pour former le

résultat final.

Conclusion

Une base de données répartie est une collection

de sites connectés par un réseau de communication. Chaque site

est une base de données centralisée qui stocke une portion de la

base de données.

La gestion d'une base de données répartie est

gérée de manière transparente par un SGBD réparti.

Pour améliorer les performances, les données peuvent être

répliquées sur plusieurs sites. La principale motivation de la

réplication des données est l'augmentation de la

disponibilité. En stockant les données critiques sur plusieurs

sites, la base de données répartie peut fonctionner même

si certains sites tombent en panne. Un second avantage de la réplication

consiste à l'amélioration des temps de réponses des

requêtes grâce aux traitements parallèles et un accès

plus facile et rapide des données.

CHAPITRE II. BASES DE

DONNEES REPARTIES SOUS ORACLE

II.1. Introduction

Dans ce chapitre seront présentés les

mécanismes de répartition et de réplication des bases de

données sous Oracle dans le contexte de notre mémoire. Une

présentation d'Oracle et une chronologie des versions seront

abordées, suivie de la présentation de l'architecture d'Oracle,

structure de stockage, structure de mémoire, structure de processus et

structure application et réseau. Y sera présentée ensuite

la sécurisation de la base de de données par le contrôle

d'accès aux données au niveau utilisateur, profil,

privilège et rôle et par la confidentialité des

données au travers de vue. En vue de rester dans le contexte de notre

mémoire, les objectifs de bases de données réparties

liées à la transparence vis-à-vis de la localisation, de

la fragmentation et de la réplication y seront présentés

(lien des bases de données, synonyme, vue, déclencheur,

procédure, la commande copy, snapshot et vue

matérialisée). Enfin une présentation non exhaustive des

différents outils d'administration, de développement et de

configuration réseau fournis par Oracle pour faciliter l'administration

des bases de données aux différents utilisateurs.

Oracle est un système de gestion de bases de

données relationnelles-objet en perpétuelle évolution

à l'exemple de l'informatique et des télécommunications.

Comme nous le verrons, les fonctionnent d'Oracle tendent évolues tout en

respectant les normes de sécurité des données.

II.2. Présentation

d'Oracle

Oracle Corporation, société américaine

située en Californie, développe et commercialise un SGBD et un

ensemble de produits de développement. Oracle a des filiales dans un

grand nombre de pays.

En 1977, Larry Ellison, Bob Miner et Ed Oates fondent la

société Software Development Laboratories (SDL). L'article

d'Edgar Frank Codd (1923-2003), « A Relational Model of Data for Large

Shared Data Banks », Communications of the ACM paru en 1970, fait devenir

le mathématicien et ancien pilote de la RAF durant la Seconde Guerre

mondiale, inventeur du modèle relationnel et de SQL. Les associés

de SDL devinent le potentiel des concepts de Codd et se lancent dans l'aventure

en baptisant leur logiciel « Oracle ». En 1979, SDL devient

Relational Software Inc. (RSI) qui donnera naissance à la

société Oracle Corp. en 1983. La première version du SGBD

s'appelle RSI-1 et utilise SQL. Le tableau suivant résume la chronologie

des versions (Tableau 1).

|

Année

|

Version

|

Brève description

|

|

1979

|

Oracle 2

|

Première version commerciale écrite en

C/assembleur pour Digital - pas de mode transactionnel.

|

|

1983

|

Oracle 3

|

Réécrit en C - verrous.

|

|

1984

|

Oracle 4

|

Portage sur IBM/VM, MVS, PC - transaction (lecture

consistante).

|

|

1986

|

Oracle 5

|

Architecture client-serveur avec SQL*Net - version pour

Apple.

|

|

1988

|

Oracle 6

|

Verrouillage niveau ligne - sauvegarde/restauration - AGL -

PL/SQL.

|

|

1991

|

Oracle 6.1

|

Parallel Server sur DEC.

|

|

1992

|

Oracle 7

|

Contraintes référentielles - procédures

cataloguées - déclencheurs - version Windows en 1995.

|

|

1994

|

|

Serveur de données vidéo.

|

|

1995

|

|

Connexions sur le Web.

|

|

1997

|

Oracle 8

|

Objet-relationnel - partitionnement - LOB - Java.

|

|

1998

|

Oracle 8i

|

i comme Internet, SQLJ - Linux - XML.

|

|

2001

|

Oracle 9i

|

Services Web - serveur d'applications - architectures sans

fil.

|

|

2004

|

Oracle 10g

|

g comme Grid computing (ressources en clusters).

|

|

2007

|

Oracle 11g

|

Auto-configuration.

|

|

2013

|

Oracle 12c

|

c comme Cloud computing

|

Tableau 1. Chronologie des

versions d'Oracle database.

Avec IBM, Oracle a fait un pas vers l'objet en 1997, mais

cette approche ne compte toujours pas parmi les priorités des clients

d'Oracle. L'éditeur met plus en avant ses aspects transactionnels,

décisionnels, de partitionnement et de réplication. Les

technologies liées à Java, bien qu'elles soient largement

présentes sous Oracle9i, ne constituent pas non plus la majeure partie

des applicatifs exploités par les clients d'Oracle.

La version 10g renforce le partage et la coordination des

serveurs en équilibrant les charges afin de mettre à disposition

des ressources réparties (répond au concept de l'informatique

à la demande). Cette idée est déjà connue sous le

nom de « mise en grappe » des serveurs (clustering). Une partie des

fonctions majeures de la version 10g est présente dans la version 9i RAC

(Real Application Cluster).

La version 11g Oracle insiste sur les capacités

d'auto-diagnostic, d'auto-administration et d'auto-configuration pour optimiser

la gestion de la mémoire et pour pouvoir faire remonter des alertes de

dysfonctionnement. En raison des exigences en matière de

traçabilité et du désir de capacité de

décision (datamining), la quantité de données

gérées par les SGBD triplant tous les deux ans, 11g met aussi

l'accent sur la capacité à optimiser le stockage.

Oracle Database est disponible en plusieurs versions

qualifiées de « Standard » ou « Enterprise ». Le nom

du produit monoposte pour Windows ou Linux est Personal Oracle.

Plusieurs options permettent de renforcer les performances, la

sécurité, le traitement transactionnel et le datawarehouse.

Citons Oracle Data Guard, Oracle Real Application Clusters, Oracle

Partitioning, Oracle Advanced Security, Oracle Label Security, Oracle

Diagnostics Pack, Oracle Tuning Pack, Oracle OLAP, Oracle Data Mining, Oracle

Spatial.

II.3. Architecture

d'Oracle

II.3.1. Structure de

stockage

Un serveur de base de données Oracle est

constitué de deux types de structures : structure physique et

structure logique. Les structures physiques sont en relation avec le

système d'exploitation, tels que les fichiers physiques

enregistrés sur un disque dur. Les structures logiques sont

créées et reconnues par le serveur de base de données

Oracle et ne sont pas connues du système d'exploitation.

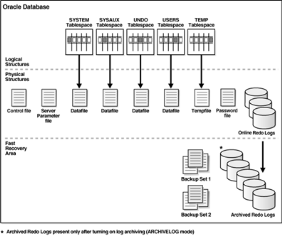

II.3.1.1. Structure

physique

Un serveur de base de données Oracle est

constitué des fichiers enregistrés sur un disque de stockage

(Figure 4). A la création d'une base de données les fichiers

suivants sont créés :

· fichiers de données (Data files), fichiers

temporaires (temp files), Data file est un fichier créé sur un

disque par le serveur de base de données Oracle et qui contient la

structure des données telles que tables et indexes.

· Fichiers de contrôle (Control files), Control

file trace les composants physiques de la base de données.

· Fichiers journaux (Online redo log files), est un

ensemble de fichiers contenant les enregistrements des changements

effectués sur les données.

Figure 4. Structure de stockage

d'Oracle

II.3.1.2. Structure

logique

Un serveur de base de données Oracle alloue un espace

logique à toutes les données de la base de données. Les

unités logiques d'une base de données sont : data blocks,

extents, segments, et tablespaces (Figure 5).

II.3.2. Structure de

mémoire

Quand un serveur de base de données oracle est

démarré, il alloue un espace mémoire et lance des

processus en arrière-plan. La structure de mémoire basique

associée à une base de données Oracle inclut :

· System global area (SGA), est un groupe de structures

de mémoire partagée, appelées composants du SGA, il

contient les informations de données et de contrôle d'une instance

de base de données Oracle. SGA est partagée par les processus

serveurs et les processus en arrière-plan.

· Program global area (PGA), est la zone de

mémoire non partagée contenant les informations de données

et de contrôle allouées exclusivement à un processus

Oracle. Le PGA est créé par Oracle quand un processus Oracle est

démarré. Un PGA existe pour chaque processus serveur et processus

en arrière-plan. L'ensemble des des PGAs constitue une instance PGA.

· User Global Area (UGA), est la mémoire

associée à chaque session utilisateur.

· Software code areas, sont des portions de

mémoire utilisées par les processus.

Figure 5. Relation entre

structure physique et structure logique d'Oracle

II.3.3. Structure des

processus

Un processus est un mécanisme dans un système

d'exploitation qui peut exécuter une série d'étapes.

Une instance de base de données contient deux types de

processus :

· Le processus client qui exécute une application

Oracle.

· Le processus Oracle qui exécute le code de la

base de données. Le processus Oracle est composé de :

· Processus en arrière-plan : démarre

la base de données et effectue des tâches de maintenance.

· Processus serveur qui répond aux requêtes

du processus client.

· Processus esclave qui accomplit des tâches

additionnelles aux processus en arrière-plan et serveur.

Figure 6. Une instance

Oracle

Une instance de base de données est l'ensemble de la

structure de mémoire gérée par les Data files (Figure

6).

II.4. Contrôle des

données

Comme dans tout système multi-utilisateur, l'usager

d'un SGBD doit être identifié avant de pouvoir utiliser des

ressources. L'accès aux informations et à la base de

données doit être contrôlé à des fins de

sécurité et de cohérence.

II.4.1. Gestion de

l'utilisateur

Un utilisateur (user) est identifié au niveau de la

base par son nom et peut se connecter puis accéder aux objets de la base

sous réserve d'avoir reçu un certain nombre de privilèges.

Un schéma est une collection nommée (du nom de l'utilisateur qui

en est propriétaire) d'objets (tables, vues, séquences, index,

procédures, etc.).

II.4.1.1. Classification

Les types d'utilisateurs, leurs fonctions et leur nombre

peuvent varier d'une base à une autre. Néanmoins, pour chaque

base de données en activité, on peut classifier les utilisateurs

de la manière suivante :

· Le DBA (DataBase Administrator). Il en existe au moins

un. Une petite base peut n'avoir qu'un seul administrateur. Une base importante

peut en regrouper plusieurs qui se partagent les tâches suivantes :

- installation et mises à jour de la base et des outils

éventuels ;

- gestion de l'espace disque et des espaces pour les

données (tablespaces) ;

- gestion des utilisateurs et de leurs objets (s'ils ne les

gèrent pas eux-mêmes) ;

- optimisation des performances ;

- sauvegardes, restaurations et archivages ;

- contact avec le support technique d'Oracle.

· L'administrateur réseaux (qui peut être le

DBA) se charge de la configuration de l'intergiciel (middleware) Oracle Net au

niveau des postes clients.

· Les développeurs qui conçoivent et

mettent à jour la base. Ils peuvent aussi agir sur leurs objets

(création et modification des tables, index, séquences, etc.).

Ils transmettent au DBA leurs demandes spécifiques (stockage,

optimisation, sécurité).

· Les administrateurs d'applications qui gèrent

les données manipulées par l'application ou les applications.

Pour les petites et les moyennes bases, le DBA joue ce rôle.

· Les utilisateurs qui se connectent et interagissent

avec la base à travers les applications ou à l'aide d'outils

(interrogations pour la génération de rapports, ajouts,

modifications ou suppressions d'enregistrements). Tous seront des utilisateurs

(au sens Oracle) avec des privilèges différents.

II.4.1.2. Création d'un

utilisateur

Pour pouvoir créer un utilisateur vous devez

posséder le privilège CREATE USER.

La syntaxe SQL de création d'un utilisateur est la

suivante :

CREATE USER utilisateur IDENTIFIED

{ BY motdePasse | EXTERNALLY | GLOBALLY AS 'nomExterne' }

[ DEFAULT TABLESPACE nomTablespace

[QUOTA { entier [ K | M ] | UNLIMITED } ON nomTablespace ]

]

[TEMPORARY TABLESPACE nomTablespace

[QUOTA { entier [ K | M ] | UNLIMITED } ON nomTablespace

].]

[PROFILE nomProfil ] [PASSWORD EXPIRE ] [ ACCOUNT { LOCK

|UNLOCK } ] ;

II.4.1.3. Suppression d'un

utilisateur

Pour pouvoir supprimer un utilisateur vous devez

posséder le privilège DROP USER. La syntaxe SQL pour supprimer un

utilisateur est la suivante :

DROP USER utilisateur [CASCADE];

II.4.2. Profil

Un profil regroupe des caractéristiques système

(ressources) qu'il est possible d'affecter à un ou plusieurs

utilisateurs. Un profil est identifié par son nom. Un profil est

créé par CREATE PROFILE, modifié par ALTER PROFILE et

supprimé par DROP PROFILE.

II.4.3. Privilège

Un privilège (sous-entendu utilisateur) est un droit

d'exécuter une certaine instruction SQL ou un droit d'accéder

à un certain objet d'un autre schéma.

Les privilèges sont de deux types :

· Les privilèges de niveau système :

Qui permettent la création, modification, suppression, exécution

de groupes d'objets, les privilèges CREATE TABLE, CREATE VIEW, CREATE

SEQUENCE par exemple permettent à l'utilisateur qui a reçu de

créer des tables, des vues et des séquences

· Les privilèges de niveau objet : Qui

permettent les manipulations sur des objets spécifiques, les

privilèges SELECT, INSERT, UPDATE, DELETE sur la table SCOTT.EMP par

exemple permettent à l'utilisateur qui les a reçu de

sélectionner, ajouter, modifier et supprimer des lignes dans la table

EMP appartenant à l'utilisateur SCOTT.

Lorsqu'un utilisateur est créé avec

l'instruction CREATE USER, il ne dispose encore d'aucun droit car aucun

privilège ne lui a encore été assigné, Il ne peut

même pas se connecter à la base, il faut donc lui assigner les

privilèges nécessaires, Il doit pouvoir se connecter,

créer des tables, des vues, des séquences. Pour lui assigner ces

privilèges de niveau système il faut utiliser l'instruction

GRANT.

II.4.4. Rôle

L'instruction GRANT permet d'assigner un ou plusieurs

privilèges système ou objet. Cependant, lorsque la liste des

privilèges est importante, il est souhaitable de pouvoir regrouper des

privilèges identiques dans un même ensemble. Cet ensemble

s'appelle un rôle et se créé avec l'instruction CREATE

ROLE. Une fois le rôle créé, il peut être

assigné à un utilisateur ou à un autre rôle.

La liste des rôles assignés à un

utilisateur s'obtient via les vues DBA_ROLE_PRIVS et USER_ROLE_PRIVS ;

La liste des privilèges objet assignés à

un utilisateur s'obtient en interrogeant les vues DBA_TAB_PRIVS, ALL_TAB_PRIVS

et USER_TAB_PRIVS ;

La liste des privilèges objet sur les colonnes de

tables assignés à un utilisateur s'obtient en interrogeant les

vues DBA_COL_PRIVS, ALL_COL_PRIVS et USER_COL_PRIVS ;

La liste des rôles assignés à

l'utilisateur au cours de sa session est visible via la vue

SESSION_ROLES ;

La liste des privilèges assignés à

l'utilisateur au cours de sa session est visible via la vue SESSION_PRIVS.

Un rôle peut être supprimé en utilisant

l'instruction DROP ROLE.

Les privilèges système qui ont été

assignés à des utilisateurs ou à des rôles peuvent

être retirés avec l'instruction REVOKE.

II.4.5. Vue

Outre le contrôle de l'accès aux données

(privilèges), la confidentialité des informations est un aspect

important qu'un SGBD relationnel doit prendre en compte. La

confidentialité est assurée par l'utilisation de vues (views),

qui agissent comme des fenêtres sur la base de données.

II.5. Oracle et les objectifs

d'une base de données répartie

Oracle Net services fournit des solutions de

connectivité dans des environnements distribués.

II.5.1. Oracle Net

Listener

Oracle Net Listener, aussi appelé listener, est un

processus serveur qui écoute les requêtes entrantes des connexions

clientes et gère le trafic vers la base de données.

II.5.2. Nom de service

Dans le contexte des services réseaux, un service est

un ensemble d'une ou plusieurs instances. Un nom de service est une

représentation logique des services utilisés par les connections

clientes.

II.5.3. Transparence vis-à-vis de la

localisation

II.5.3.1. Lien des bases de

données

Pour interroger une BD distante, il faut créer un lien

de base de données. Un lien de base de données est un chemin

unidirectionnel d'un serveur à un autre. En effet, un client

connecté à une BD A, peut utiliser un lien stocké dans la

BD A pour accéder à la BD distante B, mais les utilisateurs

connectés à B ne peuvent pas utiliser le même lien pour

accéder aux données sur A. Lorsqu'un lien est

référencé par une instruction SQL, Oracle ouvre une

session dans la base distante et y exécute l'instruction. La session

demeure ouverte au cas où elle serait de nouveau nécessaire.

En créant un lien de BD, on doit indiquer le nom du

compte auquel on se connecte, le mot de passe de ce compte, et le nom de

service associé à la base distante. En l'absence d'un nom de

compte, Oracle utilise le nom et le mot de passe du compte local pour la

connexion à la base distante.

La syntaxe pour la création d'un lien est la

suivante:

CREATE [SHARED|PUBLIC|PRIVATE] DATABASE LINK NomLien

CONNECT TO ..... [CURRENT_USER|User] IDENTIFIED BY password

USING connect_string

Un lien est soit privé ou public. Seul l'utilisateur

qui a créé un lien privé peut l'utiliser, alors qu'un lien

public est utilisé par tous les utilisateurs de la base de

données. Le lien partagé est propre à la configuration de

serveur multithreaded.

La clause CONNECT TO active une session vers la base

distante.

La clause CURRENT_USER crée un lien BD pour

l'utilisateur courant. L'utilisateur doit disposer d'un compte valide dans la

base distante.

La clause USING connect_string spécifie le nom de

service d'une base distante. Les noms de service d'instances sont

stockés dans le fichier de configuration « tnsnames.ora » du

serveur distant localisé dans le dossier

«$ORACLE_HOME/Network/Admin/ ». Ce fichier spécifie

l'hôte, le port, et l'instance associés à chaque nom de

service.

Des informations sur les liens de BD publics et privés,

figurent respectivement dans les vues du dictionnaire de données :

DBA_DB_LINKS et USER_DB_LINKS.

La syntaxe pour la suppression du lien est la suivante:

DROP [SHARED|PUBLIC|PRIVATE] DATABASE LINK nom_du_lien;

II.5.3.2. Synonyme

Pour référencer une base de données dans

un système distribué, on utilise le nom global ou le lien de base

de données. Mais afin de converger plus vers l'un des objectifs de la

répartition des bases de données qui est la transparence

vis-à-vis de la localisation, Oracle utilise des synonymes. Un synonyme

est un alias d'un objet (table, vue, séquence, procédure,

fonction ou paquetage).

Les avantages d'utiliser des synonymes sont les suivants :

· simplifier l'accès aux objets en

abrégeant les noms de tables, par exemple, ou en regroupant dans un

même alias les noms du schéma et de l'objet, pour les objets qui

ne vous appartiennent pas, mais dont vous avez accès ;

· masquer le vrai nom des objets ou la localisation des

objets distants (réunis par liens de base de données : database

links) ;

· améliorer la maintenance des applications dans

la mesure où la nature du synonyme peut être modifiée sans

mettre à jour tous les programmes qui l'utilisent (le synonyme garde le

même nom tout en référençant un nouvel objet).

Il est ainsi possible d'attribuer plusieurs noms à un

même objet. Il est aussi permis de créer des synonymes publics (en

utilisant la directive PUBLIC) qui seront visibles et utilisables par tous. Les

autres synonymes (privés) ne seront pas accessibles par d'autres

utilisateurs à moins de donner les autorisations nécessaires (par

GRANT). Pour pouvoir créer un synonyme dans votre schéma, il faut

que vous ayez reçu le privilège CREATE SYNONYM. Si vous avez le

privilège CREATE ANY SYNONYM, vous pouvez créer des synonymes

dans tout schéma. Enfin, pour pouvoir créer un synonyme public,

il faut que vous ayez reçu le privilège CREATE PUBLIC SYNONYM.

La syntaxe pour la création de synonyme est la suivante

:

CREATE [OR REPLACE] [PUBLIC] SYNONYM

[schéma.]nomSynonyme

FOR [schéma.]nomObjet[@lienBaseDonnées];

Pour pouvoir supprimer un synonyme, il faut qu'il se trouve

dans votre schéma ou que vous ayez reçu le privilège DROP

ANY SYNONYM. Pour pouvoir supprimer un synonyme public il faut que vous ayez

reçu le privilège DROP PUBLIC SYNONYM.

La syntaxe SQL est la suivante :

DROP [PUBLIC] SYNONYM [schéma.]nomSynonyme [FORCE];

II.5.3.3. Procédure

Les unités de programmes PL/SQL, peuvent servir

à référer à des données distantes, appeler

des procédures distantes, utiliser des synonymes pour

référer à des procédures distantes. On peut

utiliser une procédure locale pour appeler une procédure

distante. La procédure distante pourra exécuter les instructions

LMD requises. L'emplacement approprié pour une procédure

dépend de la distribution et de l'utilisation des données.

L'objectif étant de limiter le trafic sur le réseau pour

résoudre les requêtes.

II.5.4. Transparence

vis-à-vis de la fragmentation

II.5.4.1. Vue

Un des principaux objectifs de bases de données

réparties est la transparence à la fragmentation. Ainsi,

même fragmentés, les enregistrements doivent apparaître

comme sur un seul site. Pour cela, on utilise les vues : View.

Les utilisateurs pourront consulter la base, ou modifier la

base (avec certaines restrictions) à travers la vue, c'est-à-dire

manipuler la table résultat du SELECT comme si c'était une table

réelle.

Les vues correspondent à ce qu'on appelle le niveau

externe qui reflète la partie visible de la base de données pour

chaque utilisateur. Seules les tables contiennent des données et

pourtant, pour l'utilisateur, une vue apparaît comme une table. En

théorie, les utilisateurs ne devraient accéder aux informations

qu'en questionnant des vues. Ces dernières masquant la structure des

tables interrogées. Outre le fait d'assurer la confidentialité

des informations, une vue est capable de réaliser des contrôles de

contraintes d'intégrité et de simplifier la formulation de

requêtes complexes.Utilisées conjointement avec des synonymes et

attribuées comme des privilèges (GRANT), les vues

améliorent la sécurité des informations

stockées.

Pour pouvoir créer une vue dans votre schéma

vous devez posséder le privilège CREATE VIEW. Pour créer

des vues dans d'autres schémas, le privilège CREATE ANY VIEW est

requis.La syntaxe SQL de création d'une vue est la suivante :

CREATE [OR REPLACE] [[NO]FORCE] VIEW [schéma.]nomVue

[ ( { alias [ContrainteInLine [ContrainteInLine]...] |

ContrainteOutLine }

[, { alias ContrainteInLine [ContrainteInLine]... |

ContrainteOutLine } ] ) ]

AS requêteSELECT [ WITH { READ ONLY | CHECK OPTION

[CONSTRAINT nomContrainte] } ];

On distingue les vues simples des vues complexes en fonction

de la nature de la requête de définition (Tableau 2).

|

Requête de définition

|

Vue simple

|

Vue complexe

|

|

Nombre de table

|

1

|

1 ou plusieurs

|

|

Fonction

|

Non

|

Oui

|

|

Regroupement

|

Non

|

Oui

|

|

Mises à jour possibles ?

|

Oui

|

Pas toujours

|

Tableau 2. Types de

vues

a) Vues monotables

Une vue monotable est définie par une requête

SELECT ne comportant qu'une seule table dans sa clause FROM. L'objet source

d'une vue est en général une table mais peut aussi être une

vue ou un cliché.

b) Vues en lecture seule

L'option WITH READ ONLY déclare la vue non modifiable

par INSERT, UPDATE, ou DELETE.

c) Vues modifiables

Lorsqu'il est possible d'exécuter des instructions

INSERT, UPDATE ou DELETE sur une vue, cette dernière est dite modifiable

(updatable view). Vous pouvez créer une vue qui est modifiable

intrinsèquement. Si elle ne l'est pas, il est possible de programmer un

déclencheur INSTEAD OF qui permet de rendre toute vue modifiable. Les

mises à jour sont automatiquement répercutées au niveau

d'une ou de plusieurs tables.

d) Vues complexes

Une vue complexe est caractérisée par le fait de

contenir, dans sa définition, plusieurs tables (jointures), et une

fonction appliquée à des regroupements, ou des expressions. La

mise à jour de telles vues n'est pas toujours possible.

Modification d'une vue (ALTER VIEW). Pour pouvoir modifier une

vue, vous devez en être propriétaire ou posséder le

privilège ALTER ANY VIEW.

La syntaxe SQL est la suivante :

ALTER VIEW [schéma.]nomVue

{ ADD ContrainteOutLine | DROP

{ CONSTRAINT nomContrainte | PRIMARY KEY | UNIQUE(col1 [,

col2]... ) }

COMPILE ;

Pour pouvoir supprimer une vue, vous devez en être

propriétaire ou posséder le privilège DROP ANY VIEW. La

suppression d'une vue n'entraîne pas la perte des données qui

résident toujours dans les tables. La syntaxe SQL est la suivante :

DROP VIEW [schéma.]nomVue [CASCADE CONSTRAINTS];

II.5.5. Transparence

vis-à-vis à la réplication

Afin de réduire la quantité de données

transmises sur le réseau, et améliorer la disponibilité

des données et par conséquent les performances des

requêtes, plusieurs options de réplication peuvent être

envisagées.

II.5.5.1. copy

La commande COPY de SQL*Plus permet de copier des

données entre deux SGBD's. La meilleure utilisation est

d'exécuter cette commande sur la machine où réside la base

de données.La syntaxe est la suivante :

COPY {FROM database | TO database | FROM database TO

database}

{APPEND|CREATE|INSERT|REPLACE} destination_table [(column,

column, column, ...)]

USING query

· database a la syntaxe suivante:

username[/password]@connect_identifier

· APPEND : si la table n'existe pas (CREATE + INSERT)

sinon (INSERT)

· CREATE : si la table n'existe pas (CREATE + INSERT)

sinon (erreur)

· REPLACE : si la table n'existe pas (CREATE + INSERT)

sinon (DROP + CREATE + INSERT)

· INSERT : si la table n'existe pas (ERREUR) sinon

(INSERT)

II.5.5.2. Snapshots

Un snapshot est une copie conforme (cliché) d'une table

(ou plusieurs) située sur une base de donnée du système

distribué. Il permet de diminuer les coûts réseau, en

rendant locales les données situées à distance. Afin

d'assurer la cohérence de données, une mise à jour

régulière et automatique est effectuée à partir du

site d'origine ou MASTER.

Il existe deux types de snapshot : en lecture seule

(read-only) ou mis à jour (updateable).

a. Les read-only Snapshots

: non modifiables à partir du site esclave.

La syntaxe pour la creation de snapshot en lecture seule est

:

CREATE SNAPSHOT nom_snapshot

[REFRESH FAST | COMPLETE | FORCE]

START WITH date_de_debut_de_synchronisation

NEXT date_de_la_prochaine_synchronisation

AS requéte_select;

· FAST: Le mode rapide permet de faire un

rafraîchissement en tenant compte seulement des mises à jour

effectuées sur le site Maître.

Un SNAPSHOT LOG doit être crée pour la table

Maître afin de noter les différents changements subvenus qui

seront répercutés sur le snapshot:

CREATE SNAPSHOT LOG ON nom_de_la_table;

· COMPLETE: à chaque rafraîchissement, toute

la table est transférée.

Ce mode est obligatoire pour les snapshots complexes,

b. Les updateable Snapshots :

Les snapshots de mise à jour peuvent être

directement modifiés. Dans ce cas, les données mises à

jour à leur niveau sont répliquées vers le site Master

lors du processus de rafraîchissement.

La syntaxe pour la creation de updateable snapshot est :

CREATE SNAPSHOT nom_snapshot

[REFRESH FAST | COMPLETE | FORCE]

START WITH date_de_debut_de_synchronisation

NEXT date_de_la_prochaine_synchronisation

ENABLE QUERY REWRITE

AS requéte_select;

II.5.5.3. Vues

matérialisées

Une vue matérialisée peut apporter plusieurs

avantages au niveau performances. Selon la complexité de la

requête, on peut la remplir avec des changements incrémentiels,

à l'aide du journal de vues matérialisées (MATERIALIZED

VIEW LOG), au lieu de la recréer.

A l'inverse des snapshots, les vues

matérialisées peuvent être utilisées directement par

l'optimiseur, afin de modifier les chemins d'exécution des

requêtes. Pour ce, il faut disposer du privilège QUERY REWRITE

pour pouvoir réécrire la requête, et que

QUERY_REWRITE_ENABLED soit TRUE (ALTER SESSION SET QUERY_REWRITE_ENABLED =

TRUE).

Une vue matérialisée crée une table

locale pour stocker les données, et une vue qui y accède.La

syntaxe SQL pour la creation d'une vue matérialisée est la

suivante :

CREATE MATERIALIZED VIEW NomDeLaVue

TABLESPACE NomTablespace

{ NEVER REFRESH | [REFRESH FAST | COMPLETE | FORCE]}

START WITH date_de_debut_de_synchronisation

NEXT date_de_la_prochaine_synchronisation

ENABLE QUERY REWRITE

AS requéte_select;

· La clause ENABLE QUERY REWRITE permet à

l'optimiseur de rediriger les requêtes émises sur la table vers la

vue matérialisée s'il le juge approprié.

· La clause NEVER REFRESH empêche tout type

d'actualisation de la vue matérialisée.

Une vue matérialisée ne peut pas contenir les

op. UNION, MINUS, INTERSECT. Les vues DBMS_MVIEW, ALL_MVIEW_ANALYSIS

détaillent les caractéristiques des vues

matérialisées créées.

II.6. Outils d'Oracle

Oracle fournit une suite d'utilitaires en vue de faciliter et