|

REPUBLIQUE DEMOCRATIQUE DU CONGO

ENSEIGNEMENT SUPERIEUR et UNIVERSITAIRE

« E.S.U »

UNIVERSITE CHRETIENNE BILINGUE DU CONGO

« U.C.B.C »

www.ucbc.org

,

www.congoinitiative.org

PROTOTYPAGE D'UN SYSTEME D'IDENTIFICATION ET PROTECTION

ANTI-VOL DES OUVRAGES D'UNE BIBLIOTHEQUE EN UTILISANT LES PUCES

« RFID »

« CAS DE LA BIBLIOTHEQUE DE

L'UCBC »

Par : TSONGO KAMAVU Karl

Mémoire presenté en vue de l'obtention de

diplôme de licencié (LMD) en Sciences Appliquées.

Directeur : Ass2 Ir Ernest KAHINDO

MUTSUVA

Encadreur : Me Ir KASEREKA

VITSWAMBA Othy

ANNEE ACADEMIQUE 2016 - 2017

EPIGRAPHE

« L'homme et sa securité doivent

constituer la première préocupation de toute aventure

technologique »(Albert Einstein).

DEDICACE

A mes parents Ir PALUKU SABUNI Hermenegilde et KAVUGHO KAVUSA

Gertrude,

Je dédie ce travail.

TSONGO KAMAVU Karl

REMERCIEMENT

Pour arriver à réaliser l'un des objectifs

majeurs qui est la formation des cadres bien outillés pour transformer

la République Démocratique du Congo, l'Université

Chrétienne Bilingue du Congo (UCBC/Beni) a intégré dans

son programme des cours théoriques et pratiques, des visites

guidées, des séminaires, des retraites scientifiques, des stages

de professionnalisation ainsi que la rédaction et la soutenance d'un

travail de fin de cycle. Le présent travail est une réalisation

d'un concours de plusieurs personnes dévouées, qui ontfourni des

efforts en nous assistant tant spirituellement, moralement que

matériellement.

Notre expression de gratitude s'adresse de prime abord

à Dieu Tout Puissant, Maitre des temps et des circonstances pour la

protection, la santé, la sécurité, la faveur et bien

d'autres bénédictions qu'Il n'a jamais cessé de nous

accorder durant notre cycle.

Nos sincères gratitudes aux ingénieurs KAHINDO

MUTSUVA Ernest et OTHY KASEREKA VITSWAMBA qui ont bien joué leurs

rôles respectivement de directeur et encadreur de cette oeuvre

scientifique ; malgré leurs multiples occupationsils nous ont

réservé un temps pourvu que notre travail soit bien

taillé.

Nos remerciements s'adressent également aux membres

de la coordination de notre chère faculté des Sciences

Appliquées pour la mise en application du programme des cours en usant

de leurs connaissances et expertise pour nous assurer une formation de

qualité ; à tout le corps enseignant de ladite

faculté pour avoir supporté nos faiblesses et encouragé

nos qualités. Sans oublier les camarades étudiants de lutte,

chacun par son nom, nos amis de l'U.C.B.C nous leur présentons nos

sentiments de gratitude. Un merci est également méritant pour nos

parents qui font preuve de leur responsabilité en nous soutenant

jusqu'à ce stade, toute la famille Sabuni sans oublier notre

père Ir Paluku Sabuni, chère mère Kavugho Kavusa, nos

soeurs Abigael Wakoma, Nicole Kamavu, Lydie, Nos Freres Ngise Kamabu, Eloge

Sabuni, Toussaint Sabuni, Muniyi Pascal.

Cette page ne peut être close sans penser aux amis avec

qui nous avons reçu un soutien sans pareil de tout genre tout au long de

notre cycle, nous pensons à Sagesse Ndaliko, Sifa Mulisya, Tabalira

Zacharie, Lwanzo Alfred, Shukuru Victor, Ir Serge Mbunge, Mlle Kipuruka,

Azania Clementine, Abila Neema, Kisangani Jacquis, Malitani Kaloma, Bokolo

Pierot, Orthense Vitswamba,Lembi Dibwesa, Asha Kisitu, Diane Kyanga, Kasyenene

Magloire, Jeanchris Giani, Maman Malikidogo, Pasteur Jean Marc, Ir Gustave

Delatour, Ir Regis Mathe, Ir IT Christelle, Ir Ado Bonyoma, Ir Matthieu Lembe

..., Que nos connaissances et tous ceux qui nous ont soutenu moralement de loin

ou de près, retrouvent nos vifs remerciements.

RESUME

Ce travail traite de la conception et réalisation d'un

prototype du système d'identification et de

sécuritéantivoldes ouvrages d'une bibliothèque en

utilisant la technologie d'identification par radio fréquence (RFID).

Nous avons constaté que la circulation des ouvrages

était parmi les activités fréquentes dans une

bibliothèque, et dans la plupart de cas, ellenécessite à

tout moment la présence physique d'un humain pour l'enregistrement. Les

faiblesses et fatigues liéesà la nature humaine ainsi que l'outil

utilisé poussent, dans la plupart de cas, lesgestionnaires des

bibliothèques d'occasionner le retard pendant ces opérations,

certaines ressources (ouvrages) peuvent se perdre (ou être

volées).

Pour y arriver nous avons fait usage de différentes

méthodes à l'instar de la revue de littérature, la

méthode historique, la méthode participative, la

modélisation ainsi que le prototypage. Quelques techniques nous ont

également facilités larécoltede données et

réorientés dans les recherches. Il s'agit de la technique

documentaire et d'interview.

En Effet,comme réponse au problème

constaté, nous avonsmis en placeun logiciel prototype de gestion d'une

bibliothèque ; lequel logiciel a été connecté

à un réseau de lecteur RFID « RC522 ». Les

livres dotés des autocollants RFID (Sticker 25mm Ntag213 RFID NFC

tag)nous ont permis de gagner en temps lors de l'enregistrement d'une

opération de remise ou de retrait mais aussi a permis aux livres

d'être détectés en cas de tentative de vol. Le

résultat du test, qui a été positif, nous a poussés

à confirmer notre hypothèse.

Mot clés : RFID,

sécurité, livres, bibliothèque,

WinDev,microcontrôleur.

ABSTRACT

This work aims at designing and implementing a prototype of a

system of identification and security of books of a library using the radio

frequency identification technology (RFID).

We noticed that the circulation of books is among frequent

activities in a library, and that in most cases, it requires the physical

presence of a human every time for registration. Because of weaknesses and

fatigue linked to the human's nature or weaknesses of the technology/tools in

use, librarians may cause delay during those operations, which leads in most of

cases to loss of books, to have some books stolen.

In order to find out a solution, we used different research

methods like the literature review, the historic method, the participative

method, modeling and the prototyping. Some techniques also facilitated us to

collect data and reoriented us in the research. That is the case of the

documentary technique and the interview.

Indeed, as an answer to the denoted problem, we figure out a

prototype of a Library management software that has been connected to a network

of RFID readers" RC522 ". The books endowed with the RFID tags (Sticker 25mm

Ntag213 RFIDS NFC tag) lead us to earn in time during the registration of

different operations in the library but also helped us to detect books when

they run the risk of being stolen from the library. The positive result we got

from the test, allowed us to confirm our hypothesis.

Key-Words: RFID, security, books, library, WinDev,

microcontroller.

SIGLES ET

ABREVIATIONS

AGL : Atelier de génie logiciel

Ass : Assistant

Ass2 : Assistant Second Mandat

BAB : Bureau d'Automatisation des Bibliothèques

CDD : Classification Décimale de Dewey

DBLP : Direction des Bibliothèques et de la Lecture

Publique

E-Mail : Electronic Mail

ESU : Enseignement Supérieur et Universitaire

GPL : General Public License (General Purpose

Langage)

GSM : Global System Mobile

IDE : Integrated Development Environment

Ir : Ingénieur

ISBN : International Standard Book Number

LCC : Classification de la Bibliothèque de

Congrès

LMD : License Master Doctorate

MARTE : Modeling andAnalysis of Real Time and

EmbeddedSystems

MERISE : Méthode d'Etude et

RéalisationInformatique pour les systèmesd'Entreprises.

OCR : Optical Character Recognition

OMG : Object Management Group

OS : Operating System

RFID : Radio Frequency IDentification

SGBD : Système de Gestion des Bases de

Données

SIGB : Système Intégrédes Gestions

des Bibliothèques

SMS : Short Message Service

SOC : System on a Chip

SQL : Structured Query Language

UCBC : UniversitéChrétienne Bilingue du

Congo

UHF : Ultra High Frequency

UML : Unified Modeling Language

LISTE DES FIGURES

Figure 1 principe RFID dans une

bibliothèque implémentant complètement

2

Figure

2: etiquette RFID

23

Figure

3: Principe de base d'un système RFID

24

Figure

4: la symétrie de l'opération de communication entre Lecteur et

Tag RFID

25

Figure

5: organigramme de l'UCBC

31

Figure

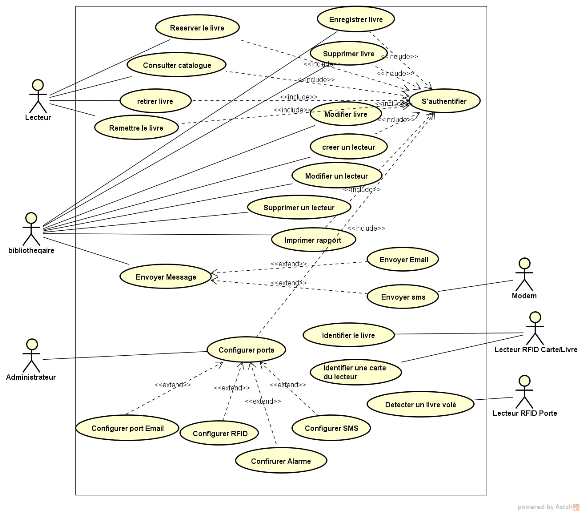

6: Diagramme de cas d'utilisation partie Logiciel

49

Figure

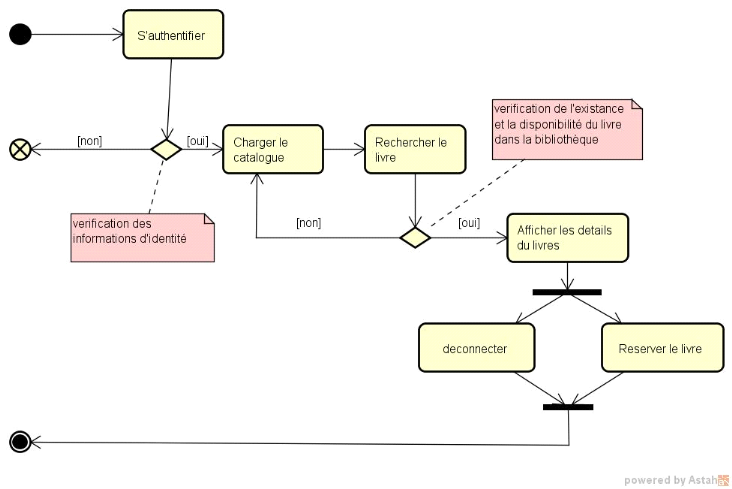

7: Diagramme d'activité du cas "Consulter Catalogue"

50

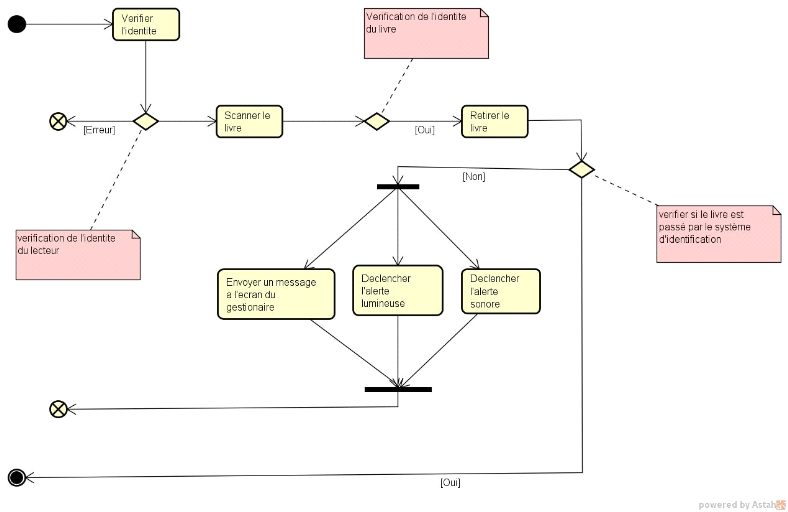

Figure

8: Diagramme d'activité du cas "Retirer Livre"

51

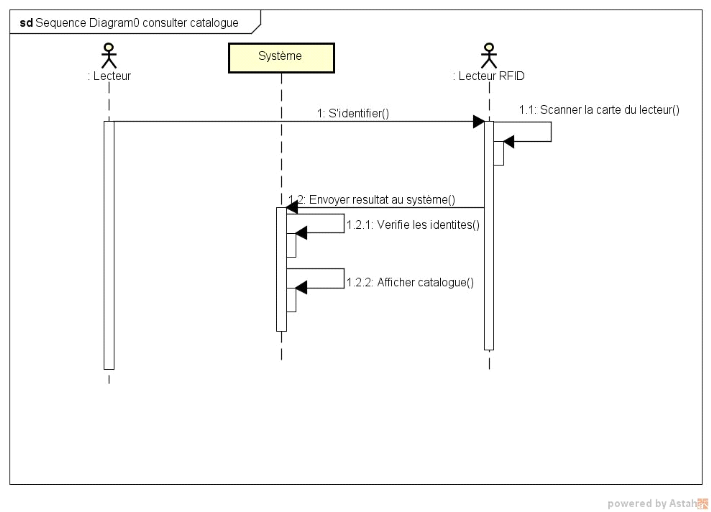

Figure

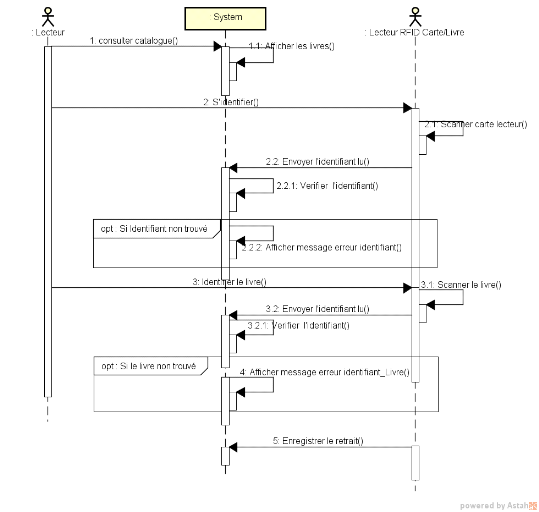

9: Diagramme de séquence du cas "consulter catalogue"

52

Figure

10: Diagramme de séquence du cas Retirer Livre

53

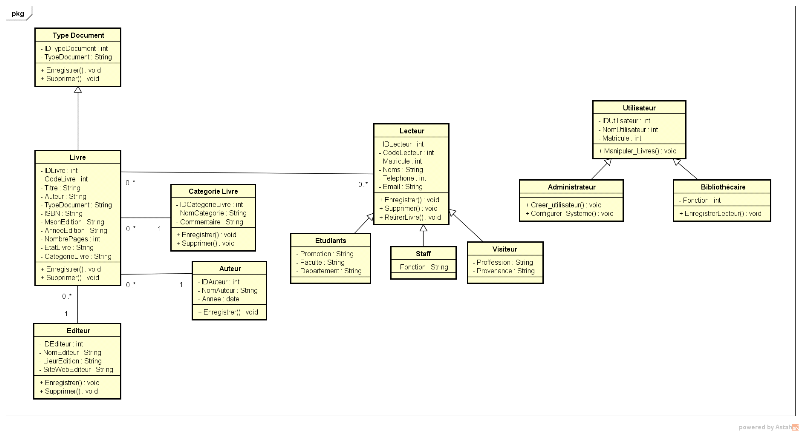

Figure

11: Diagramme de classe de la partie logiciel

54

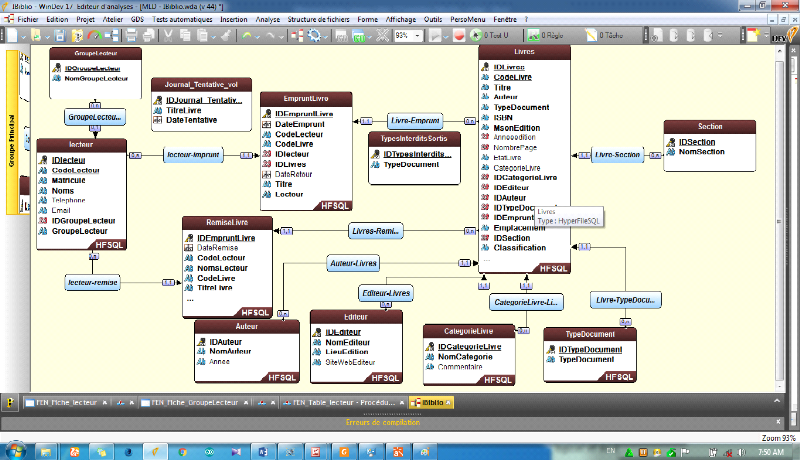

Figure

12: Modèle Logique de données.

57

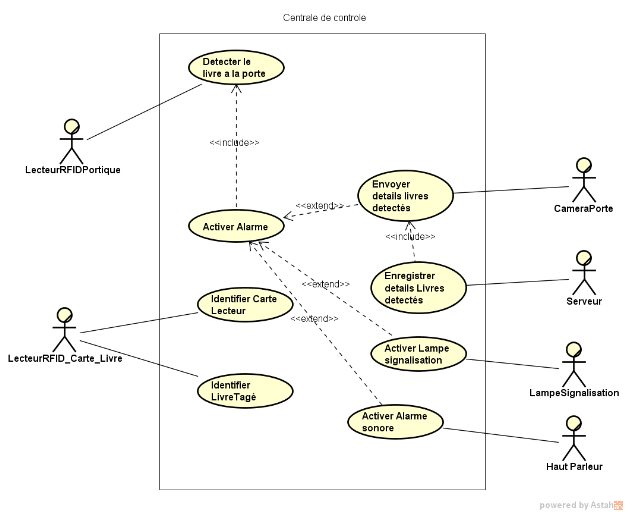

Figure

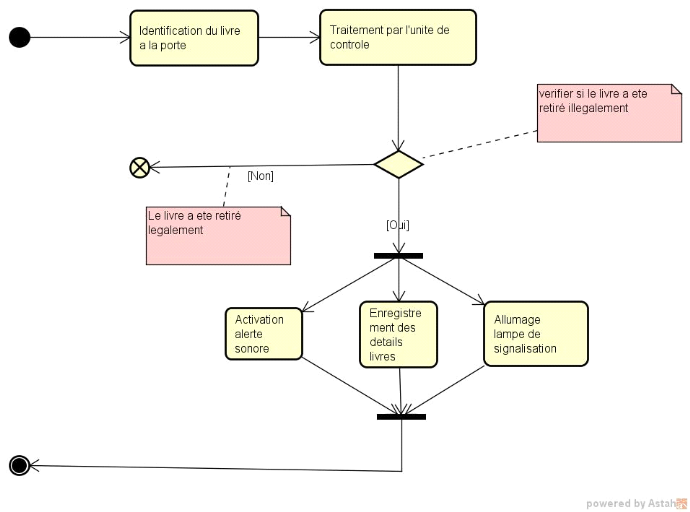

13: Diagramme de cas d'utilisation de la partie matérielle

59

Figure

14: Diagramme d'activité du cas activer alarme

60

Figure

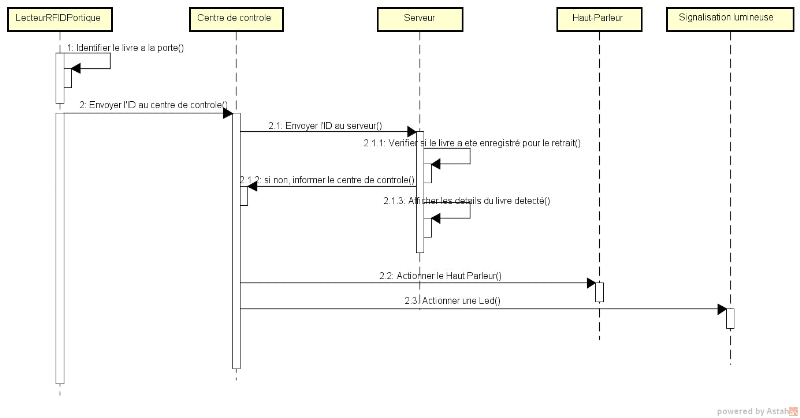

15: Diagramme de séquence du cas activer alarme

60

Figure

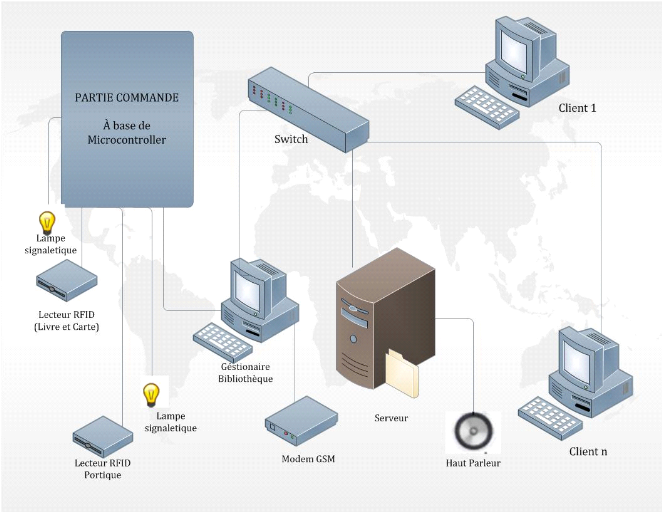

16: schéma synoptique système I-Library

62

Figure

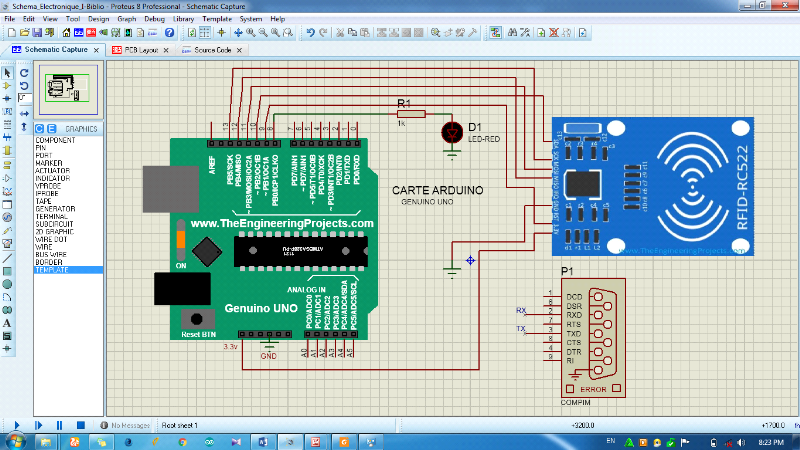

17: Schema Electronique (I-Library)

64

Figure

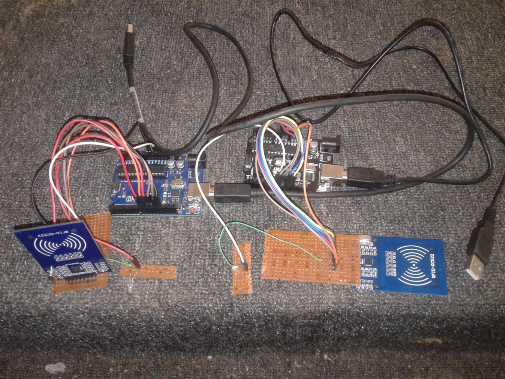

18: Montage réalisé Partie commande

64

Figure

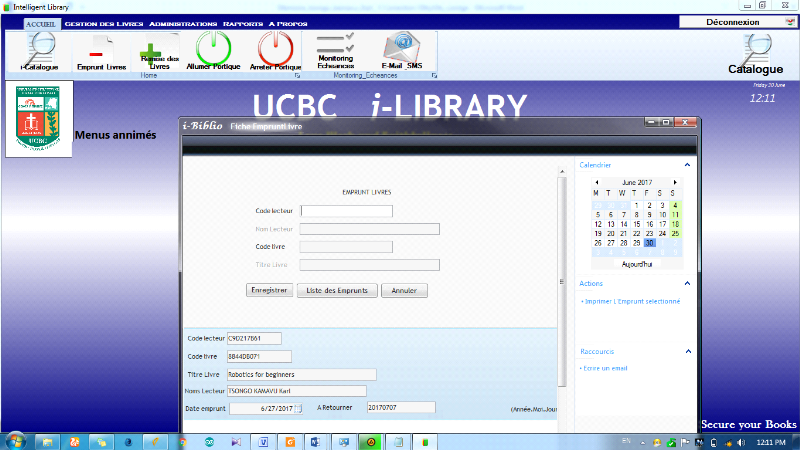

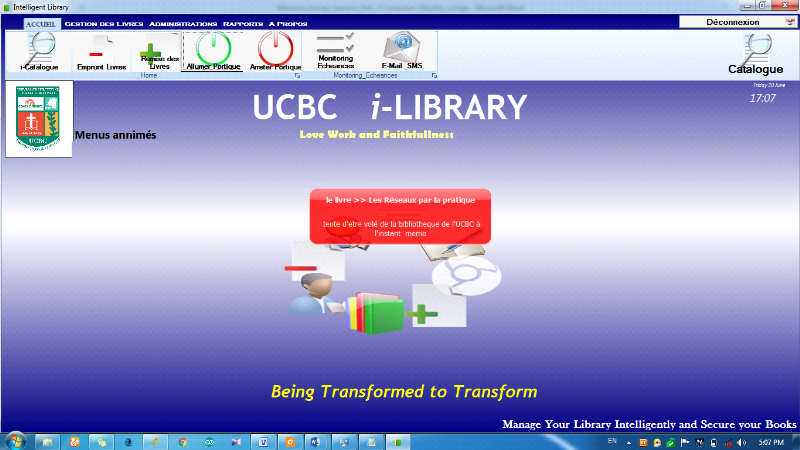

19: Fenêtre d'emprunt des livres (I-Library)

66

Figure

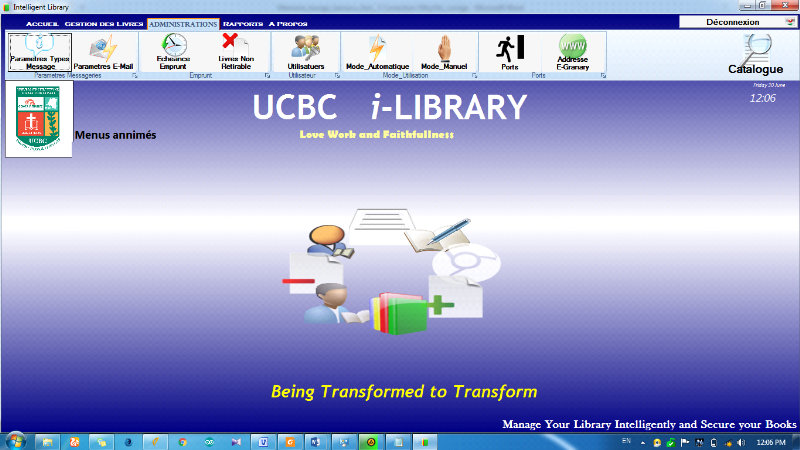

20: Fenêtre administration (I-Library)

67

Figure

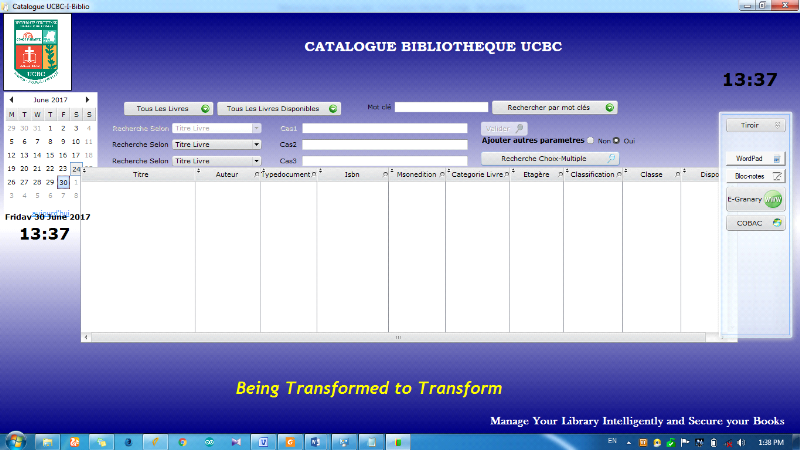

21: Catalogue Bibliothèque (I-Library)

69

Figure

22:Détection d'un livre volé (I-Library)

71

INTRODUCTION GENERALE

0.1. PREAMBULE

L'accès aux nouvelles technologies de l'information et

de la communication est devenu depuis un moment un atout majeur dans la

création, l'organisation, la gestion, la croissance et la

sécurité d'une entreprise, petite ou grande soit-elle,

Développées grâce au progrès de l'informatique.

L'informatique, résultat de l'association du

terme « Informa » au

suffixe « tique » désigne l'automatisation du

traitement de l'information par un système, concret (machine) ou

abstrait.1(*)

Les applications de l'informatique depuis les années

1950 forment la base du secteur d'activité des technologies de

l'information et de la communication.2(*) Ce secteur industriel et commercial est

influencé à la fois par deux sous-secteurs, en revanche :

- Le sous-secteur logiciel : dans lequel on distingue le

logiciel système qui assure la communication entre le processeur, les

périphériques et l'utilisateur ainsi que le logiciel

d'application qui est un ensemble de programme permettant de réaliser

plusieurs types de fichiers bien définis.3(*)

- Le sous-secteur matériel, concerné par

l'unité centrale de traitement et les périphériques.

Grâce à l'évolution rapide de l'électronique, ce

sous-secteur a connu des avancées significatives, tel que la

miniaturisation, les calculs avancés et etc.

Ce secteur fournit également des nombreux services

liés à l'utilisation de ses produits : développement,

maintenance, enseignement, assistance, surveillance, entretien et etc.

Vu les avancées de la technologie qu'offrent

aujourd'hui l'opportunité à des organisations et institution tant

nationales qu'internationales dans le secteur d'enseignement, mais

aussiétant donné qu'il s'impose un besoin de pouvoirgérer

et sécuriser ses ressources; Ilest donc important que ces

organisations disposant des bibliothèques avec des ouvrages physiques

dans leurs enceintes puissent s'améliorer en performance pensant aux

systèmes pouvant leurs permettre de pallier au problème de

gestion des ouvrages ainsi qu'à la sécurité de ceux-ci.

0.2. PROBLEMATIQUE

Depuis plusieurs années, les institutions à

travers leurs bibliothèques et centres documentaires éprouvent le

besoin de gérer rationnellement leurs ouvrages sur tout point de vu mais

aussi de les sécuriser selon différentes politiques de

sécurité disponible.

Dans son histoire, avant l'automatisation, pour la gestion des

bibliothèques, toutesles tâches étaient

réalisées manuellement, et indépendamment les unes des

autres ce qui pouvait facilement occasionner les problèmes comme :

- Les retards lors de retrait et / ou remise des

ouvrages ;

- Les erreurs inhérentes à la nature

humaine ;

- L'encombrement de la salle d'acquisition ;

- Le vol des ouvrages ;

Face à ces

préoccupationsprécitées, les scientifiques ont

penséà la conception des systèmes intelligents ou

sophistiqués dans le but de palier à ces problèmes.

Dans ce sens, les différents systèmes

intégrés de gestion des bibliothèques payants et non

payants ont été mis en place en vue de faciliter ces trafics,

mais dans la plupart des cas il y a nécessité directe d'un

opérateur humain et la sécurité des ouvrages n'est pas

suffisamment abordée. Cela occasionne des erreurs relatives à la

nature humaine dont la non précision, non exactitude, le vol de

documents, le retard et etc.

Pourtant, avons-nous constaté que l'Université

Chrétienne Bilingue du Congo (U.C.B.C) dans son département de

bibliothèque et documentation est du reste dans l'intégration du

système de la technologie de l'information et de la communication dans

sa particularité de gestion et sécurité des ouvrages, et

utilise encore un système avec des retards suffisamment sensibles lors

de retrait, des erreurs éventuelles, des risques de vol d'ouvrages.

Les gestionnaires de la bibliothèque ayant comme

attribution la gestion et la sécurité des ouvrages

éprouvent une difficulté de bien faire leurs tâches.

Ainsi, il serait souhaitable pour l'U.C.B.C d'adhérer

à une technologie d'information et de la communication qui lui

permettrait avec l'approche des systèmes embarqués

d'intégrer un système d'identification de toutes les informations

relatives aux ouvrages et de bien sécuriser les différentes

transactions en utilisant la technologie d'identification par radio

fréquences via un portique électronique.

Cependant, pour arriver à solutionner ce problème,

la question suivante mérite un regard particulier :

Comment réaliser un système permettant la

gestion du retrait et remise des ouvrages d'une manière automatiqueet

arriver à détecter un ouvrage volé au sein de la

bibliothèque centrale de l'U.C.B.C pour ainsi parvenir à

alerter le gestionnaire de ladite structure?

0.3. HYPOTHESES

Compte tenu de la questionci-haut posée, nous

postulons la réponse anticipative suivante :

L'automatisation du processus de retrait et remise des

ouvrages serait une réponse aux problèmes liésà la

gestion et aux retards lors du retrait desouvrages mais aussi l'implantation

d'un système d'identification et détection des ouvrages avec les

lecteurs Radio Fréquenceréduirait sensiblement le cas de vol des

ouvrages dans la bibliothèque de l'UCBC.

0.4. OBJECTIF DE

RECHERCHE

0.4.1. Objectif Principal

Notre objectif principal consiste àproposer le

prototype d'un système d'identification par RFID et protection antivol

des ouvrages de la bibliothèque. Ce système

consisteàdiminuer le vol des ouvrages tout en mettant

en place un système de gestion intégré des ouvrages d'une

bibliothèque ou d'un centre documentaire,en utilisant la technologie

d'identification par Radio Fréquence et prenant la bibliothèque

de l'UCBC comme notre domaine d'étude.

0.4.2. Objectifs Spécifiques

Les objectifs spécifiques pour notre recherche

sont les suivants :

1. Etudier les systèmes de gestion de

bibliothèques en général (ancien, nouveau, informatique,

manuel ou traditionnel etc...) ;

2. Analyser le système d'information de la

bibliothèque de l'UCBC ;

3. Modéliser notre système de gestion et de

sécurité des ouvrages ;

4. Implémenter le

systèmemodélisé ;

5. Tester et validerle système conçu par rapport

aux exigences.

0.5. CHOIX ET INTERET DU

SUJET

Dans le monde de recherche universitaire ou autre, il se

développe un aspect de documentation nécessaire en vue de

satisfaire les apprenants ou chercheurs, rendant ainsi disponibles tous les

nécessaires pour que ceux-ci s'outillent davantage. Voilà

pourquoi chaque institution de ce secteur adopte différentes politiques,

mécanismes et stratégies pour demeurer compétitive et de

pouvoir se distinguer des autres.

C'est ainsi que nous avons porté notre

intérêt à ce sujet après avoir constaté que

plusieurs raisons peuvent nécessairement être à la base de

la performance ou la non performance de ces institutions.

De ce fait, nous avons orienté notre étude dans

le secteur de la bibliothèque et documentation dans le but d'apporter

notre contribution pour pouvoir aider toute personne physique ou morale voulant

investir dans ce secteur, lui permettant de prendre des bonnes décisions

dans sa manière de gérer, de sécuriser, d'élaborer

des bonnes stratégies pour une bonne gestion de son institution.

Après interview avec le gestionnaire de la

bibliothèque, le choix des documents physiques dans ce secteur vient du

fait que dans la bibliothèque de l'UCBC, les livres physiques sont les

plus lus par rapport aux documents électroniques suite à non

permanence du courant dans la région, la libre ou facile possession mais

aussi la prolongation de la lecture même à la maison.

Notre sujet a sa raison d'être d'autant plus qu'il

apporte une contribution sur différents plans comme :

- Economique : le vol des ouvrages joue sensiblement sur

l'économie de l'institution, en limitant les divers cas de vol, ce

travail contribuera d'une manière ou d'une autre à

l'économie de l'université ;

- Technologique : ce présent travailapporte une

innovation dans l'utilisation de la technologie RFID, cettedernière est

présentée dans ce travail comme une des technologies

d'identification les plus récentes, nous la présentons ici pour

montrer qu'avec elle on peut innover.

- Scientifique, ce sujet est d'intérêt

considérable car il a ouvert une autre voie d'utilisation de la

technologie RFID et a suscité ou laissé certaines questions aux

futurs chercheurs d'approfondir les recherches dans ce domaine car il fournira

des bases et suggérera de nouvelles avenuespour les prochaines

recherches mais aussi nous rendrons disponible un prototype du système

d'identification et protection antivol des ouvrages.

- Social : par ce travail, nous voulons réduire

les cas de vol des ouvrages, mais aussi permettre à ce que le retrait

et/ou remise des ouvrages soit fait sans des retards suffisamment sensibles et

même sans assistance directe du gestionnaire de la bibliothèque,

ainsi donc, ces opérations pourront se faire sans risques d'erreurs

liées à la nature humaine.

0.6. ETAT DE LA QUESTION

Vu la pertinence de notre sujet, plusieurs chercheurs,

chacun dans son coin, ont tenter donner satisfaction au problème de

gestion ou protection des ouvrages physiques d'une bibliothèque en

utilisant telle et telle autre approche convaincante ; voilà

pourquoi dans cette partie nous présenterons les différents

chercheurs avec leurs pensées par rapport à la gestion et la

protection des livres physiques et y placer des commentaires montrant

clairement la différence entre notre système et les leurs,

Ainsi :

- Peter AGBOGA ITOYA JNR, Etudiant à University Of East

London, dans son rapport de projet de fin de l'année en Novembre 2013

intitulé «RFID BASED BOOK SHELVING SYSTEM»;

il a été pour lui important d'orienter ses pensées et

recherches dans la gestion des étagères d'une bibliothèque

en réalisant, à la fin de ses recherches, un prototype

d'étagère gérées par le système RFID pour

que les livres mal placés (lors de l'arrangement des

étagères ou après lecture ou encore mieux lors de la

remise d'un ouvrage après emprunt) soit automatiquement

détecté par le système.

Pour y arriver, il a utilisé un système RFID,

avec deux lecteurs dont la distance de lecture vaut quelque centimètres

(inferieur à 3cm), un outil de développement du nom Visual studio

2008 et le langage de programmation Visual basic ; de la partie

système embarqué, Peter AGBOGA ITOYA a jugé mieux

d'apporter son choix sur le PIC 16FX77E, quelques condensateurs de 10 micro

farads, un régulateur de 5v et l'autre de 3v, quelques

résistances, un DB9 comme canal vers l'ordinateur,

voilà donc, reconnaissant ses efforts et sa

bravoure, notre sujet trouve sa spécialité et comme

éléments de différence, l'utilisation des outils

électroniques des cartes Arduino, lecteur et tag RFID, ... , de la mise

en place d'un système de Gestion de Base de donnée client-

serveur relationnel multi plate-forme et contrairement au chercheur Peter

AGBOGA ITOYA JNR, nous nous intéresserons à la

sécurité des livres physique en implémentant un prototype

d'un portique intelligent sur base de la technologie RFID plutôt que

la surveillance des étagères, aussi, notre système sera en

même d'entrer en permanente communication avec le lecteur qui a

emprunté les livre lorsque son échéance d'emprunt tendra

vers la fin et fournira les rapports a qui le droit et en temps voulu.

- Wilfried-Erisco MVOU-OSSIALAS de Time Université de

Tunis en département de Génie logiciel pour l'année

2003, dans son travail portant le

nom : « Conception et développement d'une

application de gestion d'une bibliothèque » commence

par définir une bibliothèque comme un moyen d'accès

à l'information, aux idées et aux oeuvres de l'imagination.

Dans son système de gestion, les lecteurs peuvent

accéder à la bibliothèque à partir de n'importe

quel terminal de l'université afin de consulter la liste de livres

existants, et ensuite se présenter chez le bibliothécaire afin

d'effectuer l'emprunt grâce à un site de gestion qu'il a

associé à son système de gestion de bibliothèque,

interfacé par Microsoft Visual Basic 6.0, seules les fonctions de la

gestion des livres, des adhérents et des pénalités sont

implémentées à travers les fonctions

d'enregistrement, de suppression, de modification, de recherche,.... Son

système ne résout pas l'aspect sécurité des

ouvrages et reste dans le domaine traditionnel des SIGB qui sont tels que la

traditionnelle présence physique du bibliothécaire, avec toutes

ses imperfections bien sûr, est obligatoire pour l'exploitation dudit

système.

- Cosinus BASHONGAJeanSerge de ISSNTGoma dans son travail de

Fin de Cycle ayant comme titre : « Conception et

réalisation d'une application d'une bibliothèque, cas de

l'ISSNT », est apparu aussi comme auteur d'une application des

gestions de la bibliothèque en utilisant Microsoft Accès 2007, sa

solution demeurant aussi parmi celles ne procurant pas un accent significatif

sur l'aspect sécuritaire, elle permet de gérer les livres comme

décrit dans la littérature revue ci haut.

- En Aout 2006, dans sa thèse, pour l'obtention du

grade de Docteur de l'université de GRENOBLE et docteur de

l'université nationale du VIETNAM, monsieur Dat-Son NGUYEN

présente les systèmes RFID et ses applications dans sa

globalité avant d'aller vers le domaine alimentaire qui fait

même objet en grande partie de sa thèse

intitulée : « développement des capteurs sans

fil basés sur les tags

RFID UHF passifs pour la détection de

la qualité des

aliments»; pour la réalisation de notre

travail, nous partagerons avec lui quelques principes néanmoins,

étant donné qu'il oeuvre dans un domaine de vie humaine

différent du nôtre, cela dit clairement que notre système

est loin d'être vu comme synonyme du sien.

0.7. DELIMITATION DU SUJET

Vu la complexité et l'étendu du sujet,

réalisme et pragmatisme obligent, notre démarche a

été circonscrite dans un cercle mesurable selon le contenu,

l'espace et le temps.

1. Au contenu :nous nous

intéressons à la modélisation, au prototypage du

système de gestion de la bibliothèque et au système de

sécurité des ouvrages.

2. Temporelle : ce travail est fruit de

recherchesmenéesau sein de la bibliothèque de l'UCBC depuis

début février jusque juillet 2017.

3. Spatial : nos recherches ont

été menées dans la bibliothèque de l'UCBC en ville

de Beni, province du Nord-Kivu en RDC.

0.7. SUBDIVISION DU TRAVAIL

Hormis l'introduction générale et la conclusion

générale, ce présent travail comporte cinq chapitres dont

:

Ø Le chapitre premier consacré aux

généralités sur les concepts d'identification par radio

fréquence. Dans ce chapitre nous avons présenté les

bibliothèques d'une manière générale, la

technologie RFID et autres littératures y relatives.

Ø Le chapitredeuxième parle de la

présentation générale du milieu d'étude et

l'étudedu système existant. Dans ce chapitre, nous avons

cherché à comprendre comment fonctionne le système

existant avant de concevoir le nouveau ;

Ø Le troisième chapitre parle de la

méthodologie utilisée dans ce travail ;

Ø Le chapitre quatrième porte sur la

modélisation et conception du système. Dans ce chapitre nous

avons critiqué le système existant tel que présenté

dans le chapitre deuxième mais aussi nous avons cherché à

trouver une solution informatique au problème posé.Et en

fin ;

Ø Le chapitre cinquième traitant de

l'implémentation du système, le test et la présentation

des résultats. Dans ce dernier chapitre, nous avons

concrétisé la conception de notre système, son

implémentation. Nous avons de même présenté quelques

codes nécessaires, écrits dans les langages de programmation

utilisés pour ce travail. Nous avons expliqué la manipulation de

notre système et, enfin, indiqué comment le test s'est

déroulé.

0.8. DIFFICULTES RENCONTREES

Pendant la réalisation de ce travail nous nous sommes

butéàcertaines difficultés à l'instar de :

- Déclassement de l'ordinateur après 2 accidents

successifs, ce qui nous avait poussé à changer parfois de machine

dans le but de continuer avec nos recherches.

- Avec moins d'expérience avec l'outil WinDev et le

langage WLangage, le SGBD HyperFileSQL, nous n'avions pas eu suffisamment

d'assistance à part l'internet et quelques ressources d'auto formation

WinDev en local.

Chapitre I. LES GENERALITES

Etant donné que quelques travaux scientifiques

déjà traités dans ce domaine par nos

prédécesseurs ait été donne dans l'état

de la question, cela nous a permis de ressortir avec l'originalité

de notre travail. Dans ce premier chapitre nous parlerons des

bibliothèques, de l'identification des livres physiques dans une

bibliothèque d'une manière générale mais aussi

d'une manière beaucoup plus explicite de ce qu'est la technologie

d'identification par radio fréquence, son principe de fonctionnement,

son domaine d'application, ses avantages et inconvénients, une

comparaison de la technologie RFID par rapports à d'autres technologies

d'identification existantes.

I.1.

LES BIBLIOTHEQUES

Une bibliothèque est le lieu où est

conservée et lue une collection organisée de

livres. NELIO

JOSEPH et PIERRE CLITANDRE la définisse comme étant un lieu

d'humanisation de la vie ou de démocratisation des idées4(*).Il existe des

bibliothèques privées et des

bibliothèques

publiques. Les bibliothèques proposent souvent d'autres

documents (journaux,

périodiques, enregistrements sonores, enregistrements vidéo,

cartes et plans, partitions) ainsi que des accès à

internet et sont

parfois appelées

médiathèques ou

informa

thèques.5(*)

I.1.1. Missions6(*)

Le Service des bibliothèques est chargé de

mettre en oeuvre la politique documentaire de l'université, et de

répondre aux besoins d'information et de documentation des

étudiants, des enseignants et des chercheurs. Sa

spécificité et ses compétences peuvent lui permettre de

jouer un rôle de centre de ressources pour des organismes

extérieurs. A ce titre, les bibliothèques universitaires sont

ouvertes à toute personne ou organisation qui font appel à leurs

ressources.

Les missions fondamentales des bibliothèques sont les

suivantes :

· Constituer des collections exhaustives,

actualisées et pertinentes dans les disciplines

del'Université.

· Favoriser l'accès et la recherche dans leurs

collections.

· Promouvoir la pratique de la lecture et la recherche

documentaire dans l'enseignement, et mener des actions de formation des

utilisateurs.

· Affirmer leur fonction culturelle et leur rôle

patrimonial.

I.1.2. Les différents types de livres existant dans les

bibliothèques

Il existe plusieurs types des livres, notamment7(*) :

- Les ouvrages documentaires :leurs

fondementssont la description de la réalité et leurs contenussont

objectifs, exemple : enquête sociologie, livre d'histoire ou

critique.

- Les ouvrages de littérature :

ils peuvent prendre plusieurs genres, ils reposent sur l'imagination ; par

exemple les romans en langue française et anglaises, un recueil de

poésie.

- Les dictionnaires : ils sont

rédigés par des équipes bien spécialisées,

leurs contenussontdivisés en articles classés par ordre

alphabétique, ce qui les distingue entre eux est le type d'information

qu'ils rendent disponible. Ces dictionnaires peuvent être :

ü Les dictionnaires de langue ;

ü Les dictionnaires encyclopédiques ;

ü Les dictionnaires spécialisés.

- Les encyclopédies :ils

proposent des articles plus longs et plus détaillés que les

dictionnaires, contrairement aux dictionnaires qui ont une obligation

d'exhaustivité, les encyclopédies ne traitent pas tous les mots

d'une langue, mais développent un choix de thèmes traits de

façon approfondie par des spécialistes reconnus.

I.2.

IDENTIFICATION DES LIVRES DANS UNE BIBLIOTHEQUE

I.2.1. Les Eléments Identifiants d'un Livre

Les livres possèdent divers éléments qui

mettent à la disposition de celui qui les consultent, les informations

nécessaires concernant les responsabilités intellectuelles

(l'éditeur, l'auteur, etc.), les nombres de pages et les

responsabilités juridiques (le numéro d'identification

légal).

Lorsque ces éléments sont

présentés sous une forme normalisée, elles constituent une

référence bibliographique. La constitution de cette liste des

références bibliographiques est le travail habituel de tout

chercheur quel que soit son domaine d'étude.

Le livre est constitué des repères qui sont

extérieurs ou intérieurs ;

- Les repères extérieurs :

ils sont placés sur la couverture du livre, sur la partie rigide qui

couvre le livre. Ces repères représentent pour la plupart les

différents éléments d'identification intellectuelle du

livre. Ces repères extérieurs sont les suivants :

ü Le premier de couverture : elle comporte

généralement le titre, le nom de l'auteur, le nom de

l'éditeur et une mention de la collection.

ü Le quatrième de couverture : ici on y

retrouve le résumé indicatif du livre par son auteur ou une

présentation commerciale faite par l'éditeur.

- Les repères intérieurs :

ces genres de repères concernent les éléments informatifs

placés à l'intérieur du livre, en périphérie

du corps du texte, ils aident à en savoir plus sur les aspects

techniques et l'organisation intellectuelle du contenu. Leur localisation au

début comme à la fin du livre est habituellement

normalisée.

ü La page de titre : cette page reprend les

éléments mentionnés sur la première couverture

notamment le titre, l'éditeur, l'auteur, etc. La différence

entre la page de titre et celle de couverture est que la page de titre est plus

exhaustive que la première page de couverture.

ü La préface et l'introduction : aussi

appelée avant-propos, la préface est un texte

rédigé par une personne autre que l'auteur, elle est

située en début de livre, elle joue un rôle de

présentation ou de commentaire à priori. La préface peut

être écrite par une personnalité reconnue pour faire

autorité dans un domaine. En ce sens, elle peut constituer un argument

commercial annoncé par l'auteur sur la «première de

couverture». L'introduction quant à elle peut être

rédigée par l'auteur ou par une personnalité

extérieure, elle annonce les objectifs poursuivis dans

l'ouvrage.8(*)

ü La mention de copyright : cette mention est

signalée par la lettre C encerclée, elle indique le titulaire du

droit d'auteur et l'année à la quelle ce droit a

été obtenu.

ü La mention d'identification ISBN : siglé en

»International Standard Book Number», est un numéro

d'identification international normalisé attribué à chaque

livre publié. L'emploi de l'ISBN facilite notamment les

différentes opérations de gestion, de traitement de commandes, de

contrôle des inventaires de recherche en ligne pour les professionnels du

livre (éditeurs, librairies, bibliothécaires, etc.). l'ISBN est

composé de 13 chiffres (avant janvier 2007, il en comptait 10).9(*)

L'ISBN en 13 chiffres est composé de 5 segments :

exemple de l'ISBN 978-2-7460-3498-3, ces différents segments

représentent ce qui suit :

· 978 identifie les livres ;

· 2 indique la zone géographique, 2 pourles pays

francophones ;

· 7460 c'est le code de l'éditeur ;

· 3498 est le numéro du livre chez

l'éditeur ;

· Le chiffre 3 constitue la clé de

contrôle.

ü L'appendice : désigne l'ensemble des pages

ajoutées à un volume et contenant des remarques ou des documents

qui n'ont pas été placé dans l'ouvrage, c'est un

supplément situé après le dernier chapitre mais avant la

table des matières.

ü Les notes : elles ont un caractère

diffèrent de celui du reste de l'ouvrage, elles apportent un

éclaircissement ou une précision que l'on rapporte au bas des

pages ou bien à la fin du volume.

ü L'achevé d'imprimer : indique la date à

laquelle l'impression du livre a été achevée ; cette

mention se situe généralement à la fin.

I.2.2. Identification automatique des documents dans une

bibliothèque

L'automatisation des bibliothèques remonte globalement

aux années 1920, notamment aux États-Unis mais elle n'est

véritablement apparue en France que vers la fin des années 1960

(procédés photographiques, saisie phonique, carte

perforée). En 1971, la Direction des bibliothèques et de la

lecture publique (DBLP) crée le Bureau d'automatisation des

bibliothèques (BAB) mais les bibliothèques sont longtemps

restées hors de la mouvance technique d'une informatique en

perpétuelle Évolution.10(*)

Pour identifier automatiquement les documents dans une

bibliothèque, certaines technologies,impliquant directement les lecteurs

y relatives, peuvent être utilisées. Il s'agit notamment

de :

- Codes-barres

Le système d'identification le plus répandu est

le code-barres unidimensionnel ou linéaire, dont la lecture se fait au

moyen d'un laser optique (douchette, stylo, scanneur) relié au clavier

du terminal de prêt. Mise en oeuvre en 1972 par Gencod, cette technologie

précurseur dans le domaine de l'identification, ne permet cependant pas

le stockage d'un grand nombre de données. Les premiers stylos optiques

lecteurs de codes-barres font leur apparition à la Bibliothèque

municipale d'Evry en 1975.11(*)

- La reconnaissance optique des

caractères : le livre peut aussi s'identifier par OCR

(Optical Character Recognition) à partir d'une séquence de

caractères lisibles par stylo optique.

- Les étiquettes RFID : pour ce

cas, l'identification se fait par radio fréquence, les livres

possèdent ces étiquettes, ces dernières sont lues par un

lecteur RFID une fois les livres se trouvent dans son environnement ou zone

précise de lecture.

I.2.3. Classification des Livres dans une

bibliothèque

De nombreux domaines de la vie humaine établissent des

classements des objets qu'ils utilisent suivant les différentes

catégories, c'est le cas des documents d'une bibliothèque.

Les classements sont des outils essentiels pour organiser les

connaissances et le travail de chacun au sein de l'ensemble. Classer les objets

ou les connaissances revient à les situer les un(e)s par rapport aux

autres ; pour ce faire plusieurs points de vue complémentaires

peuvent être considérés. Les classements se distinguent en

fonction du formalisme apporté soit aux classes (

taxons,

nomenclature,

catégories de sujets), soit aux relations entre ces classes et à

l'arborescence qui en résulte.12(*)

Dans le monde des bibliothèques et

des archives, les premiers outils de classification thématique des

ouvrages ont été les classifications bibliographiques.

Un domaine de la connaissance est reparti

endifférents sous-domaines, de cela résulte :

· D'une part, à élaborer un système

d'organisation des connaissances qui témoigne, pour une époque

donnée, de l'état d'avancement des connaissances ;

· d'autre part, à proposer un outil permettant

d'étiqueter et de classer les objets, pour ce cas,il s'agit donc de

proposer un outil permettant d'étiqueter et classer les documents d'une

bibliothèque.13(*)

Il existe différentes classifications

encyclopédiques et par domaine d'activité utilisée

à travers le monde dans les différentes bibliothèques. Les

outils d'accès de type classificatoires ont suffisamment

évolué suite à la mise à disposition de ressources

sur internet.

Selon Jacques Maniez, les classifications les plus

célèbres dans le domaine de la bibliothèque sont les

suivantes :

- La classification Décimale de Dewey (CDD) ;

- La classification de la Bibliothèque de

Congrès (LCC) ;

- La classification Décimale Universelle

(CDU) ;

- La classification à point de vue

Marxiste-Léniniste (BBK) ;

- La cotation Clément ;

- La Classification à facettes de Ranganathan ;

- Le Principes de classement des documents musicaux

(PCDM) ;

- Le Classement Freinet ;

- Le cadre de classement.

De ces classifications ci-haut précitées ;

voici les principes qu'utilisent deux d'elles qui battent record.

a. La classification décimale de Dewey

(CDD)

La classification décimale de Dewey

abrégée (CDD) a été développée en

1876 Par un bibliographe Américain du nom de Melville Dewey. La CDD est

un système qui classifie l'ensemble du fonds documentaire d'une

bibliothèque.

Le principe de la CDD de Dewey est tel que, les ouvrages sont

repartis en dix classes, chacune de différentes classes est

subdivisée en dix divisions, les différentes divisions sont

à leurs tours divisées en dix subdivisions.

Exemple : 537 représente

l'électricité car :14(*)

5 : Sciences Pures

53 : Physique (division des sciences pures) ;

537 : Electricité et Electronique (Division de la

physique) ;

Il est à noter que le 0 qui doit toujours être

mentionnéà une valeur de généralité ;

Par exemple : 530 pour généralités sur la

physique.

Voici la liste des classes qu'utilise la classification

décimale de Dewey

- 000 : informatique, information, ouvrages

généraux ;

- 100 : philosophie, parapsychologie et occultisme,

psychologie ;

- 200 : Religion

- 300 : Sciences sociales

- 400 : Langues

- 500 : Sciences de la nature et Mathématiques

- 600 : Technologie (sciences appliquées)

- 700 : Art, Loisirs et sports

- 800 : Littérature (Belle Lettres) et techniques

d'écriture

- 900 : Géographie, Histoire et disciplines

auxiliaires.

Le classement décimal de Dewey tout comme tout autres

classement a comme objectif de simplifier la tâche du classificateur et

celui de simplifier la tâche du chercheur.

De la même façon qu'ils possèdent des

avantages, les limites s'en suivent également ; dans le cas de la

classification de Dewey, le facteur privilégié est tel qu'il

n'est pas possible de se documenter sur un sujet sans savoir très

précisément à quelle discipline le rattacher. Or cela pose

problème lorsqu'un ouvrage traite précisément du lien

entre deux disciplines.

La

bio-informatique,

par exemple, sera-t-elle à chercher dans les sections 500 ou 600 ?

Et plus précisément 570 ou 620 ? Comme il n'est pas possible

de répondre avec précision à cette question, la

classification de Dewey se complètera utilement d'autres techniques

comme :15(*)la

recherche plein

texte au moyen des outils informatiques appropriés.

La principale critique de cette classification est qu'elle a

été centrée sur l'état d'esprit de la fin du

XIXe siècle aux

États-Unis d'Amérique et qu'elle représente cet

état d'esprit qui ne correspond plus à notre conception actuelle

des connaissances.

Ainsi, dans la classe 800 (Littérature), les

deux premières divisions sont consacrées aux littératures

en anglais (810 = Littérature américaine, 820 =

Littératures anglaise et anglo-saxonnes), les six divisions suivantes

aux littératures européennes (divisions 830 à 880) et

une seule division aux littératures des autres langues (division 890).De

même, dans la classe 200 (Religion), les religions

chrétiennes sont surreprésentées (divisions

220 à 280) tandis que les autres religions sont classées

dans une seule division (290)16(*)

b. La Classification de la Bibliothèque de

congrès (LCC)

La classification de la bibliothèque de Congrès

(LCC) en sigle est une classification qui a été mis au point par

la bibliothèque de Congrès, elle est également plus

utilisée dans les bibliothèques universitaires.

La Classification de la bibliothèque de Congrès

est organisée en classes, ces dernières sont identifiées

par des lettres et pour des raisons de précisions, à chaque

catégorie on peutajouter une ou deux lettres supplémentaires,

puis une série des chiffres.

Voici un exemple de cette classification :

CJ 1-4625 : Pièce de monnaie

Avec C : Sciences auxiliaires de l'histoire

CJ : Numismatique

Voici la liste des différentes classes selon la LCC, elle

utilise les lettres de l'alphabet français hormis Les lettres I, O, W, X

et Y.

- A : Généralités ;

- B : Philosophie. Psychologie. Religion ;

- C : Sciences auxiliaires de l'histoire ;

- D : Histoire du monde et histoire de l'Europe, l'Asie,

l'Afrique, l'Australie, la Nouvelle- Zélande, etc. ;

- E : Histoire des Amériques

(généralités et États-Unis) ;

- F : Histoire des Amériques (autres pays

d'Amérique) ;

- G : Géographie. Anthropologie. Loisir

- H : Sciences sociales

- J : Sciences politiques

- K : Droit

- L : Éducation

- M : Musique et livre sur la musique

- N : Beaux-arts

- P : Langage et littérature

- Q : Sciences

- R : Médecine

- S : Agriculture

- T : Technologie

- U : Science militaire

- V : Science navale

- Z : Bibliographie. Bibliothéconomie. Ressources

d'information

I.2.4. Les SIGB dans les bibliothèques17(*)

Les bibliothèques au travers le monde ont opté

pour l'utilisation de certains systèmes intégrés de

gestion des bibliothèques, parmi lesquels les plus rependus sont :

· KOHA

Il a été conçu

initialement en 1999 en Nouvelle-Zélande, et à ce titre il est le

premier SIGB Libre à avoir été mis en oeuvre en tant que

logiciel open source. C'est la firme informatique néo-zélandaise

Katipo qui l'a développé. Il commence aujourd'hui à

être bien implanté en France en particulier dans les

universités et les bibliothèques spécialisées.

Il est proposé sous licence GPL (General Public

Licence qui est une licence qui fixe les conditions légales de

distribution des logiciels libres. La GPL est la

licence de logiciel libre

la plus utilisée.), trois sociétés se partagent les

projets actuels de déploiement : BibLibre, Tamil et Progilone.

OPENFLORA

C'est la version libérée du SIGB Flora

développé par Ever Team, sous licence Cecill2. Cette solution

existe depuis février 2010 et intègre toutes les

fonctionnalités de

bibliothéconomie de Flora (catalogage,

acquisition, gestion des abonnements, circulation).

Flora est une suite

logicielle complètement réécrite en 2005 mais s`appuyant

sur plus de 15 ans d'expérience avec la gamme Doris-Loris. A noter que

des modules fonctionnels

propriétaires de Flora peuvent s'interfacer

avec OpenFlora.

PMB

Ilest né en 2002. Porté dans

un premier temps par la communauté, son développement a

été accéléré par la création de la

société PMB Services en 2004. PMB est disponible sous licence

Cecill. Un certain nombre de prestataires se sont impliqués dans le

développement de PMB, toutefois PMB Services reste le principal

intervenant.

EVERGREEN : est un logiciel open

source sous licence GPL qui dispose d'une petite communauté très

dynamique. Démarré outre-Atlantique en 2004, sa grande

spécificité est de pouvoir gérer des ressources de

nombreuses bibliothèques et consortiums.

I.2.5. Présentation des RFID dans les

bibliothèques

De plus en plus, les bibliothèques deviennent des lieux

fréquents pour l'implantation de la technologie RFID, « cette

technologie est censée, à terme, remplacer les

codes-barres »18(*)

Dans les bibliothèques utilisant la technologie RFID,

les documents sont équipés d'une étiquette

intégrant une puce et une antenne alors que les lecteurs RFID se

chargent de l'alimentation de l'étiquette en émettant une

requête d'information aux étiquettes situés dans leurs

champs de réception, ensuite, ce lecteur transmet une réponse aux

applications concernées comme un SIGB, un portique antivol, ...

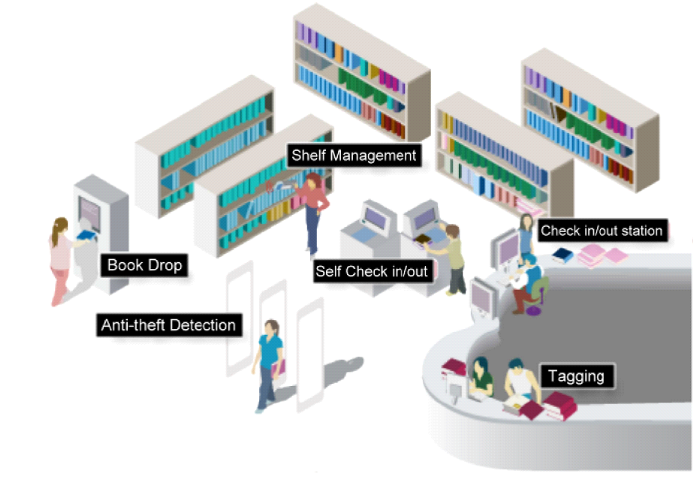

Les opérations essentielles dans la gestion de la

bibliothèque sous RFID comme technologie utilisés sont

présentées sur la figure ci-dessous.

Figure 1principe RFID dans

une bibliothèque implémentant complètement19(*)

o Le tagging : c'est le fait de placer une étiquette

RFID sur un ouvrage ;

o Le check in/out station : c'est le fait d'enregistrer un

ouvrage emprunté, à la différence de self check in/out,

cette opération est assistée par un opérateur de la

bibliothèque.

o Le self check in/out : c'est le fait de rendre

disponible des outils pouvant enregistrer automatiquement un ouvrage

emprunté et fournir au préalable à la personne retirant

l'ouvrage un petit rapport comme le fait les vendeurs à leurs clients.

Il s'agit d'un automate pour cette fonction.

o Le shelf management : c'est une opération

très essentielle, intervenant dans la gestion des étagères

dans la bibliothèque, cette opération peut se faire en utilisant

un lecteur RFID mobile (qui n'est pas fixe) dans le but d'atteindre tous les

livres. Pour les livres mal placés on peut arriver à auditionner

un son signifiant que tel ou tel autre livre n'est pas à sa bonne

position ou étagère.

o Book drop : c'est une opération de remise de

livre, elle sanctionne la validité de la protection de l'ouvrage, une

fois le livre est remis, le bibliothécaire doit maintenant ré

arrange sur les différentes étagères.

o Anti-theft détection : qui est une

opération de protection antivol d'un ouvrage voulant être

retiré illicitement, ou mieux, sans passer par le service de retrait car

à ce dernier service, la validité de la protection de l'ouvrage

est encore activée.

I.2.6. Apport des RFID dans les bibliothèques

Dans les bibliothèques, les systèmes RFID,

facilitent :

- L'opération de Prêt et de retour : cette

technologie fait à ce que cette opération soit faite pendant un

temps suffisamment réduit en permettant la lecture de l'étiquette

quel que soit la position du livre ;

- Le classement : le système d'identification

digitale permet, pour ce cas, de vérifier rapidement si les ouvrages

sont bien classés sur une étagère et signale les ouvrages

déclassés ;

- Les inventaires plus rapides ;

- Dans le même secteur, cette technologie trouve sa

place dans la disponibilité des portes intelligente dites

« portique » qui met en avant la sécurité des

livres afin que ces derniers ne soient pas empruntés ou retirésde

la bibliothèque sans passer par une voie légale initialement

définit.

I.3. IDENTIFICATION PAR LA TECHNOLOGIE RFID

I.3.1. Présentation

Actuellement les technologies de l'information et de la

communication deviennent deplus en plus performantes et simples à

utiliser, cependant, les technologies sans fil sont très attractives et

cela fait objet de beaucoup de développements dans ce secteur. A croire

CHRISTIAN PERROT, « Depuis quelques années l'équipe

Multicom du LIGs'intéresse aux technologies RFID sur sa

plateformedédiée aux Usages des nouvelles technologies, en

tantqu'outil de suivi de l'activité des sujets d'expérience,et en

tant que dispositif d'interaction innovant »20(*)

La technologie d'identification par Radio Fréquence

(RFID en sigle) permet d'identifier un objet, d'en suivre le cheminement et

d'en connaître les caractéristiques à distance grâce

à une étiquette émettant des ondes radio, attachée

ou incorporée à l'objet. DAT SON NGUYEN l'a confirmé en

disant que cette technologie permetla lecture des étiquettes même

sans ligne de vue directe et peut traverser de fines couches de

matériaux (peinture, neige, etc.).21(*)

Selon Monsieur Calais dans son ouvrage sur les RFID,

définit ce dernier concept comme étant une technologie

permettant d'identifier, à plus ou moins longue distance, un objet muni

d'une étiquette, capable d'émettre des données en

utilisant les ondes radios.22(*)

Pierre GEORGET, Directeur Général de Gencod EAN

France, dans son document intitulé « Identification par Radio

Fréquence, Principes et Application » décrit, quant

à lui , la RFID (Radio Frequency

IDentification) comme étant une technologie

déjà largement utilisée pour reconnaître ou

identifier à plus ou moins grande distance (du contact à

plusieurs mètres) et dans un minimum de temps, un objet, un animal ou

une personne porteuse d'une étiquette capable d'émettre des

données en utilisant les ondes radio.

I.3.2. Constituant d'un

système RFID

Généralement, une architecture RFID se compose

en trois grandes briques essentielles pour un bon fonctionnement :

- Le lecteur : il est composé

d'une antenne et d'un système de lecture et/ ou d'écriture, ce

dernier est à son tour constitué de trois sous-systèmes

communiquant entre eux :

ü Un système local : ce sous système a

pour fonction de coder ou décoder les données, de les

contrôler, stocker et transmettre à la machine qui va les

traiter.

ü Le module de gestion de la communication avec

l'étiquette : ce module a la fonction de l'activation de

l'étiquette, l'ouverture de la session de lecture/écriture, les

autorisations, ...

ü Le module de gestion du transport des

données : comme son nom le dit il intervient dans la phase

transport, il gère alors les fréquences, la vitesse de transfert,

la modulation, la puissance d'émission, ...

- L'équipement fixe ou système

hôte, c'est à dire les machines, les fonctions, et les

processus agissant sur, ou utilisant, les données

échangées avec l'étiquette. A cela il est toujours

préférable de rajouter une base de données pour la gestion

de différentes identités et autorisations venant de ces

différents capteurs. Cet équipement fixe est le centre de gestion

de l'application intégrée au système d'information de

l'entreprise utilisatrice des étiquettes.

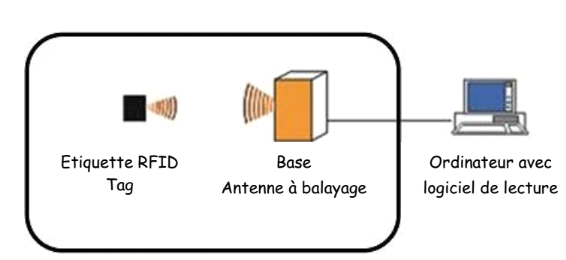

- Figure 1: etiquette RFID

Antenne en Cuivre

Puce électronique

(En silicium)

Le(s) étiquette(s) (Tag(s) en

anglais) : elles sont constituées d'une puce, d'une bobine et

peuvent ou ne pas avoir une pile d'alimentation.

L'information est codée sur l'étiquette en temps

utile, le lecteur peut accéder à cette information

(étiquette) et la transmet à un système de gestion des

bases des données ou encore mieux à tout autres

système.

la composition la plus basique de l'etiquette radio frequence

est illustrée ala figure 2.

Il existe trois types d'étiquette RFID :

- Les étiquettes en lecture

seule : pour ce cas, les données sont inscrites dans

l'étiquette par le fabricant et ne peuvent pas être

modifiées, l'utilisateur ne fait que lire.

- Les étiquettes en écriture une fois et

lecture plusieurs fois : contrairement au cas

précèdent, ici l'étiquette est fournie à

l'utilisateur en étant vierge, ce dernier y écrit une information

utile qui sera ensuite lu sans être modifiée.

- Les étiquettes en lecture ou écriture

multiple : L'étiquette est fournie, vierge, dans les

mêmes conditions que le précèdent, mais elle pourra

être écrite plusieurs fois, effacée, modifiée,

complétée, et lue. Le nombre de répétitions de ces

opérations peut dépasser 500 000.

Les étiquettes de la bibliothèque ont une

durée de vie différente de celle de l'industrie par la plus

grande longévité des documents de la bibliothèque sur

lesquels elles sont collées.

Les étiquettes RFID peuvent être classées

comme suit :

- les étiquettes Passives :

celles-ci sont alimentées par le courant fourni par le lecteur RFID,

elles récupèrent le courant à partir de champs

magnétiques reçus par leur antenne et émis ou

créés par le lecteur. Voilà pourquoi elles sont

dépourvues des piles électriques, et paraissent très

petites ; elles sont intégrables dans des objets de petites

épaisseurs.

- les étiquettes Actives : elles

sont autonomes du point de vue alimentation électrique, la transmission

d'information par les étiquettes actives est d'une puissance plus

élevée que la transmission par des étiquettes passives.

- Les étiquettes

semi-passives :Ces systèmes fonctionnent également

à l'aide de batteries. Néanmoins, ils utilisent une interface

RFID passive, permettant ainsi l'accès sans fil sans recourir à

la source interne de courant. La taille de la batterie est par

conséquent plus petite que dans les étiquettes actives.

I.3.3. Principe de fonctionnement

des RFID

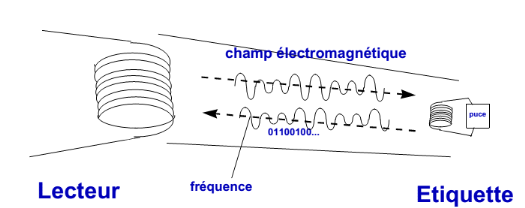

Figure 1: Principe de base d'un système

RFID

Comme dit précédemment,dans la constitution des

systèmes RFID, il y a ce qu'on appelle lecteur RFID ou encore mieux

interrogateur, ce dernier transmet un signal selon une fréquence bien

déterminée vers une ou plusieurs étiquettes radio

fréquence situées dans son champ de lecture. (Figure 3)23(*)

Aussitôt interrogées, les étiquettes

transmettent un signal de retour au lecteur, ainsi, il s'établit donc un

dialogue permanent tant que l'étiquette reste connectée au

lecteur, ce dialogue s'établi selon un protocole de communication bien

défini pour ainsi permettre l'échange des données, ces

dernières peuvent directement être traitées par un

système mis en place (un logiciel de lecture).CHRISTIAN PERROT l'a aussi

confirmé, stipulant que « Sur demande de l'ordinateur, le

Lecteur RFID crée unchamp magnétique au moyen de son antenne.

Cechamp transfert de l'énergie à l'antenne incorporéedans

le Badge RFID, ce qui "réveille" la

puce

électronique »24(*)

Les applications RFID, fonctionnant en moyenne ou basse

fréquence, utilisent le champ électromagnétique

créé par l'antenne du lecteur et l'antenne / bobine

de

l'étiquette pour communiquer. Le champ

électromagnétique alimente l'étiquette et active la puce.

Cette dernière va exécuter les programmes pour lesquels elle a

été conçue.

Figure 1: la symétrie de l'opération de

communication entre Lecteur et Tag RFID

Pour transmettre les informations qu'elle contient, elle va

créer une modulation d'amplitude ou de phase sur la fréquence

porteuse. Le lecteur reçoit ces informations et les transforme en

binaire (0 ou 1). Dans le sens lecteur vers étiquette,

l'opération est symétrique, le lecteur émet des

informations par modulation sur la porteuse. Les modulations sont

analysées par la puce et numérisées.25(*)

Les systèmes d'identification par radio fréquence

(RFID) utilisent les différentes gammes de fréquence

classées comme suit :

- De 9KHZ à135 KHZ : les basses fréquences,

elles sont surtout utilisées pour des applications à très

faible portée ;

- 13.56 MHZ : Haute Fréquence, cette

fréquence est plus utilisée dans les applications de cartes

à puce sans contact ;

- De 400 à 950 MHZ : Ultra haute fréquence,

cette fréquence est utilisée pour les applications

spécifiques, longue portée ;

- 2.45 GHZ : Hyper fréquence les micros ondes),

ils sont altérables par l'humidité et donc le climat (neige,

pluie, humidité, brouillard,).

Il est à noter que : plus la fréquence est

élevée plus la distance de lecture est importante.

I.3.4. Domaines d'application des

RFID

Les systèmes d'identifications par radio

fréquence ont un large domaine d'application, ainsi donc, on peut les

trouver :

ü Dans les outils de paiement ;

ü Dans la gestion du transport ;

ü Dans l'identification (les documents

d'identité) ;

ü Ils interviennentégalement dans les

hôpitaux ;

ü Le tatouage des animaux domestiques et les

logistiques ;

ü Dans les bibliothèques et centres

documentaires ;

ü La traçabilité ; et etc.

I.3.5.Avantage de la technologie

RFID dans la vie quotidienne

Nous présenterons de manière sommaire

lesdifférents avantages des étiquettes radio fréquence par

rapport aux codes à barres, la liste n'étant pas exhaustive, ces

avantages sont les suivants :La capacité de mise à jour du

contenu de l'étiquette, une plus grande capacité de contenu, une

vitesse de marquage élevée, le lecteur et l'étiquette

ne nécessitent pas un alignement précis pour communiquer, une

sécurité d'accès au contenu, une plus grande durée

de vie, une plus grande souplesse de positionnement, les étiquettes

peuvent supporter les conditions rigoureuses, une meilleure protection aux

conditions environnementales.

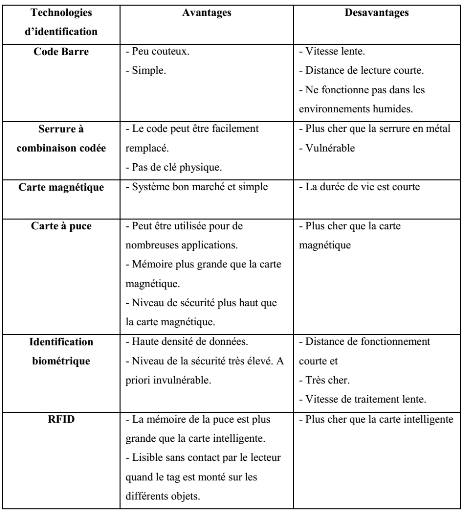

I.3.5. Comparaison de la

technologie RFID et les technologies d'identification existantes

Il est important de rappeler que la technologie RFID n'est pas

la seule dans le domaine technique en terme d'identification ou de

sécurité des personnes ou de leurs biens, il y a eu et c'est

certain qu'il y en a encore d'autres technologies.

Le tableau ci-dessous met en claire cette différence,

en considérant les critères tels que : le cout, la facilite

d'implémentation, la rigidité, l'utilisation, la

sécurité, la simplicité, la technique de remplacement,

etc.

La figure ci-dessous explicite donne les différents

avantages et désavantagede ces différentes technologies.26(*)

Tableau 1 : comparaison de la technologie RFID par

rapport aux technologies existantes

I.4. CONCLUSION PARTIELLE

Au terme de ce chapitre, il sied de signaler que, pour la

gestion de la bibliothèque, plusieurs techniques ont été

utilisée, en commençant par la gestion manuelle (avec des cahiers

et stylos) jusqu'aux techniques actuellement usuelles (ne requérant pas

la présence physique humaine).

La plupart des bibliothèques actuelles semblent aller

vers l'automatisation complète en faisant usage de la technologie

d'identification par radio fréquence (RFID) en sigle, cette

dernière remporte sur les codes-barres et autre technologies

antérieures.

Ce choix est judicieux car il présente un aspect

important qui est tel que, la présence physique humaine n'est pas

obligatoirement requise pour faire l'opération d'acquisition ou de

remise des ouvrages, les opérations peuvent désormais se faire en

utilisant les systèmes contenant les puces RFID adaptés aux

ouvrages, les lecteurs y relatifs et les dispositifs d'alerte

sécuritaires en cas d'une tentative de vol des ouvrages ou tout

déplacement illicite de ceux-ci dans les rayons de la

bibliothèque.

Chapitre II : PRESENTATION

GENERALE DU MILIEU D'ETUDE ET ETUDE DE L'EXISTANT

Dans ce deuxième chapitre de notre travail, il sera

question de présenter généralement notre milieu

d'étude, sur le plan structurel avant de chuter par la

présentation minutieuse de l'existant en y mettant beaucoup d'attention

sur les outils qu'ils utilisent avant de critiquer ce dit système et

énoncer le nôtre.

II.1 PRESENTATION GENERALE DU MILIEU D'ETUDE

II.1.1 Description

L'Université Chrétienne Bilingue du Congo (UCBC)

est une université privée. Elle est localisée au centre de

l'Afrique en République Démocratique du Congo, dans la province

du Nord-Kivu, en ville de Beni, Commune MULEKERA, quartier MASIANI, cellule

KIPRIANI. Un terrain de 36 hectares qu'abrite le campus de cette

université, se situe à 7 kilomètres de l'hôtel de

ville de Beni, sur la route nationale numéro quatre, axe Beni-Niania.

L'UCBC aobtenu le 16 Octobre 2006 l'arrêté

ministériel N° 314/MINESU/CAB.MIN/FL/AB/2006 de

fonctionnement(MINISTERE DE L'ENSEIGNEMENT SUPERIEUR UNIVERSITAIRE ET RECHERCHE

SCIENTIFIQUE, 2006). En application de la loi relative à l'enseignement

supérieur et universitaire en vigueur en RDC, l'UCBC est

agréée définitivement comme privée sur

arrêté N° CABMIN.ESU/MML/KOB/2010 du 27 Avril 2010.

II.1.2 Historique

Les initiateurs sont le Professeur David MUSIANDE KASALI et

son épouse Docteur KASWERA KASALI. Ils avaient décidé de

quitter la ville de Nairobi pour apporter leur contribution à la

reconstruction de la nation Congolaise dévastée par la guerre.

L'UCBC a pour vision, la formation et le développement

des leaders Chrétiens forts pour transformer leur communauté

ainsi que leur société Congolaise en leur offrant des nouvelles

valeurs éthiques ayant pour modèle le Christ et en communiquant

dans un cadre d'excellence académique dans l'environnement Bilingue un

changement intégral qui n'est rien d'autre que celui de la

pensée, du coeur et des actes. UCBC avait lancé son programme de

fonctionnement dans son tout premier bâtiment (dit bâtiment

administratif) le 27 Octobre de l'année 2007.

II.1.3 Programmes de formation

L'UCBC organise une formation en triade qui consiste à

une combinaison de l'académie, du travail et du service qui

développe une formation sortant du cadre traditionnel de l'auditoire

pour se lancer dans le champ de recherche et dans la communauté en

faisant des apprenants de vrais agents de changement et de transformation. Ceci

dans le but de réfléchir sur le sens et la valeur des autres

comme obligation à la fois intellectuelle et chrétienne ainsi que

produire des finalistes intellectuellement bien outillés, aimant le

travail et engagés à servir les autres tout en transformant leurs

communautés respectives.

Cette transformation se résume par la lutte pour

l'excellence dans la formation académique et une formation associant

l'instruction à la vie pratique. En plus, chaque étudiant, par le

travail, développe ses dons et aptitudes, la gestion du temps et aussi

le travail en équipe.

Enfin, les étudiants mettent leurs connaissances

acquises et les aptitudes au service de la communauté qui permet ainsi

aux étudiants de définir et de comprendre leur rôle

d'agents du changement social et de justice sociale.(UCBC, 2013)

L'UCBC organise à son sein 5 facultés

dont :

- Faculté de Théologie

- Faculté des sciences de l'information et de la

communication

- Faculté des sciences économiques

- Faculté des sciences appliquées

- Faculté de droit

Toutes ces facultés sont déjà

lancées dans le système LMD (Licence Maitrise-Doctorat).

Précisons que l'UCBC n'offre que le premier cycle, le cycle de licence.

Il faut noter, néanmoins, que la faculté de droit est à sa

première année d'existence et n'a qu'une seule promotion (L1).

II.1.4 Structure organisationnelle

- L'Assemblée Générale (A.G) : elle

comprend :

· Les membres de la RDC

· Les membres des USA

- Le Conseil d'Administration (C.A)

- Le Comité de Gestion de l'Université

(C.G.U) : il est constitué de (du) :

· Recteur

· Secrétaire Général

Académique

· Secrétaire Général Administratif

· Administrateur du budget

- Le Conseil de l'Université (C.U) est

composé de :

· Recteur

· Secrétaire Général

Académique

· Secrétaire Général Administratif

· Administrateur du budget

· Coordonnateurs des facultés

· Bibliothécaire en chef

· Représentant du corps académique

· Représentant du personnel administratif

· Représentant des étudiants

II.1.5 Organigramme

A.G

C.A

C.G.O

C.U

C.G.U

RECTEUR

SECRETAIRE DE LA LIAISON OUTREMER

IT & PRODUCTION IMPRIMEE

SECRETAIRE PARTICULIER DU RECTEUR : TACHES

ADMINISTRATIVES

SECRETAIRE ET ASSISTANT DU RECTEUR : EN CHARGE DES

VISITES

LES AUTRES CENTRES

AUMONERIE

S.G.A.C

SGAD

A.B

PERSONNEL

RELATIONS PUBLIQUES

MAINTENANCE

OEUVRES ESTUDIANTINES

STAFF INTERNATIONAL

DEVELOPPEMENT HOLISTIQUE FAMILIALEE

PROGRAMME ACADEMIQUE

FACULTES

SERVICE LEARNING

WORK PROGRAM

SERICE D'INSCRIIPTION ET D'ADMISSION

APPARITORAT

OEUVRES ESTUDIANTINES

BIBLIOTHEQUE

INSTITUT DE RECHERCHE INTEGREE

DEVELOPPEMENT PROFESSIONNEL

IT & PRODUCTION MEDIA

BUDGET

FINANCE

CONSTRUCTION

LOGISTIQUE

ACTIVITES GENERATRICES DES RECETTES

PATRIMOINE

CENTRE POUR RENOUVELLEMENT DES EGLISES

AUMONERIE

Figure 1: organigramme de

l'UCBC

II.2 ETUDE DE L'EXISTANT

L'étude de l'existant est la première phase du

processus unifié. Elle a pour but ultime la clarification du champ de

notre investigation. Nous passerons à la présentation

générale de la bibliothèque de l'UCBC en y expliquant

d'une manière ou d'une autre les différents processus relatifs

aux services y afférents.

II.2.1 Présentation de la

Bibliothèque de l'UCBC

La bibliothèque de l'UCBC se localise au campus de

l'UCBC, elle ouvre ses portes à partir de 8h et les ferme à la

fin des activités de l'UCBC, cette fin est de 17h pour les jours

ordinaires et 13h pour les samedis, elle reste fermée le dimanche et

jours fériés, en son sein elle dispose de 9 grandes

étagères qui sont toutes remplies des ouvrages selon les

différents domaines scientifiques.

Elle a deux portes dont l'une fonctionne normalement et

l'autre, dite de secours, joue son rôle en cas de secours. Voilà

pourquoi elle est appelée porte de secours c'est-à-dire

comme dans toutes autres bibliothèques du monde, les deux portes ne

peuvent jamais fonctionner simultanément.

Elle a 3 salons de lectures, un emplacement de recherches et

évaluation des cours pour les étudiants, cet emplacement contient

39 ordinateurs clients qui sont connecté aux deux serveurs dans la salle

des serveurs, les quels serveurs sont aussi connectés à

l'internet, 6 ordinateurs ayant la possibilité de se connecter à

la plateforme actuellement usuelle dans la bibliothèque de l'UCBC (PMB)

pour l'administration.

Du point de vu ressources, la bibliothèque de l'UCBC

contient :

- Les livres physiques ;

- Les ressources électroniques.

II.2.2 Outils utilisés

- PMB

Pour son fonctionnement, la bibliothèque de l'UCBC a

opté pour l'utilisation de l'outil technologique appelé PMB qui

est un système intègre de gestion des bibliothèques

(SIGB), c'est un logiciel libre et open source sous licence CECILL27(*), développé en

continu par l'entreprise PMB services.

PMB répond à 4 grandes

fonctionnalités : la gestion bibliothéconomique, la veille

et les produits documentaires, la publication de contenus

éditoriaux et la gestion de documents, il est multilingue (100% anglais,

80% espagnol et italien).

Du point de vue technique, C'est une application web, qui

repose sur une plateforme serveur web (Apache, IIS de Microsoft) + PHP + MySQL

et Maria DB, qui peut fonctionner sous linux, Mac OS ou Microsoft Windows. PMB

dispose de son propre moteur de recherche, supportant des recherches

phonétiques, sans mise en oeuvre de moteurs complémentaires.

Les raisons pour lesquelles la bibliothèque de l'UCBC a

opté pour PMB comme système de gestion de la bibliothèque

sont : il tourne sous Windows, il est open source et gratuit.

- Les ordinateurs ayant un accès à la plateforme

PMB. Ils y accèdent soit en mode administrateur pour les configurations,

soit en mode client pour la consultation des catalogues.

- Un réseau local sur le quel tourne le

Système de gestion de la bibliothèque ;

- Les lecteurs codes-codes-barres (pour le scan des

livres).

- Les lecteurs sont identifiés par leurs

numérosmatricules

- Les livres selon différents domaines de la vie

humaine.

II.2.3 De la Gestion

des ouvrages

Les ouvrages de la bibliothèque de l'UCBC sont acquis

par partenariat, de ce fait une fois ils sont dans les enceintes de l'UCBC ils

passent par l'opération d'identification, pour ce cas, cette

opération est possible par l'intermédiaire de PMB, ce dernier

requiert nécessairement les éléments

ci-après :

- Le titre du document ;

- L'auteur du document ;

- Le type de document (Journal, livre, note de cours) ;

- Le code ISBN ;

- La date (Année) d'édition ;

- La maison d'édition ;

- Le lieu d'édition ;

- Le nombre de pages ;

- L'état du livre ;

- Les mots clés ;

- Les classes ;

En dehors de ces éléments

précités, d'autres peuvent être utilisés dans le but

de faciliter les recherches, la consultation du catalogue selon plusieurs

critères et un classement facile.

Ainsi donc, les livres sont classifiés sur

étagères pour permettre la rapide détection de

l'emplacement de ceux-ci en utilisant PMB, il est alors attribuéà

chaque livre un code unique par les gestionnaires de la bibliothèque

pour ainsi les distinguer, permettre leurs classifications et faciliter leurs

recherches. La bibliothèque de l'UCBC classe les livres selon la

classification de la bibliothèque de congrès.

L'identification des ouvrages est suivie de celle des

lecteurs, ces derniers peuvent être des étudiants, des staffs,

quant aux lecteurs extérieurs de l'UCBC, ils passent par le service de

finance pour un abonnement afin de permettre leurs accès à la

bibliothèque.Dès lors que l'on est enregistré dans la base

de données de PMB et que l'on est en possession de sa carte

d'identité on a un libre accès à la bibliothèque et

on peut alors jouir de services qu'offre ce département.

II.2.4 De la gestion des Retraits, Remises et Lecture des

documents

Tout lecteur ayant accès à la

bibliothèque avant toute opération de lecture et/ou retrait d'un

ouvrage, doit passer par un ordinateur ayant accès à la

plateforme PMB, il effectue sa recherche de l'ouvrage à consulter ou

à retirer, la plateforme lui fait la possibilité de lui afficher

les données relatives à sa recherches, ces dernières

peuvent être de type Nom du livre, nom de l'auteur, maison

d'édition, type de document, la disponibilité du livre... a

celles-ci le système y ajoute l'information concernant la classe du

document trouvé dans le but de minimiser le temps de vas et viens

à la recherche d'un document.

Une fois la recherche dans le catalogue est faite, le lecteur

se dirige vers l'étagère concerné pour sa recherche et

prends le document soit pour la lecture, soit pour le retrait (Emprunt).

- Si c'est pour la lecture : le lecteur prend le document

et se dirige vers l'un de salons de lecture au sein même de la

bibliothèque et à la fin de sa lecture, il remet le document

d'entre les mains de l'un des gestionnaires de la bibliothèque pour le

réarrangement sur les étagères.

- Si c'est pour le retrait : le lecteur disposant bien

sûr sa carte d'identité (carte d'étudiant pour les

étudiants et celle de service pour les staffs), se dirige vers un des

gestionnaires de la bibliothèque pour l'enregistrement de

l'emprunt : il scannera le livre à la suite de la carte du lecteur

(staff / étudiants).

Pour le retrait de l'ouvrage certaines conditions doivent,

cependant être d'abord vérifiées par le

système ; elles sont du genre : vérifier si le lecteur

n'a pas des litiges avec le service de la bibliothèque, si le livre est

retirable, etc.

Lors de la remise des livres, le lecteur qui a

emprunté le livre passe par l'opération semblable à celle

subie lors du retrait, c'est-à-dire, il se fera scanner sa carte et le

livre à travers le lecteur de code barre manipulé par un de

gestionnaire de la bibliothèque, puis il dépose le livre chez ce

dernier, pour qu'il soit remis à son emplacement sur

l'étagère requise.

Du point de vue rapport, le département de la

bibliothèque doit mensuellement un rapport de la part du service

académique en charge de recherche et documentation, ainsi, hormis

l'introduction, les éléments sur les activités du mois

suivant, les preuves de réalisation par photo, l'état du

personnel, il prévoit un des accomplissements qui est la

fréquentation de la bibliothèque. Ainsi donc la plateforme mis en

place sert tant soit peu dans l'élaboration de ces rapports.

II.2.5 Critique de

l'existant

Bien qu'elle ait déjà en sa disposition un

apport technologique, La gestion de la bibliothèque de l'UCBC accuse

encore certains inconvénients, parmi lesquels nous citons :

- Un retard suffisamment sensible ressenti lors des retraits

et remise de documents causégénéralement parles caprices

non redoutables des lecteurs de codes-barres (une visibilité directe

entre livre et lecteur code barre est de rigueur) ;