CONCLUSION PARTIELLE

Dans ce chapitre nous avons parlé de

la conception du système que nous voulons mettre en place. Ayant

déjà le cahier de charges qui reflète les

caractéristiques du système à concevoir pour

l'identification et la protection antivol des ouvrages de la

bibliothèque de l'UCBC, nous avons présenté les besoins

techniques de la partie logicielle mais aussi ceux de la partie

matérielle avant de passer à la conception proprement dite en

utilisant différents modèles et outils requis. UML nous a

suffisamment servi pour modéliser la partie matérielle ainsi que

logicielle de notre système avant de finir par appliquer quelques

règles de passation de diagrammes de classes (émanent d'UML)

à la base de données qui sera utilisée dans le

système.

Chapitre V : IMPLEMENTATION, PRESENTATION ET TEST DES

RESULTATS

Cette partie reprend l'aspect pragmatique du système

défini dans la partie précédente. En effet, nous y avons

placé le schéma synoptique du système un peu plus clair,

le schéma électronique pour ce travail pragmatique mais aussi la

présentation de certaines vues des interfaces de l'application. Il s'en

suit le test pour lequel le résultat concernant le fonctionnement de

l'application est présenté.

V.1 IMPLEMENTATION

V.1.1 SCHEMA

SYNOPTIQUE DU SYSTEME

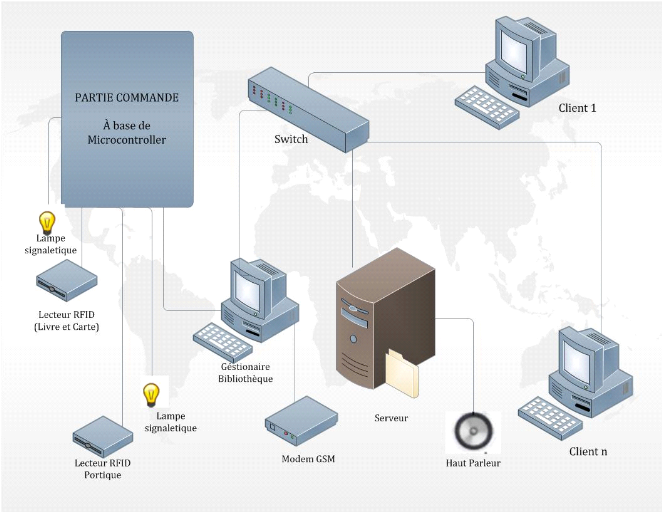

Figure 1: schéma synoptique système

I-Library

Le schéma synoptique constitue une

représentation de la topologie physique (architecture) du

système. Pour ce travail, nous avons opté pour l'architecture

client-serveur. Cela étant, la base de données sera

déployée sur le serveur. L'application, sera installée sur

les machines clientes. L'objectif étant bien sûr de permettre

à ce que tous les utilisateurs,y inclus les gestionnaires de la

bibliothèque, d'utiliser une même base de données, et cela

au même moment. Les machines clientes devront alors appartenir dans le

même réseau avec le serveur.

Commentaire :

Le serveur stocke les données et les partage avec les

différentes machines clientes inclue celle réservéeau

gestionnaire de la bibliothèque ;

Comme dit à travers nos différents diagrammes de

cas d'utilisation, les machines clientes sont celle accessible par les lecteurs

de la bibliothèque enfin de consulter le catalogue en vue de trouver une

ressource recherchée.

L'ordinateur du gestionnaire de la bibliothèque est

directement connecté à la partie commande qui est à base

du microcontrôleur, cette partie commande est connecté aux

différents lecteurs RFID dont le premier est juste chargé

d'identifier le lecteur à travers sa carte d'identité (pour les

étudiants) et de service pour les non-étudiants mais aussi de

l'identification des livres prêts pour le retrait ; le

deuxième lecteur RFID se charge de vérification des livres qui

veulent sortir de la bibliothèque avant d'être enregistré,

il déclenche alors une alerte avisant ainsi le gestionnaire de la

bibliothèque.

Enfin, la machine du gestionnaire a un modem GSM

connecté pour l'envoi des SMS au moment opportun mais aussi, avec la

connexion internet elle peut alors envoyer aussi des E-mails au moment

voulu.

|