|

EPIGRAPHE

La preuve de la valeur d'un

système informatique est son existence.

Alan Jay Perlis

DEDICACE

Je dédie ce travail :

A toute la famille NDWO et

particulièrement à Papa Jean Ndwo,

Hilaire Ndwo, Jean Kayolo, Maman

Martine Batubenga. Vous m'avez inculqué le sens de

responsabilité, d'optimisme et de confiance ; vos conseils ont

guidé mes pas vers la réussite et vos encouragements ont

été pour moi un soutien indispensable ;

A mes oncles, tantes, frères et

soeurs :Evariste Kabisa, Samuel Diangitukulu, Patience Ndwo,

Clarisse Lumesa, Françoise Ndwo, Brigitte Lufungula Kifuka, Masse

Lufungula, Polycarp Batubenga, Depril Ndwo et Jeanne d'arc Nome.

A mes proches :David Katuma, Nicolas Katembwe,

Grâce Idaya, Papy Kasambi, Abed Tomisa, Beatrice Bintu, Israël

Matamba, Thethe Lufutuainsi que Prince Messa;

A nos compagnons de lutte : David Ilunga

Tubilandu, Emmanuel Kongo, Harmonie Bazayakana, Arnold Bisidi

Bulala et tant d'autres.

A papa Jean-Louis Kayembe pour son soutiens financier et

moral

A tous ceux qui de quelques manières que ce soit, ont

contribué à l'élaboration de ce travail. C'est à

vous que je dédie ce travail.

REMERCIEMENTS

Nous exprimons nos profonds remerciements à celui qui

garde l'âme et protège le corps ; Le Seigneur

Jésus-Christ pour nous avoir gardéen bonne santé

tout au long de notre second cycle. Et qui a bien voulu que nous achevions le

présent travail avec son soutien précieux.

Notre profonde et inoubliable reconnaissance s'adresse

également au Professeur Eugène MBUYI

MUKENDIet à l'Assistant Alain TSHIKOLO

KABAMBA, respectivement Directeur et Encadreur de ce travail, qui en

dépit de leurs multiples fonctions et engagements, ont bien voulu

diriger notre mémoire de fin d'études. Leurs avis éclairs,

leurs critiques et remarques pertinentes nous ont été d'une

utilité indispensable, nous ont permis de réaliser notre

pensée et ont donné à notre étude sa structuration

définitive.

Nous exprimons nos remerciements à coeur de joie

à tous nos Professeurs, Chefs de travaux et aux Assistants de la

Faculté des Sciences de l'université de Kinshasa pour tous les

enseignements biens riches et l'encadrement adéquat qu'ils nous ont

fournis tout au long de notre formation.

Nous nous faisons l'agréable devoir d'exprimer nos vifs

remerciements à Monsieur Jean-Louis KAYEMBE WA

KAYEMBE, Directeur Général de la Politique

Monétaire et Opérations Bancaires de la Banque Centrale du

Congo pour son soutien tant moral que financier.

NdwoMayele Jacob

Que ce travail soit l'accomplissement de vos voeux tant

allégués, et le fruit de votre soutien indéfectible.

LISTE DE FIGURES

|

Figure I.1

|

:

|

Couches du modèle OSI

|

|

Figure I.2

|

:

|

Communication des couches du modèle OSI

|

|

Figure I.3

|

:

|

Transmission des données à travers le

modèle OSI

|

|

Figure I.4

|

:

|

Représentation du modèle TCP/IP

|

|

Figure I.5

|

:

|

Comparaison du modèle OSI à TCP/IP

|

|

Figure I.6

|

:

|

Architecture point à point simple

|

|

Figure I.7

|

:

|

Architecture point à point centralisée

|

|

Figure I.8

|

:

|

Architecture point à point hiérarchique

|

|

Figure I.9

|

:

|

Architecture Client/Serveur

|

|

Figure I.10

|

:

|

Architecture générale du triple play

|

|

Figure I.11

|

:

|

Connexion d'un abonné vers sa STB

|

|

Figure I.12

|

:

|

Connexion entre la STB et Internet

|

|

Figure I.13

|

:

|

Architecture logique de réseau NGN

|

|

Figure I.14

|

:

|

Architecture physique de réseau NGN

|

|

Figure II.1

|

:

|

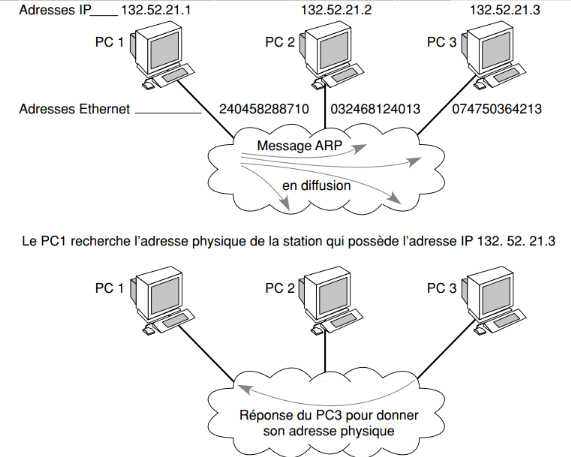

Architecture physique d'un réseau IP

|

|

Figure II.2

|

:

|

Fonctionnement du protocole ARP

|

|

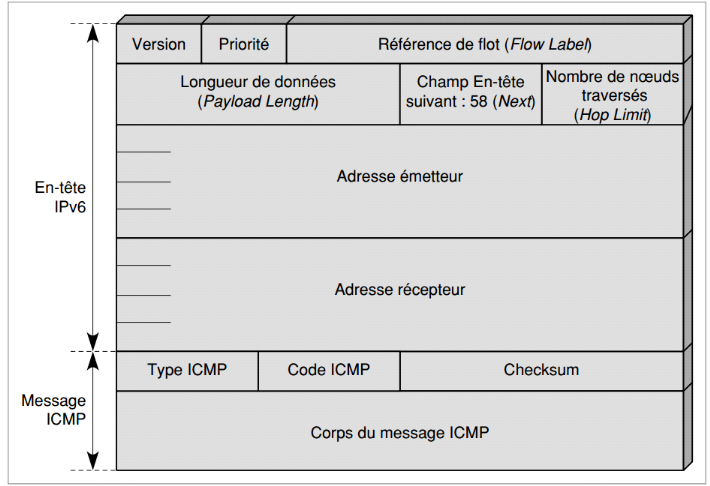

Figure II.3

|

:

|

Format des messages ICMP

|

|

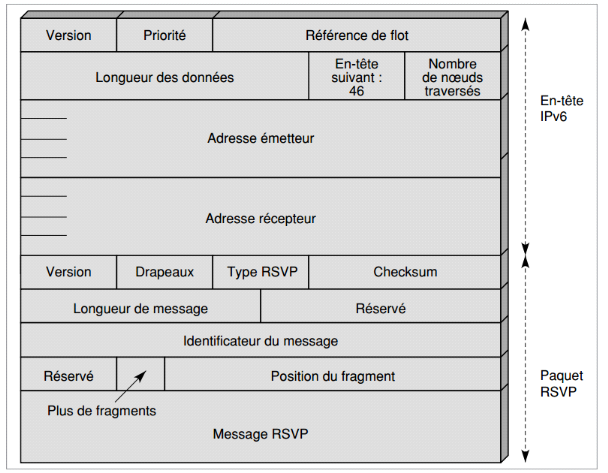

Figure II.4

|

:

|

Format du message RSVP

|

|

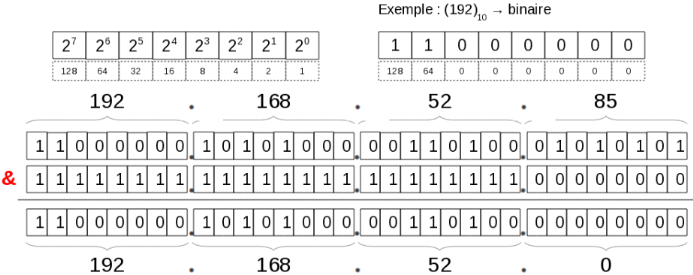

Figure II.5

|

:

|

Segmentation d'un réseau logique IP en plusieurs

sous-réseaux

|

|

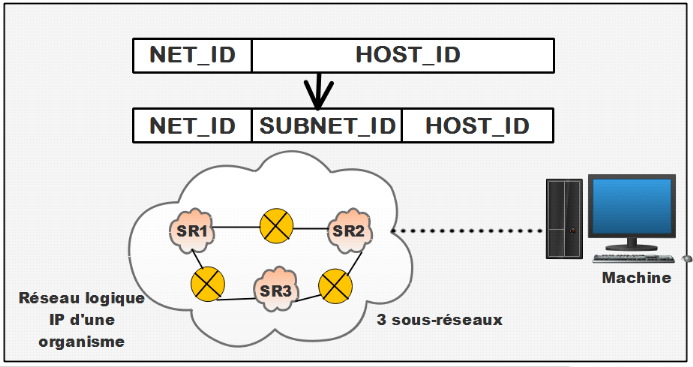

Figure II.6

|

:

|

Adresse IPv6

|

|

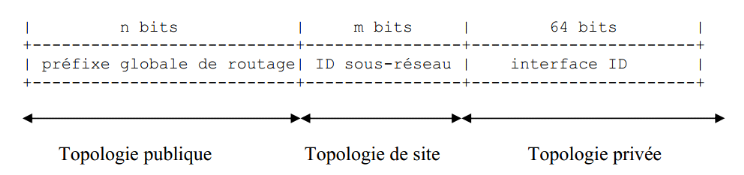

Figure II.7

|

:

|

Format d'un datagramme IPv6

|

|

Figure II.8

|

:

|

Architecture Internet

|

|

Figure II.9

|

:

|

Architecture physique du réseau MPLS

|

|

Figure II.10

|

:

|

Architecture logique du réseau MPLS

|

|

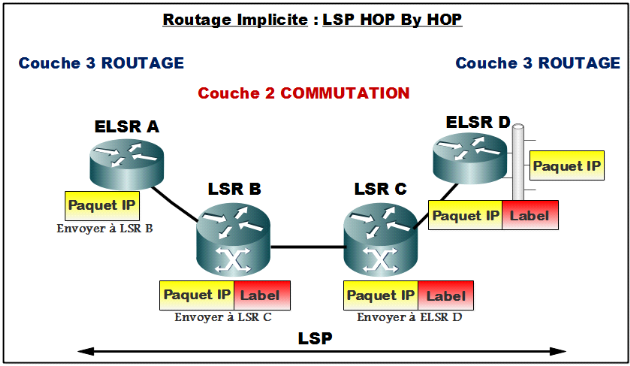

Figure II.11

|

:

|

Routage implicite des labels

|

|

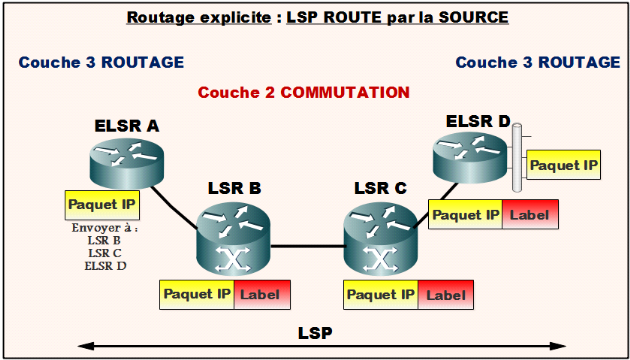

Figure II.12

|

:

|

Routage explicite des labels

|

|

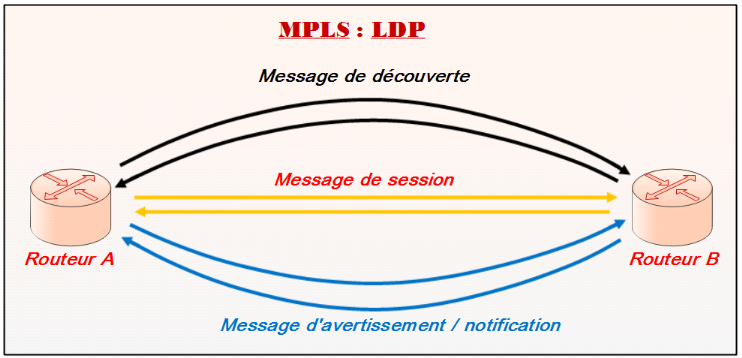

Figure II.13

|

:

|

Principe de fonctionnement d'un LDP

|

|

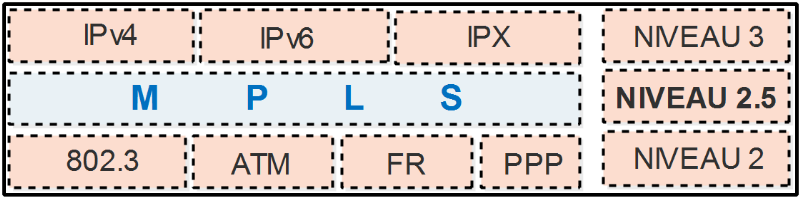

Figure II.14

|

:

|

MPLS au niveau des couches

|

|

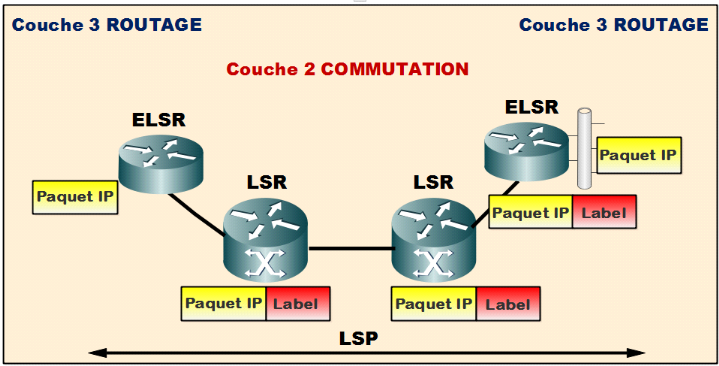

Figure II.15

|

:

|

Flux MPLS

|

|

Figure II.16

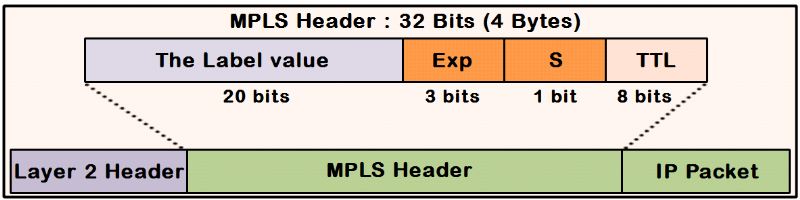

|

:

|

Détails d'un label MPLS

|

|

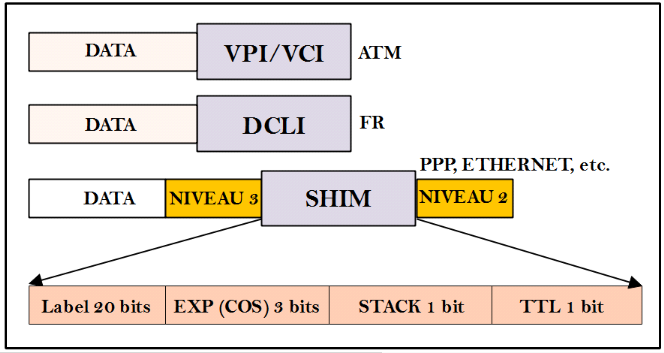

Figure II.17

|

:

|

Encapsulation pour ATM, Frame Relay

|

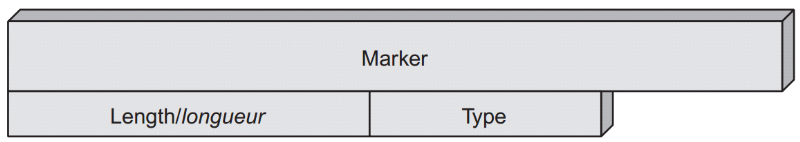

|

Figure II.18

|

:

|

Format de mise à jour BGP

|

|

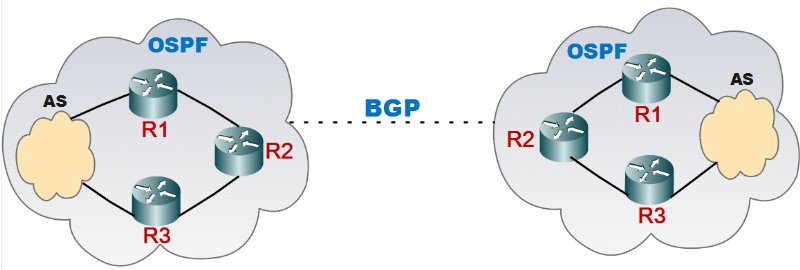

Figure II.19

|

:

|

Architecture indiquant la place de BGP et OSPF

|

|

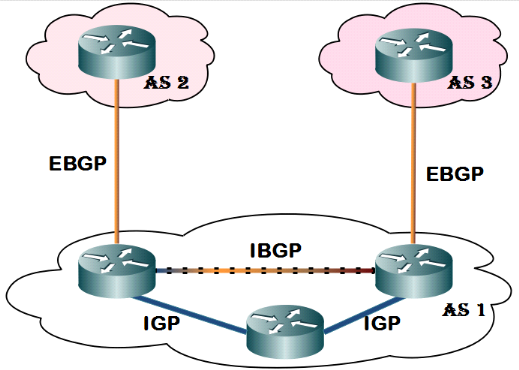

Figure II.20

|

:

|

Architecture indiquant la place des protocoles EBGP, IBGP et

IGP

|

|

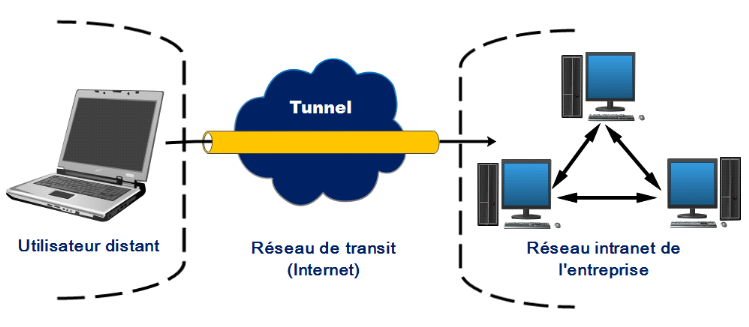

Figure II.21

|

:

|

Architecture générale d'un VPN

|

|

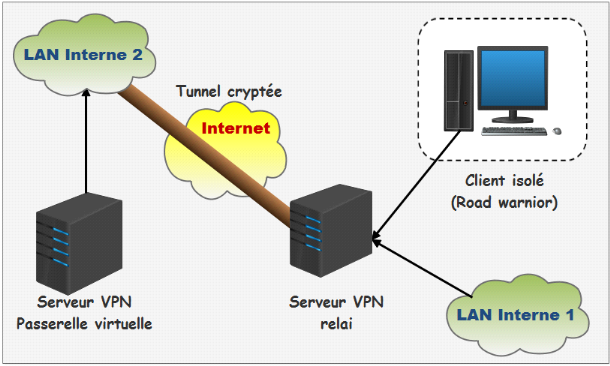

Figure II.22

|

:

|

Architecture d'un VPN d'accès

|

|

Figure II.23

|

:

|

Architecture d'un VPN Intranet

|

|

Figure II.24

|

:

|

Architecture d'un VPN Extranet

|

|

Figure II.25

|

:

|

Structure de la trame PPP

|

|

Figure II.26

|

:

|

Format des paquets IPsec

|

|

Figure II.27

|

:

|

Tunnel IPsec

|

|

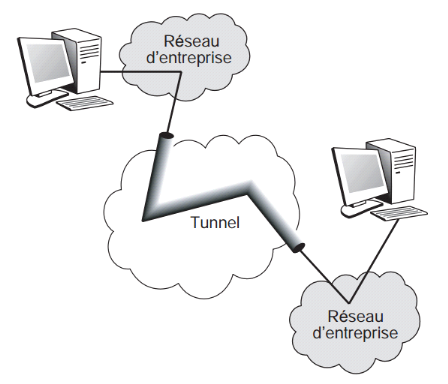

Figure II.28

|

:

|

Architecture SSL

|

|

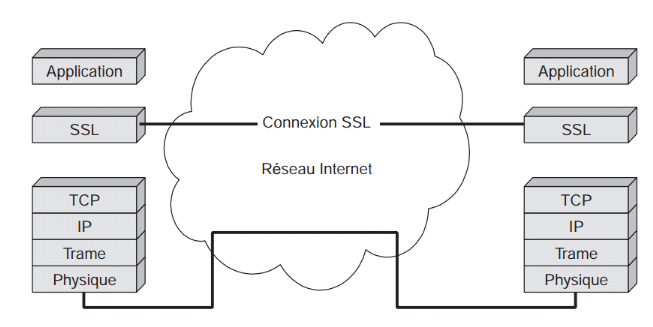

Figure II.29

|

:

|

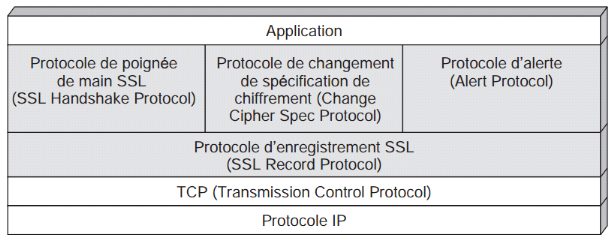

Architecture du protocole SSLv3

|

|

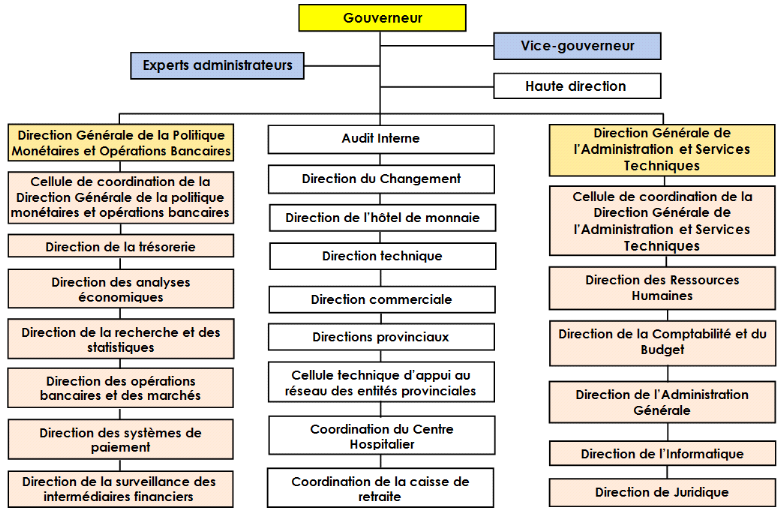

Figure III.1

|

:

|

Organigramme de la Banque Centrale du Congo

|

|

Figure III.2

|

:

|

Organigramme de la Direction de l'Informatique de la BCC

|

|

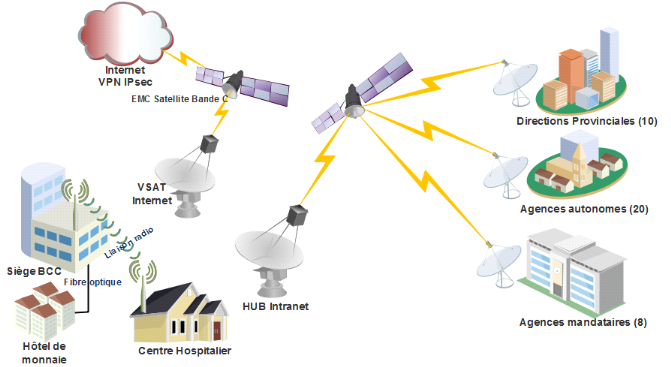

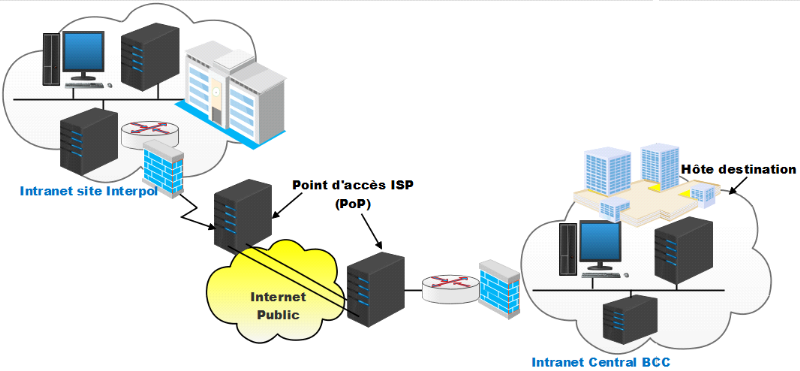

Figure III.3

|

:

|

Architecture Réseau de la B.C.C

|

|

Figure III.4

|

:

|

Architecture Backbone de la BCC

|

|

Figure III.5

|

:

|

Architecture VPN de la B.C.C

|

|

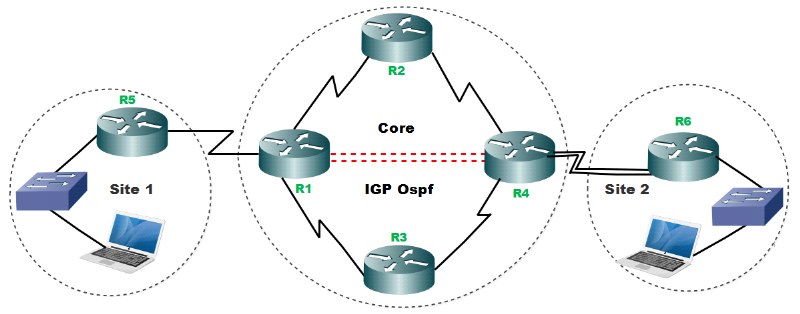

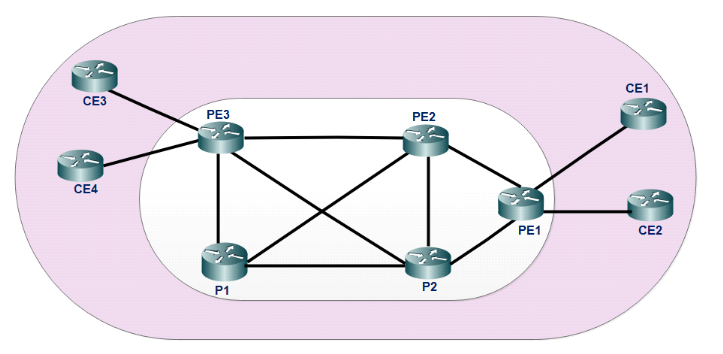

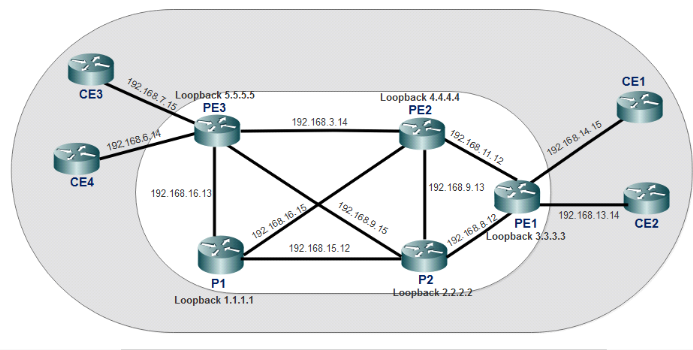

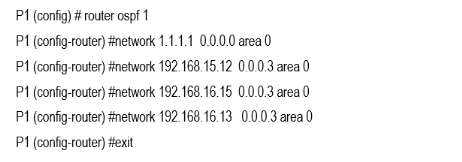

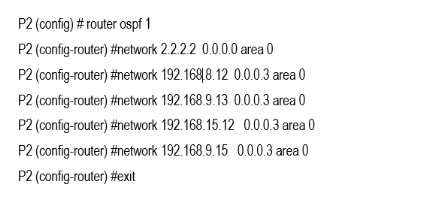

Figure IV.1

|

:

|

Schéma physique du coeur IP/MPLS

|

|

Figure IV.2

|

:

|

Schéma physique VPN/MPLS

|

|

Figure IV.3

|

:

|

Schéma fonctionnel du coeur de réseau IP/MPLS

|

|

Figure IV.4

|

:

|

Plan d'adressage du réseau

|

LISTE DES ABREVIATIONS

|

ADSL

|

:

|

Asymetric Digital Subscriber Line

|

|

APDU

|

:

|

Application Protocol Data Unit

|

|

ARP

|

:

|

Address Resolution Protocol

|

|

ARPANET

|

:

|

Advanced Research Projects Agency Network

|

|

AS

|

:

|

Autonomous Systems

|

|

ATM

|

:

|

Asynchronous Transfer Mode

|

|

BAS

|

:

|

Broadband Access Server

|

|

BCC

|

:

|

Banque Centrale du Congo

|

|

BE

|

:

|

Best Effort

|

|

BGP

|

:

|

Border Gateway Protocol

|

|

BRAS

|

:

|

Broadband Remote Access Server

|

|

CAC

|

:

|

Cali Acceptance Control

|

|

CE

|

:

|

Customer Edge

|

|

DARPA

|

:

|

Defense Advanced ResearchProjects Agency

|

|

DHCP

|

:

|

DynamicHost Configuration Protocol

|

|

DIRO

|

:

|

Direction d'Informatique et de Recherche

Opérationnelle

|

|

DNS

|

:

|

Domaine Name Service

|

|

DSLAM

|

:

|

Digital Subscriber Line Access Multiplexer

|

|

DWDM

|

:

|

Dense Wavelength Division Multiplexing

|

|

EAS

|

:

|

Équipement d'Accès au Service

|

|

EBGP

|

:

|

Exterior Border Gateway Protocol

|

|

EGP

|

:

|

Exterior Gateway Protocol

|

|

ELSR

|

:

|

Edge Label Switch Router

|

|

ENUM

|

:

|

Electronic NUMbering

|

|

FAI

|

:

|

Fournisseur d'Accès Internet

|

|

FDDI

|

:

|

Fiber Distributed Data Interface

|

|

FEC

|

:

|

Forwarding Equivalent Class

|

|

FIB

|

:

|

Forwarding Information Base

|

|

HDLC

|

:

|

High-level Data Link Control

|

|

HTTP

|

:

|

HyperText Transfer Protocol

|

|

HTTPs

|

:

|

HypeText Transfer Protocol Secure

|

|

IBGP

|

:

|

Interior Border Gateway Protocol

|

|

ICMP

|

:

|

Intemet Control Message Protocol

|

|

IETF

|

:

|

Internet Engineering Task Force

|

|

IGP

|

:

|

Interior Gateway Protocol

|

|

IP

|

:

|

Internet Protocol

|

|

IPS

|

:

|

Intrusion Preventing System

|

|

IPsec

|

:

|

Internet Protocol Security

|

|

IPv4

|

:

|

Internet Protocol version 4

|

|

IPv6

|

:

|

Internet Protocol version 6

|

|

IS-IS

|

:

|

Intermediate System to Intermediate System

|

|

ISP

|

:

|

Internet Service Provider

|

|

L2F

|

:

|

Layer 2 Forwarding

|

|

L2TP

|

:

|

Layer 2 Tunneling Protocol

|

|

LDP

|

:

|

Label Switch Path

|

|

LER

|

:

|

Label Edge Router

|

|

LFIB

|

:

|

Label Forwarding Information Base

|

|

LIB

|

:

|

Label Information Base

|

|

LSP

|

:

|

Label Switched Path

|

|

LSR

|

:

|

Label Switching Router

|

|

MAC

|

:

|

Media Access Control

|

|

MEGACO

|

:

|

Media Gateway Control

|

|

MGC

|

:

|

Media Gateway Controller

|

|

MGW

|

:

|

Media Gateway

|

|

MPLS

|

:

|

Multi Protocol Label Switching

|

|

MPLS/VPN

|

:

|

Multi Protocol Label Switching/Virtual Private Network

|

|

MPLS-TE

|

:

|

Multi Protocol Label Switching - Trafic Engineering

|

|

MRT

|

:

|

Multiplexage à Répartition dans le Temps

|

|

NAC

|

:

|

N

etwork Access

Control

|

|

NAS

|

:

|

Network Access Server

|

|

NAT

|

:

|

Network Address Translation

|

|

NGN

|

:

|

Next Génération Network

|

|

OIPC

|

:

|

Organisation Internationale de Police Criminelle

|

|

OSI

|

:

|

Open System Interconnexion

|

|

OSPF

|

:

|

Open Shortest Path First

|

|

P

|

:

|

Provider Router

|

|

PE

|

:

|

Provider Edge

|

|

PoP

|

:

|

Point of Presence

|

|

POP

|

:

|

Post Office Protocol

|

|

PPDU

|

:

|

Presentation Protocol Data Unit

|

|

PPP

|

:

|

Point to Point protocol

|

|

PPTP

|

:

|

Point to Point Tunneling Protocol

|

|

QdS

|

:

|

Qualité de Service

|

|

RARP

|

:

|

Reverse Address Resolution Protocol)

|

|

RIP

|

:

|

Routing Information Protocol

|

|

RSVP

|

:

|

Resource reSerVation Protocol

|

|

RSVP-TE

|

:

|

Resource reSerVation Protocol - Trafic Engineering

|

|

RTCP

|

:

|

Real-time Transport Protocol

|

|

RTP

|

:

|

Real-time Transport Protocol

|

|

SDH

|

:

|

Synchronous Data Hierarchy

|

|

SG

|

:

|

Signalling Gateway

|

|

SIP

|

:

|

Session Initiation Protocol

|

|

SMTP

|

:

|

Simple Mail Transfer Protocol

|

|

SNMP

|

:

|

Simple Network Management Protocol

|

|

SONET

|

:

|

Synchronous Optical Network

|

|

SPDU

|

:

|

Session Protocol Data Unit

|

|

SS7

|

:

|

Signaling System 7

|

|

SSH

|

:

|

Secure Shell

|

|

SSL

|

:

|

Secure Socket Layer

|

|

STB

|

:

|

Set-Top-Box

|

|

TCP

|

:

|

Transmission Control Protocol

|

|

TDM

|

:

|

Time Division Multiplexing

|

|

TFTP

|

:

|

Trivial File Transfer Protocol

|

|

TPDU

|

:

|

Transport Protocol Data Unit

|

|

TTL

|

:

|

Time To Live

|

|

UIT

|

:

|

Union Internationale des Télécommunications

|

|

UMTS

|

:

|

Universal Mobile Telecommunications System

|

|

URL

|

:

|

Uniform

Resource Locator

|

|

VLAN

|

:

|

Virtual Local Area Network

|

|

VPI/VCI

|

:

|

Virtual Path Identifier / Virtual Chanel Identifier

|

|

VPN

|

:

|

Virtual Private Network

|

|

VSAT

|

:

|

Very Smarl Aperture Terminal

|

|

WiFi

|

:

|

Wireless Fidelity

|

|

WiMAX

|

:

|

Worldwide Interoperability for Microwave Access

|

0. INTRODUCTION GENERALE

L'évolution rapide des technologies d'Internet a permis

l'émergence des réseaux dynamiques utilisant des architectures

fortement décentralisées et dont les services sont

organisés de manière autonome provoquant ainsi la croissance de

la taille d'entreprises, des systèmes d'informations et la

diversification des besoins des applications lors de la transmission de

données et rend la gestion des multiservices de plus en plus

contraignante.

Ces spécificités ont un réel

avantage : le déploiement et la mise en place rapide et peu

coûteux de ce type de réseaux. Mais en contrepartie, elles ont

engendré de nouveaux besoins en termes de Qualité de Service afin

de faire face aux contraintes d'applications novatrices et aux attentes des

utilisateurs finaux. Certes, le développement de l'Internet et la

simplicité du protocole IP ont permis à ce dernier de devenir un

protocole quasi universel, mais son aspect non connecté implique une

difficulté d'intégration de service temps réel qui

exigentun certain degré de la qualité de service (QdS).

En effet, les technologies réseaux qui ont suivi IP ont

essayé de trouver une panacée face à ce problème,

principalement les réseaux ATM au travers du lancement de la

transmission des données en temps réel en gérant les

classes de trafic. Mais au fil du temps, ils sont devenus vulnérables. A

cet effet, il s'avère impérieuxdebasculer vers une technologie de

commutation multi protocole permettant d'optimiserla qualité de service,

la souplesse et la possibilité d'intégration sur

différents types de réseaux (Ethernet,ATM...) ; d'où

l'apparition de la technologie de commutation par étiquettes ou MPLS

(Multi Protocol Label Switching).

Cette technologie représente une solution prometteuse

dans les réseaux de transit où plusieurs millions de flux de

données sont acheminés au travers des routeurs et permet

d'intégrer facilement de nouvelles technologies dans un coeur de

réseau existant, basé sur le principe de commutation de circuits

il est donc un remède face au problème de gaspillage des

ressources à travers la gestion des priorités dans le trafic

à faire circuler.

0.1 Annonce du sujet

Dans le cadre de notre travail, nous avons pris comme cas

d'étude les réseaux coeurs.Nous y avons ciblé un

problème très récurrent que nous formulons de la

manière suivante, « Déploiement d'un coeur de

réseau IP/MPLS ».

0.2 Problématique

La problématique peut être

appréhendée comme un ensemble de questions que se pose le

chercheur dans un domaine d'étude en vue d'y apporter des solutions.

Cependant, l'échange de flux, l'acheminement des

paquets entre les composants réseaux déployés dans les

différents sites équidistants d'une entreprise s'avère

très impérieux au regard de l'accroissement fulgurant d'une part,

des performances des équipements réseaux et de l'autre, des

technologies et protocoles de routage implémentés en vue

d'optimiser l'efficacité, la performance et la sécurité du

réseau de manière générale et

particulièrement des réseaux coeurs.

Au regard de la transmission des informations, l'utilisation

de plusieurs infrastructures sans filposebeaucoup de problème d'ordre

Sécuritaires, Qualité de Services, Interférences,

Disponibilités etc.

A cet effet, le choix de la technique de routage pouvant

remédier à la problématique précitée devient

très pertinent surtout quand il faut évaluer les

paramètres du choix du meilleur chemin que doivent emprunter les paquets

afin d'être acheminer à bon escient.

Quelques questions telles qu'énumérées

ci-dessous, traduisent et reflètent nos préoccupations.

- Quelle infrastructure réseau à mettre en place

pour répondre au mieux les préoccupations évoquées

dans le paragraphe précédent ?

- Comment les succursales d'une entreprise d'envergure nationale

pourraient-elles être interconnectées de manière plus

sécurisées ?

- Quel serait l'impact de ce nouveau

système d'information ?

0.3 Hypothèses

L'hypothèse étant définie comme une

réponse provisoire à une question posée, elle permet de se

rassurer de la véracité de la question posée pour un

problème en étude.

Nous pouvons envisager de mettre sur pied un coeur de

réseau utilisant la technologie IP/MPLS qui estle moyen le plus

évident pour assurer le contrôle, la simplicité et la

gérabilité des transferts de données avec une

qualité de service garantie. Elle nous permettra de combiner la gestion

de la qualité de service (QdS) et l'acheminement rapide de flux

d'informations afin de réduire le temps de propagation aller-retour,

assurant une transmission fiable. Nous entamerons initialement l'étude

du trafic afin de mesurer le débit nécessaire pour les

différents sites et ensuite, nous présenterons une nouvelle

architecture à l'aide des résultats de la dernière en vue

de dégager les avantages de cette architecture par rapport à

l'existante.

En outre, l'impact du nouveau système que nous pensons

déployer sera sublime dans la mesure où il permettra à

cette entreprise de migrer vers une infrastructure réseau innovante,

sécurisée et fiable et optimisera la qualité de service de

son réseau informatique face aux contraintes que posait le

système existant.

0.4 Intérêt du

Sujet

Le but du présent travail est de faire

bénéficier à la Banque Centrale du Congo les avantages

qu'offre la technologie IP/MPLS, dans la mesure où elle

contribueraà la fiabilisation, à l'optimisation de la

qualité de service ainsi qu'à la disponibilité de son

réseau de transport, en vue de la rendre plus performant qu'avant et

servira de même aux futurs chercheurs oeuvrant dans le domaine de

réseaux coeurs de documentation adéquate en vue de parfaire leurs

études.

0.5Délimitation du

travail

Du point de vue spatial, notre travail se limite au

déploiement d'un coeur de réseau IP/MPLS de la Banque Centrale du

Congo. Et du point de vue temporel, nos investigations ont été

menées de la période allant d'Avril 2016 en Mai 2017.

0.6 Méthodes &

Techniques utilisées

L'élaboration d'un travail scientifique exige un

certain nombre des méthodes et techniques universellement admises afin

de recueillir le plus objectivement possible les données

nécessaires à sa bonne réalisation et dans le souci de

bien cerner tous les aspects du problème de recherche il nous est utile

de recourir aux méthodes et techniques de recherche.

0.6.1. Méthodes

utilisées

Une méthode peut être appréhendée

comme étant l'ensemble de démarches intellectuelles par

lesquelles une discipline cherche à atteindre les vérités

qu'elle poursuit, les démontre, les vérifie.Pour ce qui

nous concerne, nous avons utilisé les méthodes

ci-dessous :

· La méthode analytique

C'est une méthode qui nous a permis

d'interpréter et analyser profondémentles données

recueillies afin d'en dégager les spécificités auxquelles

le nouveau système fait face. Durant notre étude, elle nous a

facilité de faire des analyses des données et informations

recueillies au cours de différentes années.

· La méthode historique

La méthode historique est celle qui s'efforce de

reconstituer les événements jusqu'au fait

générateur ou fait initial en essayant de rassembler, d'ordonner

et de hiérarchiser autour d'un phénomène singulier ou une

pluralité des faits afin de déceler celui qui exerce le plus

d'influences sur le phénomène étudié.

0.6.2 Techniques

utilisées

Une technique est un ensemble d'instruments ou d'outils

qu'utilise la méthode afin d'aboutir à la réalisation d'un

travail scientifique.

· La technique d'interview

Elle nous a permis d'interroger les différents

employés du service réseau de ladite entreprise afin

d'acquérir des informations pertinentes sur l'étude de l'existant

au travers d'un jeu des questions / réponses.

· La technique documentaire

Elle nous a permis de consulter divers documents afin de mieux

appréhender les activités qui se déroulent au sein de la

Direction informatique de manière générale et du service

réseau en particulier.

0.7 Subdivision du

travail

En vue d'élucider à bon escient notre

étude, hormis l'introduction générale et la conclusion

générale, nous avons jugé bon de subdiviser notre travail

en trois grandes parties dont la première sera les concepts

théoriques de base.Et, elle est divisée en deux chapitres

respectivement : les architectures des réseaux et Conception de

réseau IP/MPLS. La seconde effectue une étude préalable

avec l'unique chapitre l'étude du site : Cas de la Banque Centrale

du Congo. Et, la troisième c'est une implémentation ; nous

avons montré comment concevoir et déployer un coeur de

réseau IP/MPLS.

CHAPITRE I :

ARCHITECTURES DES RESEAUX

[1], [2], [3], [5], [6], [7], [9], [10], [11], [12], [14],

[19], [20]

Ce chapitre consacré aux différents types

d'architectures réseaux, nous pousse à stipuler qu'une

architecture de communication formalise l'empilement de couches de protocoles

et des services offerts afin d'assurer l'interconnexion des systèmes. A

cet effet, le modèle OSI appréhendé comme l'architecture

de référence facilitant la mise en relation des différents

systèmes hétérogènes a été

évoqué en premier lieu. En second lieu, nous avons abordé

l'architecture TCP/IP qui permet de résoudre les problèmes

d'interconnexion en milieu hétérogène. Cependant, pour une

bonne clarté des modèles précédemment cités,

nous avons mené une étude comparative déduisant les

caractères divergents et convergents de ces derniers afin de

l'expliciter davantage. Enfin, nous avons succinctement décrit la

structure, le fonctionnement, les failles et la portée des autres

architectures telles que le point à point, le Client/Serveur, le

Triple-play ainsi que celle des réseaux convergents dans l'optique de

déceler leurs apports pour la disponibilité des informations

ainsi que l'épanouissement, la qualité et

l'interopérabilité de réseaux informatiques.

I.1MODELE OSI

I.1.1

Généralités

Au début des années 70, chaque constructeur

avait développé sa propre solution réseau autour

d'architectures et protocoles privés tels que SNA d'IBM, DECnet de Bull

etc. Ainsi, il s'est vite avéré qu'il serait impossible

d'interconnecter des différents réseaux

« propriétaires » si une norme internationale

n'était pas établie. Cette norme établie par

l'International Standard Organisation (ISO) ou « Organisation de

Standardisation International (OSI) est la norme « Open System

Interconnexion », (OSI) ou « Interconnexion des

Systèmes Ouverts » (ISO).

I.1.2

Définition

Le modèle OSI (Open System Interconnexion) est un

modèle générique et standard d'architecture d'un

réseau en sept couches, élaboré par l'Organisme

International de Standardisation en 1984 tel que décrit dans la norme

X.200 de l'Union Internationale des Télécommunications (UIT).

I.1.3

Découpage en couches

Le modèle OSI se découpe en 7 couches comme

constaté sur la figure I.1. Toutes ces couches peuvent être

classifiées en deux classes dont les couches basses et les couches

hautes. Les couches basses, commençant de la 1ère

couche jusqu'à la 4ème, s'intéressent au

transfert de l'information par les différents services de transport. Et

les couches hautes, commençant de la 5ème couche

jusqu'à la 7ème couche, s'occupent du traitement de

l'information par les différents services applicatifs.

Application

Présentation

Session

Transport

Réseau

Liaison de données

Physique

La figure ci-dessous, illustre les couches du modèle

OSI.

Figure I.1 : Couches du modèle OSI [1]

I.1.4

Description des couches du modèle OSI

I.1.4.1 Couche physique

La couche physique fournit les moyens mécaniques,

électriques, fonctionnels et procéduraux nécessaires au

maintien et à l'activation des connexions physiques destinées

à la transmission de bits entre deux entités de liaison de

données. Les normes et standards de la couche physique

définissent le type de signaux émis (modulation, puissance,

etc.), la nature et les caractéristiques des supports (câble,

fibre optique, etc.), le sens de transmission, etc.

Cette couche s'occupe de :

· La transmission de bits sur un canal de

communication ;

· L'initialisation de la connexion et son

relâchement à la fin de la communication entre l'émetteur

et le récepteur ;

· L'interface physique de transmission de

données ;

· La résolution de possibilités de

transmission dans les deux sens (Half et Full duplex).

I.1.4.2 Couche liaison de données

La couche de liaison de données a pour rôle de

fournir les moyens fonctionnels et procéduraux nécessaires

à l'établissement, au maintien et à la libération

des connexions de liaison de données entre entités du

réseau. Elle détecte et corrige, si possible, les erreurs

irrécupérables. Elle supervise en même temps, le

fonctionnement de la transmission et définit la structure syntaxique des

messages, la manière d'enchainer les échanges selon un protocole

normalisé ou non.

Elle s'occupe aussi :

- En tant que récepteur,de constituer des trames

à partir des séquences de bits reçus ;

- En tant qu'émetteur,de constituer des trames à

partir des paquets reçus et les envoyer en séquence. C'est elle

qui gère les trames d'acquittement renvoyées par le

récepteur ;

- La correction d'erreur et le contrôle de

flux ;

Une connexion de liaison de données est

réalisée à l'aide d'une ou plusieurs liaisons physiques

entre deux machines adjacentes dans le réseau, donc sans noeuds

intermédiaires entre elles.

I.1.4.3 Couche réseau

Cette couche assure toutes les fonctionnalités de

relais et de l'amélioration de services entre entités de

réseau, à savoir : l'adressage, le routage des paquets, le

contrôle de flux, la détection et la correction d'erreurs non

réglées par la couche 2.

Elle permet aussi de gérer le sous-réseau, la

façon dont les paquets sont acheminés de la source à la

destination ; de la route que prendront les paquets pour arriver à

la destination. Ces routes peuvent être fondées sur des tables

statiques ou dynamiques de routage. Elle renferme les fonctions de

comptabilité, c'est-à-dire le comptage du nombre de paquets

traversant le sous-réseau en vue d'une éventuelle facturation.

Elle doit aussi résoudre les problèmes de l'interconnexion de

réseaux hétérogènes à savoir :

- L'adressage différent des réseaux de

communication (sous-réseaux) ;

- La taille des différents paquets ;

- Les protocoles incompatibles.

A ce stade de l'architecture OSI, il s'agit de transiter une

information complète (un fichier par exemple) d'une machine à une

autre à travers un réseau de plusieurs ordinateurs. Il existe

deux grandes possibilités pour établir un protocole de niveau

réseau : le mode avec connexion qui s'établit lors

du transfert de données entre deux entités homologues, passant

par la phase d'établissement de la connexion, le transfert de

données ainsi que la libération de la connexion et le mode

sans connexionquise repose sur la transmission de données dans

laquelle chaque paquet est préfixé par un en-tête contenant

une adresse de destination, suffisante permettant une livraison autonome du

paquet sans recourir à d'autres informations.

I.1.4.4 La couche transport

Cette couche a pour rôle d'assurer un transport de

données transparent entre les entités de session et en les

déchargeant des détails d'exécution. Elle a pour

rôle d'optimiser l'utilisation des services de réseau disponibles

afin d'assurer à moindre coût les performances requises par la

couche session.

C'est la première couche à résider sur

les systèmes d'extrémité. Elle permet aux applications de

chaque extrémité de dialoguer directement et

indépendamment de la nature des sous-réseaux traversés et

comme si le réseau n'existait pas. Au niveau inférieur de la

couche réseau, seule la phase établissement de la liaison logique

s'effectue de bout en bout, alors que les transferts d'informations se font de

proche en proche.

Un des rôles les plus importants de la couche transport

est l'administration de la communication fiable de bout en bout, entre

l'émetteur et le récepteur, qui agissent entre machines

d'extrémité, alors que les protocoles des couches basses agissent

entre machines voisines. La connexion de transport la plus courante consiste en

un canal point à point exempt d'erreur, délivrant les messages ou

les octets dans l'ordre d'émission. Cela suppose un contrôle

d'erreur et de flux entre hôtes, l'assemblage et le désassemblage

des données.

I.1.4.5 Couche session

La couche session fournit aux entités de la couche

présentation les moyens d'organiser et de synchroniser les dialogues et

les échanges de données ; permet aux utilisateurs

travaillant sur différentes machines d'établir entre eux un type

de connexion appelée « session ». Un utilisateur

peut établir une session pour se connecter à un système

temps partagé ou transférer un fichier entre deux machines.

Elle a pour rôle l'administration du dialogue. Les

sessions peuvent utiliser le mode unidirectionnel ou bidirectionnel du trafic.

Quand on travaille en mode bidirectionnel alterné, ou Half duplex

logique, la couche session détermine qui a le contrôle. Ce type de

service est appelé « administration du jeton ». La

couche session permet aussi de gérer la synchronisation en

insérant des points de reprise dans le flot des données de

façon à reprendre le transfert des données en cas

d'interruption accidentelle.

I.1.4.6 Couche présentation

La présente couche s'occupe de la syntaxe et de la

sémantique des informations transportées en se chargeant

notamment de la représentation des données. Pour ce faire, l'ISO

a défini une norme appelée syntaxe abstraite numéro un qui

permet de définir une sorte de langage commun (une syntaxe de transfert)

dans lequel toutes les applications représentent leurs données

avant de les transmettre. C'est à ce niveau de la couche

présentation que peuvent être implémentées des

techniques de compression (Code Huffman par exemple) et de chiffrement de

données (RSA, DES, etc.)

I.1.4.7 Couche application

La couche application donne au processus d'application le

moyen d'accéder à l'environnement OSI et fournit tous les

services directement utilisables par application, à savoir :

- Le transfert d'informations ;

- L'allocation des ressources ;

- L'intégrité et la cohérence des

données accédées ;

- La synchronisation des applications coopérantes.

La couche application gère les programmes de

l'utilisateur et définit des standards pour que les différents

logiciels commercialisés adoptent les mêmes principes comme

l'illustre la figure ci-dessous :

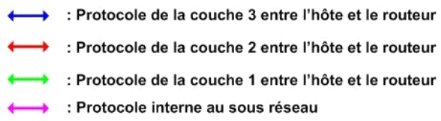

Figure I.2 : Communication des couches du

modèle OSI [19]

Cependant, il existe pour chaque couche du modèle OSI,

une unité de données ou de mesure des informations

échangées dans un réseau informatique. La couche

application du modèle précité a comme unité de

données, l'APDU qui est un message électronique

utilisé pour la communication avec une carte à puce, pour la

couche présentation, son unité de données est le

PPDU, la couche session a pour unité de données

le SPDU, la couche transport a pour unité de

données le TPDU, pour la couche réseau,

l'unité de données est le Paquet, la couche

liaisons de données a comme unité principale de données le

Trame et le Bit en est l'unité de

données de la couche physique, qui est la dernière couche du

modèle OSI.

I.1.5

Transmission des données à travers le modèle OSI

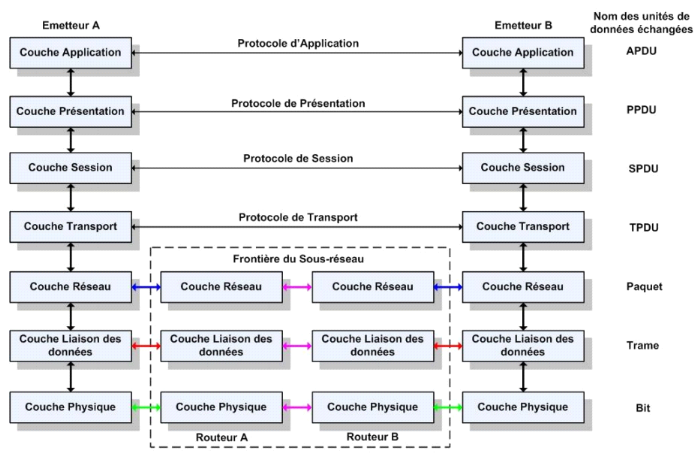

Pour ce qui est de la transmission des données, le

modèle OSI utilise le principe de communication virtuelle en utilisant

des interfaces inter-couches. Nous dirons qu'il y a encapsulation successive de

données à chaque interface (H : header, T : Trailer ou

bande annonce), tel qu'explicité dans la figure ci-dessous :

Figure I.3 : Transmission des données à

travers le modèle OSI [19]

AH : en-tête d'application ;

PH : en-tête de

présentation ;

SH : en-tête de session ;

TH : en-tête de transport ;

NH : en-tête de réseau ;

DH : en-tête de liaison de

données ;

DT : Délimiteur de fin de

trame.

Il sied de préciser que ce dernier reste, comme

l'indique son nom, un modèle qui n'est pas scrupuleusement

respecté, mais vers lequel, on tente généralement de se

rapprocher dans une optique de standardisation.

I.2

MODELE TCP/IP

I.2.1

Généralités

L'architecture TCP/IP (Transmission Control Protocol/ Internet

Protocol) désigne communément une architecture réseau,

résultant de la jonction de deux protocoles dont celui de transport, TCP

(Transmission Control Protocol) et celui du réseau, IP (Internet

Protocol).

L'origine de TCP/IP remonte au réseau APARNET qui

était un réseau de télécommunication conçu

par l'ARPA (Avanced Research Projects Agency), l'Agence de Recherche du

Ministère Américain de la Défense. Ce modèle

présente la possibilité de connecter des différents

réseaux dits hétérogènes.

Il a alors été convenu qu'APARNET utiliserait la

technologie de commutation des paquets (mode datagramme), une technologie

émergente et promettante. C'est donc dans cet objectif et à ce

choix technique que les protocoles TCP et IP furent inventés en 1974.

I.2.2

Présentation de l'architecture TCP/IP

Application

Transport

Internet

Accès réseau

L'architecture TCP/IP compte quatre couches, comme le montre

la figure I.4 : La couche Accès-réseau, la couche internet,

la couche transport et la couche application.

Figure I.4 : Représentation du modèle

TCP/IP [18]

I.2.3

Description des couches du modèle TCP/IP

I.2.3.1 Couche Accès-réseau

Cette couche a pour rôle d'assurer la communication

entre les réseaux grâce au protocole IP (Internet Protocol). Il

utilise la commutation de paquets de types datagramme afin d'acheminer des

données entre les systèmes d'extrémité, quelle que

soit la technologie réseau qu'ils emploient. Ainsi, le protocole IP

gère les datagrammes : il les achemine jusqu'à leur

destinataire, se charge du routage et de l'adaptation de la taille des

données au réseau sous-jacent. Il définit enfin un service

minimal par l'acheminement des datagrammes à travers l'interconnexion de

réseaux. Parmi les services y attachés, nous citons le service

Ethernet, PPP (Point to Point Protocol), ATM (Asynchronous Transfer Mode), FDDI

(Fiber Distributed Data Interface), Token Ring etc.

I.2.3.2 Couche internet

La présente couche est la clé de voute de cette

architecture, du fait qu'elle réalise l'interconnexion des

réseaux dits hétérogènes distants sans connexion.

Elle permet l'injection de paquets dans n'importe quel réseau et

l'acheminement de ces paquets indépendamment, les uns des autres

jusqu'à la destination. Les paquets peuvent tout de même arriver

en désordre s'il y a aucune connexion établie au

préalable ; le contrôle de remise sera éventuellement

la tâche des couches supérieures. Ainsi, nous y trouvons plusieurs

protocoles entre autres : IP (Internet Protocol), ICMP (Intemet Control

Message Protocol), ARP (Address Resolution Protocol), RARP (ReverseAddress

Resolution Protocol) etc.

I.2.3.3 Couche transport

Le rôle de cette couche est de permettre à des

entités paires de soutenir une conversation. Précisons à

cet effet, qu'elle regorge deux implémentations dont le protocole TCP et

le protocole UDP. Le premier est fiable, orienté connexion et permet

l'acheminement sans erreur de paquets issus d'une machine, à une autre

machine du même réseau. Il a pour rôle de fragmenter le

message à transmettre de manière à pouvoir le faire passer

sur la couche internet. Pour ce qui concerne la machine de destination, le

protocole TCP replace dans l'ordre des fragments transmis sur la couche

internet afin de reconstituer le message initial. En revanche, le second est

non fiable et sans connexion. Son utilisation présuppose que l'on n'a

besoin ni du contrôle de flux, ni de la conservation de l'ordre de remise

de paquets.

I.2.3.4 Couche application

Cette couche se greffe directement au-dessus de la couche de

transport et contient tous les protocoles de haut niveau que tout utilisateur

souhaiterait avoir entre autres : Telnet, TFTP (Trivial File Transfer

Protocol), SMTP (Simple Mail Transfer Protocol), HTTP (HyperText Transfer

Protocol), POP (Post Office Protocol), SNMP (Simple Network Management

Protocol), DHCP (Dynamic Host Configuration Protocol), HTTPs (HyperText

Transfer Protocol Secure) et elle est aussi indispensable sur le choix du

protocole de transport à utiliser partant du principe que les liaisons

physiques sont suffisamment fiables et les temps de transmission suffisamment

courts pour qu'il n'y ait pas d'inversion de paquets à

l'arrivée.

I.3

OSI COMPARE A TCP/IP

Les modèles OSI et TCP/IP sont tous les deux

modèles fondés sur le concept de pile de protocoles

indépendants. Ensuite, les fonctionnalités des couches sont

globalement les mêmes.

Cependant, au niveau des différences, le modèle

OSI faisant clairement la différence entre concepts principaux dont les

services, interfaces et protocoles alors que TCP/IP fait peu la distinction

entre ces concepts malgré les efforts des concepteurs stipulant de le

rapprocher du modèle TCP/IP, ce sont les protocoles qui sont apparus

premièrement. Le modèle n'a fait que donner une justification

théorique aux protocoles finalement. Sans le rendre véritablement

indépendants les uns des autres.

En outre, la dernière grande différence est

liée au mode de connexion. Certes ces modes orienté connexion et

sans connexion sont disponibles dans les deux modèles mais pas à

la même couche : pour le modèle OSI, s'ils ne sont

disponibles qu'au niveau de la couche transport pour le modèle TCP/IP

(la couche internet n'offre que le mode sans connexion). Le modèle

TCP/IP a donc cet avantage par rapport au modèle OSI : les

applications (qui utilisent directement la couche transport) ont

véritablement le choix entre les deux modes de connexion.

Enfin, comme évoqué ci-haut, l'architecture

TCP/IP compte 4 couches alors que le modèle OSI en compte 7. C'est ainsi

qu'à travers la figure ci-dessous nous essayons d'illustrer la

structuration de ces deux modèles.

En nous référant au modèle OSI, le TCP/IP

est amputé de la couche Présentation et Session, mais cela ne

peut pas handicaper ce dernier aux manques de fonctionnalités que

regorge chacune de ces couches auxquelles nous faisons allusion.

Application

Présentation

Application

Session

Transport

Transport

Internet

Réseau

Hôte-réseau

Physique

Liaison de données

Figure I.5 : Comparaison du modèle OSI à

TCP/IP [18]

I.4

ARCHITECTURE POINT A POINT

I.4.1

Généralités

La présente architecture se définit comme

étant une architecture partageant des ressources et des services par

échange direct entre différents systèmes. Ces

échanges peuvent porter sur les informations, les cycles de traitement,

la mémoire cache, ou encore le stockage sur disque des fichiers.

Cependant, dans l'architecture point à point, les

ordinateurs personnels ont le droit de faire partie du réseau. Ainsi, il

désigne une classe d'applications qui tient partie des ressources

matérielles ou humaines qui sont disponibles sur le réseau

Internet.

I.4.2

Caractéristiques du point à point

Les ressources ayant une connectivité instable ou des

adresses IP variables, elles fonctionnent de manière autonome,

indépendamment de systèmes centraux comme les DNS (Domaine Name

Service). A cet effet, le système point à point authentique se

reconnait donc par ces deux caractéristiques principales :

- Le système doit permettre à chaque point de se

connecter de manière intermittente avec des adresses IP

variables ;

- Le système doit donner à chaque point une

autonomie significative.

I.4.3

Fonctionnement de l'architecture point à point

L'architecture point à point fonctionne à

travers une connexion communicante entre deux noeuds. Il existe plusieurs types

d'architecture point à point, mais nous épinglerons

particulièrement le point à point simple, centralisé et

hiérarchique.

I.4.3.1 Architecture point à point simple

Théoriquement, cette architecture représente la

solution la plus confortable pour les échanges et partages des

ressources. Mais dans l'aspect pratique, elle exige plus de ressources que les

servicesde bonne qualité (lenteur, disponibilité, ...) soit elle

est saturée ou limitéeau cas où elle s'étend

à plusieurs utilisateurs.

Figure I.6 : Architecture point à point simple

[5]

Limites

En termes de sécurité, une telle architecture

s'avère vulnérable par le fait qu'elle ne propose qu'une et une

seule porte d'entrée d'où, il suffirait qu'un poste tombe en

panne, l'autre utilisateur ne saura plus inter opérer avec celui-ci et

cela arrête le bon fonctionnement du réseau.

I.4.3.2 Architecture point à point

centralisé

Cette architecture résultede l'amélioration de

l'architecture point à point simple en vue de résoudre les

problèmes de robustesse, de la qualité de connexion et

éviter la chute du réseau en cas d'une panne au niveau d'un

serveurafin de mieux répartir les demandes de connexions et aussi de

limiter la diminution de la bande passante.

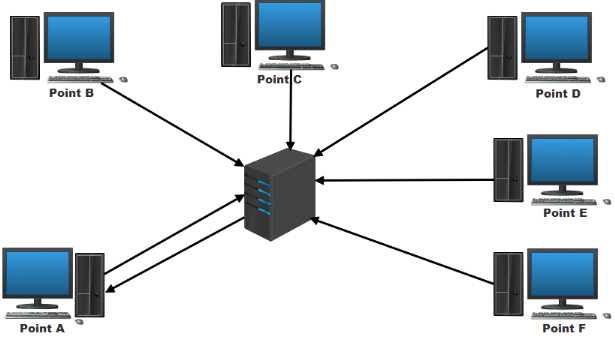

Ci-dessous, nous présentons l'architecture point

à point centralisée.

Figure I.7 : Architecture point à point

centralisée [5]

I.4.3.3 Architecturepoint à

pointhiérarchique

Contrairement à l'architecture point à point

centralisée, cette architecture présente plusieurs avantages. Du

point de vue évolutivité,elle peut être aisément

étendue parce que la modularité de la conception permet de

reproduire des éléments de la conception au fur et à

mesure que l'évolution du réseau est effective et rend la gestion

du réseau facile,comme l'illustre la figure ci-dessous :

Figure I.8 : Architecture point à point

hiérarchique [5]

I.4.3

Avantages de l'architecture point à point

L'architecture point à point présente de

manière globale plusieurs avantages parmi lesquelles nous citons :

- La rapidité dans les échanges

d'informations ;

- L'optimisation de l'utilisation de la bande passante pour un

équilibrage de la charge du réseau ;

- La facilitation lors de la maintenance ;

- Laréduction des coûts des logiciels à

installer par le moyen de partage de ressources ;

- La résistance aux pannes à travers la

réplication des ressources etc.

I.4.4

Inconvénients de l'architecture point à point

Comme toute autre architecture, le point à point

présente aussi quelques failles que nous pouvons énumérer

ci-dessous :

- L'inefficacité de fonctionner correctement en cas de

manque de participation active de ses composants ;

- Le freeloading, phénomène nuisible au bon

fonctionnement de ce type de réseaux qui bénéficie des

ressources partagées sans pour autant en partager les leurs ;

- L'anarchie dans les systèmes d'échange de

fichier ;

- Le manque minimum de contrôle des activités

occasionnant la diffusion de virus, l'atteinte à la vie privée,

l'envahissement des bannières publicitaires etc...

I.5

ARCHITECTURE CLIENT/SERVEUR

I.5.1

Généralités

L'architecture client/serveur étant indispensable pour

l'utilisation de nombreuses applications fonctionnant dans un environnement

client/serveur, elle regorge à la fois les machines clientes (des

machines faisant partie du réseau) contactent un serveur (machine

puissante en termes de capacités d'entrées/sorties) qui leur

fournit des services. Ces services sont des programmes qui fournissent des

données telles que l'heure, les fichiers, une connexion, etc...Ces

services sont exploités par des programmes, appelés programmes

clients, s'exécutant sur les machines clientes.

Un client peut être

appréhendé comme un processus effectuant une demande de service

ou l'exécution d'une opération à un autre processus par

envoi de message contenant le descriptif de l'opération à

exécuter et attendant la réponse de cette opération par un

message en retour.

Un serveurpeut être définicomme

étant un processus qui est à l'écoute des requêtes

clientes, il offre des services sur demande d'un client en lui transmettant le

résultat.

Dans cette architecture, le client a pour rôle

d'établir la connexion au serveur à destination d'un ou plusieurs

ports réseaux lorsque la connexion est acceptée par le serveur.

En effet, le serveur joue le rôle d'un site à accès

permanent parce qu'il lui revient la lourde tâche d'accepter, traiter et

renvoyer les résultats voulus par le client qui en est le demandeuret

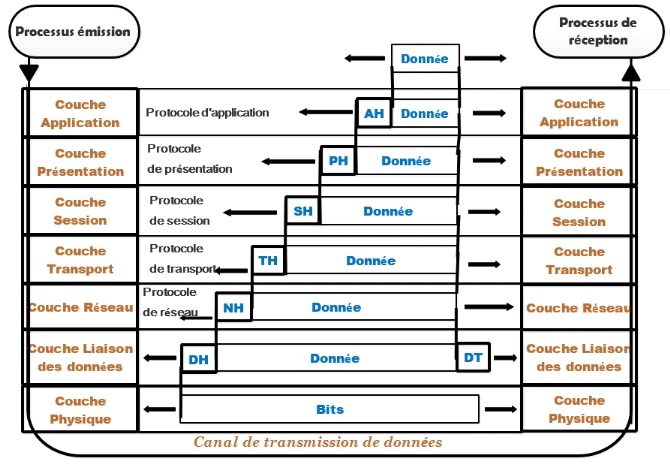

nous l'avons illustré dans la figure ci-dessous :

Figure I.9 : Architecture Client/serveur [11]

I.5.2

Avantages de l'architecture Client/Serveur

Le modèle Client/Serveur est particulièrement

recommandé pour des réseaux nécessitant un grand niveau de

fiabilité, ses principaux atouts sont :

- Des ressources centralisées :

étant donné que le serveur est au centre du réseau, il

peut gérer des ressources communes à tous les

utilisateurs ;

- Une meilleure sécurité :

car le nombre de points d'entrée permettant l'accès aux

données est moins important ;

- Une administration au niveau serveur :

les clients ayant peu d'importance dans ce modèle, ils ont moins besoin

d'être administrés ;

- Un réseau évolutif :

grâce à cette architecture, il est très facile de rajouter

ou supprimer des clients ou serveurs sans perturber le fonctionnement du

réseau et sans modification majeure.

I.5.3

Inconvénients du modèle Client/Serveur

Cette architecture est loin d'être parfaite comme toutes

les autres architectures, elle présente quelques lacunes parmi

lesquelles :

- Un coût d'exploitation

élevé dû à la technicité du serveur,

bande passante, câbles, ordinateurs surpuissants etc...

- Un maillon faible : le serveur est le

seul maillon faible du réseau Client/Serveur, étant donné

que tout le réseau est architecturé autour de lui.

I.5.4

Fonctionnement du modèle Client/serveur

L'idée essentielle du fonctionnement de l'architecture

Client/Serveur réside sur le fait que dans cette architecture, le client

émet desrequêtes vers le Serveur grâce à son adresse

IP et le serveur reçoit à son tour les demandes et répond

au client à l'aide de l'adresse de la machine cliente et son port.

Cependant, cette interaction forme un système coopératif donnant

à un serveur le moyen de répondre à plusieurs clients de

manière simultanée.

I.6

ARCHITECTURE TRIPLE-PLAY

I.6.1

Généralités

Depuis belle lurette, les Fournisseurs d'Accès Internet

(FAI) proposent à leurs abonnés des nouvelles offres permettant

à ces derniers de bénéficier d'un accès internet

haut débit, de la téléphonie et de la

télévision à travers l'Internet. A cet effet, nous

aborderons les différentes technologiques sur lesquelles se base l'offre

triple play tout en spécifiant son contexte historique ; l'analyse

des changements apportés par ce dernier dans le secteur de

télécoms ainsi que les perspectives d'évolution.

I.6.2

Architecture générale du triple play

Architecture triple play est celle qui permet une adjonction

de la valeur ajoutée aux services Internet standards, comme l'indique

son nom, l'architecture triple play propose trois catégories de services

dont le service d'accès à l'Internet, l'accès à la

Téléphonie via IP, l'accès à la

Télévision via IP et tous ces services via une seule et unique

prise téléphonique comme le décrit la figure

ci-dessous :

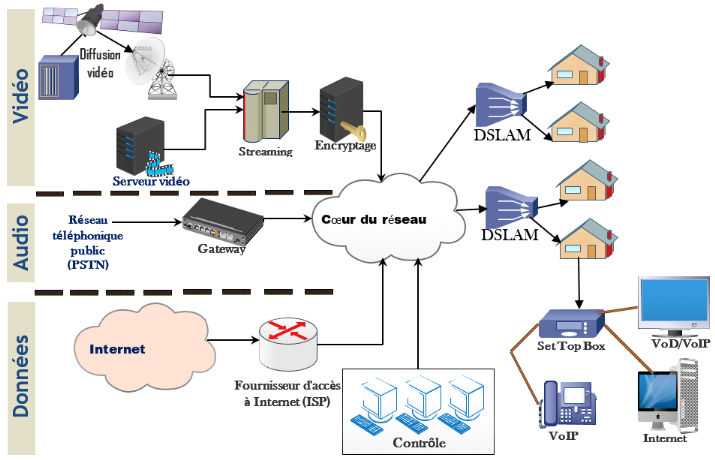

Figure I.10 : Architecture générale du

triple play [18]

I.6.3

Triple play par ADSL

L'ADSL (Asymetric Digital Subscriber Line) est la technologie

la plus utilisée actuellement pour l'accès à l'internet

par les particuliers. Bien que cela ne fût pas historiquement sur ce type

de technologie que les offres triple-play ont été

développées, c'est aujourd'hui le premier fournisseur de ce genre

d'offres. A cet effet, nous tenterons par la suite expliciter le fonctionnement

de ces offres via ADSL en abordant brièvement la description de ladite

technologie.

I.6.3.1 Technologie ADSL

La présente technologie a été

développée dans l'optique de transiter les données

informatiques au travers des lignes téléphoniques (cela permet de

réutiliser un réseau de câble existant déjà).

Elle utilise les bandes de hautes fréquences, non utilisées pour

la téléphonie (300 - 400 Hz), en utilisant des techniques de

multiplexage et de modulation adaptées aux lignes

téléphoniques. Le fait d'utiliser les fréquences hautes de

la ligne téléphonique implique cependant l'utilisation d'un

filtre de part et d'autre de la ligne téléphonique afin que les

signaux de téléphonie ne viennent pas perpétuer les

signaux ADSL (et vice-versa).

I.6.3.2 Set-Top-Box

La Set-Top-Box (STB) est un appareil que les fournisseurs

d'accès Internet ASDL fournissent (parfois gratuitement) à leurs

abonnés afin qu'ils bénéficient des offres triple-play. Il

s'agit d'un boitier qui se connecte sur la ligne téléphonique, et

qui dispose au minimum d'une sortie télévision (prise

péritel ou RCA), d'un connecteur téléphonique (R) 11 ou

prise téléphonique), et d'un connecteur internet (RJ45, wifi

etc.)

I.6.3.3 Accès à Internet

L'accès à Internet est le premier type de

service qui a été proposé à travers l'ADSL. Les

autres services d'une offre Triple Play par ADSL étant dépendant

de celui-là, nous allons nous intéresser au fonctionnement de ce

service dans un premier temps.

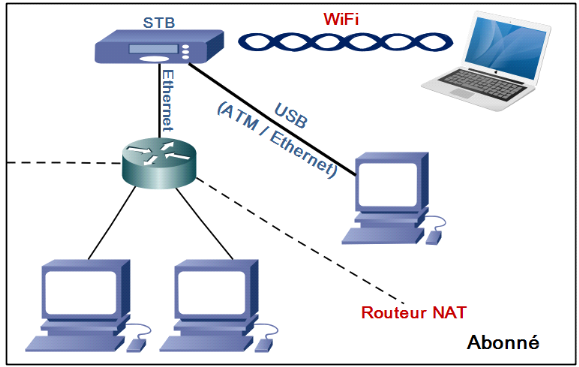

· Connexion à

l'abonné

La connexion entre l'utilisateur et la STB peut

généralement s'effectuer de trois façons

différentes :

Connexion USB

Il s'agit d'une liaison série permettant à

l'utilisateur de connecter directement son ordinateur à la STB. Elle ne

spécifie aucun protocole de communication particulier à utiliser.

Cependant, la communication avec la STB se fait, la plupart du temps, en

utilisant soit le protocole ATM, soit le protocole Ethernet. Il se peut aussi

que la STB ne fonctionne que comme un modem ADSL classique en utilisant ce type

de connexion, obligeant alors l'utilisation du protocole PPP au-dessus d'ATM

(PPPoA) ou d'Ethernet (PPPoE) dans ce cas.

Connexion Ethernet

Il s'agit d'une connexion Fast Ethernet (100 Mbit/s) qui

permet à l'utilisateur de se connecter à la STB au moyen d'une

carte réseau.

Connexion WiFi

La plupart du temps, il s'agit d'un module optionnel payant

qui permet à l'utilisateur de se connecter à la STB au moyen

d'une connexion sans fil, type 802.11b/g, tel qu'illustré dans la figure

ci-dessous :

Figure I.11 : Connexion d'un abonné vers sa STB

[10]

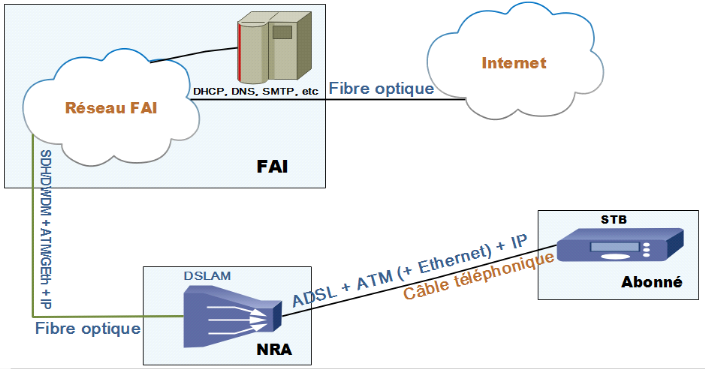

· Connexion à la

Set-Top-Box

La STB est connectée à la ligne

téléphonique de l'utilisateur. A l'autre bout de la ligne

téléphonique se trouve le DSLAM ayant pour tâche

d'établir une passerelle entre les équipements des utilisateurs

(via la STB) et le réseau du FAI. Le DSLAM se situe au niveau du central

téléphonique local appelé autrement le Noeud de

Raccordement Abonné, et peut être un

équipement appartenant au FAI tout en dépendant du niveau de

dégroupage de l'abonné. Un même DSLAM est connecté

à un ensemble d'abonnés (du même FAI). Le nombre

d'abonnés par DSLAM varie en fonction du fabricant, comme nous l'avons

illustré dans la figure ci-dessous :

Figure I.12 : Connexion entre la STB et Internet

[10]

I.6.4

Télévision par ADSL

Actuellement, on trouve des chaînes de

télévision en ligne qui transmettent leurs programmes en temps

réel. C'est ce que l'on appelle du streaming accessible grâce

à des logiciels particuliers (le plus souvent Windows Media Player). Il

s'agit alors d'un simple flux disponible sur son écran d'ordinateur.

Avec ce système, il faut disposer d'un débit constant pour

assurer une bonne réception. La télévision par l'ADSL

permet quant à elle d'accéder à un bouquet de

chaînes télévisés directement sur son poste de

télévision.

I.6.4.1 Fonctionnement

Avec la télévision par ASDL, le câble et

le satellite de toutes les chaînes sont transmis aux abonnés et

c'est au décodeur de faire le tri. Le débit sur la boucle locale

étant limité, le DSLAM ne transmet qu'une seule chaîne au

domicile de l'abonné. Il n'est pas possible de regarder deux

chaînes de manière simultanée, ou d'enregistrer une

chaîne sur son magnétoscope pendant que vous en regardez une

autre. Lorsque l'utilisateur veut changer de chaîne, la set-top-box

transmet la demande au DSLAM et celui-ci a la charge de sélectionner le

bon flux mêmes'il ne reçoit pas toutes les chaînes. Il ne

reçoit que les chaînes qu'il transmet à ce moment à

ces abonnés, et cela pour ne pas saturer le réseau. Quand un

abonné zappe, le DSLAM vérifie s'il ne reçoit pas

déjà la chaîne désirée. Ce serait le cas s'il

la transmet à un autre abonné. Si c'est le cas, il duplique le

flux pour l'envoyer aux différents abonnés. Dans le cas

contraire, il doit aller le rechercher à la tête du réseau

pour entraîner un délai lors du changement de chaîne.

I.6.4.2 Bande passante et encodage

La télévision est le service le plus critique en

matière de bande passante pour les offres Triple play de l'ADSL et

requiert un débit garanti pour une bonne visualisation. La bande

passante allouée à la télévision sur ADSL d'obtenir

une qualité d'images très correcte avec le type d'encodage.

I.7

ARCHITECTURE DU RESEAU CONVERGENT

La convergence des technologies des réseaux, des

services et des équipements terminaux a été à la

base de l'évolution des offres novatrices et des nouveaux modèles

économiques dans le secteur de la communication. En effet, cette

convergence se traduit par le passage de l'architecture traditionnelle en une

situation dans laquelle les différents services assurés par des

réseaux distincts (réseaux mobiles, réseaux de lignes

fixes, télévision par câble,etc) à une situation

dans laquelle l'accès et l'utilisation des services de communication se

feront de façon intégrée sur différents

réseaux. Ces services étant dispensés de façon

interactive à travers des plates-formes multiples. Certes, nous

précisons qu'il existe de nombreuses architectures de réseaux

convergents. Mais pour ce qui nous concerne, nous évoquerons

l'architecture NGN (Next Génération Networks).

I.7.1

Généralités sur le NGN (Next Generation Network)

NGN, Réseau de Nouvelle Génération est un

réseau s'appuyant sur la technologie du transport IP émulant le

réseau de commutation de circuit avec l'ensemble de ses services de

téléphonie ; elle s'appuie sur une architecture

constituée de deux entités principales : Media Gateway (MGW)

et Media Gateway Controller (MGC). Le premier introduit à la couche

application et le second appartient à la couche contrôle.

Ce réseau repose sur une architecture répartie,

exploitant pleinement la technologie de pointe et offre des nouveaux services

sophistiqués et augmenter les recettes des opérateurs tout en

réduisant leurs dépenses d'investissement et leurs coûts

d'exploitation. Il est de même à la base progressive vers le

« tout IP » et sont normalisés en couche

indépendante dialoguant via des interfaces ouvertes et

normalisées, il offre aux fournisseurs de service une plate-forme

évolutive pour créer, déployer et gérer des

services multimédias innovants et accessibles indépendants des

réseaux d'accès.

I.7.2

Les exigences de tourner vers NGN

La nouvelle architecture réseau, le NGN a amené

plusieurs laboratoires de constructeurs et les multiples organismes de

standardisation de s'y pencher afin de répondre à certaines

exigences telles qu'énumérées ci-dessous :

o Les réseaux de télécoms sont

spécialisés et structurés avant tout pour la

téléphonie fixe ;

o Le développement de nouveaux services,

évolution des usages du réseau d'accès fixe et

l'arrivée du haut débit ;

o Difficulté à gérer des technologies

multiples (SONET, ATM, TDM, IP) seul un vrai système

intégré peut maîtriser toutes ces technologies reposant sur

la voix ou le monde des données ;

o Prévision d'une progression lente du trafic voix et

au contraire une progression exponentielle du volume de données, ce qui

provoque la baisse de la rentabilité des opérateurs.

I.7.3

Caractéristiques du réseau NGN

I.7.3.1 Une nouvelle génération de

commutation

Les solutions de commutation de nouvelle

génération fournissent une gamme complète de la

catégorie de commutation, voix over IP adaptée aux besoins des

abonnés complétés par des applications convergées

de voix/données pour établir un réseau de NGN (une

commutation par paquets).

I.7.3.2 Une nouvelle génération de

réseaux optiques

Les solutions de système optique de nouvelle

génération rassemblent les deux réseaux optiques existants

y compris celui du multiplexage DWDM et les réseaux optiques SDH avec la

nouvelle génération de systèmes optiques, des

réseaux IP optimisés peuvent être déployés.

Les fonctions de données et Ethernet sont ajoutées aux

dispositifs classiques de transport.

I.7.3.3 Une nouvelle génération de type

d'accès

Les nouvelles technologies d'accès sont une composante

très importante car elles influencent la rapidité d'introduction

et les modalités techniques de mise en oeuvre des coeurs de

réseaux NGN. Elles ont chacune un rôle à jouer dans le

développement des services IP multimédia de NGN et sont

caractérisées par :

§ Leur niveau de maturité (existence de

produits) ;

§ La commutation utilisée (interface vers le coeur

de réseau) et les débits.

La multitude et la montée en puissance de ses

technologies devenant ingérable en matière de Qualité de

Service sur le mode de perfectionnement actuel, l'intégration du

protocole MPLS s'est avérée urgente dans la couche transport en

vue d'y faire face.

I.7.4

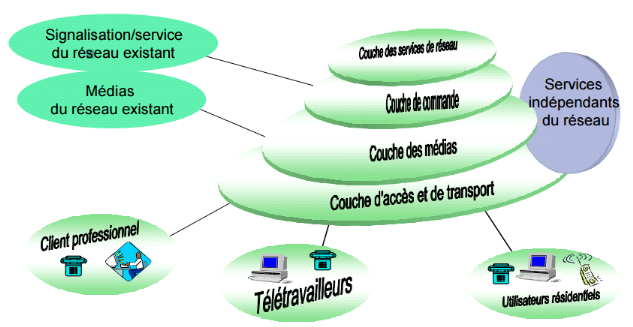

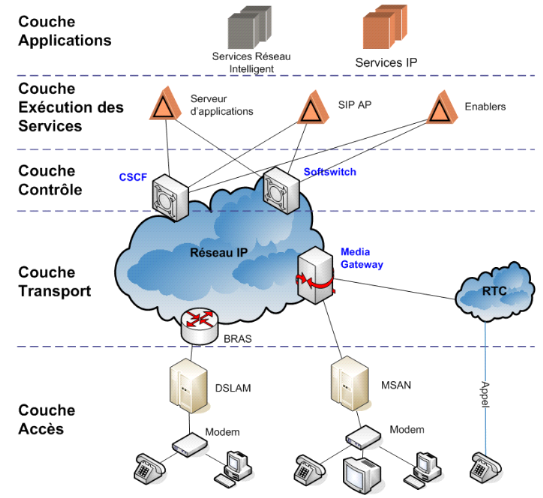

Architecture logique de réseau NGN

Les réseaux NGN reposent sur une architecture en

couches indépendantes (transport, contrôle, services) communiquant

via des interfaces ouvertes et normalisées. Les services doivent

être évolutifs et accessibles indépendamment du

réseau d'accès utilisé comme illustrée dans la

figure ci-dessous :

Figure I.13 : Architecture logique de réseau

NGN [12]

I.7.4.1 Couche transport

C'est la partie responsable de l'acheminement du trafic voix

ou données dans le coeur de réseau, selon le protocole

utilisé. De ce fait, elle se subdivise en deux sous-couches

différentes dont la couche d'accès et la couche coeur de

réseau.

1°) Couche d'accès

Elle regroupe les fonctions et les équipements

permettant de gérer l'accès des équipements utilisateurs

au réseau, selon la technologie d'accès (téléphonie

commutée, DSL, câble). Cette couche inclut par exemple les

équipements DSLAM (DSL Access Multiplexer) fournissant l'accès

DSL.

2°) Couche coeur de

réseau

Cette couche gère l'ensemble des fonctions de

contrôle des services en général, et de contrôle

d'appel en particulier pour le service voix. L'équipement important

à ce niveau dans une architecture NGN est le « Media

Gateway » (MGW) qui est responsable de l'adaptation des protocoles de

transport aux différents types de réseaux physiques disponible

(TDM, IP, ATM, SDH, DWDM).

I.7.4.2 Couche contrôle

Cette couche gère l'ensemble des fonctions de

contrôle des services en général, et de contrôle

d'appel en particulier pour le service voix. L'équipement important

à ce niveau dans une architecture NGN est le serveur d'appel, plus

communément appelé « Softswitch », qui

fournit, dans le cas de services vocaux, l'équivalent de la fonction de

commutation.

I.7.4.3 Couche service

L'ensemble de fonctions permettant la fourniture de services

dans un réseau NGN. En termes d'équipements, cette couche

regroupe deux types d'équipements les serveurs d'application (ou

applications serveurs) et les « essablers » qui sont des

fonctionnalités, comme la gestion de l'information de présence de

l'utilisateur, susceptibles d'être utilisées par plusieurs

applications ; elle inclut d'une manière générale des

serveurs d'application SIP (Session Initiation Protocol), car il est

utilisé dans une architecture NGN pour gérer des sessions

multimédias générales, et des services de voix sur IP en

particulier.

I.7.5

Architecture physique de réseau NGN

L'architecture physique de réseau NGN se résume

dans la figure ci-dessous :

Figure I.14 : Architecture physique de réseau

NGN [12]

I.7.5.1 Eléments de réseau NGN

?Réseaux en mode paquets

- La tendance est d'utiliser les réseaux IP sur

diverses technologies de transport (ATM, SDH, WDM...)

- Les réseaux IP doivent offrir des garanties de

qualité de service (QdS) concernant les caractéristiques de temps

réel de la transmission vocale, vidéo et multimédia.

?Passerelles d'accès

- Permettent de raccorder les lignes d'abonné au

réseau en mode paquet

- Convertissement en paquets les flux de trafic provenant de

dispositifs d'accès analogiques (service téléphonique

ordinaire) ou de dispositifs d'accès à 2 Mbit/s

- Assurent l'accès des abonnés au réseau

NGN et à ses services.

?Passerelles de jonction

- Assurent l'interfonctionnement entre le réseau

téléphonique MRT classique et les réseaux NGN en mode

paquet

- Convertissent les flux provenant des circuits MRT (64

kbits/s) en paquets de données et inversement.

? Plate-forme de commutation logicielle

/MGC

- Appelé agent d'appel ou contrôleur de

passerelle média (MGC)

- Assure le "contrôle de fourniture des services" dans

le réseau

- Assure la commande d'appel et de la commande des passerelles

média (accès et/ou jonction) via le protocole H.248

- Remplit la fonctionnalité de passerelle de

signalisation ou utilise une passerelle de signalisation pour

l'interfonctionnement avant le système de signalisation N7 du RTPC

- Assure la connexion au réseau intelligent / aux

serveurs d'application pour offrir les mêmes services que ceux qui sont

mis à la disposition des abonnés MRT.

? Serveur d'application (AS)

- Elément qui sert d'appui à l'exécution

des services. Pour mieux élucider ce qui précède, nous

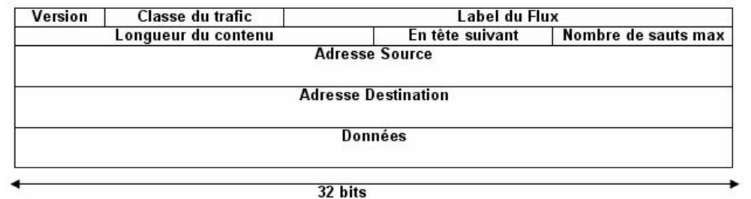

illustrons un exemple par un serveur qui contrôle les appels et les

ressources spéciales de réseau NGN (Serveur média, serveur

de messages).

? Protocole H.248

- Egalement appelé MEGACO : protocole

normalisé pour la signalisation et la gestion de session

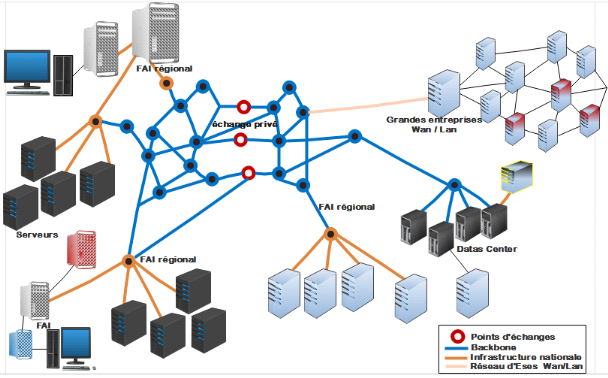

nécessaires pendant une communication entre une passerelle média

et le contrôleur de passerelle média qui la gère ;

- H.248/MEGACO permet d'établir, de maintenir et de

terminer les appels entre plusieurs points d'extrémité, par

exemple entre des abonnés téléphoniques utilisant la

technologie MRT (Multiplexage à Répartition dans le Temps).

? SIP (Session Initiation

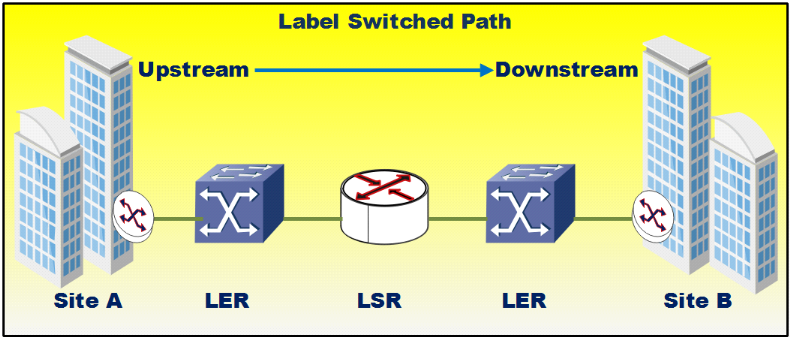

Protocol)

Protocole d'ouverture de session utilisé pour

l'établissement, le maintien et la terminaison d'appel à partir

de terminaux en mode paquet.

? Passerelle de signalisation (SG, Signalling

Gateway)

Elément assurant la conversion de signalisation entre

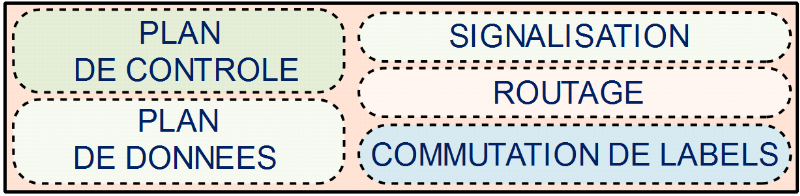

le réseau NGN et les autres réseaux (par exemple point STP dans

le système SS7).

? ENUM (Electronic

NUMbering)

Numérotage électrique: protocole permettant

d'établir une correspondance entre les numéros de

téléphone traditionnels (E.164) et les adresses de réseau

liées aux réseaux en mode paquet.

? MPLS (Multi Protocol Label

Switching)

Commutation multiprotocole par étiquette: est un

protocole qui assigne des étiquettes aux paquets d'information afin de

permettre aux routeurs nodaux de traiter les flux dans le réseau en

fonction de la priorité établie pour chaque catégorie.

? CAC (Cali Acceptance Control)

Fonction de commande d'acceptation d'appel, qui permet

d'accepter ou de rejeter le trafic dans le réseau afin de garantir la

qualité de service pour les services faisant l'objet d'un accord sur le

niveau de service.

? BGP(Border Gateway Protocol)

Protocole de passerelle frontière permettant de

négocier les procédures et les capacités de routage de

flux entre différents domaines de réseau NGN.

I.7.6

Principaux équipements du réseau NGN

I.7.6.1 MGC (Media Gateway Controller)

Le serveur d'appel autrement appelé sofswitch n'est

autre qu'un serveur informatiques doté d'un logiciel de traitement des

appels vocaux, gérant d'une part les mécanismes de contrôle

d'appel (pilotage de la couche transport, gestion des adresses) et d'autre part

l'accès aux services (profils d'abonnés, accès aux

plates-formes de services à valeur ajoutée). Dans un

réseau NGN, c'est le MGC qui possède

« l'intelligence ». Il gère :

- L'échange des messages de signalisation transmise de

part et d'autre avec les passerelles de signalisation, et

l'interprétation de cette signalisation ;

- Le traitement des appels : dialogue avec les terminaux

H.323, SIP voire MGCP, communication avec les serveurs d'application pour la

fourniture des services ;

- Le choix du MG de sortie selon l'adresse du destinataire, le

type d'appel, la change du réseau, etc ;

- La réservation des ressources dans le MG et le

contrôle des connexions internes au MG (Commande des Média

Gateways).

I.7.6.2 Media Gateway (MGW)

Les Gateways ont un rôle essentiel : elles assurent non

seulement l'acheminement du trafic, mais aussi l'interfonctionnement avec les

réseaux externes et avec les divers réseaux d'accès. La

Media Gateway est située au niveau du transport des flux média

entre le réseau RTC et les réseaux en mode paquet, ou entre le

coeur de réseau NGN et les réseaux d'accès. Elle a pour

rôle le codage et la mise en paquets du flux média reçu du

RTC et vice-versa (conversion du trafic TDM IP). Et aussi la transmission,

suivant les instructions du Media Gateway Controller, des flux média

reçus de part et d'autre.

I.7.6.3 Signalling Gateway (SG)

La fonction Signalling Gateway a pour rôle de convertir

la signalisation échangée entre le réseau NGN et le

réseau externe interconnecté selon un format

compréhensible par les équipements chargés de la traiter,

mais sans l'interpréter (ce rôle étant dévolu au

Media Gateway Controller). Notamment, elle assure l'adaptation de la

signalisation par rapport au protocole de transport utilisé. Cette

fonction est souvent implémentée physiquement dans le même

équipement que la Media Gateway, d'où le fait que ce dernier

terme est parfois employé abusivement pour recouvrir les deux fonctions

MG + SG.

I.7.7

Services offerts par les NGN

Les NGN offrent les capacités, en termes

d'infrastructure, de protocole et de gestion, de créer et de

déployer de nouveaux services multimédia sur des réseaux

en mode paquet. La grande diversité des services est due aux multiples

possibilités offertes par les réseaux NGN en termes de :

· Support multimédia (données, texte,

audio, visuel).

· Mode de communication, Unicast (communication point

à point), Multicast (Communication point-multipoint), Broadcast

(diffusion)

· Mobilité (services disponibles partout et tout

le temps).

· Portabilité sur les différents

terminaux

Parmi ces services offerts, nous citons : La voix sur IP, La

diffusion de contenus multimédia, La messagerie unifiée, Le

stockage de données, La messagerie instantanée, Services

associés à la géolocalisation etc ...

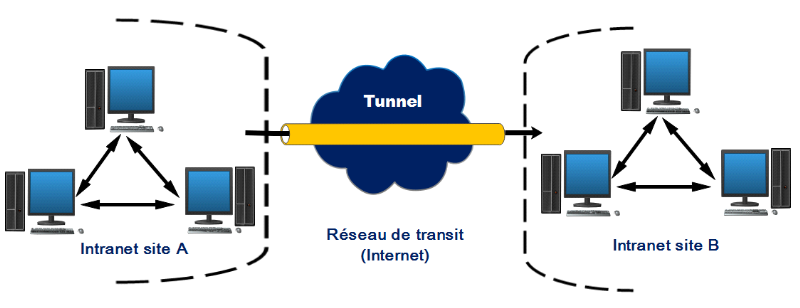

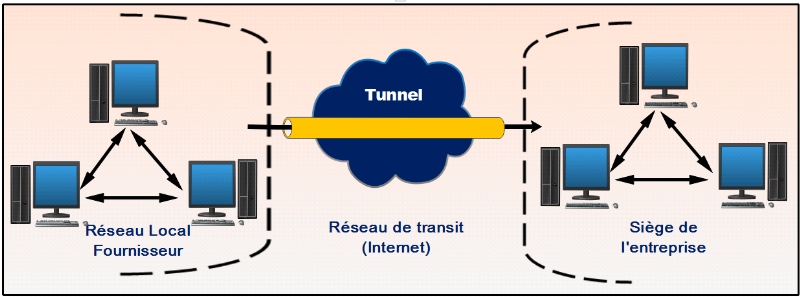

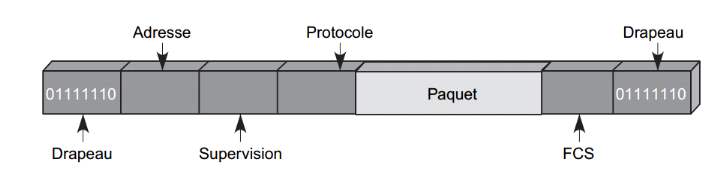

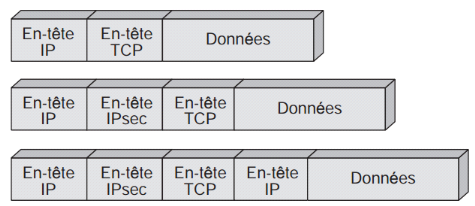

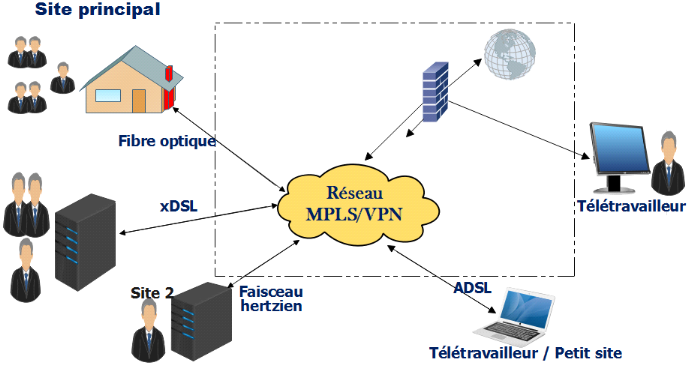

CHAPITRE II : CONCEPTION DE RESEAU IP/MPLS

[1], [2], [3], [4], [6], [8], [15], [17], [18], [19], [21],

[22], [23], [24], [25]

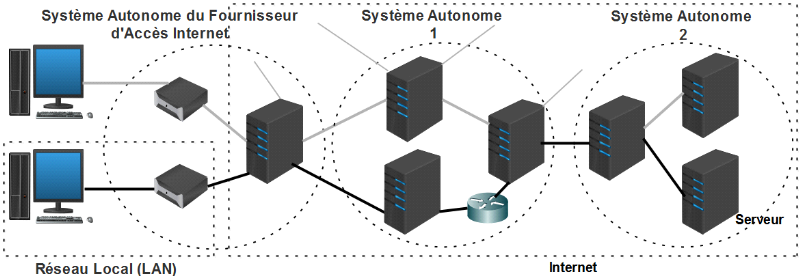

Ce chapitre consacré à la conception de

réseau IP/MPLS,s'attèlera sur les différents moyens et

techniques de mise en oeuvre de réseau IP avec le protocole MPLS. Nous

avons décrit en premier lieu, les réseaux IP tout en

spécifiant les protocoles qu'ils utilisent ensuite, les

différents types d'adressage sans lequel, la transmission de

données entre les hôtes du réseau serait pratiquement

impossible. L'Internet et son service de meilleur qualité

« best effort » ont été évoqué

par la suite et allonsparlerdu routage dans les réseaux IP dont la

prérogative consiste à décider sur quelle interface de

sortie les paquets doivent emprunter pour être transmis, les

réseaux privés virtuels ont été

évoqué par la suite ainsi que les protocoles de tunnelisation qui

permettent d'encapsuler dans leurs datagrammes des paquets afin d'être

transmis.