|

NZINGA ANTOINE Dickembers

Modélisation et l'implémentation d'un

système informatique pour la gestion des bonnes

1

0. Introduction

Le monde actuel est soumis à la révolution

scientifique dont l'information dicte ses lois à travers tous les

secteurs de la vie de ce dernier ; cette science envahit notre monde et

pénètre dès lors tous les secteurs de notre vie.

Ainsi, en automatisant le traitement de l'information, cette

science nous ouvre la porte d'un nouveau siècle où nous pouvons

observer la vitesse et la grande perfection technologique jamais connue par le

passé et dite « technologie de pointe ».

La REGIDESO, un parmi plusieurs services du Ministère

de portefeuille, a pour mission d'assurer la desserte de la population en eau

potable par les tâches suivantes :

· Rendre disponible les infrastructures de traitement d'eau

;

· Raccorder les populations à son réseau de

distribution d'eau potable ;

· Desservir les populations en eau potable ;

· Assurer la facturation de l'eau desservie ;

· procéder au recouvrement des frais relatifs aux

factures émises ;

· Canaliser et participer aux recettes du trésor

public.

Par ailleurs, La province du Bas-Congo, une des provinces de

Notre pays la République Démocratique du Congo, couverte par ce

service, compte à ces jours plusieurs directions de REGIDESO

opérationnelles, contrôlées par ce service et dont les

informations sont archivées sous forme des statistiques qui

nécessitent du reste un traitement automatique pour une

efficacité des résultats attendus.

C'est dans ce cadre que l'intérêt de mener une

étude de gestion automatique de l'information au sujet de la gestion des

abonnés de la REGIDESO que, justifie le choix que nous portons sur ce

service pour notre investigation.

Tenant compte de ses différentes prestations, le

Service d'exploitation de la REGIDESO s'occupe essentiellement de la

commercialisation de l'eau auprès de ses abonnés à

travers:

· Leur raccordement au réseau ;

· La facturation des frais de consommation d'eau ;

· Paiement des frais de consommation d'eau ;

· Le recouvrement.

Ainsi, c'est sur ces derniers aspects que portera notre

investigation.

En effet, une bonne administration des données ne peut

être en marge de l'informatique qui est une science et technique

consistant à traiter automatiquement les informations à l'aide de

son outil qui est l'ordinateur, avec des méthodes et programmes

spécifiques appelés logiciels. C'est dans cet ordre

d'idées qu'il nous est opportun de mener une étude approfondie

afin de rendre disponible et souple la gestion des abonnées de la

REGIDESO agence de Matadi.

NZINGA ANTOINE Dickembers

Modélisation et l'implémentation d'un

système informatique pour la gestion des bonnes

2

0.1. Problématique

C'est une présentation d'un problème sous

différents aspects. C'est la question à laquelle nous allons

tâcher de répondre, un ensemble de questions que les chercheurs se

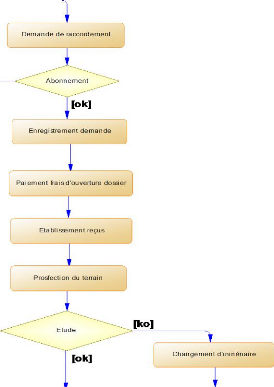

posent sur la réalisation d'un sujet choisi. Tout abonné tient

à l'exploitation et elle se voit obligé chez le chargé du

raccordement pour une demande de raccordement en eau potable, une souscription

de police d'abonnement, une demande de raccordement et autres. Il se

crée une confrontation entre le traiteur et le traité ; laquelle

confrontation génère des types de traitement pour palier au

problème des abonnés. C'est alors que la gestion des

abonnés se pose comme problème à résoudre.

Au regard de cette réalité (quoi qu'elle soit

de nature immatérielle, non quantifiable et invisible), il y a quand

même lieu à titre préventif et pour de raison de

statistique d'élucider les questions suivantes :

? Est-il possible d'avoir la progression statistique de

raccordement des abonnés ?

? Peut-on connaitre en temps réel le nombre

d'abonnés raccordé à une période donnée ?

? Est-il possible de connaitre en temps réel, les

différents mouvements de payement des factures par les abonnées

?

? Peut-on échelonner ou connaitre les créances

à long, moyen et court terme pour désigner la zone prioritaire en

intervention ?

Ces difficultés sont réelles pour les services

publics de la République démocratique du Congo en

général et celle-ci en particulier ?

0.2. Hypothèse

Elle est définie comme étant une proposition

à partir de laquelle on raisonne pour résoudre un problème

ou le démontrer1. L'hypothèse est aussi une

opportunité de trouver les pistes de solution aux différentes

interrogations soulevées au niveau de la problématique.

D'autant plus qu'il s'agit encore de tentative de solutions,

cette étape revêt par conséquent d'un caractère

provisoire et ne peut élucider aucune valeur scientifique fiable. C'est

ainsi qu'il nous serait juste de basculer à la phase

d'expérimentation avant d'exprimer clairement ou démontrer sa

fausseté.

Pour ce faire, la suite des interrogations

énumérées à la problématique nous conduit

à dégager les hypothèses ci-après :

? L'informatisation de la gestion des abonnés serait en

mesure de produire une statistique chiffrée pour quantifier le nombre

réel d'abonnées à travers toute la

1 Petit Larousse, grand format, 1995, p.527.

NZINGA ANTOINE Dickembers

Modélisation et l'implémentation d'un

système informatique pour la gestion des bonnes

3

ville de Matadi. En outre, ce contrôle journalier,

mensuel doit être envisagé en ces temps.

? le recours à l'outil informatique le

déclenchement sera automatique moyennant un logiciel approprié

qui nous aidera à faire des requêtes basées sur la

périodicité des différents abonnés à

injecter la date du jour pour que la visualisation d'une relation au moment

opportun soit envisagée.

? la tenue, l'organisation et la structuration des

informations de manière à connaître à tout moment,

la situation des différents payements de factures effectués par

les abonnées ;

? Nous estimons que la REGIDESO, Agence de Matadi,

malgré sa politique de recouvrement, ne parvient pas à recouvrer

toutes les créances à ses abonnés étant

donné que ces derniers paient selon leur moyen et à des

différentes échéances.

La démarche menée par la présente

étude étant celle qui consiste à savoir comment le

système existant fonctionne et voir dans quel mécanisme

l'impliquer, dans le vrai sens du mot, dans le jargon informatique en suivant

l'évolution technologique de l'informatique qui bat son plein dans tous

les domaines sans exception aucune.

La multiplicité d'hypothèses

suggérées est une confirmation du caractère

hypothétique élucidé dans la problématique qui nous

permet d'assurer leur consistance en arrivant à une argumentation

objective et relationnelle à laquelle et nous et les autorités de

la Régideso agence de Matadi, confirmons la nouvelle architecture du

système à déployer sur un réseau.

0. 3. Délimitation, Choix et

intérêt du sujet

Pour être valable, toute recherche doit porter sur une

période précise, un contexte précis. C'est pour cette

raison que nos investigations couvrent la période de 2012 au 2014 mais

permettant d'avoir les données pouvant évoluer dans le temps. La

REGIDESO, Agence de Matadi est organisée

structurellement de manière à ce qu'il y ait plusieurs services

internes mais, en ce qui nous concerne, nous allons limiter notre recherche

spécifiquement au service d'exploitation, Recouvrement, Section

Facturation et service de Vente.

? Intérêt personnel

L'intérêt majeur de notre sujet est de mettre en

place un système informatisé capable d'apporter une meilleure

modélisation et implémentation d'un système informatique

par approche base de données pour la gestion des abonnés en eau

potable dans une entreprise de distribution d'eau pour permettre à

ladite entreprise de faire le suivi de ses abonnés et ses recettes en

nous permettant de lier la théorie à la pratique acquise.

? Intérêt général

NZINGA ANTOINE Dickembers

Modélisation et l'implémentation d'un

système informatique pour la gestion des bonnes

4

L'importance de notre étude est énorme dans la

mesure où elle servira de source d'information et d'inspiration aux

étudiants et aux professionnels.

? Intérêt de l'entreprise

Ce travail sera un document qui constituera donc une source

d'inspiration pour la gestion future. Faire bénéficier au Service

d'exploitation, à la Section facturation, au Service de recouvrement et

au Service de vente un outil qui lui permettra de simplifier et de moderniser

sa gestion des abonnés.

0.4. Méthodes et techniques utilisées

Toute oeuvre scientifique est utile d'être bien fait,

certainement avec une certaine logique et un certain ordre. Pour la

réaliser il est toujours important de faire le choix des méthodes

et techniques à utiliser afin de produire un bon résultat.

4.1. Méthodes

Scientifiquement, une méthode est un ensemble de

concepts ou principes de règles, de formalismes et de savoir-faire

à observer pour atteindre ou réaliser un but

fixé2.

Nous nous sommes emprunté une voie pour

vérifier nos hypothèses et atteindre les objectifs scientifiques

en rapport avec notre thème de recherche.

C'est pour cette raison que nous avons fait appel aux

méthodes ci-

dessous :

1° La méthode historique : elle consiste à

se référer au passé pour obtenir le présent et

envisager le futur ;

2° La méthode structuro-fonctionnelle : elle nous

a permis de définir la structure fonctionnelle de la REGIDESO

Agence de Matadi en vue de comprendre la répartition des

tâches des différents postes de travail ;

3° Méthode analytique : elle nous a

facilité la tâche d'analyser systématiquement les

données mises à notre disposition et d'en tirer les

conséquences.

4° nous avons fait recours à l'UML qui nous a

permis d'entrer en phase conceptuelle permettant de mettre en place un

modèle sur lequel on va s'appuyer et nous permettra de créer une

représentation virtuelle de réalité de telle façon

à faire ressortir les points auxquels on s'intéresse ;

5° La méthode clinique : elle nous a permis de

critiquer les failles trouvées dans le système actuel et de

proposer des solutions adéquates le permettant à emboîter

le pas dans le modernisme du traitement de l'information selon les normes

requises ;

6° La méthode PERT (Program of Evaluation end

Review Technical) est une méthode consistant à mettre en ordre

sous forme de réseau plusieurs tâches qui, grâce à

leur dépendance et à leur chronologie, concourent toutes à

l'obtention d'un produit fini. La

2. ILUNGA P. : Notes de Cours de Conception de

Système d'Information, L1-Bdd, ISIPA/Kinshasa, Inédit,

2008.

Modélisation et l'implémentation d'un

système informatique pour la gestion des bonnes

5

méthode PERT est le plus souvent synonyme de gestion

de projets important à long terme. C'est pourquoi, plusieurs actions

sont nécessaires pour réussir sa mise en oeuvre3. Il

est une méthode anglo-saxonne, A on A, c'est-à-dire

Activité sur l'Arc.

4.2. Techniques

Une technique est ensemble des moyens et outils

utilisés en vue d'obtenir des informations claires et caractère.

Nous avons utilisés les techniques ci-après :

1° La technique de l'interview nous a permis d'entrer en

contact, d'échanger et de discuter avec certaines autorités de la

REGIDESO Agence de Matadi ainsi que quelques bénéficiaires des

raccordements accordés.

2° Technique documentaire nous a permis d'entrer en

contact avec certains manuels scientifiques en rapport avec notre sujet, des

ouvrages en matière de gestion, informatique et bien d'autres...

3° Technique d'observation direct sur la recherche des

éléments sur tous des antérieures même la

disponibilité du résultat en un temps record n'était si

prompte, c'est ainsi, cette technique nous a permis de percevoir directement la

façon dont l'exécution s'effectue suite à un ordre

hiérarchique de données ;

4° La Technique de base de donnée : celle-ci qui

sera un grand fichier dans lequel nous allons loger toutes les informations

possible liées aux raccordements des abonnés et au besoin

l'interroger afin de trouver des réponses favorables à nos

requêtes ;

5° Technique par événement : elle nous a

aidés à faire le suivi chronologique des documents jusqu'à

leur classement.

0.5. Object du

mémoire 0.5.1. Objectif

général

L'objectif principal de notre étude est de concevoir

une application extrêmement fiable pour la Régie de Distribution

d'eaux (Régideso/Matadi) afin de répondre aux besoins de ladite

société.

NZINGA ANTOINE Dickembers

3 Guide méthodologie du travail en commun, Planifiet -

Organiser le Projet, IAAT 2005.

NZINGA ANTOINE Dickembers

Modélisation et l'implémentation d'un

système informatique pour la gestion des bonnes

6

0.5.2. Objectifs spécifiques

· Faciliter la recherche, paiement des factures et

l'accès aux informations ;

· Proposer certaines solutions pour essayer de

résoudre le problème technologique que connaît la

Régideso agence Matadi ;

· Adapter la politique de diffusion des informations de

celle-ci à la nouvelle technologie c'est-à-dire que le site peut

présenter ses informations à l'intention de lecteurs

extérieurs à la société, mais aussi fonctionner

comme un réservoir de textes à usage interne, afin de faciliter

la communication entre les membres de l'association ;

· Automatiser les tâches qui se traitent

manuellement tout en proposant une codification meilleure.

0.6. Subdivision du travail

Par rapport à la méthode utilisée, notre

mémoire comprend cinq chapitres

à savoir :

· Ième chapitre :

Considérations générales et théoriques:

Dans ce chapitre, nous donnerons une brève définition des

concepts et certaine connaissances théorique.

· IIème chapitre:

Planification et évaluation du projet : L'étude de

faisabilité estimative en temps et en coût de la

réalisation d'une nouvelle architecture au sein de la Régie de

Distribution d'eau (Regideso) tenant compte des moyens financiers,

matériels et humains.

· IIIère chapitre: Etude

Préalable : Ce chapitre nous servira à élucider

le

fonctionnement du système existant par le truchement des services

concerné, bien que semi informatisé en s'appuyant sur le flux

d'informations, examiner les différents documents avec les informations

qu'ils portent pour qu'enfin nous missions argumenter la solution optimale tant

attendue.

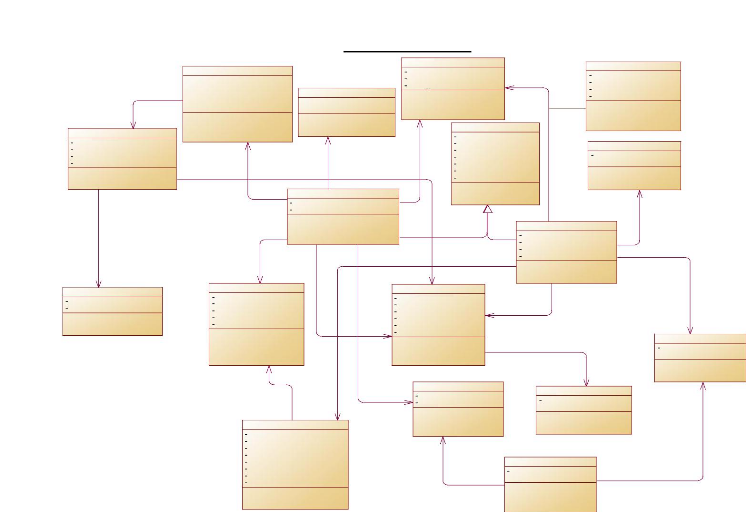

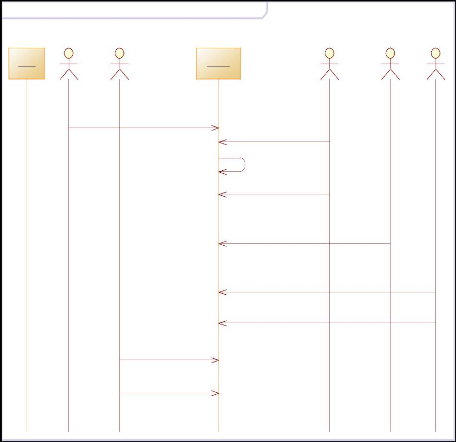

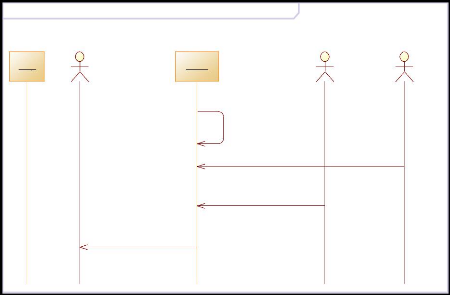

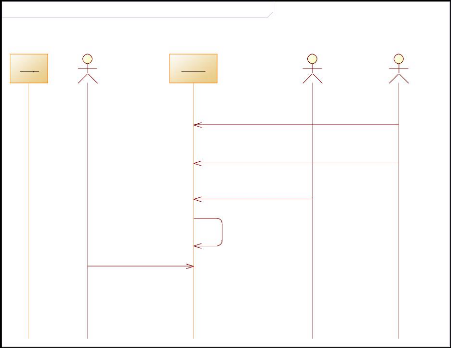

· IVème chapitre: Notion

générale sur l'UML : celui-ci nous permettra de

construire des modèles d'un système, où nous mettons mis

en valeur des différents aspects telque : fonctionnels, statique,

dynamiques et organisationnels. Elle nous permettra aussi de spécifier

le logiciel. Dans la spécification, le modèle décrit les

classes et les cas d'utilisation.

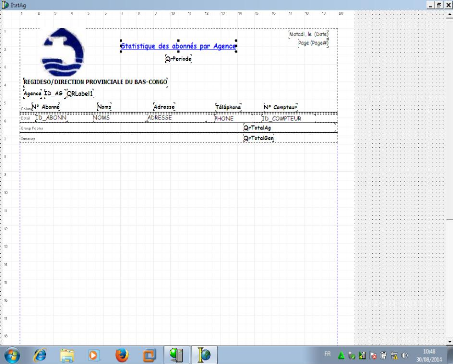

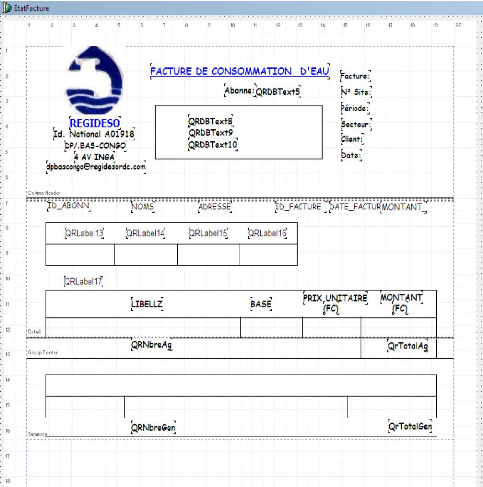

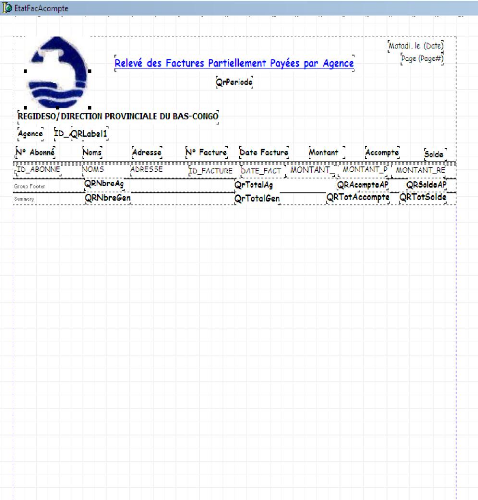

· Vème chapitre: Conception du nouveau

système : c'est une étape qui consiste à

définir la structure de chaque état prélevé comme

besoin des utilisateurs et la définition des paramètres

d'obtention et de présenter les différents modules d'obtention de

ces différentes états pour permettre à l'utilisateur

d'avoir les résultats voulus.

NZINGA ANTOINE Dickembers

Modélisation et l'implémentation d'un

système informatique pour la gestion des bonnes

7

0.7. Difficultés rencontrées

La réalité d'un travail scientifique

s'accompagne toujours des difficultés de diverses natures. Dans le

milieu où nous nous trouvons, il n'est pas facile de commencer une

étude et de la terminer sans embûches faute des

bibliothèques publiques car même les établissements

d'enseignements supérieurs et universitaires sont démunis des

ouvrages professionnels et spécialisés.

Hors mis le problème de la bibliothèque, il se

pose aussi le problème dans la mesure où le chercheur a besoin

des informations auprès des personnes (agents) et institutions ne

partageant pas forcément les mêmes inserts que lui. Pour notre

part, les difficultés suivantes ont été rencontrées

:

· L'insuffisance des données chiffrées ;

· L'accès difficile à certains documents

officiels d'importance primordiale pour notre étude ;

· La méfiance de certains enquêtés.

Malgré toutes ces contraintes, nous avons tant soit peu surmonté

certains obstacles et nous sommes parvenu à produire ce travail.

NZINGA ANTOINE Dickembers

Modélisation et l'implémentation d'un

système informatique pour la gestion des bonnes

8

Chapitre I : CONSIDÉRATIONS

GÉNÉRALES ET THÉORIQUES

I.1. Introduction

De nos jours, nul n'est censé ignorer les

développements croissants et rapides de la technologie dans le monde et

surtout dans le domaine de l'informatique. L'évolution de l'industrie

des ordinateurs a été extrêmement rapide il y a peu de

temps encore, la plupart d'entre nous n'avait ni touché ni même vu

un ordinateur.

La rapidité de cet outil informatique a conduit

à amplifier la gestion des données par l'informatisation

(logiciel et base de données). L'utilisation de l'ordinateur a envahi

tous les domaines si bien que le monde est devenu un village planétaire

ou on peut naviguer partout sans utiliser aucun moyen de transport.

L'ordinateur est fait d'un ensemble de machine dont le but est de traiter

automatiquement les informations à l'aide des programmes

enregistrés dans sa mémoire.

I.2. Projet : C'est l'ensemble des

actions à entreprendre afin de répondre à un besoin

défini dans des délais fixés.

I.2.1. La gestion du projet

(éventuellement " conduite de projet ") l'organisation

méthodologique mise en oeuvre pour faire en sorte que l'ouvrage

réalisé par le maître d'oeuvre réponde aux attentes

du maître d'ouvrage et qu'il soit livré dans les conditions de

coût et de délai prévus initialement, indépendamment

de sa "fabrication".

? La planification : c'est l'organisation

d'un plan selon des critères précis ? L'évaluation

: c'est l'estimation de la valeur de quelque chose4.

? Le maître d'ouvrage :

l'entité porteuse du besoin, définissant l'objectif du projet,

son calendrier et le budget consacré à ce projet.

Le résultat attendu du projet est la réalisation

d'un produit, appelé ouvrage.

? Le maître d'oeuvre : est

l'entité retenue par le maître d'ouvrage pour réaliser

l'ouvrage, dans les conditions de délais, de qualité et de

coût fixées par ce dernier conformément à un

contrat. Le maître d'oeuvre a ainsi la responsabilité dans le

cadre de sa mission de désigner une personne physique chargée du

bon déroulement du projet (on parle généralement de

maîtrise du projet), il s'agit du chef de projet5.

- Gestion : gérer une entreprise ou un organisme

communautaire, c'est développer et mettre en place les outils qui

permettent le partage d'information, la discussion.

I.3. Informatique de gestion : est

le domaine de l'informatique se concentrant sur la programmation de logiciels

tournés vers la gestion : comptabilité, finances, ressources

humaines, gestion des stocks, logistique, gestion de la production,..

4 OKITO, Cours d'Evaluation de Projets,

L1Info, ISIPA/Kinshasa, Inédit, 2008-2009.

5 http//

www.CommentCaMarche.net,

Gestion de projet - Introduction.

NZINGA ANTOINE Dickembers

Modélisation et l'implémentation d'un

système informatique pour la gestion des bonnes

9

I.4. SGBD : Est un logiciel de haut

niveau permettant aux utilisateurs de structurer, d'insérer, de

modifier, de rechercher de manière efficace des données

spécifiques, au sein d'une grande quantité d'information,

stockées sur mémoires secondaires partagée de

manière transparente par plusieurs utilisateurs.6

I.4.1. Banque de données (data bank)

Les banques de données sont généralement

constituées et maintenues par les institutions spécifiques, des

organismes publics ou des associations professionnelles, qui en sont alors les

producteurs (data bank producers) ; et distribuées par des

sociétés de service et de conseil en informatique qui en sont des

serveurs (on-line data service) via les réseaux informatiques, dont

l'internet.7 Les banques de données sont

généralement structurées en base de données.

I.4.2. Base de données (data base)

Est gros ensemble d'informations structurées

mémorisées sur un support permanent qui peut être

partagée par plusieurs applications et qui est interrogeable par le

contenu.8

I.4.3. Objectifs des SGBD

L'objectif principal d'un SGBD est d'assurer

l'indépendance des programmes aux données, c'est-à-dire la

possibilité de modifier les schémas conceptuels et interne des

données sans modifier les programmes d'applications, et donc, le

schéma externe vu par ces programmes. Les autres objectifs sont : Liens

entre les données, Cohérence des données, Souplesse

d'accès aux données, Sécurité, Partage des

données, Performances, Administration et Contrôle.

I.5. Modélisation : désigne une étape

d'abstraction/conceptualisation en amont de la programmation informatique.

I.6. Implémentation informatique : mise en place sur

un ordinateur d'un système d'exploitation ou d'un logiciel adapté

aux besoins et à la configuration informatique de l'utilisateur.

I.7. Définition opérationnelle des

concepts de base

? Intégrité : aptitude d'un logiciel à

protéger son code et ses données contre des accès non

autorisés.

? Système : ensemble complexe d'éléments

de même nature ou de même fonction.

? Application : c'est un logiciel qui se

télécharge principalement sur un marché virtuel.

? Informatisation : Ensemble organisé de

matériels, personnes et équipements permettant de stocker,

transmettre et traiter de l'information.

6 Olga K. Kinyamusitu, Notes de cours

Administration d'une base de données, L2 bdd, ISIPA/Matadi, inedit,

2014Pge 8

7 E. MBUYI M, J.D. BATUBENGA M. Nz. et P. KAFUNDA

K, Note de Cours de conception, constitution et gestion de banque de

données, AIA, UNIKIN, 2012, Pge 13

8Olga K. Kinyamusitu, Idem, Pge 6

NZINGA ANTOINE Dickembers

Modélisation et l'implémentation d'un

système informatique pour la gestion des bonnes

10

· Système d'information : c'est la

représentation de l'activité du système opérant

construite par et pour le système de pilotage pour en faciliter le

fonctionnement.

· Architecture : la façon dont les

éléments sont assemblés.

Architecture trois tiers (n-tiers) dans

laquelle le middleware (le traitement de données) contient

lui-même plusieurs couches, multipliant ainsi les tiers.

· CGI : Common Gateway Interface, technique permettant

à un client d'exécuter

des programmes spécifiques sur un serveur. C'est

lourd, car chaque connexion provoque le lancement, l'exécution et la fin

d'un programme.

· Entrepôt de données (datawerehouse) : Outil

d'aide à la décision, basé sur une

base de données fédérant et

homogénéisant les informations des différents services

d'une organisation.

· Encapsulation garantit l'intégrité des

données, car elle permet d'interdire, ou de restreindre, l'accès

direct aux attributs des objets.

· Middleware : Classe de logiciels qui assure

l'intermédiaire entre les applications et le transport de données

par les réseaux.

· Sql : SGBDR dont la principale qualité est

d'être gratuite, il est très utilisé pour mettre en ligne

sur le web de petites bases de données

· Modèle : Représentation

schématique d'un processus, d'une démarche raisonnée.

(ex. Modèle client-serveur ou modèle OSI)

· Modélisation : le fait d'établir un

modèle.

· NT : New Technology : Organisation de système

d'exploitation mise au point par Microsoft pour son système

d'exploitation.

· Interface : dispositifs matériels grâce

auquel s'effectuent les échanges entre deux systèmes. C'est aussi

une partie visible d'une application.

· Programme : suite d'instructions ordonnées de

réaliser une ou plusieurs tâches, de résoudre un

problème, de manipuler des données.

· Programmateur : dispositif automatique permettant de

définir des opérations à effectuer dans le temps.

· Processus : Programme en cours d'exécution,

avec son environnement.

· TCP/IP : Transmission Control Protocol/Internet

Protocol, les deux protocoles de communication qui forment les fondements de

l'internet.

· Tunnelisation (Tunneling) : le fait pour un

réseau d'utiliser les connexions d'un

autre réseau, en encapsulant ses données dans

des paquets conformes aux protocoles sur le second réseau.

· Intégrité : aptitude d'un logiciel

à protéger son code et ses données contre des accès

non autorisés.

· Le cycle de vie d'un logiciel (en anglais software

lifecycle), désigne toutes les étapes du développement

d'un logiciel, de sa conception à sa disparition.

· Analyse des besoins et faisabilité -

c'est-à-dire l'expression, le recueil et la formalisation des besoins du

demandeur (le client) et de l'ensemble des contraintes puis l'estimation de la

faisabilité de ces besoins.

· Spécifications ou conception

générale - Il s'agit de l'élaboration des

spécifications de l'architecture générale du logiciel.

NZINGA ANTOINE Dickembers

Modélisation et l'implémentation d'un

système informatique pour la gestion des bonnes

11

· Conception détaillée - Cette

étape consiste à définir précisément chaque

sous-ensemble du logiciel.

· Codage (Implémentation ou programmation) -

c'est la traduction dans un langage de programmation des fonctionnalités

définies lors de phases de conception.

· Tests unitaires - Ils permettent de vérifier

individuellement que chaque sous-ensemble du logiciel est

implémenté conformément aux spécifications.

· Intégration - L'objectif est de s'assurer de

l'interfaçage des différents éléments (modules) du

logiciel. Elle fait l'objet de tests d'intégration consignés dans

un document.

· Abonnées :

· Modélisation :

· Implémentation :

· Raccordement : l'ensemble des moyens destinées

à relier des abonnés a

un même centre de distribution

qui leur permet à l'accès au réseau

général

· Recouvrement : action de recouvrer ce qui était

perdu, de rentrer en possession de quelque chose que l'on n'avait plus.

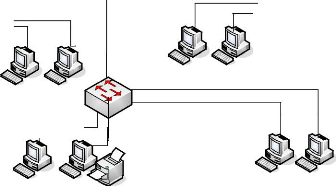

I.8. Réseau informatique

Un réseau est un ensemble d'objets

interconnectés les uns avec les autres. Il permet de faire circuler des

éléments entre chacun de ces objets selon des règles bien

définies.9

· Réseau (Network) : Ensemble des ordinateurs et

périphériques connectés les uns aux autres. (Remarque :

deux ordinateurs connectés constituent déjà un

réseau).

· Mise en réseau (Networking) : Mise en oeuvre

des outils et des tâches permettant de relier des ordinateurs afin qu'ils

puissent partager des ressources.

Selon le type d'objet, on parlera parfois de:

· réseau de transport : ensemble

d'infrastructures et de disposition permettant de transporter des personnes et

des biens entre plusieurs zones géographiques ;

· réseau téléphonique

: infrastructure permettant de faire circuler la voix entre plusieurs

postes téléphoniques ;

· réseau de neurones : ensemble de cellules

interconnectées entre-elles

· réseau de malfaiteurs :

ensemble d'escrocs qui sont en contact les uns avec les autres (un escroc en

cache généralement un autre!) ;

· réseau informatique : ensemble

d'ordinateurs reliés entre eux grâce à des lignes physiques

et échangeant des informations sous forme de données

numériques (valeurs binaires, c'est-à-dire codées sous

forme de signaux pouvant prendre deux valeurs : 0 et 1).10

9 CommentCaMarche/initiation/concept.htm

10 CommentCaMarche/initiation/concept.htm

NZINGA ANTOINE Dickembers

Modélisation et l'implémentation d'un

système informatique pour la gestion des bonnes

12

a. L'intérêt du réseau

informatique

Un ordinateur est une machine permettant de manipuler des

données. L'homme, un être de communication, a vite compris

l'intérêt qu'il pouvait y avoir à relier ces ordinateurs

entre-eux afin de pouvoir échanger des informations. Voici un certain

nombre de raisons pour lesquelles un réseau est utile :

Un réseau permet :

· Le partage de fichiers, d'applications ;

· La communication entre personnes (grâce au

courrier électronique, la discussion en direct, ...) ;

· La communication entre processus (entre des machines

industrielles) ;

· La garantie de l'unicité de l'information

(bases de données) ;

· Le jeu à plusieurs, ...

b. Les similitudes des différents

réseaux informatique

Les différents types de réseaux ont

généralement les points suivants en

commun:

· Serveurs : ordinateurs qui fournissent des ressources

partagées aux utilisateurs par un serveur de réseau

· Clients : ordinateurs qui accèdent aux

ressources partagées fournies par un serveur de réseau

· Support de connexion : conditionne la façon

dont les ordinateurs sont reliés entre eux.

· Données partagées : fichiers accessibles

sur les serveurs du réseau

· Imprimantes et autres périphériques

partagés : fichiers, imprimantes ou autres éléments

utilisés par les usagers du réseau

· Ressources diverses : autres ressources fournies par

le serveur

c. Les différents types de réseaux

On distingue généralement deux types de

réseaux bien différents, ayant tout de même des

similitudes.

· Les réseaux poste à poste (peer to peer /

égal à égal) ;

· Réseaux organisés autour de serveurs

(Client/Serveur) ;

Ces deux types de réseau ont des capacités

différentes. Le type de réseau à installer dépend

des critères suivants :

· Taille de l'entreprise ;

· Niveau de sécurité nécessaire ;

· Type d'activité ;

· Niveau de compétence d'administration disponible

;

· Volume du trafic sur le réseau ;

· Besoins des utilisateurs du réseau ;

NZINGA ANTOINE Dickembers

Modélisation et l'implémentation d'un

système informatique pour la gestion des bonnes

13

· Budget alloué au fonctionnement du

réseau (pas seulement l'achat mais aussi l'entretien et la

maintenance).

d. Les topologies des réseaux locaux

Les dispositifs matériels mis en oeuvre ne sont pas

suffisants à l'utilisation du réseau local. En effet, il est

nécessaire de définir une méthode d'accès standard

entre les ordinateurs, afin que ceux-ci connaissent la manière de

laquelle les ordinateurs échangent les informations, notamment dans le

cas où plus de deux ordinateurs se partagent le support physique.

Cette méthode d'accès est appelée

topologie logique. La topologie logique est réalisée par un

protocole d'accès. Les protocoles d'accès les plus

utilisés sont:

· Ethernet (aussi connu sous le nom de

norme IEEE 802.3) est une technologie de réseau local basé sur le

principe suivant : Toutes les machines du réseau Ethernet sont

connectées à une même ligne de communication,

constituée de câbles cylindriques.

· Token ring (anneau à jeton)

est une technologie d'accès au réseau basé sur le principe

de la communication au tour à tour, c'est-à-dire que chaque

ordinateur du réseau a la possibilité de parler à son

tour. C'est un jeton (un paquet de données), circulant en boucle d'un

ordinateur à un autre, qui détermine quel ordinateur a le droit

d'émettre des informations.

? Les topologies physiques basiques :

Un réseau informatique est constitué

d'ordinateurs reliés entre eux grâce à du matériel

(câblage, cartes réseau, ainsi que d'autres équipements

permettant d'assurer la bonne circulation des données). L'arrangement

physique de ces éléments est appelé topologie physique. Il

en existe trois:

· La topologie en bus

· La topologie en étoile

· La topologie en anneau

On distingue la topologie physique (la configuration spatiale,

visible, du réseau) de la topologie logique. La topologie logique

représente la façon selon laquelle les données transitent

dans les câbles. Les topologies logiques les plus courantes sont

Ethernet, Token Ring et FDDI.

? La topologie en bus

Une topologie en bus est l'organisation la plus simple d'un

réseau. En effet dans une topologie en bus tous les ordinateurs sont

reliés à une même ligne de transmission par

l'intermédiaire de câble, généralement coaxial. Le

mot "bus" désigne la ligne physique qui relie les machines du

réseau.

NZINGA ANTOINE Dickembers

Modélisation et l'implémentation d'un

système informatique pour la gestion des bonnes

14

Cette topologie a pour avantages d'être facile à

mettre en oeuvre et de fonctionner facilement, par contre elle est

extrêmement vulnérable étant donné que si l'une des

connexions est défectueuse, c'est l'ensemble du réseau qui est

affecté.

y' La topologie en étoile

Dans une topologie en étoile, les ordinateurs du

réseau sont reliés à un système matériel

appelé hub ou concentrateur. Il s'agit d'une boîte comprenant un

certain nombre de jonctions auxquelles on peut connecter les câbles en

provenance des ordinateurs. Celui-ci a pour rôle d'assurer la

communication entre les différentes jonctions.

y' La topologie en anneau

Dans un réseau en topologie en anneau, les ordinateurs

communiquent chacun à leur tour, on a donc une boucle d'ordinateurs sur

laquelle chacun d'entre-eux va "avoir la parole" successivement.

e. Les différents types de réseaux

On distingue différents types de réseaux

(privés) selon leur taille (en termes de nombre de machines), leur

vitesse de transfert des données ainsi que leur étendue. Les

réseaux privés sont des réseaux appartenant à une

même organisation. On fait généralement trois

catégories de réseaux :

y' Les LAN

LAN signifie Local Area Network (en français

Réseau Local). Il s'agit d'un ensemble d'ordinateurs appartenant

à une même organisation et reliés entre eux dans une petite

aire géographique par un réseau, souvent à l'aide d'une

même technologie (la plus répandue étant Ethernet).

Un réseau local est donc un réseau sous sa forme

la plus simple. La vitesse de transfert de données d'un réseau

local peut s'échelonner entre 10 Mbps (pour un réseau ethernet

par exemple) et 1 Gbps (en FDDI ou Gigabit Ethernet par exemple). La taille

d'un réseau local peut atteindre jusqu'à 100 voire 1000

utilisateurs. En élargissant le contexte de la définition aux

services qu'apporte le réseau local, il est possible de distinguer deux

modes de fonctionnement :

? dans un environnement d'"égal à égal"

(en anglais peer to peer), dans lequel il n'y a pas d'ordinateur central et

chaque ordinateur à un rôle similaire ;

? dans un environnement "client/serveur", dans lequel un

ordinateur central fournit des services réseau aux utilisateurs

y' Les MAN

Les MAN (Metropolitan Area Network) interconnectent plusieurs

LAN géographiquement proches (au maximum quelques dizaines de km)

à des débits importants. Ainsi un MAN permet à deux noeuds

distants de communiquer comme si ils

Modélisation et l'implémentation d'un

système informatique pour la gestion des bonnes

15

faisaient partie d'un même réseau local. Un MAN

est formée de commutateurs ou de routeurs interconnectés par des

liens hauts débits (en général en fibre optique).

? Les WAN

Un WAN (Wide Area Network ou réseau étendu)

interconnecte plusieurs LANs à travers de grandes distances

géographiques.

Les débits disponibles sur un WAN résultent d'un

arbitrage avec le coût des liaisons (qui augmente avec la distance) et

peuvent être faibles.

Les WAN fonctionnent grâce à des routeurs qui

permettent de "choisir" le trajet le plus approprié pour atteindre un

noeud du réseau. Le plus connu des WAN est Internet.

f. Le Modèle OSI de l'ISO (Open System

Interconnexion)

Dans les années 1980, des commissions de normalisation

ont défini comment écrire un nouveau réseau, propre

à interconnecter les machines de différents constructeurs. Il est

resté un succès qui s'appelle X25 pour la troisième

couche, mais le réseau mondial OSSI n'existe toujours pas. Cependant, ce

modèle a clarifié les choses en matière de réseau.

Modèle OSI (Open Systems Interconnection = Interconnexion des

Systèmes Ouverts) mis en place par International Standardization

Organisation (ISO) organise dépendant de l'ONU (composé de 140

pays). Ce modèle a abouti à une représentation en couches

qui reste une référence pour le monde, même si les

réalisations diffèrent quelque peu.

|

Modèle OSI

|

Modèle des

sockets

|

|

|

7.

Application

|

Application

utilisant

les sockets

|

Est le point de contact entre l'utilisateur et

1. All le réseau. Elle lui apporte les services

de

base offerts par le réseau.

|

6.

Présentation

|

|

5. Session

|

|

4. Transport

|

UDP/TCP

|

Achemine les messages vers les

4. To destinataires.

|

3. Réseau (Net)

|

IP/ARP

|

Paquet/ Réseau en charge du

transport,

5. Need de l'adressage et du routage des paquets.

C'est cette

couche qui gère le sous-réseau

|

2. Liaison

|

Ethernet, X25,

...

|

Trame/ Elle encode (module) les

données

6. Data pour être transportées par la

couche

physique

|

1. Physique

|

|

|

Tableau n°01 : Tableau représentation le

modèle OSI en couches

NZINGA ANTOINE Dickembers

NZINGA ANTOINE Dickembers

Modélisation et l'implémentation d'un

système informatique pour la gestion des bonnes

16

g. l'architecture d'un système

client/serveur

De nombreuses applications fonctionnent selon un environnement

client/serveur, cela signifie que des machines clientes (des machines faisant

partie du réseau) contactent un serveur, une machine

généralement très puissante en terme de capacités

d'entrée-sortie, qui leur fournit des services. Ces services sont des

programmes fournissant des données telles que l'heure, des fichiers, une

connexion, ...

Les services sont exploités par des programmes,

appelés programmes clients, s'exécutant sur les machines

clientes. On parle ainsi de client FTP, client de messagerie, ..., lorsque l'on

désigne un programme, tournant sur une machine cliente, capable de

traiter des informations qu'il récupère auprès du serveur

(dans le cas du client FTP il s'agit de fichiers, tandis que pour le client

messagerie il s'agit de courrier électronique).

Dans un environnement purement Client/serveur, les ordinateurs

du réseau (les clients) ne peuvent voir que le serveur, c'est un des

principaux atouts de ce modèle.

y' Avantage de l'architecture d'un

système client/serveur

Le modèle client/serveur est particulièrement

recommandé pour des réseaux nécessitant un grand niveau de

fiabilité, ses principaux atouts sont:

· des ressources centralisées :

étant donné que le serveur est au centre du réseau, il

peut gérer des ressources communes à tous les utilisateurs, comme

par exemple une base de données centralisée, afin d'éviter

les problèmes de redondance et de contradiction ;

· une meilleure sécurité

: car le nombre de points d'entrée permettant l'accès

aux données est moins important ;

· une administration au niveau serveur

: les clients ayant peu d'importance dans ce modèle, ils ont

moins besoin d'être administrés ;

· un réseau évolutif :

grâce à cette architecture, il est possible de supprimer ou

rajouter des clients sans perturber le fonctionnement du réseau et sans

modifications majeures.

y' Inconvénients du modèle

client/serveur

L'architecture client/serveur a tout de même quelques

lacunes parmi lesquelles:

· un coût élevé

dû à la technicité du serveur ;

· un maillon faible : le serveur est le

seul maillon faible du réseau client/serveur, étant donné

que tout le réseau est architecturé autour de lui! Heureusement,

le serveur a une grande tolérance aux pannes (notamment grâce au

système RAID).

NZINGA ANTOINE Dickembers

Modélisation et l'implémentation d'un

système informatique pour la gestion des bonnes

17

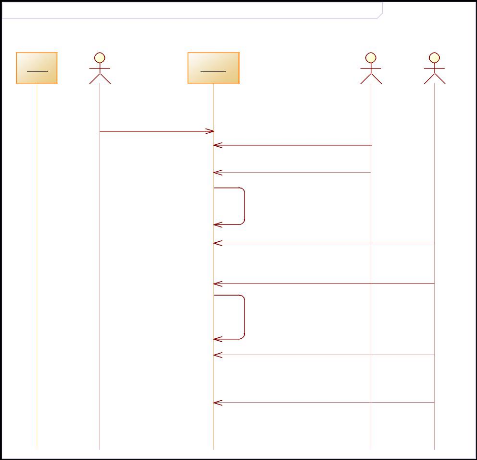

y' Fonctionnement d'un système client/serveur

Un système client/serveur fonctionne selon le

schéma suivant :

· Le client émet une requête vers le

serveur grâce à son adresse et le port, qui désigne un

service particulier du serveur ;

· Le serveur reçoit la demande et répond

à l'aide de l'adresse de la machine client et son port.

Le client et le serveur doivent bien sûr utiliser le

même protocole de communication. Un serveur est

généralement capable de servir plusieurs clients

simultanément.

Un autre type d'architecture réseau est le

pair à pair (Peer-to-Peer en anglais, ou

P2P), dans lequel chaque ordinateur ou logiciel est à la fois

client et serveur.

h. Réseau local Virtuel (VLAN)

Un réseau local virtuel, communément

appelé VLAN (pour Virtual LAN), est un réseau informatique

logique indépendant. De nombreux VLAN peuvent coexister

sur un même commutateur réseau.11

y' Intérêt de VLAN

Les VLAN présentent les intérêts

suivants:

· La réduction des messages de diffusion

(notamment les requêtes ARP) limités à l'intérieur

d'un VLAN. Ainsi les diffusions d'un serveur peuvent être limitées

aux clients de ce serveur.

· La création de groupes de travail

indépendants de l'infrastructure physique ; possibilité de

déplacer la station sans changer de réseau virtuel.

· L'augmentation de la sécurité par le

contrôle des échanges inter-VLAN utilisant des routeurs (filtrage

possible du trafic échangé entre les VLANs).

· Améliorer la gestion du réseau.

· Optimiser la bande passante.

· Séparer les flux.

11

http://www.reseaucerta.org/docs

NZINGA ANTOINE Dickembers

Modélisation et l'implémentation d'un

système informatique pour la gestion des bonnes

18

? Type de VLAN

Il existe 3 types différents de VLAN :

· VLAN de niveau 1 (ou VLAN par port) : on y

définit les ports du commutateur qui appartiendront à tel ou tel

VLAN. Cela permet entre autres de pouvoir distinguer physiquement quels ports

appartiennent à quels VLAN.

· VLAN de niveau 2 (ou VLAN par adresse MAC) : on

indique directement les adresses MAC des cartes réseaux contenues dans

les machines que l'on souhaite voir appartenir à un VLAN, cette solution

est plus souple que les VLAN de niveau 1, car peu importe le port sur lequel la

machine sera connectée, cette dernière fera partie du VLAN dans

lequel son adresse MAC sera configurée (mais présente tout de

même un inconvénient, car si le serveur contenant les adresses MAC

tombe en panne, tout le réseau est alors affecté). De plus, il

est possible de tricher sur son adresse MAC (spoofing).

· VLAN de niveau 3 (ou VLAN par adresse IP) : même

principe que pour les VLAN de niveau 2 sauf que l'on indique les adresses IP

(ou une plage d'IP) qui

appartiendront à tel ou tel VLAN.12

? Caractéristiques d'un VLAN Le VLAN:

· supprime les contraintes physiques relatives aux

communications d'un groupe de travail,

· peut couvrir tout un bâtiment, relier plusieurs

bâtiments.

· une station peut appartenir à plusieurs VLAN

simultanément.

Chaque réseau local virtuel fonctionne comme un

réseau local distinct. Un réseau local virtuel s'étend sur

un ou plusieurs commutateurs, ce qui permet aux périphériques

hôtes de se comporter comme s'ils se trouvaient sur le même segment

de réseau. Un réseau local virtuel présente deux fonctions

principales :

· Il permet de contenir les diffusions.

· Il regroupe des périphériques. Les

périphériques situés sur un réseau local virtuel ne

peuvent pas être vus par les périphériques situés

sur un autre réseau local virtuel. Le trafic requiert un

périphérique de couche 3 pour se déplacer entre

réseaux locaux virtuels.

12

http://ufrsciencestech.u-bourgogne.fr/licence3/SystemesEtReseaux2/ch10.pdf.

NZINGA ANTOINE Dickembers

Modélisation et l'implémentation d'un

système informatique pour la gestion des bonnes

19

Chapitre II : PLANIFICATION ET EVALUATION DU

PROJET

II.1. Introduction

Un projet est un plan qu'on élabore pour soi, pour

autrui ou pour toute une communauté, voire pour un pays. Il s'agit de

planifier son ambition dans le futur et donner une image à un groupe de

personnes ou à une communauté toute entière. D'ores et

déjà on peut remarquer qu'un projet, n'a au départ, rien

de certain sauf peut-être la conviction ou la volonté que l'on a

de faire quelque chose. C'est donc la recherche de cette certitude qui impose

les différentes démarches qui sont définies dans les

sections suivantes. Identifier un projet c'est arriver à

reconnaître le besoin d'une certaine chose ou d'une certaine

activité, à un lieu ou chez une population donnée. Il est

important de bien connaître le milieu en faveur duquel le projet doit

être réalisé13.

Ainsi un projet étant une action temporaire avec un

début et une fin, mobilisant des ressources identifiées (humaines

et matérielles) durant sa réalisation, celui-ci possède

également un coût et fait donc l'objet d'une budgétisation

de moyens et d'un bilan indépendant de celui de l'entreprise. On appelle

«livrables» les résultats attendus du projet14.

Pour ce faire, la gestion de projet a pour objectifs

d'assurer la coordination des acteurs et des tâches dans un souci

d'efficacité et de rentabilité.

II.2. Méthode d'ordonnancement des taches

Il existe plusieurs méthodes d'ordonnancement des

tâches entre autres :

? La méthode M.P.M (Méthode de potentiels

métra) développée en France par la SEMA.

? La méthode de P.E.R.T (Program évaluation

reasearch task)

? La méthode de type diagramme de Gantt (ou diagramme de

Barre)

Il sied de rappeler que dans le cadre de notre étude,

nous avons utilisé la méthode PERT.

II.3. Principes de représentation en

P.E.R.T

Dans un réseau PERT il faudra prévoir une

entrée et une sortie en suite les taches sont représentées

par les flèches, tandis que les sommets représentent l'ordre dans

lequel les opérations vont se dérouler15.

13 Ivon ULAMA, Cours d'évaluation des

projets, L2 BDD, ISIPA/ Matadi, inédit, 2012-2013.

14 SULA, Cours de Gestion de Projets,

L1Info, ISIPA/Kinshasa, , inédit, 2009-2010

15 Adolphe VUMA VUMA, Notes de Cours de recherche

opérationnelle, L1 BDD, ISIPA/Matadi, inédit, 20122013.

NZINGA ANTOINE Dickembers

Modélisation et l'implémentation d'un

système informatique pour la gestion des bonnes

20

II.4. Contraintes dans le graphe P.E.R.T

II.4.1. Analyse et détermination des

différentes taches

En ce qui concerne notre étude, le processus

d'informatisation concernera ces 18 étapes suivantes pour un meilleur

aboutissement.

N°

|

Nom de la tache

|

Durée

|

Cout

|

|

Système informatisé pour la

REGIDESO

|

68 jours

|

100.096$

|

1

|

Etude préalable

|

16 jours

|

1200$

|

2

|

- Collecte de données

|

5 jours

|

500

|

3

|

- Analyse de données

|

3 jours

|

250

|

4

|

- Proposition de solution

|

2 jours

|

200

|

5

|

- Etablissement de cahiers de charge

|

6 jours

|

250

|

6

|

Modélisation

|

12 jours

|

6000$

|

7

|

- Conception de la base de données

|

6 jours

|

2500

|

8

|

- Conception des interfaces

|

10 jours

|

2000

|

9

|

- Conception de l'architecture du réseau

|

2 jours

|

1500

|

10

|

Réalisation

|

31 jours

|

85596$

|

11

|

- Commande de matériels

|

2 jours

|

300

|

12

|

- Acquisition de matériels

|

6 jours

|

80596

|

13

|

- Implémentation de la base de données

|

1 jour

|

1500

|

14

|

- Implémentation des interfaces

|

22 jours

|

1800

|

15

|

- Connexion des interfaces à la base de données

|

2 jours

|

500

|

16

|

- Vérification

|

3 jours

|

1200

|

17

|

Déploiement

|

26jours

|

6000$

|

18

|

- Implantation de l'application en réseau

|

2 jours

|

1500

|

19

|

- Mise en place du réseau

|

4 jours

|

3000

|

20

|

- Test et jeu d'essais

|

7 jours

|

1500

|

21

|

Finition

|

6 jours

|

1300$

|

22

|

- Formation

|

5 jours

|

1200

|

23

|

- Livraison

|

1 jour

|

100

|

|

Tableau n°02 : Tableau de détermination

des taches

NZINGA ANTOINE Dickembers

Modélisation et l'implémentation d'un

système informatique pour la gestion des bonnes

21

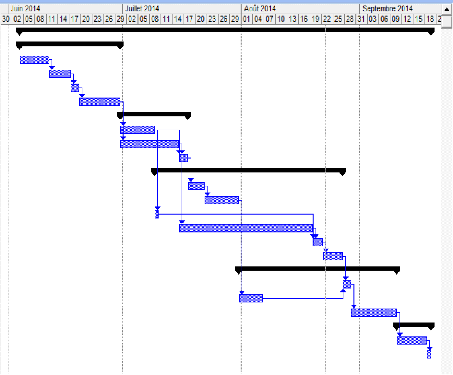

II.4.2. Contraintes d'élaboration du projet

Nom de la tache

|

Durée

|

Début

|

Fin

|

Système informatisé pour la

REGIDESO

|

68 jours

|

Mercr 04.06.14

|

Vend 19.06.14

|

Etude préalable

|

16 jours

|

Mercr 04.06.14

|

Lund 30.06.14

|

- Collecte de données

|

5 jours

|

Mercr 04.06.14

|

Merc 11.06.14

|

- Analyse de données

|

3 jours

|

Merc 11.06.14

|

Mard 17.06.14

|

- Proposition de solution

|

2 jours

|

Mard 17.06.14

|

Jeud 19.06.14

|

- Etablissement de cahiers de charge

|

6 jours

|

Jeud 19.06.14

|

Lund 30.06.14

|

Modélisation

|

12 jours

|

Lund 30.06.14

|

Jeu 17.07.14

|

- Conception de la base de données

|

6 jours

|

Lund 30.06.14

|

Merc 9.07.14

|

- Conception des interfaces

|

10 jours

|

Lund 30.06.14

|

Mard 15.07.14

|

- Conception de l'architecture du réseau

|

2 jours

|

Mard 15.07.14

|

Jeu 17.07.14

|

Réalisation

|

31 jours

|

Merc 09.07.14

|

Merc 27.08.14

|

- Commande de matériels

|

2 jours

|

Vend 18.07.14

|

Mard 22.07.14

|

- Acquisition de matériels

|

6 jours

|

Mard 22.07.14

|

Jeu 31.07.14

|

- Implémentation de la base de données

|

1 jours

|

Merc 09.07.14

|

Jeu 10.07.14

|

- Implémentation des interfaces

|

22 jours

|

Mard 15.07.14

|

Mard 19.08.14

|

- Connexion des interfaces à la base de

données

|

2 jours

|

Mard 19.08.14

|

Vend 22.08.14

|

- Vérification

|

3 jours

|

Vend 22.08.14

|

Merc 27.08.14

|

Déploiement

|

13 jours

|

Jeu 31.07.14

|

Merc 10.09.14

|

- Implantation de l'application en réseau

|

2 jours

|

Merc 27.08.14

|

Vend 29.08.14

|

- Mise en place du réseau

|

4 jours

|

Jeu 31.07.14

|

Merc 06.08.14

|

- Test et jeu d'essais

|

7 jours

|

Vend 29.08.14

|

Merc 10.09.14

|

Finition

|

6jours

|

Merc 10.09.14

|

Vend 19.09.14

|

- Formation

|

5 jours

|

Merc 10.09.14

|

Jeu 08.09.14

|

- Livraison

|

1 jours

|

Jeu 08.09.14

|

Vend 19.09.14

|

|

Tableau n°03 : Contraintes d'élaboration

du projet

NZINGA ANTOINE Dickembers

Modélisation et l'implémentation d'un

système informatique pour la gestion des bonnes

22

II.4.3. Tableau récapitulatif des durées et

coûts moyens calculés par la méthode PERT

Code

|

Nom de la tache

|

Durée

|

Coût

|

Précédente

|

|

68

|

100.096$

|

|

Etude préalable

|

16

|

1200$

|

|

A

|

- Collecte de données

|

5

|

500

|

-

|

B

|

- Analyse de données

|

3

|

250

|

A

|

C

|

- Proposition de solution

|

2

|

200

|

B

|

D

|

- Etablissement de cahiers de charge

|

6

|

250

|

C

|

|

Modélisation

|

12

|

6000$

|

|

E

|

- Conception de la base de données

|

6

|

2500

|

D

|

F

|

- Conception des interfaces

|

10

|

2000

|

D

|

G

|

- Conception de l'architecture du réseau

|

2

|

1500

|

E,F

|

|

Réalisation

|

31

|

85596$

|

|

H

|

- Commande de matériels

|

2

|

300

|

G

|

I

|

- Acquisition de matériels

|

6

|

80596

|

H

|

J

|

- Implémentation de la base de données

|

1

|

1500

|

E

|

K

|

- Implémentation des interfaces

|

22

|

1800

|

F

|

L

|

- Connexion des interfaces à la base de

données

|

2

|

500

|

J,K

|

M

|

- Vérification

|

3

|

1200

|

L

|

|

Déploiement

|

26

|

6000$

|

|

N

|

- Implantation de l'application en réseau

|

2

|

1500

|

M,O

|

O

|

- Mise en place du réseau

|

4

|

3000

|

I

|

P

|

- Test et jeu d'essais

|

7

|

1500

|

N

|

|

Finition

|

6

|

1300$

|

|

Q

|

- Formation

|

5

|

1200

|

P

|

R

|

- Livraison

|

1

|

100

|

Q

|

|

Tableau n°04 : Tableau récapitulatif des

durées et coûts

Modélisation et l'implémentation d'un

système informatique pour la gestion des bonnes

23

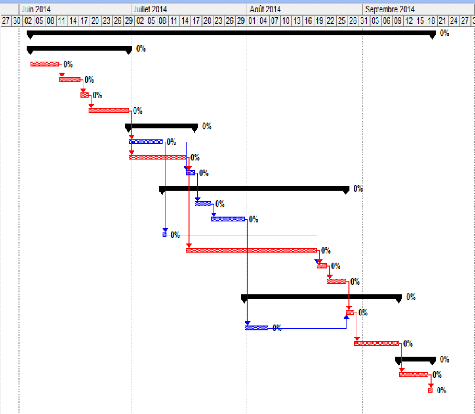

II.4.4 Construction du graphe Pert

Le PERT (Program of Evaluation and Review Technique) est une

méthode consistant à mettre en ordre sous forme de réseau

plusieurs tâches qui, grâce à leur dépendance

et à leur chronologie, concourent toutes à l'obtention d'un

produit fini. La méthode PERT est la plus souvent synonyme de

gestion de projets important à long terme. C'est

pourquoi, plusieurs actions sont nécessaires pour

réussir sa mise en oeuvre16. Il est une

méthode anglo-saxonne, A on A,

c'est-à-dire Activité sur

l'Arc17.

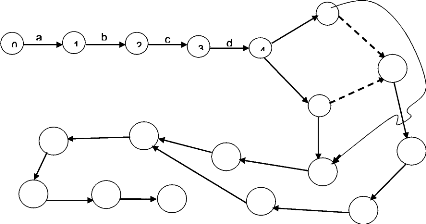

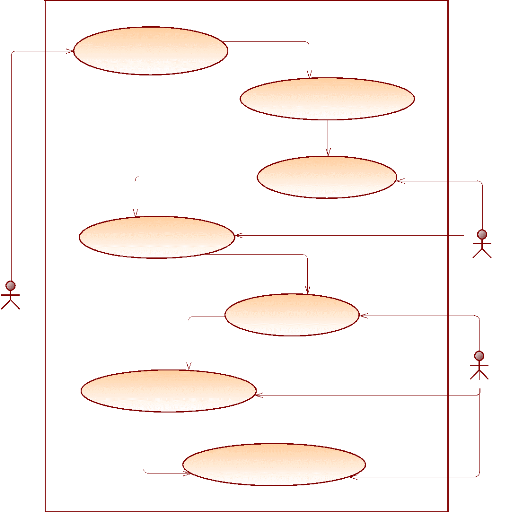

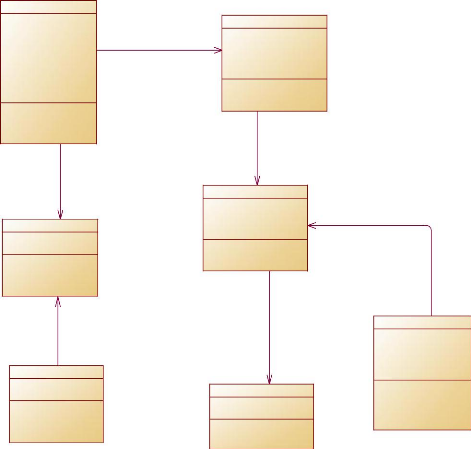

II.4.4.6.1. Graphe PERT non ordonné

5

C'est en fonction des contraintes explicitées

au point II.4. Que nous construisons le graphe PERT ci-dessous :

e

j

10

f

g

6

n 13

14

m

k

12

l

7

p

11

q r

16 17

18

o

9

h

8

i

Figure n°01 : Graphe PERT non

ordonné

5

Ce graphe ne répond pas aux exigences d'un

réseau d'où il faut le ramener à la structure d'un

réseau avec une origine et une et une seule extrémité, qui

nous amène à l'arrangement à savoir :

e

6 jours

1 jour

j

a b c d

0 1

5 jours 3 jours 2 jours 6 jours

2 3 4

10

f

10 jours

6

2 jours

g

7 jours

p

13

14 2 jours

n

3 jours

m

12

2 jours

l

22 jours

11

k

2 jours

7

o h 4 jours

16

6 jours

8

17

r

9

18

q

i

5 jours

1 jour

Figure n°02 : Graphe PERT

ordonné

16 Guide méthodologie du travail en commun,

Planifiet - Organiser le Projet, IAAT 2005.

17 SULA, opcit.

a b c

0 1 2d

3 4

NZINGA ANTOINE Dickembers

Modélisation et l'implémentation d'un

système informatique pour la gestion des bonnes

24

II.4.5. Matrice Booléenne

Cette matrice nous permettra, par les différents rangs

à obtenir, de pouvoir ordonner facilement le graphe PERT se rapportant

à notre étude.

|

P(x) S(x)

|

A

|

B

|

C

|

D

|

E

|

F

|

G

|

H

|

I

|

J

|

K

|

L

|

M

|

N

|

O

|

P

|

Q

|

R

|

|

A

|

0

|

1

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

|

B

|

0

|

0

|

1

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

|

C

|

0

|

0

|

0

|

1

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

0

0

0

|

0

0

0

|

|

D

|

0

|

0

|

0

|

0

|

1

|

1

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

|

E

|

0

|

0

|

0

|

0

|

0

|

0

|

1

|

0

|

0

|

1

|

0

|

0

|

0

|

0

|

0

|

0

|

|

F

|

0

|

0

|

0

|

0

|

0

|

0

|

1

|

0

|

0

|

0

|

1

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

|

G

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

1

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

|

H

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

1

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

|

I

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

1

|

0

|

0

|

0

|

|

J

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

1

|

0

|

0

|

0

|

0

|

0

|

0

|

|

K

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

1

|

0

|

0

|

0

|

0

|

0

|

0

0

0

|

|

L

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

1

|

0

|

0

|

0

|

0

|

|

M

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

1

|

0

|

0

|

0

|

|

N

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

1

|

0

|

0

|

|

O

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

1

|

0

|

0

|

0

|

0

|

|

P

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

1

|

0

|

|

Q

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

1

|

|

R

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

NZINGA ANTOINE Dickembers

Tableau n°05 : Matrice

Booléenne

NZINGA ANTOINE Dickembers

Modélisation et l'implémentation d'un

système informatique pour la gestion des bonnes 25

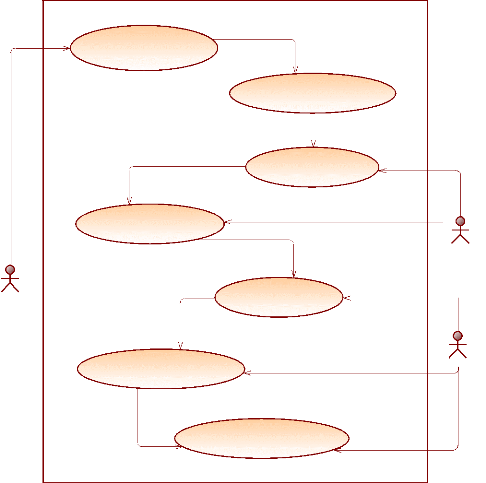

H(2)

P(7)

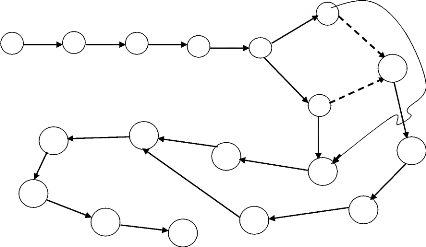

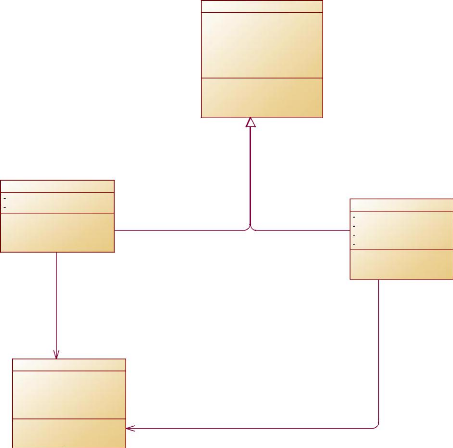

Figure n°03 Réseau pert

68 68

62 62

J(1)

22 39

E(6)

8 8

0 0

A(5)

B(3)

C(2)

D(6)

16 16

F(10)

26 39

G(2)

5 5

10 10

26 26

K(22)

28 41

Q(5)

55 55

50 50

L(2)

48 48

N(2)

M(3)

30 43

67

67

R(1)

53 53

O(4)

I(6)

f

36 49

II.4.6. Réseau pert

NZINGA ANTOINE Dickembers

Modélisation et l'implémentation d'un

système informatique pour la gestion des bonnes 26

II.4.7. Recherche des dates au plus tôt et des

dates au plus tard

II.4.7.1. Dates au plus tôt (DTO)

Formule : DTO(x) = max{DTO(y) + d(i)} V y

E x

· DTO(a) = 0

· DTO(b) = DTO(a) + d(A) = 0 + 5 = 5

· DTO(c) = DTO(b) + d(B) = 5+ 3= 8

· DTO(d) = DTO(c) + d(C) = 8 + 2 =10

·

|

DTO(e) = DTO(d) + d(D) = 10

|

+ 6 =16

|

·

|

DTO(f) = DTO(e) + d(E) = 16

|

+ 6 =

|

22

|

·

|

DTO(g) = DTO(f) + d(F) = 16+

|

10=

|

26

|

|

· DTO(h) = DTO(g) + d(G) = 26 + 2 = 28

· DTO(i) = DTO(h) + d(H) = 28 + 2 = 30

· DTO(j) = DTO(i) + d(I) = 30 + 6 = 36

·

|

DTO(k) = DTO(j) + d(J) = 123 + 2

|

=

|

125

|

·

|

DTO(l) = DTO(k) + d(K) = 26 + 22

|

=

|

48

|

·

|

DTO(m) = DTO(l) + d(L) = 48 + 2

|

=

|

50

|

|

· DTO(n) = DTO(m) + d(M) = 50 + 3 = 53

·

|

DTO(o) = DTO(n) + d(N) =

|

53

|

+ 2

|

=

|

55

|

·

|

DTO(p) = DTO(o) + d(O) =

|

49

|

+4

|

=

|

55

|

·

|

DTO(q) = DTO(p) + d(P) =

|

55

|

+ 7

|

=

|

62

|

·

|

DTO(r) = DTO(q) + d(Q) =

|

62

|

+ 5

|

=

|

67

|

·

|

DTO(s) = DTO(r) + d(R) =

|

67

|

+ 1

|

=

|

68

|

|

II.4.7.2. Dates au plus tard (DTA)

Formule : DTA(x) = min {DTA(y) - d(i)}

V y E x

La DTO de la dernière étape est égale

à la DTA de la dernière étape.

· DTA(r) = 68

· DTA(r) = DTA(r) - d(Q) = 68 - 1 = 67

· DTA(q) = DTA(q) - d(P) = 67- 5 = 62

· DTA(p) = DTA(p) - d(N) = 62 - 7 = 55

· DTA(o) = DTA(n) - d(M) = 55 - 2 = 53

· DTA(n) = DTA(m) - d(L) = 53 - 3 = 50

· DTA(m) = DTA(l) - d(K) = 50 - 2 = 48

· DTA(l) = DTA(k) - d(F) = 48 - 22 = 26

· DTA(k) = DTA(f) - d(D) = 26 - 10 = 16

· DTA(j) = DTA(d) - d(C) = 16 - 6 = 10

· DTA(i) = DTA(c) - d(B) = 10 - 2 = 8

· DTA(h) = DTA(b) - d(a) = 8 - 3 = 5

· DTA(g) = DTA(a) - d(A) = 5 -5 = 0

NZINGA ANTOINE Dickembers

Modélisation et l'implémentation d'un

système informatique pour la gestion des bonnes 27

II.4.8.Calcul des marges libres et marges totales

I.4.8.1. Marge Libre (ML)

Formule : ML(i) = DTO(y) - DTO(x) -

d(i)

Cette marge sert à calculer la quantité à

augmenter.

· ML(A) = DTO(b) - DTO(a) -

d(A) = 5 - 0 - 5 = 0

· ML(B) = DTO(c) - DTO(b) -

d(B) = 8 - 5 - 3= 0

· ML(C) = DTO(d) - DTO(c) -

d(C) = 10 - 8 - 2 = 0

· ML(D) = DTO(e) - DTO(d) -

d(D) = 16 - 10 - 6 = 0

· ML(E) = DTO(f) - DTO(e) -

d(E) = 22- 16 - 6 = 0

· ML(F) = DTO(g) - DTO(f) -

d(F) = 26 - 16 - 10 = 0

· ML(G) = DTO(h) - DTO(g) -

d(G) = 28 - 26 - 2 = 0

· ML(H) = DTO(i) - DTO(h) -

d(H) = 30 - 28 - 2 = 0

· ML(I) = DTO(j) - DTO(i) -

d(I) = 36 - 30 - 6 = 0

· ML(J) = DTO(k) - DTO(j) -

d(J) = 23 - 22 - 1 = 0

· ML(K) = DTO(l) - DTO(k) -

d(K) = 48 - 28 - 22 = 0

· ML(L) = DTO(m) - DTO(l) -

d(L) = 50 - 48 - 2 = 0

· ML(M) = DTO(n) - DTO(m) -

d(M) = 53 - 50 - 2 = 0

· ML(N) = DTO(o) - DTO(n) -

d(N) = 55 - 53 - 2 = 0

· ML(O) = DTO(p) - DTO(o) -

d(O) = 53 - 49 - 2 = 0

·

|

ML(P) = DTO(q) - DTO(p) -

d(P) =

|

62

|

- 53

|

- 7

|

=

|

0

|

·

|

ML(Q) = DTO(r) - DTO(q) -

d(Q) =

|

67

|

- 62

|

- 5

|

=

|

0

|

·

|

ML(R) = DTO(s) - DTO(r) -

d(R) =

|

68

|

- 67

|

- 1

|

=

|

0

|

|

II.4.8.2. Marge Totale (MT)

Formule : MT(i) = DTA(y) - DTA(x) -

d(i)

La présente marge nous aide à connaître

les activités qui seront sur le chemin critique(C18,

NC19)

· ML(A) = DTO(b) - DTO(a) -

d(A) = 5 - 0 - 5 = 0 4

C

· ML(B) = DTO(c) - DTO(b) -

d(B) = 8 - 5 - 3= 0 4

C

· ML(C) = DTO(d) - DTO(c) -

d(C) = 10 - 8 - 2 = 0 4

C

· ML(D) = DTO(e) - DTO(d) -

d(D) = 16 - 10 - 6 = 0 4

C

· ML(E) = DTO(f) - DTO(e) -

d(E) =39- 16 - 6 = 11

· ML(F) = DTO(g) - DTO(f) -

d(F) = 26 - 16 - 10 = 0 4

C

· ML(G) = DTO(h) - DTO(g) -

d(G) =41 - 39 - 2 = 0 4

C

· ML(H) = DTO(i) - DTO(h) -

d(H) = 43 - 41 - 2 = 0 4

C

· ML(I) = DTO(j) - DTO(i) -

d(I) = 49 - 43 - 6 = 0 4

C

18 C = Critique, c'est-à-dire

l'activité se retrouve sur le chemin critique.

19 NC = Non Critique, c'est-à-dire

l'activité ne sera pas sur le chemin critique.

NZINGA ANTOINE Dickembers

Modélisation et l'implémentation d'un

système informatique pour la gestion des bonnes 28

· ML(J) = DTO(k) - DTO(j) - d(J) = 48 - 39 - 1 = 0

4 C

· ML(K) = DTO(l) - DTO(k) - d(K) = 48 - 28 - 22 = 0

4 C

· ML(L) = DTO(m) - DTO(l) - d(L) = 50 - 48 - 2 = 0

4 C

·

|

ML(M) = DTO(n) - DTO(m) - d(M) = 53

|

- 50

|

- 2

|

=

|

0 4 C

|

·

|

ML(N) = DTO(o) - DTO(n) - d(N) = 55

|

- 53

|

- 2

|

=

|

0 4 C

|

|

· ML(O) = DTO(p) - DTO(o) - d(O) = 53 - 49 - 2 = 0

4 C

|

·

|

ML(P) = DTO(q) - DTO(p) - d(P) =

|

62

|

- 53

|

- 7

|

=

|

0

|

4 C

|

|

·

|

ML(Q) = DTO(r) - DTO(q) - d(Q) =

|

67

|

- 62

|

- 5

|

=

|

0

|

4 C

|

|

·

|

ML(R) = DTO(s) - DTO(r) - d(R) =

|

68

|

- 67

|

- 1

|

=

|

0

|

4 C

|

NZINGA ANTOINE Dickembers

Modélisation et l'implémentation d'un

système informatique pour la gestion des bonnes 29

II.4.9.Tableaux des marges libres et marges totales

|

Code activité

|

DTO

|

DTA

|

ML

|

MT

|

OBS

|

|

A

|

5

|

5

|

5 - 0 - 5 = 0

|

5 - 0 - 5 = 0

|

C

|

|

B

|

8

|

8

|

8 - 5 - 3= 0

|

8 - 5 - 3= 0

|

C

|

|

C

|

10

|

10

|

10 - 8 - 2 = 0

|

10 - 8 - 2 = 0

|

C

|

|

D

|

16

|

16

|

16 - 10 - 6 = 0

|

16 - 10 - 6 = 0

|

C

|

|

E

|

22

|

39

|

22- 16 - 6 = 0

|

39- 16 - 6 = 11

|

C

|

|

F

|

26

|

26

|

26 - 16 - 10 = 0

|

26 - 16 - 10 = 0

|

C

|

|

G

|

28

|

41

|

28 - 26 - 2 = 0

|

41 - 39 - 2 = 0

|

C

|

|

H

|

30

|

43

|

30 - 28 - 2 = 0

|

43 - 41 - 2 = 0

|

C

|

|

I

|

36

|

49

|

36 - 30 - 6 = 0

|

49 - 43 - 6 = 0

|

C

|

|

J

|

36

|

48

|

23 - 22 - 1 = 0

|

48 - 39 - 1 = 10

|

C

|

|

K

|

48

|

48

|

191 - 2 -189 = 0

|

48- 26 -22 = 0

|

C

|

|

L

|

50

|

50

|

48 - 28 - 22 = 0

|

50 - 48 - 2 = 0

|

C

|

|

M

|

53

|

53

|

53 - 50 - 2 = 0

|

53 - 50 - 3 = 0

|

C

|

|

N

|

55

|

55

|

55 - 53 - 2 = 0

|

55 - 53 - 2 = 0

|

C

|

|

O

|

53

|

53

|

53 - 49 - 2 = 0

|

53 - 49 -4= 0

|

C

|

|

P

|

62

|

62

|

62 - 53 - 7 = 0

|

62 - 55 - 7 = 0

|

C

|

|

Q

|

67

|

67

|

67 - 62 - 5 = 0

|

67 - 62 - 5 = 0

|

C

|

|

R

|

68

|

68

|

68 - 67 - 1 = 0

|

68 - 67 - 1 = 0

|

C

|

Tableau n°06 : Tableaux des marges libres et

marges totales

NZINGA ANTOINE Dickembers

Modélisation et l'implémentation d'un

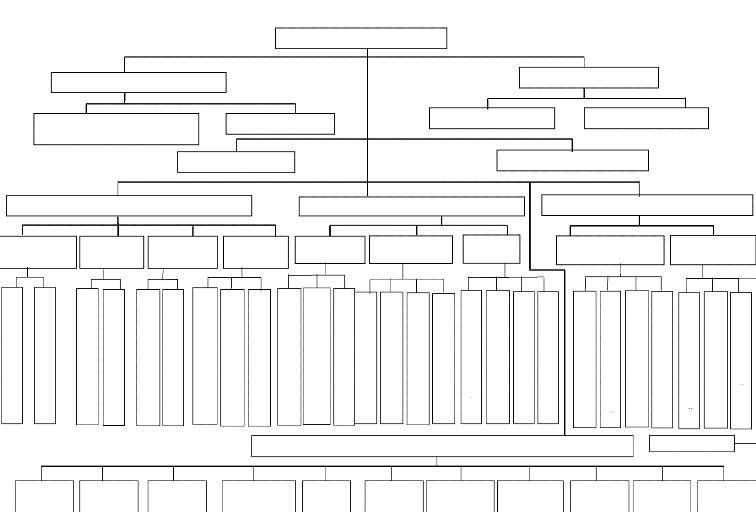

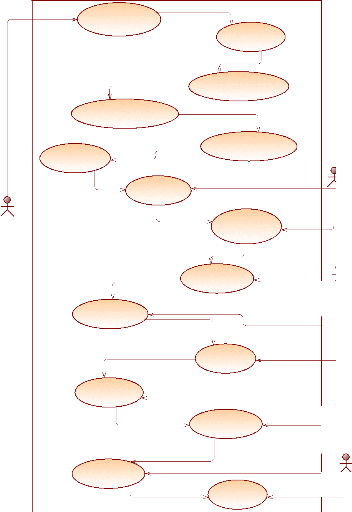

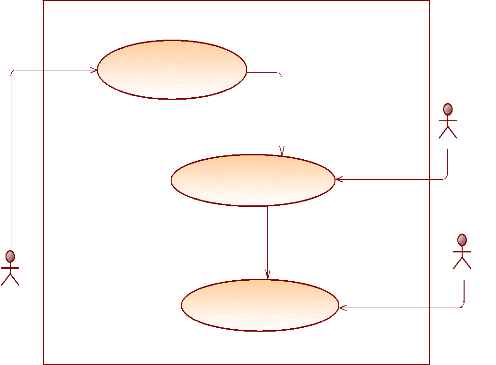

système informatique pour la gestion des bonnes 30