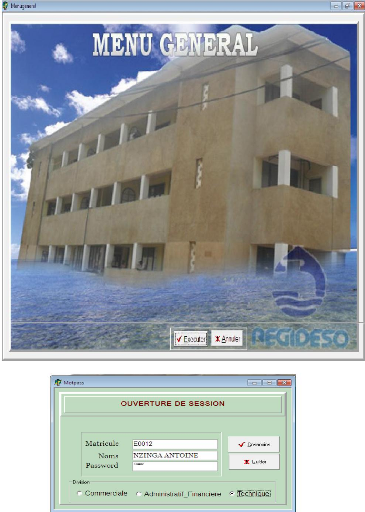

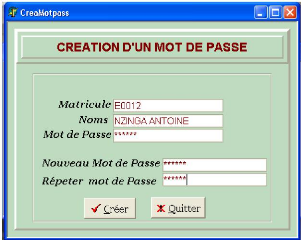

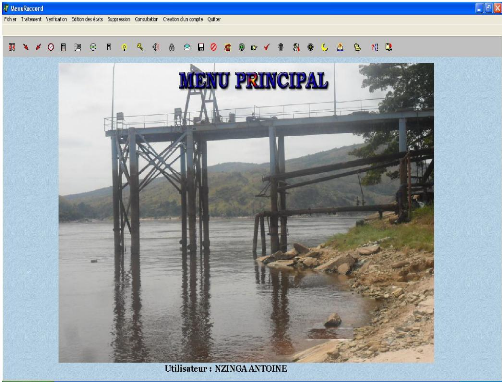

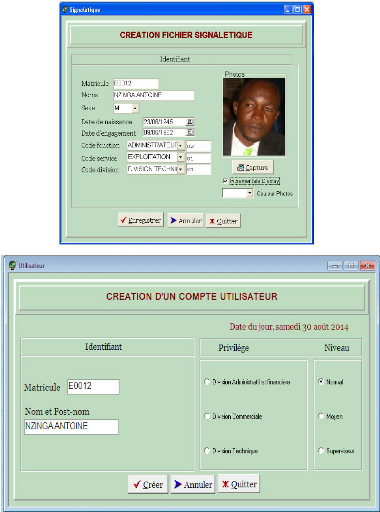

3.2. Interfaces visuels

a. Interface visuels dialogue

Modélisation et l'implémentation d'un

système informatique pour la gestion des bonnes 85

NZINGA ANTOINE Dickembers

NZINGA ANTOINE Dickembers

Modélisation et l'implémentation d'un

système informatique pour la gestion des bonnes 86

NZINGA ANTOINE Dickembers

Modélisation et l'implémentation d'un

système informatique pour la gestion des bonnes 87

a. Interface visuel résultat ou en sortie

Pour notre cas, nous avons prévu les interfaces visuelles

résultat à savoir :

V' Statistique des abonnés par période

;

V' Statistique des abonnés par

catégorie;

V' Facture de consommation d'eau ;

V' Statistique des abonnés par Agence;

V' Relevé des factures payées par agence

;

V' Relevé de facture partiellement payées

par agence ;

V' Relevé de facture impayé par agence

V' Statistique générale des abonnés

par agence ;

V' Relevé des index.

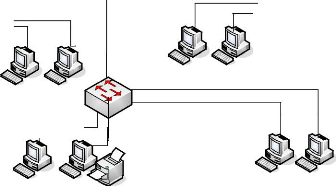

2. Environnement de la présentation du nouveau

système 2.1. Présentation de l'environnement

Dans cette partie nous présenterons l'environnement

matériel et logiciel, ainsi que les outils de développement.

a) Environnement matériel :

Pour la réalisation de ce projet nous avons

disposé d'un ordinateur de type HP 530 équipé d'un

microprocesseur Intel(R) CoreTM2 Duo CPU T5200 @ 1.60GHz, possédant 1,00

GB de RAM et de 300Go d'espace de disque, 4 Switch de 24 ports, Imprimante,

1Routeur, 36 ordinateurs client d'un microprocesseur Intel(R) 2,0 GHz, 1,00 Go

de RAM et de 160 Go d'espace de disque.

b) Environnement logiciel :

V' Windows 7 comme S.E client ;

V' Windows server 2008 comme S.E server;

V' Interbase7.5 : comme système de gestion de

base de données ;

V' Delphi6 : comme langage de programmation

orienté objet;

V' PowerDesigner.v15.2 : pour tracage de diagramme

UML

V' Vision Word :

V' PacketTracer 5.2 :

V' Systools :

V' Kaspersky : comme Anti-virus

NZINGA ANTOINE Dickembers

Modélisation et l'implémentation d'un

système informatique pour la gestion des bonnes 88 2.2. Notion de la

sécurisation et de l'administration de l'environnement

Les notions de base de la sécurité informatique

: menace, risque, vulnérabilité ; il effectue un premier parcours

de l'ensemble du domaine, de ses aspects humains, techniques et

organisationnels, sans en donner de description technique.

La Sécurité des Systèmes d'Information

(SSI) est aujourd'hui un sujet important parce que le système

d'information (SI) est pour beaucoup d'entreprises un élément

absolument vital.

La notion de sécurité, ainsi que le signalait

déjà l'alinéa précédent,

devient de plus en plus fragile au fur et à mesure que

les frontières entre l'extérieur et l'intérieur de

l'entreprise ainsi qu'entre les pays deviennent plus floues et plus poreuses.

Interviennent ici des considérations topographiques : les ordinateurs

portables entrent et sortent des locaux et des réseaux internes pour

aller se faire contaminer à l'extérieur ; mais aussi des

considérations logiques.

2.2.1. Sécurité de la base de données

Un SGBD doit être capable de protéger les

données qu'il gère contre toute sorte d'agressions

extérieures. Ces agressions peuvent être physiques, comme la panne

d'un périphérique de stockage ou une erreur logicielle. Elles

peuvent aussi être humaines, comme une manipulation

délibérément malveillante d'un utilisateur. Pour

protéger les données contre les pannes matérielles et

logicielles, le SGBD doit permettre la pose de points de reprise permettant de

redémarrer le système et de le remettre dans un état

satisfaisant, ainsi que la journalisation des modifications faites sur les

données, afin de pouvoir défaire et/ou refaire ces

modifications.

y' Partage des données

Nous avons dit précédemment que partager des

données entre plusieurs applications (utilisateurs) a été

l'un des besoins essentiels qui ont conduit au concept de base de

données. Différentes applications opérant sur les

mêmes données doivent pouvoir s'exécuter comme si elles

étaient seules à opérer sur ces données. C'est au

SGBD d'offrir des moyens de contrôler ce partage des données, de

détecter d'éventuels conflits d'accès pouvant exister

entre plusieurs utilisateurs ou plusieurs applications, et de donner les outils

pour les résoudre.

y' Administration et contrôle

L'administrateur du système joue un rôle

primordial dans la conception et la maintenance d'un SGBD. En effet, une base

de données étant utilisée par plusieurs utilisateurs

à la fois, et ces utilisateurs ayant des besoins qui peuvent parfois

être incompatibles, le contrôle et l'administration de la base

doivent être confiés à une personne indépendante.

Plus précisément, le rôle de l'administrateur est le

suivant :

? Décider de l'information contenue dans la base.

L'administrateur est en charge de la définition des structures de

données contenues dans la base et de leur évolution

éventuelle pour prendre en compte de nouvelles applications.

NZINGA ANTOINE Dickembers

Modélisation et l'implémentation d'un

système informatique pour la gestion des bonnes 89

· Décider des structures physiques et des

stratégies d'accès. L'administrateur définit la

façon dont les données sont représentées au niveau

physique ainsi que les différentes méthodes de stockage et

d'accès. L'indépendance physique doit rendre possible cette

spécification de façon entièrement autonome.

· Définir les autorisations accordées aux

utilisateurs.

· Définir les points de reprise et les

sauvegardes.

· Optimiser l'organisation physique pour augmenter les

performances globales du système ou pour tenir compte de nouvelles

spécifications.

En résume, l'administrateur du système est

chargé de gérer tous les aspects du SGBD qui ne sont pas

automatisés et qui ne doivent pas transparaître au niveau des

utilisateurs. Son rôle est d'autant plus important que la durée de

vie d'une application utilisant un système de gestion de bases de

données est longue et que pendant cette durée de vie,

l'application devra souvent évoluer pour s'adapter à des

changements de spécifications.

y' Contrôle de l'intégrité des

données

On appelle contrainte

d'intégrité (integrity constraint) toute règle

spécifiant les valeurs permises pour certaines données,

éventuellement en fonction d'autres donnes et permettant d'assurer une

certaine cohérence de la base de données. Les contraintes

suivantes sont possibles :

· Toute table doit posséder une clé

primaire unique attribuée par l'utilisateur. Une telle contrainte est

souvent appelée contrainte d'unicité de clé.

· Certaines associations doivent associer des instances

d'entités obligatoires décrites dans la base. Une telle

contrainte est souvent appelée contrainte

référentielle.

· Tout attribut d'entité ou association doit

posséder une valeur qui appartient à son type. Une telle

contrainte est souvent appelée contrainte de domaine.

y' Gestion de transactions et Gestion de

droits

La gestion des transactions permet d'assurer qu'un groupe de

mise à jour est totalement exécuté ou pas du tout. Cette

propriété est connue sous le nom d'atomicité.

· La gestion de droit

Les droits sont les autorisations qui vont nous permettre de

travailler avec notre base de données. Ils sont organisés de

façon hiérarchique par rapport aux éléments

sécurisables du serveur. L'attribution des droits peut être faite

à tous les niveaux, que se soit au niveau serveur, au niveau base de

données.40

40 Olga K. Kinyamusitu, opcit, Pge 55

NZINGA ANTOINE Dickembers

Modélisation et l'implémentation d'un

système informatique pour la gestion des bonnes 90

· Droits instructions, ces droits correspondent aux

droits qui permettent de créer (mettre à jour, supprimer) de

nouveau objets dans la base. Les utilisateurs qui possèdent de tels

droits sont donc capables de créer leurs propres tables.

· Droits d'utilisation d'objets, les droits

d'utilisation permettant de déterminer si un utilisateur possède

les droits pour travailler sur les objets, par exemple lire les informations,

insérer des données.

· Les droits au niveau de la base de données :

les droits au niveau de la base de données vont donner des droits aux

utilisateurs qui ne seront valables que sur une base de données

précise.

· Droits au niveau serveur : les privilèges au

niveau serveur s'attribuent de la même manière que ceux de niveau

base de données, simplement, ils ne sont pas les même. En

revanche, ces privilège ne sont pas attribués à un

utilisateur, mais à une connexion.41

2.2.2. Sécurité d'un réseau

La sécurité réponse se répartit

en 4 catégories : le matériel, le logiciel, les

incompatibilités entre les systèmes utilisés pour

assurer la sécurité et la politique mise en oeuvre du

plan de sécurité.

La sécurité d'un réseau est un niveau de

garantie que l'ensemble des machines du réseau fonctionnent de

façon optimale et que les utilisateurs desdites machines

possèdent uniquement les droits qui leur ont été

octroyés.

Il peut s'agir :

· d'empêcher des personnes non autorisées

d'agir sur le système de façon malveillante ;

· d'empêcher les utilisateurs d'effectuer des

opérations involontaires capables de nuire au système ;

· de sécuriser les données en

prévoyant les pannes ;

· de garantir la non-interruption d'un service.

a. Cause de l'insécurité

On distingue généralement deux types

d'insécurité :

· l'état actif

d'insécurité, c'est-à-dire la non-connaissance

par l'utilisateur des fonctionnalités du système, dont certaines

pouvant lui être nuisibles (par exemple la non-désactivation de

services réseaux non nécessaires à l'utilisateur) ;

· l'état passif

d'insécurité, c'est-à-dire lorsque

l'administrateur (ou l'utilisateur) d'un système ne connaît pas

les dispositifs de sécurité dont il dispose.

41 Olga K. Kinyamusitu, Idem, Pge 64

Modélisation et l'implémentation d'un

système informatique pour la gestion des bonnes 91

b. Motivations des agresseurs

Les motivations des agresseurs que l'on appelle

communément "pirates" ou "hacker" peuvent être multiples :

· l'attirance de l'interdit ;

· le désir d'argent (violer un système

bancaire par exemple) ;

· le besoin de renommée (impressionner des amis)

;

· l'envie de nuire (détruire des données,

empêcher un système de fonctionner).

c. Comment se protéger ?

· se tenir au courant ;

· connaître le système d'exploitation ;

· réduire l'accès au réseau

(firewall), avec des systèmes de détection d'intrusion (IDS) et

Internet Security Accélération (ISA) Serveur42, etc

;

· réduire le nombre de points d'entrée

(ports) ;

· définir une politique de sécurité

interne (mots de passe, lancement d'exécutables) ;

· déployer des utilitaires de sécurité

(journalisation).

Outre la sécurité informatique, il est

nécessaire au système de s'assurer

sur :

· une sécurité électrique avec

une stabilité et régularité du courant électrique

à l'aide des stabilisateurs ; onduleurs, groupes

électrogènes et paratonnerres ;

· une sécurité anti-incendie avec

alarme si nécessaire ;

· un accès réservé à la

salle serveur (Informatique) ; laquelle salle doit être climatisée

avec des portes et fenêtres métalliques ne permettant pas

l'intrusion des rayons solaires et poussières.

NZINGA ANTOINE Dickembers

42 P. Tambwe O , Idem

NZINGA ANTOINE Dickembers

Modélisation et l'implémentation d'un

système informatique pour la gestion des bonnes 92

2.2.3. Choix des outils (matériels) a. Outils

logiques

|

Outils

|

Choix et Motivation

|

1. Type de réseau

|

LAN

vue l'espace sur lequel le réseau sera implanté

et compte tenu de l'emplacement physique de différents postes du

système et par rapport aux caractéristiques cités dans les

pages précédentes.

|

2. Topologie physique

|

Etoile

Car notre réseau utilisera les supports de

transmission UTP (paire torsadée) et utilisera aussi l'équipement

d'interconnexion le Switch.

|

3. Topologie logique

|

Ethernet

Comme notre réseau est basé sur la topologie en

étoile

ou en bus, nous nous sommes obligés

d'utiliser

l'Ethernet qui réside sur la méthode d'accès

et qui permet de transiter les données dans le câble ou support de

transmission.

|

4. Architecture

|

Client/serveur (Hot)

Cette architecture s'appuie sur un poste central (le serveur)

qui envoie les données aux machines clients.

|

5. Système d'exploitation

serveur

|

Windows server 2008

Etant l'un de système d'exploitation serveur le plus

connu, nous l'avons choisi car sa configuration est abordable

|

6. Système d'exploitation client

|

Windows 7

Est l'un de système d'exploitation Microsoft dont la

plupart des utilisateurs maitrise son utilisation.

C'est un système qui répond le mieux au

réseau.

|

7. Protocol

|

IPv6 ou TCP/IP

C'est l'ensemble des accords nécessaire permettant de

faire collaborer plusieurs ordinateurs en réseau

|

8. Antivirus

|

|

Kaspersky : A notre point de vue, il est le meilleure

Anti-virus actuellement.

|

|

Tableau n°9 : tableau de Choix des outils

logiques

Modélisation et l'implémentation d'un

système informatique pour la gestion des bonnes 93

b. Outils physique

|

N°

|

Matériels

|

Performance

|

|

Processeur

|

Capacité disque

|

Mémoire RAM

|

|

1

|

Ordinateur (serveur Raid)

|

4GHZ

|

500 Go

|

8Go

|

|

2

|

Ordinateur (Client)

|

2.4GHZ Go

|

320 Go

|

4 Go

|

|

3

|

Switch

|

24 Ports

|

|

4

|

Routeur

|

warless

|

|

5

|

Rack

|

|

|

6

|

Câblage : UTP, Coaxial,

|

5000 m

|

|

7

|

Connecteur

|

RJ45

|

|

8

|

Goulotte

|

40 X 60

|

|

9

|

Onduleur Serveur

|

Marque APC, Capacité 2500 VA

|

|

10

|

Onduleur Client

|

Marque APC, Capacité 1500 VA

|

|

11

|

Imprimante réseau

|

HP Laserjet color 5500

|

|

12

|

Ordinateur portable

|

HP

|

Tableau n° 10 : tableau des outils

physique

c. Paramètres

|

Services

|

Domaine

|

Adresse IP

|

Masque de

sous réseau

|

Passerelle par défaut

|

|

Exploitation

|

regidesomat.cd

|

192.168.5.0

|

255.255.255. 224

|

192.168.5.1

|

|

Généraux

|

regidesomat.cd

|

192.168.5.32

|

255.255.255. 224

|

192.168.5.33

|

|

Usine

|

regidesomat.cd

|

192.168.5.64

|

255.255.255. 224

|

192.168.5.65

|

|

Vente

|

regidesomat.cd

|

192.168.5.96

|

255.255.255. 224

|

192.168.5.97

|

|

Recouvrement

|

regidesomat.cd

|

192.168.5.128

|

255.255.255. 224

|

192.168.5.129

|

|

Agence

|

regidesomat.cd

|

192.168.5.160

|

255.255.255. 224

|

192.168.5.161

|

|

Comptable et

Finance

|

regidesomat.cd

|

192.168.5.192

|

255.255.255. 224

|

192.168.5.193

|

|

RH

|

regidesomat.cd

|

192.168.5.224

|

255.255.255. 224

|

192.168.5.33

|

Tableau n° 11 : tableau des paramètres du

réseau

NZINGA ANTOINE Dickembers

NZINGA ANTOINE Dickembers

Modélisation et l'implémentation d'un

système informatique pour la gestion des bonnes 94

|

Légende

|

|

|

ROUTEU

Routeur

Switch

Server de base de données

Imprimante

Ordinateur

Câble torsadée

|

NZINGA ANTOINE Dickembers

Modélisation et l'implémentation d'un

système informatique pour la gestion des bonnes 95

e. Schéma fonctionnel du réseau

Server de Base

de données

Vlan Exploitation

Vente

Switch Division

Commerciale

Imprimante_3

Recouvrement

Switch Direction

Provinciale

Agence

Imprimante_1

Exploitation

Distribution

Switch Division

Administratif et

Financière

Imprimante_2

Comptable et Finance

Ressources

Humaines

Routeur

Figure n°24 : schéma fonctionnel du

réseau

NZINGA ANTOINE Dickembers

Modélisation et l'implémentation d'un

système informatique pour la gestion des bonnes 96

d. Tableau de plage d'adresse

|

Sous réseau

|

Adresse réseau

|

Plage d'hôte

|

Adresse de diffusion

|

|

|

192.168.5.1-

|

192.168.5.31

|

|

0

|

192.168.5.0/27

|

192.168.5.30-

|

|

|

|

192.168.5.33-

|

192.168.5.63

|

|

1

|

192.168.5.32/27

|

192.168.5.62

|

|

|

|

192.168.5.65-

|

192.168.5.95

|

|

2

|

192.168.5.64/27

|

192.168.5.94

|

|

|

|

192.168.5.97-

|

192.168.5.127

|

|

3

|

192.168.5.96/27

|

192.168.5.126

|

|

|

|

192.168.5.129-

|

192.168.5.159

|

|

4

|

192.168.5.128/27

|

192.168.5.158

|

|

|

|

192.168.5.161-

|

192.168.5.191

|

|

5

|

192.168.5.160/27

|

192.168.5.190

|

|

|

|

192.168.5.193-

|

192.168.5.123

|

|

6

|

192.168.5.192/27

|

192.168.5.222

|

|

|

|

192.168.5.225-

|

192.168.5.255

|

|

7

|

192.168.5.224/27

|

192.168.5.254

|

|

Tableau n°12 : Tableau de plage

d'adresse

? Création des Vlan

En matière de sécurité, le logiciel Cisco

IOS séparait les sessions d'exécution d'après ces niveaux

d'accès :

Mode d'exécution utilisateur : permet à un

utilisateur d'accéder uniquement à un nombre de commandes de

contrôle de base. Le mode d'exécution utilisateur constitue le

mode par défaut après que vous vous êtes connecté

à un commutateur Cisco à partir de l'interface de ligne de

commande. Le mode d'exécution utilisateur est identifié par

l'invite >.

Mode d'exécution privilégié : permet

à une personne d'accéder à toutes les commandes d'un

périphérique, notamment celles utilisées pour la

configuration et la gestion. Vous pouvez le protéger par un mot de passe

de sorte que seuls les utilisateurs autorisés puissent accéder au

périphérique.

NZINGA ANTOINE Dickembers

Modélisation et l'implémentation d'un

système informatique pour la gestion des bonnes 97

Ce tableau nous présente l'affectation des ports dans

chaque service

|

Service

|

Ports

|

Affectation

|

Réseau

|

Passerelle

|

|

Exploitation

|

Fa0/4-8

|

Vlan10

|

192.168.5. 32 /27

|

192.168.5.33

|

|

Généraux

|

Fa0/9-12

|

Vlan20

|

192.168.5. 64 /27

|

192.168.5.65

|

|

Usine

|

Fa0/13-16

|

Vlan30

|

192.168.5. 96/27

|

192.168.5.97

|

|

Vente

|

Fa0/17-18

|

Vlan40

|

192.168.5. 128 /27

|

192.168.5.129

|

|

Recouvrement

|

Fa0/19-20

|

Vlan50

|

192.168.5. 160 /27

|

192.168.5.161

|

|

Agence

|

Fa0/21-22

|

Vlan60

|

192.168.5. 0 /27

|

192.168.5.1

|

|

Comptable et Finance

|

Fa0/23

|

Vlan70

|

192.168.5. 192 /27

|

192.168.5.193

|

|

RH

|

Fa0/24

|

Vlan80

|

192.168.5. 224 /27

|

192.168.5. 225

|

Tableau n°13 : Tableau d'affectation des

ports

? Configuration des vlan (s)

? Configuration de mot de passe et le nom du

switch

Switch>enable

Switch# configure terminal

Enter configuration commands, one per line. End with CNTL/Z.

Switch(config)#hostname DP

DP(config)#line con 0

DP(config-line)#password dick

DP(config-line)#login

DP(config-line)#exit

DP(config)#line vty 5 15

DP(config-line)#password dick

DP(config-line)#login

DP(config-line)#exit

DP(config)#enable secret dick

DP(config)#enable password dick

DP(config)#exit

DP# %SYS-5-CONFIG_ I: Configured from console by console

DP#copy run st

Destination filename [startup-config]?

Building configuration...

[OK]

NZINGA ANTOINE Dickembers

Modélisation et l'implémentation d'un

système informatique pour la gestion des bonnes 98 ? Création de

réseaux locaux virtuels

DITECH#vlan database

DITECH(vlan)#vlan 10

VLAN 10 added:

Name: VLAN0010

DITECH(vlan)#vlan 10 name DISTRIBUTION

VLAN 10 modified:

Name: DISTRIBUTION

DITECH(vlan)#vlan 20

VLAN 20 added:

Name: VLAN0020

DITECH(vlan)#vlan 20 name EXPLOITATION

VLAN 20 modified:

Name: EXPLOITATION

DITECH(vlan)#vlan 30

VLAN 30 added:

Name: VLAN0030

DITECH(vlan)#vlan 30 name GENEREAUX

VLAN 30 modified:

Name: GENEREAUX

DITECH(vlan)#vlan 40

VLAN 40 added:

Name: VLAN0040

DITECH(vlan)#vlan 40 name VENTE

VLAN 40 modified:

Name: VENTE

DITECH(vlan)#vlan 50

VLAN 50 added:

Name: VLAN0050

DITECH(vlan)#vlan 50 name RECOUVREMENT

VLAN 50 modified:

Name: RECOUVREMENT

DITECH(vlan)#vlan 60

VLAN 60 added:

Name: VLAN0060

DITECH(vlan)#vlan 60 name AGENCE

VLAN 60 modified:

Name: AGENCE

DITECH(vlan)#vlan 70

VLAN 70 added:

Name: VLAN0070

DITECH(vlan)#vlan 70 name COMPTABILITE

VLAN 70 modified:

Name: COMPTABILITE

NZINGA ANTOINE Dickembers

Modélisation et l'implémentation d'un

système informatique pour la gestion des bonnes 99

DITECH(vlan)#vlan 80

VLAN 80 added:

Name: VLAN0080

DITECH(vlan)#vlan 80 name RESOURCE_HUMAINE

HUMAINE

VLAN 80 modified: Name: RESOURCE_

DITECH(vlan)#exit

DITECH#copy run st

Destination filename [startup-config]?

Building configuration...

[OK]

? Vérification de réseaux locaux virtuels

DITECH#show vlan brief

VLAN Name Status Ports

1 default active Fa0/1, Fa0/2, Fa0/3, Fa0/4

Fa0/5, Fa0/6, Fa0/7, Fa0/8 Fa0/9, Fa0/10, Fa0/11, Fa0/12 Fa0/13,

Fa0/14, Fa0/15, Fa0/16 Fa0/17, Fa0/18, Fa0/19, Fa0/20 Fa0/21, Fa0/22, Fa0/23,

Fa0/24

10 DISTRIBUTION active

20 EXPLOITATION active

30 GENEREAUX active

40 VENTE active

50 RECOUVREMENT active

60 AGENCE active

70 COMPTABILITE active

80 RESOURCE_HUMAINE active

1002 fddi-default active

1003 token-ring-default active

1004 fddinet-default active

1005 trnet-default active

NZINGA ANTOINE Dickembers

Modélisation et l'implémentation d'un

système informatique pour la gestion des bonnes 100

|