EPIGRAPHE

« L'homme et sa sécurité doivent

constituer la première préoccupation de toute aventure

technologique. »

Albert EINSTEIN

II

IN MEMORIAM

- En mémoire de mon regretté Papa

MINGOLO WAWA SANDUKU Casimir

- Et ma petite Soeur MINGOLO

Emilienne

MINGOLO JEAN-DENIS John

III

DEDICACE

Nous dédions ce travail è toutes les

personnes qui ont eu la bonne volonté de nous soutenir, en particulier

:

Ø Le Révérend Don Maurizio

Canclini ;

Ø A ma Future épouse

MINGOLO JEAN-DENIS John

IV

REMERCIEMENT

Nous tenons d'abord à remercier Dieu de nous avoir

accordé la vie et la bonne santé jusqu'à la

réalisation de ce travail, et nous rendons gloire à Son Fils

Jésus-Christ notre Sauveur.

Voici pour nous, arriver le moment de présenter ce

travail qui sanctionne la fin de notre deuxième cycle universitaire en

télécommunication et administration des réseaux. Les

sentiments de notre profonde joie peuvent à notre sens être

manifestés par le témoignage de notre gratitude à toutes

les autorités tant académiques qu'administratives, pour leur

encadrement durant ces deux dernières années de notre cursus

universitaire à l'ISIC.

Nos sincères gratitudes se dirigent à

l'endroit du CT Dior MIZONZA, qui a voulu bien diriger et encadrer ce travail,

malgré ses multiples occupations, à qui nous devons beaucoup

d'estimes. Nous n'oublierons pas l'Assistant Guelord 13ANZADIO pour sa

contribution scientifique. Nous ne saurons trouver de mots assez justes pour

vous exprimer nos reconnaissances.

Nous remercions de tout coeur tous ceux qui de

près ou de loin nous ont soutenu et nous ont permis d'arriver au bout de

cette aventure passionnante et exigeante qu'est l'étude. A tous nos

frères et amis du Foyer saint Paul et Cénacle, en particulier :

Maurice ALAM13A, Héritier MIDU, Aristote MPUDI, Merveille MPUDI,

Orphée LAKUZIN, Cédric KAKULE, Corneille MAKA13A, Patrice

MUKWINI, Coach TOU13I, Jonas 13OYINDOM13E, Christian Valere NGUNGU, Claude

M13UYI, Stéphanie 13OOLO, Guyphard NDOM13ASI, Augustin MAKUMA etc. pour

leur amour et leur assistance à la réalisation de ce

travail.

De tout coeur nous disons grand merci à tous nos

compagnons de lutte, avec qui nous avons passé des nuits et des jours,

des pluies et des beaux temps pendant deux années de dur labeur à

l'ISIC, notamment à Merveille MULOPO,Franck MONDOM13O, Grâce

MUSELE, Christian KIDIKALA, Sylvain NKOMA, Révérend Père

Michel PINDA, Révérend Frère 13audouin

V

MWANANGULU, pour leur collaboration tout au long de notre

deuxième cycle.

Nous tenons également à remercier le

Comité Directeur de l'Hôpital Saint Joseph et ses collaborateurs

pour leur soutien morale, financier et spirituel dont Monsieur l'Abbé

Docteur François KAJINGULU Pantaléon, Madame Sophie MONSENEPWO,

Docteur Sébastien ZOLA, Directeur Djunes NTADINGA, Soeur Patience

NGIUVULA, Soeur Gisèle MONKANGO,Soeur Espérance SEKELA KABAMBA,

Soeur Caroline NZOMWISI, Madame MPIA Léonie, Papa Blaise IBULA, Papa

Célestin LIKWE NZABA, Maman Gisèle MITETE.

Enfin, nous remercions nos différents membres de

Famille, Oncles, tantes, frères et soeurs, amis et connaissances dont la

famille MABUSAMA NDUMBU Adrien, notre Maman MABUSAMA Perpetit, MABUSAMA

Félicité, Rodine MINSALA, Benjamin SABANGA, Innocent WABUZA,

Michaelle KALUNGWISHI MABUSAMA, Grâce MABUSAMA, Daniel MABUSAMA, Adriel

MABUSAMA, Plamedie MPATI, Ferney BUYIBU, Larissa WANYA, Patient BILENGA, Gradi

BULA, Surya BANZALA, Alain MUNGENDA, Rodrick MUKWABIAWU, Giresse MITWINSI,

Landrine BATA, Junior KAMBAMBA, Constance KIKASSA, Benedicte ASIANI, Souzy

MWADI, Deborah MAYINDOMBE, Blondelle MAKUTA.

MINGOLO JEAN-DENIS John

1

0. INTRODUCTION GENERALE

Aujourd'hui, la sécurité informatique constitue

un enjeu majeur pour les entreprises ainsi que pour l'ensemble des acteurs qui

l'entourent. Elle n'est plus confinée uniquement au rôle de

l'informaticien. Sa finalité à long terme est de maintenir la

confiance des utilisateurs et des clients. La finalité à moyen

terme est la cohérence de l'ensemble du système d'informations. A

court terme, l'objectif est que chacun ait accès aux informations dont

il a besoin de façon sûre.

La sécurité des systèmes informatiques

se cantonne généralement à garantir les droits

d'accès aux données et ressources d'un système en mettant

en place des mécanismes d'authentification et de contrôle

permettant d'assurer que les utilisateurs desdites ressources possèdent

uniquement les droits qui leur ont été octroyés.

Les mécanismes de sécurité mis en place

peuvent néanmoins provoquer une gêne au niveau des utilisateurs,

les consignes et règles deviennent de plus en plus compliquées au

fur et à mesure que le réseau s'étend. Ainsi, la

sécurité informatique doit être étudiée de

telle manière à ne pas empêcher les utilisateurs de

développer les usages qui leur sont nécessaires, et de faire en

sorte qu'ils puissent utiliser le système d'informations en toute

confiance. C'est la raison pour laquelle il est nécessaire de

définir dans un premier temps une politique de sécurité et

nous avons pensé au protocole client-serveur appelé Radius

(Remote Authentification Dial-In User Service) afin de faire la liaison entre

des besoins d'identification et une base d'utilisateur en assurant le transport

des données d'authentification de façon normalisée.

1. PROBLEMATIQUE

La pérennité de toute entreprise passe, entre

autres, par une disponibilité permanente de son système

d'information. L'information nécessaire au bon fonctionnement de

l'entreprise englobe aussi bien les données stratégiques que les

données de tous les jours. Le système d'information doit donc

être vu comme un ensemble, qui inclut aussi bien l'information

elle-même que les systèmes et réseaux nécessaires

à sa mise en oeuvre.

La continuité de l'activité de l'entreprise

appelle celle de son système d'information. Cette continuité ne

peut être assurée que par la mise en place de moyens de protection

apportant un niveau de sécurité adapté aux enjeux

spécifiques de l'entreprise. Ces derniers peuvent varier d'une

entreprise à une autre, mais la mise en place de la protection des

systèmes d'information répond à des critères

communs.

Une information sans système d'informations qui pourra

la mettre en oeuvre est vaine, et un système d'informations coupé

de ses utilisateurs est sans objet. La sécurité de données

est donc devenue l'un des éléments clés de la

continuité des systèmes d'informations de l'entreprise, quelles

que soient ses activités, sa taille ou ses répartitions

géographiques.

Plusieurs approches peuvent être adoptées pour

sécuriser les systèmes d'informations. Selon leur culture et leur

tempérament, certains responsables de la sécurité des

systèmes d'informations (RSSI) privilégient le management pour

descendre progressivement vers la technique.

2

À l'inverse, d'autres préfèrent lancer

des actions techniques produisant directement des résultats palpables,

avant de remonter progressivement vers le management. Quelle que soit

l'approche, les questions liées à la sécurité

opérationnelle se posent de la manière suivante :

Quels processus mettre en place pour sécuriser au mieux

l'accès aux infrastructures réseaux de l'Hôpital Saint

Joseph?

Comment s'assurer que les utilisateurs qui seraient

connectés dans le système d'informations de l'Hôpital Saint

Joseph sont ceux-là qui devraient y accéder ?

2. HYPOTHESE

Nous assistons actuellement à une évolution

constante des techniques, qu'il s'agisse de sécuriser les données

échanges des ou d'accès aux ressources. La sécurité

des données tend à s'améliorer et figure parmi les objets

sensibles pour les entreprises, les individus et les organismes.

Alors que les facteurs clés de succès pour

l'entreprise évoluent, les infrastructures réseaux et le

système d'informations doivent également évoluer.

Pour cela, enfin d'essayer de répondre aux questions

posées ci-haut, nous allons utiliser dans notre travail un protocole de

sécurité basé sur le protocole Radius qui permettrait

à notre site de sécuriser l'accès à ses

infrastructures. C'est grâce donc à ce même protocole que

nous pouvons-nous rassurer sur l'authentification des utilisateurs qui se

connecteraient dans le système.

3. CHOIX ET INTERET DU SUJET

3.1. Choix du sujet

A ce début du troisième millénaire, le

monde est en train de connaitre de bouleversements sensationnels, notamment

dans le domaine du traitement et de la transmission de l'information. En vue de

concevoir et de réaliser des mécanismes de

sécurité, les différents outils, méthodes et

protocoles sont utilisés.

La sécurité informatique, est l'ensemble de

moyens techniques, organisationnels, juridiques et humains nécessaires

à la mise en place d'un système visant à empêcher

l'utilisation non-autorisée, le mauvais usage, la modification ou le

détournement du système d'information. Assurer la

sécurité du système d'informations est une activité

du management du système d'information1.

À l'heure où "tout est disponible, partout,

tout de suite", le transport des données en dehors du domicile d'un

particulier ou d'une entreprise est une réalité qui mérite

que l'on s'interroge sur la sécurité des transmissions pour ne

pas compromettre un système d'information. Que ce soit à

l'échelle d'une entreprise, d'une multinationale ou à plus petite

échelle, la sécurité d'un système d'information

prend plus ou moins d'importance selon la valeur que l'on confère

à ces données.

'Encyclopédie,

https://fr.wikipedia.org/wiki/S%C3%A9curit%C3%A9dessyst%C3%A8mesd%27information

Consulté le 20/04/2019

2F. MPUKU, Méthodes de recherches

scientifiques, Notes de cours, Institut supérieur d'informatique

chaminade, Kinshasa, 2015, Inédit

3

Le choix de ce sujet se justifie d'abord par notre souci de

mettre en place un système de sécurité pour l'accès

dans un réseau d'une institution hospitalière à l'instar

de l'Hôpital Saint Joseph avec le serveur Radius.

Ensuite, ce sujet est choisi pour répondre à

une des exigences du Ministère de l'Enseignement Supérieur et

Universitaire qui oblige le choix, le développement et la défense

publique d'un sujet de recherche à la fin de chaque cycle

universitaire.

3.2. Intérêt du sujet

Nous sommes face non seulement à une augmentation de

la quantité, mais aussi et surtout de l'importance des données.

Alors le besoin de préserver nos données et les autres ressources

d'une structure devient de plus en plus important. Raison pour laquelle, notre

travail présente un intérêt à trois dimensions :

Au niveau personnel : ce travail nous permet

de bien assimiler les théories et pratiques apprises tout au long de

notre parcours universitaire et de les appliquées.

Au niveau de la société : ce

travail apporte une mesure sécuritaire permettant à tous les

utilisateurs de l'Hôpital Saint Joseph d'avoir une authentification

sereine leur évitant tous les dérapages des données.

Au niveau scientifique : ce travail

constitue l'une des références sur lesquelles s'appuierait tout

chercheur qui orienterait une étude et/ou une mise en place de ce

système pour la continuité de la science.

4. DELIMITATION DU SUJET

Il est affirmé qu'un travail scientifique, pour

être bien précis, doit être délimité. Raison

pour laquelle, nous n'allons pas aborder toutes les questions liées

à la sécurité réseau car elles paraissent

très complexes.

Ainsi, nous avons pensé limiter notre travail par

rapport à l'espace et au

temps.

Par rapport à l'espace, il s'inscrit

dans la mise en place d'un système de sécurité

réseau basée sur le serveur Radius au sein d'un réseau de

l'institution hospitalière Saint Joseph.

Par rapport au temps, nos investigations

couvrent la période allant d'octobre 2018 à juillet 2019.

5. METHODES ET TECHNIQUES2

5.1. Méthodes

4

Une méthode est un ensemble de démarches

rationnelles de l'esprit pour arriver à la connaissance ou la

démonstration afin d'atteindre un ou plusieurs objectifs. Dans ce

travail, nous nous sommes servis des méthodes suivantes :

Méthode comparative : elle nous a

permis de comparer le système de sécurité existant dans

l'environnement informatique avec celui que nous voulons concevoir.

Méthode analytique : cette

méthode nous a permis de faire l'analyse, à séparer les

phénomènes, les faits et les éléments de l'ensemble

pour les examiner afin de tirer l'essentiel.

Méthode de PERT : c'est une

méthode de modélisation de projet qui nous a permis de concevoir

et d'évaluer notre projet en définissant sa durée, son

coût, chemin critique,...

5.2. Techniques

La technique est définie comme étant une

façon de posséder, d'agir pour arriver à un

résultat. Puisque toutes les recherches scientifiques sont

réalisées avec l'appui d'un certain nombre des techniques, dans

notre travail, nous avons utilisé les techniques suivantes :

Technique documentaire : pour donner sens

à ce travail, cette technique nous a emmené à recourir

à une documentation dans laquelle sont couchées des informations

utiles à notre analyse. Cette technique nous a donc permis à nous

référer à des ouvrages, travaux de fin d'étude,

notes des cours etc.

Technique de l'interview : celle-ci, a

été choisie pour nous aider à collecter des informations

essentielles à partir des questions ouvertes posées aux personnes

que nous avons supposées intéressantes.

Technique de consultation : cette technique

nous a permis de consulter les sites web afin de comprendre le sujet

davantage.

6. SUBDIVISION DU TRAVAIL

Pour mener à bien nos réflexions, nous avons

subdivisé ce travail en cinq chapitres, hormis l'introduction et la

conclusion générale.

y' Le premier chapitre traite des

généralités sur la sécurité informatique

;

y' Le deuxième chapitre est consacré à

l'étude du serveur Radius;

y' Le troisième chapitre est axé sur le cadrage du

projet ;

y' Le quatrième chapitre parle sur l'étude du

système existant ;

y' Et le dernier chapitre (5) fait objet de la mise en place du

système de sécurité

réseau basée sur le serveur Radius.

CHAPITRE I : GENERALITES SUR LA SECURITE

INFORMATIQUE

I.0. INTRODUCTION

5

« La sécurité est une fonction

incontournable des réseaux. Puisqu'on ne voit pas son correspondant

directement, il faut l'authentifier. Puisqu'on ne sait pas par où

passent les données, il faut les chiffrer. Puisqu'on ne sait pas si

quelqu'un ne va pas modifier les informations émises, il faut

vérifier leur intégrité. Nous pourrions ajouter une longue

suite de requêtes du même genre qui doivent être prises en

charge par les réseaux. »3 Dès lors qu'il permet à

des centaines, voire des milliers d'utilisateurs de communiquer et

d'échanger des informations, le réseau pose inévitablement

le problème de la sécurité : les informations qu'il

véhicule possèdent de la valeur et ne doivent pas être

accessibles à tout le monde. Globalement, on peut diviser la

sécurité en deux parties :

Ø La sécurité à l'ouverture de la

session et

Ø La sécurité lors du transport de

l'information.

Les techniques pour réaliser ces deux formes de

sécurité sont extrêmement diverses, et il s'en invente de

nouvelles tous les jours. De même, les pirates, à chaque attaque

contrée, vont un peu plus loin pour contourner les défenses. Ce

jeu de poursuite n'est pas de nature à faciliter la présentation

des mécanismes de sécurité. La sécurité est

un vaste sujet, qui dépasse le cadre du réseau tant sur les plans

techniques que méthodologique.

Ainsi, ce chapitre ne traite pas des étapes

essentielles de la sécurité approfondies mais il donne les

fondamentaux sur la sécurité informatique.

I.1. DÉFINITION ET QUELQUES CONCEPTS

I.1.1. La Sécurité

D'une manière générale, nous pouvons

définir la sécurité comme étant une absence de

danger, c'est-à-dire une situation dans laquelle quelqu'un n'est pas

exposé à des évènements critiques ou à des

risques (défaillance, accident détérioration, agression

physique, vol etc.) ou encore comme un état où les dangers et les

conditions pouvant provoquer des dommages d'ordre physique, psychologique ou

matériel sont contrôlés de manière à

préserver la santé et le bien-être des individus et de la

communauté.

En informatique, la sécurité est définie

comme étant une discipline qui se veut de protéger

l'intégrité et la confidentialité des informations

stockées dans un système informatique.

I.1.2. Définition d'autres concepts liés

· Une Attaque : c'est n'importe quelle action qui

compromet la sécurité des informations.

· Mécanismes de Sécurité : sont des

méthodes qui sont conçues pour détecter, prévenir

et lutter contre une attaque de sécurité.

· Service de Sécurité : c'est un service

qui augmente la sécurité des traitements et des échanges

de données d'un système. Un service de sécurité

utilise un ou plusieurs mécanismes de

sécurité4

3G. Pujolle, Les réseaux, 2 ème

éd. Eyrolles, Paris, 2008, 886 pages8

4C. Llorens, L. Levier.,Tableaux de bord de la

sécurité réseaux, 2 ème éd. Eyrolles, Paris,

2006, 7 pages..

6

I.2. COMMENT ORGANISER LA SÉCURITÉ

La sécurité est le thème qui pose le plus

de problème à un administrateur système. En effet, avant

même de mettre en place des mesures pour se protéger, il faut

déterminer quelles types d'attaques l'on risque de subir (sans tomber

dans la paranoïa). Bien sûr, plus on va vouloir augmenter le niveau

de sécurité du réseau, plus les coûts vont

être importants, il va donc falloir trouver le bon compromis entre un

niveau de sécurité acceptable pour un budget donné. La

sécurité, étant donné son importance doit

répondre à des critères très stricts qui doivent

être bien définis dès le début de la mise en place

d'un réseau et qui doivent pouvoir suivre l'évolution constante

de la technique. Nous pouvons énumérer quelques bons

critères pour une mise en place d'une bonne sécurisation du

réseau :

o Une bonne architecture ;

o De bons outils ;

o Une bonne administration ;

o Et aussi de bonnes compétences pour les personnes en

charge du réseau.

I.3. PRINCIPES DE LA SECURITE

La sécurité présente les exigences

suivantes : I.3.1. Exigences fondamentales

La sécurité informatique c'est l'ensemble de

moyens mis en oeuvre pour réduire la vulnérabilité d'un

système contre les menaces accidentelles ou intentionnelles. Il convient

d'identifier les exigences fondamentales en sécurité

informatique. Elles caractérisent ce à quoi s'attendent les

utilisateurs de système informatiques en regard de la

sécurité :

o Disponibilité : demande que l'information sur le

système soit disponible aux autorisées.

o Confidentialité : demande que l'information sur le

système ne puisse être lue que par les personnes

autorisées.

o Intégrité : demande que l'information sur le

système ne puisse être modifiée que par les personnes

autorisées.

La sécurité recouvre ainsi plusieurs

aspects :

o Intégrité des informations (pas de modification

ni destruction) ;

o Confidentialité (pas de divulgation à des tiers

non autorisés) ;

o Authentification des interlocuteurs (signature) ;

o Respect de la vie privée (information et

liberté).

Du point de vue sécurité informatique, une

menace est une violation potentielle de la sécurité. Cette menace

peut être accidentelle, intentionnelle (attaque), active ou passive.

I.3.2. Etudes des risques

7

Les coûts d'un problème informatique peuvent

être élevés et ceux de la sécurité le sont

aussi. Il est nécessaire de réaliser une analyse de risque en

prenant soin d'identifier les problèmes potentiels avec les solutions,

avec les coûts associés. L'ensemble de solutions retenues doit

être organisé sous forme d'une politique de sécurité

cohérente, fonction du 10 niveau de tolérance au risque. Nous

obtenons ainsi la liste de ce qui doit être protégé.

Ménace * Vulnerabilité

Voici quelques éléments pouvant servir de base

à une étudede risque :

ü Quelle est la valeur des équipements, des

logiciels et surtout des informations ?

ü Quel est le coût et le délai de remplacement

?

ü Faire une analyse de vulnérabilité des

informations contenues sur les ordinateurs en réseau (programmes

d'analyse des paquets, logs...).

ü Quel serait l'impact sur la clientèle d'une

information publique concernant des intrusions sur les ordinateurs de la

société ?

I.4. QUELQUES ATTAQUES INFORMATIQUES

Nous allons juste décrire dans ce point quelques

attaques susceptibles d'affecter un réseau et les systèmes qui le

composent. Les buts des attaques sont :

o Interruption: vise la disponibilité des informations

o Interception: vise la confidentialité des

informations

o Modification: vise l'intégrité des

informations

o Fabrication: vise l'authenticité des informations

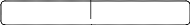

Comme l'illustre la figure 1.1, les attaques touchent

généralement les trois composantes suivantes d'un système

: la couche réseau, en charge de connecter le système au

réseau, le système d'exploitation, en charge d'offrir un noyau de

fonction au système, et la couche applicative, en charge d'offrir des

services spécifiques.

8

User

User

Figure 1.1. Les composants d'un système

I.4.1. Les attaques des équipements

réseaux

Ce point dresse une classification des attaques

orientées équipements réseau, que celles-ci visent

directement des systèmes réseau tels que routeurs (et les

protocoles qu'ils gèrent), commutateurs (afin de passer outre les

réseaux virtuels), points d'accès sans fil (afin d'entrer dans le

réseau d'entreprise sans y avoir d'accès physique) ou services

critiques tel que le service de nommage, ou DNS (Domain Name Service).

Les méthodes et techniques d'intrusion permettant de

prendre le contrôle d'un système sont nombreuses. Ces attaques

reposent sur les faiblesses de sécurité des systèmes

d'exploitation des équipements réseau. Certaines attaques peuvent

affecter indirectement le réseau, même si ce n'est pas leur but

initial. Tel est le cas du déni de service distribué

engendré par des vers informatiques, mais également, à

moindre échelle, par des virus.

Les attaques sur les équipements réseau sont

aujourd'hui si nombreuses qu'il serait illusoire de prétendre les

décrire toutes. Il est cependant possible de dresser une typologie de

faiblesses de sécurité afin de mieux appréhender ces

attaques, qui ont pour point commun d'exploiter des faiblesses de

sécurité.

L'objectif de ce point est de présenter les faiblesses

les plus couramment exploitées par les attaques et de détailler

les mécanismes de ces attaques. Nous espérons de la sorte faire

comprendre les dangers qui menacent les réseaux, et non de susciter des

vocations de piraterie, au demeurant réprimandées par la loi.

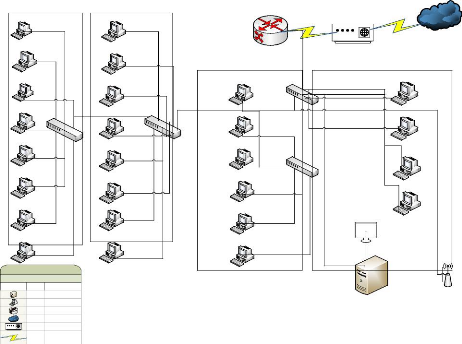

Comme tout effet a une cause, les attaques sur les

équipements réseau s'appuient sur divers types de faiblesses, que

l'on peut classifier par catégorie, comme illustré à la

figure 1.2.

9

User User

User

Figure 1.2: Typologie des faiblesses de

sécurité

Les faiblesses de configuration des équipements

réseau peuvent provenir d'une mauvaise configuration d'un pare-feu,

laissant passer du trafic non autorisé par la politique de

sécurité, ou d'un équipement réseau, permettant

à un attaquant d'y accéder, etc.

En s'appuyant sur ces faiblesses, le pirate peut lancer un

ensemble d'attaques permettant d'influencer le comportement du réseau ou

de récolter des informations importantes.

Quelques attaques réseau

V' Attaque par balayage ICMP ;

V' Attaque par balayage TCP ;

V' Attaque par modification du port source ;

V' Attaques permettant d'écouter le trafic

réseau ;

V' Attaque par sniffing ;

V' Attaque de commutateur ;

V' Attaques permettant d'interférer avec une

session réseau ;

V' Attaque ARP spoofing ;

V' Attaque IP spoofing ;

V' Attaque man-in-the-middle ;

V' Attaques permettant de modifier le routage

réseau ;

V' Attaques par OSPF (Open Shortest Path First) ;

V' Attaques permettant de mettre le réseau en

déni de service ;

V' Attaque par inondation ;

V' Attaques par déni de service distribué

(DdoS).

I.4.2. Les attaques des systèmes réseau

Nous avons détaillé au point

précédent un ensemble d'attaques orientées réseau

visant à exploiter des faiblesses de sécurité. Cependant,

la prise de contrôle d'un système par un pirate est beaucoup plus

nuisible dans l'absolu pour l'entreprise, car le pirate peut dès lors

installer des outils dévastateurs sur le système

pénétré.

10

Entre le moment où le pirate peut examiner un

système cible et celui où il réussit à le

pénétrer, un certain nombre d'étapes doivent être

franchies.

Le pirate doit d'abord découvrir les services

réseau offerts par le système, puis estimer l'attrait de chacun

d'eux en termes de possibilités de pénétration (risque

intrinsèque du service, vulnérabilités, etc.) et enfin

effectuer le choix de ceux qui présentent la meilleure chance de

pénétrer le système le plus discrètement

possible.

Quelques attaques systèmes

réseau

V' Attaques permettant d'identifier les services

réseau ;

V' Attaques par balayage TCP ;

V' Attaque par balayage FIN ;

V' Attaques permettant de prendre l'empreinte

réseau dusystème ;

V' L'empreinte TCP ;

V' L'empreinte ICMP ;

V' Attaques permettant de pénétrer le

système ;

V' Attaques sur les faiblesses des systèmes

réseau ;

V' Attaques sur les faiblesses de conception.

I.4.3. Les attaques réseaux indirectes

Beaucoup d'attaques peuvent impacter le réseau de

manière directe ou indirecte. Les points précédents ont

détaillé les attaques réseau proprement dites. Et ce

présent, traite d'autres types d'attaques susceptibles d'impacter le

réseau de manière indirecte en provoquant des

phénomènes de saturation ou de congestion du réseau.

Ces autres formes d'attaques réseau s'appuient

principalement sur les faiblesses des applications. Les virus sont les vecteurs

des attaques les plus fréquentes contre les systèmes et

réseaux informatiques. De par leur mode de reproduction, ils sont

capables de saturer le réseau et de le placer en déni de service,

ce qui impacte en premier lieu le réseau local.

Nous pouvons qualifier de virus tout programme, sous quelque

forme que ce soit, capable de se reproduire par lui- même. Les virus ont

pour caractéristique commune une volonté de nuire. Cette

volonté peut prendre la forme d'une routine, ou programme, qui, une fois

activée, use de tous les moyens à sa disposition pour empoisonner

la vie de l'utilisateur.

Les principaux impacts réseau recherchés

par les virus sont les suivants :

Perturber l'utilisation de la machine en faisant

apparaître, par exemple, des images à l'écran ou en

modifiant constamment le design de l'interface graphique ;

o Consommer inutilement toutes les ressources mémoire

et de calcul de la machine ;

o Se reproduire autant que possible sur le disque dur de

l'utilisateur, consommant le processeur et l'espace disque ;

o Se reproduire sur les disques durs des autres utilisateurs

par l'intermédiaire du partage de fichiers en réseau ;

11

o Se reproduire en s'envoyant dans des courriers

électroniques émis au nom de l'utilisateur attaqué aux

contacts présents dans son carnet d'adresses.5

I.5. POLITIQUE DE LA SÉCURITÉ

RÉSEAU

I.5.1. Établissement d'une politique de

sécurité

Suite à l'étude des risques et avant de mettre

en place des mécanismes de protection. Il faut préparer une

politique à l'égard de la sécurité. C'est elle qui

fixe les principaux paramètres, notamment les niveaux de

tolérances et les coûts acceptables.

L'établissement d'une politique de

sécurité exige de prendre en compte l'historique de l'entreprise,

l'étendue de son réseau, le nombre d'employés, la

sous-traitance avec des tierces parties, le nombre de serveurs, l'organisation

du réseau, etc.

D'une manière générale, une bonne

politique de sécurité vise à définir et mettre en

oeuvre des mécanismes de sécurité, des procédures

de surveillance des équipements de sécurité, des

procédures de réponse aux incidents de sécurité et

des contrôles et audits de sécurité. Elle veille en outre

à ce que les dirigeants de l'entreprise approuvent la politique de

sécurité de l'entreprise.

Voici quelques éléments pouvant aider

à définir une politique :

o Quels furent les coûts des incidents informatiques

passés ?

o Quel degré de confiance pouvons-nous avoir envers nos

utilisateurs internes ?

o Qu'est-ce que les clients et les utilisateurs espèrent

de la sécurité ?

o Quel sera l'impact sur la clientèle ou utilisateurs

si la sécurité est insuffisante, ou tellement forte qu'elle

devient contraignante ?

o Y-a-t-il des informations importantes sur des ordinateurs

en réseaux ? sont-ils accessibles de l'externe ?

o Quelle est la configuration du réseau et y a-t-il

des services accessibles de l'externe ?

o Quelles sont les règles juridiques applicables

à l'entreprise concernant la sécurité et la

confidentialité des informations (exemple : loi « informatique et

liberté », archives comptable...) ?

I.5.2. Éléments d'une politique de

sécurité

Il ne faut pas perdre de vue que la sécurité

est comme une chaîne, guère plus solide que son maillon le plus

faible, en plus de la formation et de la sensibilisation permanente des

utilisateurs. La politique de sécurité peut être

découpée en plusieurs parties :

Accidents (pannes, incendies, inondations...) : une

sauvegarde est indispensable pour protéger efficacement les

données contre ces problèmes. Cette procédure de

sauvegarde peut combiner plusieurs moyens fonctionnant à des

échelles de temps différentes :

o Disques RAID pour maintenir la disponibilité des

serveurs ;

o Copies de sécurité via le réseau

(quotidienne) ;

5P. ATELIN, Réseaux informatiques notions

fondamentales, Paris, Eni, 2009, Page 142.

12

o Copie de sécurité dans un autre

bâtiment (hebdomadaire) ;

o La disposition et l'infrastructure des locaux peut aussi

fournir une protection intéressante ;

o Pour des sites particulièrement importants (site

informatique central d'une banque...) il sera nécessaire de

prévoir la possibilité de basculer totalement et rapidement vers

un site de secours (éventuellement assuré par un sous-traitant

spécialisé). Ce site devra donc contenir une copie de tous les

logiciels et matériels spécifiques à l'activité de

la société.

o Défaillance matérielle : tout

équipement physique est sujet à défaillance (usure,

vieillissement, défaut...). L'achat d'équipements de

qualité et standard accompagnés d'une bonne garantie avec support

technique est essentiel pour minimiser les délais de remise en fonction

seule une forme de sauvegarde peut cependant protéger les

données.

o Défaillance logicielle : tout programme informatique

contient des bugs. La seule façon de se protéger efficacement

contre ceux-ci est d'effectuer des copies de l'information à risque. Une

mise à jour régulière des logiciels et la visite des sites

consacrés à ce type de problèmes peuvent contribuer

à en diminuer la fréquence.

o Erreur humaine : outre les copies de

sécurité, seule une formation adéquate du personnel peut

limiter ce problème.

I.6. LES STRATÉGIES DE SÉCURITÉ

RÉSEAU

La sécurité d'un réseau dépendant

souvent du maillon le plus faible, il est important de normaliser au maximum

l'ensemble de mécanismes de sécurité afin qu'ils puissent

être applicables et maintenus dans le temps.

Des règles de sécurité de configuration

des systèmes réseau (routeur, commutateur, etc.) doivent en outre

être clairement définies à la fois pour renforcer la

sécurité intrinsèque de chaque système et assurer

en toute sécurité l'administration du réseau et des

services associés. La protection des systèmes réseau

concerne à la fois la configuration de ces systèmes et les

protocoles utilisés pour le routage et l'administration du

réseau.

La sécurité d'un réseau repose

principalement sur la protection de ses équipements. La

sécurité de ces équipements recouvre les grands domaines

suivants :

o Sécurité physique : Il s'agit de la

protection physique des équipements face aux menaces de feu,

d'inondation, de survoltage, d'accès illégal à la salle

informatique, etc.

o Sécurité du système d'exploitation :

Tout équipement réseau exécute un OS (Operating System)

susceptible de contenir des faiblesses de sécurité ou des

bogues.

o Sécurité logique : Il s'agit de la

configuration de l'équipement réseau, qui traduit par son contenu

la politique de sécurité réseau.

I.6.1. Sécurité des équipements

réseaux

13

La maîtrise de la sécurité de ces

équipements réseau permet de se protéger des attaques

suivantes :

ü Attaques par déni de service visant à

exploiter des faiblesses de configuration (attaques de type smurf, par exemple,

qui broadcastent des paquets IP par rebond via les adresses IP d'un

équipement réseau).

ü Attaques permettant d'obtenir un accès non

autorisé à 'équipement réseau suite à des

faiblesses de configuration (attaques de type SNMP, par exemple, avec des

communautés SNMP triviales).

ü Attaques exploitant un bogue

référencé de l'operating system. Cisco, Microsoft et

d'autres éditeurs de systèmes d'exploitation disposent

désormais d'équipes dédiées à la

sécurité et à la délivrance de « patchs »

pour corriger les bogues.

Sécurité physique des

équipements

La sécurité physique vise à

définir des périmètres de sécurité

associés à des mesures de sécurité de plus en plus

strictes suivant la nature des équipements à protéger.

D'une manière générale, tout équipement

réseau ou lié au réseau doit être situé dans

des locaux dédiés, réservés au personnel

habilité (badge, clé, etc.).

De plus, tous les accès doivent être

archivés à des fins d'investigation en cas d'incident de

sécurité et doit être en conformité avec l'exigence

de la sécurité de l'infrastructure (Chaque équipement doit

être connectée à l'onduleur ou stabilisateur...)

Tout local contenant des équipements de

télécommunications doit être protégé des

menaces telles que l'humidité, le feu, les inondations, la

température, le survoltage, les coupures de courant, etc.

Sécurité logique des

équipements

La configuration des équipements réseau est un

aspect majeur de la sécurité des réseaux. Une

configuration réseau doit refléter l'application d'une politique

de sécurité.

I.6.2. Protection des accès réseau

La protection des accès réseau consiste non

seulement à maîtriser les flux réseau qui transitent dans

l'entreprise par l'implémentation de systèmes pare-feu, mais

aussi à assurer un niveau de confidentialité suffisant des

données qui seront transmises à l'aide de protocoles de

sécurité.

Tout accès à un réseau externe au

réseau d'entreprise doit faire l'objet d'un contrôle

d'accès afin de ne laisser passer que le trafic autorisé.

L'objectif d'un tel contrôle est à la fois de créer un

périmètre de sécurité, de limiter le nombre de

points d'accès afin de faciliter la gestion de la

sécurité, mais aussi de disposer de traces systèmes en cas

d'incident de sécurité.

14

En filtrant le trafic entrant et sortant du réseau

d'entreprise, on réduit tout d'abord l'éventail des attaques

possibles aux seuls services autorisés à transiter sur le

réseau. De plus, suivant le niveau de granularité du

contrôle de filtrage mis en place, on peut se prémunir contre les

attaques de type déni de service, spoofing, etc., ainsi que contre les

attaques applicatives sur les programmes CGI (Common Gateway Interface) d'un

site Web si l'on met en place un filtrage applicatif (proxy) ou les attaques

à partir de programmes Java, etc.

V' Le pare-feu

Un pare-feu6 est un composant réseau qui

permet non seulement de concentrer l'administration de la

sécurité en des points d'accès limités au

réseau d'entreprise mais aussi de créer un

périmètre de sécurité, par exemple entre le

réseau intranet de l'entreprise et le réseau Internet. Une

architecture à base de pare-feu offre l'avantage de concentrer les

efforts de sécurité sur un unique point d'entrée.

Grâce à des mécanismes de filtrage en profondeur ainsi

qu'à des fonctions de journalisation des événements, les

pare-feu sont en outre des éléments cruciaux pour les

investigations de sécurité.

V' Les NIPS (Network Intrusion Prevention

System)

Les NIPS sont des IPS permettant de surveiller le trafic

réseau, ils peuvent prendre des mesures telles que terminer une session

TCP. Une déclinaison en WIPS (wireless intrusion prevention system) est

parfois utilisée pour évoquer la protection des réseaux

sans-fil7.

Ils incarnent une nouvelle génération

d'équipements réseau qui combine les fonctionnalités des

IDS (Intrusion Detection System) et celles de pare-feu. Ils présentent

au minimum deux interfaces réseau (entrante et sortante) et se

positionnent en passerelle/coupure de niveau 2 OSI du trafic réseau.

Bien qu'un NIPS reste invisible pour le trafic IP (il n'agit pas comme un noeud

IP), le trafic réseau est analysé en son sein afin de

contrôler les données et de détecter des attaques

potentielles.

À l'inverse d'un IDS, un NIPS peut agir directement sur

le trafic lors de la détection d'un trafic malicieux en agissant en

coupure sur ce trafic. Cela permet de réduire la propagation de

l'attaque au plus vite. L'objectif de tels équipements est ainsi

d'offrir des contre-mesures en temps réel.

I.6.3. Protection des systèmes, des applications et

de la gestion du réseau

Tout réseau est construit dans le but d'offrir des

services à valeur ajoutée implémentés sur des

systèmes dédiés. Les règles de

sécurité à considérer pour la gestion de

réseau sont les suivantes :

V' Les accès logiques d'administration des

équipements réseau ne sont

possibles que depuis une zone

dédiée à la gestion du réseau.

6N. AGOULMINE, O. CHERKAOUI., Pratique de la gestion

de réseau, 2éd. Paris,

Eyrolles, 2003, 280 pages.

7Encyclopédie,

https://fr.wikipedia.org/wiki/Syst%C3%A8me_de_pr%C3%A9vention_d%27intrusion

consulté le 16/07/2007

15

V' La zone dédiée à la gestion du

réseau fait l'objet d'une politique de

sécurité spécifique et implémente un

niveau de sécurité maximal.

V' Les protocoles mis en oeuvre pour la gestion du

réseau implémentent au

maximum les options de

sécurité.

V' Tous les services et systèmes associés

à l'activité réseau sont parties

prenantes de la

politique de sécurité réseau.

Les systèmes d'exploitation des équipements

réseau sont de sources importantes de failles potentielles de

sécurité. Cela concerne à la fois les problèmes ou

faiblesses du système d'exploitation lui-même et les services qui

y sont implémentés. De nombreux sites Internet centralisent de

telles alertes, comme celui du CERT (Computer Emergency Response Team) ou ceux

des fournisseurs d'équipements réseau.

Les faiblesses associées au système

d'exploitation proviennent généralement d'une mauvaise

implémentation ou de mauvaises règles de codage. Ces faiblesses

peuvent être exploitées par des attaques de type buffer overflow

et donnent la possibilité d'exécuter du code malicieux.

Ces faiblesses sont généralement difficiles

à déceler sans des tests de non-régression et de

sécurité complets. Elles proviennent le plus souvent d'une

mauvaise implémentation/ codage ou d'une mauvaise interprétation

du protocole.

I.6.4. Sécurité de l'infrastructure

V' Le paratonnerre a pour rôle de protéger une

structure contre les coûts

directs de la foudre.

V' Le parafoudre (ou para-sur tenseur) protège les

installations électriques

et de télécommunications

contre les surtensions en général qui peuvent avoir pour origine

la foudre ou la manoeuvre d'appareils électriques (surtensions dites de

manoeuvre). La mise en place d'un parafoudre est importante.

V' L'onduleur8 est un maillon important dans la

sécurité des systèmes

informatiques. Il a pour

principale mission de prendre le relais du secteur lorsque des coupures de

courant se produisent, laissant ainsi aux utilisateurs le temps de sauvegarder

le travail en cours. Les coupures ne sont pas les seuls incidents auxquels ces

appareils doivent faire face. Le filtrage, ainsi que la régulation de la

tension, font aussi partie des fonctions importantes à assurer. Un bon

onduleur devra assurer la continuité de la fourniture

d'électricité aux appareils, mais également veiller

à ce que le courant soit de bonne qualité.

I.7. Les dispositifs de la sécurité9

I.7.1. Les pare-feu

I.7.1.1. Définition et fonctionnement

8Anonyme,

http://www.infosec-ups.com/fr/faq/guide-de-la-protection-electrique/

consulté le 10/05/2019

9Michel.R. La sécurité des

réseaux et des systèmes, Paris, 2005-2006

16

Un pare-feu (firewall, en anglais) est un dispositif

matériel et/ou logiciel qui implémente la fonction de

sécurité de contrôle d'accès. Un pare-feu est donc

un dispositif pour filtrer les accès, les paquets IP, les flux entrant

et sortant d'un système. Un pare-feu est installé en coupure sur

un réseau lorsqu'il sert de passerelle filtrante pour un domaine

à la frontière d'un périmètre fermé.

Un pare feu est un système permettant de filtrer les

paquets de données échangés avec le réseau, il

s'agit aussi d'une passerelle filtrante comportant au minimum les interfaces

réseaux suivante: Une interface pour le réseau à

protéger (réseau interne).Une interface pour le réseau

externe.

Un pare-feu met en vigueur une politique de

sécurité qui laisse passer, ou arrête les trames ou les

paquets d'information selon cette politique. Il peut donc autoriser ou

empêcher des communications selon leur origine, leur destination ou leur

contenu. Dans la pratique, un pare-feu lit et analyse chacun des paquets qui

arrivent. Après analyse, il décide du passage ou de l'arrêt

selon l'adresse IP de l'émetteur, du récepteur, selon le type de

transport (TCP ou UDP) et le numéro de port, en relation avec le type

d'application réseau.

Quand la politique de sécurité ne concerne que

les couches basses, la seule analyse du paquet permet d'autoriser, de rejeter

ou d'ignorer le paquet.

Quand la politique décrit des règles de

sécurité qui mettent en jeu le transport fiable, les sessions ou

les applications, le pare feu doit connaître l'état

momentané de la connexion et doit garder en mémoire de nombreux

paquets pendant un certain temps de façon qu'il puisse décider de

l'autorisation ou du rejet des paquets.

Les pare-feu ont des limitations : ils doivent être

très puissants en termes de ressources pour ne pas ralentir le trafic,

dans un sens ou dans un autre, puisqu'ils ont en coupure sur le réseau.

Ils ne doivent pas être court-circuités par d'autres passerelles

ou des modems connectés directement à l'extérieur. Ils

sont des « bastions », c'est-à-dire des cibles pour les

attaquants qui peuvent les assaillir pour saturer leur

ressource. Un pare-feu doit posséder un système

de journalisation (.log)

sophistiqué a posteriori tous les faits

importants qui jalonnent la vie de cette passerelle filtrante : tentatives

d'intrusion, événements anormaux, attaques par saturation, par

balayage.

Un pare feu est en général architecturé

de telle manière que l'on puisse distinguer physiquement les

communications avec l'extérieur, celles avec le réseau à

protéger et enfin celles qui sont déviées vers une zone

tampon de parking, souvent appelée zone démilitarisée (DMZ

en anglais), c'est dans cette zone qu'on place le site web, ouvert à

l'Internet, à l'abri d'un pare-feu, mais nettement séparé

du réseau interne à protéger.

Il convient d'ailleurs de dire ici qu'il n'existe aucun

système de sécurité qui soit infaillible à 100%.

Tout logiciel, qu'il soit de type firewall ou de type chiffrement d'information

peut être «cassé». Mais il suffit que les besoins

financiers à mettre en oeuvre pour ce faire soient supérieurs

à la valeur marchande estimée des informations en notre

possession pour que le système soit considéré comme

fiable.

I.7.1.2. Les types de firewalls Packetfilter

17

Le packetfilter, comme son nom l'indique,

filtre les paquets dans les deux sens. Pour ce faire, il utilise des fonctions

de routage interne classiques. Ce sont des protections efficaces, mais pas

toujours suffisantes. Certaines attaques complexes peuvent déjouer les

règles.

Screening router : Evite le IP spooffing en vérifiant

que les adresses d'origine des paquets qui arrivent sur chaque interface sont

cohérentes et il n'y a pas de mascarade. Exemple: un paquet qui a une

adresse de votre réseau interne et qui vient de l'extérieur est

un SpoofedPacket. Il faut le jeter et prévenir le plus vite

l'administrateur qu'il y a eu tentative d'attaque.

I.7.2. Les systèmes de détection et de

prévention de l'intrusion

Un système de détection d'intrusion (IDS en

anglais), est un dispositif matériel et/ou logiciel de surveillance qui

permet de détecter en temps réel et de façon continue des

tentatives d'intrusion en temps réel, dans un SI ou dans un ordinateur

seul, de présenter des alertes à l'administrateur, voire pour

certains IDS plus sophistiqué, de neutraliser ces

pénétrations éventuelles et de prendre en compte ces

intrusions afin de sécuriser davantage le système

agressé.

Un IDS réagit en cas d'anomalie, à condition que

le système puisse bien identifier les intrus externes ou internes qui

ont un comportement anormal, en déclenchant un avertissement, une

alerte, en analysant éventuellement cette intrusion pour empêcher

qu'elle ne se reproduise, ou en paralysant même l'intrusion.

Un IDS est un capteur informatique qui écoute de

manière furtive le trafic sur un système, vérifie, filtre

et repère les activités anormales ou suspectes, ce qui permet

ultérieurement de décider d'action de prévention. Sur un

réseau, l'IDS est souvent réparti dans tous les emplacements

stratégiques du réseau.

Les techniques sont différentes selon que l'IDS

inspecte un réseau ou que l'IDS contrôle l'activité d'une

machine (hôte, serveur). Sur un réseau, il y a en

général plusieurs sondes qui analysent de concert, les attaques

en amont d'un pare-feu ou d'un serveur. Sur un système hôte, les

IDS sont incarnés par des démons ou des applications standards

furtives qui analysent des fichiers de journalisation et examinent certains

paquets issus du réseau. Il existe deux grandes familles distinctes

d'IDS: Les N-IDS (Network Based Intrusion Detection system), ils assurent la

sécurité au niveau du réseau. Les H-IDS (Host Based

Intrusion Detection system), ils assurent la sécurité au niveau

des hôtes.

Un N-IDS nécessite un matériel

dédié et constitue un système capable de contrôler

les paquets circulant sur un ou plusieurs liens réseau dans le but de

découvrir si un acte malveillant ou anormal a lieu.

Le H-IDS réside sur un hôte particulier et la

gamme de ces logiciels couvre donc une grande partie des systèmes

d'exploitation tels que Windows, Linux, ect... Le H-IDS se comporte comme un

démon ou un service standard sur un système hôte.

Traditionnellement, le H-IDS analyse des informations particulières dans

les journaux de logs (syslogs, messages, lastlogs...) et aussi capture les

paquets réseaux entrant/sortant de l'hôte pour y déceler

des signaux d'intrusion (Déni de services, Backdoors, chevaux de

troie...).

I.7. CONCLUSION

18

Pour définir la sécurité, on peut partir

de la couche application en disant qu'une application est

sécurisée si l'utilisateur qui s'en sert a été

identifié et authentifié, si les données

transportées n'ont pas été modifiées, si les

données n'ont pu être interceptées et si elles ont une

valeur juridique.

À partir de cette définition, on peut

considérer que la

Sécurité consiste en cinq types d'opération

:

V' identification d'un utilisateur ;

V' authentification d'un utilisateur ;

V' intégrité des données ;

V' confidentialité des données ;

V' non-répudiation.

Les outils à mettre en oeuvre pour assurer ces

opérations proviennent de différents horizons et progressent

rapidement pour tenter de rattraper le retard sur les attaquants, qui ont

toujours une longueur d'avance.

Le réseau informatique de tout établissement ou

de toute entreprise est le premier maillon d'une grande chaîne qu'un

utilisateur rencontre dès qu'il veut

CHAPITRE. II. ETUDE DUSERVEUR RADIUS

II.1. Introduction

19

bénéficier des services en ligne qui lui sont

proposés localement ou à distance dans les méandres

d'Internet. L'accès à un réseau est un service qui peut

être convoité dans un but malveillant. Un pirate qui obtient la

clé d'un réseau peut chercher à s'y introduire,

compromettre des machines et s'en servir pour rebondir vers d'autres

réseaux avec toutes les conséquences désagréables

que cela implique.

II.1.2. Historique

Le protocole RADIUS a été créé par

Livingston, il est développé en trois étapes

présentées comme suit :

· Janvier 1997 : Première version de RADIUS

décrite dans RFC 2058 (authentification) et 2059 (accounting).

· Avril 1997 : Deuxième version de RADIUS

décrite dans RFC 2138 (authentification) et 2139 (accounting).

· Juin 2000 : La dernière version de RADIUS

décrite dans RFC 2865 (authentification) et 2866 (accounting).

II.3. Origine

Le Serveur Radius avait tout d'abord pour objet de

répondre aux problèmes d'authentification pour des accès

distants, par liaison téléphonique, vers les réseaux des

fournisseurs d'accès ou des entreprises. C'est de là qu'il tient

son nom qui signifie Remote Access Dial In User Service. Au

fil du temps, il a été enrichi et on peut envisager aujourd'hui

de l'utiliser pour authentifier les postes de travail sur les réseaux

locaux, qu'ils soient filaires ou sans fil.

II.4. Définition

RADIUS (Remote Authentification Dial In User Service) est un

protocole d'authentification client/serveur habituellement utilisé pour

l'accès à distance, défini par la RFC 2865. Ce protocole

permet de sécuriser les réseaux contre des accès à

distance non autorisés. Il est indépendant du type de support

utilisé.

Le protocole Radius repose principalement sur un serveur

(serveur Radius), relié à une base d'identification (fichier

local, base de données, annuaire LDAP, etc.) et un client Radius,

appelé NAS (Network Access Server), faisant office

d'intermédiaire entre l'utilisateur final et le serveur10.

Radius est un protocole qui répond au modèle

AAA. Ces initiales résument les trois fonctions du protocole :

· A = Authentication : authentifier l'identité du

client ;

· A = Authorization : accorder des droits au client ;

· A = Accounting : enregistrer les données de

comptabilité de l'usage du réseau par le client.

Le mot de passe servant à authentifier les transactions

entre le client Radius et le serveur Radius est chiffré et authentifier

grâce à un secret partagé. Il est

10

http://www-igm.univ-mlv.fr/~dr/XPOSE2003/Mandille/Radius.htm

20

à noter que le serveur Radius peut faire office de

proxy, c'est-à-dire transmettre les requêtes du client a d'autres

serveurs Radius.

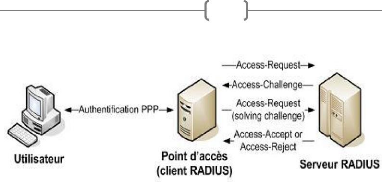

II.1.2. Principe de fonctionnement

Le poste utilisateur (supplicant dans les RFC)

transmet une requête d'accès à un client RADIUS pour entrer

sur le réseau. Ce client se charge de demander les informations

identifiant l'utilisateur : le nom d'utilisateur (login) et le mot de passe par

exemple.

Le client RADIUS génère selon le protocole une

requête Access-Request contenant les informations

d'authentification. Le serveur RADIUS peut traiter lui-même cette

requête ou la transmettre à un autre serveur RADIUS par un

mécanisme appelé Proxy Radius. Le serveur Radius chargé de

l'identification finale (appelé Home Radius) peut traiter la demande

s'il dispose de suffisamment d'éléments dans l'Access-Request ou

demander des informations supplémentaires par un renvoi de paquet

"Access Challenge", auquel le client répondra par un autre «

Access-Request », et ainsi de suite. Les échanges sont retransmis

par la chaîne de serveurs Radius proxy intermédiaires dans un sens

et dans l'autre.

Quand le serveur Radius dispose de suffisamment

d'éléments (jusqu'à une douzaine d'échanges pour

les protocoles complexes de type EAP) le serveur RADIUS valide ou refuse

l'identification en renvoyant un paquet de type : Access-Accept ou

Access-Reject.

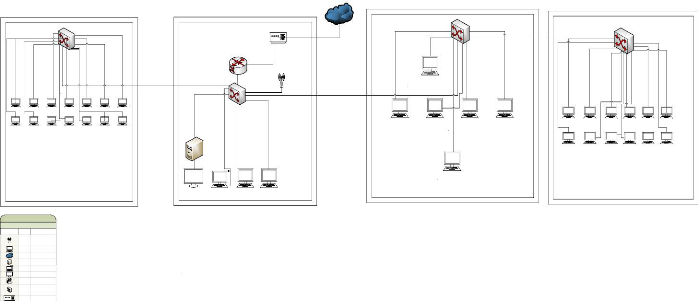

Le fonctionnement de Radius est basé sur un

scénario proche de

celui-ci :

1. Un utilisateur envoie une requête au NAS afin

d'autoriser une connexion à distance ;

2. Le NAS achemine la demande au serveur Radius ;

3. Le serveur Radius consulte la base de données

d'identification afin de connaître le type de scénario

d'identification demandé pour l'utilisateur. Soit le scénario

actuel convient, soit une autre méthode d'identification est

demandée à l'utilisateur.

Le serveur Radius retourne ainsi une des quatre

réponses suivantes :

- ACCEPT : l'identification a réussi ;

- REJECT : l'identification a échoué ;

- CHALLENGE : le serveur RADIUS souhaite des informations

supplémentaires de la part de l'utilisateur et propose un «

défi » (en anglais « challenge ») ;

- CHANGE PASSWORD : le serveur Radius demande à

l'utilisateur un nouveau mot de passe.

Suite à cette phase d'authentification débute

une phase d'autorisation ou le serveur retourne les autorisations aux

utilisateurs.

21

Figure II 12 : Principe de fonctionnement de Radius

II.1.3. Rôles de protocole RADIUS

V' Authentifier les machines/utilisateurs pour

l'accès au réseau local.

V' Utilisable en filaire et sans-fil.

V' Placer les machines dans des sous-réseaux

virtuels.

V' Plusieurs moyens d'authentification.

V' Initialiser les algorithmes de chiffrement des

communications (WPA).

V' Les communications WiFi peuvent être

sécurisées.

V' Radius est un élément actif du

réseau, pas seulement une base de donnée.

V' Interfaçage avec des logiciels de portails

captifs.

V' Authentification distante par redirection de

requêtes (proxy).

V' Utilisable par d'autres types de serveurs

(VPN)11.

II.1.4. Principes de protocole RADIUS

RADIUS connaît nativement deux protocoles de mot de

passe : PAP (échange en clair du nom et du mot de passe), et CHAP

(échange basé sur un hachage de part et d'autre avec

échange seulement du « challenge »). Le protocole

prévoit deux attributs séparés : User-Password et

CHAP-Password.

Depuis, se sont greffées les variations Microsoft:

MS-CHAP et MS-CHAP-V2; leur similitude avec CHAP permet de les transporter en

RADIUS de la même façon, à l'initiative du serveur et sous

réserve de possibilité de transport de bout en bout du

supplicant au client Radius, du client au serveur Radius et enfin du

serveur Radius à la base de données d'identification.

C'est sur cette dernière étape que souvent le

bât blesse : rien n'est prévu par exemple en LDAP pour transporter

le challenge ni les étapes spécifiques de MS-CHAP ou MS-CHAP-V2

qui, du coup, se terminent exclusivement sur des bases d'identification

Microsoft locales pour le serveur Radius.

V' RADIUS repose principalement sur un serveur (le

serveur RADIUS), relié à une base d'identification (base de

données, annuaire LDAP, etc.), et sur un client RADIUS, appelé

NAS, faisant office d'intermédiaire entre l'utilisateur final et le

serveur.

11

https://www.culture-informatique.net.

22

ü L'ensemble des transactions entre le client RADIUS et

le serveur RADIUS est chiffré par la clé (secret) partagée

afin de renforcer la sécurité et garantir

l'intégrité de ces transactions.

ü Le serveur RADIUS peut faire office de proxy en

transmettant les requêtes du client à d'autres serveurs RADIUS.

ü Le serveur traite les demandes d'authentification en

accédant si nécessaire à une base externe: base de

données SQL, annuaire LDAP, comptes d'utilisateur de machine ou de

domaine.

ü Protocole de prédilection des fournisseurs

d'accès à internet : relativement standard, propose des

fonctionnalités de comptabilité permettant aux FAI de facturer

précisément leurs clients.

II.1.5. Eléments d'authentification RADIUS

L'identification RADIUS peut être enrichie d'une

autorisation, par exemple pour un client de fournisseur d'accès son

adresse IP, son temps de connexion maximal, son temps d'inactivité. Tous

ces paramètres sont définis par des attributs du paquet dans les

RFC, en l'occurrence pour cet exemple l'attribut 8, plus connu sous son nom

"convivial" Framed-IP-Address, bien que le protocole ne connaisse en fait que

les numéros, et les attributs Session-Timeout et Idle-Timeout. Les

attributs standards sont définis dans les RFC, les attributs

spécifiques d'un fournisseur ou VSA (Vendor Specific Attributes) sont

multiplexés dans l'attribut 26 : chaque fournisseur se voit attribuer un

numéro unique permettant de l'identifier, un octet de cet attribut

définit un numéro de VSA, ce qui permet à chaque

fournisseur de définir jusqu'à 255 attributs spécifiques

pour son matériel. Le serveur Radius s'adapte à ces "dialectes"

par des dictionnaires d'attributs...

ü Authentification avec l'adresse Ethernet (adresse

MAC)

L'adresse MAC de la carte Ethernet du poste de travail

identifie ce dernier. Cette adresse MAC n'est pas une preuve absolue

d'identité puisqu'il est relativement facile de la modifier et d'usurper

l'identité d'un autre poste de travail.

Néanmoins, sur un réseau filaire, cette adresse

peut être suffisante puisque, pour tromper le système

d'authentification, il faudra tout de même pénétrer sur le

site, connaître une adresse MAC valide et réussir à s'en

servir. Même si on peut imaginer qu'une personne décidée

peut y arriver, cette solution est suffisante si on considère qu'il

s'agit là d'une première barrière.

En revanche, si on souhaite une authentification très

forte il faudra utiliser une autre méthode, à savoir 802.1X et

EAP. Dans le cas du sans-fil, l'authentification par adresse MAC fonctionne

également mais elle est fortement déconseillée comme

unique moyen. En effet, même si on met en place un chiffrement fort des

communications, l'adresse MAC circule toujours en clair.

Or, le problème du sans-fil est que le

périmètre du réseau est flou et incontrôlable. Par

conséquent, n'importe qui, écoutant ce réseau, même

sans accès physique, peut capter des adresses MAC et s'en servir

très facilement ensuite pour s'authentifier. Cet inconvénient est

moindre en filaire car le périmètre est complètement

déterminé et une présence physique dans les locaux est

nécessaire. Ce type d'authentification est appelé Radius-MAC ou

encore MAC-based.

Figure : Format des Paquets Radius

23

V' Authentification par certificat électronique

X509

Ce type d'authentification consiste à faire

présenter par le client un certificat électronique dont la

validité pourra être vérifiée par le serveur.

Il peut s'agir d'un certificat appartenant à un

utilisateur. Dans ce cas on parlera d'authentification par utilisateur. Mais il

peut également s'agir d'un certificat machine qui sera alors lié

à la machine. L'usage des certificats implique l'existence d'une IGC

(Infrastructure de gestion de clés, ou PKI en anglais, pour Public Key

Infrastructure).

V' Authentification RADIUS par identifiant et mot de

passe

Ce type d'authentification correspond plutôt à

une authentification par utilisateur et suppose qu'il existe quelque part une

base de données qui puisse être interrogée par le serveur.

Plusieurs protocoles peuvent être mis en oeuvre pour assurer une

authentification par identifiant et mot de passe. Cependant, il convient

d'éliminer ceux pour lesquels le mot de passe circule en clair sur le

réseau ou bien est stocké en clair dans la base de

données.

Le protocole 802.1X nous permettra de mettre en oeuvre des

solutions (EAP/PEAP ou EAP/TTLS) qui permettront de résoudre ces

problèmes. Comme les utilisateurs sont déjà

confrontés à la nécessité de posséder de

multiples mots de passe pour de multiples applications, il sera

intéressant de réutiliser une base existante comme un domaine

Windows ou une base LDAP.

A. Les différents types de paquets

RADIUS

V' Access-Request : la conversation commence toujours par un

paquet Access-Requestémis par le NAS (client RADIUS) vers le serveur

RADIUS. Il contient au moins l'attribut User-Name et une liste d'autres

attributs tels que Calling Station-Id, Nas-Identifier, etc.

V' Access-Challenge : après réception d'un

paquet Access-Request, le serveur peut renvoyer un paquet Access-Challenge qui

a pour but de demander d'autres informations et de provoquer l'émission

d'un nouveau paquet Access-

Request:parleNAS.Access-ChallengeseratoujoursutiliséavecEAP

puisqu'il

permettra au serveur de demander un certificat ou un mot de passe

au poste de travail.

V' Access-Accept : Ce paquet est renvoyé au NAS par le

serveur Radius si l'authentification transmise par l'Access-Request a

été correctement validée.

B. Format générale des paquets

RADIUS

Radius utilise quatre types de paquets pour assurer les

transactions d'authentification. Tous les paquets ont le format

général indiqué par la figure suivante :

Code Longueur Authentificateur Attributs et

valeurs

Id

24

· Code : Ce champ d'un seul octet contient une valeur

qui identifie le type du paquet. La RFC 3575 (IANA considerations for Radius)

définit 255 types de paquets. Par chance, quatre d'entre eux seront

suffisants pour les problèmes qui nous préoccupent ici. Il s'agit

de :

Access-Request (code=1);

Access-Accept (code=2);

Access-Reject (code=3);

Access-Challenge (code=11).

· ID : Ce champ, d'un seul octet, contient une valeur

permettant au client Radius d'associer les requêtes et les

réponses.

· Longueur : Champ de seize octets contenant la longueur

totale du paquet.

· L'authentificateur : Ce champ de seize octets a pour

but de vérifier l'intégrité des paquets. On distingue

l'authentificateur de requête et l'authentificateur de réponse. Le

premier est inclus dans les paquets de type Access-Request ou

Accounting-Request envoyés par les NAS. Sa valeur est calculée de

façon aléatoire. Et l'authentificateur de réponse est

présent dans les paquets de réponse de type Access-Accept,

Access-Challenge ou Access-Reject. Sa valeur est calculée par le serveur

à partir d'une formule de hachage MD5 sur une chaîne de

caractères composée de la concaténation des champs code,

ID, longueur, authentificateur de requête et attributs.

· Attributs et valeur : Ce champ du paquet est de

longueur variable et contient la charge utile du protocole, c'est-à-dire

les attributs et leur valeur qui seront envoyés soit par le NAS (client

RADIUS) en requête, soit par le serveur en réponse.

Suite à la phase d'authentification définie

au-dessus, débute une phase d'autorisation où le serveur RADIUS

retourne les autorisations de l'utilisateur.

4. Autorisation RADIUS

Dès que la phase d'authentification est passée,

celle d'autorisation commence. Des données supplémentaires

peuvent être transmises à l'utilisateur : - Les services

autorisés, Telnet, connections PPP, etc. - Les paramètres de

connexion, host, adresse IP, temps de connexion, etc.

5. Accounting RADIUS La comptabilité permet de

suivre les services que l'utilisateur accède et les ressources

réseaux utilisés. II.1.6. RADIUS et Les protocoles de mots de

passe

RADIUS connaît nativement deux protocoles de mot de

passe qu'on a déjà défini dans le premier chapitre :

PAP (échange en clair du nom et du mot de passe),

CHAP

:(échangebasésurunhachagedepartetd'autreavecéchangeseulement

du 'challenge'). La similarité de deux protocoles MS-CHAP et MS-CHAPv2

avec CHAP permet de les transporter en RADIUS de la même façon,

à l'initiative du serveur et sous réserve bien entendu de

possibilité de transport de bout en bout du supplicant auclient Radius,

du client au serveur Radius et enfin du serveur RADIUS à la base de

données d'identification.

II.1.7. Le protocole RADIUS et la couche de transport

UDP

Le protocole RADIUS établit une couche applicative

au-dessus de la couche de transport UDP. Les ports utilisés seront :

2.2. Le support de IEEE 802.1X et EAP

25

· 1812 pour recevoir les requêtes d'authentification

et d'autorisation ;

· 1813 pour recevoir les requêtes de

comptabilité

II.2. Les Extensions du Protocole Radius

Le protocole Radius d'origine a été

étendu afin de le rendre compatible, d'une part avec l'utilisation des

réseaux virtuels et, d'autre part, avec les protocoles 802.1X et EAP.

Ces apports font de Radius un protocole désormais capable de

réaliser des authentifications sur des réseaux locaux.

Nous verrons comment les réseaux virtuels sont mis en

jeu. Nous détaillerons comment EAP est architecturé, comment il

transporte les protocoles d'authentification et comment Radius transporte

EAP.

Nous parcourrons tous les mécanismes mis en oeuvre

depuis le branchement (ou l'association) d'un poste de travail sur le

réseau, jusqu'au moment de son authentification. Nous verrons

également, pour les réseaux sans fil, comment est amorcé

le chiffrement des communications de données.

2.1. Les Réseaux Virtuels (VLAN)

Dans Radius, la compatibilité avec la technologie des

VLAN est en fait réalisée au travers du support des tunnels (RFC

2868). Cette RFC spécifie comment il est possible d'établir des

tunnels de différents types entre un client et un serveur Radius. Elle

définit douze types de tunnels et introduit un certain nombre de

nouveaux attributs. Cependant, cette RFC ne mentionne pas directement les

VLAN.

Cette notion apparaît dans la RFC 3580 qui décrit

les spécifications d'usage de 802.1X avec Radius. C'est ici qu'est

introduit un treizième type de tunnel : le VLAN. La définition de

ce type particulier de tunnel s'opère grâce à trois

attributs, déjà définis par la RFC 2868, et auquel un

treizième type (VLAN) a été ajouté. Ces attributs

sont :

Ø Tunnel-Type : la valeur est VLAN ou 13 ;

Ø Tunnel-Medium-Type: la valeur est 802 pour indiquer

qu'il s'applique à un réseau de type IEEE 802 (Ethernet, Token

Ring, Wi-Fi) ;

Ø Tunnel-Private-Group-Id: la valeur est le

numéro de VLAN qui doit être affecté au port sur lequel est

connecté le poste de travail.

Ils ne sont pas spécifiquement liés à

l'utilisation de 802.1X et sont pleinement utilisables pour l'authentification

Radius-MAC. Jusqu'ici, nous avons vu des attributs liés au processus

d'authentification (User-Name, Calling-Station-Id) et émis par les NAS

dans les paquets Access-Request, alors que les attributs de type Tunnel sont

liés aux autorisations qui seront délivrées par le

serveur. Ils seront émis dans les paquets Access-Challenge ou

Access-Accept.

26

Le protocole EAP est utilisé pour transporter le

protocole d'authentification qu'on veut utiliser (TLS, PEAP...). Nous allons

maintenant étudier la structure d'EAP et les différentes phases

des échanges.

EAP est un protocole qui place trois couches au-dessus la

couche liaison, IEEE 802. C'est là qu'intervient le code logiciel du

supplicant. Lorsque l'authentification sera terminée, ces couches EAP

resteront en place car elles seront utiles pour gérer, par exemple, les

réauthentifications ou encore la rotation des clés GTK qui sera

vue au paragraphe « Spécificités Wi-Fi : la gestion des

clés de chiffrement et WPA ». Quatre types de paquets sont

utilisés pour le protocole EAP :

· Request ;

· Response ;

· Success ;

· Failure.

Elle reçoit et envoie les paquets vers la couche basse

et transmet les paquets de type Request, Success et Failure à la couche

EAP Peer. Les paquets Response sont transmis à la couche EAP

Authenticator »Les couches EAP Peer et EAP Authenticator La couche EAP

Peer est implémentée sur le poste de travail, tandis que la

couche EAP Authenticator est implémentée sur le NAS et sur le

serveur Radius. Ces couches ont pour rôle d'interpréter le type de

paquet Request ou Response et deles diriger vers la couche EAP Method

correspondant au protocole d'authentification utilisé (par exemple,

TLS).

La couche EAP Method

C'est dans cette couche que se tient le code logiciel du

protocole d'authentification utilisé. Le NAS n'a pas besoin de cette

couche puisqu'il agit de façon transparente (sauf si le serveur Radius

est embarqué dans le NAS).

Le rôle du NAS est d'extraire le paquet EAP qui lui

arrive du supplicant et de le faire passer dans la couche Radius (et vice

versa). Pour cela, il doit encapsuler, c'est-à-dire écrire, le

paquet EAP dans un attribut particulier de Radius qui a été

ajouté au modèle d'origine pour cette fonction. Il s'agit de

l'attribut EAP-Message (numéro 79).

Un autre attribut, Message-Authenticator (numéro 80),

a été ajouté. Cependant, nous ne nous appesantirons pas

plus sur cet attribut qui possède, à peu près, la

même fonction que le champ authenticator vu au chapitre 5, à

savoir assurer l'intégrité des paquets EAP.

Cet attribut sera présent dans tous les paquets

échangés entre le NAS et le serveur mais n'influe pas sur la

compréhension globale du protocole. Du côté du serveur

Radius, c'est un module spécifique qui décapsulera la valeur de

l'attribut EAP-Message et qui l'interprétera en suivant le modèle

de couches d'EAP vu plus haut12.

On peut découper le protocole EAP en quatre

étapes que nous baptiserons :

· Identité externe.

· Négociation de protocole.

· Protocole transporté.

12

https://loufida.com/fonctionnement-de-lauthentification-basee-sur-le-port-ieee-802-1x-dot1x/

27

Gestion des clés de chiffrement. 2.2.1. Le

protocole EAP/TLS

TLS dispose de trois fonctions : l'authentification du

serveur, l'authentification du client et le chiffrement. Le chiffrement dont il

est question ici a pour but de créer un tunnel protégé

dans lequel passeront les données sensibles une fois que

l'authentification sera faite.

Il s'agit du même principe mis en oeuvre lorsqu'on

utilise une URL du type

https:// dans un navigateur Internet. Dans

notre cas, ce tunnel aura une fonction légèrement

différente. Il s'agit de protéger l'authentification

elle-même lorsque cela est nécessaire. Par exemple, avec les

protocoles PEAP et TTLS pour lesquels il faut protéger les

échanges d'authentification du mot de passe.

Avec EAP/TLS, ce tunnel ne sera pas utilisé puisque

l'authentification est déjà réalisée avec les

certificats qui servent à créer le tunnel. TLS est un protocole

d'authentification mutuelle par certificat du client (le supplicant) et du

serveur.

Chacun doit donc posséder un certificat qu'il envoie

à l'autre qui l'authentifie. Cela impose donc l'existence d'une IGC

(Infrastructure de Gestion de Clés). Si elle n'existe pas, il est

possible d'en créer une assez facilement.

2.2.2. Le protocole EAP/PEAP

PEAP est un protocole qui a été

développé par Microsoft, Cisco et RSA security pour pallier le

principal problème d'EAP/TLS, à savoir la nécessité

de distribuer des certificats à tous les utilisateurs ou machines. Cela

peut être une charge importante, voire ingérable pour certains

sites.

Comme avec EAP/TLS, c'est une authentification mutuelle qui

s'établit entre le supplicant et le serveur. Mais cette fois, elle est

asymétrique. Le serveur sera authentifié par son certificat

auprès du supplicant qui, lui-même, s'authentifiera auprès

du serveur par la présentation d'un identifiant et d'un mot de

passe.Seul le serveur a besoin d'un certificat. Mais les clients doivent tout

de même installer le certificat de l'autorité qui a émis le

certificat du serveur.

Cela permet de s'assurer que les mots de passe sont

envoyés au bon serveur et non à un usurpateur. Comme un mot de

passe va être envoyé par le supplicant au serveur, il faudra bien

que ce dernier le valide en fonction d'une base d'authentification qu'il pourra

interroger.

Le serveur Radius devra donc être

paramétré de manière à pouvoir valider le mot de

passe. En principe, si on décide d'utiliser PEAP, cela signifie que

cette base existe déjà sur le site. En général, il

s'agit d'une base Windows mais il est aussi possible d'utiliser une base

LDAP.