4.3 Les étapes de la configuration MPLS-VPN

Le protocole MPLS étant un protocole qui permet

d'interconnecter les réseaux locaux entre eux peu importe la distance

entre les différents sites grâce à un fournisseur

d'accès. La différence entre MPLS et les autres protocoles avant

lui tel que ATM Frame Relay X25 c'est que MPLS avant tout est un protocole de

couche 2.5 ( il se situe entre la couche réseau et la couche liaison de

donné du modèle OSI) donc il a toutes les caractéristiques

des protocoles en général de couche 3, c'est un protocole qui

permet de fournir de la fiabilité dans le réseau que nous pouvons

remarquer la partie du fournisseur d'accès est un maillage global qui

veut dire si une des interfaces ou une partie du réseau tombe en panne

il y a toujours une autre

Proposition d'une solution pour l'interconnexion des

Espaces Numériques Ouverts de l'Université Virtuelle du

Sénégal avec la

technologie MPLS-VPN

PAGE 28

partie pour prendre le relais coté connexion. C'est un

protocole aussi qui assure la sécurité des données des

utilisateurs ; vu qu'il utilise l'encapsulation IP sec grâce à la

technologie VPN. Si par malheur quelqu'un intercepte le paquet même si

c'est très difficile c'est encore plus difficile de décrypter les

données dans ce paquet. Le protocole MPLS permet aussi de

sécuriser le fournisseur d'accès internet vu qu'il permet de

cacher le réseau du fournisseur d'accès à l'utilisateur.

Celui-ci ne voit que le réseau qui est connecté avec lui dans ce

cas (CE_Siège_UVS) ne voit que (CE_ENO_SL) dans sa table de routage ce

qui une bonne chose pour l'opérateur et aussi pour le client qui n'a pas

grande chose à faire avec le réseau de l'opérateur et

facilite aussi le dépannage.

Alors voici ci-dessous l'architecture sur laquelle nous allons

travaillez, il s'agit donc de deux sites distants ; le premier site à

gauche nommé Siège_UVS le second à droite nommé

ENO_Saint-Louis et chaque site est représenté par un routeur sur

le site de Siège_UVS un autre sur le site de ENO_Saint-Louis. Un

ordinateur qui va servir de test sur le site de Siège_UVS et un autre

sur le site de ENO_Saint-Louis qui va également nous servit de test.

Donc dans la dernière partie de notre présentation nous allons

faire des tests de connectivité entre le PC du Siège_UVS et le PC

de l'ENO_Saint-Louis pour vérifier que notre configuration a bel et bien

fonctionnée. Entre les deux routeurs vous voyez très bien le

réseau operateur IP MPLS alors cette partie du réseau n'est pas

gérée par l'entreprise qui fait l'interconnexion ; elle est

gérée par un opérateur de télécommunication

qui possède un réseau étendu et qui offre des services de

liaison spécialisée pour l'interconnexion de site distants.

Du côté de l'abonné la configuration des

routeurs et des machines nécessite des adresses IP dont le choix est

arbitraire. Dans ce cas nous avons besoins une adresse IP pour le réseau

du Siège_UVS et une adresse IP pour le réseau de

l'ENO_Saint-Louis. Dans notre configuration nous avons utilisé deux

types de familles d'adresses : les adresses IPv4 et les adresses IPv6.

Coté client nous aurons des adresses IPv6 pour l'interconnexion des

différents équipements. Sur le nuage MPLS nous avons

implémenté des adresses IPv4. Le choix de ces adresses IP est

fait par le technicien réseau de l'entreprise qui sera en accord avec

l'opérateur de télécommunication.

La configuration de MPLS se fera en deux étape :

Configuration coté client (Université) et Configuration

coté opérateur.

A noter que les protocoles de routage utilisés dans

notre pratique est le protocole OSPF coté operateur et EIGRP coté

client. Le protocole OSPF est un protocole de routage à état de

lien et standard (interopérable) c'est-à-dire qui n'est pas

propriétaire on peut configurer le protocole OSPF sur un routeur CISCO

aussi bien sur un routeur non Cisco. Il a une convergence rapide si un routeur

tombe en panne, un autre routeur peut rapidement reprendre le relais et

continuer le fonctionnement du réseau sans qu'il ait un impact majeur

sur le réseau. Adapté aux grands réseaux (pas de limite de

saut, etc...), faible utilisation de la bande passante. Et le protocole EIGRP,

il est similaire au protocole OSPF mais il dispose de plusieurs avantages,

EIGRP prend en compte la bande passante et le délai, il a une vitesse de

convergence instantanée ce qui lui donne une avance par rapport à

OSPF car il sait déjà ou passer quand il a une panne et il n'a

pas besoin d'une cartographie complète de tout le

Proposition d'une solution pour l'interconnexion des

Espaces Numériques Ouverts de l'Université Virtuelle du

Sénégal avec la

technologie MPLS-VPN

PAGE 29

réseau car il fait confiance à ses voisins ce qui

est une bonne chose pour le technicien du réseau de

l'université.

4.3.1 Configuration coté opérateur

Figure 4. 5: Topologie de configuration coté

Opérateur

C'est une configuration très complexe d'autant plus

c'est dans cette partie qu'on doit implémenter les protocoles de routage

et aussi tout autre protocole permettant le bon fonctionnement de MPLS. Dans le

réseau de l'opérateur, le backbone ou nuage de MPLS est

très important car il relie tous les sites répartis sur environ

196712 km2 entre eux et, est donc composé d'un grand nombre

de routeurs. Au niveau du nuage MPLS se trouve les routeurs P dont leurs

rôles et de transiter les paquets IP en se basant uniquement sur les

Labels. Et aussi les routeurs PE qui font l'insertion et la suppression des

Labels sur les paquets qui transite sur le réseau. Ils utilisent le

protocole LDP ou Label Distribution Protocole. Ce protocole crée un

tunnel en se basant sur le protocole de routage tel que OSPF pour trouver le

chemin le plus court vers une destination. Il est beaucoup moins réactif

que RSVP1 car il peut s'écouler jusqu'à trente

secondes de coupure entre une panne et le rétablissement d'un nouveau

tunnel.

Maintenant nous allons démarrer notre puissant

simulateur de réseau GNS3 pour commencer la configuration coté

operateur. Cette partie va être s'enrichir de capture d'écran pour

mieux illustrer. La première chose à faire sur les routeurs est

la configuration des adresses IP. Pour se faire on se base sur la table

d'adressage en annexe pour allouer des adresses IP aux routeurs. Puis on

établit le protocole de routage OSPF entre les routeurs du nuage MPLS.

Le Tunneling entre IPv6 et IPv4 est très important car il permet le

dialogue entre les réseaux de familles d'adresses différentes.

Proposition d'une solution pour l'interconnexion des

Espaces Numériques Ouverts de l'Université Virtuelle du

Sénégal avec la

technologie MPLS-VPN

PAGE 30

Après l'établissement du protocole de routage

OSPF sur chaque routeur, nous allons entamer la procédure de la mise en

place du protocole de découverte des voisins (LDP).

Le protocole LDP ou Label Distribution Protocole joue le

rôle d'association des labels au FEC ce qui définit les LSP. Il

s'agit d'un protocole ouvert c'est-à-dire on peut le configurer sur

n'importe quel routeur par opposition du protocole TDP qui est de natif Cisco

(configurer uniquement sur des routeurs de marque Cisco). Le LDP est

également le protocole de découverte des voisins MPLS par

défaut, il permet de distribuer les différents labels entre les

routeurs P et PE. Donc en résumé on peut dire que le protocole

LDP joue deux rôle : il permet d'établir des relations de

voisinage MPLS et également la distribution des labels entre les

routeurs du nuage MPLS. Il est nécessaire de préciser que le

protocole LDP n'est configuré que sur les interfaces des routeurs du

backbone MPLS comme l'indique la figure ci-dessous.

Figure 4. 6: Topologie de configuration des interfaces du

protocole LDP

|

Configuration du protocole LDP

Pour configurer le protocole LDP, la première chose

à faire est tapée la commande

|

|

|

ip cef

|

pour permettre la circulation des trames IP et par la suite on

entre sur l'interface connecté du routeur comme indique la figure (4.6)

là on tape la commande mpls ip pour activer le protocole MPLS. Et enfin

on choisit le protocole LDP sur l'interface.

NB : le protocole MPLS n'est configuré sur l'interface

des routeurs du nuage MPLS comme indique la figure (4.6).

Proposition d'une solution pour l'interconnexion des

Espaces Numériques Ouverts de l'Université Virtuelle du

Sénégal avec la

technologie MPLS-VPN

PAGE 31

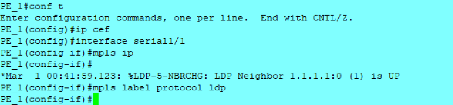

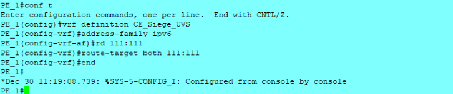

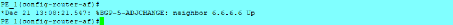

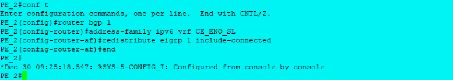

Capture 4. 1: Configuration de LDP sur l'interface du routeur

PE_1

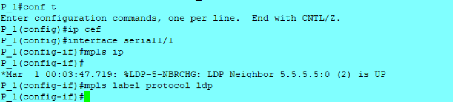

Capture 4. 2: Configuration de LDP sur l'interface du routeur

P_1

Les capture 4.2 (Routeur PE_1) et 4.3 (Routeur P_1) nous montre

bien que la relation de voisinage a été bien crée entre le

routeur PE_1 et le routeur P_1.

Ensuite on continue l'activation du protocole sur l'interface des

autres routeurs.

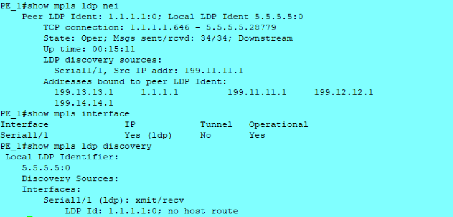

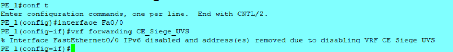

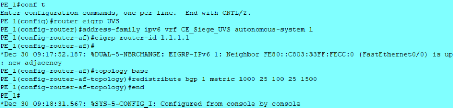

Avec quelques commandes nous pouvons visualiser la situation de

MPLS sur le routeur PE_1.

Capture 4. 3: Visualisation de la table MPLS sur le routeur

PE_1

La figure nous montre que le protocole MPLS est bien

enseigné sur le routeur PE_1. Avec la commande show mpls ldp

neighbor on voit bien que le PE_2 a pour voisin le 1.1.1.1 qui

Proposition d'une solution pour l'interconnexion des

Espaces Numériques Ouverts de l'Université Virtuelle du

Sénégal avec la

technologie MPLS-VPN

PAGE 32

est l'adresse loopback de P_1. Avec la commande show mpls

ldp discovery, on voit bien que le 5.5.5.5 du routeur PE_1 à

découvert un de ses voisins qui est le 1.1.1.1 du routeur P_1. La

commande show mpls interface nous permet de voir l'interface contenu

dans le LDP. Ces mêmes commandes on peut le faire sur les autres routeurs

du nuage MPLS. La découverte de ses voisins est la première

fonction assurée par le protocole LDP. A cet effet il émet

périodiquement des messages Hello pour découvrir ses

adjacences.

Suite à la configuration du protocole LDP, nous allons

maintenant mettre en place les VRF sur les interfaces des routeurs PE_1 et

PE_2. Les VRF doivent être configuré uniquement sur les routeurs

PE_1 et PE_2, les Provider Edge. C'est-à-dire les routeurs qui donnent

des interfaces cotés abonnés.

Les VRF nous permet de faire de la virtualisation sur des

routeurs. C'est-à-dire sur un routeur physique on peut avoir plusieurs

instances des tables de routages virtuelles qui sont séparées les

unes aux autres. Son rôle viendra plus particulièrement lors d'un

ajout d'un autre routeur CE pour connecter un autre ENO. Par exemple si on veut

intégrer un autre ENO, le routeur PE ajoutera forcement l'adresse IP du

nouveau routeur CE connecter alors il va sauvegarder cette adresse au niveau de

sa table de routage. Les sous tables de routages qui sont dans la table de

routage du routeur PE sont les VRF.

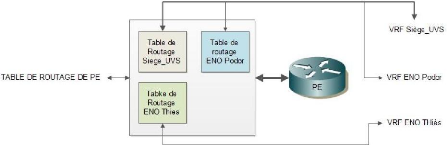

Illustration : Si on ajoute 2 ENO (Thiès et Podor),

chaque ENO aura sa table de routage au niveau du routeur PE. Maintenant voici

comme le montre la figure la nouvelle table de routage du routeur PE.

Figure 4. 7: Notion de VRF

L'avantage principal des VRF est qu'elles permettent de router

le trafic entre les sites appartenant à un même client, alors que

plusieurs clients du même operateur peuvent utiliser le même espace

d'adressage. C'est dans ce contexte que les VRF permettent que les routes des

différents sites ne se mélangent pas.

Configuration De VRF

Pour rappel la configuration des VRF se fait uniquement sur

les routeurs PE_1 et PE_2 du nuage MPLS.

Proposition d'une solution pour l'interconnexion des

Espaces Numériques Ouverts de l'Université Virtuelle du

Sénégal avec la

technologie MPLS-VPN

PAGE 33

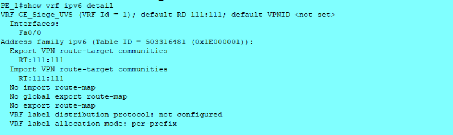

Capture 4. 4: Création de VRF sur le Routeur PE_1

La Route Distinguisher (rd) permet au protocole BGP de

différencier les routes qui viendront des différents Espace

Numérique Ouvert. Plus simplement il permet au protocole BGP de

reconnaitre le chemin de destination. Les route-target permettent de

définir la manière dont les routes vont être

insérées dans les tables VRF des routeurs PE.

Après avoir créée le VRF on doit

l'assigner sur l'interface connecté directement à l'abonné

pour lui de s'identifier sur la table de routage du routeur PE

Capture 4. 5: Assignation de VRF sur l'interface

connectée à l'abonné

La commande vrf forwarding CE_Siege_UVS permet de mettre

l'interface FastEthernet 0/0 dans le vrf CE_Siege_UVS. Après avoir

tapé la commande, on voit bien que l'adresse IP de l'interface

FastEthernet 0/0 va sauter du au faite que l'interface vient de changer de

table de routage. Donc il est impératif de reconfigurer l'adresse IP de

l'interface

Capture 4. 6: Configuration d'adresse sur FA0/0 du routeur

PE_1 Nous pouvons visualiser les informations sur le vrf créé.

Capture 4. 7: Table VRF du routeur PE_1

Pour établir la sécurisation au niveau des

équipements du nuage MPLS il est fondamentale de faire une

authentification protège par mot de passe entre les routeurs.

L'authentification des voisins est une procédure de

sécurité qui va permet d'éviter à tout homme du

milieu de

Proposition d'une solution pour l'interconnexion des

Espaces Numériques Ouverts de l'Université Virtuelle du

Sénégal avec la

technologie MPLS-VPN

PAGE 34

s'introduire dans notre processus de commutation et de

falsifier les tables de routages notamment avec l'injection de nouvelle

route.

La configuration de l'authentification est assez simple et

elle configurer sur les routeurs nuage MPLS avec un mot de passe unique qui est

uvs.

|

Configuration de l'authentification des voisins

|

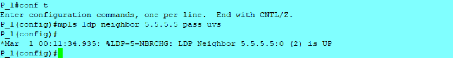

Capture 4. 8: Authentification de voisinage du routeur PE_1

La capture 4.5 nous montre après la configuration de

l'authentification sur le routeur PE_1, la relation de voisinage va tomber

parce que le routeur P_1 ne connait pas encore le mot de passe. Donc nous

allons taper la même commande sur le routeur P_1 pour rétablir la

relation avec le même mot de passe bien sûr.

Capture 4. 9: Authentification de voisinage du routeur P_1

Nous allons continuer les mêmes procédés

sur les autres interfaces Loopback des routeurs directement connecté

entre eux du nuage MPLS.

La partie la plus importante de la configuration coté

operateur est la mise en place du protocole MP-BGP. Ce protocole fait appel

à la notion de VPN. Le protocole MP-BGP permet non seulement de faire

communiquer les différents voisins mais aussi de faire les routes dans

le VPN. C'est lorsqu'on configure ce protocole de routage que la notion VPN

commence à intervenir. Le MP-BGP est un protocole qui est

diffèrent des autres protocoles que nous connaissons comme OSPF RIP

EIGRP.... Avec ce protocole MP-BGP nous allons la possibilité

d'interconnecter les différents sites de l'université grâce

à un fournisseur d'accès d'internet. Il faudra pour chacune des

routes venant des différents ENO de l'université un

élément qui s'appelle Route Distinguisher. L'utilisation du

protocole de MP-BGP permet de relier les tables de routages virtuelles (VRF)

crées au niveau des routeurs PE_1 et PE_2.

Dans notre présentation nous allons utiliser le

protocole MP-BGP pour importer et exporter les VRF mais aussi de crypter les

paquets qui circulent au sein du réseau de l'université

grâce à un VPN.

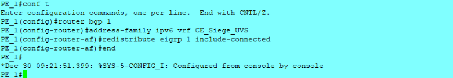

Configuration du Protocole BGP

Capture 4. 10: Configuration du Protocole BGP sur le routeur

PE_1

Address-family vpnv6 permet d'entrer dans le mode de

configuration des VPN. La commande neighbor 6.6.6.6 activate permet d'activer

l'échange de route entre le routeur PE_1 et le routeur PE_2 via le VPN.

Update-source loopback 0 pour des besoins de cohérences et pour

éviter des instabilités au sein du réseau.

Les mêmes commendes devront être appliquées

au niveau du routeur PE_2 pour autoriser l'échange.

Après avoir fait les mêmes configurations sur le

routeur PE_2, on constate que maintenant la relation de voisinage entre le

routeur PE_1 et PE_2 est activé comme montre la capture 4.11.

Capture 4. 11: Etablissement de la relation de voisinage entre

le routeur PE_1 et PE_2

Nous allons maintenant commencer la dernière partie de

la configuration de MPLS : la redistribution des routes.

La redistribution des routes permet de traduire un protocole

de routage ou plutôt d'injecter les routes d'un protocole de routage dans

un autre. Prenons un exemple dans la vie réelle : quelqu'un qui parle

Français et qui ne parle pas l'Anglais et un autre qui parle Anglais qui

ne parle pas Français, pour qu'ils puissent communiquer ils ont besoin

d'un traducteur. Donc dans ce cas-là ; le traducteur c'est la

redistribution. Il faut que le traducteur sache parler Anglais et traduire

l'Anglais en Français et celui-ci sache parler Français et

traduire le Français en Anglais. La gestion de la redistribution des

routes permet de faire la redistribution des routes du protocole EIGRP vers le

protocole BGP et le protocole BGP vers le protocole EIGRP. La redistribution

des routes se fait au niveau des routeurs PE_1 et PE_2

Pourquoi configurer la redistribution des routes parce que

pour la communication des deux routeurs PE_1 et PE_2 c'est le protocole BGP qui

est utilisé par contre pour la communication entre PE_1 CE_Siege_UVS et

PE_2 CE_ENO_SL, c'est le protocole EIGRP qui est utilisé. Si on veut

faire transiter des routes qui se retrouvent sur le CE_Siege_UVS jusqu'au

CE_ENO_SL, il faut envoyer ces routes via le protocole EIGRP vers le PE_1 mais

PE_1 doit prendre ces routes qu'il a reçu en EIGRP et les envoyer dans

BGP pour que ces routes puissent être acheminé vers le

destinataire.

Proposition d'une solution pour l'interconnexion des

Espaces Numériques Ouverts de l'Université Virtuelle du

Sénégal avec la

technologie MPLS-VPN

PAGE 35

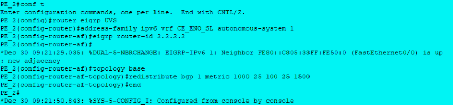

Redistribution de BGP dans EIGRP sur le routeur PE_1

Proposition d'une solution pour l'interconnexion des

Espaces Numériques Ouverts de l'Université Virtuelle du

Sénégal avec la

technologie MPLS-VPN

PAGE 36

Capture 4. 12: Redistribution de BGP vers EIGRP à partir

du routeur PE_1

1000= Métrique de la bande passante en kilo bits par

seconde

25= Métrique de délai EIGRP

100= Fiabilité EIGRP

25= Métrique de la bande passante effective EIGRP

1500= le MTU du chemin EIGRP

Ces chiffres ont été choisis arbitrairement.

Redistribution de EIGRP dans BGP sur le routeur PE_1

Capture 4. 13: Redistribution de EIGRP vers BGP à partir

du routeur PE_1 Redistribution de BGP dans EIGRP sur le routeur PE_2

Capture 4. 14: Redistribution de BGP vers à partir du

routeur PE_2 Redistribution de EIGRP dans BGP sur le routeur PE_2

Capture 4. 15: Redistribution de EIGRP vers BGP à partir

du routeur PE_2

Proposition d'une solution pour l'interconnexion des

Espaces Numériques Ouverts de l'Université Virtuelle du

Sénégal avec la

technologie MPLS-VPN

PAGE 37

|