5.4 Les failles dans Aglets au niveau de la

communication entre les agents

Malgré que la plateforme Aglets possède un Package

qui contient des classes assurant la sécurité des aglets

ça ne suffit pas de dire que la communication entre aglets est bien

sécurisée.

Dans cette partie de ce chapitre, nous mettons l'accent sur

les failles existantes dans la plateforme Aglets au niveau de la communication

entre les agents. Nous allons nous baser sur des tests, pour cela nous allons

utiliser un outil d'écoute dans le réseau qui est une sorte de

logiciel qui peut récupérer les données transitant par le

biais d'un réseau local, et il permet une consultation aisée des

données non chiffrées et peut ainsi servir à intercepter

des mots de passe qui transitent en clair ou toute autre information

non-chiffrée, cet outil est appelé « sniffer ».

Le principal moyen pour les aglets de communiquer, est l'envoi

de messages et comme il a été déja énoncé au

début de ce chapitre que la communication peut être asynchrone ou

synchrone et dans les deux cas il y a un manque de sécurité des

données à envoyer.

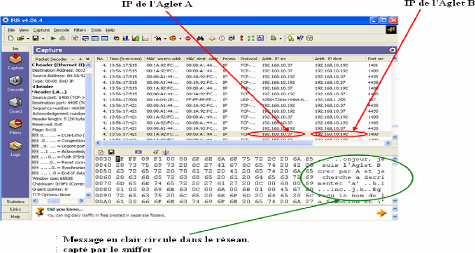

On va prendre à titre d'exemple deux aglets A et B qui

communiquent entre eux par envoie des messages.

A: connecter sur le port 4434 et sur la machine d' IP :

192.168.10.37

B : connecte sur le port 4435 et sur la machine d' IP :

192.168.10.192

Nous avons classé les failles en fonction de quelques

propriétés de sécurité des agents mobiles.

5.4.1 La confidentialité

On suppose que l'Aglet A va envoyer des données

confidentielles vers B. Dans ce cas les données ne sont pas

secrètes et il se peut que des personnes non autorisées y aient

accès.

Cela peut être expliqué par la figure 4.7, qui

représente l'écran d'une capture faite par le sniffer pendant le

transfert du message de A vers B.

Comme il est indiqué le message est en clair et n'importe

quel hôte dans le réseau peut l'observer.

Figure 4.7 Résultat d'une capture de trafic par le

sniffer(1).

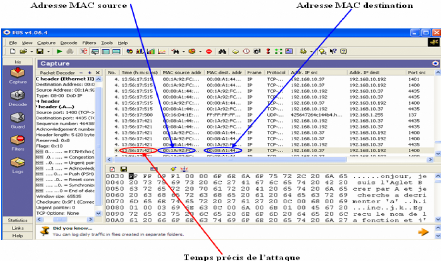

5.4.2 L'authentification et L'intégrité

Par le même exemple, et à partir de la même

figure, on suppose qu'un autre aglet accède au message et modifie ou

efface son contenu pendant sa transmission. Ainsi les informations

reçues par B ne seront pas conformes à celles fournies par A. Le

service d'authentification doit montrer que la connexion ne peut être

brouillée par une troisième entité cela veut dire que

n'importe quel hôte visité sur l'itinéraire de l'agent n'a

pas le droit d'enlever des données ajoutées par les hôtes

précédents car à la suite n'importe quels renseignements

qui sont modifiés d'une façon inattendue peuvent rendre les

résultats faux ou rendre les données incohérentes

après la modification.

Le sniffer détecte les informations des hôtes

connectés dans le réseau, tel que les adresses IP et MAC, ainsi

que le temps précis de passage ou d'envoi des messages, sous la forme

suivante: 13 :56 :17 :421. (Figure 4.8).

Avec ce degré de précision et par le calcul de

temps de transfert d'un message à envoyer de A vers B en savant leurs

adresses on peut détecter l'attaque sur le message.

Prenons l'exemple suivant :

Soit le message MSG1 qui est transmit par A vers B avec un temps

de transfert de 10ms

au pires de cas. Ensuite on suppose qu'il y a un autre hôte

C n'est autorisé que a transmettre le message et n'est pas autoriser ni

a lire ni a modifier son contenu.

Dans ce niveau, et à l'aide de sniffer IRIS on peut

prouver que C occupe le message pendant un temps de 100ms (par exemple) dans

lequel il procède à le modifier ça qui ne convient pas

avec l'authentification et l'intégrité des données dans le

réseau. Et puisque le sniffer détecte les informations des

hôtes, ça nous a permis de bien localiser l'hôte

malveillant.

Figure 4.8 Résultat d'une capture de trafic par le sniffer

(2).

|