7.4 Implémentation de la solution

7.4.1 Cryptage/Décryptage

A ce stade là, nous avons commencé à

développer des classes java propre à notre solution.

La programmation de deux aglets ;celui du cryptage dans la

source et du décryptage dans un site distant, a été la

première tâche. En premier lieu, Nous avons appliqué le

cryptage sur un simple message et en second lieu sur une image d'extension

.tiff.

Nous avons choisi l'algorithme de cryptage RSA qui fonctionne

par calcule de deux clés public et privé, la première est

utilisée par la source pour crypter, et la deuxième par la

destination pour décrypter.

Considérons deux aglets A et B :

A va envoyer des données confidentielles (message simple

ou image. tif) à B , le processus

se fait comme suit :

1) L'agent A envoi un message d'indication à B pour lui

informer qu'il va commencer le transfert des données.

2) L'agent B reçoit l'indication et procède au

calcule des clés public et privé et n'envoie que la clé

public vers A.

3) Suite à la réception de la clé publique,

l'agent A crypte les données par cette clé et les envoie vers

B.

4) Enfin, B procède au décryptage des

données reçues à l'aide de la clé privé pour

avoir les données d'origine.

NB: Comme nous l'avons déjà indiqué, la

clé privée ne circule pas dans le réseau afin de la

protéger contre les attaques.

Cryptage de message simple

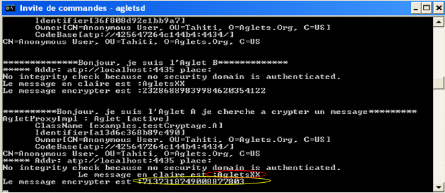

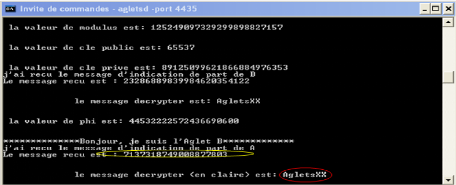

Nous avons testé le bon fonctionnement de notre code

qui crypte le message « AgletsXX » avant son transfert ,la figure 6.7

présente le processus de l'agent de cryptage A lors de son

exécution sur le serveur Tahiti et la figure 6.8 présente celui

de l'agent de décryptage B, d'un serveur distant.

Figure 6.8 Processus de l'agent de cryptage A.

Figure 6.8 Processus de l'agent de décryptage B.

On peut prouver alors que même si les données sont

captées par d'autres sites malveillants ça ne risque pas de nuire

à la confidentialité des données.

Cryptage d'image.tiff

Aprés avoir atteindre notre objectif de cryptage d'un

simple message, nous nous sommes intéressées à ce niveau

à appliquer cette approche à une image médicale

d'extension tiff d'un os, qui doit circuler encryptée d'un aglet source

vers un autre destination.

Comme échantillon d'image, nous avons choisi une image de

résolution 64*64 mais ce choix n'est pas définitif car on peut

crypter n'importe quelle image de n'importe quelle résolution. Pour

crypter l'image, nous avons appliqué le même processus que celui

d'un simple message.

|