MEMOIRE DE FIN D'ETUDES LICENCE

PROFESSIONNELLE

OPTION RESEAUX ET TELECOMMUNICATIONS

Implémentation d'une infrastructure

sécurisée d'accès Internet : Portail

captif

LGRT2009

Institut Universitaire de Technologie de

Douala

Patrice Bruno Essomba

Patango2000@yahoo.fr

03/02/2010

Realisation d'un systeme d'authentification des utilisateurs

desirant acceder a Internet.

TABLE DES MATIERES

Dedicaces I

Remerciements II

Glossaire III

Avant Propos IV

Resume V

Abstract VI

Table des matieres 1

Introduction Generale 3

Chapitre 1 : Presentation de

l,entreprise 5

Fiche signaletique 5

Historique 5

Domaines de competences 6

Chapitre 2 : Analyse du besoin 8

Etude de l'existant 8

Objectifs vises par l'intervention 8

Cahier de charge 9

Chapitre 3 : Analyse conceptuelle 10

Qu'est ce qu'un portail captif 10

Fonctionnement generique d'un portail captif 11

Etude des différentes solutions de portail captif 12

Wifidog 12

ChilliSpot 14

Talweg 15

Nocat 16

Etude comparative des différents portails captifs 17

Analyse rapide 18

Choix de la solution de portail captif 19

Presentation generale de PfSense 20

Materiel necessaire et evaluation financiere 21

Chapitre 4 : Implementation 22

Architecture generale 22

Installation de Pfsense 23

Configuration de PfSense 27

Le portail ca ptif : les parametres generaux 31

Securisation

de

Pfsense 35

Acces securisee au Web Gui 36

L'authentification securisee des utilisateurs 36

L'apres authentification une communication securisee 39

Configuration du point d'acces 43

Creation des VLANs 43

Chapitre LECLIENT 46

Conclusion 50

Bibliographie 52

WEBOGRAPHIE 53

LISTES DES FIGURES

Figure 1 : Schema d'un portail ca ptif Figure 2 : Architecture

PfSense et VLAN Figure 3 : Menu d'installation de PfSense

Figure 4 : Detection et installation des interfaces

réseau

Figure 5 : Choix d'installation

Figure 6 : Interface PfSense en CLI Figure 7 : Configuration des

adresses IP Figure 8 : Interface WebGui de PfSense Figure 9 : Configuration du

serveur SSH

Figure 10 : Configuration de l'interface WAN Figure 11 :

Activation du Dnsforwarder Figure 12 : Configuration du serveur DHCP Figure 13

: Activation du portail ca ptif

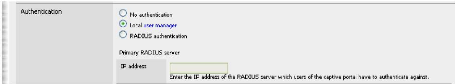

Figure 14 : Choix de la méthode d'authentification

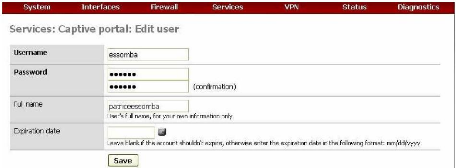

Figure 15 : Chargement des fichiers Figure 16 : Creation d'un

utilisateur

Figure 17 : Listing des utilisateurs authentiques Figure 18 :

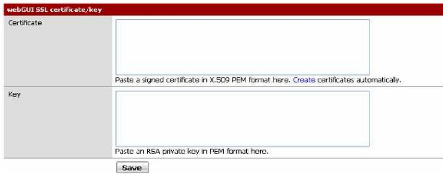

Sécurisation de l'accès au WebGui Figure 19 : Creation des

certificats

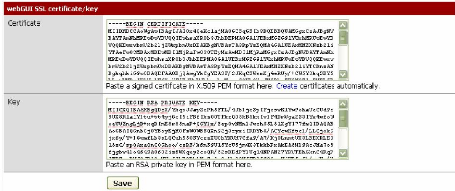

Figure 20 : co piez/collez et sauvegarde de certificats

Figure 21 : Sécurisation des accès utilisateur

Figure 22 : Chargement de la nouvelle page de connexion Figure 23

: Configuration de la liaison série

Figure 24 : Configuration du VLAN

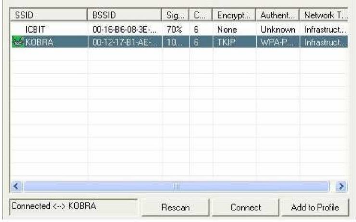

Figure 25 : Détection du SSID

Figure 26 : Paramètres IP du client

Figure 27 Téléchargement des certificats

Figure 28 : Téléchargement des certificats sous

IE

Figure 29 : Page d'authentification

Figure 30 : Fenêtre de déconnexion

INTRODUCTION GENERALE

Le mémoire Licence Génie Réseaux et

Télécommunications met l'accent sur une réalisation

concrète pour laquelle l'étudiant met en place un protocole de

travail bien déterminé. Les sujets proposés impliquent une

étude approfondie dans les domaines balayés par des

réseaux et télécommunications. Aussi, nous avons choisi un

sujet qui porte sur les réseaux mais qui toutefois nécessite des

connaissances en télécommunications d'une part pour expliquer

l'échange de données et d'autre part pour expliquer le

comportement des ondes.

Depuis quelques années, les bornes sans fils

placées dans les lieux publics donnent un accès gratuit ou non

à Internet. Ces bornes sans fils, ou hotspots, dont le but commerciale

est d'attirer une nouvelle clientèle « nomade » doivent

être à la fois facile d'accès et surtout par le fait

qu'elles soient dans des endroits publics, très

sécurisées.

ONE VOICE LINE SARL désire aujourd'hui

créer une infrastructure WIFI d'accès Internet

sécurisée.

C'est dans ce but qu'il nous a été demande de

mettre en place un portail qui capte n'importe qu'el service demande (HTTP,

FTP...) et n'autorise le passage de ce service que si la personne répond

aux critères de sécurité demandé. Ces besoins

dépassent aujourd'hui les possibilités d'un Firewall

classique.

Pour nous guider vers notre solution technique, nous

analyserons dans un premier temps les attentes de ONE VOICE

LINE afin de bien appréhender son besoin.

Dans un second temps nous vous présenterons les

principales solutions libres de portails captifs et plus

particulièrement « Pfsense » qui vous le verrez est la

solution la plus appropriée au cahier de charges de ONE VOICE

LINE.

Dans un troisième, nous détaillerons la mise en

oeuvre pratique et technique de Pfsense pour le filtrage et l'authentification

WIFI de ONE VOICE LINE.

CHAPITRE I : PRESENTATION DE L'ENTREPRISE

I - Signalétique

|

SIGNALETIQUE

|

|

Raison sociale

|

One Voice Line

|

|

Forme juridique

|

Société à Responsabilité

Limitée Pluripersonnelle

|

|

Capital

|

1.000.000 FCFA

|

|

Siège social

|

1er étage de l'Immeuble ISMA sis rue Sylvanie AKWA

|

|

Boîte Postale

|

9451 Douala

|

|

Téléphone

|

+237 33 11 19 30

|

|

Mobiles

|

+237 76 10 02 42

+237 94 49 68 68

|

|

Courriel

|

contact@1voiceline.com

|

|

Site internet

|

www.1voiceline.com

|

Tableau 1 Fiche signalétique

II - Historique

One Voice Line est une Société

à Responsabilité Limitée Pluripersonnelle,

immatriculée au Registre de Commerce et de Crédit Mobilier du

Tribunal de Première Instance de Douala-Bonanjo, sous le numéro

RC/DLA/2009/B/590. Représentée par son Directeur

Général Madame Marie Noëlle BALIABA, elle a son siège

social au 1er étage de l'Immeuble ISMA sis rue Sylvanie AKWA, B.P 9451

Douala.

One Voice Line malgré sa jeunesse,

bénéficie de l'expertise de son personnel composé

notamment d'ingénieurs, d'experts - consultants, de techniciens

supérieurs et commerciaux, dont l'expérience acquise au sein

d'autres structures exerçant dans les domaines des TIC et des

télécommunications est aujourd'hui avérée.

III - Domaines de compétences

One Voice Line exerce dans les domaines suivants

:

> Les réseaux et

télécoms

o Réseaux privés d'entreprises o

Vidéo et téléphonie IP

o Hébergement de serveurs o

Interconnexions

> Les réseaux et

télécoms

o Réseaux privés d'entreprises o

Vidéo et téléphonie IP

o Hébergement de serveurs o

Interconnexions

> Le développement Web

o Site Internet dynamiques

o Applications orientées Web o Web design et

graphisme

o Hébergement de sites Internet

> Le matériel informatique

o Equipement réseaux

o Informatique de bureau

o Vidéo surveillance et téléphones IP

Interconnexions

> Le développement Web

o Site Internet dynamiques

o Applications orientées Web o Web design et

graphisme

o Hébergement de sites Internet

> Le matériel informatique

o Equipement réseaux

o Informatique de bureau

o Vidéo surveillance et téléphones

IP

|

Présenté et soutenu par Patrice Essomba

|

|

CHAPITRE II : ANALYSE DU BESION

I - Etude de l'existant

Situe dans un immeuble en plein centre ville d'Akwa,

One Voice Line SARL dispose d'un accès Internet haut

débit de l'ordre de deux(02) Mbit/s. Elle désire partager cet

accès Internet avec les autres occupants de l'immeuble notamment les

étudiants des écoles supérieures ISMA, MARON, ICCBIT et

autres visiteurs et particuliers dudit immeuble.

Actuellement, ce partage se fait via un point d'accès

sans fil Linksys placé dans un endroit de l'immeuble. La

sécurité se fait au moyen d'une clé WEP. Ce qui pose un

problème dans la mesure où il faut toujours configurer les

machines des clients qui sont souvent sous des plateformes

hétérogènes. S'il arrive comme c'est très souvent

le cas qu'une machine cliente « crache », il faut à nouveau

configurer la clé WEP.

Déplus, certains étudiants possèdent des

logiciels qui une fois installer permettent de retrouver la clé WEP et

la donne à certains de leur camarade dans un but lucratif ou non.

II - Objectifs visés par

l'intervention

Implémenter une solution technique permettant de partager

de façon sécurisée l'accès Internet : Portail

captif.

III - Cahier de charges

Plusieurs choses étaient primordiales pour avoir une ligne

directrice du projet. En voici quelques caractéristiques principales du

réseau à implémenter :

Les utilisateurs doivent se connecter au réseau en

Wifi.

Le portail captif doit attribuer les adresses IPV4 aux

clients.

Pour se connecter, les clients n'ont besoin que d'un navigateur

Web d'un Login et d'un Mot de passe.

Aucune configuration ne doit être faite chez le client.

Toutes les requêtes des clients doivent être

automatiquement redirigées sur la page d'authentification.

L'authentification des clients et des administrateurs doit se

faire de façon sécurisée.

Le point d'accès doit être totalement transparent

pour le client. Les clients ne pourront qu'accéder au Web.

L'accès au Web et par ricochet au portail captif doit

indépendant de la plateforme.

De même, l'adressage du réseau de l'Entreprise ne

devra pas être modifié afin de ne pas pénaliser les

utilisateurs du réseau pendant le déploiement.

CHAPITRE III : ANALYSE CONCEPTUELLE

III.1 - QU'EST-CE QU'UN PORTAIL CAPTIF

Un portail captif est une structure permettant un accès

rapide et sécurisé à Internet. Lorsqu'un utilisateur

cherche à accéder à Internet pour la première fois,

le portail capte sa demande de connexion grâce à un routage

interne et lui propose de s'identifier afin de pouvoir recevoir son

accès. Cette demande d'authentification se fait via une page web

stockée localement sur le portail captif grâce au serveur HTTP.

Ceci permet à tout ordinateur équipé d'un « Web

browser » ou navigateur web et d'un accès Wifi de se voir proposer

un accès à Internet. La connexion au serveur est

sécurisée par SSL grâce au protocole HTTPS ce qui garantit

l'inviolabilité de la transaction. Les identifiants de connexion (Login

et Mot de passe) sont stockés dans une base de données qui est

hébergée localement ou sur un serveur distant. Une fois

l'utilisateur authentifié, les règles de firewall le concernant

sont modifiées et celui-ci ce voir autorisé à utiliser son

accès Internet pour une durée fixée par l'administrateur.

A la fin de la durée fixée, l'utilisateur se verra redemande ses

identifiants de connexions afin d'ouvrir une nouvelle session.

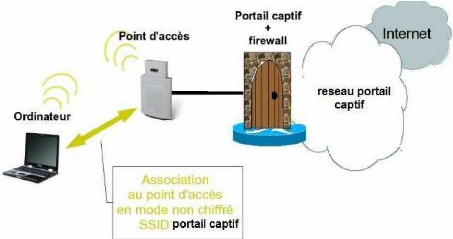

III.2- Fonctionnement générique d'un portail

captif

Figure 1

Le client se connecte au réseau par

l'intermédiaire d'une connexion filaire ou au point d'accès pour

du wifi. Ensuite un serveur DHCP lui fournit une adresse IP ainsi que les

paramètres de la configuration du réseau. A ce momentlà,

le client à juste accès au réseau entre lui et la

passerelle, cette dernière lui interdisant, pour l'instant,

l'accès au reste du réseau. Lorsque le client va effectuer sa

première requête de type web en HTTP ou HTTPS, la passerelle le

redirige vers une page web d'authentification qui lui permet de s'authentifier

grâce à un login et un mot de passe. Cette page est cryptée

à l'aide du protocole SSL pour sécuriser le transfert du login et

du mot de passe. Le système d'authentification va alors contacter une

base de données contenant la liste des utilisateurs autorisés

à accéder au réseau. Enfin le système

d'authentification

14

Présenté et soutenu par Patrice Essomba

indique, plus ou moins directement selon les portails captif,

à la passerelle que le couple MAC/IP du client est authentifié

sur le réseau. Finalement le client est redirigé vers la page Web

qu'il a demandé initialement; le réseau derrière la

passerelle lui est dorénavant accessible.

Le portail captif, grâce à divers

mécanismes comme une fenêtre pop-up sur le client rafraîchie

à intervalles réguliers ou des requêtes Ping vers le

client, est en mesure de savoir si l'utilisateur est toujours connecté

au réseau. Au bout d'un délai d'absence sur le réseau, le

portail captif va couper l'accès à cet utilisateur.

La différence entre un simple Firewall et un portail

captif réside dans le fait que le portail captif ne refuse pas une

connexion mais la redirige plutôt vers une page d'authentification

III.2- ETUDE DES DIFFERENTS PORTAILS CAPTIFS

Il existe dans le monde du logiciel libre plusieurs solutions de

portail captif dont voici les principaux

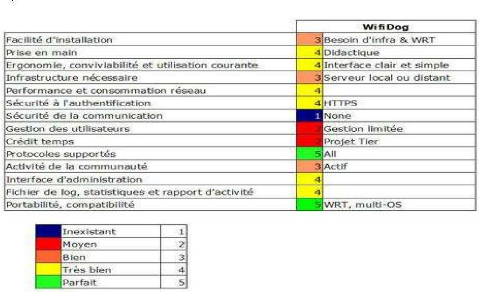

III.2.1 WifiDog

> Fonctionne sur des plateformes embarquées ou

autres

> Utilise le moins de ressources possibles

> Se compose de deux parties:

> WifiDog Authentification Server : serveur

d'authentification

> WifiDog Gateway: passerelle filtrante du système de

portail captif Dépendances:

|

Présenté et soutenu par Patrice Essomba

|

|

Un serveur web Apache mode SSL Un serveur RADIUS

Un serveur DHCP

Un serveur DNS

Un pare-feu netfilter

Tableau 1

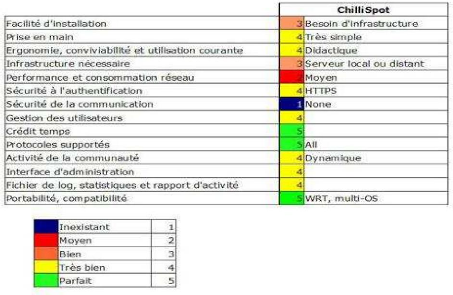

III.2.2ChilliSpot

Sécurise le partage d'une connexion sans-fil, rediriger

les utilisateurs vers une page web : authentification via https solution

retenue dans des gares et aéroports

16

Présenté et soutenu par Patrice Essomba

Il se compose de deux modules:

> hotspotlogin.cgi : formulaire web d'authentification

> HAP-Challenge + CHAP-Password => Communiquer avec Radius

> Chilli : daemon

Dépendances = même chose que WifiDog

Tableau 2

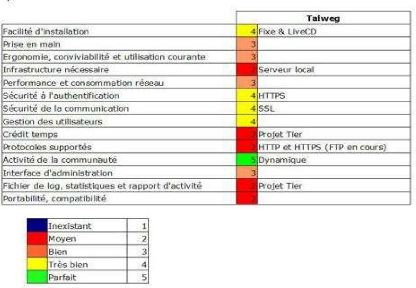

III.2.3 Talweg

Crée par l'université Paul Verlaine de Metz,

conçu pour les réseaux sans fil s'exécutant sous Linux,

garantie de l'identité des personnes utilisant le réseau.

Dépendances :

· Linux

· Un serveur web Apache + mode perl + mode ssl + mode

mono

· Un serveur de DNS

· Un serveur de DHCP

· Iptables

Tableau 3

III.2.4 NoCat

Sécurise le partage d'une connexion sans fil redirige les

utilisateurs vers une page web: authentification via HTTPS

18

Présenté et soutenu par Patrice Essomba

Se compose de :

> NoCatSplash : portail captif

> NoCatAuth: application

d'authentification

> Splash server : génère des

formulaires (Splash pages) Dépendances:

· Linux, FreeBSD, netBSD ou Mac OSX

· L'activation des modules liés à netfilter

dans le noyau

· Libghttp pour le remote splash

· Perl et gmake

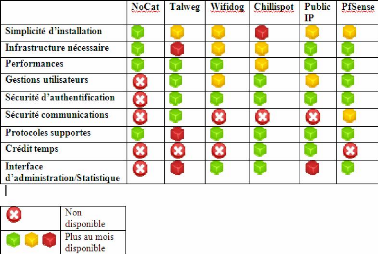

III.3-ETUDE COMPARATIVE DES DIFFERENTS PORTAILS

CAPTIFS

Tableau 4

ANALYSE RAPIDE

|

Avantages

|

Inconvénients

|

Nocat

|

S'intègre bien comme solution

rapide

|

Les users s'enregistrent euxmêmes

|

Talweg

|

Simple, efficace

|

Seul le port 80 passe

|

Wifidog

|

Supporte tous les protocoles,

sécurité des authentifications

|

Difficile à mettre en place, trafic non

sécurise

|

|

2

Présenté et soutenu par Patrice Essomba

Chillispot

|

Spécialement conçu pour le Wifi

|

Trafic non sécurise

|

|

Public IP

|

Accepte tous type de de LAN

|

Administration trafic non sécurise

|

en

|

ligne,

|

PfSense

|

Administration autonome en local, multi fonctionnalités,

en évolution

|

|

|

|

|

Tableau 5

III.4 Choix de la solution de portail captif

Au vu de ce comparatif des différentes solutions de

portails captifs, PfSense apparaît comme la plus performante et

évolutive s'adaptant aux attentes de One Voice Line.

Elle répond également aux critères de

sécurité dont nous avons besoin :

> Disponibilité (Base FreeBSD, load balancing,

etc...)

> Confidentialité (HTTPS Web GUI, HTTPS

authentification, IPSEC, PPTP, etc...)

> Auditabilité (Statistique très nombreuses

avec ntop, etc...)

> Mise à jour (système upgradable sans

réinstallation, packages téléchargeables directement

depuis le Web GUI, etc...).

> Simplicité d'installation et d'administration.

> Autonomie complète.

III.5 Présentation générale de

PfSense

PfSense ou « Packet

Filter Sense » est un routeur/firewall

open source base sur le système d'exploitation FreeBSD

réputé pour son extrême stabilité et Monowall auquel

il rajoute ses propres fonctionnalités.

Ce qui séduit chez Pfsense est sa facilite

d'installation et de configuration des outils d'administration réseau.

En effet est possible de configurer quasiment toutes les fonctionnalités

de Pfsense via l'interface Gui PHP.

La distribution Pfsense met ainsi à la disposition de

l'administrateur réseau une multitude d'outils open sources permettant

d'optimiser ses taches.

Services proposés :

· Système de basculement (failover)

· VPN site à site avec Openvpn et Ipsec

· VPN client PPTP

· VPN point à point avec Stunnel

· Proxy et Blacklist (Squid et SquidGuard)

· ISD avec Snort

· Répartition des charges avec Loadbalancer

· Partage de la bande passante avec Traffic shaper

· Vue sur la consommation de la bande passante avec

bandwithd et Ntop

· Portail captif avec captive portal

III.6 Matériel nécessaires et

évaluation financière

Matériels nécessaires

|

Caractéristiques

|

Prix

|

01 Unité centrale

|

Pentium 3, 256 de RAM

|

100.000FCFA

|

02 cartes Ethernet

|

Ethernet 10/100/1000

|

20.000FCFA

|

|

Tableau 6

23

Présenté et soutenu par Patrice Essomba

CHAPITRE IV : IMPLEMENTATION

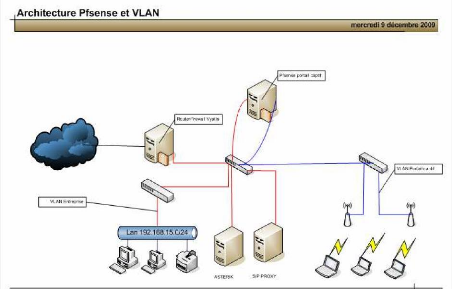

IV.1 Architecture générale

Pour la réalisation de ce projet nous installerons le

portail captif sur une machine relativement ancienne. Cependant PfSense

requière une petite configuration (PII 266 MHz minimum, au moins 2

cartes réseaux (on peut également en mettre plus si l'on

désir créer des DMZ). Dans notre cas nous utiliserons un Pentium

III à 800Mhz avec deux cartes réseaux et 256Mo de RAM et un

disque dur de 10Go.

De plus pour des besoins de sécurité et des

raisons techniques nous créerons un Vlan.

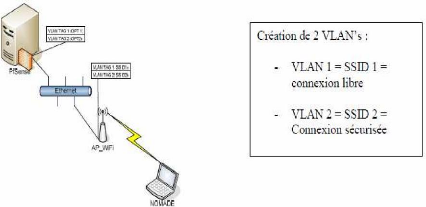

Figure 2

IV.2 - Installation de Pfsense

Comme de nombreuses distributions Linux/Unix, Pfsense offre

la possibilité de se lancer en Live CD ou d'être installé

sur le disque dur. Cette première option permet d'utiliser directement

le système d'exploitation à partir du CD. Bien que pratique pour

les phases de test ou de découverte cette utilisation ne permet pas

l'installation de packages additionnels, de sauvegarder des configurations et

possède une lenteur au niveau du chargement.

Dans notre cas, le serveur étant destiné

à fonctionner 24 heures sur 24, nous installerons Pfsense sur le disque

dur.

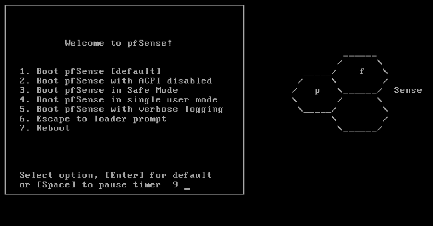

La première chose à vérifier c'est

l'ordinateur bootera sur le lecteur de CD pour pouvoir lancer Pfsense en

LiveCD. Au premier démarrage, nous avons un menu nous proposant

plusieurs options, nous choisirons Pfsense pour démarrer.

Figure 3

25

Présenté et soutenu par Patrice Essomba

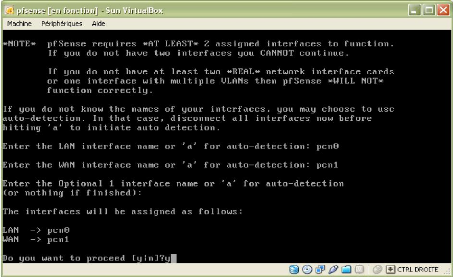

La distribution se charge en mémoire, puis lance ses

divers composants, elle nous demande ensuite de configurer les interfaces

réseaux, il nous suffira d'indiquer que l'interface LAN est « pcn0

» et WAN « pcn1 ». Le côté LAN correspondra au

réseau Wifi. Nous avons ensuite un récapitulatif et devons

valider validant sur «y»

Figure ~

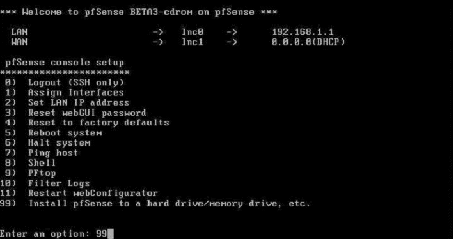

PfSense se charge et nous donne accès au nouveau menu

où nous ferrons le choix « 99 » c'est-à-dire

l'installation du portail captif sur le disque dur.

Figure ~

L'installation qui va suivre se fait en acceptant les

paramètres par défaut. Il suffit d'accepter toutes les demandes

(formatages, partitionnement ...)

Une fois l'installation, retirer le CD et redémarrer la

machine.

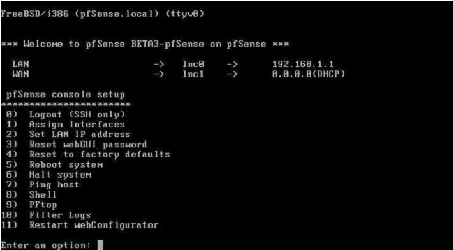

Si tout c'est bien déroule, vous devriez à nouveau

atteindre le menu de Pfsense

27

Présenté et soutenu par Patrice Essomba

Figure 6

PfSense est fonctionnel. Vous pouvez le configurer ici

même via le Shell (ligne de commande) ou bien via l'interface Gui en

connectant un Pc à l'interface LAN.

IV.3- CONFIGURATION DE PFSENSE

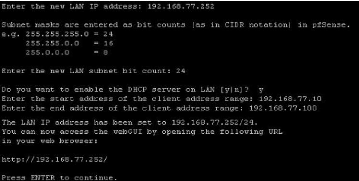

Nous allons maintenant configurer PfSense. Avant tout, nous

vous conseillons de changer l'adresse IP de PfSense directement pour plus de

simplicité. Pour cela, dans le menu de Pfsense entrer le choix « 2

»

Figure 7

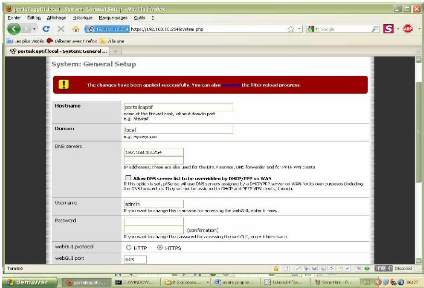

Nous allons pouvoir configurer Pfsense via l'interface web en

entrant l'adresse IP du portail captif tel que défini plus haut. Par

défaut le login c'est « Admin »et le mot de passe «

pfsense »

Figure 8

2

Présenté et soutenu par Patrice Essomba

Ici se trouve la configuration générale de

PfSense. Entrez ici le nom de la machine, le domaine et l'adresse IP de DNS.

Attention il faut décocher l'options « allow DNS server list to

be overridden by DHCP/PPP on WAN ». En effet cette option provoque

des conflits car le DNS des clients n'est plus Pfsense mais un DNS du WAN

inaccessible par le LAN.

Ensuite, modifier le nom et le mot de passe du compte

permettant de se connecter à PfSense. Vous pouvez ensuite activer

l'accès à ces pages via une connexion sécurisée

SSL. Pour cela, activer le HTTPS et entrez le numéro de port 443

correspondant. Vous pouvez ensuite modifier le serveur NTP et le fuseau horaire

pour régler votre horloge.

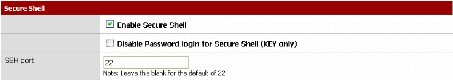

Allez maintenant dans « system puis

advanced ». Ici nous pouvons activer les connexions SSH afin

d'administrer notre serveur à distance sans passer par l'interface

web.

Figure 9

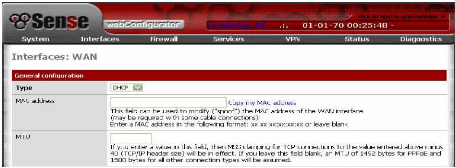

Nous allons configurer maintenant les interfaces LAN et WAN en

détail.

Dans notre cas, l'interface WAN recevra une adresse du DHCP de

l'entreprise. Nous allons donc laisse sa configuration en DHCP.

Figure 10

La carte LAN quant à elle est déjà

correctement configurée. Une fois les interfaces configurer, allez dans

la section « DNS forwarder ». Cette option va permettre

à PfSense de transférer et d'émettre des requêtes

DNS pour les clients.

Figure 11

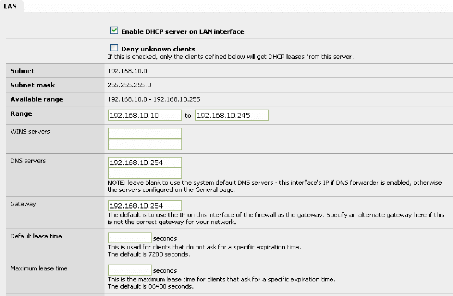

Il ne reste plus qu'à configurer le serveur DHCP pour

le LAN, afin de simplifier la connexion des clients. Pour cela, reportez vous

à la section DHCP server. Cocher la case « enable DHCP

Server on Lan interface », entrez la plage d'adresse qui sera

attribuée aux clients. Dans notre cas 192.168.10.10 à

192.168.10.245.

Il faut ensuite entrez l'adresse IP du DNS et de la passerelle

des clients.

31

Présenté et soutenu par Patrice Essomba

Voici ce que vous devriez avoir :

Figure 12

Voilà PfSense est correctement configuré. Pour

instant il ne sert que de router/firewall. Nous allons voir maintenant comment

activer l'écoute sur l'interface LAN et obliger les utilisateurs

à s'authentifier pour traverser le firewall.

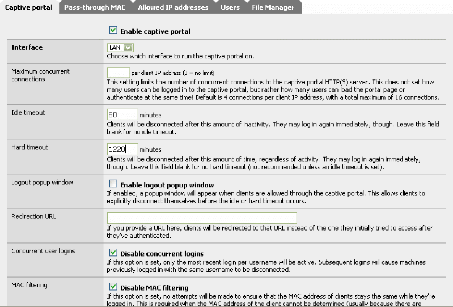

IV.4 - LE PORTAIL CAPTIF : PARAMETRES GENERAUX

Nous allons voir la procédure afin de mettre en lace le

portail captif. Allez à la section captive portal.

Cochez la case enable captive portail, puis choisissez

l'interface sur laquelle le portail va écouter « dans notre cas LAN

»

Dans les 2 options suivantes, nous allons définir les

temps à partir desquelles le client sera déconnecte. Idle

timeout determine le temps à partir duquel un client inactif sera

automatiquement déconnecté. Hard timeout temps à

partir duquel un client quelque soit son état sera automatiquement

déconnecté.

Nous avons choisi une (01) heure pour l'inactivité et

douze (12) heures pour les déconnexions brutales.

Ensuite nous avons la possibilité d'activer un pop-up qui

va servir au client de se déconnecter. Nous préférons ne

pas activer cette option car nombreux sont les utilisateurs qui

possèdent un anti-pop-up et donc ne verrons pas le message.

Il est ensuite possible de rediriger les clients authentifies

vers une URL spécifique. Nous avons choisi ne rien mettre afin de

laisser le client libre de définir sa page de démarrage.

Le paramètre suivant concurrent user logins

permet d'éviter les redondances de connexions. En effet l'utilisateur

pourra se connecter sur une seule machine à la fois. Cela évitera

les usurpations d'identité pour se connecter.

Figure 13

Ensuite la méthode d'authentification :

· Sans authentification, les clients sont libres

· Via un fichier local

· Via un serveur RADIUS

34

Présenté et soutenu par Patrice Essomba

Dans notre cas, nous choisi l'authentification via un fichier

local.

Figure 14

Si vous avez des images à insérer sur vos pages

web, allez à l'onglet File Manager

Figure 15

Les autres onglets ne nous servent pas pour l'instant, mais

pour information, Pass-through Mac sert à définir les

adresses MAC autorisées à traverser Pfsense. Allowed IP

adresses sert à définir les adresses IP autorisées

à sortir. Enfin l'onglet Users sert dans le cas ou l'on a

choisit l'option Local Manager plus haut de stocker les comptes

utilisateurs valides.

Figure 16 Résultat

Figure 17

Le compte ainsi crée est stocké dans le fichier

XML de configuration de PfSense

Voilà le portail captif est en marche. Mais cette

configuration comporte encore des failles, dans le cas ou l'accès aux

pages web n'est pas crypté. Les informations concernant le Mot de passe

et le Login circulent en clair sur le réseau et peuvent être vues

par tous. Nous allons donc voir comment sécuriser cet accès.

Présenté et soutenu par Patrice Essomba

IV.3 - SECURISATION DE PFSENSE

PfSense, à son installation est dénué de

toute sécurité. Ceci est embêtant dans la mesure où

mot de passe en clair sera facilement intercepté par un hacker.

Plusieurs étapes sont en prendre en compte

· L'accès au Web Gui (interface d'administration)

· L'authentification des utilisateurs

· L'après authentification, une communication

cryptée IV.3.1 - L'ACCES SECURISE AU WEB

GUI

Pour cette sécurisation nous aurons besoin d'un

certificat.

Sélectionnez HTTPS dans le WebGui protocol et

entrez le numéro de port 443 dans le WebGui port

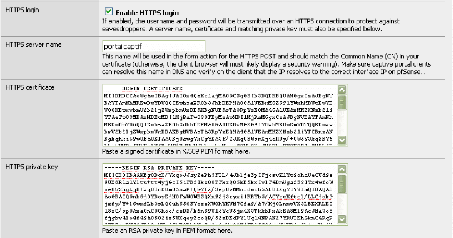

Figure 18

IV.3.2 L'authentification sécurisée des

utilisateurs

PfSense permet de gérer les accès

sécurisé au portail captif via le protocole SSL. L'accès

se fera via une connexion HTTPS. Le client devra seulement

télécharger les certificats pour la mise en place du tunnel

crypté.

Avant d'activer le HTTPS il faut créer les certificats.

Pour cela Pfsense intègre un module pour leur

génération.

Allez à la section System puis

Advanced.

Descendez la partie WebGui SSL et cliquez sur

Create

Figure 19

Renseignez ensuite les informations demandées et cliquez

sur Save

Vous avez maintenant votre certificat crée et cliquez sur

save pour le conserver.

Figure 20

38

Présenté et soutenu par Patrice Essomba

Revenez ensuite sur cette page, et récupérez les

clés nous nous en servirons pour l'accès sécurité

au portail.

Allez ensuite dans la section Captive Portal Activer le

HTTPS et coller les clés créées plus haut.

Figure 21

Cliquez sur Save pour appliquer. L'authentification est

maintenant sécurisée. AJOUT D'UNE PAGE DE CONNEXION

PERSONNALISEE

Pour pouvoir ajouter sa page personnalisée au portail

captif nous irons dans l'interface de configuration de PfSense dans «

services » et « captive portal ». A la ligne « Portal page

contents » nous ajouterons la page HTML que nous avons

programmée

Figure 22

Et la nouvelle page de connexion est maintenant fonctionnelle

IV.4 - L'APRES AUTHENTIFICATION, UNE

COMMUNICATION

SECURISEE

Plusieurs pistes ont étés explorées pour

rendre le plus transparent possible les manipulations à faire

coté utilisateur. Il est par exemple difficile de demander à

chaque utilisateur de créer une connexion VPN, démarche assez

pénible et contraire à la simplicité d'utilisation d'un

portail captif même si en définitif c'est la meilleure solution de

cryptage des données.

Nous sommes néanmoins partis sur plusieurs pistes :

V1 VPN SSL ou IPSEC

V1 PPTP

V1 VLAN sécurisé et VLAN non sécurisé

pour l'authentification

VPN SSL ou IPSEC

Le serveur VPN IPSEC de PfSense fonctionne mais

nécessite chez le client un logiciel compatible VPN IPSEC pour la

connexion. Nous sommes donc partis sur une autre solution qui serait à

base de certificats et SSL.

40

Présenté et soutenu par Patrice Essomba

Cette solution, SSL explorer, comme son nom l'indique s'appuie

sur le protocole SSL qui permet un transport sécurisé d'une

information.

Le cheminement est assez simple :

1) L'utilisateur se connecte en

http://nom_serveur_SSLExplorer

2) On lui demande d'accepter un

certificat+authentification+client Java

3) Si tout est bon sa session est cryptée

Le problème est que nous nous sommes rendu compte que

SSL Explorer était intéressant pour l'accès à un

intranet. En effet cette solution ne permet que de définir des routes

WEB une par une manuellement...pour un intranet ce sera une solution

très intéressante.

PPTP

Autre solution de tunnelisation de l'information,

l'utilisation de PPTP, technologie propriétaire de Microsoft. Cette

solution couplée à PfSense peut être embarquée sur

le serveur Radius externe ou sur PfSense lui même. PPTP n'est pas

très sécurisée par rapport à son concurrent direct

L2TP. Ce dernier sera normalement intégré dans la prochaine

release de PfSense.

Autre bémol, c'est qu'il faut créer un tunnel VPN

manuellement donc nous avons abandonné cette piste.

VLAN sécurisé et VLAN non

sécurisé pour l'authentification

Nous avons passé beaucoup de temps à tester cette

solution car elle paraissait transparente pour l'utilisateur. La

démarche est simple :

1) on crée 2 VLANs avec 2 SSID différents. Un VLAN

sera « sécurisé » et l'autre « Libre »

2) Le client lorsqu'il arrive la première fois sur le

Portail Captif n'a accès qu'au SSID « connexion libre ». Ce

SSID désigne un canal de communication qui est non

sécurisé.

Son rôle est de :

- Authentifier l'utilisateur

- Lui donner ensuite la clé WPA pour que l'utilisateur

utilise le SSID « connexion sécurisée »

Remarque : cet AP ne donne en aucun cas un accès vers

l'extérieur

Dans un deuxième temps on imaginera le client qui se

connecte toujours à l'AP sécurisé (il détient

désormais la clé WPA fournie après l'authentification via

l'AP libre).

Figure 23

CONCLUSION sur les pistes explorées

On voit bien que des solutions comme VPN, WPA, WPA2 ne sont pas

des

compléments d'un portail captif, mais des alternatives. Si l'on

ne prend en

42

Présenté et soutenu par Patrice Essomba

compte que des paramètres de sécurité,

ces alternatives sont en tout points supérieurs à un portail

captif. Cependant, il convient de ne pas perdre l'aspect pratique du portail

captif.

Toutes ces méthodes ont un énorme

désavantage : elle demande un paramétrage particulier de la

machine client, qui bien souvent ne peut être effectué qu'au

minimum par un technicien qualifié.

Parfois des problèmes propres à la machine

cliente viennent se greffer et la mise en place des méthodes

d'authentification pose problème. Ces méthodes prennent donc du

temps à mettre en place, une configuration que l'utilisateur peut perdre

pour raisons diverses et être dans l'incapacité de la

rétablir.

C'est une contrainte significative, et dans certains cas, elle

est même inacceptable, comme dans le cas des Hotspots.

En fait, le choix de la méthode demande à la

personne responsable du projet de savoir mesurer le ratio

sécurité/simplicité de l'application qu'il souhaite mettre

en place. Pour un environnement contrôlé, et si possible avec des

machines dont la configuration est contrôlée, donc pour une

application

petit/moyen public, le VPN ou le cryptage des données est

la meilleure solution. En revanche, pour un environnement libre, et une

facilité d'utilisation par le client, donc pour une application

moyen/grand publique, un portail captif est certainement la meilleure

solution.

IV.5 - Configuration du Point d'accès

Le point d'accès Wifi sera configuré de

façon très classique. En effet, suivant notre architecture, l'AP

(Acces Point) servira uniquement à se connecter sur le LAN via le Wifi,

sans aucune restriction ni authentification. Tout sera géré sur

Pfsense. L'AP est ici passif.

IV.6 - Création des VLAN

Afin de répondre au mieux aux attentes de One Voice Line

et respecter le cahier de charge, nous avons décidé créer

des VLAN.

En effet, pour des raisons de sécurité nous avons

décidé segmenter le réseau portail captif de celui du

reste de l'entreprise.

Ainsi nous allons configurer les Switch (Cisco 2950

séries)

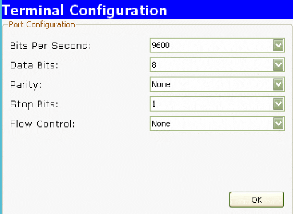

Une fois le Switch connecte à un ordinateur, via le cable

console, sous Windows xp, démarrez le programme « hyper terminal

»

Figure 24

Cliquez sur «OK »

44

Présenté et soutenu par Patrice Essomba

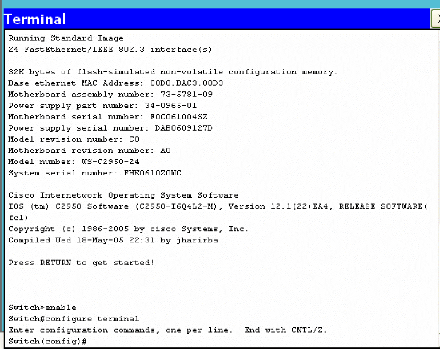

Figure 25

Apres s'être loguer en mode « enable »

puis « configure terminal », Entrez les commandes suivantes

pour créer et nommer deux VLAN:

Switch_A#vlan database

Switch_A(vlan)#vlan 2 name VLAN2

Switch_A(vlan)#vlan 3 name VLAN3 Switch_A

(vlan)#exit

L'affectation de ports aux VLANs doit être

effectuée à partir du mode d'interface. Entrez les commandes

suivantes pour ajouter le port 2 au VLAN 2 qui est celui du portail captif :

Switch_A(config)#interface fastethernet 0/2

Switch_A(config-if)#switchport mode access

CHAPITRE V : LE CLIENT

Présenté et soutenu par Patrice Essomba

Switch_A(config-if)#switchport access vlan 2

Switch_A(config-if)#end

Pour regrouper les autres ports afin qu'ils appartiennent au

réseau local de l'Entreprise, entrez les commandes suivantes pour chaque

interfaces devant etre assigné au VLAN.

Switch_A(config)#interface fastethernet 0/3

Switch_A(config-if)#switchport mode access

Switch_A(config-if)#switchport access vlan 3

Switch_A(config-if)#end

Une fois ceci fait, notre portail est désormais

fonctionnel.

La solution installée a été faite de sorte

à ce que la mise en place du portail captif soit la plus transparente

possible pour les utilisateurs.

Nous allons donc voir maintenant la procédure de connexion

d'un client Wifi. Tout d'abord, le client choisira le SSID du Wifi de notre

Entreprise dans notre cas « Kobra », et se connectera à ce

réseau.

Figure 2

Le client devra se mettre en adressage IP automatique.

C'est-à-dire qu'il recevra une adresse IP automatiquement du portail

captif.

On voit bien ci-dessous que l'adresse IP à

été transmise automatiquement.

47

Présenté et soutenu par Patrice Essomba

Figure 27

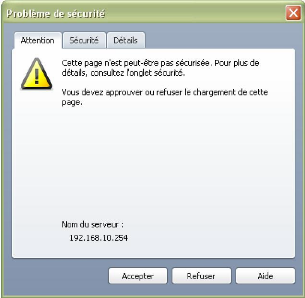

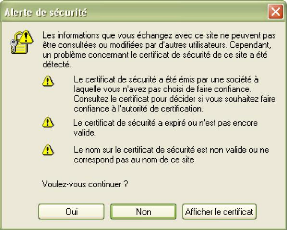

L'utilisateur devra ensuite, tout simplement, ouvrir un

navigateur web (comme s'il voulait surfer sur le web).

Il aura ensuite la charge de télécharger le

certificat fourni automatiquement. Il aura donc une fenêtre comme

celle-ci apparaître en fonction du navigateur web :

Figure 28

Dans certains cas, il aura le message suivant :

49

Présenté et soutenu par Patrice Essomba

Figure 29

Il suffit de mettre "OUI" et de passer à la suite.

Le client sera automatiquement redirigé vers la page html

d'authentification. Il devra alors entrer ici son login et mot de passe.

Figure 30

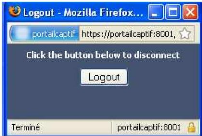

Si l'identifiant et le mot de passe sont valides alors il pourra

surfer sur Internet Une fois connecté une fenêtre sous forme de

pop-up s'ouvre.

Pour se déconnecter il suffira de cliquer sur le bouton

« Logout » de la fenêtre pop-up.

Figure 31

51

Présenté et soutenu par Patrice Essomba

CONCLUSION

La mise en place de cette solution ne s'est pas faite sans

embuche. En effet pour pouvoir réaliser ce projet de bout en bout, nous

avons dû faire preuve d'un auto-apprentissage acharné en ce qui

concerne le monde UNIX/FreeBSD. Nous avons testez une multitude de solutions de

portails captifs et tous sont ciblés pour une utilisation

particulière. Nous avons également vu que l'on peut choisir un

portail qui se paramètre via le site web du constructeur, un autre qui

est intégré au point d'accès, etc. ... ce qui fait autant

de possibilités que de solutions.

Pour ONE VOICE LINE, il a fallu

pondérer la demande. Aussi après comparatif et test, Pfsense est

le meilleur compromis. Cette solution de portail captif est stable, simple

d'utilisation, modulable, évolutive et sécurisée.

Sécuriser Pfsense fût, et est encore aujourd'hui la

partie ou nous avons passé le plus de temps.

Mettre en place un portail captif est une chose, mais il faut

en assurer la sécurité. Alors que les problèmes de

sécurité deviennent de plus en plus importants dans les

réseaux, et notamment sur Internet, il convient d'être conscient

des forces et des limites du portail captif, et des autres solutions existantes

afin d'assurer le meilleur rapport

praticabilité/sécurité.

Le portail captif est particulièrement adapté

à des accès réseaux pour de nombreuses personnes,

généralement de passage : il garantit une facilité

d'utilisation par le client, qui a priori n'aura besoin d'aucun support de la

part de l'équipe technique qui sera responsable du portail.

Dans le cadre d'un accès plus restreint et plus

sécurisé à Internet, nous pourront nous retourner sur les

VPN ou le cryptage du réseau WiFi, mais ces méthodes

requièrent un support sur les machines clientes; voir des mises à

jour fréquente de Pfsense car ces solutions doivent évoluer en

permanence pour rester sûres.

Si à l'heure actuelle le portail captif fonctionne

correctement, il n'en est pas de même pour la sécurité. En

effet un travail sur la sécurité du portail est

nécessaire. Nous avons explicité brièvement les

principales solutions possibles pour crypter la communication. Cependant des

problèmes de simplicité pour l'utilisateur cette partie reste

à approfondir et peut faire l'objet d'un futur projet...

Linux magazine France n°8 : Introduction à la

sécurité réseau

LINUX ADMINISTRATION Gilles GOUBET,

Jean-François

BOUCHAUDY, Abdelmadjid

http://fr.wikipedia.org/wiki

http://www.iut-blagnac.fr

http://www.memoireonline.com/09/09/2713/m_Mise-en-place-

dun-reseau-Wi-Fi-avec-authentification-basee-sur-des-

certificats0.html

http://forum.pfsense.org/index.php?topic=1452.new

http://www.pfsense.org/index.php?option=com_content&task

=view&id=50&Itemid=78

http://doc.pfsense.org/index.php/Main_Page

http://www.commentcamarche.net/forum/affich-15520459-

portail-captif?#1

http://www.brest-wireless.net/wiki/softs/portail_captif