III.1 - QU'EST-CE QU'UN PORTAIL CAPTIF

Un portail captif est une structure permettant un accès

rapide et sécurisé à Internet. Lorsqu'un utilisateur

cherche à accéder à Internet pour la première fois,

le portail capte sa demande de connexion grâce à un routage

interne et lui propose de s'identifier afin de pouvoir recevoir son

accès. Cette demande d'authentification se fait via une page web

stockée localement sur le portail captif grâce au serveur HTTP.

Ceci permet à tout ordinateur équipé d'un « Web

browser » ou navigateur web et d'un accès Wifi de se voir proposer

un accès à Internet. La connexion au serveur est

sécurisée par SSL grâce au protocole HTTPS ce qui garantit

l'inviolabilité de la transaction. Les identifiants de connexion (Login

et Mot de passe) sont stockés dans une base de données qui est

hébergée localement ou sur un serveur distant. Une fois

l'utilisateur authentifié, les règles de firewall le concernant

sont modifiées et celui-ci ce voir autorisé à utiliser son

accès Internet pour une durée fixée par l'administrateur.

A la fin de la durée fixée, l'utilisateur se verra redemande ses

identifiants de connexions afin d'ouvrir une nouvelle session.

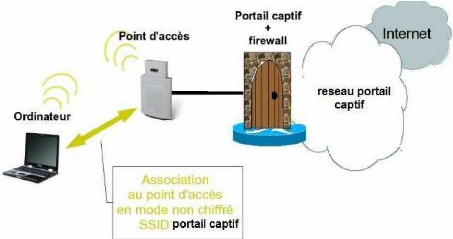

III.2- Fonctionnement générique d'un portail

captif

Figure 1

Le client se connecte au réseau par

l'intermédiaire d'une connexion filaire ou au point d'accès pour

du wifi. Ensuite un serveur DHCP lui fournit une adresse IP ainsi que les

paramètres de la configuration du réseau. A ce momentlà,

le client à juste accès au réseau entre lui et la

passerelle, cette dernière lui interdisant, pour l'instant,

l'accès au reste du réseau. Lorsque le client va effectuer sa

première requête de type web en HTTP ou HTTPS, la passerelle le

redirige vers une page web d'authentification qui lui permet de s'authentifier

grâce à un login et un mot de passe. Cette page est cryptée

à l'aide du protocole SSL pour sécuriser le transfert du login et

du mot de passe. Le système d'authentification va alors contacter une

base de données contenant la liste des utilisateurs autorisés

à accéder au réseau. Enfin le système

d'authentification

14

Présenté et soutenu par Patrice Essomba

indique, plus ou moins directement selon les portails captif,

à la passerelle que le couple MAC/IP du client est authentifié

sur le réseau. Finalement le client est redirigé vers la page Web

qu'il a demandé initialement; le réseau derrière la

passerelle lui est dorénavant accessible.

Le portail captif, grâce à divers

mécanismes comme une fenêtre pop-up sur le client rafraîchie

à intervalles réguliers ou des requêtes Ping vers le

client, est en mesure de savoir si l'utilisateur est toujours connecté

au réseau. Au bout d'un délai d'absence sur le réseau, le

portail captif va couper l'accès à cet utilisateur.

La différence entre un simple Firewall et un portail

captif réside dans le fait que le portail captif ne refuse pas une

connexion mais la redirige plutôt vers une page d'authentification

|