Chapitre 01

La vérification biométrique

d'identité

1-1.Introduction

Savoir déterminer de manière à la fois

efficace et exacte l?identité d?un individu est devenu un

problème critique car de nos jours l?accès sécurisé

et la surveillance constituent un sujet de très grande importance. En

effet bien que nous ne nous en rendions pas toujours compte, notre

identité est vérifiée quotidiennement par de multiples

organisations : lorsque nous accédons à notre lieu de travail,

lorsque nous utilisons notre carte bancaire, lorsque nous nous connectons

à un réseau informatique, etc.

Il existe traditionnellement deux manières d?identifier un

individu :

· La première à partir d?une connaissance qui

correspond par exemple à un mot de passe ou un code qui permet d?activer

un appareil numérique.

· La deuxième à partir d?une possession, il

peut s?agir d?une pièce d?identité, d?une clef, d?un badge.

La biométrie est une alternative à ces deux

modes, et consiste à identifier un individu à partir de ses

caractéristiques physiques et comportementales. Elle connaît un

renouveau spectaculaire depuis quelques années.

Les principales propriétés souhaitables d?une

biométrie sont les suivantes : universelle, mesurable, uniques,

permanente, performante, difficilement falsifiable ou reproductible, et bien

acceptée des utilisateurs.

On distingue deux types de caractéristique : physique

et comportementales. Les caractéristiques physiques : le visage, les

empreintes digitales, l?iris, la voix et la forme de la main, etc. Les

caractéristiques comportementales : la démarche,

l?écriture, etc.

1-2.La biométrie

La biométrie est la science qu?on utilise pour

différencier des personnes entre elles grâce à leur

biologie (physiologique ou comportementale), automatiquement reconnaissable et

vérifiable.

Le traditionnel système de contrôle

d?accès ou de sécurité exige d?avoir soit une carte

d?identité ou un mot de passe mémorisé. Avec la

biométrie, cela n?est plus exigé, la personne n?a pas

s?inquiété de laisser sa carte à la maison ou d?oublier

son mot de passe. De plus, les cartes d?identités peuvent être

perdues ou volées et les mots de passe peuvent être

utilisés par n?importe le qui. Cependant, la biométrie constitue

un identificateur d?une personne qui ne peut pas être copié,

volé ni oublié. [1]

1-3.Technologie de la biométrie : Il

existe deux catégories de technologies biométriques [1]

- Les techniques d'analyse du comportement :

Dans cette catégorie on peut faire l?analyse de : La dynamique

de signature (la vitesse de déplacement de stylo, les

accélérations, la pression exercée et l?inclinaison).La

façon d?utiliser un clavier d?ordinateur (la pression exercée et

la vitesse de frappe).

- Les techniques d'analyse de la morphologie humaine

: Dans cette catégorie on peut faire l?analyse des (empreintes

digitales, forme de la main, trait de visage, dessin du réseau veineux

de l?oeil et la voix). L?avantage de ces éléments est qu?ils ne

changent pas dans la vie d?un individu et ne subissent pas autant les effets du

stress que les éléments comportementaux.

1-4.Identification et authentification [2]

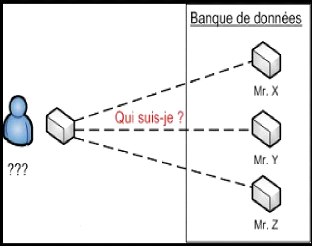

L'identification : consiste à

déterminer l?identité de la personne qui se présente en

recherchant l?échantillon biométrique fourni par cette personne

avec une liste d?échantillon. Il s?agit de la réponse à la

question « Qui suis-je ? ».La figure (1.1) représente un

schéma explicatif de l?identification.

Figure 1.1 : schéma explicatif de

l?identification.

L'action est la même que lorsque l'on renseigne son

login dans un système login/password. Le système va rechercher

les informations concernant ce login dans sa base de

références.

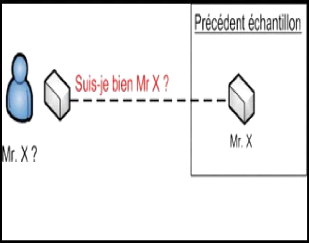

L'authentification : consiste à

vérifier que la personne qui se présente est bien la personne

qu?elle prétend être. Pour cela, la personne donne son

identité et fournit un échantillon biométrique. Get

échantillon est comparé avec un échantillon

biométrique propre à cette personne fourni antérieurement.

Si les deux échantillons coïncident, avec une marge d?erreur

prédéfinie, la personne est authentifiée. Il s?agit de la

réponse à la question « Suis-je bien Mr. X ? ».La

figure (1.2) représente un schéma explicatif de

l?authentification.

Figure 1.2 : un schéma explicatif de

l?authentification.

L'action correspond à la vérification du mot de

passe dans un système login/ password. Après s'être

identifié, on s'authentifie par un mot de passe que le système

compare à celui qu'il possède dans sa base de

références.

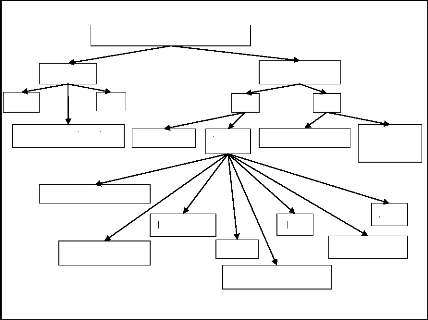

1-5.Méthodes de reconnaissance d'Individus

[3]

Technologie de reconnaissance

Intrusive

Coleurs (yeux, peau)

Iris

ADN

2D

3D

Démarche

Mesure et ratios

Visage

SVM

EigenFaces

DCT

Eigen-Objects

HMM

Mesure et ratios

Empreintes digitales

Réseaux neuronaux

Modèles surfacique

Non intrusives

Les techniques de reconnaissance d?individus peuvent

essentiellement se diviser en deux grandes catégories : les

méthodes intrusives qui requièrent la coopération de

l?individu pour l?identifier par exemple (empreintes digitales) et les

méthodes non intrusives qui ne requièrent pas la

coopération de l?individu en question, ce sont celles qui peuvent

êtres appliqués à distance en observant les individus avec

des capteurs. Le schéma de la figure (1.3) illustre en détail les

méthodes ou techniques de reconnaissances d?individus :

|