1-7.Biométrie et processus d'authentification

Le processus d'identification consiste à comparer la

caractéristique en question, souvent appelée modèle de

l'utilisateur avec les modèles équivalents de tous les

utilisateurs, déjà stockés dans une base de

données. L'utilisateur inconnu est identifié comme l'utilisateur

ayant la caractéristique biométriques ou le modèle qui

ressemble le plus, selon un critère donné, au modèle

d'entrée. Notons que le système est capable de fournir uniquement

l'identité d'un utilisateur ayant déjà un modèle

stocké dans la base de données. Contrairement à

l'identification, l'authentification consiste à comparer le

modèle d'entrée avec seulement celui de l'identité

proclamée. Ici, il s'agit de classer l'utilisateur comme un vrai

utilisateur ou un imposteur. Les différentes étapes du processus

d'authentification sont:[11]

1-7-1.Acquisition

Un système d'acquisition équipé d'un

capteur est utilisé pour acquérir une caractéristique

spécifique de l'utilisateur, par exemple: une caméra ou un

microphone dans le cas de la voix.

1-7-2.Extraction

Ayant une image ou une voix en entrée,

une étape de segmentation permet d'extraire la

caractéristique dont le processus d'authentification a besoin. Par

exemple: extraire le visage du fond d'une image dans le cas d'authentification

de visage.

1-7-3.Classification

En examinant les modèles stockés dans la base

de données, le système collecte un certain nombre de

modèles qui ressemblent le plus à celui de la personne à

identifier, et constitue une liste limitée de candidats. Cette

classification intervient uniquement dans le cas d'identification car

l'authentification ne retient qu'un seul modèle (celui de la personne

proclamée).

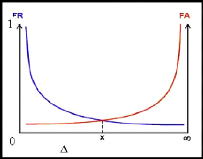

1-7-4.Décision [8] [11]

Dans le cas de l'identification, il s'agit d'examiner les

modèles retenus par un agent humain et donc décider. En ce qui

concerne l'authentification, la stratégie de décision nous permet

de choisir entre les deux alternatives suivantes: l'identité de

l'utilisateur correspond à l'identité proclamée ou

recherchée ou elle ne correspond pas. Elle est basée sur un seuil

prédéfini. L'estimation du seuil de la décision constitue

la plus grande difficulté de ces techniques, et elle peut engendrer deux

types d'erreurs, souvent prises comme mesures de performances pour ces

techniques d'authentification: faux rejet (FR) qui correspond à rejeter

un vrai utilisateur ou une identité valable, et fausse acceptation (FA)

qui donne accès à un imposteur. Bien sûr, un système

d'authentification idéal est celui qui donne FA=FR=0. Malheureusement,

dans les conditions réelles, ceci est impossible. Quand FR augmente, FA

diminue et vice versa. Par exemple, si l'accès est donné à

tout le monde, FR=0 signifiant que FA=1. Par contre, un accès

refusé à tout le monde correspond à FR=1, mais

entraîne un FA=0. Par conséquent, un compromis doit être

fait dans le choix du seuil, et ce dernier est très dépend de

l'application: FA doit avoir une valeur très faible dans les

applications bancaires afin de garantir plus de sécurité.

Généralement, un système d'authentification opère

entre les deux extrêmes pour la majorité des applications: on

ajuste le seuil de décision pour atteindre une valeur

désirée et prédéfinie de FR ou de FA (voir

figure.1.4). Il est donc difficile de comparer les performances des

systèmes d'authentification en se basant uniquement sur les valeurs de

FA.

Figure 1.4 : Graphique qui montre le point

milieu entre FR et FA

|