III.2. L'étape organisationnelle

L'étape organisationnelle s'intéresse à

l'utilisation de la base de données. Nous parlerons d'abord du

modèle organisationnel de données puis du modèle

organisationnel de traitement.

III.2.1. Le modèle organisationnel de données

(MOD)

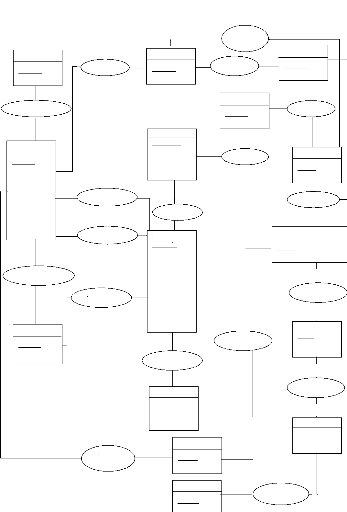

Le MOD est un modèle qui utilise le même

formalisme (E/A) que le MCD mais le MOD ne retient du MCD que les informations

informatisables. Nous en parlerons en trois points : d'abord, nous parlerons du

choix des informations informatisables, ensuite de la quantification de es

informations (BDD) enfin de la sécurité de ces informations.

a. Choix des informations à mémoriser

Règles de passage du MCD au MOD

- Suppression du MCD de tous les objets et/ou relations

résultant du choix de mémorisation informatique - ne retenir que

les infos capables d'être stockées dans l'ordinateur ;

- La création des autres éléments en

remplacement si nécessaire de ceux supprimés.

1,1

numActe nomEnf Sexe

anNce

moisNce jourNce HeurNce minNce lieuNce

1,n

codpAY LibPay

AGENT

matrAgent nomComple numphone

1,n

0,n

ENFANT

1,1

1,n

Exhiber

DOCUMENT

codResp nom

lieuNce datNce profession numHabit Sexe

langue

etatciviindicevie

RESPONSABLES

1,n

1,1

Posséder

Déclarer

1,n

1,n

1,n

1,n

1,1

codProc datproc

PROCURATION

1,n

0,1

PAYS

Se trouver 3

1,1

~ 58 ~

AVENUE

codAven libAven

Habiter 1

1,1

1,n

1,n

Se

trouver4

Se trouver

1,n

1,n

1,1

Provenir

Ecrire

Concerner

Appartenir2

1,n

Enregistrer

1,n

Le MOD

QUALITRESP

codQual libQual

1,n

1,1

Appartenir

SERVICE

codsERV libServ

1,1

1,n

Travailler

DISTRICT

codVil libVil

1,1

1,n

VILLE /PROV

codVil libVil

Se trouver 2

QUARTIER

codQuart libQuart

BUREAU

codBur libBur

Organiser

1,n

COMMUNE /territoir

codDist libDist

1,1

1,n

Se trouver 1

codDoc designation contenu

SECTEUR

codsec LibSec

1,n

1,1

1,n

Organiser

1,1

b. Calcul du volume théorique de la base de

données Volume des objets

|

Tables

|

Taille

|

Occurrences

|

Vol. théorique

|

|

RESPONSABLES

|

116

|

60000000

|

6960000000

|

|

CATERESP

|

12

|

2

|

24

|

|

Procuration

|

12

|

9000000

|

108000000

|

|

Document

|

47

|

20000000

|

940000000

|

|

Enfant

|

122

|

20000000

|

2440000000

|

|

Agent

|

80

|

155

|

12400

|

|

Bureau

|

22

|

24

|

528

|

|

Service

|

12

|

144

|

1728

|

|

Avenue

|

15

|

108000

|

1620000

|

|

Secteur

|

17

|

36000

|

612

|

|

Quartier

|

17

|

360

|

6120

|

|

Commune/territoire

|

25

|

3600

|

90000

|

|

District

|

25

|

360

|

9000

|

|

Ville/province

|

25

|

36

|

900

|

|

pays

|

35

|

50

|

1750

|

|

Volume total des

objets

|

582

|

109148731

|

10449743062

|

|

Volume des index

|

|

Tables

|

Index

|

Taille

|

Occurrences

|

Volume

|

|

Province

|

Codpay

|

5

|

50

|

250

|

|

District

|

Codprov

|

5

|

36

|

180

|

|

Commune/territoire

|

Codsit

|

5

|

360

|

1800

|

|

Secteur

|

Codcom

|

5

|

3600

|

18000

|

|

Quartier

|

Codcom

|

5

|

24

|

120

|

|

Avenue

|

Codquart

|

5

|

360

|

1800

|

|

RESPONSABLES

|

Codsec

|

5

|

36000

|

180000

|

|

Codav

|

5

|

10800

|

540000

|

|

Codcateg

|

2

|

2

|

4

|

|

Enfant

|

Codresp

|

5

|

60000000

|

300000000

|

|

Codoc

|

2

|

20000000

|

40000000

|

|

Numag

|

5

|

155

|

775

|

|

codproc

|

2

|

90000000

|

18000000

|

|

Vol général

index

|

_

|

|

|

358742929

|

Volume total de la BDD

Vol. total BDD = (Volume objets + volume

index)*coefficient = 10 808 485 991caractères * 2.5 = 27 021

214 978/1024

= 26 387 905,25 Ko/1024

= 25 769,43 Mo/1024

= 25,1 Go.

c. L'accord des droits aux utilisateurs (Access

liste)

Nous allons définir dans cette partie de notre travail,

la politique de sécurité basée sur le droit

d'accès. Cette politique sécuritaire nous aidera à

octroyer physiquement les droits aux utilisateurs à l'aide du

système de gestion de base de données. En dehors du SGBD, une

autre politique de sécurité consistera à masquer et

à désactiver l'interface graphique du logiciel pour certains

utilisateurs.

|

Users Objets

|

Redaction

|

Archivage

|

Statistique

|

Prepose

|

Off. E- civil

|

Parquet

|

div.

urbaine

|

|

Papa

|

C, L, M, S

|

L

|

L

|

C, L, M, S

|

C, L, M, S

|

L

|

L

|

|

Maman

|

C, L, M, S

|

L

|

L

|

C, L, M, S

|

C, L, M, S

|

L

|

L

|

|

Procuration

|

|

L

|

L

|

C, L, M, S

|

C, L, M, S

|

L

|

L

|

|

Déclarant

|

C, L, M,

|

L

|

|

C, L, M, S

|

C, L, M, S

|

L

|

L

|

|

Document

|

C, L, M, S

|

L

|

L

|

C, L, M, S

|

C, L, M, S

|

L

|

L

|

|

Enfant

|

C, L, M,

|

L

|

L

|

C, L, M, S

|

C, L, M, S

|

L

|

L

|

|

Agent

|

C, L, M,

|

L

|

L

|

C, L, M, S

|

C, L, M, S

|

L

|

L

|

|

Service

|

C, L, M, S

|

L

|

L

|

C, L, M, S

|

C, L, M, S

|

L

|

-

|

|

Bureau

|

C, L, M, S

|

L

|

L

|

C, L, M, S

|

C, L, M, S

|

L

|

L

|

|

Avenue

|

C, L, M, S

|

L

|

-

|

C, L, M,S

|

C, L, M, S

|

L

|

L

|

|

Quartier

|

C, L, M

|

L

|

-

|

C, L, M

|

C, L, M, S

|

L

|

L

|

|

Commune

|

C, L, M

|

L

|

-

|

C, L, M

|

C, L, M, S

|

L

|

L

|

|

district

|

C, L, M

|

L

|

-

|

C, L, M

|

C, L, M, S

|

L

|

L

|

|

ville

|

C, L, M

|

L

|

-

|

C, L, M

|

C, L, M, S

|

L

|

L

|

|

pays

|

C, L, M

|

L

|

-

|

C, L, M

|

C, L, M, S

|

L

|

L

|

|

Utilisateur

|

-

|

|

-

|

|

L

|

L

|

L

|

|

|