|

1

République Algérienne Démocratique et

Populaire

Ministère de l'Enseignement Supérieur et de la

Recherche Scientifique

Université de Béchar

Institut des

sciences exactes

Département d'Informatique

Promotion :

2009/2010

Mémoire Pour l'obtention

Du Diplôme de

Licence En Informatique

Etat de l'art sur les réseaux de

capteurs sans fil.

Réalisé par :

· KABOU Salaheddine

· Belgourari Abdessamed

? Encadreur : Mr. BENAHMED Khelifa.

Année Universitaire : 2009/2010

Université de Béchar

Institut des sciences

exactes

Département d'Informatique

Etat de l'art sur les réseaux de

capteurs sans fil.

Kabou Salaheddine

Kabou.salaheddine@yahoo.fr

Juin 2010

3

DEDicAcEs

Merci au dieu

Je dédie ce modeste travail à tous ceux qui me sont

chers au coeur

A mon cher pre Ehladj, qui m'a beaucoup aidé par son

soutien et encouragement tout au long de mes études, qui m'accompagner

durant tous les moments avec ses prières.

A mes chers frères et cheres soeurs

A toute la famille de prés et de loin.

A mon cher ami Abdessamed et à sa famille, je le souhaite

les meilleurs voeux. A tous mes amis (ies).

A mes respectables professeurs.

A mes collègues de promotion.

A tous ceux qui m'aiment et ceux que j'aime.

A tous ceux qui comptent pour et que je compte pour eux.

Enfin à tous ceux qui sentent participant dans ma

réussite, et à toute personne qui reconnaîtra son empreinte

sur ce modeste travail,

Je dédie ce travail.

Que la paix d'ALLAH soit avec tous...Que dieux nous

réunisse dans son vaste paradis inchALLAH.

SALAHEDDiNE

REMERCIEMENTS

Au terme de ce projet de fin d'étude et en

préambule au mémoire rédigé nous tenons à

adresser nos remerciements à tous les professeurs qui nous ont

enseignés au cours des trois années du cursus universitaire pour

l'obtention du diplôme de licence.

Nous remercions particulièrement avec gratitude tous

les membres du jury qui nous ont fait l'honneur de prendre notre modeste

travail en considération et en suite de le juger.

Nous exprimons notre reconnaissance et nos plus vifs

remerciements à notre encadreur « Mr. BENAHMED Khelifa

» pour ses conseils, son aide, pour son soutient moral et

scientifique efficace et constant durant toute cette année.

Nous remercions l'administration universitaire de

Béchar et nous tenons à remercier tous ceux qui nous ont

prêté main forte, et ceux qui ont contribué de prés

ou de loin à l'élaboration de ce travail.

SALAHEDDINE ET ABDESSAMED

SommAirE

5

DédicAcEs 03

REmErciEmENT 04

LisTE dEs FiGurEs 09

LisTE dEs TABlEAuX 11

LisTE dEs ABréviATioNs 12

INTroducTioN GéNérAlE 13

I- Généralité sur les

réseaux de capteurs sans fils

I.1 Introduction 16

I.2 Les réseaux ad hoc 16

I.2.1 Description détaillé 16

I.2.2 Les problèmes de l'ad hoc 17

I.3 Les réseaux de capteurs sans fil

18

I.3.1 Définitions 18

I.3.2 Caractéristiques des RCSF 19

I.3.3 Comparaison entre les RCSF et Ad hoc 20

I.3.4 Architecture d'un capteur 20

I.3.4.1 Modèle d'un capteur 21

I.3.4.2 Description 21

I.3.5 Architecture des RCSF 22

I.3.5.1 RCSF plats 25

I.3.5.2 RCSF hiérarchiques 25

I.4 Pile protocolaire 26

I.4.1 Rôles des couches 27

I.4.2 Plan de gestion 27

I.5 Applications des RCSF 28

I.5.1 Applications orientées temps 28

I.5.2 Applications orientées événements

30

I.5.3 Applications orientées requêtes

30

I.5.4 Applications hybrides 30

I.6 Facteurs et contraintes des RCSF 31

I.6.1 Durée de vie du réseau 31

I.6.2 Ressources limitées 31

I.6.3 Bande passante limitée 31

I.6.4 Facteur d'échelle 31

I.6.5 Topologie dynamique 32

I.6.6 Agrégation de donnée 32

I.7 Conclusion 32

II Economie d'énergie, la couverture et

la

connectivité dans les RCSF

II.1 Introduction 35

II.2 Consommation d'énergie dans les RCSF

35

II.2.1 Facteurs intervenants dans la consommation

d'énergie 37

II.2.1.1 Etat du module radio 37

II.2.1.2 Accès au médium de transmission

38

II.2.2 Techniques de minimisation de la consommation

d'énergie 40

II.2.2.1 Technique de Duty-Cycling 41

II.2.2.2 Protocoles du niveau MAC 42

II.2.2.3 Techniques orientées données

43

II.3 Connectivité du RCSF 44

II.3.1 Définition 44

II.3.2 Représentation graphique d'un réseau de

capteurs sans fil 44

II.3.3 Problèmes de connectivité et les solutions

dans les RCSF 46

II.3.3.1 Algorithme de détection d'un point d'un point

d'articulation dans un 47

graphe unidirectionne

II.3.3.2 Algorithme d'auto-organisation 48

II.4 Couverture dans les RCSF 49

II.4.1 Définitions 49

II.4.2 K-couverture 50

II.4.3 Problème de la couverture de surface et les

solutions 51

II.4.3.1 Algorithme de ZHONG.G et CHENG.J 52

II.4.3.2 Mise en veille alternative 53

7

II.5 Conclusion 53

III Le routage et la sécurité dans les

RCSF

III.1 Introduction 55

III.2 Le routage dans les RCSF 55

III.2.1 Taxonomie des protocoles de routage

56

III.2.2 Exemples des protocoles de routage dans les RCSF

57

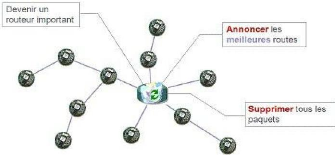

III.2.2.1 SPIN 57

III.2.2.2 Directed Diffusion 59

III.2.2.3 LEACH 63

III.2.2.4 TEEN et APTEEN 63

III.3 La sécurité dans les RCSF

64

III.3.1 Vue globale des problèmes de

sécurité dans les RCSF 64

III.3.2 Attaques sur les protocoles de routage dans les RCSF

65

III.3.2.1 Attaques actives 66

III.3.2.2 Attaques passives 69

III.3.3 Les mécanismes de défense

69

III.3.3.1 La cryptographie 69

III.3.3.2 IDS 74

III.4 Conclusion 75

CoNcLusioN GENERALE 77

BiBLioGRApHiE 78

9

LIsTE DEs FIGUREs

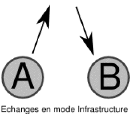

Figure1.1 Les échanges dans les modes

Infrastructures et Ad hoc 17

Figure1.2 Exemple d'un capteur

20

Figure1.3 Architecture générale

d'un capteur 21

Figure1.4 Ensembles des capteurs

22

Figure1.5 Architecture d'un RCSF

23

Figure1.6 Collecter les informations à la

demande 23

Figure1.7 Collecter les informations Suite

à un événement 24

Figure1.8 Les types d'architecture des

RCSF 24

Figure1.9 Architecture plate

25

Figure1.10 Architecture

hiérarchique 26

Figure1.11 La pile protocolaire des RCSF

26

Figure1.12 Classifications des applications des

RCSF 29

Figure1.13 Utilisation des RCSF dans

l'agriculture 29

Figure1.14 Un service militaire utilisant les

RCSF 30

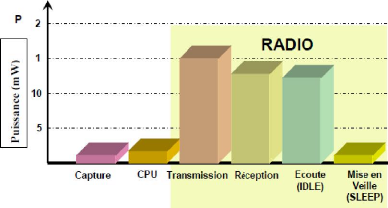

Figure2.1 Modèle de consommation

d'énergie 37

Figure2.2 Consommation d'énergie en

acquisition, traitement, et communication 37

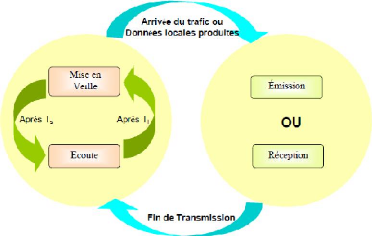

Figure2.3 Diagramme de transition d'état

du modèle du noeud capteur 38

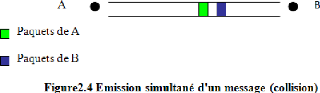

Figure2.4 Emission simultané d'un message

(collision) 39

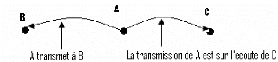

Figure2.5 La surécoute dans une

transmission 39

Figure2.6 Classifications des techniques de

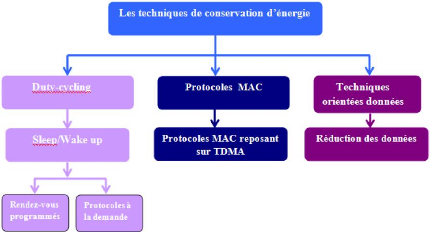

conservation d'énergie 41

Figure2.7 Porté de la radio des noeuds

46

10

Figure2.8 Topologie avec le point

d'articulation 46

Figure2.9 Les algorithmes proposées aux

problèmes de connectivité 47

Figure2.10 (a) graphe disque unitaire et

(b) arbre T générée par la

première recherche en 48 profondeur

Figure2.11 Auto-organisation autour du point

d'articulation 49

Figure2.12. (a) couverture d'une région.

(b) couverture de point 50

Figure2.13 points 1,2,3,4-couvert

50

Figure2.14 Représentation graphique de la

couverture 51

Figure2.15 Les algorithmes proposés aux

problèmes de couverture 52

Figure3.1 Classification des protocoles de

routage 56

Figure3.2 Le fonctionnement de SPIN

59

Figure3.3 Propagation des intérêts

et établissement des gradients 60

Figure3.4 Renforcement des chemins

62

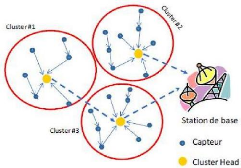

Figure3.5 Le Clustering dans un RCSF

63

Figure3.6 Classifications des problèmes

dans les RCSF 64

Figure3.7 Classification des attaques sur les

protocoles de routage dans les RCSF 66

Figure3.8 Attaque de

«jamming>> 67

Figure3.9 Attaque «

sinkhole >> 67

Figure3.10 Attaque

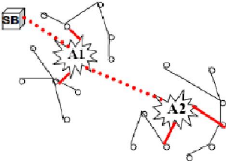

«Wormhole>> 68

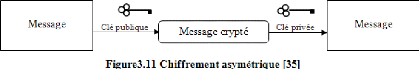

Figure3.11 Chiffrement

asymétrique 70

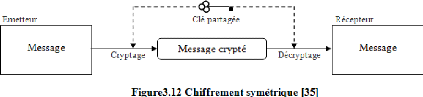

Figure3.12 Chiffrement symétrique

70

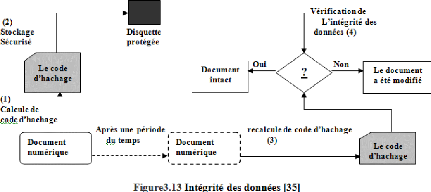

Figure3.13 Intégrité des

données 71

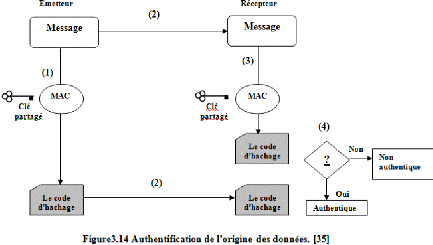

Figure3.14 Authentification de l'origine des

données 72

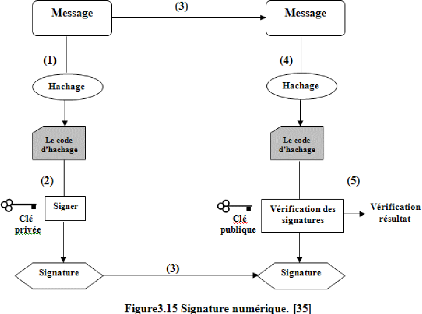

Figure3.15 Signature numérique

73

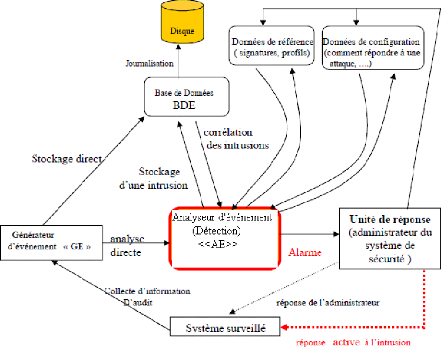

Figure3.16 Architecture de base pour un

IDS 75

LIsTE DEs TABLEAUx

Tableau1.1 Comparaison entre les RCSF et les

réseaux Ad hoc20

LiSTS DES ABREviATioNS

>

12

RCSF : Réseau de

Capteurs Sans Fil.

> WSN : Wireless Sensor

Networks.

> MAN: Mobile Ad hoc

Network.

> MAC: Méthode

d'Accès au Canal.

> TDMA: Time Division

Multiple Access.

> SPIN: Sensor Protocols

for Information via Negotiation

> ADV: Adversting.

> REQ: Request.

> DD: Directed

Diffusion.

> LEACH: Low Energy

Adaptive Clustering

Hierarchy.

> TEEN: Threshod sensitive

Energy Efficient Network

protocol.

> ATEEN: Adaptive Threshod

sensitive Energy Efficient

Network protocol.

> CAM: Code

d'Authentification de Message.

> IDS : Intrusion Detection

System.

> CHs : Cluster Heads.

Introduction générale

Depuis quelques années, on remarque que de plus en plus

d'applications multimédias sont proposées sur des

périphériques éventuellement nomades (PC, Portable,

Téléphone, PDA). Cependant ces applications ne sont pas capables

de rendre compte de leur environnement proche (localisation, proximité

géographique). Les récentes avancées technologiques dans

le domaine de la micro-éléctronique ont permis la

démocratisation et l'accroissement du développement de capteurs

éventuellement mobiles à l'aide de moyens de communication

sans-fil.Ces capteurs peuvent permettre à ce type d'application de

prendre et rendre compte de leur environnement proche.Ces capteurs forment ce

que n'appellent les réseaux de capteurs sans fil.

Les réseaux de capteurs ont fait naître de

nombreuse problématique de recherche, de par les applications qu'ils

permettent d'entrevoir et les nombreuses contraintes qu'elles supposent. Les

capteurs que nous considérons sont de petits objets

équipés de modules de communication et d'acquisition

d'information, particulièrement contraints en énergie.

Déployés sur une zone sensible à surveiller, ces objets

doivent économiser leur énergie tout en observant correctement

leur environnement.

L'auto configuration de ces réseaux et les

mécanismes à organisation automatique est nécessaire dans

des réseaux de capteurs en raison de la surveillance dans les

environnements incertains et dynamiques. Une certaine attention a

été donnée à se développer localisé,

distribué, mécanismes de auto-configuration des réseaux de

capteurs sont caractérisés par des contraintes graves

d'énergie parce que les noeuds fonctionneront souvent avec les

ressources finies de batterie et la recharge limitée.

Les avancées technologiques récentes confortent

la présence de l'informatique et de l'électronique au coeur du

monde réel. De plus en plus d'objets se voient ainsi équiper de

processeurs et de moyens de communication mobiles leur permettant de traiter

des informations mais également de les transmettre.Cette

évolution s'inscrit dans le cadre de l'information

pervasive, plus connue sous le nom d'ubiquitous

computing. Un des objectifs de ce domaine est de combler le

fossé entre les mondes réel et virtuel en rendant les objets

<<Intelligents>>.Pour cela, ceux-ci doivent être capables de

détecter un changement dans leur environnement et d'y réagir en

fonction notamment des besoins de l'utilisateur.

14

Donc, notre objectif est d'économiser au maximum

l'énergie et d'augmenter la durée de vie du réseau, les

capteurs doivent pouvoir fréquemment alterner entre des modes de veille

et des modes actifs. Une première étude théorique sur les

gains en énergie potentiellement atteignables sera menée.

CHApITRE I

GENERALITE suR LEs

REsEAuX DE cApTEuRs

sANs FIL

|

16

I.1 Introduction

Depuis quelques années, Internet suscite un engouement

croissant, tant dans les domaines de recherche, de l'éducation et celui

des affaires. Ainsi, le nombre de personnes qui accèdent á

Internet pour leurs travaux, leurs études ou leurs loisirs augmente

considérablement, de même que les services offerts sur ce

réseau (messagerie électronique, e-commerce,

elearning, etc.). Cette diversité de services et d'utilisateurs

est principalement due au fait qu'Internet regroupe un grand nombre de

réseaux différents.

De l'autre côté, le progrès

réalisé dans le domaine sans fils a contribué à

l'évolution de l'Internet en facilitant l'accès aux usagers.

L'évolution dans le domaine des communications sans fils et

l'informatique mobile gagne de plus en plus de popularité et les

composants mobiles deviennent de plus en plus fréquents (PDA,

laptops, handsets). Ceci a permis l'apparition d'un nouveau

type de réseaux sans fils appelé réseaux de capteurs sans

fil.

Dans ce chapitre, nous présenterons les réseaux

de capteurs sans fil, leurs architectures de communication, leurs applications.

Nous discuterons également les principaux facteurs et contraintes qui

influencent la conception des réseaux de capteurs sans fil.

I.2 Les réseaux Ad hoc

Les réseaux Ad hoc (en latin : « qui va

vers ce vers quoi il doit aller », c'est-á-dire «

formé dans un but précis », telle qu'une commission

ad hoc, formée pour régler un problème

particulier sont des réseaux sans fil capables de s'organiser sans

infrastructure définie préalablement.

Les réseaux ad hoc, dans leur configuration mobile, sont

connus sous le nom de MANet (pour Mobile Ad hoc NET Works)

[1].

I.2.1 Description détaillée

Chaque entité ((node) noeud)

communique directement avec sa voisine. Pour communiquer avec d'autres

entités, il lui est nécessaire de faire passer ses données

par d'autres qui se chargeront de les acheminer. Pour cela, il est d'abord

primordial que les entités

se situent les unes par rapport aux autres, et soient capables de

construire des routes entre elles : c'est le rôle du protocole de

routage.

Ainsi, le fonctionnement d'un réseau ad hoc le

différencie notablement d'un réseau comme le réseau GSM,

les réseaux Wi-Fi avec des points d'accès : là où

une ou plusieurs stations de base sont nécessaires à la plupart

des communications entre les différents noeuds du réseau

(mode Infrastructure), les réseaux ad hoc s'organisent

d'eux-mêmes et chaque entité peut jouer différents

rôles.

Figure1.1 Les échanges dans les modes

Infrastructure et Ad-hoc [1].

L'utilisation la plus simple et la plus courante des

réseaux ad hoc est faite par les réseaux sans fil Wi-Fi en

permettant une mise en place rapide d'une connexion réseau entre deux

ordinateurs.

I.2.2 Les problèmes de l'ad hoc

Les principaux problèmes des réseaux ad hoc, et les

problématiques à gérer sont [1] :

· Absence d'infrastructure

· Bande passante limitée

· Perte de données

· Perte de routes

· Contraintes de consommation d'énergie

· Sécurité limitée

· Erreur de transmission

· Interférences

· Noeuds cachés

18

? Auto-configuration et détection d'adresses

dupliquées

I.3 Les réseaux des capteurs sans fil

Grâce au progrès fait dans le domaine de la

miniaturisation des systèmes de microélectro-mécanique

(MEMS) et dans le marché des réseaux et des applications sans

fil, s'est créée une nouvelle branche de réseaux mobile

afin d'offrir des solutions économiquement intéressantes pour la

surveillance à distance et le traitement des données dans des

environnements complexes : les réseaux de capteurs sans fil (Wireless

Sensor networks).

Les nouvelles technologies permettent de réduire

l'encombrement, le coüt et la consommation d'énergie et d'augmenter

la précision et les performances des capteurs, des processeurs et des

circuits spécifiques. Un nombre très important de capteurs peut

donc être envisagé, intégré et organisé en

réseau.

Le capteur sans fil a été fabriqué au moyen

d'une première génération de circuits commerciaux

appelés <mote» en raison du système de détection

à distance [2].

Le développement des ces réseaux de capteurs

constitue donc très certainement une prochaine étape dans

l'évolution des technologies de l'information.

I.3.1 Définitions Définition1

Les réseaux de capteurs utilisent un grand nombre de

dispositifs très petits, nommés < noeuds capteurs », pour

former un réseau sans infrastructure établie. Dans ces

réseaux, chaque noeud est capable de détecter son environnement

et de traiter l'information au niveau local ou de l'envoyer à un ou

plusieurs points de collecte, à l'aide d'une connexion sans fil

[3].

Définition2

Un réseau de capteurs sans fil, est un réseau

composé de nombreux petits noeuds indépendants, qui peuvent

s'auto organiser. Les noeuds capteurs sont de taille d'une boite de film de

35mn, se composant d'une batterie, d'une unité radio, d'une unité

de capture et d'une unité de calcul [4].

Définition3

Les réseaux de capteurs sont, par définition,

des systèmes à milliers de noeuds ayant une zone de couverture

extrémement réduite (de l'ordre de 3m), déployés

d'une manière dense dans un environnement

hétérogène. De plus, chaque noeud du réseau dispose

d'une réserve énergétique (ex.pile) ayant une durée

de vie limitée et dont le remplacement peut s'avérer impossible

[4].

I.3.2 Caractéristique des RCSF [5]

Ces réseaux sont caractérisés par :

> Les noeuds capteurs sont limités en puissance de

calcul, les capacités de traitement et en taille de mémoire.

> Consommation électrique faible.

> Faible débit.

> L'absence d'infrastructure Auto configurabilité.

> Topologie dynamique à cause des changements

fréquents (ajout, déplacement, suppression de capteurs à

cause de défaillances ou autre,...) pour cela ils doivent

s'auto-organiser.

> Evolutivité du nombre de capteurs.

> Forte densité de noeuds : Le nombre de capteurs est

bien plus élevé que dans un réseau traditionnel (les

capteurs sont déployés densément).

> Manque de sécurité.

20

I.3.3 Comparaison entre les RCSF et les réseaux Ad

hoc

Le tableau 1.1 présente une comparaison entre les

réseaux de capteurs et les réseaux ad hoc [6]

:

|

Capteurs

|

Ad hoc

|

|

1. Objectif ciblé

|

1. Générique/ communication

|

|

2. Les noeuds collaborent pour remplir un objectif

|

2. Chaque noeud a son propre objectif

|

3. Flot de données «many-to-one»

|

|

3. Flot «Any-to-many»

|

|

|

4. Energie est un facteur déterminant

|

4. Débit est un majeur

|

|

5. Utilisation du broadcast

|

5. Communication point á point

|

Tableau1.1 Comparaison entre les RCSF et les

réseaux Ad hoc.

I.3.4 Architecture d'un capteur

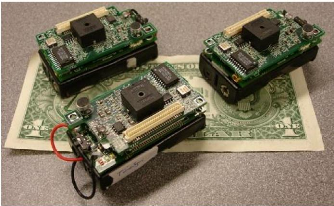

Figure1.2 ( [ H' SUeTOIKnTRSIIKILI

1.3.4.1 Modèle d'un capteur [7]

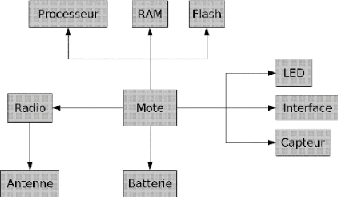

Les capteurs que l'on trouve actuellement sur le marché

sont composés en règle générale de la façon

suivante (Fig. 1.3) : un noyau central auquel viennent se greffer

différents composants. Un capteur (Mote) est composé d'un

processeur, une mémoire pour les données et une mémoire

système (RAM et Flash), d'une radio dotée d'une antenne, d'une

batterie et de détecteurs (capteur) dotés d'une diode

électroluminescente (LED) et d'une interface [Wiki, 2006].

Figure1.3 Architecture générale d'un

capteur

1.3.4.2 Description [7]

L1

· Mote, processeur, RAM et Flash

: On appelle généralement Mote la carte physique

utilisant le système d'exploitation pour fonctionner. Celle-ci a pour

coeur le bloc constitué du processeur et des mémoires RAM et

Flash. Get ensemble est à la base du calcul binaire et du stockage,

temporaire pour les données et définitif pour le système

d'exploitation.

? Radio et Antenne : Un capteur est

conçu pour mettre en place des réseaux sans fils, les

équipements étudiés sont donc généralement

équipés d'une radio ainsi que d'une antenne afin de se connecter

à la couche physique que constitue les émissions hertziennes.

L1

· LED, Interface, capteur :

Prévus pour mettre en place des réseaux de capteurs, on

retrouve donc des équipements bardés de différents types

de détectrices et autres entrées.

22

?? Batterie : Comme tout dispositif

embarqué, ils disposent d'une alimentation autonome telle qu'une

batterie, et parfois d'un panneau solaire pour permettre de recharger cette

batterie, ce qui lui permet d'être disposé dans un endroit parfois

inaccessible.

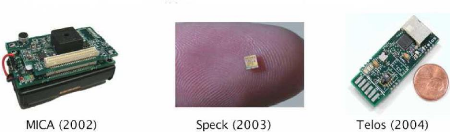

Cependant quelques différences existent suivants les

fabricants, chacun d'eux développe son type de capteurs, ces types

peuvent être mica, mica2, ou telosb par

exemple.

Figure14 Ensembles des capteurs.

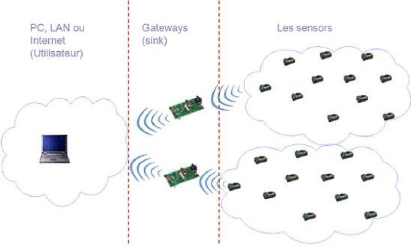

I.35 Architecture des RCSF

Les noeuds de ce type des réseaux consistent en un

grand nombre de micro-capteurs capables de récolter et de transmettre

des données environnementales d'une manière autonome. La position

de ces noeuds n'est pas obligatoirement prédéterminée. Ils

sont dispersés aléatoirement à travers une zone

géographique, appelée champ de captage, qui définit le

terrain d'intérêt pour le phénomène capté.

Les données captées sont acheminées grâce à

un routage multi-saut à un noeud considéré comme « un

point de collecte », appelé noeud puits (ou sink). Ce dernier peut

être connecté à l'utilisateur du réseau via Internet

ou un satellite. Ainsi, l'usager peut adresser des requêtes aux autres

noeuds du réseau, précisant le type de données requises et

récolter les données environnementales captées par le

biais du noeud puits [8].

Figure1.1 $ U4 uT &6) . [9]

Collecter les informations

Il y a deux méthodes pour collecter les informations d'un

réseau de capteurs.

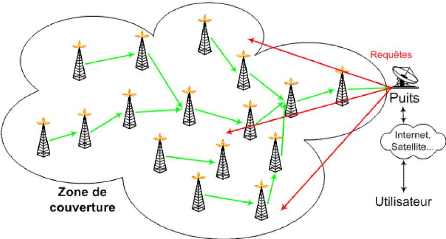

Figure1.6 Collecter les informations à la

demande. [10]

24

Lorsque l'on souhaite avoir l'état de la zone de

couverture à un moment T, le puits émet des brodcasts vers toute

la zone pour que les capteurs remontent leur dernier relevé vers le

puits. Les informations sont alors acheminées par le biais d'une

communication multi-sauts.

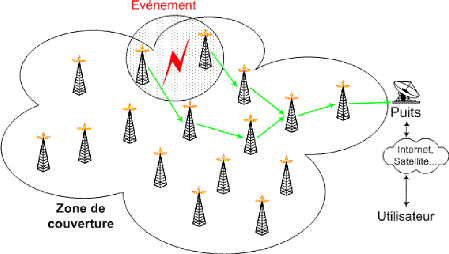

Suite à un événement

Figure1.7 Collecter les informations Suite à un

événement. [10]

Un événement se produit en un point de la zone

de couverture (changement brusque de température, mouvement...), les

capteurs situés à proximité remontent alors les

informations relevées et les acheminent jusqu'au puits.

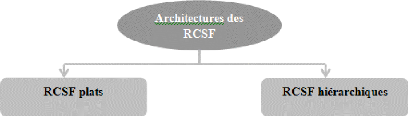

Il existe deux types d'architectures pour les réseaux de

capteurs sans fil

Figure1.8 Les types d'architecture des RCSF

I.3.5.1 Les réseaux de capteurs sans fil plats

:

Un réseau de capteurs sans fil plat est un

réseau homogène, ou tous les noeuds sont identiques en termes de

batterie et de complexité du matériel, excepté le Sink qui

joue le rôle d'une passerelle et qui est responsable de la transmission

de l'information collectée à l'utilisateur final. Selon le

service et le type de capteurs, une densité de capteurs

élevée (plusieurs noeuds capteurs/m2) ainsi qu'une communication

multi-saut peut être nécessaire pour l'architecture plate. En

présence d'un très grand nombre de noeuds capteurs, la

scalabilité devient critique. Le routage et le contrôle

d'accès au médium (MAC) doivent gérer et organiser les

noeuds d'une manière très efficace en termes d'énergie.

Figure1.9 Architecture plate [11]

I.3.5.2 Les réseaux de capteurs

hiérarchiques :

Une architecture hiérarchique était

proposée pour réduire le coût et la complexité de la

plus part des noeuds capteurs en introduisant un ensemble de noeuds capteurs

plus coüteux et plus puissant, ceci en créant une infrastructure

qui décharge la majorité des noeuds simples a faible coüt de

plusieurs fonctions du réseau. L'architecture hiérarchique est

composée de multiples couches : une couche de capteurs, une couche de

transmission et une couche de point d'accès.

26

Figure1.10 Architecture hiérarchique

[11]

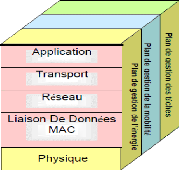

I.4. Pile protocolaire

Le rôle de ce modèle consiste à

standardiser la communication entre les composants du réseau afin que

différents constructeurs puissent mettre au point des produits

(logiciels ou matériels) compatibles. Ce modèle comprend 5

couches qui ont les mêmes fonctions que celles du modèle OSI ainsi

que 3 couches pour la gestion de la puissance d'énergie, la gestion de

la mobilité ainsi que la gestion des tâches (interrogation du

réseau de capteurs). Le but d'un système en couches est de

séparer le problème en différentes parties (les couches)

selon leur niveau d'abstraction. Chaque couche du modèle communique avec

une couche adjacente (celle du dessus ou celle du dessous). Chaque couche

utilise ainsi les services des couches inférieures et en fournit

à celle de niveau supérieur [9].

Figure1.11 La pile protocolaire des RCSF

[9]

I.4.1 Rôle des couches [9]

> La couche physique :

Spécifications des caractéristiques matérielles, des

fréquences porteuses, etc.

> La couche liaison : Spécifie

comment les données sont expédiées entre deux

noeuds/routeurs dans une distance d'un saut. Elle est responsable du

multiplexage des données, du contrôle d'erreurs, de l'accès

au media,... Elle assure la liaison point à point et multi-point dans un

réseau de communication.

> La couche réseau : Dans la couche

réseau le but principal est de trouver une route et une transmission

fiable des données, captées, des noeuds capteurs vers le puits

"sink" en optimisant l'utilisation de l'énergie des capteurs. Ce routage

diffère de celui des réseaux de transmission ad hoc sans fils par

les caractéristiques suivantes:

· il n'est pas possible d'établir un système

d'adressage global pour le grand nombre de noeuds.

· les applications des réseaux de capteurs exigent

l'écoulement des données mesurées de sources multiples

à un puits particulier.

· les multiples capteurs peuvent produire de mêmes

données à proximité d'un phénomène

(redondance).

· les noeuds capteur exigent ainsi une gestion soigneuse

des ressources. En raison de ces différences, plusieurs nouveaux

algorithmes ont été proposés pour le problème de

routage dans les réseaux de capteurs.

> La couche transport : Cette couche est

chargée du transport des données, de leur découpage en

paquets, du contrôle de flux, de la conservation de l'ordre des paquets

et de la gestion des éventuelles erreurs de transmission.

> La couche application : Cette couche

assure l'interface avec les applications.

Il s'agit donc du niveau le plus proche des utilisateurs,

géré directement par les logiciels.

I.4.2 Plans de gestion [9]

Les plans de gestion d'énergie, de mobilité et

de tâche contrôlent l'énergie, le mouvement et la

distribution de tâche au sein d'un noeud capteur. Ces plans aident les

noeuds capteurs à coordonner la tâche de captage et minimiser la

consommation d'énergie. Ils sont donc nécessaires pour que les

noeuds capteurs puissent collaborer ensemble, acheminer les

28

données dans un réseau mobile et partager les

ressources entre eux en utilisant efficacement l'énergie disponible.

Ainsi, le réseau peut prolonger sa durée de vie.

> Plan de gestion d'énergie :

contrôle l'utilisation de la batterie. Par exemple, après

la réception d'un message, le capteur éteint son récepteur

afin d'éviter la duplication des messages déjà

reçus. En outre, si le niveau d'énergie devient bas, le noeud

diffuse à ses voisins une alerte les informant qu'il ne peut pas

participer au routage. L'énergie restante est réservée au

captage.

> Plan de gestion de mobiité :

détecte et enregistre le mouvement du noeud capteur. Ainsi, un

retour arrière vers l'utilisateur est toujours maintenu et le noeud peut

garder trace de ses noeuds voisins. En déterminant leurs voisins, les

noeuds capteurs peuvent balancer l'utilisation de leur énergie et la

réalisation de tâche.

> Plan de gestion de tâche : balance

et ordonnance les différentes tâches de captage de données

dans une région spécifique. Il n'est pas nécessaire que

tous les noeuds de cette région effectuent la tâche de captage au

même temps ; certains noeuds exécutent cette tâche plus que

d'autres selon leur niveau de batterie.

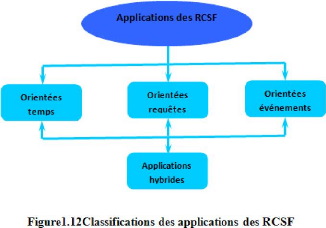

I.5. Applications des RCSF

Les réseaux de capteurs sans fil ont été

classés parmi les 21 technologies les plus importantes du 21éme

siècle [12]. En effet, la recherche dans le domaine des

capteurs est en train de vivre une révolution importante, ouvrant des

perspectives d'impacts significatifs dans de nombreux domaines. Ainsi, nous

classifions les applications des RCSF en quatre classes d'applications :

orientées temps (time driven), orientées

événements (event driven), orientées

requêtes (query driven) et hybride [13].

I.5.1 Applications orientées temps

Cette classe représente les applications où

l'acquisition et la transmission des données capturées sont

liées au temps : instant précis, période d'acquisition.

Cette période d'acquisition peut être plus au moins longue selon

l'application (de quelques secondes jusqu'à quelques heures voire des

jours). Ainsi, la quantité de données échangée dans

le réseau dépend de la périodicité des mesures

à effectuer sur l'environnement local. La collecte de données

environnementales peut représenter un bon exemple de cette classe

d'application dans des domaines variés : agriculture,

expérimentation scientifique, etc. [14].

Figure1.13 Utilisation des RCSF dans

l'agriculture.

30

I.5.2 Applications orientées

événements

Dans ce cas, les capteurs envoient leurs données

seulement si un événement spécifique se produit. On peut

citer l'exemple de surveillance des feux dans les forets où un capteur

envoi des alarmes à la station de base dés que la

température dépasse un certain seuil. Au départ, cette

classe d'application était conçue à des fins militaires,

comme la surveillance du déplacement d'objets dans le champ de bataille.

Par la suite, cette classe a rapidement trouvé, de nouvelles

perspectives comme le contrôle industriel, le contrôle

médical des patients, la surveillance d'édifices (barrages,

ponts, voies de chemins de fer, etc.) [15].

Figure 1.14 Un service militaire utilisant les

RCSF

I.5.3 Applications orientées requêtes

Dans ce cas, un capteur envoi de l'information uniquement

suite à une demande explicite de la station de base. Cette classe

d'application est destinée aux applications adaptées à

l'utilisateur. Ce dernier peut requérir des informations à partir

de certaines régions dans le réseau ou interroger les capteurs

pour acquérir des mesures d'intérêts. Dans ce cas, des

connaissances sur la topologie du réseau et l'emplacement des capteurs

sont nécessaires [14].

I.5.4 Applications hybrides

Ce type d'application met en oeuvre les trois modes de

fonctionnement décrits précédemment. Par exemple, dans un

réseau conçu pour le suivi d'objets, le réseau peut

combiner entre un réseau de surveillance (time driven) et un

réseau de collecte de données par événements

(event driven). Par exemple, pendant les longues périodes

d'inactivité des

capteurs et lorsque aucun objet n'est présent, le

réseau peut assurer une fonction de surveillance

[14].

I.6. Facteurs et contraintes des RCSF [14].

La conception et la réalisation des réseaux de

capteurs sans fil sont influencées par plusieurs paramètres. Ces

facteurs servent comme directives pour le développement des algorithmes

et protocoles utilisés dans les RCSF.

I.6.1 Durée de vie du réseau

C'est l'intervalle de temps qui sépare l'instant de

déploiement du réseau de l'instant où l'énergie du

premier noeud s'épuise. Selon l'application, la durée de vie

exigée pour un réseau peut varier entre quelques heures et

plusieurs années.

I.6.2 Ressources limitées

En plus de l'énergie, les noeuds capteurs ont aussi

une capacité de traitement et de mémoire limitée. En

effet, les industriels veulent mettre en oeuvre des capteurs simples, petits et

peu coûteux qui peuvent être achetés en masse.

I.6.3 Bande passante limitée

Afin de minimiser l'énergie consommée lors de

transfert de données entre les noeuds, les capteurs opèrent

à bas débit. Typiquement, le débit utilisé est de

quelques dizaines de Kb/s. Un débit de transmission réduit n'est

pas handicapant pour un réseau de capteurs où les

fréquences de transmission ne sont pas importantes.

I.6.4 Facteur d'échelle

Le nombre de noeuds déployés pour une application

peut atteindre des milliers. Dans ce cas, le réseau doit fonctionner

avec des densités de capteurs très grandes. Un nombre aussi

32

important de noeuds engendre beaucoup de transmissions inter

nodales et nécessite que la station de base soit équipée

de mémoire suffisante pour stocker les informations reçues

[16].

I.6.5 Topologie dynamique

La topologie des réseaux de capteurs peut changer au

cours du temps pour les raisons suivantes :

· Les noeuds capteurs peuvent être

déployés dans des environnements hostiles (champ de batail par

exemple), la défaillance d'un noeud capteur est, donc très

probable.

· Un noeud capteur peut devenir non opérationnel

à cause de l'expiration de son énergie.

· Dans certaines applications, les noeuds capteurs et les

stations de base sont mobiles.

I.6.6 Agrégation de donnée

Dans les réseaux de capteurs, les données

produites par les noeuds capteurs voisins sont très

corrélées spatialement et temporellement. Ceci peut engendrer la

réception par la station de base d'informations redondantes.

Réduire la quantité d'informations redondantes transmises par les

capteurs permet de réduire la consommation d'énergie dans le

réseau et ainsi d'améliorer sa durée de vie. L'une des

techniques utilisée pour réduire la transmission d'informations

redondantes est l'agrégation des données. Avec cette technique,

les noeuds intermédiaires agrégeant l'information reçue de

plusieurs sources. Cette technique est connue aussi sous le nom de fusion de

données.

I.7 Conclusion

Les réseaux de capteurs sans fil présentent un

intérêt considérable et une nouvelle étape dans

l'évolution des technologies de l'information et de la communication.

Cette nouvelle technologie suscite un intérêt croissant vu la

diversité de ces applications : santé, environnement, industrie

et même dans le domaine sportif.

Dans ce premier chapitre, nous avons présenté

les réseaux de capteurs sans fil, leurs architectures de communication,

la pile protocolaire des capteurs et leurs diverses applications. Cependant,

nous avons remarqué que plusieurs facteurs et contraintes compliquent la

gestion de ce type de réseaux. En effet, les réseaux de capteurs

se caractérisent par une capacité énergétique

limitée rendant l'optimisation de la consommation d'énergie dans

des réseaux pareils une tâche critique pour prolonger la

durée de vie du réseau.

CHApITRE II

34

L'ÉcoNoMiE D'ÉNERGiE,

LA CouvERTuRE ET LA

CoNNECTIvITÉ DANS LES

RCSF

II.1 Introduction

Les capteurs sont conçus pour fonctionner durant des

mois voire des années. Ainsi, la capacité

énergétique des capteurs doit titre utilisée efficacement

afin de maximiser la durée de vie du réseau. A noter qu'une fois

qu'un noeud capteur a épuisé son énergie, il est

considéré comme défaillant. Ainsi, il y a une forte

probabilité de perdre la connectivité du réseau.

Dans ce chapitre, nous décrirons la

problématique de la consommation d'énergie, ainsi les

problèmes concernent la couverture et la connectivité dans les

réseaux de capteurs. Nous présenterons aussi les principales

solutions proposées dans la littérature pour ces

problèmes

II.2 Consommation d'énergie dans les RCSF

L'énergie consommée par un noeud capteur est due

essentiellement aux opérations suivantes : la capture, le traitement et

la communication de données [17].

Energie de capture

L'énergie de capture est dissipée pour accomplir

les tâches suivantes : échantillonnage, conversion

analogique/numérique et activation de la sonde du capture. En

général, l'énergie de capture représente un faible

pourcentage de l'énergie totale consommé par un noeud.

Energie de traitement

L'énergie de traitement se divise en deux parties :

l'énergie de commutation et l'énergie de fuite. L'énergie

de commutation est déterminée par la tension d'alimentation et la

capacité totale commutée au niveau logiciel (en exécutant

un logiciel).

Par contre l'énergie de fuite correspond à

l'énergie consommée lorsque l'unité de calcul n'effectue

aucun traitement. En général, l'énergie de traitement est

faible par rapport à celle nécessaire pour la communication.

36

Energie de communication

L'énergie de communication se décline en deux

parties :

L'énergie de réception et l'énergie de

l'émission. Cette énergie est déterminée par la

quantité des données à communiquer et la distance de

transmission, ainsi que par les propriétés physiques du module

radio. L'émission d'un signal est caractérisée par sa

puissance.

Quand la puissance d'émission est élevée,

le signal aura une grande portée et l'énergie consommée

sera plus élevée. Notons que l'énergie de communication

représente la portion la plus grande de l'énergie

consommée par un noeud capteur.

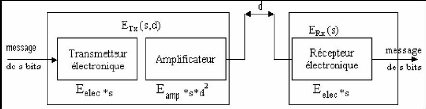

Modèle de consommation

d'énergie

Heinzelman et al [17] proposent un

modèle radio de consommation d'énergie (voir figure). Ainsi, les

énergies nécessaires pour émettre ETx(s,d) et

recevoir ERx(s) des messages sont données par :

. Pour émettre un message de s bits vers un

récepteur loin de d mètres, l'émetteur

consomme:

ETx(s, d) = ETx elec(s) + ETx amp(s, d)

ETx(s, d) =

(Eelec * s) + ( Eamp * s *d2 )

. Pour recevoir un message de s bit, le récepteur

consomme :

ERx(s) = ERx elec(s)

ERx(s) = Eelec * s

Eelec et Eamp représentent respectivement l'énergie

de transmission électronique et d'amplification (voire figure 2.1).

Figure2.1 Modèle de consommation

d'énergie.

L'histogramme présenté par la figure 1.23, illustre

la consommation de l'énergie par les différentes unités

d'un noeud capteur.

Figure2.2 Consommation d'énergie en acquisition,

traitement, et communication. [8]

II.2.1 Facteurs intervenants dans la consommation

d'énergie II.2.1.1 Etat du module radio

Le module radio est le composant du noeud capteur qui consomme

le plus d'énergie, puisque c'est lui qui assure la communication entre

les noeuds. On distingue quatre états des composants radio (transmetteur

et récepteur) : actif, réception, transmission et sommeil

[18]:

? ?Etat actif (run) : la radio est

allumée, mais elle n'est pas employée. En d'autres

termes, le noeud capteur n'est ni en train de recevoir ni de

transmettre. Cet état

provoque une perte de l'énergie suite à

l'écoute inutile du canal de transmission.

38

Pour éviter cette perte d'énergie, un capteur doit

s'activer qu'en cas de nécessitée, et le reste du temps il doit

se mettre dans l'état sommeil.

n Etat sommeil : la radio est mise hors

tension.

n Etat transmission : la radio transmet un

paquet.

n Etat réception : la radio

reçoit un paquet.

Figure2.3 Diagramme de transition d'état du mod~le

du noeud capteur [7]

Il est aussi à noter que le passage fréquent de

l'état actif à l'état sommeil peut avoir comme

conséquence une consommation d'énergie plus importante que de

laisser le module radio en mode actif. Ceci est dû á la puissance

nécessaire pour la mise sous tension du module radio. Cette

énergie est appelée l'énergie de transition. Il est ainsi

souhaitable d'arrêter complètement la radio plutôt que de

transiter dans le mode sommeil.

II.2.1.2 Accès au medium de transmission

La sous couche MAC assure l'accès au support de

transmission, la fiabilité de transmission, le contrôle de flux,

la détection d'erreur et la retransmission des paquets.

Puisque les noeuds partagent le même médium de

transmission, la sous-couche MAC joue un rôle important pour la

coordination entre les noeuds et la minimisation de la consommation

d'énergie. En effet, minimiser les collisions entre les noeuds permet de

réduire la perte d'énergie. [13]

· La retransmission

Les noeuds capteurs possèdent en général

une seule antenne radio et partagent le méme canal de transmission. Par

ailleurs, la transmission simultanée des données provenant de

plusieurs capteurs peut produire des collisions et ainsi une perte de

l'information transmise.

La retransmission des paquets perdus peut engendrer une perte

significative de l'énergie.

· L'écoute active

L'écoute active (idle listening) du canal

pour une éventuelle réception de paquet qui ne sera pas

reçu peut engendrer une perte importante de la capacité des

noeuds en énergie. Pour éviter ce problème, il faut

basculer les noeuds dans le mode sommeil le plus longtemps possible.

· La surécoute

Le phénomène de surécoute

(overhearing) se produit quand un noeud reçoit des paquets qui

ne lui sont pas destinés (voir figure 2.5). La surecoute conduit

à une perte d'énergie additionnelle à cause de

l'implication des autres capteurs dans la réception des

données.

Figure2.5 La surécoute dans une transmission

[14].

40

? La surcharge

Plusieurs protocoles de la couche MAC fonctionnent par

échange de messages de contrôle (overhead) pour assurer

différentes fonctionnalités : signalisation, connectivité,

établissement de plan d'accès et évitement de collisions.

Tous ces messages nécessitent une énergie additionnelle.

? La surémission

Le phénomène de surémission

(overemitting) se produit quand un noeud capteur envoie les

données à un destinataire qui n'est pas prêt à les

recevoir. En effet, les messages envoyés sont considérés

inutiles et consomment une énergie additionnelle

? La taille des paquets

La taille des messages échangés dans le

réseau a un effet sur la consommation d'énergie des noeuds

émetteurs et récepteurs. Ainsi, la taille des paquets ne doit

être ni trop élevée ni trop faible. En effet, si elle est

petite, le nombre de paquets de contrôle (acquittement)

généré augmente l'overhead.

Dans le cas contraire, une grande puissance de transmission est

nécessaire pour des paquets de grande taille [14].

II.2.2 Techniques de minimisation de la consommation

d'énergie

Des mesures expérimentales ont montré que,

généralement, c'est la transmission des données qui est la

plus consommatrice en énergie, et de façon significative, les

calculs, eux, consomment très peu [19]. La consommation

d'énergie du module de détection dépend de la

spécificité du capteur. Dans de nombreux cas, elle est

négligeable par rapport à l'énergie consommée par

le module de traitement et, par dessus tout, le module de communication.

Le graphe suivant classifie quelques techniques de minimisation

de la consommation d'énergie.

Figure2.6 Classifications des techniques de conservation

d'énergie

Cette technique est principalement utilisée dans

l'activité réseau. Le moyen le plus efficace pour conserver

l'énergie est de mettre la radio de l'émetteur en mode veille

(low-power) à chaque fois que la communication n'est pas

nécessaire. Idéalement, la radio doit être éteinte

dès qu'il n'y a plus de données à envoyer et ou à

recevoir, et devrait être prête dès qu'un nouveau paquet de

données doit etre envoyé ou reçu. Ainsi, les noeuds

alternent entre périodes actives et sommeil en fonction de

l'activité du réseau. Ce comportement est

généralement dénommé Duty-cycling. Un Duty-cycle

est défini comme étant la fraction de temps où les noeuds

sont actifs ITE].

1717171=S1=171 EEM

Comme mentionné précédemment, un

régime sleep/wakeup peut être défini pour un composant

donné (i.e. le module Radio) du noeud capteur.

Les protocoles sleep/wakeup sont divisés en deux grandes

catégories : à la demande, rendez-vous programmés.

42

· Les protocoles à la demande utilisent

l'approche la plus intuitive pour la gestion d'énergie. L'idée de

base est qu'un noeud devrait se réveiller seulement quand un autre noeud

veut communiquer avec lui. Le problème principal associé aux

régimes à la demande est de savoir comment informer un noeud en

sommeil qu'un autre noeud est disposé à communiquer avec lui.

À cet effet, ces systèmes utilisent généralement

plusieurs radios avec différents compromis entre énergie et

performances (i.e. un radio à faible débit et à faible

consommation pour la signalisation, et un radio à haut débit mais

à plus forte consommation pour la communication de données). Le

protocole STEM (Sparse Topology and Energy Management) [21]

par exemple utilise deux radios.

· Une autre solution consiste à utiliser une

approche de rendez-vous programmés. L'idée est que chaque noeud

doit se réveiller en méme temps que ses voisins. Typiquement, les

noeuds se réveillent suivant un ordonnancement de réveil et

restent actifs pendant un court intervalle de temps pour communiquer avec leurs

voisins. Ensuite, ils se rendorment jusqu'au prochain rendez-vous.

II.2.2.2 Protocoles du niveau MAC [20]

Plusieurs protocoles MAC pour les réseaux de capteurs

sans fil ont été proposés, Nous nous concentrons

principalement sur les questions de gestion d'énergie. La plupart

d'entre eux mettent en oeuvre un régime avec un faible duty-cycle pour

gérer la consommation d'énergie.

Protocoles MAC reposant sur TDMA

Dans les protocoles MAC fondés sur la méthode

TDMA (Time Division Multiple Access) le temps est divisé en trames

(périodiques) et chaque trame se compose d'un certain nombre de slots de

temps. A chaque noeud est attribué un ou plusieurs slots par trame,

selon un certain algorithme d'ordonnancement. Il utilise ces slots pour

l'émission/réception de paquets de/vers d'autres noeuds. Dans de

nombreux cas, les noeuds sont regroupés pour former des clusters avec un

clusterhead qui est chargé d'attribuer les slots de temps pour les

noeuds de son cluster (par exemple: Bluetooth, LEACH.)

[20].

Les protocoles TDMA sont par nature efficaces en

énergie, puisque les noeuds n'allument leur radio que lors de leurs

propres slots et s'endorment le reste du temps.

Toutefois, dans la pratique, les protocoles TDMA ont plusieurs

inconvénients qui compensent les avantages en terme d'économie

d'énergie. .

En effet, dans un véritable réseau de capteurs,

les changements de topologie sont fréquents (conditions variables du

canal, défaillances de noeuds, . . .) et la répartition des slots

peut être problématique donc dans de nombreux cas une approche

centralisée peut être adoptée (LEACH).

II.2.2.3 Techniques orientées

données

Généralement, les plans Duty-cycling ne

tiennent pas compte des données prélevées par les noeuds.

Par conséquent, des approches orientées données peuvent

être utiles pour améliorer l'efficacité en énergie.

En fait, la détection (ou prélèvement de données)

affecte la consommation d'énergie de deux manières [20]

:

Des échantillons inutiles : les

données échantillonnées ont souvent de fortes

corrélations spatiales et/ou temporelle [22], il est

donc inutile de communiquer les informations redondantes à la Station de

Base. Un échantillonnage inutile implique une consommation

d'énergie à son tour inutile. En effet, même si le

coût de l'échantillonnage est négligeable, cela induit

aussi des communications tout le long du chemin qu'emprunte le message.

La consommation électrique du module de

détection : réduire la communication ne suffit pas

lorsque le capteur est lui-même très consommateur.

Réduction des données [20]

Réduire les données en terme de volume ou de

nombre de paquets, dans le réseau peut avoir un impact majeur sur la

consommation d'énergie due à la communication. Parmi les

méthodes de réductions de données, nous trouvons le

In-network processing qui consiste à réaliser de

l'agrégation de données (par exemple, calculer la moyenne de

certaines valeurs) au niveau des noeuds intermédiaires entre la source

et le Sink. Ainsi, la quantité de données est réduite tout

en parcourant le réseau vers le Sink. Une agrégation de

données appropriée est spécifique à

l'application.

La compression de données peut être

appliquée également pour réduire la quantité

d'informations transmises par les noeuds sources. Ce régime implique

l'encodage

44

d'informations au niveau des noeuds qui engendrent des

données, et le décodage au niveau du Sink.

II.3 Connectivité du RCSF

La connectivité est un problème majeur dans les

réseaux de capteurs (composés d'entités fixes ou

mobiles).

II.3.1 Définition

Un réseau de capteur est dit connecté si et

seulement s'il existe au moins une route entre chaque paire de noeud

[23].

La connectivité dépend essentiellement de

l'existence des routes. Elle est affecté par les changements de

topologie dus à la mobilité, la défaillance des noeuds,

les attaques, etc....

Ce qui a pour conséquence : la perte des liens de

communication, l'isolement des noeuds, le partitionnement du

réseau,...etc.

Bien comprendre la connectivité d'un réseau permet

d'adapter les mécanismes de communication afin d'assurer le bon

fonctionnement des applications.

Ainsi, la découverte du voisinage d'un noeud capteur

est un élément important. Dans leur activité

périodique, les pertes de connectivité sont principalement dues

à la mobilité des noeuds et aussi aux mécanismes

liés à l'économie d'énergie.

La densité élevée des noeuds dans les

réseaux de capteur les empêche d'être complètement

isolés les uns des autres. Par conséquent, il est exigent que les

noeuds de capteurs soient fortement connectés.

On peut considérer un réseau de capteurs sans fil

de communication à saut multiple, où tous les noeuds

coopèrent dans le but d'assurer des communications entre chacun.

II.3.2 Représentation graphique d'un réseau

de capteurs sans fil

Un réseau de capteurs sans fil peut être

représenté de la manière suivante :

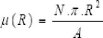

Soit un graphe G = (V, E) représentant le RCSF, avec V

l'ensemble des noeuds et E est inclus à

V2 les arcs donnant les communications directes

possibles : (u, v) appartient à E si

et seulement si u peut envoyer directement un message à

v (on dit alors que v est voisin de

u).

Les couples appartenant à E

dépendent de la position des noeuds et de leur porté de

communication. Nous prenons l'hypothèse que la portée R

de chaque noeud est identique. Soit d (u, v) la

distance entre les noeuds u et v. l'ensemble

E peut être défini comme suit [24]

:

E = {(u, v) appartient à V2dist (u,

v) =R}.

Ce graphe est connu sous le nom de graphe disque unitaire

[25], avec R comme rayon de transmission.

Dans ce graphe, G = (V, E) nous définissons n=

| V | comme le nombre de noeuds dans le réseau. Le voisinage

N(u) d'un noeud u représente

l'ensemble des noeuds voisins de u, défini par

{v(u,v) E}.

Un graphe G est dit a k-(arc) connectés s'il y a au

moins k disjoint chemins entre deux noeuds quelconque, v

appartient V. la connectivité est une mesure de

tolérance aux fautes ou de diversité de chemins dans le

réseau.la 1- connectivité

est une condition fondamentale pour que le réseau soit

opérationnel. En effet la connectivité d'un réseau

s'exprime de la façon suivante [26] :

Où :

· R est le rayon de transmission d'un

noeud.

· N le nombre de noeuds situé dans

l'aire A.

· A l'aire de calcul.

Exemple [4]

Modélisation de la connectivité dans un

réseau de capteurs sans fil.

· Soit un déploiement de N capteurs,

uniformément distribués dans une zone de taille S.

· Deux noeuds capteurs n1 et n2 de coordonnées

respectives (x1,y1) et (x2 ,y2), seraient

reliés si et seulement si d(n1,n2)=R d, étant la

distance euclidienne, elle est définie par la formule suivante

[20] :

d(n1,n2) =((x1 #177;x2 )2 +(y1 #177;y2

)2)1/2

46

Figure2.7 Porté de la radio des noeuds

II.3.3 Problèmes de connectivité et les

solutions dans les RCSF

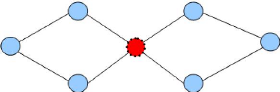

A cause de déploiement aléatoire des noeuds, il

existe des noeuds critiques influents sur la connectivité du

réseau lorsqu'elles tombent en panne, par conséquent

impossibilité de trouver une route entre une source et une

destination.

Figure2.8 Topologie avec le point d'articulation

[27]

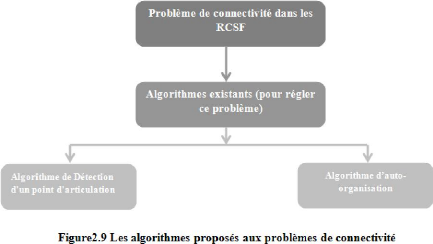

Le graphe suivant simplifie deux algorithmes :

47

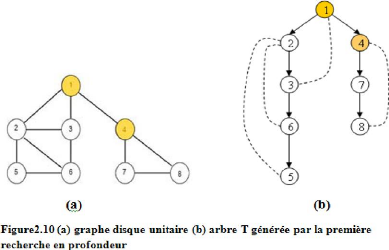

II.3.3.1 Algorithme de Détection d'un point

d'articulation dans un graphe unidirectionnel [27]

Données : G (V, E).

Résultat : Ensemble de

points d'articulation

n parcourir le graphe G afin de générer arbre

T, (les arcs de retour sont représentés par lignes

pointées).

n un noeud x n'est pas un point d'articulation si ce

dernier n'admet un successeur, ou si chaque successeur admet un descendant qui

admet arc de retour vers un prdcesseur de x dans l'arbre.

n cas particulier la racine est un point d'articulation si

ce dernier admet plus d'un successeur dans l'arbre.

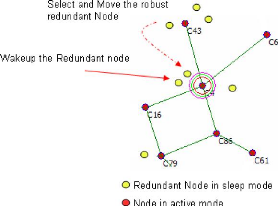

II.3.3.2 $ 0I41%1CP 1109u%I-organisation [27]

Données : G(V,E), avec

l'ensemble des points d'articulations prcdemment dtectes

Résultat : G(V, E), avec un

ensembles des points d'articulations r~duits, G devient au moins

biconnectée

Pour tout point d'articulation

(AP) faire

n si le point d'articulation AP

admet un voisin redondant Alors le tourner et aller vers AP

(pas 1).

n sinon rechercher des voisins de AP à un

saut.

o si les voisins ont des noeuds redondants, sPlectionner au

moins un noeud avec

la plus grande capacité d'énergie et le

déplacer vers les coordonnés (x, y) de

AP ou augmenter sa porté de radio (communication)

Aller à (pas 1). o sinon

«pas de solution pour AP»; aller pas 1.

Fin pour

49

Get algorithme est appliquée afin d'auto-organise le

réseau et augmente la connectivité autour du point

d'articulation.

Figure2.11 Auto-organisation autour du point

d'articulation

II.4 Couverture dans les RCSF

II.4.1 Définitions

1. Couverture : c'est la surface totale se

trouvant en dessous de la porté de capture des données au moins

d'un noeud [28].

2. Couverture d'un point : on dit qu'un capteur

Si couvre un point q si et seulement si la distance d(q, si ) =

ri.

3. Couverture d'une région : on dit

qu'un capteur Si couvre une région A si et seulement si pour chaque

point q dans A , la distance d(q, si ) = ri [29].

Figure2.12. (a) couverture d'une région. (b)

couverture de point [8].

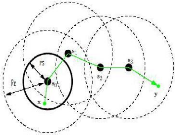

II.4.2 K-couverture Définition

Soit un réseau de capteurs constitue de n capteurs et une

région d'intérêt A, On dit qu'on a une K-couverture si et

seulement si les deux conditions suivantes sont vérifies [30,31]

:

· Satisfaction des conditions de couverture pour un maximum

de temps de la vie du réseau.

· Chaque point q dans A est couvert par au moins k

distinctes capteur.

Figure2.13 points 1,2,3,4-couvert.

51

Remarque :

On remarque que le noeud rouge est couvert par les trois S.

Alors on dit que le noeud rouge est bien couvert par apport aux autres

noeuds.

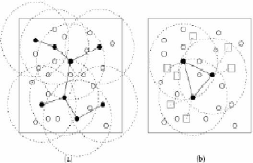

II.4.3 Problème de la couverture de surface et les

solutions

Le problème de la couverture de surface consiste

à décider de l'activité des noeuds, qui peuvent être

en état actif ou de veille, tout en conservant une couverture aussi

complète que possible de la zone sur laquelle le réseau a

été déployé.

Algorithme de ZHONG.G et CHENG.J [38]

· Tous les noeuds sont en mode passif.

· Chaque capteur s'active pour envoyer un message de

sondage.

· Tous les noeuds actifs dans un rayon de communication

Rc (identique pour chaque noeud) le reçoivent.

· Chacun observe alors si sa distance par rapport

à l' MINIM

inferieure à une distance Rs, egalement identique

pour chaque noeud.

o EmiThir[NI

mtNIml1$1111171nrimifNIieuNIeilm rtNI mi17

à l'emetteur, lui permettant ainsi de repasser en

mode passif.

o Sinon, aucun message n'est envoye

et le capteuNI rirNI

decide devenir actif. Il le reste alors jusqu'à

epuisement total de

imilieNImT

53

|

Mise en veille alternative [38]

|

n Dans une première phase de découverte du

voisinage, des messages HELLO sont ~mis tour à tour par chacun des

noeuds

· Ensuite, chacun dcide d'un temps d'attente alpatoire

au bout duquel il calcule la couverture fournie par ses voisins.

· S'il dPcide de rester actif, aucun message n'est

envoyp.

· en cas de couverture totale de sa propre zone de

surveillance, il dcide d'être inactif et envoie un message de retrait

à ses voisins Ceux n'ayant pas encore dPcid~ mettent à jour leur

table de voisinage.

Les résultats validés ont montré que

cet algorithme permet de diminuer consid~rablement le nombre de noeuds actifs

tout en conservant une couverture totale du réseau.

II.5 Conclusion

Contrairement aux réseaux traditionnels qui se

préoccupent de garantir une bonne qualité de service, les

réseaux de capteurs doivent, en plus, donner de l'importance à la

conservation d'énergie. Ils doivent intégrer des

mécanismes qui permettent aux utilisateurs de prolonge la durée

de vie du réseau en entier, car chaque noeud est alimenté par une

source d'énergie limitée et généralement

irremplaçable.

Par conséquent on peut dire que les grands

problèmes qui limitent les RCSF sont, le problème de la

connectivité et de la couverture, contrainte d'énergie et la

panne des noeuds capteurs.

Nous avons également étudié les travaux

existants et des solutions proposées pour les problèmes de la

couverture d'un réseau de capteurs.

CHApITRE III

LE RouTAGE ET LA

sECuRITE DANs LEs

REsEAuX DE CApTEuRs

sANs FIL

55

III.1 Introduction

Les protocoles de routage au sein des WSN sont

influencés par un facteur déterminant à savoir : la

minimisation de la consommation d'énergie sans une perte

considérable de l'efficacité. Dans les réseaux de

capteurs, chaque noeud joue le rôle de source et de relais. De ce fais,

la défaillance énergétique d'un capteur peut changer

significativement la topologie du réseau et imposer une

réorganisation coûteuse de ce dernier.

De l'autre côté, la sécurité a une

très grande importance pour plusieurs applications intéressantes

des réseaux de capteurs sans fil telle que la surveillance des champs de

bataille, la détection des feux de forêts ou la mesure de la

température et de la pression dans les canalisations d'huile. La

fiabilité de ces systèmes est un enjeu majeur, et l'existence des

failles de sécurité représente un risque non

toléré.

Dans ce chapitre on va mettre en évidence quelques

protocoles de routages et leurs classifications. Par la suite on va expliquer

les problèmes de la sécurité dans les WSN, ainsi les

menaces contre les RCSF. Puis nous étudierons les moyens pour combattre

ces dangereux menaces.

III.2 Le routage dans les RCSF

La propagation et la délivrance des données

dans un RCSF représentent la fonctionnalité la plus importante du

réseau. Elle doit prendre en considération toutes les

caractéristiques des capteurs afin d'assurer les meilleures performances

du système : durée de vie, fiabilité, temps de

réponse, ... etc.

Vu la spécificité des RCSF, un nombre important

de recherches sont orientées vers une violation du découpage en

couches protocolaires indépendantes, et introduisent la notion de cross

layer optimisation. Par exemple, en utilisant des mécanismes

d'agrégation, les routeurs intermédiaires doivent accéder

à la donnée afin d'établir des résumés des

lectures de la région [9].

III.2.1 Taxonomie des protocoles de routages

Taxonomie

Récemment, les protocoles de routage pour les RCSF ont

été largement étudiés, et différentes

études ont été publiées. Les méthodes

employées peuvent être classifiées suivant plusieurs

critères comme illustré sur la figure suivante :

Topologie du réseau [9]

La topologie détermine l'organisation des capteurs dans

le réseau. Il existe deux principales topologies dans les protocoles de

routage pour les RCSF.

> Topologie plate : dans une topologie

plate, tous les noeuds possèdent le même rôle. Les noeuds

sont semblables en termes de ressources.

> Topologie hiérarchique : afin

d'augmenter la scalabilité du système, les topologies

hiérarchiques ont été introduites en divisant les noeuds

en plusieurs niveaux de responsabilité. L'une des méthodes les

plus employées est le clustering, où le réseau est

partitionné en groupes appelés "clusters". Un cluster est

constitué d'un chef (cluster-head) et de ses membres.

57

Etablissement de la route

Suivant la manière de création et de

maintenance des routes lors de l'acheminement des données, les

protocoles de routage peuvent être séparés en trois

catégories : les protocoles proactifs, les protocoles réactifs et

les protocoles hybrides. [32]

> Protocole proactif : Ces protocoles de

routage essaient de maintenir les meilleurs chemins existants vers toutes les

destinations possibles au niveau de chaque noeud du réseau. Les routes

sont sauvegardées mêmes si elles ne sont pas utilisées.

Chaque noeud du réseau maintient une table de routage pour toutes les

destinations indépendamment de l'utilité des routes. Les

protocoles proactifs sont adaptés aux applications qui

nécessitent un prélèvement périodique des

données. Et par conséquent, les capteurs peuvent se mettre en

veille pendant les périodes d'inactivité, et n'enclencher leur

dispositif de capture qu'à des instants particuliers.

> Protocole réactif : Ces

protocoles (dits aussi, les protocoles de routage à la demande)

créent et maintiennent des routes selon les besoins. Lorsque le

réseau a besoin d'une route, une procédure de découverte

de route est lancée. Ce type de protocoles est pratique pour des

applications temps réel où les capteurs doivent réagir

immédiatement à des changements soudains des valeurs

captées. En effet, un prélèvement périodique des

données aurait été inadapté pour ce type de

scénarios.

> Protocole hybride : Ces protocoles

combinent les deux idées des protocoles proactifs et réactifs.

Ils utilisent un protocole proactif pour apprendre le proche voisinage (par

exemple le voisinage à deux ou à trois sauts), ainsi, ils

disposent de routes immédiatement dans le voisinage. Au-delà de

la zone du voisinage, le protocole hybride fait appel à un protocole

réactif pour chercher des routes.

III.2.2 Exemples des protocoles de routages dans les RCSF

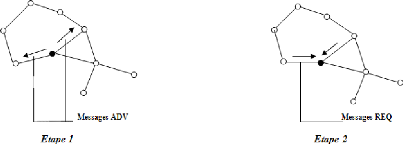

III.2.2.1 SPIN [9]

Heinzelman et al ont proposé une famille de protocoles

appelée SPIN (Sensor Protocols for Information via Negotiation),

reposant sur un modèle de négociation afin de propager

l'information dans un réseau de capteurs. Le but de SPIN est de pallier

aux problèmes de l'inondation, qui sont :

· L'implosion due à la duplication inutile des

réceptions d'un même message.

· Le chevauchement lié au déploiement dense

des capteurs. En utilisant l'inondation, les capteurs d'une zone

émettrons tous la même donnée (ou presque).

· L'ignorance des ressources, car d'inondation ne prend pas

en considération les ressources des noeuds.

Ces trois problèmes affectent grandement la durée

de vie et les performances du réseau. Pour les résoudre, SPIN

adopte deux principes :

o La négociation : pour éviter le

problème d'implosion, SPIN précède l'émission d'une

donnée par sa description, en utilisant la notion de

métadonnées. Le récepteur aura le choix par la suite

d'accepter la donnée ou non. Ce mécanisme permet aussi de

régler le problème de chevauchement.

o L'adaptation aux ressources : d'une manière

continue, les noeuds contrôlent leur niveau d'énergie. Le

protocole SPIN accommode son exécution suivant l'énergie restante

du capteur, et modifie en conséquence le comportement du noeud.

Fonctionnement de SPIN

Les communications dans SPIN se font en trois étapes :

· Lorsqu'un noeud veut émettre une donnée, il

émet d'abord un message ADV contenant une description de la

donnée en question.

· Un noeud recevant un message ADV, consulte sa base

d'intérêt. S'il est intéressé par cette information,

il émet un message REQ vers son voisin.

· En recevant un message REQ, l'émetteur transmet

à l'intéressé la donnée sous forme d'un message

DATA.

La figure suivante illustre ces trois étapes :

59

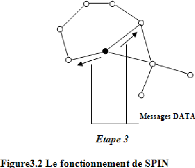

III.2.2.2 Directed Diffusion [9]

Aperçu

Directed Diffusion est un protocole de propagation de

données, permettant d'utiliser plusieurs chemins pour le routage

d'information. Le puits diffuse un intérêt sous forme de

requête, afin d'interroger le réseau sur une donnée

particulière. Il se base sur le modèle publish/subscribe. DD

repose sur quatre éléments : nomination des données,

propagation des intérêts et établissement des gradients,

propagation des données et renforcement des chemins.

1. Nomination des données

L'adressage dans DD utilise un schéma attribut-valeur

afin de décrire les intérêts et les rapports de

données.

Exemple : Nomination des données

Par exemple, dans une application de protection de forêts,

une requête peut être effectuée sous cette forme :

Type = GetTemperature Zone = [100, 100, 120, 120]

Interval = 10 ms

Durartion = 1 mn

Une réponse d'un capteur pourra être

formulée ainsi :

Type = GetTemperature Location = (110, 115) Temperature

= 32

Timestamp = 11:32:10

2. Propagation des intérêts et

établissement des gradients

Lorsqu'un puits requiert une donnée du réseau,

il propage un intérêt, contenant sa description ainsi que le

débit d'information désiré. Initialement, le puits

spécifie un grand intervalle, dans un but d'exploration. Cela permet

d'établir les gradients et de découvrir d'éventuelles

sources, sans pour autant encombrer le réseau.

Figure3.3 Propagation des intérêts et

établissement des gradients.

61

Propagation des l'intérêts

Afin de propager l'intérêt, DD emploie l'inondation

globale du réseau. Chaque noeud maintient localement un cache

d'intérêt contenant les informations suivantes :

· La description de l'intérêt, en utilisant le

schéma de nomination.

· Un ensemble de gradients.

Définition : Gradient

Un gradient est un vecteur représentant

l'intérêt. Il est caractérisé par une direction et

une amplitude : la direction est modélisée par le voisin

émetteur de l'intérêt, et l'amplitude est

représentée par le débit de données. En plus,

chaque entrée contient un champ limitant la durée de

validité du gradient.

Méthode : Etablissement des gradients

Lorsqu'un noeud reçoit un intérét, il

parcourt son cache :

· Si le cache ne contient aucune entrée relative

à l'intérêt reçu, une nouvelle entrée est

créée avec un gradient vers le voisin émetteur.

· Dans le cas contraire, le noeud recherche un gradient

vers le voisin émetteur, et met à jour en conséquence

l'entrée en question.

Après le traitement du cache, le noeud relaie

l'intérêt vers ses voisins. La méthode la plus simple est

d'utiliser l'inondation.

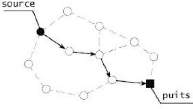

3. Propagation des données

Lorsque l'intérêt atteint les sources

ciblées, les capteurs commencent la récolte d'information. Pour

un intérêt donné, un capteur calcule le débit le

plus élevé et prélève les données en

conséquence. En consultant les gradients relatifs à

l'intérêt, le noeud détermine les prochains sauts vers les

puits (chacun avec son propre débit).

Lorsqu'un noeud reçoit une donnée, il recherche un

intérét équivalent dans son cache. Siaucune

entrée n'est trouvée, le paquet est supprimé. Dans le cas

contraire, en consultant la liste des gradients, le noeud relaie la

donnée vers ses voisins, suivant le débit de chacun d'eux.

Remarque : Evitement des boucles

Avant de relayer une donnée à ses voisins, un

noeud utilise son cache de données. Ce cache enregistre les

données récemment émises par les voisins. Cela

évite la création de boucles, en supprimant les données

déjà rencontrées.

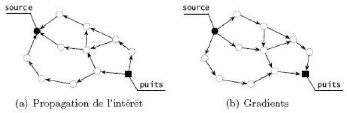

4. Renforcement des chemins

? Renforcement positif

Lorsque le puits reçoit les premières

données, il renforce le chemin vers le voisin émetteur, en

augmentant le débit de captage. Cela permet de clôturer la phase

d'exploration, et d'entamer la phase de récolte d'information. Le

renforcement ne doit pas s'arrêter au niveau des voisins du puits, mais

doit se propager éventuellement jusqu'aux sources.

Pour ce faire, lorsqu'un noeud reçoit un message de

renforcement, il consulte son cache d'intérêt. Si le débit

spécifié dans le message est plus grand que tous les autres

débits des gradients présents, le noeud doit renforcer un de ses

voisins. Le voisin est choisi en utilisant le cache de données.

Figure3.4 Renforcement des chemins

? Renforcement négatif

Dans le cas de panne d'un lien (perte de paquet, débit

réduit, etc.) le puits peut envoyer un renforcement négatif sur

le chemin en panne en spécifiant le débit de base (exploratoire),

et en procédant à un renforcement positif d'un chemin

alternatif.

63

III.2.2.3 LEACH (Low-Energy Adaptive Clustering

Hierarchy)

LEACH est un protocole de routage

destiné aux réseaux de capteurs. Son principal avantage est de

minimiser la consommation énergétique des éléments

du réseau. C'est un protocole hiérarchique, car le réseau

est divisé en clusters, et chaque cluster possède un noeud

`maître' (Clusterheads (CHs)), le noeud maître est en charge de la

gestion de sont cluster. Il est élu périodiquement parmi les

noeuds formant le cluster, en fonction de l'état de sa batterie.

Un message qui est émis par un noeud au sein d'un

cluster, est ensuite route par le Clusterheads (CHs) vers la passerelle du

réseau de capteur.

Ce protocole permet ainsi en structuration le réseau de

manière hiérarchique de proposer un protocole qui

économise l'énergie d'un capteur désirant émettre

un paquet [7].

Figure3.5 Le Clustering dans un RCSF

III.2.2.4 TEEN et APTEEN (Threshold sensitive Energy

Efficient sensor Network protocol)

TEEN est un protocole hiérarchique conçu pour

être sensible aux changements soudains des attributs captés tels

que la température. L'architecture du réseau est basée sur

un groupement hiérarchique où des noeuds les plus proches forment

des clusters. Après la construction des clusters, le cluster-head

diffuse deux seuils aux noeuds. Qui sont la valeur minimale d'un attribut pour

pouvoir être transmit et le degré minimal du changement de cet

attribut.

Le TEEN adaptif (APTEEN) est une extension du TEEN

basée sur la capture périodique des données et

réaction aux événements temps-réel. Quand la

station de base forme les clusters, les cluster-heads diffusent les attributs,

les seuils et le plan de transmission à tous les noeuds et effectuent

également l'agrégation des données afin

d'économiser de l'énergie [7].

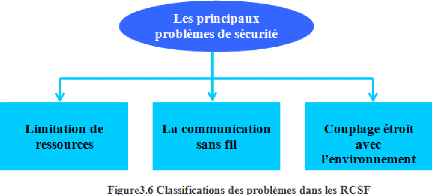

III.3 La sécurité dans les RCSF

III.3.1 Vue globale des problèmes de

sécurités dans les RCSF

Les principaux problèmes de sécurité dans

les RCSF émergent à partir des propriétés qui les

rendent efficaces et attrayants, qui sont [9]:

> Limitation de ressources:

l'énergie est peut-être la contrainte la plus forte aux

capacités d'un noeud capteur. La réserve d'énergie de

chaque noeud doit être conservé pour prolonger sa durée de

vie et ainsi que celle de l'ensemble du réseau. Dans la plupart du

temps, l'information transmise est redondante vus que les capteurs sont

généralement géographiquement co-localisés. La

plupart de cette énergie peut donc être économisée

par agrégation de données. Cela exige une attention

particulière à détecter l'injection de fausses

données ou la modification défectueuse de données, lors

des opérations d'agrégation au niveau des noeuds

intermédiaires.

> La communication sans fils multi-sauts:

en plus de fournir un déploiement simple, la communication sans

fil a l'avantage d'offrir l'accès à des endroits difficilement

accessibles tels que des terrains désastreux et hostiles.

Malheureusement, la portée de

65

la communication radio des "motes" est limitée en

raison de considérations énergétiques. La communication

multisauts est donc indispensable pour la diffusion des données dans un

RCSF. Cela introduit de nombreuses failles de sécurité à

deux niveaux différents: attaque de la construction et maintenance des

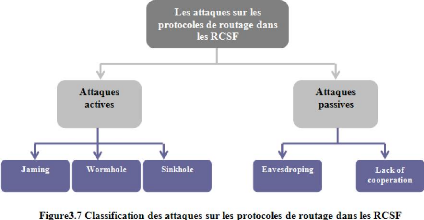

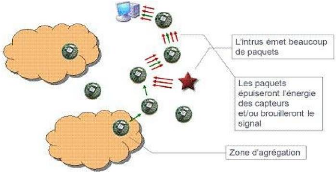

routes, et attaque des données utiles par injection, la modification ou