CHAPITRE II : PLANNIG PREVISIONNEL DE REALISATION

DU PROJET

Dans ce c hapitre, nous allons proceder a

l'ordonnancement et l'enc hainement des taches contribuant a la realisation de

ce projet en respectant certaines contraintes qui peuvent etre, soit les

contraintes d'anteriorites, soit les contraintes de date.

L'objectif consiste a minimiser la durée totale

de realisation du projet. On appelle projet, l'ensemble d'opérations qui

doivent permettre d'atteindre un objectif clairement exprimable et

présentant un certain caractere d'unicité.

Un projet mobilise des ressources durant sa realisation,

celui-ci possede egalement un coat et fait donc l'objet d'une budgetisation de

moyens.

De cette maniere, il est nécessaire de

s'assurer que tout au long du projet, que le produit en cours de realisation

correspond clairement aux attentes du client.

Pour realiser notre projet, nous avons c hoisis la

methode C.P.M (Critical Path Method).

SECTION i : PLANNING DES TACHES II.~.~. Principe

de la methode`2

i. Methode de chemin critique

Etape 1 :

Determiner le plus long c hemin de la source n1 a tous

les autres nceuds nj , j ? 1 avec

l~algorithme II de FORD.

Etape 2 :

Definir ES (nj)= M (nj) ? J= 1,...,

n. LS (nn)= M (nn)

Sac hant que ES (nj) de note le temps le plutot possible

et le resultat nj peut etre obtenu au temps le plutot du debut

de l~evenement.

Et LS (nn) de note le temps le plus tard

acceptable.

Etape 3 :

Determiner

LS (nj)=min { ( LS (nk) - djk) /(nk ?

NS(nj) ? (? LS (nk)

? nk ? NS(nj)

}? J=1, ...,n.}

Etape4 : Definir M= {nj/ES=LS (nj)}

Determiner {CP}= {CPl= ( n1, nj....nn)\ (ni

? M) ? (ES(nj)- ES(ni) =?

l=1,....,q ? N. =le nombre de c hemin

critique dans le reseau.

La duree du projet est ES ( nn) correspond au temps le

plutot du dernier evenement.

12 KUTANGILA MAYOYA, cours d'étude de

cherches opérationnelles, Kinshasa, inédit,

1ème Licence Informatique de Gestion, U.P.C, 2005-2006

z. Algorithme de FORD II

i. Hypothese :

Etant donne qu'un grap he pondere (evalue) N avec des

arcs ponderes C i j < 00 v a i j E A.

Determiner la longueur du plus long c hemin de nr a c hacun des autres nceuds

nj v j r.

. Principe :

L'algorithme determine dans un processus iterati~ une

suite d'etiquette dont les valeurs sont monotones et non decroissantes a tous

les nceuds jusqu'aucune nouvelle etiquette ne soit assignee.

L'etiquette d'un nceud v nj est alors la

longueur du plus long c hemin du nceud initial nr au nceud nj.

Descriptive :

Etape1 : Determiner les etiquettes M (nj)= 0

v j=1,..., n. Etape 2 : Determiner Q= {a i j\ M (nj) - M(ni) < C i j

}

Etape3 : Si Q = 0

Si oui stop, M (nj) est la longueur du plus long c hemin

de nr a nj v j.

Etape4 : Choisir un arc ast E Q et

definir l'etiquette M (nt)= M (ns) + Cst Aller a l'etape 2.

Attention a l'etape 4, c hoisir le premier arc ast avec

les indices s et t similaire a r.

II.i.z. Analyse des tiches

|

T~cbes

|

Libellés

|

T~ches antérieures

|

Durée en jours

|

Coutfjours

|

Total Général

|

|

A

|

Recueil de l'existant

|

-

|

12

|

$US 2

|

$US 24

|

|

B

|

Analyse de l'existant

|

A

|

14

|

$US 3

|

$US 42

|

|

C

|

Critique de l'existant

|

B

|

3

|

$US 2

|

$US 6

|

|

D

|

Scenario de

developpement

|

C

|

2

|

$US 2

|

$US 4

|

|

E

|

Recensement des

regles de gestion

|

D

|

3

|

$US 2

|

$US 6

|

|

F

|

Modele Conceptuel

des données

|

E

|

5

|

$US 2

|

$US 10

|

|

G

|

Modele Conceptuel

des Traitements

|

E

|

4

|

$US 5

|

$US 20

|

|

H

|

Modele Organisationnel de

données

|

F

|

4

|

$US 3

|

$US 12

|

|

1

|

Modele Organisationnel des

Traitements

|

G

|

3

|

$US 3

|

$US 9

|

|

J

|

Modele Logique des données

|

H

|

8

|

$US 3

|

$US 24

|

|

K

|

Modele Logique des Traitements

|

1

|

7

|

$US 5

|

$US 35

|

|

L

|

Modele Physique des données

|

J

|

3

|

$US 5

|

$US 15

|

|

M

|

Modele Physique des Traitement

|

K

|

7

|

$US 5

|

$US 35

|

|

N

|

Developpement de

S.1.1

|

L, M

|

60

|

$US 2

|

$US 120

|

|

0

|

Formation des

utilisateurs

|

N

|

15

|

$US 7

|

$US 150

|

|

P

|

Acquisition des

materiels

|

0

|

5

|

$US 3

|

$US 15

|

|

Co~t Total du Projet

|

$US 527

|

45

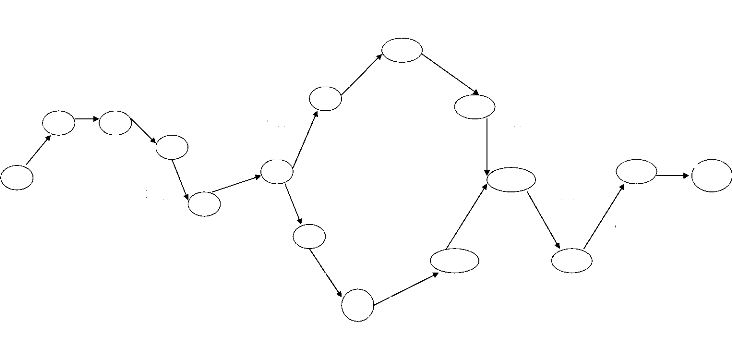

11.1.4. Construction du graphe C.P.M

41/41

N10

K(7)

38/38

12/12

I(3)

48/48

N8

B(14)

N12

N2 N3

M(7)

G(4)

A(12)

130/130

26/26

135/135

N4

55/55

34/34

C(3)

P(5)

0/0

N1

N15

N6

N13

29/26

N16

D(2)

N(60)

N5

E(3)

F(5)

O(15)

N7

31/31

N11

39/40

L(3)

N14

H(4)

115/115

N9

51/52

J(8)

43/44

|